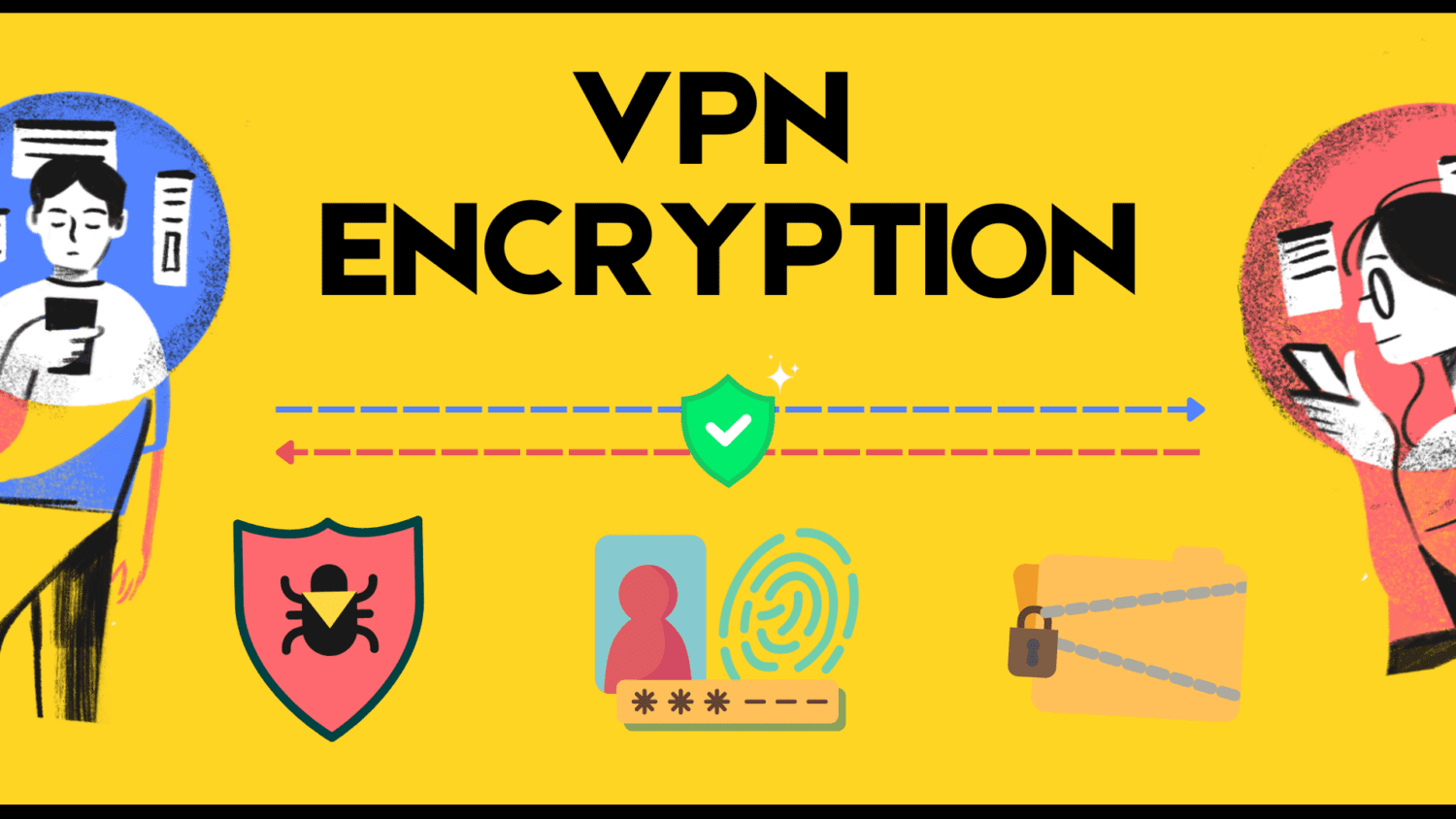

Шифрование VPN — важная часть функционирования VPN, обеспечивающая защиту ваших интернет-данных от взлома, подслушивания и перехвата.

Чтобы получить более глубокое понимание шифрования VPN, включая его принципы работы и преимущества, прочтите этот блог. Мы предложим исчерпывающее руководство, которое разберет сложности на простом языке.

Table of Contents

Что такое шифрование VPN?

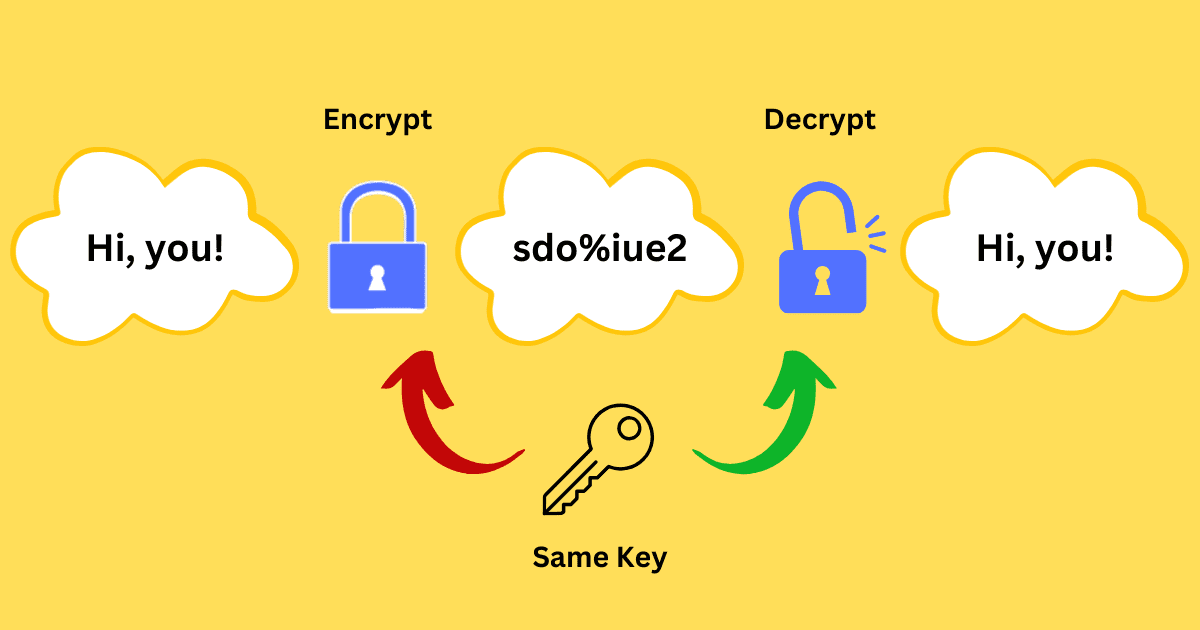

Шифрование VPN обычно начинается с использования протокола TLS с одним видом алгоритма шифрования, чтобы преобразовать пакеты в шифротекст, делая их непонятными и кажущимися бессмысленными — как белиберда. Только человек с правильным ключом дешифрования может получить доступ к исходному сообщению, обеспечивая защиту от чтения вашей онлайн-информации несанкционированным лицам и предотвращая утечку личных данных.

Вот сценарий, чтобы вы поняли термин шифрования более ясно.

・Сценарий: Ann отправляет сообщение Бобу с помощью VPN.

・Исходный текст: Привет, Боб!

・Зашифрованный текст: jdhfakfhi22o4

・Сообщение прочитано другим пользователем: jdhfakfhi22o4

・Сообщение прочитано Бобом (у которого есть ключ): Привет, Боб!

💡 В конкретных практических случаях:

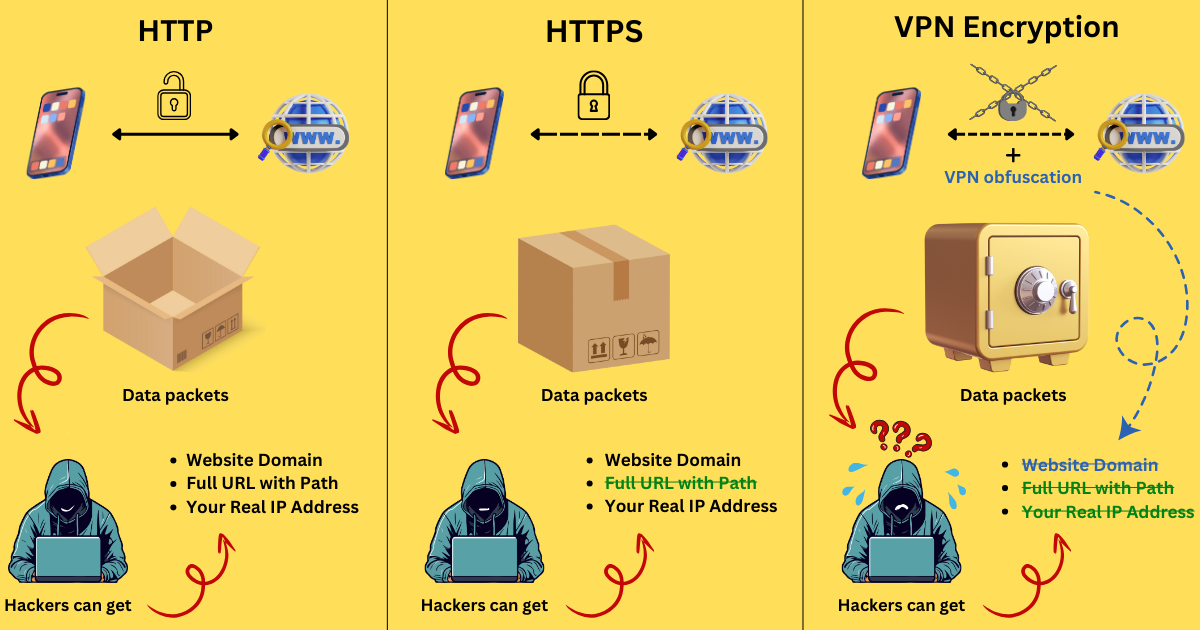

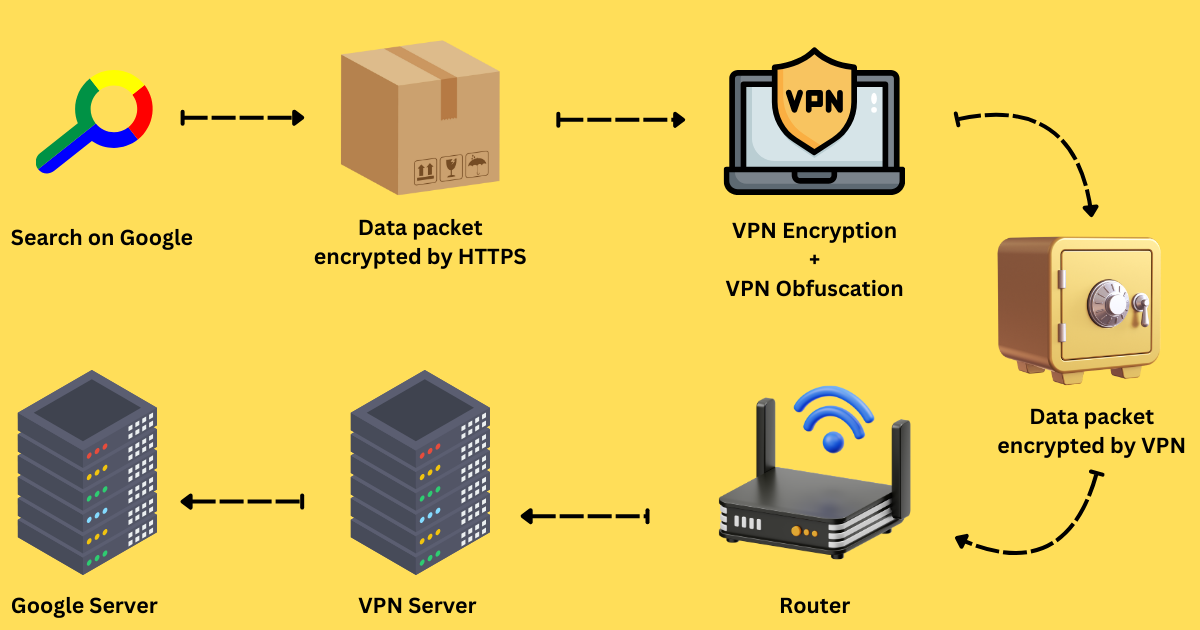

・Доступ к незашифрованным сервисам: При доступе к приложениям или веб-сайтам, которые не предлагают шифрование данных, например, при использовании протокола HTTP, шифрование VPN скрывает домен, страницы, которые вы посещаете, и ваш реальный IP-адрес, который в противном случае был бы выставлен, предотвращая перехват и просмотр ваших данных третьими сторонами.

・Доступ к зашифрованным сервисам: Для сервисов, использующих защиту, такую как протокол HTTPS, шифрование VPN добавляет дополнительный щит к зашифрованным пакетам приложения, делая вашу онлайн-информацию еще более сложной для расшифровки с двумя уровнями шифрования TLS и скрывая вашу личность.

Внимание, некоторые авторитетные поставщики VPN, такие как X-VPN, предлагают дополнительное затруднение обнаружения VPN наряду с шифрованием. Это сочетание может обеспечить дополнительную маскировку на основе шифрования данных, что не только делает ваши данные неразборчивыми, но также маскирует их как обычный трафик, обеспечивая более безопасный и богатый онлайн-опыт.

Подводя итог, шифрование VPN является основой VPN, функцией, которая не только защищает конфиденциальность пользователя, но и поддерживает его онлайн-анонимность.

💡Вы можете перейти по ссылке, чтобы узнать больше о 30 функциях VPN и о том, как правильно ими пользоваться.

Как работает шифрование VPN?

Если у вас уже есть VPN, и вы собираетесь подключиться к серверу, чтобы просматривать определенную веб-страницу, шифрование VPN будет работать следующим образом.

Шаг 1. Отправить запрос

Когда вы подключаетесь к серверу VPN и выполняете любую сетевую активность, ваш запрос сначала отправляется на клиент VPN.

Шаг 2. Постройте туннель

Получив запрос, сервис VPN создает защищенный VPN-туннель к удаленному серверу, к которому вы подключены, предотвращая просмотр или вмешательство посторонних лиц в данные.

Шаг 3. Зашифровать данные

Ваши данные передаются на сервер VPN через этот туннель и шифруются. Вот краткий обзор процесса шифрования:

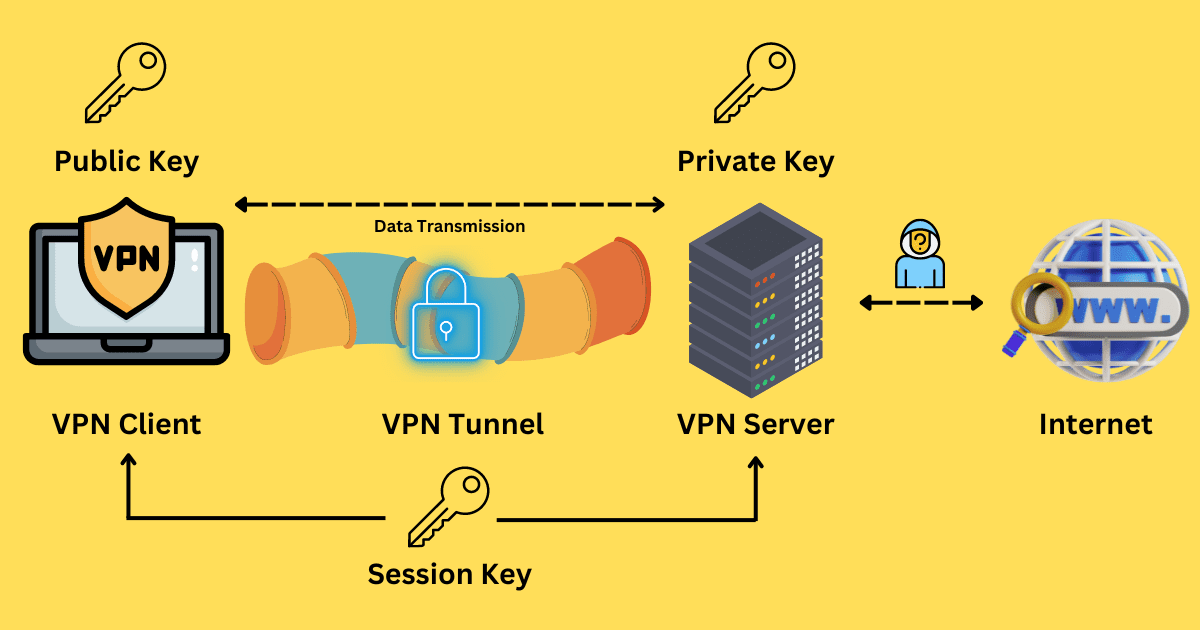

1. Асимметричный обмен ключами:

- Клиент VPN и сервер VPN должны выполнить рукопожатие. Клиент отправляет приветственное сообщение серверу, содержащее поддерживаемые алгоритмы шифрования.

- Сервер отвечает на приветствие, указывает алгоритм и отправляет сообщение клиенту, содержащее его сертификат TLS (выданный удостоверяющим центром).

- Открытый ключ Asymmetric Key Exchange включается в сертификат, отправляемый клиенту.

- Получив сертификат TLS, клиент проверяет его у Центра сертификации, чтобы подтвердить идентификацию сервера. Это позволяет предотвратить злоумышленникам перехватывать коммуникацию.

- После аутентификации клиент VPN использует открытый ключ для шифрования данных (симметричного ключа), который затем отправляется на сервер VPN.

- Затем сервер VPN может расшифровать симметричный ключ с помощью соответствующего закрытого ключа.

2. Симметричное шифрование:

- Во второй фазе будет использоваться симметричное шифрование для создания нового уникального симметричного ключа, также называемого ключом сеанса.

- Когда установлен ключ сеанса, как клиент VPN, так и сервер VPN должны использовать этот уникальный ключ для шифрования/дешифрования данных во время сеанса VPN.

3. Передача данных

- Затем зашифрованный ключ будет отправлен на сервер VPN с помощью алгоритма шифрования.

4. Проверка целостности

- Наконец, сервер будет использовать алгоритм целостности для проверки того, что зашифрованные данные не были изменены, и расшифрует симметричный ключ с помощью закрытого ключа.

- Теперь вашу информацию можно зашифровать/расшифровать с помощью клиента и сервера VPN с использованием симметричного ключа.

Шаг 4. Расшифровать данные

Сервер расшифровывает данные до их исходного текста и отправляет его на предполагаемый веб-сайт.

Шаг 5. Вернуться к пути

Сервер VPN шифрует данные с веб-сайта и отправляет их через VPN-туннель на устройство пользователя, где клиент их расшифровывает и представляет.

Преимущества шифрования VPN

Фактически, шифрование VPN является наиболее важной функцией VPN, определяющей основные принципы эффективности и надежности онлайн-защиты.

Используя шифрование VPN, вы получите выгоды со следующих аспектов:

・Безопасность: Онлайн-данные будут недоступны хакерам, что эффективно блокирует онлайн-риски, с которыми вы можете столкнуться, такие как DDoS-атаки, мошенничество и фишинг.

・Конфиденциальность: Шифрование VPN не позволит третьим организациям отслеживать ваши интернет-активности. Ни поставщики услуг интернета, ни производители продуктов, ни рекламодатели не смогут получить доступ к вашей личной информации.

・Анонимность: Ваш IP-адрес и сетевой след будут скрыты. Шифрование VPN будет «маскировать» вас для поддержания онлайн-анонимности.

・Обход географических ограничений: Зашифрованный трафик позволяет вам получить доступ к контенту, ограниченному географией, такому как просмотр библиотек Netflix из других регионов или покупка YouTube Premium по самой низкой цене.

Ключевые компоненты шифрования VPN

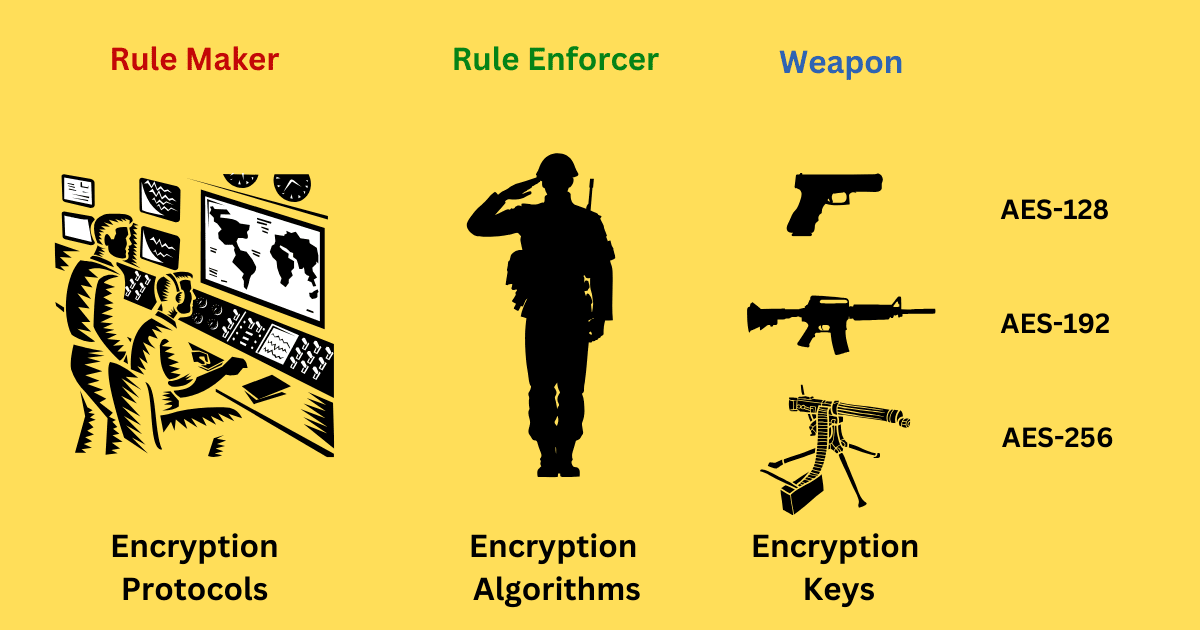

В полном процессе шифрования VPN есть 3 самых важных компонента, о которых вам нужно узнать.

・Протоколы шифрования — Rule Maker: Определите правила и методы передачи данных.

Алгоритмы шифрования — Правило исполнителя: Выполнять фактическое шифрование/дешифрование в соответствии с правилом.

・Ключи шифрования — Оружие принудителей: Предоставьте значения для работы алгоритмов.

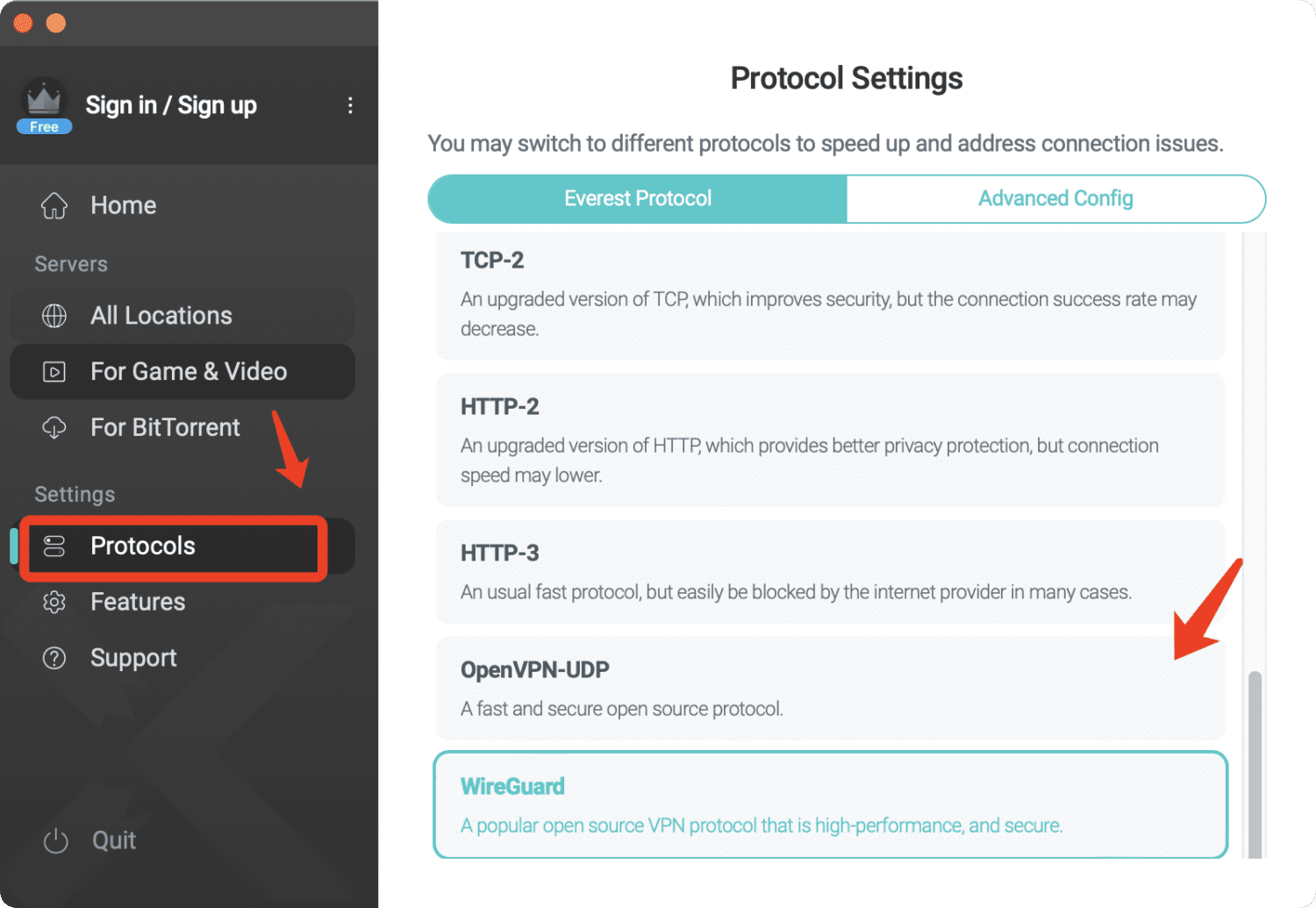

Протоколы шифрования

В шифровании VPN протокол VPN определяет, как VPN должен шифровать и передавать данные — использование различных VPN-протоколов приведет к различным эффектам шифрования.

Общие протоколы VPN перечислены ниже:

・OpenVPN: Классический протокол открытого исходного кода VPN, известный своей надежной безопасностью и надежностью.

・WireGuard: Самый новый протокол с открытым исходным кодом, обладающий блеском скорости, простоты и безопасности.

・L2TP/IPsec: Комбинирует протокол L2TP с IPsec, известный своей гибкостью и настраиваемостью.

・IKEv2/IPsec: Имеет очень быструю скорость повторного подключения, очень подходит для мобильных устройств.

💡В дополнение к общедоступным протоколам, многие провайдеры предоставляют протоколы VPN, специфичные для своих услуг, такие как протокол Everest от X-VPN.

・Everest: Частный протокол с отличной способностью разблокировки, скоростью и безопасностью.

Протокол | Encryption Ability | Скорость | Разблокировать возможность |

|---|---|---|---|

Открытый VPN | ✦✦✦ | ✦✦✦ | ✦✦✦ |

WireGuard | ✦✦✦ | ✦✦✦ | ✦✦✦ |

L2TP/IPsec | ✦✦✦ | ✦✦✦ | ✦✦✦ |

IKEv2/IPsec | ✦✦✦ | ✦✦✦ | ✦✦✦ |

Эверест | ✦✦✦ | ✦✦✦ | ✦✦✦ |

Алгоритмы шифрования

Алгоритмы шифрования — это математические формулы, используемые для преобразования обычного текста в непонятный, искаженный текст и наоборот, обеспечивая невозможность прямого понимания данных неавторизованными лицами.

Самым часто используемым алгоритмом является Advanced Encryption Standard (AES), также известный как AES, считается стандартом современного шифрования VPN. Он известен своей надежной защитой при шифровании и передаче данных.

AES-256, самая безопасная версия, шифрует данные в 256-битные блоки, что делает практически невозможным взлом для хакеров методом грубой силы из-за необходимой вычислительной мощности. Поэтому лучшие поставщики VPN, такие как X-VPN, используют шифрование AES-256.

💡Другие известные алгоритмы показаны ниже:

・ChaCha20: Хорошо известен своей скоростью и безопасностью, используется в новых протоколах, таких как WireGuard.

・Blowfish: Старейший алгоритм шифрования с множеством уязвимостей.

・3DES: Улучшение алгоритма DES, но не так безопасно, как AES.

Различные протоколы VPN используют различные алгоритмы шифрования — комбинация протоколов и алгоритмов определяет уровень безопасности и эффективность шифрования VPN.

💡Ключевые алгоритмы, поддерживаемые популярными протоколами VPN:

・OpenVPN — AES (128-бит, 192-бит, 256-бит), Blowfish

・IPsec — AES (128-битный, 192-битный, 256-битный), 3DES, Blowfish

・IKEv2/IPsec — AES (128-битный, 192-битный, 256-битный), 3DES

・WireGuard — ChaCha20

・L2TP/IPsec — AES (128-битный, 192-битный, 256-битный), 3DES

Encryption Keys

Ключи в шифровании VPN представляют собой случайные строки данных, используемые с алгоритмами для шифрования или дешифрования онлайн-данных.

Обычно одни и те же алгоритмы используются с разными размерами ключей. Чем длиннее ключ, тем больше времени требуется для взлома, что приводит к более надежному шифрованию. Поэтому даже самым быстрым компьютерам на Земле потребуется миллиарды лет, чтобы взломать AES-256.

💡Пример:

・AES: Поддерживает размеры ключей 128, 192 и 256 бит.

・Blowfish: Поддерживает переменную длину ключа от 32 до 448 бит.

Обычно в шифровании VPN используются 2 вида ключей: симметричные и асимметричные. Каждый из них играет важную роль в обеспечении безопасности и целостности передачи данных VPN.

Типы шифрования VPN

Исходя из различных типов ключей, шифрование VPN с использованием протокола TSL также обычно классифицируется как асимметричное шифрование и симметричное шифрование.

Асимметричное шифрование

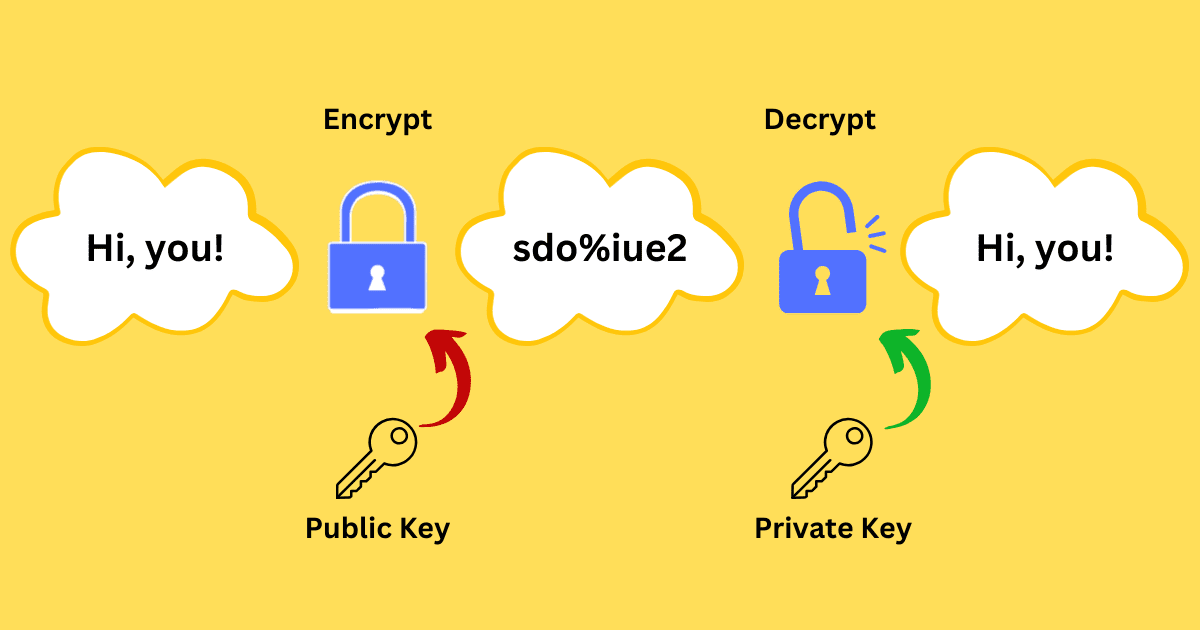

Асимметричное шифрование обычно используется во время начальной фазы установки соединения VPN (также известной как рукопожатие).

Во время рукопожатия асимметричное шифрование создает пару открытого и закрытого ключей. Отправитель зашифрует данные с помощью открытого ключа, а получатель расшифрует шифртекст с помощью закрытого ключа.

💡Вот вам пример, чтобы вы поняли это понятие более ясно.

Сценарий: Ann хочет отправить личное сообщение Бобу.

Генерация ключей:

・Боб создает пару ключей.

・Открытый ключ: boB123

・Приватный ключ: cutebOb

Распределение ключей:

・Боб отправляет открытый ключ Энн и оставляет себе закрытый ключ.

Шифрование:

・Анн создает сообщение для отправки: Привет, ты!

・Анн шифрует текст с использованием открытого ключа, который ей назначил Боб.

・ Привет, ты! ➤ sdo%iue2

Передача данных:

・Ann использует Интернет, чтобы отправить шифротекст Бобу.

Расшифровка:

・Боб использует свой личный ключ, чтобы преобразовать шифротекст в исходный текст.

・sdo%iue2 ➤ Привет, ты!

Асимметричное шифрование использует два отдельных ключа, даже если открытый ключ широко распространен, только владелец закрытого ключа может расшифровать данные. Эта функция обеспечивает чрезвычайно надежную защиту для этого типа шифрования VPN.

Однако из-за его высокой безопасности асимметричное шифрование требует больше времени на математические операции, что делает его менее эффективным для передачи больших объемов данных в разговорах VPN. Таким образом, настало время для симметричного шифрования.

Симметричное шифрование

Симметричное шифрование основано на одном и том же ключе как для шифрования, так и для дешифрования данных, что означает, что и отправитель, и получатель должны иметь общий ключ для безопасной связи.

Представьте себе, что это похоже на секретные коды, обмениваемые шпионами в старых фильмах о шпионаже, где обе стороны должны были знать код Морзе (симметричный ключ), чтобы расшифровать сообщения.

💡Вот яркий пример.

Сценарий: Анн отправляет разведывательные данные, которые она получила в результате шпионажа, Бобу.

Генерация ключей:

・Они заранее согласились использовать кодовую книгу с названием AB.

Шифрование:

・Анн создает сообщение для отправки: Привет, ты!

・Анн шифрует текст с помощью кода AB.

・Привет, ты! ➤ sdo%iue2

Передача данных:

・Анн отправляет шифротекст Бобу.

Расшифровка:

・Боб преобразует шифротекст в разведку с помощью кодовой книги AB.

・sdo%iue2 ➤ Привет, ты!

По сравнению с асимметричным шифрованием, симметричное шифрование менее сложно вычислять, быстрее и более эффективно, что делает его идеальным для шифрования больших объемов данных.

Поэтому во время шифрования VPN используется асимметричное шифрование для установления безопасного соединения, в то время как симметричное шифрование отвечает за фактическую передачу данных VPN. Эти два типа шифрования работают в тандеме, обеспечивая надежную защиту и отличную производительность шифрования VPN.

Профессиональный совет: Как проверить шифрование VPN?

Шифрование — абсолютное ядро функциональности VPN, но как обычным пользователям узнать, шифрует ли VPN трафик, и как определить, обладает ли продукт VPN отличными возможностями шифрования?

Давайте узнаем, как тестировать шифрование VPN ниже. Мы будем использовать X-VPN, провайдера высшего уровня с высоким уровнем безопасности и выдающимися премиальными функциями VPN, в качестве демонстрационного инструмента. Нажмите кнопку ниже, чтобы получить загрузку VPN, и вы сможете протестировать шифрование X-VPN без учетной записи и бесплатно!

・Выдающаяся шифровальная способность・Бесплатная версия・Поддержка разнообразных протоколов

Проверьте протокол шифрования

Сначала проверьте используемый протокол VPN. Для надежного шифрования выберите надежные протоколы, такие как OpenVPN, WireGuard или Everest.

Leak Tests

Основная цель шифрования VPN — предотвращение утечки данных и защита вашей конфиденциальности от несанкционированного доступа. Поэтому самый простой способ проверить его эффективность — это проверить, были ли ваши важные данные скомпрометированы во время работы VPN.

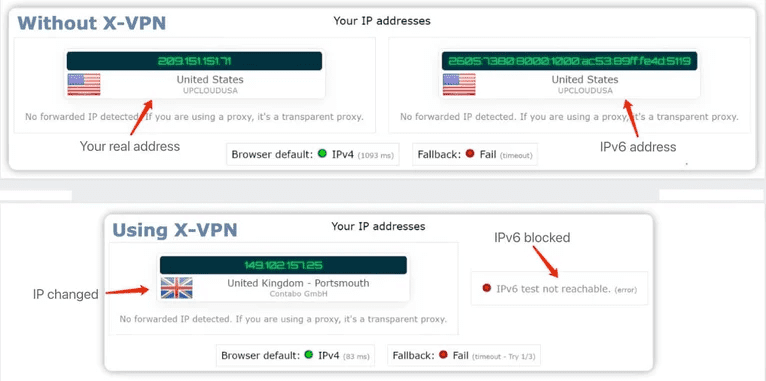

Проверьте утечку IP

・Цель: Проверьте, скрыт ли ваш реальный IP-адрес.

・Инструмент: Тест утечки IPv6 или ipleak.net.

Результаты теста утечки IPv6 при использовании X-VPN

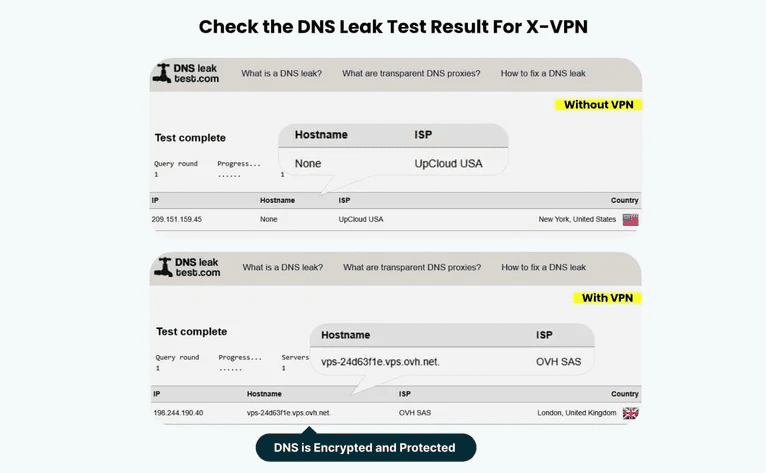

Проверьте утечку DNS

・Цель: Проверьте, произошел ли утечка DNS. Если ваши запросы DNS утекают, онлайн-активность при просмотре будет раскрыта.

・Инструмент: Тест утечки DNS или dnsleaktest.com.

Результаты теста утечки DNS при использовании X-VPN

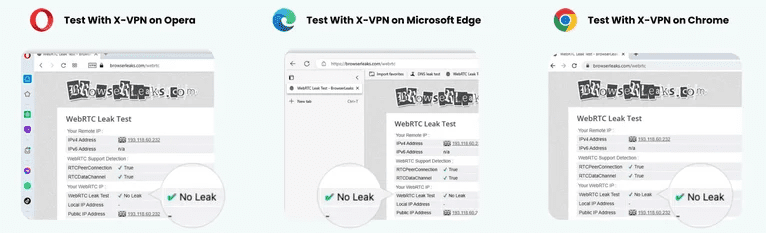

Проверьте утечку WebRTC

・Цель: Гарантировать, что любой браузер на ваших устройствах не будет вызывать утечки WebRTC и раскрывать ваш реальный IP-адрес.

・Инструмент: Тест утечки WebRTC или browserleaks.com.

Результаты теста утечки WebRTC при использовании X-VPN

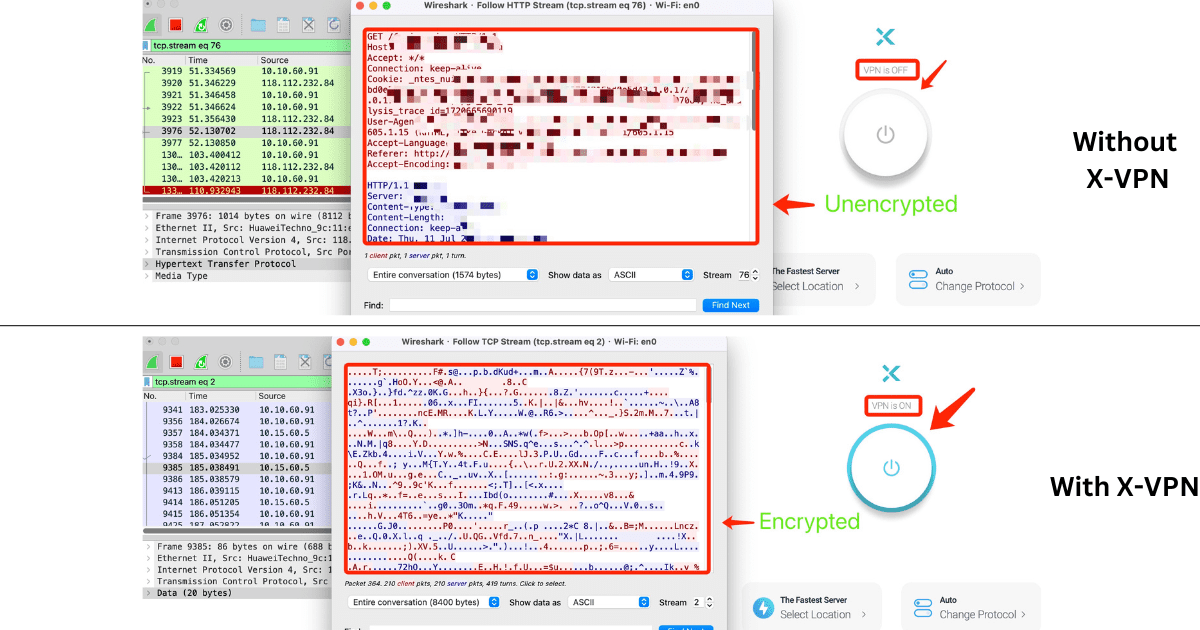

Packet Sniffing

Пакетный сниффер захватывает сетевой трафик, отображая подробную информацию о пакетах. Незашифрованные данные отображаются как читаемый текст, в то время как зашифрованные пакеты отображаются только как случайно сгенерированные символы — нечитаемые. С помощью конкретного инструмента Wireshark мы можем проверить, правильно ли работает шифрование VPN.

・Цель: Захват и анализ данных для проверки их зашифрованности.

・Инструмент: Wireshark.

Результаты сниффинга пакетов при использовании X-VPN

Проверяя используемый протокол шифрования и запуская различные тесты, вы можете убедиться, что ваш VPN обеспечивает выдающееся шифрование и превосходную производительность, которую вы ожидаете.

💡Однако мы предоставили вам лишь краткое введение в тест VPN. Чтобы узнать полные руководства с подробным разъяснением и учебными пособиями, пожалуйста, прочтите этот блог.

Заключение

Хотя шифрование VPN является высокотехнологичным и сложным процессом, использование этой функции VPN легко. Просто внимательно прочитайте этот блог, чтобы понять основы, загрузите X-VPN, подключитесь к серверу одним щелчком и наслаждайтесь надежным шифрованием данных и другими безупречными средствами защиты онлайн.

Часто задаваемые вопросы

Шифрует ли VPN ваш IP?

Фактически, с технической точки зрения, VPN не шифрует ваш IP. Но он может эффективно скрыть ваш реальный IP-адрес, заменив его IP-адресом сервера VPN, к которому вы подключаетесь, чтобы достичь того же «шифрования». Кроме того, он будет шифровать онлайн-данные, чтобы обеспечить конфиденциальность ваших данных. Комбинация маскировки IP и шифрования данных, предоставляемая VPN, эффективна для обеспечения безопасности в сети.

Что является самым надежным шифрованием для VPN?

Шифрование AES 256-бит в настоящее время является самым надежным для VPN. Известный как золотой стандарт, AES — это чрезвычайно безопасный и непреодолимый алгоритм шифрования. Он широко используется не только в VPN высшего уровня, но также правительством, военными и другими авторитетными организациями. Тем временем, чем длиннее ключ шифрования, тем надежнее безопасность, что делает AES-256 самым надежным методом шифрования. Даже суперкомпьютеры не могут расшифровать его шифротексты менее чем за миллиарды лет.

Do VPNs actually stop hackers?

Да, VPN-сети действительно могут остановить хакеров. VPN-сети могут улучшить вашу онлайн-безопасность благодаря технологии шифрования VPN, что делает отслеживание вашей онлайн-активности для хакеров очень сложным. Кроме того, VPN-сети скроют ваш IP-адрес, чтобы обеспечить вам анонимность. Никто не сможет перехватить или нацелиться на вас — они даже не узнают, кто вы на самом деле.

Are VPN and Encryption the same?

Нет, VPN и шифрование не одно и то же. VPN — это инструмент, разработанный для обеспечения безопасности во время серфинга и защиты конфиденциальности. Представьте его как снаряжение полицейского, готового к любой угрозе, включая бронежилеты, шлемы, пистолеты, наручники, электрошоковые дубинки и даже служебных собак. Все это снаряжение образует окончательную защиту от преступников, так же как и шифрование, разделение туннелей, двойные VPN, аварийное отключение и т. д. от VPN-щита. Другими словами, шифрование VPN — это только одна из функций, составляющих VPN, — всего лишь пистолет.