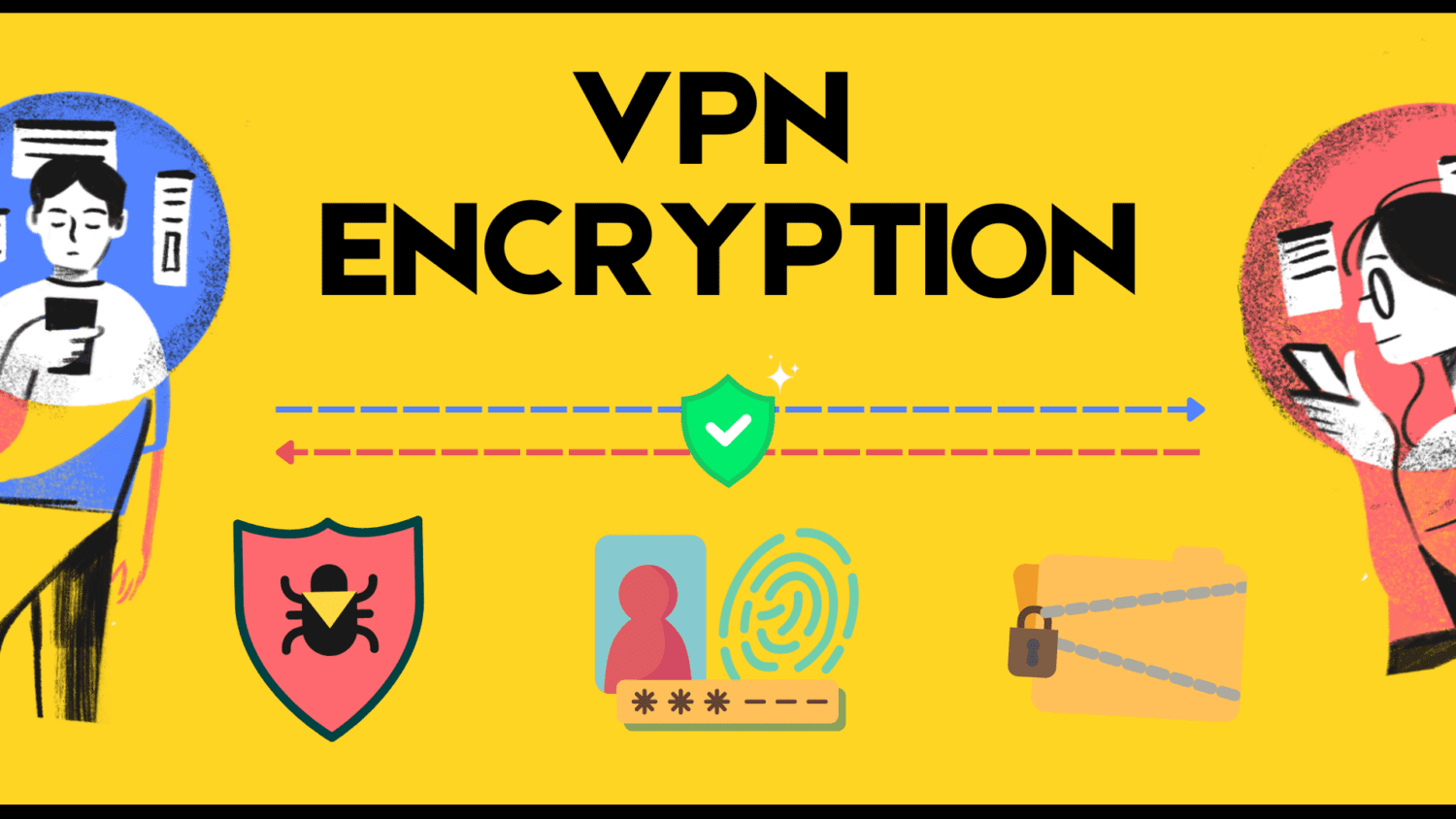

VPN-Verschlüsselung ist ein wichtiger Bestandteil der Funktionsweise von VPN, der sicherstellt, dass Ihre Internetdaten vor Hacking, Ausspähen und Abfangen geschützt sind.

Um ein tieferes Verständnis für VPN-Verschlüsselung zu erlangen, einschließlich ihrer Funktionsweise und Vorteile, lesen Sie diesen Blog. Wir werden einen umfassenden Leitfaden anbieten, der die Komplexitäten in leicht verständliche Sprache aufschlüsselt.

Table of Contents

Was ist VPN-Verschlüsselung?

VPN-Verschlüsselung beginnt in der Regel mit der Verwendung des TLS-Protokolls mit einer Art von Verschlüsselungsalgorithmus, um Pakete in Geheimtext umzuwandeln, sodass sie unleserlich und scheinbar bedeutungslos sind – wie Kauderwelsch. Nur jemand mit dem richtigen Entschlüsselungsschlüssel kann auf die ursprüngliche Nachricht zugreifen, was sicherstellt, dass unbefugtes Personal Ihre Online-Daten nicht lesen kann und somit den Schutz privater Daten vor Lecks gewährleistet.

Hier ist ein Szenario, damit Sie den Begriff Verschlüsselung klar verstehen können.

・Szenario: Ann sendet eine Nachricht an Bob mit einem VPN.

・Der Originaltext: Hallo, Bob!

・Der verschlüsselte Text: jdhfakfhi22o4

・Nachricht von anderer Person gelesen: jdhfakfhi22o4

・Nachricht gelesen von Bob (der den Schlüssel hat): Hallo, Bob!

💡In spezifischen praktischen Fällen:

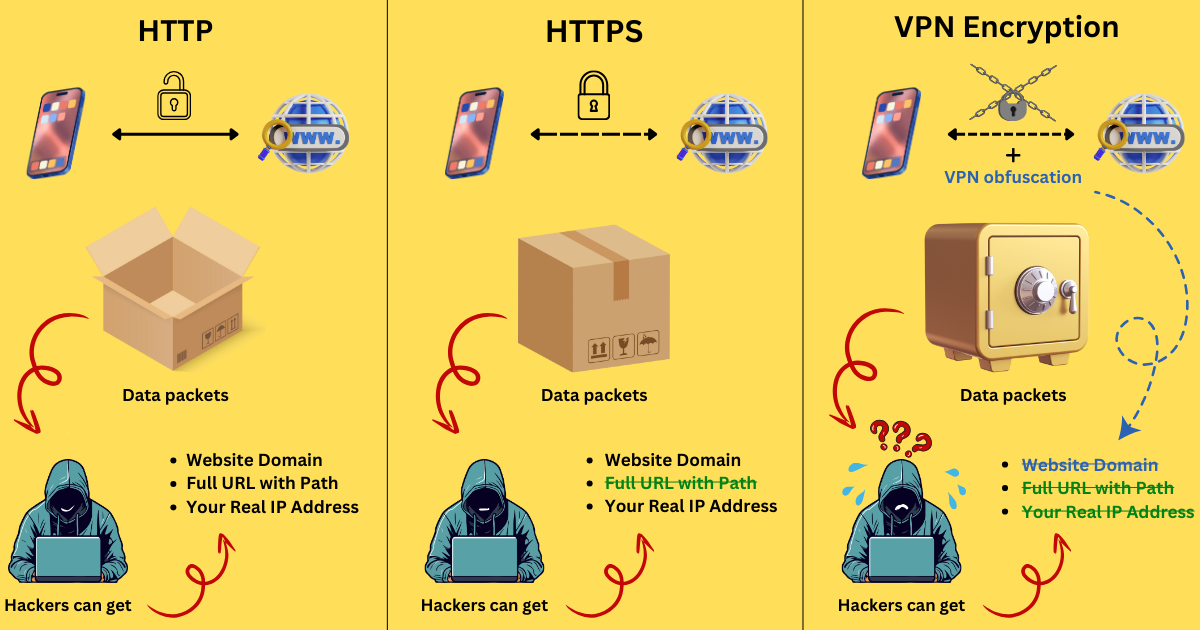

・Unverschlüsselte Dienste zugreifen: Wenn Sie auf Apps oder Websites zugreifen, die keine Datenverschlüsselung anbieten, wie z.B. die Verwendung des HTTP-Protokolls, verbirgt die VPN-Verschlüsselung die Domain, die von Ihnen besuchten Seiten und Ihre echte IP-Adresse, die sonst offenliegen würde, und verhindert so, dass Dritte Ihre Daten abfangen und einsehen.

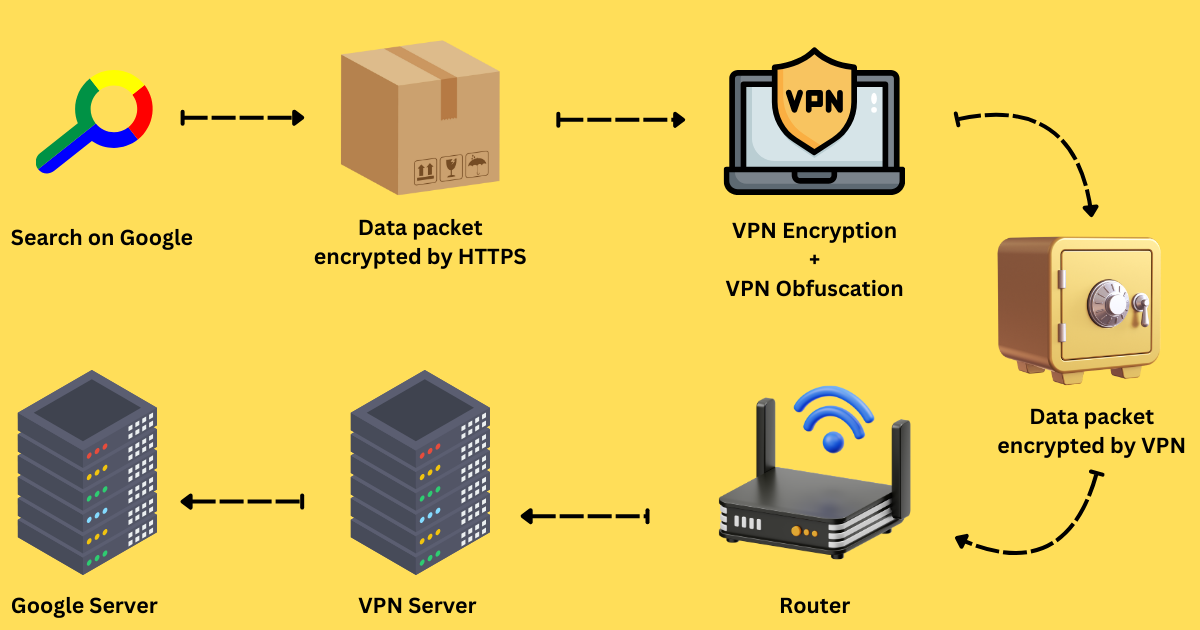

・Zugriff auf verschlüsselte Dienste: Bei Diensten, die Schutzmechanismen wie das HTTPS-Protokoll verwenden, fügt die VPN-Verschlüsselung eine zusätzliche Schicht hinzu, um die durch App-Verschlüsselung geschützten Pakete noch schwieriger zu entschlüsseln. Dies geschieht durch zwei Schichten TLS-Verschlüsselung und das Verbergen Ihrer Identität.

Achtung, einige renommierte VPN-Anbieter wie X-VPN bieten zusätzlich zur Verschlüsselung auch VPN-Verschleierung an. Diese Kombination kann zusätzliche Masken auf der Grundlage der Datenverschlüsselung bieten, die nicht nur Ihre Daten unlesbar macht, sondern sie auch als regulären Datenverkehr tarnt, um ein sichereres und reichhaltigeres Online-Erlebnis zu bieten.

Zusammenfassend ist die VPN-Verschlüsselung der Kern von VPNs, ein Merkmal, das nicht nur die Privatsphäre der Benutzer schützt, sondern auch ihre Online-Anonymität bewahrt.

💡Sie können auf den Link klicken, um mehr über 30 VPN-Funktionen und deren ordnungsgemäße Verwendung zu erfahren.

Wie funktioniert die VPN-Verschlüsselung?

Wenn Sie bereits ein VPN haben und sich mit einem Server verbinden, um eine bestimmte Webseite zu durchsuchen, funktioniert die VPN-Verschlüsselung wie folgt.

Schritt 1. Anfrage senden

Wenn Sie eine Verbindung zu einem VPN-Server herstellen und eine Netzwerkaktivität durchführen, wird Ihre Anfrage zuerst an den VPN-Client gesendet.

Schritt 2. Baue einen Tunnel

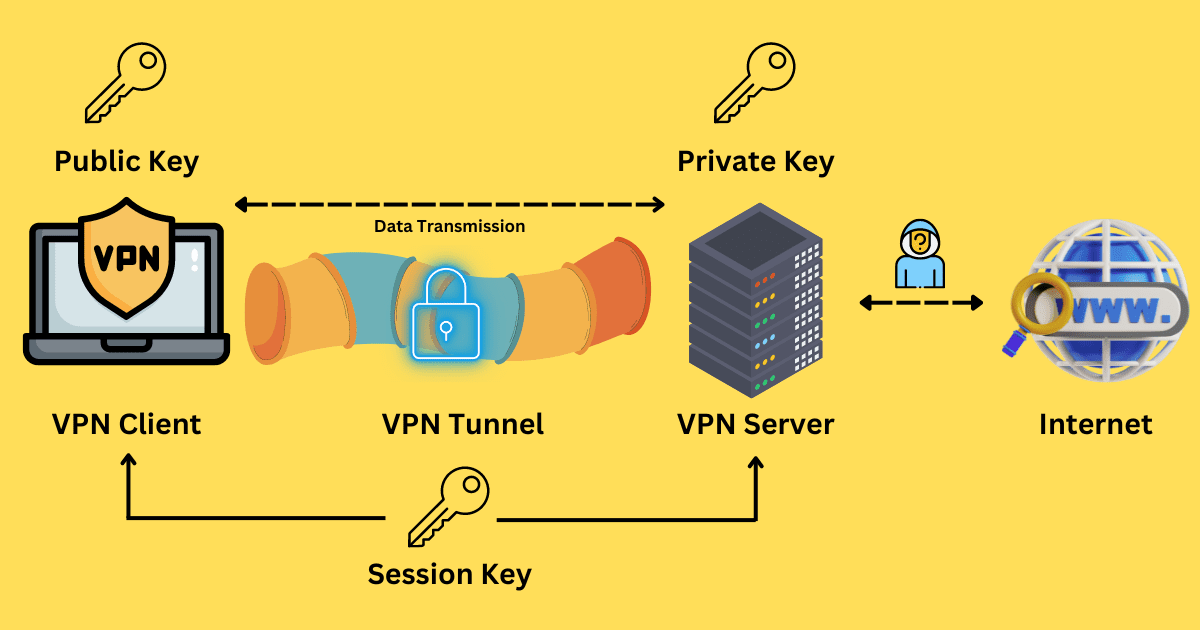

Nach Erhalt der Anfrage erstellt der VPN-Dienst einen sicheren VPN-Tunnel zum entfernten Server, mit dem Sie verbunden sind, um zu verhindern, dass Außenstehende die Daten einsehen oder manipulieren können.

Schritt 3. Daten verschlüsseln

Ihre Daten werden über diesen Tunnel an den VPN-Server übertragen und verschlüsselt. Hier ist ein kurzer Überblick über den Verschlüsselungsprozess:

Asymmetrischer Schlüsselaustausch:

- Der VPN-Client und der VPN-Server sollten einen Handshake durchführen. Der Client sendet eine Hallo-Nachricht an den Server, die seine unterstützten Verschlüsselungsalgorithmen enthält.

- Der Server antwortet auf das Hallo, gibt einen Algorithmus an und sendet eine Nachricht an den Client, die sein TLS-Zertifikat (ausgestellt von einer Zertifizierungsstelle) enthält.

- Der öffentliche Schlüssel des asymmetrischen Schlüsselaustauschs ist im an den Client gesendeten Zertifikat enthalten.

- Nach Erhalt des TLS-Zertifikats überprüft der Client es beim CA, um die Identität des Servers zu bestätigen. Dadurch wird verhindert, dass bösartige Dritte die Kommunikation abfangen.

- Nach der Authentifizierung verwendet der VPN-Client den öffentlichen Schlüssel, um Daten (einen symmetrischen Schlüssel) zu verschlüsseln, die dann an den VPN-Server gesendet werden.

- Dann kann der VPN-Server den symmetrischen Schlüssel mit einem privaten Schlüssel entschlüsseln, der dem öffentlichen Schlüssel entspricht.

2. Symmetrische Verschlüsselung:

- Die zweite Phase wird symmetrische Verschlüsselung verwenden, um einen neuen einzigartigen symmetrischen Schlüssel zu erstellen, der auch als Sitzungsschlüssel bezeichnet wird.

- Wenn der Sitzungsschlüssel hergestellt ist, sollten sowohl der VPN-Client als auch der VPN-Server diesen einzigartigen Schlüssel verwenden, um die Daten während der VPN-Sitzung zu verschlüsseln/entschlüsseln.

3. Datenübertragung

- Dann wird der verschlüsselte Schlüssel mit dem Verschlüsselungsalgorithmus an den VPN-Server gesendet.

4. Integritätsprüfung

- Schließlich wird der Server den Integritätsalgorithmus verwenden, um zu überprüfen, dass die verschlüsselten Daten nicht manipuliert wurden, und den symmetrischen Schlüssel mit dem privaten Schlüssel entschlüsseln.

- Jetzt kann Ihre Daten vom VPN-Client und -Server mithilfe des symmetrischen Schlüssels verschlüsselt/entschlüsselt werden.

Schritt 4. Daten entschlüsseln

Der Server entschlüsselt die Daten in ihren ursprünglichen Text und sendet sie an die beabsichtigte Website.

Schritt 5. Rückgabepfad

Der VPN-Server verschlüsselt Daten von der Website und sendet sie durch den VPN-Tunnel an das Gerät des Benutzers, wo der Client sie entschlüsselt und präsentiert.

Die Vorteile der VPN-Verschlüsselung

Tatsächlich ist die VPN-Verschlüsselung die wichtigste Funktion eines VPN und bestimmt grundlegend die Wirksamkeit und Zuverlässigkeit des Online-Schutzes.

Durch VPN-Verschlüsselung erhalten Sie folgende Vorteile:

・Sicherheit: Die Online-Daten werden für Hacker unzugänglich sein und somit die Online-Risiken effektiv blockieren, denen Sie möglicherweise begegnen, wie DDoS-Angriffe, Betrug und Phishing.

・Datenschutz: Die VPN-Verschlüsselung verhindert, dass Dritte Ihre Surfaktivitäten ins Visier nehmen können. Weder Internetdienstanbieter, Produktanbieter noch Werbetreibende können auf Ihre persönlichen Informationen zugreifen.

・Anonymität: Ihre IP-Adresse und Netzwerkspuren werden verborgen sein. Die VPN-Verschlüsselung wird Sie „maskieren“, um Ihre Online-Anonymität zu wahren.

・Geo-Einschränkungen umgehen: Der verschlüsselte Datenverkehr ermöglicht es Ihnen, auf geo-eingeschränkte Inhalte zuzugreifen, wie z.B. das Streaming von Netflix-Bibliotheken aus anderen Regionen oder den Kauf von YouTube Premium zum niedrigsten Preis.

Schlüsselkomponenten der VPN-Verschlüsselung

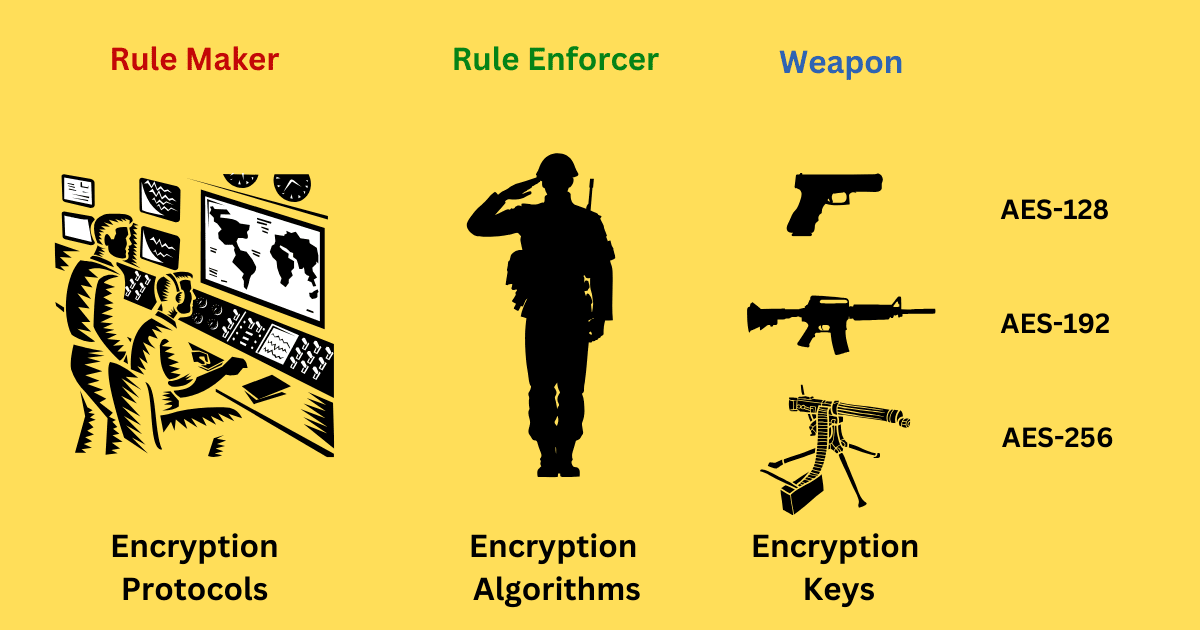

Im gesamten Prozess der VPN-Verschlüsselung gibt es 3 wichtige Komponenten, über die Sie mehr erfahren müssen.

・Verschlüsselungsprotokolle – Rule Maker: Definieren Sie die Regeln und Methoden für die Datenübertragung.

・Verschlüsselungsalgorithmen – Regeldurchsetzer: Führen Sie die tatsächliche Verschlüsselung/Entschlüsselung gemäß der Regel durch.

・Verschlüsselungsschlüssel – Waffen der Durchsetzer: Liefern Sie die Werte für die Algorithmen, um zu funktionieren.

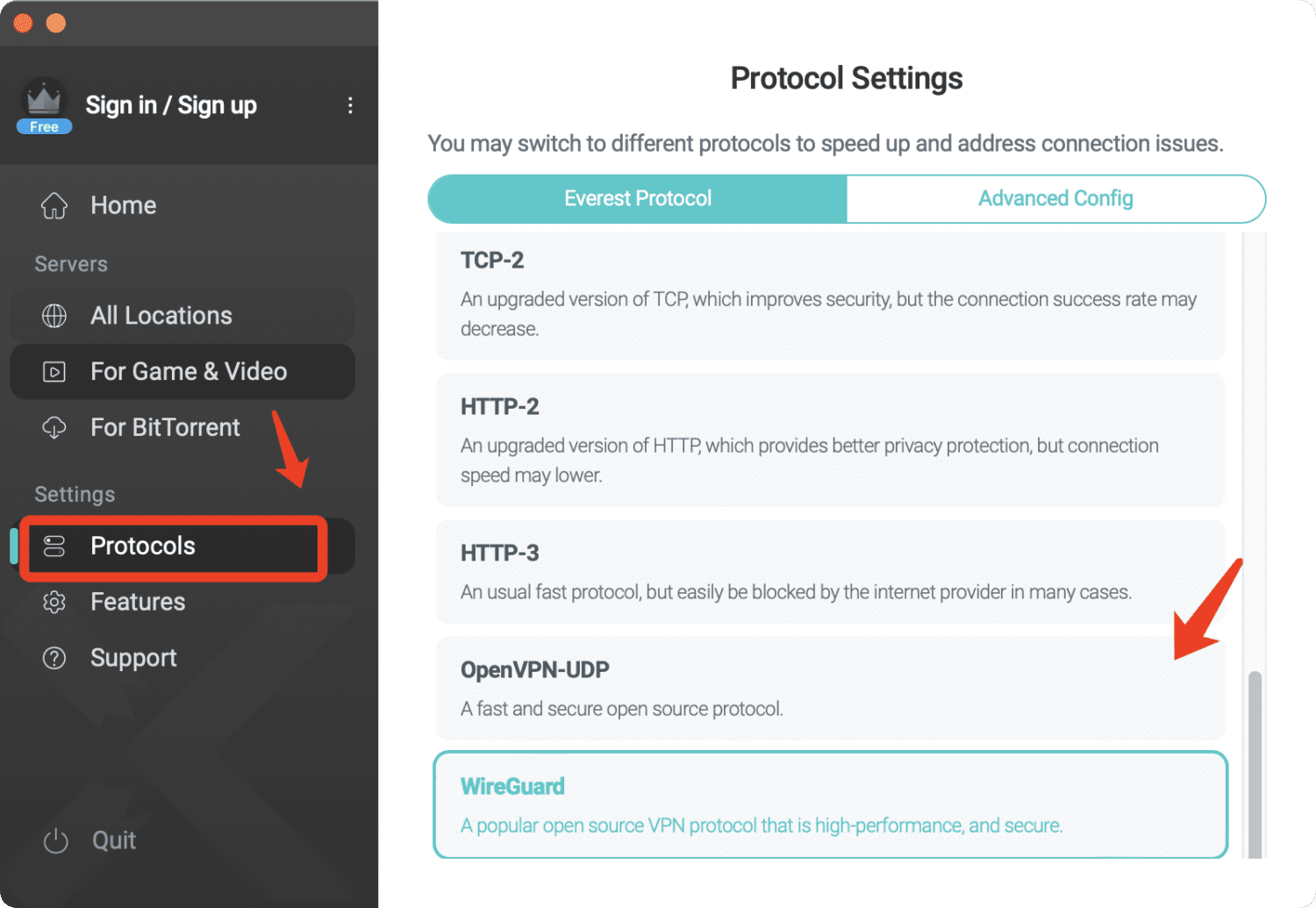

Verschlüsselungsprotokolle

In der VPN-Verschlüsselung bestimmt das VPN-Protokoll, wie das VPN Daten verschlüsseln und übertragen soll – die Verwendung verschiedener VPN-Protokolle führt zu unterschiedlichen Verschlüsselungseffekten.

Gängige VPN-Protokolle sind unten aufgeführt:

・OpenVPN: Klassisches Open-Source-VPN-Protokoll, bekannt für robuste Sicherheit und Zuverlässigkeit.

・WireGuard: Das neueste Open-Source-Protokoll mit strahlender Geschwindigkeit, Einfachheit und Sicherheit.

・L2TP/IPsec: Kombiniert das L2TP-Protokoll mit IPsec, bekannt für herausragende Flexibilität und Konfigurierbarkeit.

・IKEv2/IPsec: Hat eine extrem schnelle Geschwindigkeit beim Wiederherstellen, sehr geeignet für mobile Geräte.

💡Neben öffentlichen Protokollen haben viele führende Anbieter VPN-Protokolle speziell für ihre Dienste eingeführt, wie z.B. das Everest-Protokoll von X-VPN.

・Everest: Privates Protokoll mit ausgezeichneter Entsperrfähigkeit, Geschwindigkeit und Sicherheit.

Protokoll | Verschlüsselungsfähigkeit | Geschwindigkeit | Entsperrfähigkeit |

|---|---|---|---|

OpenVPN | ✦✦✦ | ✦✦✦ | ✦✦✦ |

WireGuard | ✦✦✦ | ✦✦✦ | ✦✦✦ |

L2TP/IPsec | ✦✦✦ | ✦✦✦ | ✦✦✦ |

IKEv2/IPsec | ✦✦✦ | ✦✦✦ | ✦✦✦ |

Everest | ✦✦✦ | ✦✦✦ | ✦✦✦ |

Verschlüsselungsalgorithmen

Verschlüsselungsalgorithmen sind mathematische Formeln, die verwendet werden, um Klartext in unlesbaren, verworrenen Text und umgekehrt umzuwandeln, wodurch sichergestellt wird, dass die Daten von unbefugten Personen nicht direkt verstanden werden können.

Der am häufigsten verwendete Algorithmus ist der Advanced Encryption Standard, auch AES genannt, der als Standard für die moderne VPN-Verschlüsselung gilt. Er ist bekannt für seine robuste Sicherheit bei der Datenverschlüsselung und -übertragung.

AES-256, die sicherste Version, verschlüsselt Daten in 256-Bit-Blöcken, was es Hackern aufgrund der erforderlichen Rechenleistung nahezu unmöglich macht, diese über Brute-Force-Angriffe zu entschlüsseln. Deshalb verwenden Top-VPN-Anbieter wie X-VPN die AES-256-Verschlüsselung.

💡Andere bekannte Algorithmen sind unten aufgeführt:

・ChaCha20: Bekannt für seine Geschwindigkeit und Sicherheit, wird in neuen Protokollen wie WireGuard verwendet.

・Blowfish: Der älteste Verschlüsselungsalgorithmus mit vielen Schwachstellen.

・3DES: Verbesserung des DES-Algorithmus, aber nicht so sicher wie AES.

Verschiedene VPN-Protokolle verwenden verschiedene Verschlüsselungsalgorithmen – die Kombination aus Protokollen und Algorithmen bestimmt das Sicherheitsniveau und die Effektivität der VPN-Verschlüsselung.

💡 Schlüsselalgorithmen, die von beliebten VPN-Protokollen unterstützt werden:

・OpenVPN – AES (128-Bit, 192-Bit, 256-Bit), Blowfish

・IPsec – AES (128-Bit, 192-Bit, 256-Bit), 3DES, Blowfish

・IKEv2/IPsec – AES (128-Bit, 192-Bit, 256-Bit), 3DES

・WireGuard – ChaCha20

・L2TP/IPsec – AES (128-Bit, 192-Bit, 256-Bit), 3DES

Verschlüsselungsschlüssel

Die Schlüssel in der VPN-Verschlüsselung beziehen sich auf zufällige Datenzeichenfolgen, die zusammen mit Algorithmen zur Verschlüsselung oder Entschlüsselung von Online-Daten verwendet werden.

Im Allgemeinen kommen dieselben Algorithmen in verschiedenen Schlüsselgrößen vor. Je länger der Schlüssel ist, desto länger dauert es, ihn zu knacken, was zu einer stärkeren Verschlüsselung führt. Deshalb würden selbst die schnellsten Computer der Erde Milliarden von Jahren brauchen, um AES-256 zu knacken.

💡Beispiel:

・AES: Unterstützt Schlüssellängen von 128, 192 und 256 Bits.

・Blowfish: Unterstützt variable Schlüssellängen von 32 bis 448 Bits.

Normalerweise gibt es 2 Arten von Schlüsseln, die bei der VPN-Verschlüsselung verwendet werden: Symmetrische Schlüssel und Asymmetrische Schlüssel. Jeder spielt eine große Rolle bei der Sicherstellung der Sicherheit und Integrität der VPN-Datenübertragung.

Arten von VPN-Verschlüsselung

Basierend auf verschiedenen Schlüsseltypen wird die VPN-Verschlüsselung unter Verwendung des TSL-Protokolls auch häufig in Asymmetrische Verschlüsselung und Symmetrische Verschlüsselung eingeteilt.

Asymmetrische Verschlüsselung

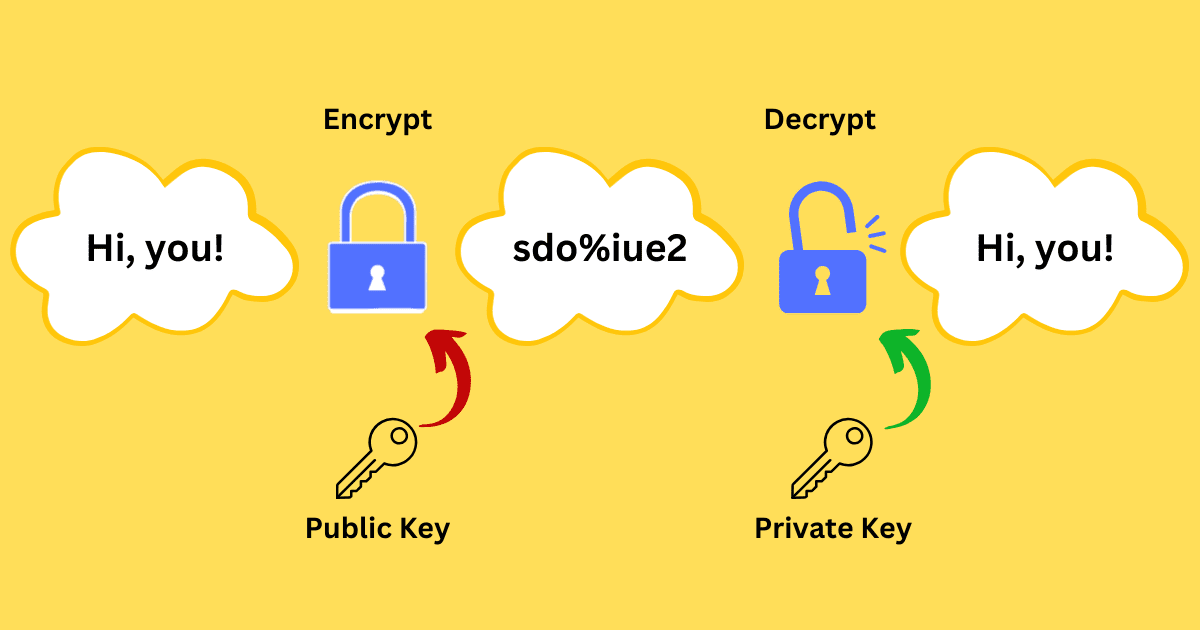

Asymmetrische Verschlüsselung wird in der Regel während der initialen Phase der VPN-Verbindungseinrichtung (auch bekannt als der Handshake) verwendet.

Während des Handshakes erstellt die asymmetrische Verschlüsselung ein Paar öffentlicher und privater Schlüssel. Der Sender verschlüsselt die Daten mit dem öffentlichen Schlüssel, während der Empfänger den Geheimtext mit dem privaten Schlüssel entschlüsselt.

💡Hier ist ein Beispiel, damit Sie diesen Begriff klar verstehen.

Szenario: Ann möchte eine private Nachricht an Bob senden.

Schlüsselerzeugung:

・Bob erstellt ein Schlüsselpaar.

・Öffentlicher Schlüssel: boB123

・Privater Schlüssel: cutebOb

Schlüsselverteilung:

・Bob sendet den öffentlichen Schlüssel an Ann und behält den privaten Schlüssel für sich.

Verschlüsselung:

・Ann erstellt eine Nachricht, die gesendet werden soll: Hallo, du!

・Ann verschlüsselt den Text mit dem von Bob ihr zugewiesenen öffentlichen Schlüssel.

・ Hallo, du!➤ sdo%iue2

Datenübertragung:

・Ann verwendet das Internet, um den Geheimtext an Bob zu senden.

Entschlüsselung:

・Bob verwendet seinen privaten Schlüssel, um den Geheimtext in den Originaltext umzuwandeln.

・sdo%iue2 ➤ Hallo, du!

Asymmetrische Verschlüsselung verwendet zwei separate Schlüssel, auch wenn der öffentliche Schlüssel weit verbreitet ist, kann nur der private Schlüsselhalter die Daten entschlüsseln. Diese Funktion bietet äußerst zuverlässige Sicherheit für diese Art der VPN-Verschlüsselung.

Allerdings erfordert die starke Sicherheit der asymmetrischen Verschlüsselung mehr Zeit für mathematische Operationen, was sie weniger effizient für die Übertragung großer Datenmengen in VPN-Gesprächen macht. Daher ist die Zeit für die symmetrische Verschlüsselung gekommen.

Symmetrische Verschlüsselung

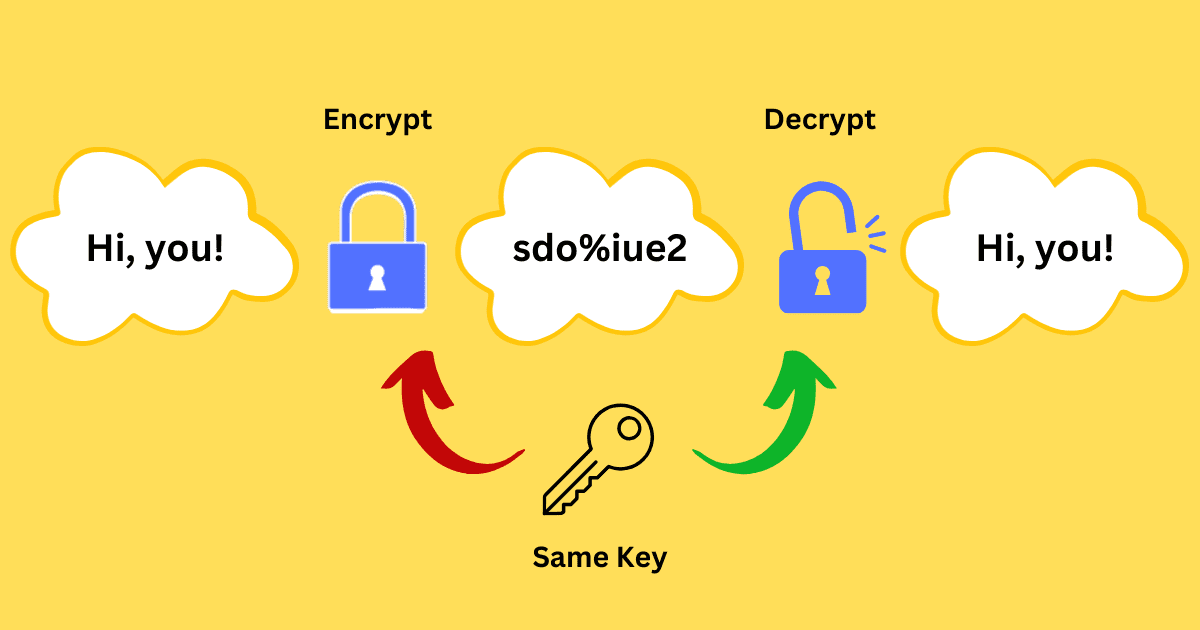

Symmetrische Verschlüsselung basiert auf demselben Schlüssel zum Verschlüsseln und Entschlüsseln von Daten, was bedeutet, dass sowohl der Sender als auch der Empfänger denselben Schlüssel für eine sichere Kommunikation teilen müssen.

Stellen Sie sich das wie die geheimen Codes vor, die in alten Spionagefilmen zwischen Spionen ausgetauscht wurden, bei denen beide Parteien den Morsecode (symmetrischen Schlüssel) kennen mussten, um die Nachrichten zu entschlüsseln.

💡Hier ist ein anschauliches Beispiel.

Szenario: Ann sendet Bob die Informationen, die sie durch Spionage erhalten hat.

Schlüsselerzeugung:

・Sie stimmten im Voraus zu, ein Codebuch namens AB zu verwenden.

Verschlüsselung:

・Ann erstellt eine Nachricht, die gesendet werden soll: Hallo, du!

・Ann verschlüsselt den Text mit dem AB-Code.

・Hallo, du! ➤ sdo%iue2

Datenübertragung:

・Ann sendet den Geheimtext an Bob.

Entschlüsselung:

・Bob konvertiert den Geheimtext mit dem AB-Codebuch in den Klartext.

・sdo%iue2 ➤ Hallo, du!

Im Vergleich zur asymmetrischen Verschlüsselung ist die symmetrische Verschlüsselung weniger rechenintensiv, schneller und effizienter, was sie ideal für die Verschlüsselung großer Datenmengen macht.

Daher wird während der VPN-Verschlüsselung asymmetrische Verschlüsselung verwendet, um eine sichere Verbindung herzustellen, während die symmetrische Verschlüsselung für die tatsächliche Datenübertragung des VPN verantwortlich ist. Diese beiden Arten der Verschlüsselung arbeiten zusammen, um eine zuverlässige Sicherheit und hervorragende Leistung für die VPN-Verschlüsselung zu bieten.

Profi-Tipp: Wie testet man VPN-Verschlüsselung?

Die Verschlüsselung ist der absolute Kern der VPN-Funktionalität, aber als normale Benutzer, wie können wir wissen, ob ein VPN den Datenverkehr verschlüsselt und wie können wir feststellen, ob ein VPN-Produkt über ausgezeichnete Verschlüsselungsfähigkeiten verfügt?

Lassen Sie uns unten lernen, wie man VPN-Verschlüsselung testet. Wir werden X-VPN verwenden, den Anbieter der Spitzenklasse mit hochgradiger Sicherheit und herausragenden Premium-VPN-Funktionen, als Demowerkzeug. Klicken Sie auf die Schaltfläche unten, um einen VPN-Download zu erhalten, und Sie können die X-VPN-Verschlüsselung ohne Konto und Kosten testen!

・Herausragende Verschlüsselungsfähigkeit・Kostenlose Version・Unterstützung für verschiedene Protokolle

Überprüfen Sie das Verschlüsselungsprotokoll.

Zuerst überprüfen Sie das VPN-Protokoll, das Sie verwenden. Für starke Verschlüsselung wählen Sie robuste Protokolle wie OpenVPN, WireGuard oder Everest.

Leak Tests

Der Hauptzweck der VPN-Verschlüsselung besteht darin, Datenlecks zu verhindern und Ihre Privatsphäre vor unbefugtem Zugriff zu schützen. Daher ist der einfachste Weg, um ihre Wirksamkeit zu überprüfen, zu überprüfen, ob Ihre wichtigen Daten während der aktiven VPN-Verbindung kompromittiert wurden.

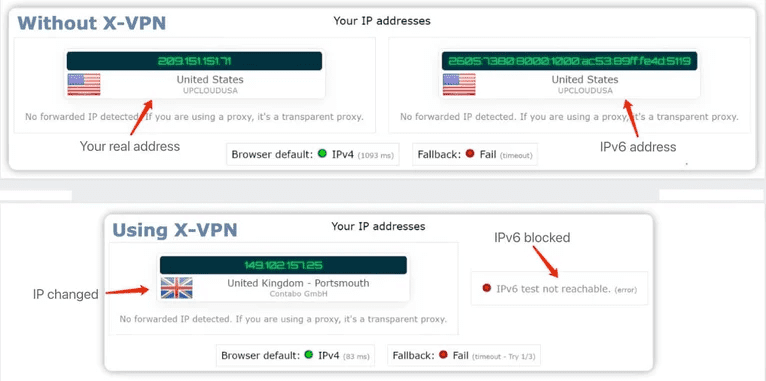

Überprüfen Sie IP-Leak

・Ziel: Überprüfen Sie, ob Ihre echte IP-Adresse verborgen ist.

・Werkzeug: IPv6-Leak-Test oder ipleak.net.

IPv6-Leak-Testergebnisse bei Verwendung von X-VPN

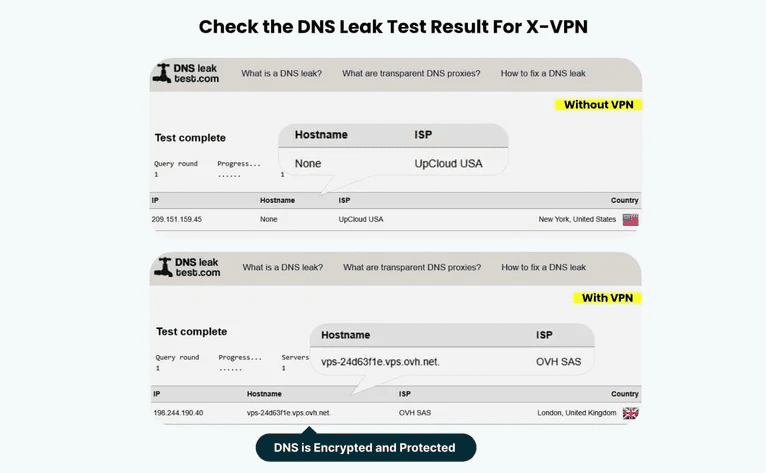

Überprüfen Sie DNS-Leak.

・Ziel: Überprüfen Sie, ob ein DNS-Leak aufgetreten ist. Wenn Ihre DNS-Anfragen undicht werden, wird die Online-Browsing-Aktivität offengelegt.

・Werkzeug: DNS-Leak-Test oder dnsleaktest.com.

DNS-Leak-Testergebnisse bei Verwendung von X-VPN

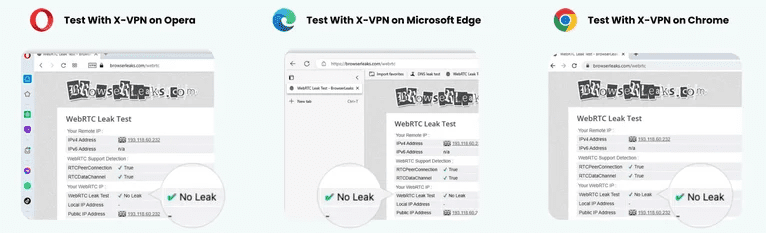

Überprüfen Sie WebRTC-Leak.

・Ziel: Stellen Sie sicher, dass kein Browser auf Ihren Geräten WebRTC-Lecks verursacht und Ihre echte IP-Adresse offenlegt.

・Werkzeug: WebRTC-Leak-Test oder browserleaks.com.

WebRTC-Leak-Testergebnisse bei Verwendung von X-VPN

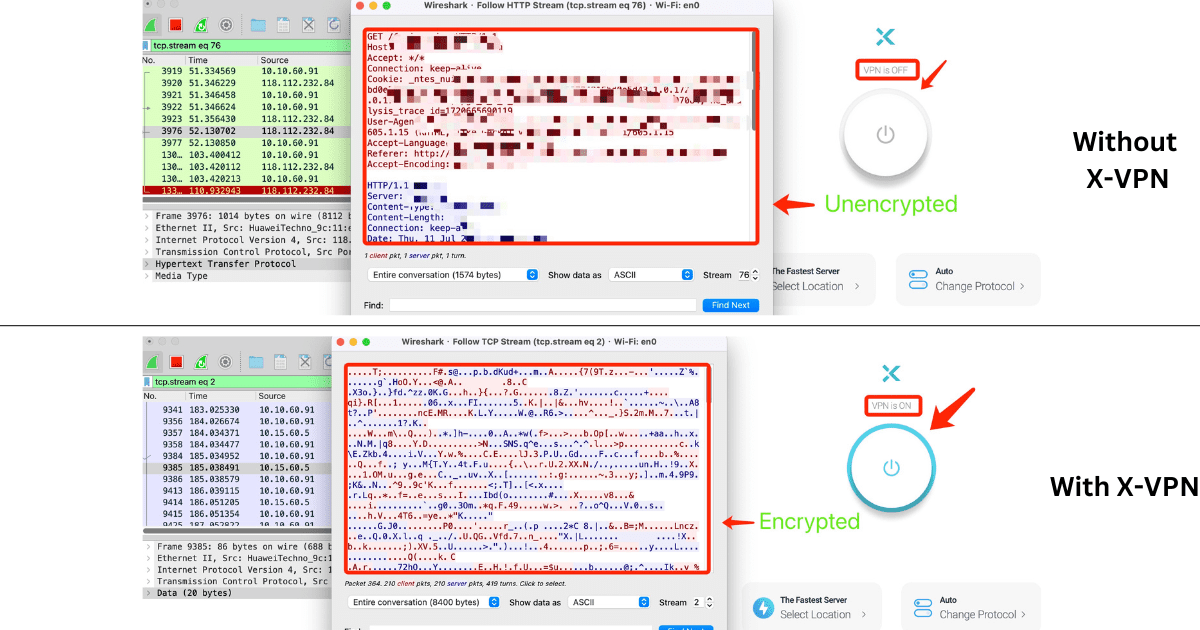

Packet Sniffing

Ein Paketschnüffler erfasst Netzwerkverkehr und zeigt detaillierte Paketinformationen an. Unverschlüsselte Daten erscheinen als lesbare Texte, während verschlüsselte Pakete nur als zufällig generierte Zeichen angezeigt werden – nicht lesbar. Mit dem spezifischen Tool Wireshark können wir überprüfen, ob die VPN-Verschlüsselung korrekt funktioniert.

・Ziel: Erfassen und analysieren von Daten, um zu überprüfen, ob die Daten verschlüsselt sind.

・Werkzeug: Wireshark.

Packet Sniffing Ergebnisse bei Verwendung von X-VPN

Durch Überprüfung des verwendeten Verschlüsselungsprotokolls und die Durchführung verschiedener Tests können Sie sicherstellen, dass Ihr VPN eine herausragende Verschlüsselung und die überlegene Leistung bietet, die Sie erwarten.

💡Allerdings haben wir Ihnen nur eine kurze Einführung in einen VPN-Test gegeben. Um die vollständigen Anleitungen mit detaillierter Interpretation und Tutorials zu erfahren, lesen Sie bitte diesen Blog.

Schlussfolgerung

Obwohl die VPN-Verschlüsselung ein hochtechnischer und komplexer Prozess ist, ist die Verwendung dieses VPN-Features mühelos. Lesen Sie einfach diesen Blog sorgfältig, um die Grundlagen zu verstehen, laden Sie X-VPN herunter, verbinden Sie sich mit einem Server mit nur einem Klick und genießen Sie eine robuste Datenverschlüsselung und anderen nahtlosen Online-Sicherheitsschutz.

Häufig gestellte Fragen

Verschlüsselt ein VPN Ihre IP?

Tatsächlich verschlüsselt ein VPN technisch gesehen nicht Ihre IP. Es kann jedoch effektiv Ihre echte IP-Adresse verbergen, indem es sie durch die IP-Adresse des VPN-Servers ersetzt, mit dem Sie verbunden sind, um den gleichen „Verschlüsselungs“ -Effekt zu erzielen. Außerdem verschlüsselt es Online-Daten, um sicherzustellen, dass Ihre Daten privat bleiben. Die Kombination aus IP-Maskierung und Datenverschlüsselung, die von VPNs bereitgestellt wird, ist effizient, um die Sicherheit beim Surfen zu gewährleisten.

Was ist die stärkste Verschlüsselung für VPN?

AES 256-Bit-Verschlüsselung ist derzeit die stärkste verfügbare für VPNs. Als Goldstandard bekannt, ist AES ein äußerst sicheres und unknackbar Verschlüsselungsalgorithmus. Es wird nicht nur in erstklassigen VPNs, sondern auch von Regierungen, Militärs und anderen autoritativen Organisationen weit verbreitet eingesetzt. Je länger der Verschlüsselungsschlüssel ist, desto stärker ist die Sicherheit, wodurch AES-256 zur sichersten Verschlüsselungsmethode wird. Selbst Supercomputer können seine Chiffren nicht innerhalb von weniger als Milliarden von Jahren entschlüsseln.

Stoppen VPNs tatsächlich Hacker?

Ja, VPNs stoppen Hacker. VPNs können Ihre Online-Sicherheit durch VPN-Verschlüsselungstechnologie verbessern, was es Hackern sehr schwer macht, Ihre Online-Aktivitäten zu verfolgen. Außerdem wird Ihre IP-Adresse durch VPNs maskiert, um Sie zu schützen. Niemand kann Sie abfangen oder ins Visier nehmen – sie wissen nicht einmal, wer Sie wirklich sind.

Sind VPN und Verschlüsselung dasselbe?

Nein, VPN und Verschlüsselung sind nicht dasselbe. Ein VPN ist ein Werkzeug, das entwickelt wurde, um die Sicherheit beim Surfen zu gewährleisten und die Privatsphäre zu schützen. Denken Sie an eine Ausrüstungssuite eines Polizisten, die bereit ist, sich jeder Bedrohung zu stellen, einschließlich kugelsicherer Westen, Helme, Handfeuerwaffen, Handschellen, Elektroschock-Stöcke und sogar Polizeihunde. Diese Ausrüstung bildet die ultimative Verteidigung gegen Kriminelle, genauso wie die Verschlüsselung, das Split-Tunneling, doppelte VPNs, Notausschalter usw. vom VPN-Schild. Mit anderen Worten, die VPN-Verschlüsselung ist nur eine der Funktionen, die ein VPN ausmachen – nur eine Handfeuerwaffe.