Облачный VPN — это безопасный облачный сервис, позволяющий удаленным сотрудникам и офисам безопасно получать доступ к внутренним системам, устраняя необходимость в сложных аппаратных установках и сокращая время настройки.

В этом руководстве мы объясним, что такое Cloud VPN, как он работает, его преимущества и ограничения, а также как выбрать подходящий для вашей команды.

💡 Облачный VPN — это всего лишь один из нескольких типов VPN. Для полного обзора смотрите наш Гид по типам VPN.

Table of Contents

Что такое облачный VPN?

Облачный VPN (также известный как VPN как услуга или VPNaaS) — это облачный сетевой сервис, который создает безопасный, зашифрованный туннель через интернет между удаленными пользователями и внутренними системами компании или данными, размещенными в облаке. Он позволяет сотрудникам, подрядчикам и устройствам, принадлежащим компании, безопасно получать доступ к внутренним системам, не находясь физически на месте или не используя локальное оборудование.

Обычно облачный VPN состоит из 3 частей: VPN-шлюз, VPN-клиент и панель управления.

VPN Gateway

VPN-шлюз создает и защищает зашифрованный туннель — частный путь, по которому проходят ваши данные. Представьте туннель как запечатанную трубу. Шлюз решает, кто может его использовать и что проходит через него.

VPN Клиент

Этот VPN-клиент — это программное обеспечение, установленное на ваших устройствах. Он проверяет вашу личность и взаимодействует с VPN-шлюзом для создания безопасного туннеля. Без него VPN не может запуститься. Рассматривайте это как ключ, который открывает ваше частное соединение с системами компании.

Панель управления

Панель управления — это место, где администраторы управляют доступом — кто может войти, сколько данных они используют и какие правила применяются.

Поскольку сервис полностью управляется в облаке, настройка проходит быстрее, масштабирование проще, а текущее обслуживание остается на более низком уровне. Многие провайдеры также предлагают расширенные функции, такие как обнаружение угроз, многофакторная аутентификация (MFA) и сегментация сети для дальнейшего повышения безопасности и контроля.

Как работает облачный VPN?

Облачный VPN обеспечивает безопасный удаленный доступ, создавая зашифрованный туннель через интернет между устройством пользователя или офисной сетью и облачными ресурсами компании. Этот туннель защищает данные во время их передачи между конечными точками, защищая их от перехвата или подделки.

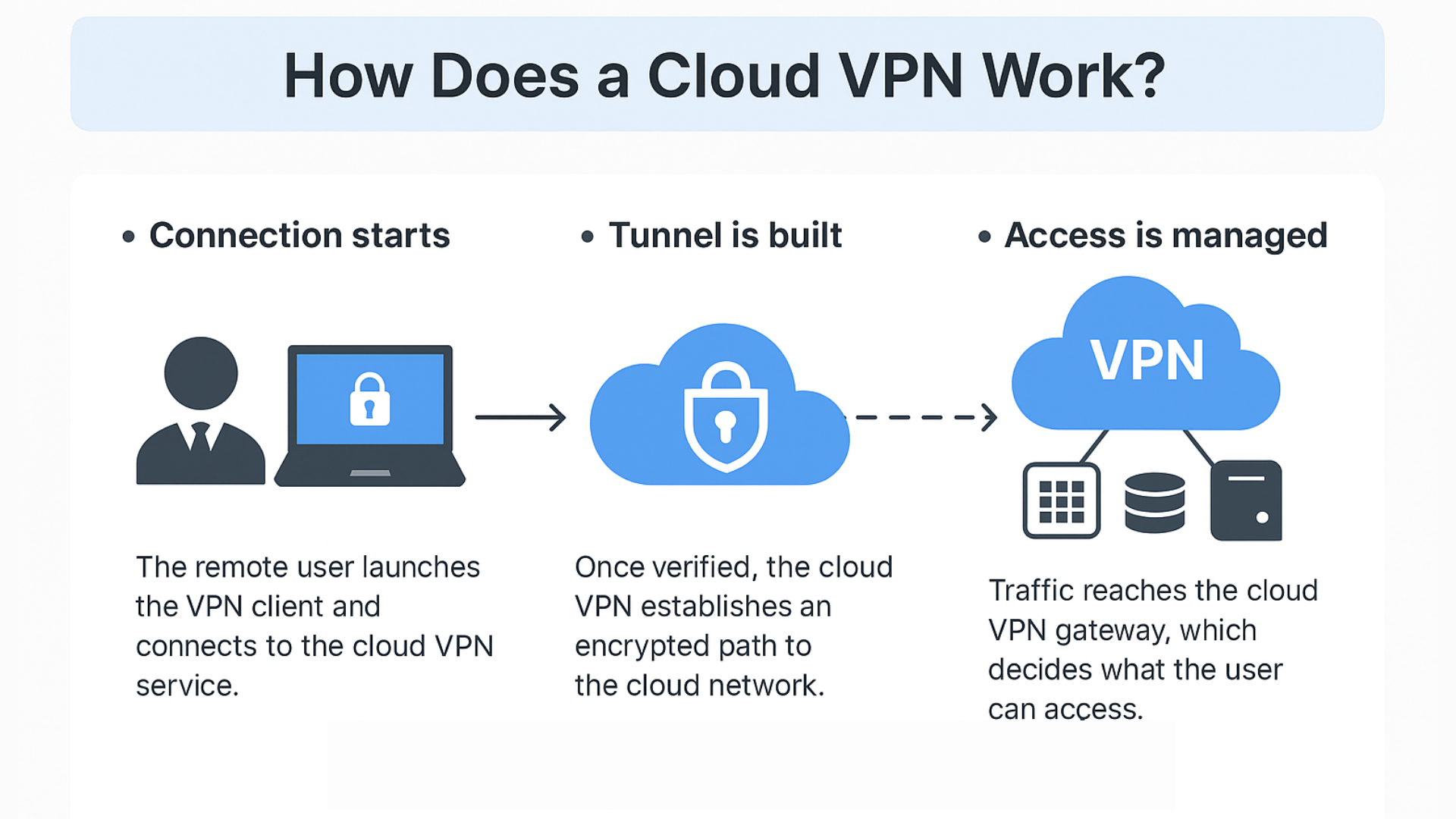

Вот упрощенное описание процесса:

1. Соединение начинается

Удаленный пользователь запускает клиент VPN и подключается к облачному VPN-сервису. Система проверяет устройство и учетные данные пользователя — часто с использованием MFA и поставщиков идентификации, таких как Azure AD или Okta.

2. Туннель построен

После проверки облачный VPN устанавливает зашифрованный путь между устройством пользователя и облачной сетью. Он использует стандартные VPN-протоколы, такие как IPsec, IKEv2 или SSL/TLS, чтобы гарантировать, что все данные проходят через этот частный туннель, защищенный от перехвата.

3. Доступ управляется

Трафик достигает облачного VPN-шлюза. На основе идентичности пользователя и политики безопасности он решает, к каким системам они могут получить доступ — приложениям, базам данных, хранилищу — и применяет правила брандмауэра и ведения журналов.

Типы соединений Cloud VPN

Чтобы поддерживать безопасный и зашифрованный доступ к облачным ресурсам, облачные VPN обычно используют два типа соединений: удаленный доступ и соединение «сайт-сайт».

Облачный удаленный доступ VPN (Клиент-к-Облаку)

Эта настройка подключает одного пользователя — часто работающего из дома, кафе или в пути — к ресурсам компании в облаке. Она использует клиент VPN, установленный на устройстве пользователя.

Он создан для гибкости. Удаленные команды, фрилансеры или сотрудники, использующие личные устройства (BYOD), используют эту модель для безопасного доступа к внутренним приложениям, базам данных или облачным файлам. Точка подключения меняется в зависимости от того, где находится пользователь.

Думайте об этом как о присоединении к звонку Zoom компании. Вам не нужно быть в офисе, просто подтвердите свою личность и подключитесь.

Ключевой вопрос | Ответ клиентского VPN к облаку |

|---|---|

Кто это использует? | Удаленные сотрудники, подрядчики, фрилансеры. |

Как подключиться? | Инициализируйте соединение через VPN-клиент на ноутбуке, мобильном телефоне и т.д. |

Где подключиться? | Подключитесь к системам компании, развернутым на облачных сервисах, таких как AWS, Azure, Google Cloud, таким как корпоративные приложения, базы данных или файловое хранилище. |

Это фиксированная сеть? | Нет, точка подключения варьируется в зависимости от местоположения пользователя. |

Распространенные сценарии? | Удаленная работа, деловые поездки, BYOD (сотрудники используют свои собственные устройства). |

Site-to-Site VPN(Network-to-Cloud)

Сетевые облачные VPN соединяют всю офисную сеть с облачными ресурсами. Вместо того чтобы входить в систему каждому пользователю, связь устанавливается между двумя сетями — например, вашим центром обработки данных и AWS.

Он всегда включен. Офисы, штаб-квартиры и филиалы используют это для безопасного доступа к частным облачным средам, без необходимости в индивидуальных VPN-клиентах.

Это распространено в гибридных настройках, где компании комбинируют локальные системы с облачной инфраструктурой в разных регионах.

Ключевой вопрос | Ответ по VPN Site-to-Site |

|---|---|

Кто это использует? | Сетевые администраторы ИТ в предприятиях, головные/филиальные офисы. |

Как подключиться? | Настройте VPN-туннели с использованием маршрутизаторов, межсетевых экранов или устройств VPN-шлюза. |

Где подключиться? | Подключитесь к виртуальному частному облаку (VPC) в облаке, например, AWS VPC. |

Это фиксированная сеть? | Да, обычно это офис или дата-центр. |

Распространенные сценарии? | Создайте гибридную облачную архитектуру, соедините локальные центры обработки данных и облачные среды, а также поддержите интеграцию сетей офисов в разных регионах. |

Модели развертывания облачного VPN

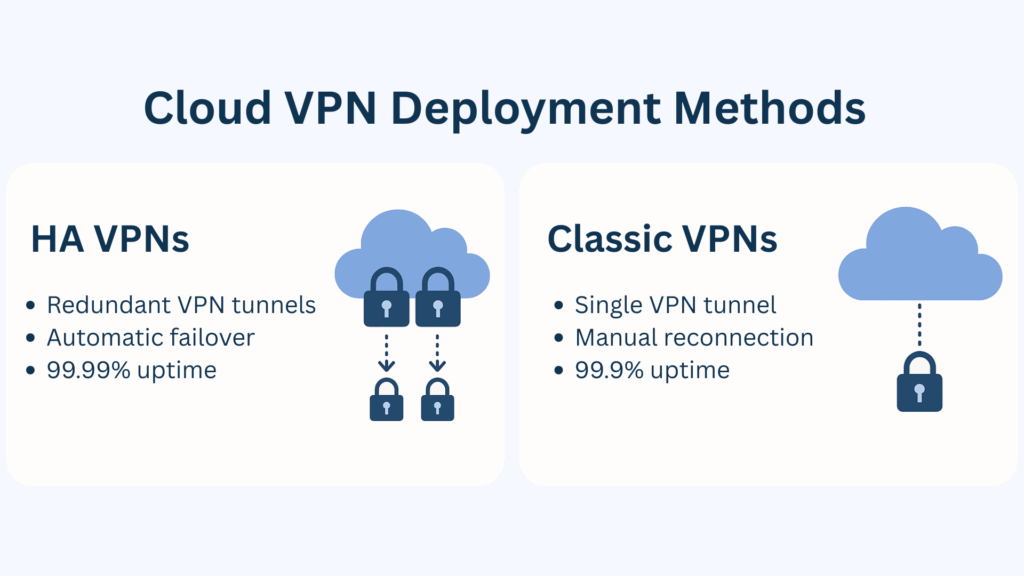

Помимо типов соединений, облачные VPN также классифицируются по их моделям развертывания — в основном на основе надежности и доступности соединения. Два самых распространенных варианта — это VPN с высокой доступностью (HA) и классический VPN.

Высокодоступные (HA) VPNы

HA VPN разработан для максимальной надежности. Он использует два или более резервных VPN-туннеля, которые работают в активном-активном или активном-пассивном режиме. Если одно соединение выходит из строя, трафик автоматически переключается на резервный туннель — минимизируя время простоя без ручного вмешательства.

Эта модель обычно достигает 99.99% времени безотказной работы, что означает менее 1 часа потенциальных сбоев в год. Она хорошо подходит для систем, которые не могут позволить себе перерывы, таких как электронная коммерция, банковское дело или глобальные операции.

Classic VPN

Classic VPN использует один туннель без резервирования. Если соединение прерывается, требуется ручная диагностика и повторное подключение. Время безотказной работы обычно составляет около 99.9% — что может означать 8-9 часов простоя в год.

Хотя он менее устойчив, чем HA VPN, его легче настраивать, быстрее развертывать и он экономически эффективен, что делает его практичным выбором для тестовых сред или небольших команд с ограниченным бюджетом.

В кратце, HA VPN предлагает более высокую устойчивость за более высокую цену, в то время как Classic VPN жертвует некоторой надежностью ради простоты и доступности. Правильный выбор зависит от ваших бизнес-потребностей, толерантности к риску и требований к доступности.

Облачные VPN против традиционных VPN

Теперь, когда мы рассмотрели, как работают облачные VPN и два типа развертывания, стоит задать вопрос, как они сравниваются с традиционными VPN — особенно в таких областях, как масштабируемость, надежность и долгосрочные затраты.

Ключевые различия на практике

Область | Традиционный VPN | Cloud VPN |

|---|---|---|

Развертывание | Локальные устройства или самостоятельно управляемое программное обеспечение | Полностью управляемые облачные шлюзы |

Время настройки | Ручная настройка, дни или недели для развертывания | Быстрое развертывание через облачную консоль или API |

Масштабируемость | Ограничено физическим оборудованием и ИТ-емкостью | Эластичный — автоматически масштабируется в зависимости от потребностей пользователей или трафика. |

Обслуживание | Требуется внутреннее патчирование, мониторинг и обновления | В основном обрабатывается облачным провайдером |

Глобальный доступ | Централизованный, может испытывать задержки для удаленных пользователей | Соединяет пользователей через ближайший облачный регион. |

Модель затрат | Высокие капитальные затраты, постоянное обслуживание, требуется ИТ-команда | Оплата по мере использования или ежемесячные планы, более низкие первоначальные затраты |

Инструменты безопасности | Зависит от внутренней конфигурации | Часто включает встроенную MFA, защиту от DDoS, ведение журналов |

В кратце, Cloud VPN решает многие проблемы, связанные с традиционными настройками — зависимость от оборудования, медленное масштабирование и значительные затраты на обслуживание. Поскольку он работает в облаке, настройка быстрая, доступ глобальный, а функции безопасности встроены. Для удаленных или растущих команд это практичный способ оставаться на связи и защищенными.

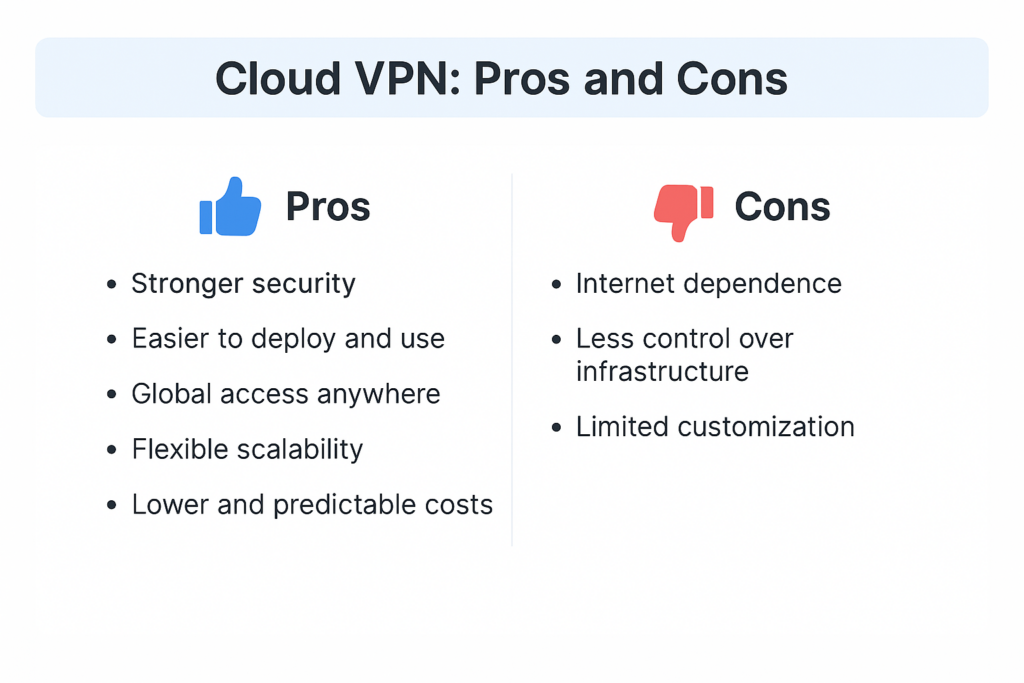

Преимущества и ограничения облачных VPN

Хотя облачные VPN предлагают явные преимущества по сравнению с традиционными VPN, они также имеют определенные недостатки. Для организаций, которым нужен автономный контроль над инфраструктурой или высоко настроенные сетевые параметры, облачные VPN могут не быть идеальным выбором. Ниже мы подробно проанализируем основные преимущества и ограничения облачных VPN, чтобы помочь вам принять обоснованное решение.

Преимущества облачного VPN

1. Более надежная безопасность

Облачные VPN поддерживают сильное шифрование, многофакторную аутентификацию и контроль доступа. Они также помогают предотвратить утечки данных с помощью сегментации трафика и встроенного мониторинга.

2. Проще развертывать и использовать

Нет оборудования для развертывания. Большинство услуг работает сразу после установки с клиентским приложением и простой авторизацией.

3. Глобальный доступ в любом месте

Пользователи могут подключаться к системам компании из любого места через ближайший облачный узел. Эта настройка идеально подходит для распределенных команд и международных операций.

4. Гибкая масштабируемость

Вы можете быстро настроить емкость по мере изменения потребностей бизнеса. Не нужно беспокоиться о ограничениях оборудования или фиксированной пропускной способности.

5. Более низкие и предсказуемые затраты

Нет необходимости покупать или обслуживать физические серверы при использовании облачного VPN. Большинство сервисов предлагают оплату по мере использования или ежемесячные подписки, что помогает снизить общие затраты и делает планирование бюджета более предсказуемым.

Ограничения облачного VPN

1. Зависимость от Интернета

Поскольку все соединения осуществляются через Интернет, если сеть пользователя плохая, производительность VPN может быть затронута, что приведет к задержкам или нестабильности.

2. Меньше контроля над инфраструктурой

Использование Cloud VPN обычно означает передачу части сетевой безопасности поставщику услуг, и некоторые предприятия могут предпочесть полностью контролировать это самостоятельно.

3. Ограниченная настройка

Некоторые облачные VPN-платформы не так гибки, как традиционные самостроенные VPN в продвинутой конфигурации или настройках персонализированных правил, особенно когда крупным предприятиям требуется сложный контроль маршрутизации.

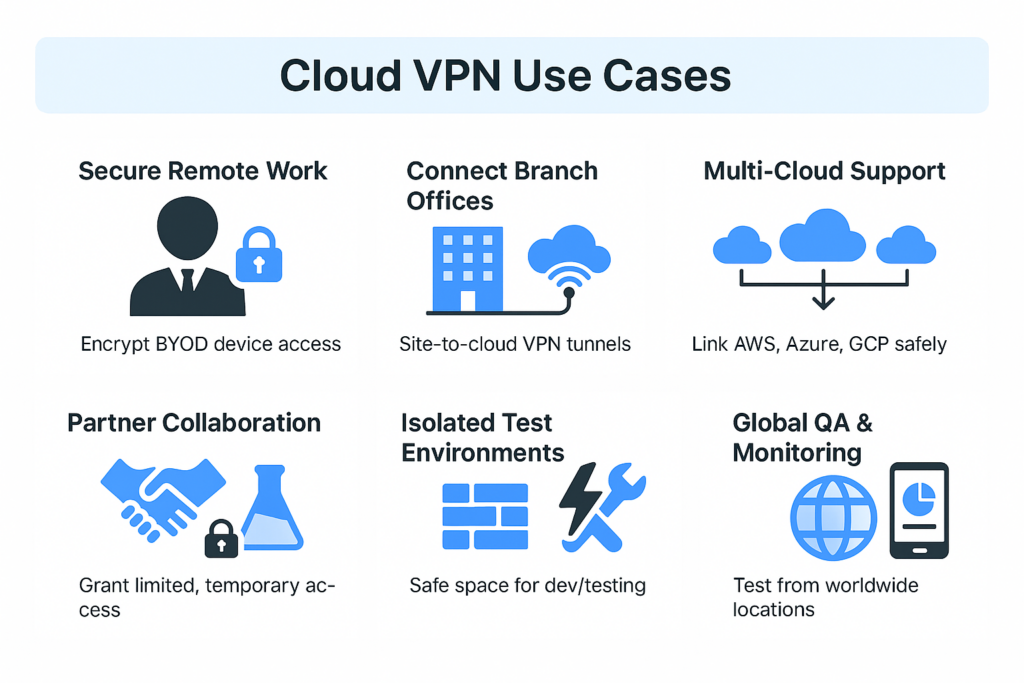

Общие случаи использования Cloud VPN

Согласно Mordor Intelligence, мировой рынок облачных VPN, по прогнозам, достигнет $13.05 миллиардов к 2025 году — признак растущего принятия среди компаний, стремящихся обеспечить безопасный удаленный доступ и многокластерную инфраструктуру. Вот некоторые из самых распространенных случаев использования облачных VPN в различных отраслях:

1. Безопасная удаленная работа и BYOD

Сотрудники и подрядчики могут безопасно получать доступ к системам компании из любого места или с личного устройства — даже со своих ноутбуков или смартфонов (модель, известная как BYOD, или «принеси свое устройство»). Данные остаются зашифрованными, а доступ ограничен проверенными пользователями.

Для людей, которым нужен безопасный доступ без корпоративной настройки, бесплатный VPN может стать простым началом.

2. Подключите филиалы

Предприятия с несколькими офисами или дата-центрами могут использовать облачные VPN для установления зашифрованных соединений «сайт-облако», чтобы обеспечить безопасный поток данных между штаб-квартирой и филиалами, как если бы они находились в одной частной сети.

3. Поддержка многоблачных сред

В многооблачных настройках — таких как одновременное использование AWS, Azure и Google Cloud — предприятия могут использовать облачные VPN для обеспечения безопасности трафика между платформами, избегая раскрытия конфиденциальных данных в публичном интернете, а также поддерживать бесшовную интеграцию и эластичное масштабирование.

4. Управление внешним сотрудничеством

Вы можете предоставить временный, ограниченный доступ партнерам, поставщикам или проектным командам — без раскрытия вашей полной сети. Политики доступа помогают обеспечить соблюдение требований и ограничить риски.

5. Изолируйте среды разработки и тестирования

Команды разработчиков могут создавать безопасные, изолированные пространства для тестирования кода или новых функций. Это снижает вероятность случайного раскрытия информации или проблем между системами.

6. Включите восстановление после катастрофы

В случае сбоев или атак облачный VPN помогает поддерживать доступ в сети и доступность систем. Это ключевой момент для планирования непрерывности бизнеса.

7. Тестирование глобальных услуг

Нужно проверить, как ваш контент загружается в других странах или регионах? Облачные VPN позволяют командам имитировать доступ из разных геолокаций для QA, рекламы или соблюдения норм.

Как выбрать подходящего провайдера облачного VPN

Не все провайдеры облачных VPN предлагают одинаковый уровень безопасности, производительности или поддержки. Чтобы выбрать подходящий для вашего бизнеса, сосредоточьтесь на этих 6 ключевых факторах:

1. Функции безопасности

Ищите провайдеров, которые используют сильное шифрование (например, AES-256, IPsec), поддерживают MFA, предлагают детализированные средства управления доступом и предоставляют журналы аудита для соблюдения норм.

2. Глобальный охват и надежность

Если ваши команды работают в разных регионах, выбирайте услуги с глобальной инфраструктурой, встроенной резервной копией и гарантированным временем безотказной работы по SLA — желательно 99.99% или выше.

3. Масштабируемость и интеграции

Сделайте так, чтобы VPN масштабировался вместе с вашим бизнесом и интегрировался с вашими существующими облачными платформами, системами идентификации и инструментами DevOps.

4. Удобство использования и управление

Лучшие платформы предлагают интуитивно понятные панели управления, простое управление пользователями и подробную документацию для снижения нагрузки на ИТ.

5. Поддержка и гарантии SLA

Быстрая поддержка имеет значение. Ищите техническую помощь 24/7, живой чат или систему тикетов, а также четкие SLA, чтобы избежать проблем с простоями.

6. Прозрачное ценообразование

Выберите провайдера с понятным, основанным на использовании или фиксированным тарифом. Обратите внимание на скрытые сборы, такие как ограничения по пропускной способности или количеству учетных записей пользователей.

Заключение

Облачные VPN являются надежным вариантом для команд, которым нужен безопасный и гибкий доступ из разных мест. Они упрощают удаленную работу, масштабируются в соответствии с вашими потребностями и хорошо работают в многоклаудных настройках.

Тем не менее, они не всегда подходят. Если у вас строгие правила соблюдения, требования к сверхнизкой задержке или сложные устаревшие системы, что-то с самоуправлением может подойти лучше.

В конечном итоге, дело не в том, что популярно, а в том, что соответствует вашей инфраструктуре и уровню риска.

Онлайн-приватность стала проще

Скрывайте свой IP, шифруйте свой трафик и возвращайте контроль над своим интернетом — где бы вы ни находились.

Часто задаваемые вопросы

Как работает облачный VPN?

Облачный VPN создает зашифрованный туннель между вашим устройством и облачными сервисами. Он проверяет вашу личность — часто с помощью многофакторной аутентификации — а затем безопасно направляет трафик, используя такие протоколы, как IPsec или SSL. Ваши данные остаются защищенными во время передачи.

Какова разница между облачным VPN и традиционным VPN?

Облачные VPN работают в облаке и их легче развертывать, масштабировать и интегрировать с облачными инструментами. Традиционные VPN зависят от локального оборудования, требуют больше времени на настройку и нуждаются в более тщательном обслуживании.

Использование облачного VPN безопасно?

Да, облачный VPN безопасен при правильной настройке. Он использует сильное шифрование (например, AES-256), поддерживает MFA и применяет контроль доступа. Провайдеры также регулярно устраняют угрозы. Просто убедитесь, что пользователи следуют хорошим практикам по паролям и устройствам.

Когда мне следует использовать облачный VPN для моего бизнеса?

Если ваша команда работает удаленно, использует несколько облачных сервисов или охватывает разные местоположения, облачный VPN имеет смысл. Он обеспечивает безопасный доступ без необходимости в физической инфраструктуре.

Как мне настроить облачный VPN?

Настройка облачного VPN обычно проще, чем настройка традиционного VPN. Сначала вы выбираете провайдера облачного VPN или используете VPN-сервис вашей облачной платформы (например, Google Cloud VPN, AWS VPN, Azure VPN Gateway или сторонний сервис).

Затем вы обычно:

1) Входите в веб-портал или консоль провайдера

2) Настраиваете VPN-шлюз в облаке (это конечная точка, к которой будут подключаться ваши пользователи или офисы)

3) Устанавливаете программное обеспечение клиента VPN на устройства пользователей (или настраиваете маршрутизатор вашего офиса для соединения «сайт-сайт»)

4) Распространяете учетные данные или настраиваете интеграцию идентификации (например, связывая VPN с SSO/поставщиком идентификации вашей компании).

Точные шаги различаются в зависимости от провайдера, но у большинства есть мастера или документация для следования. В большинстве случаев создание VPN-туннеля в облаке занимает всего несколько кликов, а затем пользователи могут подключаться, введя предоставленный адрес сервера и свои учетные данные в клиенте VPN.

Есть ли недостатки в использовании облачного VPN?

Это зависит от ваших потребностей. Облачные VPN требуют стабильного интернета и передают часть контроля провайдеру. Для сложных сред с высоким уровнем соблюдения норм самоуправляемый VPN может быть более подходящим. Но для большинства команд компромисс стоит того.