VPN سحابي هو خدمة آمنة قائمة على السحابة تتيح للموظفين والمكاتب البعيدة الوصول إلى الأنظمة الداخلية بأمان، مما يلغي الحاجة إلى تثبيت الأجهزة المعقدة ويقلل من وقت الإعداد.

في هذا الدليل، سنشرح ما هو VPN السحابي، وكيف يعمل، وفوائده وقيوده، وكيفية اختيار الأنسب لفريقك.

💡 شبكة VPN السحابية هي واحدة فقط من عدة أنواع من VPN. للحصول على نظرة شاملة، راجع دليل أنواع VPN.

Table of Contents

ما هو VPN السحابي؟

VPN سحابي (المعروف أيضًا باسم VPN كخدمة، أو VPNaaS) هو خدمة شبكة قائمة على السحابة تنشئ نفقًا آمنًا ومشفرًا عبر الإنترنت بين المستخدمين البعيدين وأنظمة الشركة الداخلية أو البيانات المستضافة في السحابة. يسمح للموظفين والمقاولين والأجهزة المملوكة للشركة بالوصول بأمان إلى الأنظمة الداخلية، دون الحاجة إلى التواجد فعليًا في الموقع أو استخدام الأجهزة المحلية.

عادةً ما يتكون VPN السحابي من 3 أجزاء: بوابة VPN، عميل VPN، ولوحة التحكم.

VPN Gateway

تقوم بوابة VPN بإنشاء وتأمين النفق المشفر – المسار الخاص الذي تسلكه بياناتك. فكر في النفق كأنبوب مغلق. تحدد البوابة من يمكنه استخدامه وما الذي يتدفق من خلاله.

عميل VPN

هذا عميل VPN هو البرنامج المثبت على أجهزتك. يتحقق من هويتك ويتواصل مع بوابة VPN لإنشاء نفق آمن. بدونه، لا يمكن أن يبدأ VPN. اعتبره المفتاح الذي يفتح اتصالك الخاص بأنظمة الشركة.

لوحة التحكم

لوحة التحكم هي المكان الذي يدير فيه المسؤولون الوصول – من يدخل، وكمية البيانات التي يستخدمونها، وما هي القواعد المطبقة.

نظرًا لأن الخدمة مُدارة بالكامل عبر السحابة، فإن الإعداد أسرع، والتوسع أسهل، وصيانة الخدمة المستمرة تبقى أقل. تقدم العديد من المزودين أيضًا ميزات متقدمة مثل اكتشاف التهديدات، والمصادقة متعددة العوامل (MFA)، وتقسيم الشبكة لتعزيز الأمان والتحكم بشكل أكبر.

كيف يعمل VPN السحابي؟

تؤمن شبكة VPN السحابية الوصول عن بُعد من خلال إنشاء نفق مشفر عبر الإنترنت بين جهاز المستخدم أو شبكة المكتب وموارد الشركة السحابية. يحمي هذا النفق البيانات أثناء انتقالها بين النقاط النهائية، مما يحميها من الاعتراض أو التلاعب.

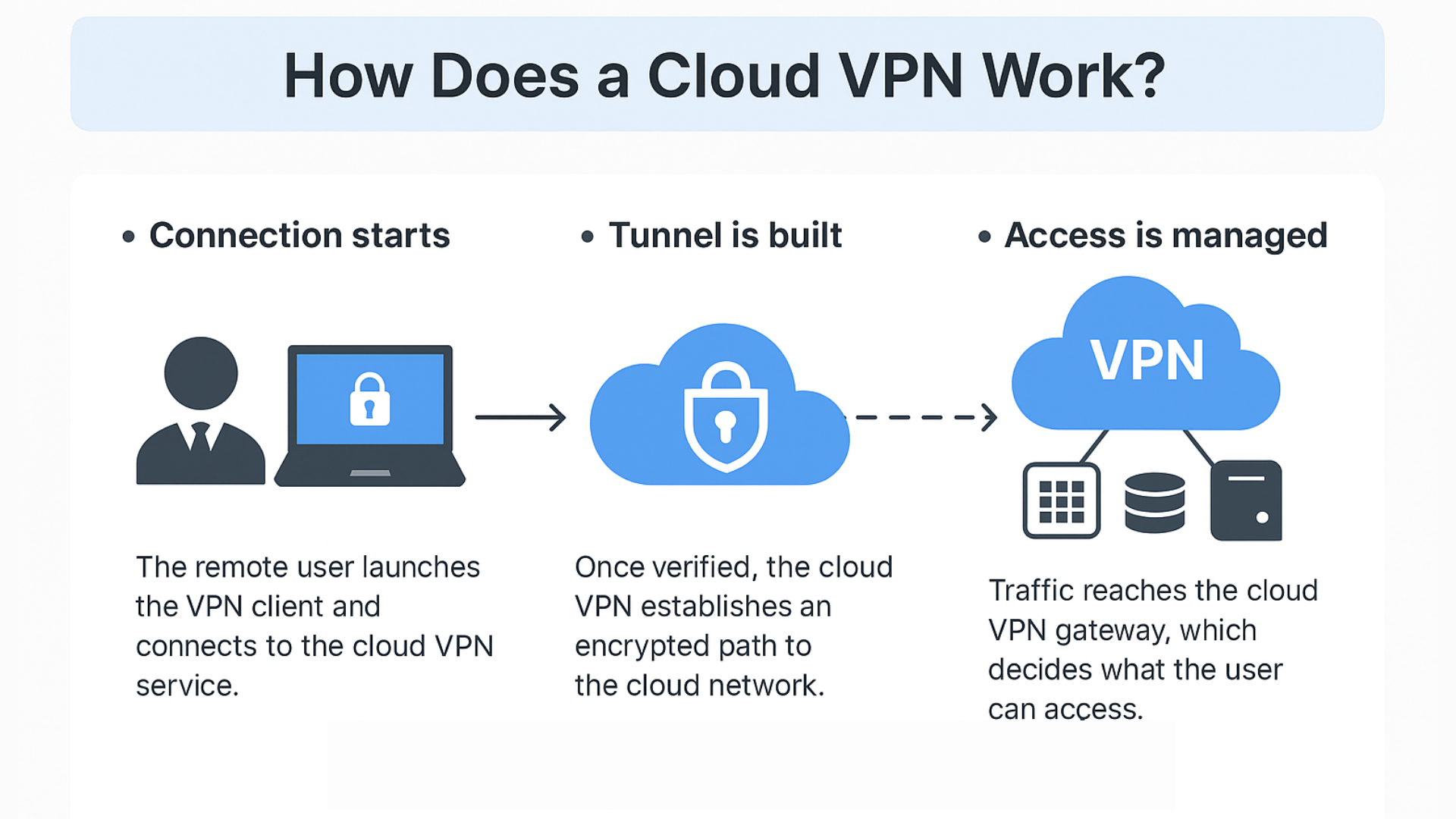

إليك تحليل مبسط للعملية:

1. تبدأ الاتصال

يقوم المستخدم البعيد بتشغيل عميل VPN والاتصال بخدمة VPN السحابية. يتحقق النظام من الجهاز وبيانات اعتماد المستخدم – غالبًا باستخدام المصادقة متعددة العوامل ومزودي الهوية مثل Azure AD أو Okta.

2. تم بناء النفق

بمجرد التحقق، يقوم VPN السحابي بإنشاء مسار مشفر بين جهاز المستخدم والشبكة السحابية. يستخدم بروتوكولات VPN القياسية مثل IPsec و IKEv2 أو SSL/TLS لضمان انتقال جميع البيانات عبر هذا النفق الخاص، بعيدًا عن الاعتراض.

3. يتم إدارة الوصول

تصل حركة المرور إلى بوابة VPN السحابية. بناءً على هوية المستخدم وسياسة الأمان، تقرر الأنظمة التي يمكنهم الوصول إليها – التطبيقات، قواعد البيانات، التخزين – وتطبق قواعد الجدار الناري والتسجيل.

أنواع اتصالات VPN السحابية

لدعم الوصول الآمن والمشفر إلى موارد السحابة، تستخدم شبكات VPN السحابية عادة نوعين من الاتصالات: الوصول عن بُعد والاتصال بين المواقع.

VPN الوصول عن بُعد المستند إلى السحابة (العميل إلى السحابة)

تقوم هذه الإعدادات بربط مستخدم واحد – غالبًا ما يعمل من المنزل أو من مقهى أو أثناء التنقل – بموارد الشركة في السحابة. تستخدم عميل VPN مثبت على جهاز المستخدم.

تم بناؤه من أجل المرونة. تستخدم الفرق عن بُعد، والمستقلون، أو الموظفون الذين يستخدمون أجهزة شخصية (BYOD) هذا النموذج للوصول بأمان إلى التطبيقات الداخلية، وقواعد البيانات، أو الملفات السحابية. تتغير نقطة الاتصال بناءً على مكان وجود المستخدم.

فكر في الأمر كما لو كنت تنضم إلى مكالمة Zoom في الشركة. لا تحتاج إلى أن تكون في المكتب، فقط تحقق من هويتك واتصل.

السؤال الرئيسي | إجابة VPN من العميل إلى السحابة |

|---|---|

من يستخدمه؟ | الموظفون عن بُعد، المتعاقدون، المستقلون. |

كيف تتصل؟ | ابدأ اتصالاً من خلال عميل VPN على جهاز الكمبيوتر المحمول أو الهاتف المحمول، إلخ. |

أين يمكن الاتصال؟ | الاتصال بأنظمة الشركة الموزعة على خدمات السحابة مثل AWS وAzure وGoogle Cloud، مثل التطبيقات المؤسسية وقواعد البيانات أو تخزين الملفات. |

هل هي شبكة ثابتة؟ | لا، نقطة الاتصال تختلف حسب موقع المستخدم. |

سيناريوهات شائعة؟ | العمل عن بُعد، السفر للأعمال، BYOD (استخدام الموظفين لأجهزتهم الخاصة). |

شبكة إلى شبكة VPN (شبكة إلى سحابة)

تربط شبكات VPN السحابية شبكة مكتب كاملة بالموارد المستندة إلى السحابة. بدلاً من تسجيل الدخول لكل شخص، يتم إنشاء الرابط بين شبكتين – مثل مركز البيانات الخاص بك و AWS.

إنه دائمًا قيد التشغيل. تستخدم المكاتب والمقرات والمواقع الفرعية هذا للوصول إلى بيئات السحابة الخاصة بأمان، دون الحاجة إلى عملاء VPN فرديين.

من الشائع في الإعدادات الهجينة، حيث تجمع الشركات بين الأنظمة المحلية والبنية التحتية السحابية عبر المناطق.

السؤال الرئيسي | إجابة VPN من موقع إلى موقع |

|---|---|

من يستخدمه؟ | مديرو الشبكات لتكنولوجيا المعلومات في المؤسسات، المكاتب الرئيسية/الفروع. |

كيف تتصل؟ | قم بتكوين أنفاق VPN باستخدام أجهزة التوجيه أو جدران الحماية أو أجهزة بوابة VPN. |

أين يمكن الاتصال؟ | اتصل بسحابة خاصة افتراضية (VPC) على السحابة، مثل AWS VPC. |

هل هي شبكة ثابتة؟ | نعم، عادةً ما يكون مكتبًا أو مركز بيانات. |

سيناريوهات شائعة؟ | إنشاء بنية تحتية سحابية هجينة، ربط مراكز البيانات المحلية وبيئات السحابة، ودعم تكامل شبكة المكاتب عبر المناطق. |

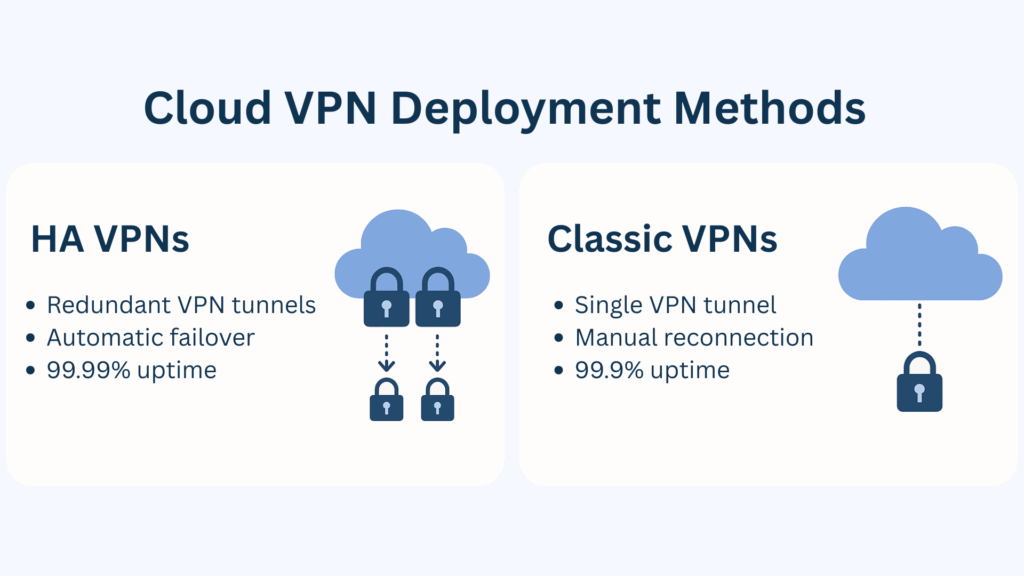

نماذج نشر VPN السحابية

بجانب أنواع الاتصال، يتم تصنيف VPN السحابية أيضًا حسب نماذج النشر الخاصة بها – بناءً بشكل أساسي على موثوقية الاتصال وتوافره. الخياران الأكثر شيوعًا هما VPN عالية التوافر (HA) و VPN الكلاسيكية.

شبكات VPN عالية التوفر (HA)

تم تصميم HA VPN لتحقيق أقصى قدر من الموثوقية. يستخدم نفقين أو أكثر من VPN الاحتياطية التي تعمل في وضع نشط-نشط أو نشط-احتياطي. إذا فشل أحد الاتصالات، يتم تحويل حركة المرور تلقائيًا إلى النفق الاحتياطي – مما يقلل من وقت التوقف دون تدخل يدوي.

هذا النموذج يحقق عادةً 99.99% وقت التشغيل، مما يعني أقل من ساعة واحدة من الانقطاع المحتمل في السنة. إنه مناسب للأنظمة التي لا يمكنها تحمل الانقطاعات، مثل التجارة الإلكترونية، والبنوك، أو العمليات العالمية.

Classic VPN

تستخدم Classic VPN نفقًا واحدًا بدون تكرار. إذا انقطعت الاتصال، يتطلب الأمر استكشاف الأخطاء وإصلاحها يدويًا وإعادة الاتصال. عادةً ما تكون مدة التشغيل حوالي 99.9% — مما قد يعني 8 إلى 9 ساعات من التوقف سنويًا.

بينما هو أقل مرونة من HA VPN، إلا أنه أسهل في التكوين، وأسرع في النشر، وفعال من حيث التكلفة، مما يجعله خيارًا عمليًا لبيئات الاختبار أو الفرق الصغيرة ذات الميزانيات المحدودة.

باختصار، يوفر HA VPN مرونة أعلى بتكلفة أعلى، بينما يتنازل Classic VPN عن بعض الموثوقية من أجل البساطة والقدرة على تحمل التكاليف. يعتمد الاختيار الصحيح على احتياجات عملك، وتحمل المخاطر، ومتطلبات التوافر.

شبكات VPN السحابية مقابل الشبكات الافتراضية الخاصة التقليدية

الآن بعد أن تناولنا كيفية عمل الشبكات الافتراضية الخاصة السحابية ونوعي النشر، من الجدير طرح السؤال حول كيفية مقارنتها بالشبكات الافتراضية الخاصة التقليدية – خاصة في مجالات مثل القابلية للتوسع، والموثوقية، والتكلفة على المدى الطويل.

الاختلافات الرئيسية في الممارسة

منطقة | VPN التقليدي | Cloud VPN |

|---|---|---|

نشر | أجهزة محلية أو برامج مدارة ذاتيًا | بوابات مستضافة في السحابة مُدارة بالكامل |

وقت الإعداد | إعداد يدوي، أيام أو أسابيع للنشر | توفير سريع عبر وحدة التحكم السحابية أو واجهة برمجة التطبيقات |

قابلية التوسع | مقيد بالأجهزة المادية وسعة تكنولوجيا المعلومات | إيلاستيك – يتوسع تلقائيًا مع متطلبات المستخدم أو حركة المرور |

صيانة | يتطلب تصحيح داخلي، ومراقبة، وتحديثات | يتم التعامل معها بشكل أساسي من قبل مزود الخدمة السحابية |

الوصول العالمي | مركزي، قد يعاني من تأخير للمستخدمين عن بُعد | يصل المستخدمين عبر أقرب منطقة سحابية |

نموذج التكلفة | تكاليف رأس المال العالية، الصيانة المستمرة، الحاجة إلى فريق تكنولوجيا المعلومات | خطط الدفع حسب الاستخدام أو الخطط الشهرية، تكلفة أولية أقل |

أدوات الأمان | يعتمد على التكوين الداخلي | غالبًا ما يتضمن MFA المدمج، وحماية DDoS، وتسجيل الدخول |

باختصار، يقوم Cloud VPN بإصلاح العديد من نقاط الألم التي تأتي مع الإعدادات التقليدية – الاعتماد على الأجهزة، التوسع البطيء، والصيانة الثقيلة. نظرًا لأنه يعمل في السحابة، فإن الإعداد سريع، والوصول عالمي، وميزات الأمان مدمجة. بالنسبة للفرق البعيدة أو المتنامية، إنها وسيلة عملية للبقاء متصلين ومحميين.

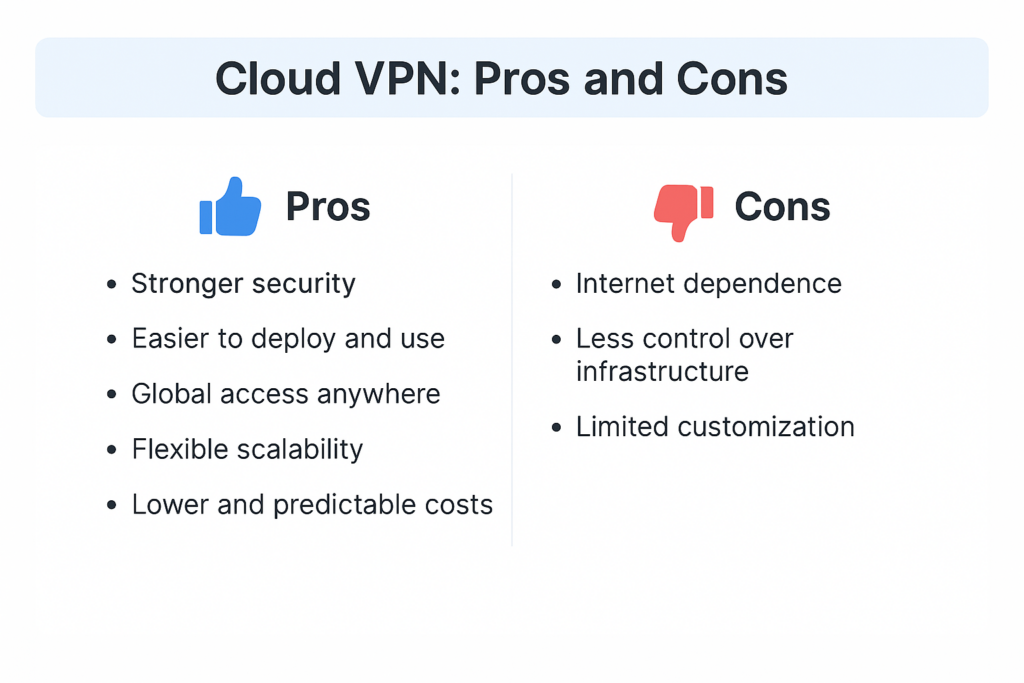

فوائد وقيود VPN السحابي

بينما تقدم شبكات VPN السحابية مزايا واضحة مقارنة بشبكات VPN التقليدية، إلا أنها تأتي أيضًا مع بعض التنازلات. بالنسبة للمنظمات التي تحتاج إلى تحكم مستقل في البنية التحتية أو إعدادات شبكة مخصصة للغاية، قد لا تكون شبكات VPN السحابية الخيار المثالي. أدناه، سنقوم بتحليل المزايا والقيود الرئيسية لشبكات VPN السحابية بالتفصيل لمساعدتك في اتخاذ قرار مستنير.

فوائد VPN السحابي

1. أمان أقوى

تدعم شبكات VPN السحابية التشفير القوي، والمصادقة متعددة العوامل، ووسائل التحكم في الوصول. كما أنها تساعد في منع تسرب البيانات من خلال تقسيم حركة المرور والمراقبة المدمجة.

2. أسهل في النشر والاستخدام

لا يوجد أجهزة لنشرها. تعمل معظم الخدمات مباشرة من الصندوق مع تطبيق عميل وتسجيل دخول بسيط.

3. الوصول العالمي في أي مكان

يمكن للمستخدمين الاتصال بأنظمة الشركة من أي مكان عبر أقرب عقدة سحابية. هذه الإعدادات مثالية للفرق الموزعة والعمليات الدولية.

4. قابلية التوسع المرنة

يمكنك ضبط السعة بسرعة مع تغير احتياجات العمل. لا داعي للقلق بشأن حدود الأجهزة أو عرض النطاق الثابت.

5. تكاليف أقل وقابلة للتنبؤ

لا حاجة لشراء أو صيانة الخوادم الفعلية عند استخدام VPN سحابي. تقدم معظم الخدمات تسعيرًا حسب الطلب أو اشتراكات شهرية، مما يساعد على تقليل التكاليف الإجمالية ويجعل تخطيط الميزانية أكثر قابلية للتنبؤ.

قيود VPN السحابي

1. الاعتماد على الإنترنت

نظرًا لأن جميع الاتصالات تتم عبر الإنترنت، إذا كانت شبكة المستخدم ضعيفة، فقد يتأثر أداء VPN، مما يتسبب في تأخيرات أو عدم استقرار.

2. سيطرة أقل على البنية التحتية

استخدام Cloud VPN يعني عادةً تسليم جزء من أمان الشبكة لمزود الخدمة، وقد تفضل بعض الشركات التحكم الكامل فيه بنفسها.

3. تخصيص محدود

بعض منصات VPN السحابية ليست مرنة مثل VPNs التقليدية المبنية ذاتيًا في التكوين المتقدم أو إعدادات القواعد المخصصة، خاصة عندما تحتاج الشركات الكبيرة إلى التحكم المعقد في التوجيه.

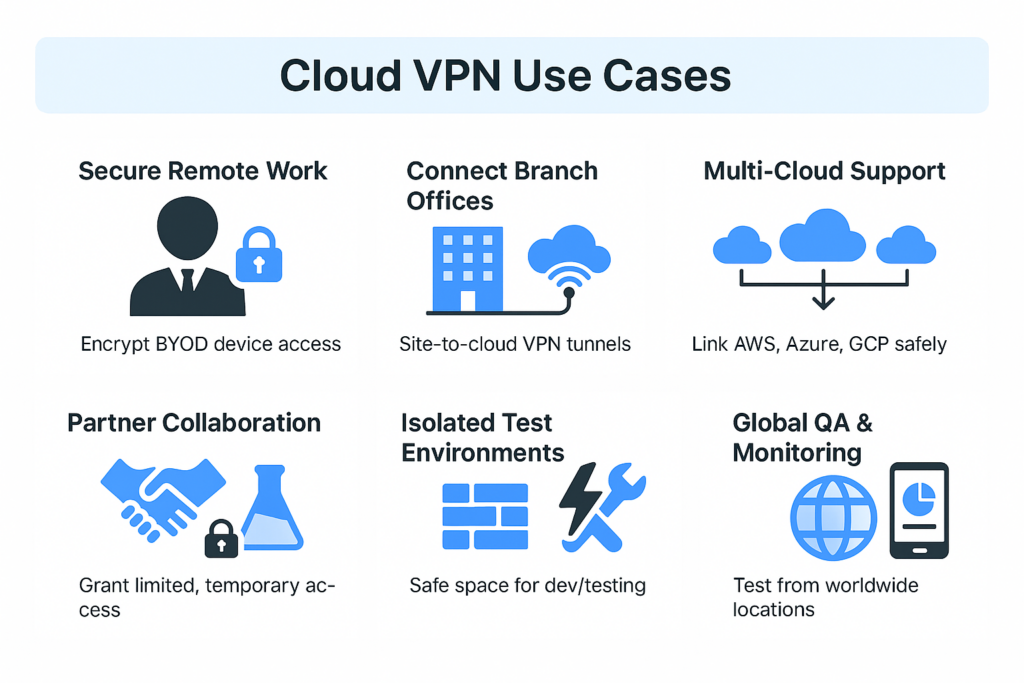

حالات الاستخدام الشائعة لشبكة VPN السحابية

وفقًا لـ Mordor Intelligence، من المتوقع أن يصل سوق خدمات VPN السحابية العالمية إلى 13.05 مليار دولار بحلول عام 2025 – وهو علامة على تزايد الاعتماد بين الشركات التي تسعى لتأمين الوصول عن بُعد والبنية التحتية متعددة السحاب. إليك بعض من أكثر حالات استخدام VPN السحابية شيوعًا عبر الصناعات:

1. العمل عن بُعد الآمن واستخدام الأجهزة الشخصية

يمكن للموظفين والمقاولين الوصول بأمان إلى أنظمة الشركة من أي موقع أو جهاز شخصي – حتى أجهزة الكمبيوتر المحمولة أو الهواتف الذكية الخاصة بهم (نموذج يُعرف باسم BYOD، أو “احضر جهازك الخاص”). تظل البيانات مشفرة، ويقتصر الوصول على المستخدمين المعتمدين.

بالنسبة للأفراد الذين يحتاجون إلى وصول آمن دون إعداد مؤسسي، يمكن أن يوفر VPN مجاني نقطة انطلاق بسيطة.

2. ربط المكاتب الفرعية

يمكن للشركات التي لديها مواقع مكاتب متعددة أو مراكز بيانات استخدام VPN السحابية لإنشاء اتصالات مشفرة من الموقع إلى السحابة لتحقيق تدفق بيانات آمن بين المقرات والفروع، تمامًا كما هو الحال في نفس الشبكة الخاصة.

3. دعم بيئات متعددة السحاب

في إعدادات السحابة المتعددة – مثل استخدام AWS وAzure وGoogle Cloud في نفس الوقت – يمكن للشركات استخدام VPN السحابي لتأمين حركة المرور بين المنصات، وتجنب كشف البيانات الحساسة للإنترنت العام، ودعم التكامل السلس والتوسع المرن.

4. إدارة التعاون الخارجي

يمكنك منح وصول مؤقت ومقيد للشركاء أو البائعين أو فرق المشاريع – دون تعريض شبكتك بالكامل. تساعد سياسات الوصول في تعزيز الامتثال وتقليل المخاطر.

5. عزل بيئات التطوير والاختبار

يمكن لفرق التطوير إنشاء مساحات آمنة ومعزولة لاختبار الشيفرة أو الميزات الجديدة. وهذا يقلل من فرصة التعرض العرضي أو مشاكل التداخل بين الأنظمة.

6. تفعيل استعادة الكوارث

في حالات الانقطاع أو الهجمات، يساعد VPN السحابي في الحفاظ على الوصول عبر الإنترنت وأنظمة قابلة للوصول. هذا أمر أساسي لتخطيط استمرارية الأعمال.

7. اختبار الخدمات العالمية

تحتاج إلى التحقق من كيفية تحميل محتواك في دول أو مناطق أخرى؟ تتيح لك خدمات VPN السحابية لفريقك محاكاة الوصول من مواقع جغرافية مختلفة لأغراض ضمان الجودة أو الإعلانات أو الامتثال.

كيفية اختيار مزود VPN سحابي مناسب

لا تقدم جميع مزودي VPN السحابية نفس مستوى الأمان أو الأداء أو الدعم. لاختيار الأنسب لعملك، ركز على هذه العوامل الستة الرئيسية:

1. ميزات الأمان

ابحث عن مزودين يستخدمون تشفيرًا قويًا (مثل AES-256، IPsec)، ويدعمون المصادقة متعددة العوامل، ويقدمون تحكمات وصول مفصلة، ويوفرون سجلات تدقيق للامتثال.

2. الوصول العالمي والموثوقية

إذا كانت فرقك تعمل عبر المناطق، اختر الخدمات التي تتمتع ببنية تحتية عالمية، مع فشل مدمج، ووقت تشغيل مدعوم باتفاقية مستوى الخدمة – ويفضل أن يكون 99.99% أو أعلى.

3. القابلية للتوسع والتكاملات

اجعل VPN يتناسب مع عملك ويتكامل مع منصات السحابة الحالية لديك، وأنظمة الهوية، وأدوات DevOps.

4. قابلية الاستخدام والإدارة

تقدم أفضل المنصات لوحات معلومات بديهية، وإدارة مستخدمين سهلة، ووثائق شاملة لتقليل عبء العمل على تكنولوجيا المعلومات.

5. الدعم وضمانات SLA

الدعم السريع مهم. ابحث عن مساعدة تقنية على مدار الساعة طوال أيام الأسبوع، دردشة مباشرة أو نظام تذاكر، واتفاقيات مستوى الخدمة الواضحة لتجنب مشاكل التوقف.

6. تسعير شفاف

اختر مزودًا بأسعار واضحة تعتمد على الاستخدام أو بأسعار ثابتة. احترس من الرسوم المخفية، مثل الحدود على عرض النطاق الترددي أو حسابات المستخدمين.

استنتاج

تعد شبكات VPN السحابية خيارًا قويًا للفرق التي تحتاج إلى وصول آمن ومرن عبر المواقع. إنها تبسط العمل عن بُعد، وتتكيف مع احتياجاتك، وتعمل بشكل جيد في إعدادات متعددة السحاب.

ومع ذلك، فإنها ليست دائمًا الخيار المناسب. إذا كانت لديك قواعد امتثال صارمة، ومتطلبات زمن انتقال منخفض للغاية، أو أنظمة قديمة معقدة، فقد يكون الحل المدعوم ذاتيًا أكثر ملاءمة.

في النهاية، الأمر أقل عن ما هو شائع – وأكثر عن ما يتناسب مع بنيتك التحتية وتحمل المخاطر لديك.

سهولة الخصوصية على الإنترنت

اخفِ عنوان IP الخاص بك، وشفر حركة المرور الخاصة بك، واستعد السيطرة على الإنترنت الخاص بك – أينما كنت.

الأسئلة الشائعة

كيف يعمل VPN السحابي؟

تقوم شبكة VPN السحابية بإنشاء نفق مشفر بين جهازك وخدمات السحابة. تتحقق من هويتك – غالبًا باستخدام المصادقة متعددة العوامل – ثم تقوم بتوجيه حركة المرور بشكل آمن باستخدام بروتوكولات مثل IPsec أو SSL. تظل بياناتك محمية أثناء النقل.

ما الفرق بين VPN السحابي و VPN التقليدي؟

تعمل شبكات VPN السحابية في السحابة وهي أسهل في النشر والتوسع والتكامل مع أدوات السحابة. تعتمد شبكات VPN التقليدية على الأجهزة المحلية، وتستغرق وقتًا أطول للإعداد، وتحتاج إلى صيانة أكثر يدويًا.

هل استخدام VPN سحابي آمن؟

نعم، VPN السحابي آمن عند تكوينه بشكل صحيح. يستخدم تشفيرًا قويًا (مثل AES-256)، ويدعم المصادقة متعددة العوامل، ويطبق ضوابط الوصول. كما يقوم المزودون بتحديث التهديدات بانتظام. فقط تأكد من أن المستخدمين يتبعون ممارسات جيدة لكلمات المرور والأجهزة.

متى يجب أن أستخدم VPN سحابي لعملي؟

إذا كانت فريقك يعمل عن بُعد، ويستخدم خدمات سحابية متعددة، أو يمتد عبر مواقع مختلفة، فإن VPN السحابية تكون منطقية. إنها توفر وصولاً آمناً دون الحاجة إلى بنية تحتية مادية.

كيف يمكنني إعداد VPN سحابي؟

إعداد VPN سحابي عادةً ما يكون أبسط من إعداد VPN التقليدي. أولاً، تختار مزود VPN سحابي أو تستخدم خدمة VPN الخاصة بمنصة السحابة لديك (على سبيل المثال، Google Cloud VPN، AWS VPN، Azure VPN Gateway، أو خدمة طرف ثالث).

ثم عادةً ما تقوم بـ:

1) تسجيل الدخول إلى بوابة الويب أو وحدة التحكم الخاصة بالمزود

2) تكوين بوابة VPN في السحابة (هذه هي النقطة التي سيتصل بها المستخدمون أو المكاتب الخاصة بك)

3) تثبيت برنامج عميل VPN على أجهزة المستخدمين (أو تكوين جهاز التوجيه الخاص بمكتبك للاتصال بين المواقع)

4) توزيع بيانات الاعتماد أو إعداد تكامل الهوية (مثل ربط VPN بمزود الهوية/SSO الخاص بشركتك).

تختلف الخطوات الدقيقة حسب المزود، ولكن معظمهم لديهم معالجات أو وثائق للمتابعة. في العديد من الحالات، الأمر يتعلق بعدد قليل من النقرات لإنشاء نفق VPN في السحابة، ثم يمكن للمستخدمين الاتصال عن طريق إدخال عنوان الخادم المقدم وبيانات اعتمادهم في عميل VPN.

هل هناك عيوب لاستخدام VPN سحابي؟

يعتمد ذلك على احتياجاتك. تتطلب شبكات VPN السحابية إنترنت مستقر وتحوّل بعض السيطرة إلى المزود. بالنسبة للبيئات المعقدة التي تتطلب الامتثال، قد تكون شبكة VPN المدارة ذاتيًا خيارًا أفضل. ولكن بالنسبة لمعظم الفرق، فإن التبادل يستحق ذلك.