I codici QR avrebbero dovuto semplificare la vita. Scansiona un quadrato per saltare la digitazione, raggiungi la tua destinazione. Per menu, pagamenti e biglietti per eventi, quella comodità è rimasta. Sfortunatamente, lo stesso design a accesso rapido che rende i codici QR attraenti può essere sfruttato come uno strumento inaspettato dai truffatori.

Il formato delle truffe non è cambiato, ma il percorso che seguono sì. Invece di attirarti su siti web sospetti in un browser, gli attacchi moderni si spostano sempre più al di fuori del browser. Si basano su codici QR, deep link e flussi di accesso basati su app per bypassare i segnali di sicurezza che hai imparato a fidarti.

Questo cambiamento spiega perché anche gli utenti attenti con password forti e autenticazione multifattore (MFA) possono comunque essere colti di sorpresa. Comprendere come funzionano questi attacchi è il primo passo per evitarli.

Table of Contents

Quishing spiegato

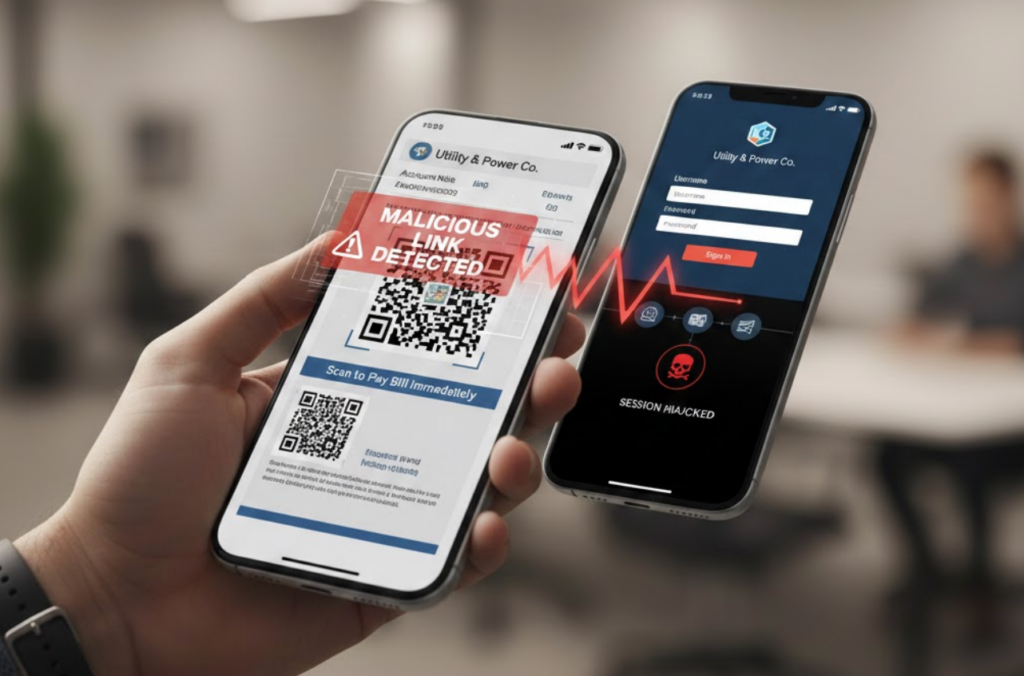

Quishing è l’abbreviazione di phishing tramite codice QR. Invece di fare clic su un link malevolo in un’email o in un messaggio di testo, la vittima scansiona un codice QR che porta a una pagina di accesso falsa, a un flusso di app malevole o a un prompt di hijacking della sessione. Anche se sembra una piccola variazione del phishing, questo sottile ma potente colpo di scena lo rende molto più efficace.

Quicshing cambia il flusso in diversi modi importanti. Quando clicchi su un link in un browser, puoi spesso ispezionarlo. Puoi passarci sopra, vedere il dominio, notare errori di ortografia o fare affidamento sugli avvisi del browser. I codici QR rimuovono completamente quel momento di ispezione. Non vedi la destinazione fino a dopo che hai già agito.

Sui dispositivi mobili, la destinazione si apre spesso automaticamente. A volte lancia un sito web, ma sempre più spesso apre un’app o un browser interno con visibilità limitata su ciò che sta accadendo dietro le quinte. I codici QR non creano nuove minacce, ma rimuovono la pausa su cui di solito fai affidamento per valutare il rischio.

È utile prendersi un momento per approfondire i meccanismi degli attacchi di phishing e come i truffatori progettano esche convincenti. Ci sono poche esperienze peggiori che rendersi conto di aver dato liberamente via la propria identità o credenziali a un trucco abilmente nascosto.

Perché le truffe moderne evitano del tutto i browser

Per anni, i consigli sulla sicurezza si sono concentrati sui browser per una buona ragione. Il browser è il tuo portale per il web, un’app essenziale per accedere a conti online per finanza, social media, scuola e lavoro. Con così tanti dati personali a rischio, la privacy e la sicurezza sono fondamentali.

Dopo decenni di perfezionamenti, i browser moderni visualizzano URL, certificati e avvisi per fornire feedback sulla sicurezza. Supportano anche gestori di password, rilevamento di phishing e altre estensioni di sicurezza. Nel tempo, abbiamo imparato a fidarci del fatto che i browser ci proteggono dal pericolo, portando a una dipendenza eccessiva dalle misure di sicurezza integrate.

Tuttavia, le ultime truffe sono progettate per eludere molte protezioni del browser. I truffatori stanno aggirando i sistemi di sicurezza deviando l’attenzione degli utenti.

I codici QR e i deep link consentono agli attaccanti di spostare le decisioni di fiducia lontano dal browser e in luoghi dove le persone sono meno caute. Una fotocamera del telefono che scansiona un codice sembra diversa, un passo meccanico, non una manovra rischiosa. Un prompt che apre un’app sembra familiare, non sospetto.

Certo, questa integrazione ha senso. I dispositivi mobili sono ottimizzati per velocità e comodità. Questo è ottimo per l’uso quotidiano, ma significa meno pause in cui puoi rivalutare ciò che stai per approvare.

Deep Links, un’assistenza silenziosa al Quishing

Per capire perché le truffe basate su QR sono così efficaci, è utile esplorare cosa sono i deep link e perché influenzano la sicurezza.

Un deep link è un link che apre un’app o uno schermo specifico invece di un sito web. Li hai visti quando un link apre un’app bancaria, un post sui social media o uno schermo di accesso senza mai caricare una pagina del browser.

I codici QR si risolvono frequentemente in deep link, il che può essere problematico. I deep link scambiano visibilità per velocità, e gli attaccanti sfruttano questo compromesso.

Dal punto di vista dell’usabilità, questa è una funzione utile. Tuttavia, dal punto di vista della sicurezza, rimuove dettagli che potrebbero avvisarti del pericolo. Quando un’app si apre direttamente, potresti non vedere mai un nome di dominio completo o un certificato. La schermata di accesso sembra esattamente quella che usi ogni giorno, perché in molti casi, è la stessa app.

Gli aggressori abusano di questo creando codici QR che attivano flussi di collegamento a falsi account, approvazioni di autorizzazione o schermate di reimpostazione della password che sembrano legittime.

I browser in-app rendono più difficile individuare le truffe.

Anche quando i codici QR non aprono app complete, spesso aprono link all’interno dei browser integrati nelle app. I client di posta elettronica, le app di messaggistica e le piattaforme social utilizzano frequentemente i propri browser integrati invece di trasferire i link a Safari o Chrome.

I browser in-app presentano delle limitazioni:

- Le barre degli indirizzi potrebbero mancare o essere abbreviate, nascondendo dettagli critici.

- I gestori di password potrebbero non funzionare o potrebbero comportarsi in modo incoerente.

- Le estensioni di sicurezza che bloccano o segnalano i rischi potrebbero non funzionare.

- I dettagli del certificato potrebbero essere difficili da ispezionare o inaccessibili.

Questo è importante perché ci affidiamo a quegli avvisi per individuare le truffe. Senza di essi, diventa più difficile identificare se una pagina di accesso è legittima o meno. È per questo che le truffe mobili spesso hanno successo anche quando la sicurezza del desktop è solida.

I codici QR combinati con i browser all’interno delle app creano una tempesta perfetta. L’utente non vede mai la destinazione in anticipo e, una volta che la pagina si carica, è più difficile verificare cosa sta guardando.

MFA non è rotto, ma la fiducia può ancora essere dirottata.

Uno degli sviluppi più confusi nelle recenti campagne di truffa è l’aumento delle takeover MFA basate su QR. Questi attacchi non violano l’MFA né eludono la crittografia. Invece, ingannano gli utenti facendoli approvare l’accesso da soli.

Considera come funziona l’MFA. Protegge contro le password rubate richiedendo una seconda conferma, come una notifica push, un codice o un controllo biometrico. Presuppone che la persona che approva la richiesta comprenda perché la sta approvando.

Le truffe basate su MFA con QR sfruttano questa assunzione. MFA funziona ancora, ma non può proteggere contro le approvazioni che concedi consapevolmente. Non autenticare mai una richiesta MFA che non hai avviato.

In un attacco tipico, la vittima viene invitata a scansionare un codice QR che sembra far parte di un accesso legittimo o di un controllo di sicurezza. La scansione del codice collega la sessione dell’attaccante all’account della vittima o autorizza un nuovo dispositivo.

Session Hijacking vs Furto di Password

Il phishing tradizionale si concentra sul furto delle password. Le truffe moderne mirano sempre più a qualcosa di più prezioso: le sessioni attive. Un token di sessione rappresenta uno stato di accesso effettuato.

Se un attaccante cattura il token di sessione del tuo account, non ha bisogno della tua password o del tuo codice MFA. Sono già dentro.

I codici QR e i deep link sono ben adatti agli attacchi basati su sessione perché si basano su flussi di approvazione mobile e app pre-autenticate. Questo spiega anche perché le assunzioni di account a volte avvengono senza alcun avviso di accesso sospetto. L’attaccante non ha effettuato il login. Ha ereditato l’accesso.

Per un’analisi più approfondita su come le credenziali e i dati di sessione possano essere esposti al di fuori degli ovvi schermi di accesso, scopri di più su come le app e i tracker possono bypassare il tuo VPN.

Perché gli utenti VPN sono obiettivi attraenti

Attacchi recenti mirati agli account VPN aziendali evidenziano la scomoda verità che le aziende che utilizzano strumenti di privacy sono spesso obiettivi più attraenti. Lo stesso vale per gli individui che necessitano di una sicurezza più forte.

Gli utenti VPN tendono ad avere più account, abbonamenti e metodi di pagamento memorizzati. Potrebbero anche essere più propensi a fidarsi dei messaggi a tema sicurezza, assumendo che facciano parte della protezione di routine. Gli attaccanti lo sanno, quindi è importante rimanere vigili.

Gli attacchi di quishing e deep-link non sfruttano le vulnerabilità nella crittografia o nel tunneling VPN. Sfruttano l’identità e la fiducia a livello di account.

Un VPN protegge il traffico e l’identità, ma le decisioni che prendi riguardo all’accesso rimangono fondamentali per evitare truffe e prevenire l’autorizzazione accidentale all’accesso ai tuoi account.

Dove un VPN aiuta e dove non aiuta

Un VPN gioca ancora un ruolo essenziale nella protezione contro le truffe moderne. Aiuta crittografando il traffico su Wi-Fi pubblici, prevenendo l’intercettazione locale e riducendo l’esposizione a hotspot dannosi. Protegge anche i dati di sessione da spionaggio a livello di rete, specialmente su connessioni condivise o non sicure.

Pensa a un VPN come a una solida base di privacy, non come a un firewall per l’identità. Un VPN non verifica i codici QR, non convalida i prompt di accesso e non impedisce agli utenti di approvare l’accesso. Per esplorare ulteriormente questo argomento, leggi la nostra guida su come funzionano i tunnel VPN e la crittografia end-to-end.

Modi pratici per ridurre il rischio

I codici QR non sono intrinsecamente cattivi. Possono essere molto utili per ottenere ulteriori informazioni su un’azienda o per accedere a app e manuali utente. Non è necessario rinunciare alla scansione di un codice QR per evitare il quishing. Basta rimanere vigili e utilizzare questa lista di controllo.

Infine, mantieni i dispositivi aggiornati e utilizza una protezione a strati. Strumenti come VPN, gestori di password e MFA si rinforzano a vicenda quando utilizzati correttamente. La guida di X-VPN sulle abitudini quotidiane per proteggere la tua identità digitale collega bene questi strati. La sicurezza funziona meglio quando strumenti e comportamenti sono allineati.

Considerazioni finali

Le truffe moderne non sembrano sempre come le email di phishing che le persone hanno imparato a evitare anni fa. Spesso, sembrano interazioni mobili normali, scansioni rapide, richieste familiari e approvazioni di routine.

I codici QR e i deep link non hanno creato questo problema, ma lo hanno accelerato spostando le decisioni di fiducia fuori dai browser e in luoghi dove il controllo è minore.

La sicurezza oggi non riguarda un unico strumento perfetto, ma riconoscere quando un sistema ti chiede di fidarti di esso e decidere se quella fiducia è meritata.

Le password forti, MFA e VPN sono ancora importanti. Funzionano meglio quando sono abbinate a una comprensione di come la fiducia venga manipolata.

FAQ

I codici QR sono intrinsecamente insicuri?

No. I codici QR sono neutrali. Il rischio deriva dallo scansionare codici che non ti aspettavi, o dal fidarti ciecamente dei codici QR che richiedono accessi, pagamenti o approvazioni senza contesto.

Se utilizzo l’MFA, sono ancora a rischio?

MFA riduce drasticamente il rischio, ma non può proteggere contro le approvazioni che concedi consapevolmente. Tratta i messaggi inaspettati come avvertimenti.

Un VPN protegge contro gli attacchi di quishing?

Un VPN protegge la tua connessione, non le decisioni di fiducia a livello di account. Riduce i rischi di rete ma non può convalidare codici QR o richieste di accesso.