Les codes QR étaient censés faciliter la vie. Scannez un carré pour éviter de taper, allez où vous devez aller. Pour les menus, les paiements et les billets d’événements, cette commodité a perduré. Malheureusement, le même design d’accès rapide qui rend les codes QR attrayants peut être utilisé comme un outil inattendu par les escrocs.

Le format des arnaques n’a pas changé, mais le chemin qu’elles empruntent l’a fait. Au lieu de vous attirer vers des sites web suspects dans un navigateur, les attaques modernes se déplacent de plus en plus en dehors du navigateur. Elles s’appuient sur des codes QR, des liens profonds et des flux de connexion basés sur des applications pour contourner les signaux de sécurité auxquels vous avez appris à faire confiance.

Ce changement explique pourquoi même les utilisateurs prudents avec des mots de passe forts et une authentification multifactorielle (MFA) peuvent encore être pris au dépourvu. Comprendre comment ces attaques fonctionnent est la première étape pour les éviter.

Table of Contents

Quishing expliqué

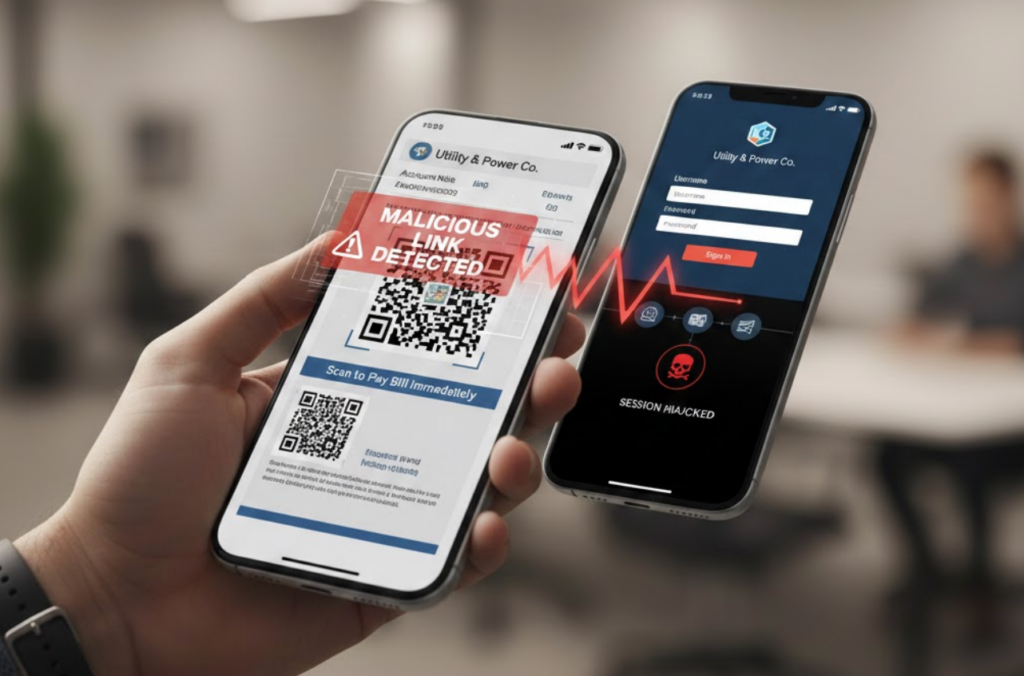

Quishing est l’abréviation de phishing par code QR. Au lieu de cliquer sur un lien malveillant dans un e-mail ou un message texte, la victime scanne un code QR qui mène à une fausse page de connexion, un flux d’application malveillant ou une invite de détournement de session. Bien que cela ressemble à une petite variation du phishing, cette subtile mais puissante tournure le rend beaucoup plus efficace.

Quicshing modifie le flux de plusieurs manières importantes. Lorsque vous cliquez sur un lien dans un navigateur, vous pouvez souvent l’inspecter. Vous pouvez passer la souris dessus, voir le domaine, remarquer des fautes d’orthographe ou vous fier aux avertissements du navigateur. Les codes QR suppriment complètement ce moment d’inspection. Vous ne voyez pas la destination avant d’avoir déjà agi.

Sur les appareils mobiles, la destination s’ouvre souvent automatiquement. Parfois, elle lance un site web, mais de plus en plus, elle ouvre une application ou un navigateur intégré avec une visibilité limitée sur ce qui se passe en arrière-plan. Les codes QR ne créent pas de nouvelles menaces, mais ils suppriment la pause sur laquelle vous comptez habituellement pour évaluer le risque.

Il vaut la peine de prendre un moment pour en savoir plus sur les mécanismes des attaques de phishing et sur la façon dont les escrocs conçoivent des appâts convaincants. Il y a peu d’expériences pires que de réaliser que vous avez librement donné votre identité ou vos informations d’identification à un piège habilement dissimulé.

Pourquoi les escroqueries modernes évitent complètement les navigateurs

Pendant des années, les conseils en matière de sécurité se sont concentrés sur les navigateurs pour une bonne raison. Le navigateur est votre portail vers le web, une application essentielle pour accéder aux comptes en ligne pour les finances, les réseaux sociaux, l’école et le travail. Avec tant de données personnelles en danger, la vie privée et la sécurité sont primordiales.

Après des décennies de perfectionnements, les navigateurs modernes affichent des URL, des certificats et des avertissements pour fournir des retours sur la sécurité. Ils prennent également en charge les gestionnaires de mots de passe, la détection de phishing et d’autres extensions de sécurité. Au fil du temps, nous avons appris à faire confiance aux navigateurs pour nous protéger du danger, ce qui a conduit à une dépendance excessive aux protections intégrées.

Cependant, les dernières arnaques sont conçues pour contourner de nombreuses protections des navigateurs. Les escrocs contournent les systèmes de sécurité en évitant la sensibilisation des utilisateurs.

Les codes QR et les liens profonds permettent aux attaquants de déplacer les décisions de confiance loin du navigateur et vers des endroits où les gens sont moins prudents. Un appareil photo de téléphone scannant un code semble différent, une étape mécanique, pas une manœuvre risquée. Une invite qui ouvre une application semble familière, pas suspecte.

Bien sûr, cette intégration a du sens. Les appareils mobiles sont optimisés pour la vitesse et la commodité. C’est génial pour un usage quotidien, mais cela signifie moins de pauses où vous pouvez réévaluer ce que vous êtes sur le point d’approuver.

Liens profonds, une assistance silencieuse au quishing

Pour comprendre pourquoi les escroqueries basées sur les QR codes sont si efficaces, il est utile d’explorer ce que sont les liens profonds et pourquoi ils affectent la sécurité.

Un lien profond est un lien qui ouvre une application ou un écran spécifique au lieu d’un site web. Vous les avez vus lorsque un lien ouvre une application bancaire, un post sur les réseaux sociaux ou un écran de connexion sans jamais charger une page de navigateur.

Les codes QR se résolvent souvent en liens profonds, ce qui peut poser problème. Les liens profonds échangent la visibilité contre la rapidité, et les attaquants exploitent ce compromis.

D’un point de vue de l’utilisabilité, c’est une fonctionnalité pratique. Cependant, d’un point de vue de la sécurité, cela supprime des détails qui pourraient vous alerter sur un danger. Lorsque une application s’ouvre directement, vous ne verrez peut-être jamais un nom de domaine complet ou un certificat. L’écran de connexion ressemble exactement à celui que vous utilisez tous les jours, car dans de nombreux cas, c’est la même application.

Les attaquants abusent de cela en créant des codes QR qui déclenchent de faux flux de liaison de compte, des approbations d’autorisation ou des écrans de réinitialisation de mot de passe qui semblent légitimes.

Les navigateurs intégrés rendent les escroqueries plus difficiles à repérer.

Même lorsque les codes QR n’ouvrent pas d’applications complètes, ils ouvrent souvent des liens dans des navigateurs intégrés aux applications. Les clients de messagerie, les applications de messagerie et les plateformes sociales utilisent fréquemment leurs propres navigateurs intégrés au lieu de transférer les liens vers Safari ou Chrome.

Les navigateurs intégrés aux applications ont des limitations :

- Les barres d’adresse peuvent être manquantes ou raccourcies, cachant des détails critiques.

- Les gestionnaires de mots de passe peuvent ne pas fonctionner ou se comporter de manière incohérente.

- Les extensions de sécurité qui bloquent ou signalent des risques pourraient ne pas fonctionner.

- Les détails du certificat peuvent être difficiles à inspecter ou inaccessibles.

Cela est important car nous comptons sur ces alertes pour repérer les arnaques. Sans elles, il devient plus difficile de déterminer si une page de connexion est légitime ou non. C’est pourquoi les arnaques mobiles réussissent souvent même lorsque la sécurité sur ordinateur est solide.

Les codes QR combinés avec les navigateurs intégrés créent une tempête parfaite. L’utilisateur ne voit jamais la destination à l’avance, et une fois la page chargée, il est plus difficile de vérifier ce qu’il regarde.

MFA n’est pas cassé, mais la confiance peut encore être détournée.

L’un des développements les plus déroutants dans les récentes campagnes d’escroquerie est l’augmentation des prises de contrôle MFA basées sur QR. Ces attaques ne craquent pas le MFA ni ne contournent le cryptage. Au lieu de cela, elles trompent les utilisateurs en les incitant à approuver eux-mêmes l’accès.

Considérez comment fonctionne l’authentification multifacteur (MFA). Elle protège contre les mots de passe volés en exigeant une seconde confirmation, comme une notification push, un code ou une vérification biométrique. Elle suppose que la personne approuvant la demande comprend pourquoi elle l’approuve.

Les escroqueries basées sur le MFA QR exploitent cette hypothèse. Le MFA fonctionne toujours, mais il ne peut pas protéger contre les approbations que vous accordez en toute connaissance de cause. Ne jamais authentifier une demande de MFA que vous n’avez pas initiée.

Dans une attaque typique, la victime est invitée à scanner un code QR qui semble faire partie d’une connexion légitime ou d’une vérification de sécurité. Le scan du code lie la session de l’attaquant au compte de la victime ou autorise un nouvel appareil.

Détournement de session vs Vol de mot de passe

Le phishing traditionnel se concentre sur le vol de mots de passe. Les escroqueries modernes visent de plus en plus quelque chose de plus précieux : les sessions actives. Un jeton de session représente un état de connexion.

Si un attaquant capture le jeton de session de votre compte, il n’a pas besoin de votre mot de passe ni de votre code MFA. Il est déjà à l’intérieur.

Les codes QR et les liens profonds sont bien adaptés aux attaques basées sur des sessions car ils reposent sur des flux d’approbation mobile et des applications pré-authentifiées. Cela explique également pourquoi les prises de contrôle de compte se produisent parfois sans aucune alerte de connexion suspecte. L’attaquant ne s’est pas connecté. Il a hérité de l’accès.

Pour un aperçu plus approfondi sur la façon dont les identifiants et les données de session peuvent être exposés en dehors des écrans de connexion évidents, découvrez comment les applications et les trackers peuvent contourner votre VPN.

Pourquoi les utilisateurs de VPN sont des cibles attrayantes

Les attaques récentes visant les comptes VPN d’entreprise soulignent la vérité inconfortable selon laquelle les entreprises utilisant des outils de confidentialité sont souvent des cibles plus attrayantes. Il en va de même pour les individus qui ont besoin d’une sécurité renforcée.

Les utilisateurs de VPN ont tendance à avoir plusieurs comptes, abonnements et méthodes de paiement enregistrées. Ils pourraient également être plus enclins à faire confiance aux invites liées à la sécurité, en supposant qu’elles font partie de la protection de routine. Les attaquants le savent, il est donc important de rester vigilant.

Les attaques de quishing et de deep-link n’exploitent pas les faiblesses du chiffrement ou du tunneling VPN. Elles exploitent l’identité et la confiance au niveau du compte.

Un VPN protège le trafic et l’identité, mais les décisions que vous prenez concernant l’accès restent d’une importance cruciale pour éviter les escroqueries et empêcher l’autorisation accidentelle d’accès à vos comptes.

Où un VPN aide, et où il ne le fait pas

Un VPN joue toujours un rôle essentiel dans la protection contre les escroqueries modernes. Il aide en cryptant le trafic sur les réseaux Wi-Fi publics, en empêchant l’interception locale et en réduisant l’exposition aux points d’accès malveillants. Il protège également les données de session contre l’espionnage au niveau du réseau, en particulier sur les connexions partagées ou non sécurisées.

Pensez à un VPN comme une base solide de confidentialité, et non comme un pare-feu d’identité. Un VPN ne vérifie pas les codes QR, ne valide pas les invites de connexion, ni n’empêche les utilisateurs d’approuver l’accès. Pour explorer ce sujet plus en profondeur, lisez notre guide sur comment fonctionnent les tunnels VPN et le chiffrement de bout en bout.

Façons pratiques de réduire les risques

Les codes QR ne sont pas intrinsèquement mauvais. Ils peuvent être très utiles pour obtenir plus d’informations sur une entreprise ou accéder à des applications et des manuels d’utilisation. Vous n’avez pas besoin d’abandonner le scan d’un code QR pour éviter le quishing. Restez simplement vigilant et utilisez cette liste de contrôle.

Enfin, gardez les appareils à jour et utilisez une protection en couches. Des outils comme les VPN, les gestionnaires de mots de passe et l’authentification multifacteur se renforcent mutuellement lorsqu’ils sont utilisés correctement. Le guide de X-VPN sur les habitudes quotidiennes pour protéger votre identité numérique relie bien ces couches. La sécurité fonctionne mieux lorsque les outils et les comportements s’alignent.

Réflexions finales

Les arnaques modernes ne ressemblent pas toujours aux e-mails de phishing que les gens ont appris à éviter il y a des années. Souvent, elles ressemblent à des interactions mobiles normales, des scans rapides, des invites familières et des approbations de routine.

Les codes QR et les liens profonds n’ont pas créé ce problème, mais ils l’ont accéléré en déplaçant les décisions de confiance hors des navigateurs et vers des endroits où le contrôle est moindre.

La sécurité aujourd’hui ne concerne pas un outil parfait, mais plutôt la reconnaissance des moments où un système vous demande de lui faire confiance et la décision de savoir si cette confiance est méritée.

Des mots de passe forts, l’authentification multi-facteurs et les VPN sont toujours importants. Ils fonctionnent mieux lorsqu’ils sont associés à une compréhension de la manière dont la confiance est manipulée.

FAQs

Les codes QR sont-ils intrinsèquement dangereux ?

Non. Les codes QR sont neutres. Le risque vient de la numérisation de codes que vous ne vous attendiez pas à voir, ou de la confiance aveugle dans les codes QR qui demandent des connexions, des paiements ou des approbations sans contexte.

Si j’utilise l’authentification multifacteur, suis-je toujours à risque ?

MFA réduit considérablement le risque, mais elle ne peut pas protéger contre les approbations que vous accordez en toute connaissance de cause. Considérez les invites inattendues comme des avertissements.

Un VPN protège-t-il contre les attaques de quishing ?

Un VPN protège votre connexion, pas les décisions de confiance au niveau du compte. Il réduit les risques réseau mais ne peut pas valider les codes QR ou les demandes de connexion.