Un VPN est puissant, mais un tunnel n’est pas une forteresse. Il crypte le trafic et échange votre adresse IP publique contre l’adresse IP du serveur VPN, déguisant votre emplacement et sécurisant les données. Malgré ces protections, certaines applications et services système peuvent encore acheminer des données en périphérie pour recueillir des informations que vous ne souhaitez peut-être pas partager.

Lorsque j’ai eu cette réalisation, plusieurs questions ont suivi. Quels sont les risques, que me glisse entre les doigts, et comment puis-je me protéger en ligne tout en profitant des applications et des sites web que j’ai besoin d’accéder ?

Table of Contents

Réponses rapides et solutions faciles

Les traqueurs tirent parti des fuites DNS et WebRTC, d’une couverture IPv6 partielle, d’un fractionnement de tunnel lâche et de kits d’analyse pour vous identifier. Les solutions sont étonnamment simples une fois que vous savez quoi rechercher. Un contrôle de fuite de deux minutes aide à prévenir les problèmes avant de rejoindre un nouveau réseau. Ajouter un mode obfusqué comme le protocole Everest de X-VPN, peut grandement contribuer à protéger votre vie privée avec un effort minimal. Cependant, il y a plus à l’histoire, et les détails comptent.

Ce qu’un VPN couvre et ce qu’il ne peut pas couvrir

Un VPN enveloppe votre trafic dans un tunnel chiffré vers un serveur géré par votre fournisseur. Cela empêche l’espionnage local et empêche les opérateurs Wi-Fi de lire le contenu ou de lier votre activité à votre adresse personnelle. Un VPN offre la confidentialité des données et le masquage de l’IP, mais pas une réinitialisation complète de l’identité.

Un VPN ne rend pas anonymes les comptes auxquels vous vous connectez. Si vous vous connectez à un réseau social ou à un service de streaming, cette entreprise sait toujours que c’est vous. Un VPN ne peut pas non plus supprimer les empreintes de votre appareil ou de votre navigateur. Des détails subtils comme la taille de l’écran, les polices, les codecs et la façon dont votre navigateur gère les médias peuvent former un profil stable, en particulier si vos paramètres diffèrent de la plupart des autres. Considérez le VPN comme une base, puis renforcez la couche du navigateur et de l’application par-dessus.

Les chemins de contournement courants

La plupart des contournements sont le résultat de choix de configuration ou de conception du système, et non d’un échec de cryptage.

Le DNS (Système de noms de domaine) peut faire un détour lorsque le système d’exploitation ou une application particulière insiste sur son propre résolveur, ce qui expose ce que vous recherchez, même si le contenu de la page reste chiffré. Les navigateurs et les webviews intégrées peuvent révéler des adresses via WebRTC, un protocole de contenu en temps réel pour les appels vidéo.

Sur les réseaux qui penchent vers le protocole Internet version 6 (IPv6), le trafic peut sortir du tunnel si votre fournisseur ne route que l’IPv4. Le split-tunneling (contournement du VPN pour des applications et services sélectionnés) ajoute de la commodité pour les imprimantes ou les tableaux de bord locaux, mais c’est aussi une échappatoire toute prête pour les données sensibles.

Certaines applications mobiles incluent des analyses ou des rapports de plantage qui se connectent à des serveurs via des points de terminaison codés en dur ou des transports alternatifs. Les applications ont accès à des autorisations qui ne sont pas disponibles dans la plupart des navigateurs.

Enfin, les portails captifs et les séquences de démarrage précoce peuvent déclencher quelques requêtes avant que le VPN ne se connecte, en particulier sur le Wi-Fi des hôtels ou des cafés.

Les traceurs n’ont pas besoin de votre IP.

Les traceurs fonctionnent au-dessus de la couche réseau, ce qui signifie que le simple fait de cacher votre IP ne les arrêtera pas. Sur les téléphones et les tablettes, les identifiants publicitaires permettent aux applications et aux réseaux publicitaires de suivre l’activité même lorsque votre adresse change. La meilleure solution est de réinitialiser ces identifiants et de réduire la personnalisation des publicités autant que possible.

Les kits d’analyse mesurent les installations et les sessions, profilant votre modèle d’appareil, votre région, les capteurs de mouvement et les indices de réseau, aucun de ces éléments ne dépend de votre IP domestique, donc même la confidentialité améliorée par VPN a besoin d’un peu d’aide des paramètres de l’application et de l’hygiène du navigateur.

Les empreintes digitales peuvent émerger de petits indices, mais vous pouvez minimiser cela en gardant les extensions légères, en bloquant les cookies tiers et en utilisant différents profils pour certaines tâches. Les fuites de localisation ne se limitent pas non plus au réseau. Le GPS, les balises Bluetooth, les noms de Wi-Fi à proximité et les métadonnées des photos peuvent révéler où vous vous trouvez. Passez en revue les autorisations de localisation régulièrement et excluez les données de localisation lorsque cela est possible avant de partager des images.

Conseils de protection pour iOS et iPadOS

iOS n’a pas d’option pour un VPN toujours actif pour les appareils grand public, mais un symbole apparaît en haut à droite de l’écran lorsque le trafic Internet est protégé par un VPN. Recherchez cet indicateur pour vous assurer que vos données sont cryptées et que votre emplacement est masqué. Pour éviter les tunnels concurrents, désactivez iCloud Private Relay et l’option « Limiter le suivi des adresses IP » sur le réseau Wi-Fi que vous utilisez lorsque vous dépendez d’un VPN tiers.

Le moyen le plus simple de couvrir la plupart des fuites est d’utiliser un bon service VPN. Utilisez un kill switch si votre fournisseur VPN le prend en charge. Cela ferme les lacunes lors des changements de réseau et des événements de réveil de l’appareil, de sorte que les services en arrière-plan sont moins susceptibles de contourner le tunnel.

Apple propose un puissant bloqueur de suivi pour les applications iPhone et iPad. Si vous désactivez l’option Autoriser les applications à demander l’autorisation de suivi dans les paramètres de confidentialité, les applications ne vous demanderont pas l’autorisation de suivi et ne pourront pas accéder à l’identifiant publicitaire. Cela réduit le profilage inter-applications qu’un VPN ne peut pas arrêter.

Les autorisations des applications permettent souvent un accès excessif. Réduisez les autorisations qui pourraient divulguer vos informations personnelles, en particulier la localisation, le réseau local et le Bluetooth. Enfin, utilisez les navigateurs intégrés avec prudence. Si vous devez vous connecter à un compte, utilisez Safari ou un autre navigateur web de confiance qui restreint WebRTC à la route VPN.

Garde-fous Android qui comptent

Utilisez un VPN pour prendre en charge les problèmes de confidentialité les plus critiques. Utilisez le VPN toujours actif d’Android plus Bloquer les connexions sans VPN, afin que la communication en ligne soit bloquée si le tunnel se déconnecte. Vous trouverez les deux options sous Paramètres > Réseau & internet > VPN, puis l’icône d’engrenage pour votre VPN.

Les fabricants utilisent une terminologie différente, donc « Bloquer les connexions sans VPN » pourrait être appelé « Verrouillage VPN » ou « Bloquer les connexions non-VPN ». Si vous ne parvenez toujours pas à le trouver, utilisez le kill switch de l’application VPN et recherchez un symbole de clé à côté de la connexion Wi-Fi ou cellulaire, ce qui indique que vos données sont cryptées.

Laissez le VPN gérer le DNS pour éviter les fuites. Assurez-vous que seules les applications de confiance ont le tunneling fractionné activé pour éviter un contournement inattendu. Réinitialisez l’ID publicitaire dans Google > Annonces (ou Confidentialité > Annonces) périodiquement pour réduire le suivi inter-applications.

Faites attention aux protocoles non pris en charge lors du débogage d’anomalies. Certaines applications utilisent QUIC sur UDP. Si un service se comporte de manière étrange, vérifiez si votre VPN gère QUIC ou propose un commutateur pour préférer TCP pour la stabilité. X-VPN prend en charge QUIC pour maintenir des connexions stables lorsque les réseaux changent sans fuite de données.

Étapes de sécurité pour Windows et MacOS

Vous pouvez colmater la plupart des fuites avec un VPN. Laissez votre VPN gérer le DNS et vérifiez qu’il prend en charge l’IPv6. Si ce n’est pas le cas, désactivez temporairement l’IPv6 jusqu’à ce que votre fournisseur ajoute une couverture complète.

Si vous n’utilisez pas un VPN avec un kill switch, ajoutez des règles de pare-feu qui bloquent le trafic lorsque le tunnel est en panne. La plupart des bons VPN incluent une option de kill switch. Si le vôtre ne le fait pas, vous devriez chercher une meilleure solution.

Contrôlez WebRTC dans les navigateurs Windows avec des extensions gratuites comme uBlock Origin ou le WebRTC Network Limiter de Google. Apple limite déjà les fuites d’IP via WebRTC dans macOS Safari.

Lorsque vous vous connectez à un point d’accès Wi-Fi avec votre ordinateur portable ou MacBook, et qu’il nécessite d’accepter des conditions ou de faire un paiement, cela s’appelle un portail captif. Même si vous devez d’abord vous connecter à un portail, vous pouvez toujours vous protéger en vous connectant au VPN par la suite, puis en vérifiant à nouveau votre IP publique et votre DNS pour confirmer que votre VPN fonctionne (instructions ci-dessous).

Hygiène des navigateurs et des applications qui rapporte

Gardez les extensions au minimum, isolez les réseaux sociaux et les achats dans un profil ou un conteneur séparé, et bloquez les cookies tiers pour réduire le suivi intersites. Moins de pièces mobiles signifie moins de fuites.

Lorsque vous en avez la possibilité, choisissez des sites web et des applications web plutôt que des applications installées. De nombreuses applications de fournisseurs regroupent des analyses supplémentaires qui sont plus difficiles à bloquer. Un site web dans un navigateur sécurisé est livré avec de bons paramètres de sécurité par défaut et permet des mises à niveau de sécurité faciles.

Lorsque vous avez terminé sur un site web, déconnectez-vous de votre compte. Fermer un onglet ou une fenêtre de navigateur ne réinitialise pas les cookies et les jetons, mais se déconnecter le fait, aidant à rompre toute trace de données et d’activité.

Comment tester votre configuration en deux minutes ?

Connectez-vous au VPN, visitez n’importe quelle page de vérification d’IP, et assurez-vous qu’elle affiche l’emplacement du serveur VPN plutôt que votre réseau domestique ou de café. Confirmez l’adresse IP avant toute autre chose, car votre IP publique est le moyen le plus simple de relier votre activité en ligne à vous.

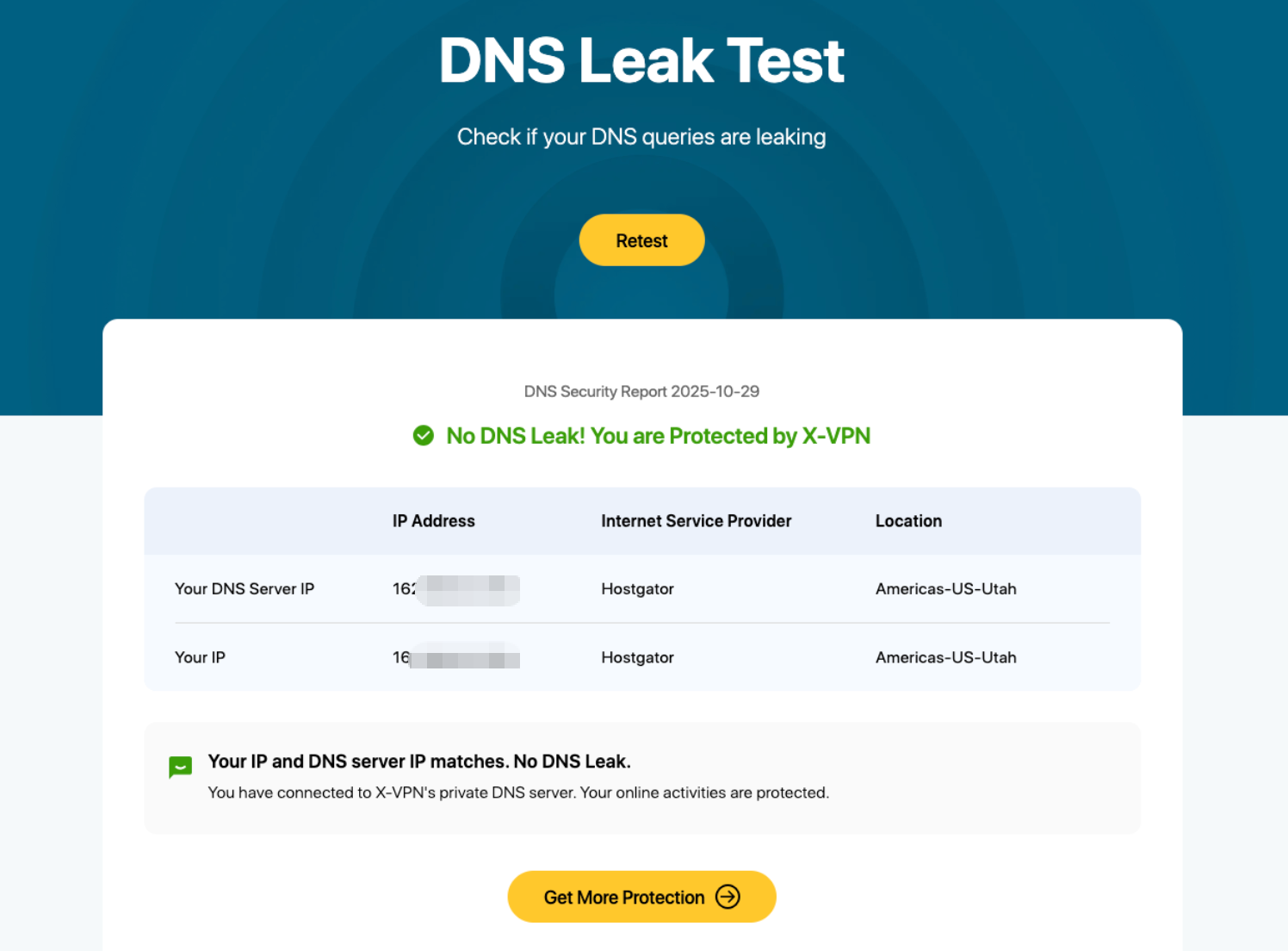

Exécutez un test de fuite DNS et comparez les résultats. Si vous voyez le DNS de votre fournisseur Internet, votre système n’envoie pas de requêtes via le tunnel. Laissez votre VPN gérer le DNS ou alignez le DNS privé avec le chemin du VPN. Le test de fuite DNS gratuit de X-VPN test de fuite DNS rend cela simple.

Vérifiez les candidats WebRTC. Utilisez un test WebRTC et confirmez que les adresses IP signalées correspondent à la sortie de votre VPN. Si vous voyez une adresse IP locale ou domestique, restreignez WebRTC à l’interface VPN.

Vérifiez le comportement IPv6. Si votre réseau propose IPv6, vérifiez que le VPN le gère correctement. Sinon, désactivez-le jusqu’à ce que votre fournisseur le prenne en charge.

L’application mobile de X-VPN inclut tous ces tests dans l’onglet Outils de sécurité, ce qui facilite encore plus la vérification des fuites lorsque vous utilisez iOS ou Android.

Retestez après les mises à jour. Les mises à jour majeures du système d’exploitation ou du navigateur peuvent réinitialiser les préférences de confidentialité. Un contrôle de deux minutes prévient des semaines de fuites silencieuses.

Fonctionnalités VPN qui réduisent le risque de contournement

Un VPN est un outil essentiel pour sécuriser votre connexion, mais certaines applications sont meilleures que d’autres, et un abonnement payant est presque toujours plus sûr qu’une application gratuite.

Un interrupteur d’arrêt est une fonctionnalité indispensable qui bloque la connectivité si le tunnel se déconnecte, et empêche les services en arrière-plan et les données personnelles de s’échapper lors de la reconnexion. L’ aperçu de l’interrupteur d’arrêt de X-VPN explique pourquoi les coupures automatiques sont cruciales pour la protection.

L’obfuscation aide sur les réseaux restrictifs ou gérés. Si un café, un hôtel ou un campus interfère avec le trafic VPN, un mode obfusqué peut déguiser la connexion afin qu’elle se fonde dans le trafic web normal.

Les règles de VPN par application sont puissantes lorsqu’elles sont utilisées avec parcimonie. Cependant, vous devriez limiter le tunnelage fractionné aux services locaux à faible risque. Moins vous avez d’exceptions, moins il y a de routes qu’un contournement peut emprunter.

Une gestion complète de l’IPv6 et un DNS robuste sont de réels atouts. Lorsque votre fournisseur prend correctement en charge les deux protocoles et transporte le DNS à l’intérieur du tunnel, la plupart des fuites accidentelles disparaissent.

Limitations à garder à l’esprit

Un VPN ne peut pas anonymiser les comptes liés à votre véritable identité. Il masque le chemin du réseau, mais pas la relation de compte. Le fingerprinting peut toujours relier les sessions dans le temps. Les portails captifs et les services système peuvent brièvement communiquer en dehors du tunnel, bien qu’un mode toujours actif associé à un kill switch réduise cette fenêtre.

Si vous n’êtes pas familier avec le chiffrement et les tunnels, vous voudrez peut-être consulter notre guide sur le fonctionnement d’un VPN, qui pose les bases sans vous submerger de jargon.

Liste de contrôle étape par étape

Activez le kill switch et confirmez que votre service VPN fonctionne. Cela bloque l’activité Internet si quelque chose interrompt le tunnel.

- Vérifiez le DNS et WebRTC avec un test de fuite de deux minutes. S’il y a un problème, installez les mises à jour, réinitialisez le VPN et testez à nouveau.

- Laissez votre VPN gérer le DNS afin que les données circulent à travers le tunnel.

- Examinez le split-tunneling. Ne contournez pas le VPN à moins que cela ne soit nécessaire et limitez les données personnelles lorsque vous le faites.

- Réinitialisez les identifiants publicitaires pour réduire le profilage et réduisez les autorisations de l’application pour limiter l’accès à la localisation, au réseau et au Bluetooth aux éléments essentiels.

- Renforcez le navigateur. Gardez les extensions légères, isolez les sites sociaux et bloquez les cookies tiers par défaut.

En un mot

Considérez votre VPN comme une fondation de sécurité et de confidentialité, puis renforcez les portes et les fenêtres. Les principales routes de contournement sont bien connues, et les contre-mesures sont simples : verrouillez le DNS, alignez l’IPv6, gardez le split-tunneling serré et vérifiez WebRTC. Faites cela, et la plupart des applications et des traqueurs auront beaucoup plus de mal à contourner le tunnel. Les extensions de navigateur ou les navigateurs renforcés ajoutent une seconde couche de blocage des traqueurs. Le résultat est un internet plus silencieux et plus privé qui reste pratique pour un usage quotidien.

FAQs

Ai-je toujours besoin de bloquer les trackers si j’utilise déjà un VPN ?

Oui, car ils défendent différentes couches. Un VPN crypte le trafic et cache votre adresse IP source, tandis que les bloqueurs de traqueurs perturbent les SDK d’analyse, les cookies tiers et les scripts de fingerprinting qui fonctionnent à l’intérieur de l’application ou du navigateur.

Puis-je arrêter les fuites WebRTC sans interrompre les appels vidéo ?

En général, avec des réglages soigneux. Restreignez WebRTC à l’interface VPN ou autorisez les candidats proxy tout en bloquant les candidats locaux directs, puis testez vos applications de réunion pour confirmer la qualité des appels et la connectivité.

Devrais-je désactiver l’IPv6 pour éviter les fuites ?

Choisissez un VPN qui prend en charge l’IPv6 de manière transparente. Si votre fournisseur ne le fait pas, désactiver l’IPv6 peut prévenir l’exposition, mais la solution à long terme consiste à choisir un service qui gère à la fois l’IPv4 et l’IPv6 via le tunnel.