Uma VPN é poderosa, mas um túnel não é uma fortaleza. Ela criptografa o tráfego e troca seu endereço IP público pelo IP do servidor VPN, disfarçando sua localização e protegendo os dados. Apesar dessas proteções, alguns aplicativos e serviços do sistema ainda podem direcionar dados pelas bordas para coletar informações que você pode não querer compartilhar.

Quando tive essa realização, várias perguntas surgiram. Quais são os riscos, o que escapa, e como posso me proteger online enquanto ainda aproveito os aplicativos e sites que preciso acessar?

Table of Contents

Respostas Rápidas e Soluções Fáceis

Os rastreadores aproveitam vazamentos de DNS e WebRTC, cobertura parcial de IPv6, divisão de túnel frouxa e kits de análise para identificá-lo. As soluções são surpreendentemente simples uma vez que você sabe o que procurar. Um teste de vazamento de dois minutos ajuda a prevenir problemas antes de se conectar a uma nova rede. Adicionar um modo ofuscado como o protocolo Everest do X-VPN, pode ajudar muito a proteger sua privacidade com esforço mínimo. No entanto, há mais na história, e os detalhes importam.

O que um VPN cobre e o que ele não pode

Uma VPN envolve seu tráfego em um túnel criptografado para um servidor operado pelo seu provedor. Isso impede a espionagem local e impede que os operadores de Wi-Fi leiam o conteúdo ou vinculem sua atividade ao seu endereço residencial. Uma VPN oferece privacidade de dados e mascaramento de IP, mas não uma redefinição completa da identidade.

Uma VPN não oculta as contas nas quais você faz login. Se você entrar em uma rede social ou serviço de streaming, essa empresa ainda sabe que é você. Uma VPN também não pode deletar impressões digitais de dispositivo ou navegador. Detalhes sutis como tamanho da tela, fontes, codecs e como seu navegador lida com mídia podem formar um perfil estável, especialmente se suas configurações diferirem da maioria. Trate a VPN como uma base, e então fortaleça a camada do navegador e do aplicativo por cima.

Os Caminhos de Bypass Comuns

A maioria das contornagens é resultado de escolhas de configuração ou design do sistema, não de uma falha de criptografia.

O DNS (Sistema de Nomes de Domínio) pode fazer um desvio quando o sistema operacional ou um aplicativo específico insiste em seu próprio resolvedor, o que expõe o que você pesquisa, mesmo que o conteúdo da página permaneça criptografado. Navegadores e visualizações da web dentro de aplicativos podem revelar endereços via WebRTC, um protocolo de conteúdo em tempo real para chamadas de vídeo.

Em redes que tendem para o Protocolo da Internet versão 6 (IPv6), o tráfego pode escapar do túnel se o seu provedor apenas roteia IPv4. O split-tunneling (contornar a VPN para aplicativos e serviços selecionados) adiciona conveniência para impressoras ou painéis locais, mas também é uma rota de fuga pronta para dados sensíveis.

Alguns aplicativos móveis incluem análises ou relatórios de falhas que se conectam a servidores por meio de endpoints codificados ou transportes alternativos. Os aplicativos têm acesso a permissões que não estão disponíveis na maioria dos navegadores.

Finalmente, portais cativos e sequências de inicialização antecipadas podem acionar alguns pedidos antes que a VPN se conecte, especialmente em Wi-Fi de hotéis ou cafés.

Os rastreadores não precisam do seu IP

Os rastreadores operam acima da camada de rede, o que significa que apenas ocultar o IP não os impedirá. Em telefones e tablets, identificadores de publicidade permitem que aplicativos e redes de anúncios rastreiem a atividade mesmo quando seu endereço muda. A melhor solução é redefinir esses IDs e reduzir a personalização de anúncios sempre que possível.

Kits de análise medem instalações e sessões, perfilando o modelo do seu dispositivo, localidade, sensores de movimento e dicas de rede, nenhum dos quais depende do seu IP doméstico, portanto, até mesmo a privacidade aprimorada por VPN precisa de um pouco de ajuda das configurações do aplicativo e da higiene do navegador.

As impressões digitais podem surgir de pequenas pistas, mas você pode minimizar isso mantendo as extensões enxutas, bloqueando cookies de terceiros e usando perfis diferentes para algumas tarefas. Vazamentos de localização não estão limitados à rede também. GPS, beacons Bluetooth, nomes de Wi-Fi próximos e metadados de fotos podem revelar onde você está. Revise as permissões de localização regularmente e exclua dados de localização sempre que possível antes de compartilhar imagens.

Dicas de Proteção para iOS e iPadOS

O iOS não tem uma opção para um VPN sempre ativo para dispositivos de consumo, mas um símbolo aparece no canto superior direito da tela quando o tráfego da internet está protegido por um VPN. Procure por este indicador para garantir que seus dados estão criptografados e sua localização está oculta. Para evitar túneis concorrentes, desative o iCloud Private Relay e a opção “Limitar o rastreamento de endereços IP” na rede Wi-Fi que você está usando quando confiar em um VPN de terceiros.

A maneira mais fácil de cobrir a maioria das vazamentos é através de um bom serviço de VPN. Use um kill switch se o seu provedor de VPN suportar. Isso fecha lacunas durante mudanças de rede e eventos de ativação do dispositivo, para que os serviços em segundo plano tenham menos probabilidade de contornar o túnel.

A Apple oferece um poderoso bloqueador de rastreamento para aplicativos do iPhone e iPad. Se você desativar Permitir que os aplicativos solicitem rastreamento nas configurações de privacidade, os aplicativos não solicitarão sua permissão para rastreamento e não poderão acessar o identificador de publicidade. Isso reduz o perfilamento entre aplicativos que um VPN não pode impedir.

As permissões de aplicativos muitas vezes permitem acesso excessivo. Reduza as permissões que podem vazar suas informações pessoais, especialmente Localização, Rede Local e Bluetooth. Por fim, use navegadores dentro do aplicativo com cautela. Se você precisar fazer login em uma conta, use o Safari ou outro navegador da web confiável que restrinja o WebRTC à rota VPN.

Guardiões do Android que Importam

Use um VPN para cuidar das questões de privacidade mais críticas. Use o VPN sempre ativo do Android mais Bloquear conexões sem VPN, para que a comunicação online seja bloqueada se o túnel cair. Você encontrará ambas as opções em Configurações > Rede & internet > VPN, depois na engrenagem do seu VPN.

Os fabricantes usam terminologia diferente, então “Bloquear conexões sem VPN” pode ser chamado de “bloqueio de VPN” ou “Bloquear conexões não-VPN”. Se você ainda não conseguir encontrar, use o interruptor de desligamento do aplicativo VPN e procure um símbolo de chave ao lado da conexão Wi-Fi ou celular, que indica que seus dados estão criptografados.

Deixe o VPN gerenciar o DNS para evitar vazamentos. Certifique-se de que apenas aplicativos confiáveis tenham o split-tunneling ativado para evitar um desvio inesperado. Redefina o ID de Publicidade em Google > Anúncios (ou Privacidade > Anúncios) periodicamente para reduzir o rastreamento entre aplicativos.

Cuidado com protocolos não suportados ao depurar anomalias. Alguns aplicativos usam QUIC sobre UDP. Se um serviço se comportar de maneira estranha, verifique se o seu VPN lida com QUIC ou oferece uma opção para preferir TCP para estabilidade. X-VPN suporta QUIC para manter conexões estáveis quando as redes mudam sem vazar dados.

Passos de Segurança para Windows e MacOS

Você pode tampar a maioria das vazamentos com um VPN. Deixe seu VPN gerenciar DNS e verifique se ele suporta IPv6. Se não, desative temporariamente o IPv6 até que seu provedor adicione cobertura total.

Se você não usar um VPN com um kill switch, adicione regras de firewall que bloqueiem o tráfego quando o túnel estiver inativo. A maioria dos bons VPNs inclui uma opção de kill switch. Se o seu não incluir, você deve procurar uma solução melhor.

Controle o WebRTC nos navegadores do Windows com extensões gratuitas como uBlock Origin ou o WebRTC Network Limiter do Google. A Apple já limita vazamentos de IP via WebRTC no Safari do macOS.

Quando você se conecta a um ponto de acesso Wi-Fi com seu laptop ou MacBook, e é necessário aceitar os termos ou fazer um pagamento, isso é chamado de portal cativo. Mesmo que você precise fazer login em um portal primeiro, ainda pode se proteger conectando-se ao VPN depois, e então verificando seu IP público e DNS para confirmar que seu VPN está funcionando (instruções abaixo).

Higiene de Navegador e Aplicativo que Compensa

Mantenha as extensões ao mínimo, isole redes sociais e compras em um perfil ou contêiner separado e bloqueie cookies de terceiros para reduzir o rastreamento entre sites. Menos partes móveis significam menos vazamentos.

Quando você tiver a opção, escolha sites e aplicativos da web em vez de aplicativos instalados sempre que possível. Muitos aplicativos de fornecedores incluem análises extras que são mais difíceis de bloquear. Um site em um navegador seguro vem com boas configurações de segurança padrão e permite atualizações de segurança fáceis.

Quando você terminar em um site, saia da sua conta. Fechar uma aba ou janela do navegador não redefine cookies e tokens, mas sair faz isso, ajudando a interromper qualquer trilha de dados e atividades.

Como testar sua configuração em dois minutos?

Conecte-se ao VPN, visite qualquer página de verificação de IP, e certifique-se de que mostra a localização do servidor VPN em vez da sua rede doméstica ou de café. Confirme o endereço IP antes de qualquer outra coisa, já que seu IP público é a maneira mais fácil de conectar a atividade online a você.

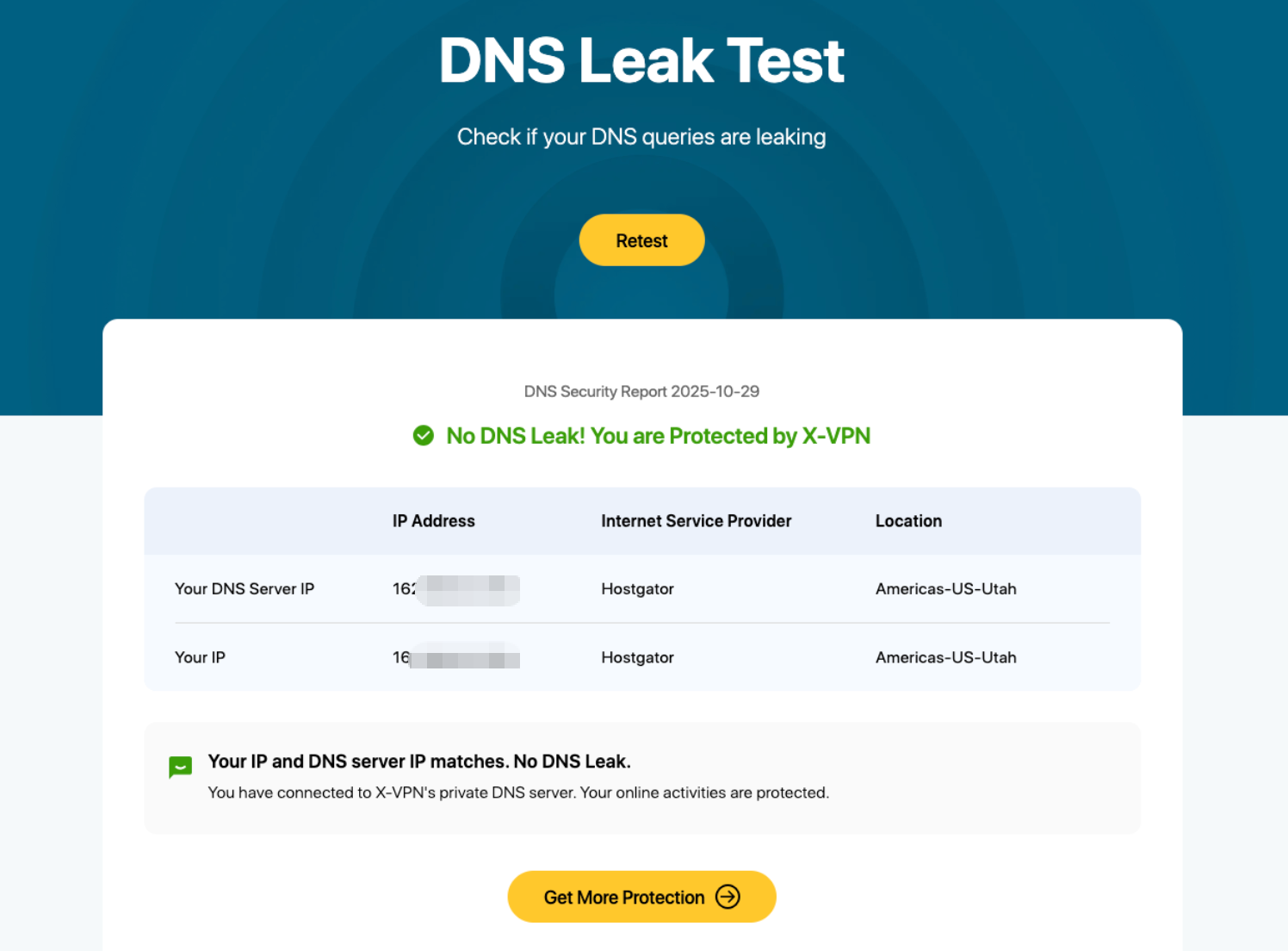

Execute um teste de vazamento de DNS e compare os resultados. Se você ver o DNS do seu provedor de internet, seu sistema não está enviando consultas através do túnel. Deixe seu VPN gerenciar o DNS ou alinhe o DNS privado com a rota do VPN. O teste de vazamento de DNS gratuito do X-VPN teste de vazamento de DNS torna isso simples.

Verifique os candidatos do WebRTC. Use um teste de WebRTC e confirme se os IPs relatados correspondem à saída do seu VPN. Se você ver um IP local ou de casa, restrinja o WebRTC à interface do VPN.

Verifique o comportamento do IPv6. Se sua rede oferecer IPv6, verifique se o VPN o gerencia corretamente. Caso contrário, desative-o até que seu provedor o suporte.

O aplicativo móvel do X-VPN inclui todos esses testes na aba Ferramentas de Segurança, tornando ainda mais fácil verificar vazamentos ao usar iOS ou Android.

Reverifique após as atualizações. Atualizações importantes do sistema operacional ou do navegador podem redefinir as preferências de privacidade. Uma verificação de dois minutos previne semanas de vazamento silencioso.

Recursos de VPN que reduzem o risco de contorno

Um VPN é uma ferramenta essencial para proteger sua conexão, mas alguns aplicativos são melhores do que outros, e uma assinatura paga é quase sempre mais segura do que um aplicativo gratuito.

Um interruptor de emergência é um recurso indispensável que bloqueia a conectividade se o túnel cair e impede que serviços em segundo plano e dados pessoais escapem durante a reconexão. O resumo do interruptor de emergência do X-VPN explica por que as desconexões automáticas são cruciais para a proteção.

A ofuscação ajuda em redes restritivas ou gerenciadas. Se um café, hotel ou campus interferir no tráfego VPN, um modo ofuscado pode disfarçar a conexão para que ela se misture ao tráfego da web regular.

As regras de VPN por aplicativo são poderosas quando usadas com moderação. No entanto, você deve limitar o split-tunneling a serviços locais de baixo risco. Quanto menos exceções você tiver, menos rotas um desvio pode tomar.

O suporte completo ao IPv6 e o manuseio robusto de DNS são grandes vantagens. Quando seu provedor suporta adequadamente ambas as pilhas e transporta DNS dentro do túnel, a maioria dos vazamentos acidentais desaparece.

Limitações a Ter em Mente

Uma VPN não pode anonimizar contas ligadas à sua identidade real. Ela oculta o caminho da rede, não o relacionamento da conta. A impressão digital ainda pode conectar sessões ao longo do tempo. Portais cativos e serviços do sistema podem conversar brevemente fora do túnel, embora o sempre ativo mais um interruptor de desligamento mantenha essa janela curta.

Se você não está familiarizado com criptografia e túneis, pode querer conferir nosso guia sobre como funciona um VPN, que prepara o terreno sem sobrecarregá-lo com jargões.

Lista de Verificação Passo a Passo

Ative o interruptor de desligamento e confirme que seu serviço de VPN está em execução. Isso bloqueia a atividade da internet se algo interromper o túnel.

- Verifique o DNS e o WebRTC com um teste de vazamento de dois minutos. Se houver um problema, instale as atualizações, reinicie a VPN e teste novamente.

- Deixe seu VPN gerenciar o DNS para que os dados fluam pelo túnel.

- Revise o split-tunneling. Não contorne a VPN a menos que seja necessário e limite os dados pessoais quando o fizer.

- Redefina os IDs de anúncios para reduzir o perfilamento e reduza as permissões do aplicativo para limitar o acesso à localização, rede e Bluetooth ao essencial.

- Endure o navegador. Mantenha as extensões leves, isole os sites sociais e bloqueie cookies de terceiros por padrão.

Em poucas palavras

Trate seu VPN como uma base de segurança e privacidade, e então reforce as portas e janelas. As principais rotas de bypass são bem conhecidas, e as contramedidas são simples: bloqueie o DNS, alinhe o IPv6, mantenha o split-tunneling restrito e verifique o WebRTC. Faça isso, e a maioria dos aplicativos e rastreadores terá muito mais dificuldade em contornar o túnel. Extensões de navegador ou navegadores reforçados adicionam uma segunda camada de bloqueio de rastreadores. O resultado é uma internet mais silenciosa e privada que permanece prática para o uso diário.

Perguntas Frequentes

Ainda preciso de bloqueio de rastreadores se já uso um VPN?

Sim, porque eles defendem diferentes camadas. Uma VPN criptografa o tráfego e oculta seu IP de origem, enquanto os bloqueadores de rastreadores interrompem SDKs de análise, cookies de terceiros e scripts de impressão digital que operam dentro do aplicativo ou navegador.

Posso parar vazamentos de WebRTC sem interromper chamadas de vídeo?

Normalmente, com configurações cuidadosas. Restringa o WebRTC à interface VPN ou permita candidatos de proxy enquanto bloqueia candidatos locais diretos, em seguida, teste seus aplicativos de reunião para confirmar a qualidade da chamada e a conectividade.

Devo desativar o IPv6 para evitar vazamentos?

Escolha um VPN que suporte IPv6 de forma limpa. Se o seu provedor não o fizer, desativar o IPv6 pode evitar a exposição, mas a solução a longo prazo é escolher um serviço que lide tanto com IPv4 quanto com IPv6 através do túnel.