Un VPN es poderoso, pero un túnel no es una fortaleza. Encripta el tráfico y cambia tu dirección IP pública por la dirección IP del servidor VPN, disfrazando tu ubicación y asegurando los datos. A pesar de esas protecciones, algunas aplicaciones y servicios del sistema aún pueden enrutar datos por los bordes para recopilar información que quizás no quieras compartir.

Cuando tuve esa realización, surgieron varias preguntas. ¿Cuáles son los riesgos, qué se me escapa y cómo puedo protegerme en línea mientras sigo disfrutando de las aplicaciones y sitios web que necesito acceder?

Table of Contents

Respuestas rápidas y soluciones fáciles

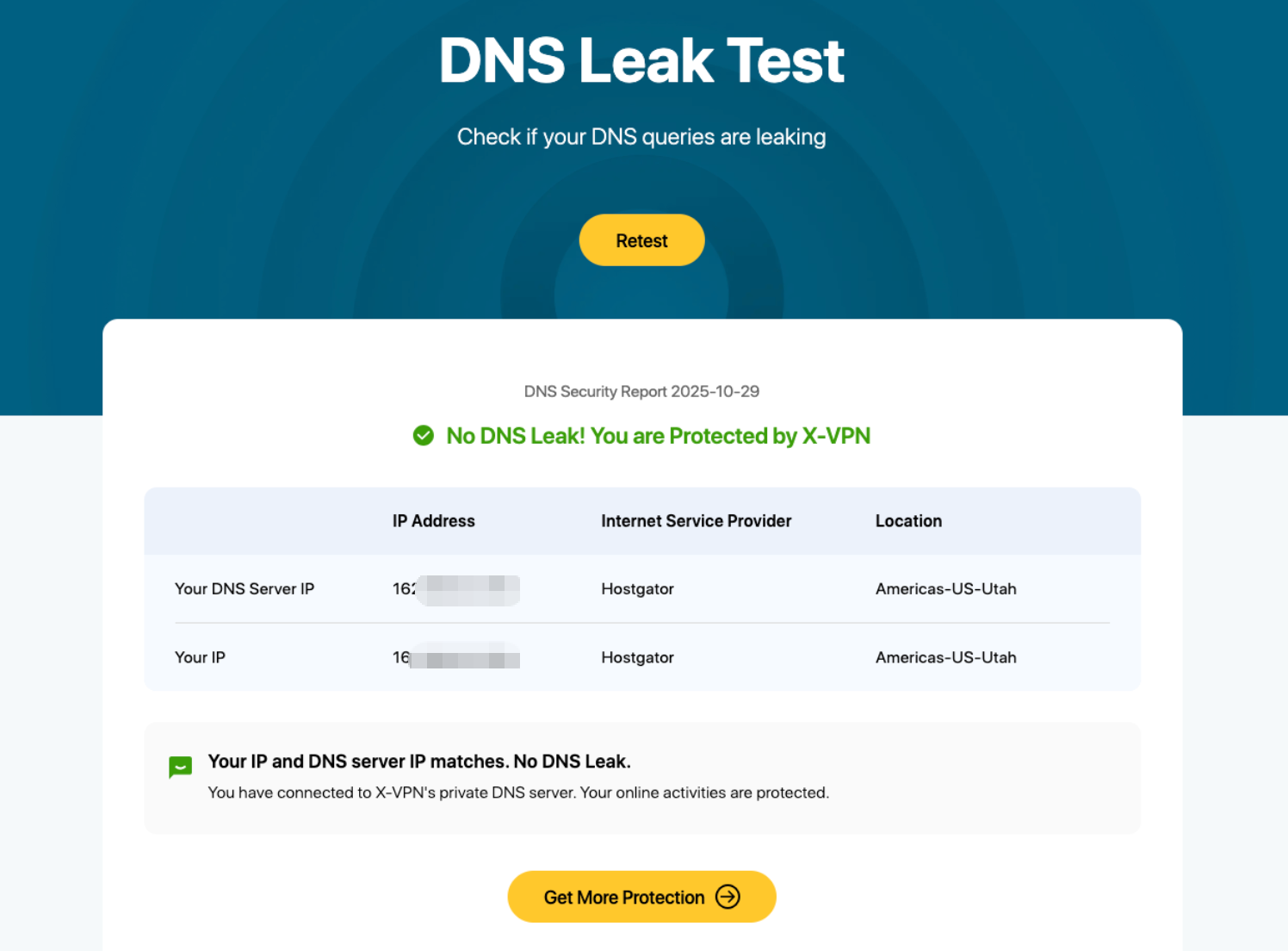

Los rastreadores aprovechan las filtraciones de DNS y WebRTC, la cobertura parcial de IPv6, el túnel dividido laxo y los kits de análisis para identificarte. Las soluciones son sorprendentemente simples una vez que sabes qué buscar. Una verificación de filtraciones de dos minutos ayuda a prevenir problemas antes de unirte a una nueva red. Agregar un modo ofuscado como el protocolo Everest de X-VPN, puede ser de gran ayuda para proteger tu privacidad con un esfuerzo mínimo. Sin embargo, hay más en la historia, y los detalles importan.

Lo que cubre un VPN y lo que no puede cubrir

Una VPN envuelve tu tráfico en un túnel encriptado hacia un servidor operado por tu proveedor. Eso previene el espionaje local y detiene a los operadores de Wi-Fi de leer contenido o etiquetar tu actividad a tu dirección de casa. Una VPN ofrece privacidad de datos y enmascaramiento de IP, pero no un restablecimiento completo de identidad.

Una VPN no oculta las cuentas en las que inicias sesión. Si inicias sesión en una red social o un servicio de streaming, esa empresa aún sabe que eres tú. Una VPN tampoco puede eliminar las huellas digitales del dispositivo o del navegador. Detalles sutiles como el tamaño de la pantalla, las fuentes, los códecs y cómo tu navegador maneja los medios pueden formar un perfil estable, especialmente si tus configuraciones difieren de la mayoría. Trata la VPN como una base, luego refuerza la capa del navegador y la aplicación encima.

Las rutas de bypass comunes

La mayoría de las elusiones son el resultado de elecciones de configuración o diseño del sistema, no de un fallo en la encriptación.

DNS (Sistema de Nombres de Dominio) puede tomar un desvío cuando el sistema operativo o una aplicación en particular insiste en su propio resolutor, lo que expone lo que buscas, incluso si el contenido de la página permanece cifrado. Los navegadores y las vistas web dentro de las aplicaciones pueden revelar direcciones a través de WebRTC, un protocolo de contenido en tiempo real para videollamadas.

En redes que se inclinan hacia la versión 6 del Protocolo de Internet (IPv6), el tráfico puede salir del túnel si su proveedor solo enruta IPv4. El túnel dividido (eludir la VPN para aplicaciones y servicios seleccionados) agrega conveniencia para impresoras o paneles locales, pero también es una ruta de escape lista para datos sensibles.

Algunas aplicaciones móviles incluyen análisis o reportes de fallos que se comunican a casa a través de puntos finales codificados o transportes alternativos. Las aplicaciones tienen acceso a permisos que no están disponibles en la mayoría de los navegadores.

Finalmente, los portales cautivos y las secuencias de arranque temprano pueden activar algunas solicitudes antes de que se conecte la VPN, especialmente en Wi-Fi de hoteles o cafeterías.

Los rastreadores no necesitan tu IP.

Los rastreadores operan por encima de la capa de red, lo que significa que ocultar la IP por sí solo no los detendrá. En teléfonos y tabletas, los identificadores de publicidad permiten que las aplicaciones y las redes publicitarias rastreen la actividad incluso cuando tu dirección cambia. La mejor solución es restablecer esos ID y reducir la personalización de anuncios siempre que sea posible.

Los kits de análisis miden instalaciones y sesiones, perfilando el modelo de tu dispositivo, la localidad, los sensores de movimiento y las pistas de red, ninguno de los cuales depende de tu IP doméstica, así que incluso la privacidad mejorada por VPN necesita un poco de ayuda de la configuración de la aplicación y la higiene del navegador.

Las huellas dactilares pueden surgir de pequeñas pistas, pero puedes minimizar esto manteniendo las extensiones ligeras, bloqueando las cookies de terceros y utilizando diferentes perfiles para algunas tareas. Las filtraciones de ubicación no se limitan a la red. El GPS, los beacons de Bluetooth, los nombres de Wi-Fi cercanos y los metadatos de fotos pueden revelar dónde te encuentras. Revisa los permisos de ubicación regularmente y excluye los datos de ubicación cuando sea posible antes de compartir imágenes.

Consejos de protección para iOS y iPadOS

iOS no tiene una opción para un VPN siempre activo para dispositivos de consumo, pero aparece un símbolo en la parte superior derecha de la pantalla cuando el tráfico de internet está protegido a través de un VPN. Busca este indicador para asegurarte de que tus datos están encriptados y tu ubicación está oculta. Para evitar túneles en competencia, desactiva iCloud Private Relay y la opción «Limitar el seguimiento de direcciones IP» en la red Wi-Fi que estás utilizando cuando confías en un VPN de terceros.

La forma más fácil de cubrir la mayoría de las filtraciones es a través de un buen servicio de VPN. Utiliza un interruptor de corte si tu proveedor de VPN lo admite. Esto cierra brechas durante los cambios de red y los eventos de activación del dispositivo, por lo que es menos probable que los servicios en segundo plano eludan el túnel.

Apple ofrece un potente bloqueador de seguimiento para aplicaciones de iPhone y iPad. Si desactivas Permitir que las aplicaciones soliciten seguimiento en la configuración de privacidad, las aplicaciones no te pedirán permiso para el seguimiento y no podrán acceder al identificador de publicidad. Eso reduce el perfilado entre aplicaciones que un VPN no puede detener.

Las permisos de las aplicaciones a menudo permiten demasiado acceso. Recorta los permisos que podrían filtrar tu información personal, especialmente Ubicación, Red Local y Bluetooth. Finalmente, usa los navegadores dentro de la aplicación con precaución. Si necesitas iniciar sesión en una cuenta, utiliza Safari u otro navegador web de confianza que restrinja WebRTC a la ruta VPN.

Guardrails de Android que importan

Utiliza un VPN para abordar los problemas de privacidad más críticos. Usa la opción de VPN siempre activa más bloquear conexiones sin VPN de Android, para que la comunicación en línea se bloquee si el túnel se cae. Encontrarás ambas opciones en Configuración > Red & internet > VPN, luego el engranaje para tu VPN.

Los fabricantes utilizan diferentes términos, por lo que «Bloquear conexiones sin VPN» podría llamarse «Bloqueo de VPN» o «Bloquear conexiones no VPN». Si aún no puedes encontrarlo, utiliza el interruptor de corte de la aplicación VPN y busca un símbolo de llave junto a la conexión Wi-Fi o celular, que indica que tus datos están encriptados.

Deja que la VPN gestione DNS para prevenir filtraciones. Asegúrate de que solo las aplicaciones de confianza tengan habilitado el túnel dividido para evitar un bypass inesperado. Restablece el ID de publicidad en Google > Anuncios (o Privacidad > Anuncios) periódicamente para reducir el seguimiento entre aplicaciones.

Ten cuidado con los protocolos no soportados al depurar anomalías. Algunas aplicaciones utilizan QUIC sobre UDP. Si un servicio se comporta de manera extraña, verifica si tu VPN maneja QUIC o ofrece una opción para preferir TCP por estabilidad. X-VPN soporta QUIC para mantener conexiones estables cuando las redes cambian sin filtrar datos.

Pasos de seguridad para Windows y MacOS

Puedes tapar la mayoría de las fugas con un VPN. Deja que tu VPN gestione DNS y verifica que soporte IPv6. Si no, desactiva temporalmente IPv6 hasta que tu proveedor añada cobertura completa.

Si no usas un VPN con un interruptor de corte, agrega reglas de firewall que bloqueen el tráfico cuando el túnel esté caído. La mayoría de los buenos VPN incluyen una opción de interruptor de corte. Si el tuyo no lo tiene, deberías buscar una mejor solución.

Controla WebRTC en los navegadores de Windows con extensiones gratuitas como uBlock Origin o el WebRTC Network Limiter de Google. Apple ya limita las filtraciones de IP a través de WebRTC en macOS Safari.

Cuando conectas un punto de acceso Wi-Fi con tu laptop o MacBook, y requiere aceptar términos o realizar un pago, eso se llama un portal cautivo. Incluso si tienes que iniciar sesión en un portal primero, aún puedes protegerte conectando el VPN después, y luego verificando tu IP pública y DNS para confirmar que tu VPN está funcionando (instrucciones a continuación).

Higiene de Navegador y Aplicaciones que Vale la Pena

Mantenga las extensiones al mínimo, aísle las redes sociales y las compras en un perfil o contenedor separado, y bloquee las cookies de terceros para reducir el seguimiento entre sitios. Menos partes móviles significan menos filtraciones.

Cuando tengas la opción, elige sitios web y aplicaciones web en lugar de aplicaciones instaladas siempre que sea posible. Muchas aplicaciones de proveedores incluyen análisis adicionales que son más difíciles de bloquear. Un sitio web en un navegador seguro viene con buenas configuraciones de seguridad predeterminadas y permite actualizaciones de seguridad fáciles.

Cuando termines en un sitio web, cierra sesión en tu cuenta. Cerrar una pestaña o ventana del navegador no restablece las cookies y los tokens, pero cerrar sesión lo hace, ayudando a romper cualquier rastro de datos y actividad.

¿Cómo probar tu configuración en dos minutos?

Conéctate a la VPN, visita cualquier página de verificación de IP, y asegúrate de que muestre la ubicación del servidor VPN en lugar de tu red doméstica o de café. Confirma la dirección IP antes que nada, ya que tu IP pública es la forma más fácil de conectar la actividad en línea contigo.

Ejecuta una prueba de fuga de DNS y compara los resultados. Si ves el DNS de tu proveedor de internet, tu sistema no está enviando consultas a través del túnel. Deja que tu VPN maneje el DNS o alinea el DNS privado con la ruta de la VPN. La prueba de fuga de DNS gratuita de X-VPN hace esto simple.

Verifica los candidatos de WebRTC. Usa una prueba de WebRTC y confirma que cualquier IP reportada coincida con la salida de tu VPN. Si ves una IP local o de hogar, restringe WebRTC a la interfaz de la VPN.

Verificar el comportamiento de IPv6. Si tu red ofrece IPv6, verifica que el VPN lo maneje correctamente. Si no, desactívalo hasta que tu proveedor lo soporte.

La aplicación móvil de X-VPN incluye todas estas pruebas en la pestaña de Herramientas de Seguridad, lo que facilita aún más la verificación de fugas cuando usas iOS o Android.

Reprueba después de las actualizaciones. Las actualizaciones importantes del sistema operativo o del navegador pueden restablecer las preferencias de privacidad. Una verificación de dos minutos previene semanas de filtraciones silenciosas.

Características de VPN que reducen el riesgo de eludir

Un VPN es una herramienta esencial para asegurar tu conexión, pero algunas aplicaciones son mejores que otras, y una suscripción de pago es casi siempre más segura que una aplicación gratuita.

Un interruptor de emergencia es una característica imprescindible que bloquea la conectividad si el túnel se cae, y detiene los servicios en segundo plano y los datos personales de escapar durante la reconexión. El resumen del interruptor de emergencia de X-VPN explica por qué los cortes automáticos son cruciales para la protección.

La ofuscación ayuda en redes restrictivas o gestionadas. Si un café, hotel o campus interfiere con el tráfico de VPN, un modo ofuscado puede disfrazar la conexión para que se mezcle con el tráfico web regular.

Las reglas de VPN por aplicación son poderosas cuando se utilizan con moderación. Sin embargo, debes limitar el túnel dividido a servicios locales de bajo riesgo. Cuantas menos excepciones tengas, menos rutas podrá tomar un bypass.

El manejo completo de IPv6 y DNS robusto son grandes ventajas. Cuando tu proveedor soporta adecuadamente ambas pilas y lleva DNS dentro del túnel, la mayoría de las filtraciones accidentales desaparecen.

Limitaciones a tener en cuenta

Una VPN no puede anonimizar cuentas vinculadas a tu identidad real. Ciega el camino de la red, no la relación de la cuenta. La huella digital aún puede conectar sesiones a lo largo del tiempo. Los portales cautivos y los servicios del sistema pueden comunicarse brevemente fuera del túnel, aunque siempre activo más un interruptor de corte mantiene esa ventana corta.

Si no estás familiarizado con la encriptación y los túneles, es posible que desees consultar nuestra guía sobre cómo funciona un VPN, que establece el escenario sin abrumarte con jerga.

Lista de verificación paso a paso

Activa el interruptor de apagado y confirma que tu servicio de VPN está en funcionamiento. Esto bloquea la actividad de internet si algo interrumpe el túnel.

- Verifica DNS y WebRTC con una verificación de fugas de dos minutos. Si hay un problema, instala actualizaciones, restablece la VPN y prueba de nuevo.

- Deja que tu VPN gestione DNS para que los datos fluyan a través del túnel.

- Revisa el túnel dividido. No evites la VPN a menos que sea necesario y limita los datos personales cuando lo hagas.

- Restablecer los ID de anuncios para reducir el perfilado y recortar los permisos de la aplicación para limitar el acceso a la ubicación, la red y Bluetooth a lo esencial.

- Endure el navegador. Mantenga las extensiones ligeras, aísle los sitios sociales y bloquee las cookies de terceros de forma predeterminada.

En pocas palabras

Trate su VPN como una base de seguridad y privacidad, luego refuerce las puertas y ventanas. Las principales rutas de bypass son bien conocidas, y las contramedidas son simples: cierre el DNS, alinee IPv6, mantenga el split-tunneling ajustado y verifique WebRTC. Haga eso, y la mayoría de las aplicaciones y rastreadores tendrán mucho más difícil eludir el túnel. Las extensiones de navegador o los navegadores endurecidos añaden una segunda capa de bloqueo de rastreadores. El resultado es un internet más silencioso y privado que sigue siendo práctico para el uso diario.

Preguntas frecuentes

¿Todavía necesito bloquear rastreadores si ya uso un VPN?

Sí, porque defienden diferentes capas. Un VPN cifra el tráfico y oculta tu IP de origen, mientras que los bloqueadores de rastreadores interrumpen los SDK de análisis, las cookies de terceros y los scripts de huellas digitales que operan dentro de la aplicación o el navegador.

¿Puedo detener las filtraciones de WebRTC sin interrumpir las videollamadas?

Normalmente, con configuraciones cuidadosas. Restringe WebRTC a la interfaz VPN o permite candidatos de proxy mientras bloqueas candidatos locales directos, luego prueba tus aplicaciones de reunión para confirmar la calidad de la llamada y la conectividad.

¿Debería desactivar IPv6 para evitar filtraciones?

Elige un VPN que soporte IPv6 de manera limpia. Si tu proveedor no lo hace, deshabilitar IPv6 puede prevenir la exposición, pero la solución a largo plazo es elegir un servicio que maneje tanto IPv4 como IPv6 a través del túnel.