Ein VPN ist mächtig, aber ein Tunnel ist keine Festung. Er verschlüsselt den Datenverkehr und tauscht Ihre öffentliche IP-Adresse gegen die IP des VPN-Servers aus, wodurch Ihr Standort verschleiert und Daten gesichert werden. Trotz dieser Schutzmaßnahmen können einige Apps und Systemdienste weiterhin Daten an den Rändern leiten, um Informationen zu sammeln, die Sie möglicherweise nicht teilen möchten.

Als ich diese Erkenntnis hatte, folgten mehrere Fragen. Was sind die Risiken, was entgeht mir, und wie kann ich mich online schützen, während ich weiterhin die Apps und Websites nutze, auf die ich zugreifen muss?

Table of Contents

Schnelle Antworten und einfache Lösungen

Tracker nutzen DNS- und WebRTC-Lecks, teilweise IPv6-Abdeckung, lockeres Split-Tunneling und Analyse-Kits, um dich zu identifizieren. Die Lösungen sind überraschend einfach, sobald du weißt, wonach du suchen musst. Eine zweiminütige Leckprüfung hilft, Probleme zu vermeiden, bevor du einem neuen Netzwerk beitrittst. Das Hinzufügen eines obfuskierten Modus wie X-VPNs Everest-Protokoll, kann viel dazu beitragen, deine Privatsphäre mit minimalem Aufwand zu schützen. Es gibt jedoch noch mehr zur Geschichte, und die Details sind wichtig.

Was ein VPN abdeckt und was es nicht kann

Ein VPN umhüllt Ihren Datenverkehr in einem verschlüsselten Tunnel zu einem Server, der von Ihrem Anbieter betrieben wird. Das verhindert lokale Spionage und hindert WLAN-Betreiber daran, Inhalte zu lesen oder Ihre Aktivitäten mit Ihrer Wohnadresse zu verknüpfen. Ein VPN bietet Datenschutz und IP-Verschleierung, jedoch keinen vollständigen Identitätsreset.

Ein VPN macht die Konten, in die Sie sich einloggen, nicht anonym. Wenn Sie sich bei einem sozialen Netzwerk oder einem Streaming-Dienst anmelden, weiß das Unternehmen immer noch, dass Sie es sind. Ein VPN kann auch keine Geräte- oder Browser-Fingerabdrücke löschen. Subtile Details wie Bildschirmgröße, Schriftarten, Codecs und wie Ihr Browser Medien verarbeitet, können ein stabiles Profil bilden, insbesondere wenn Ihre Einstellungen von den meisten anderen abweichen. Betrachten Sie das VPN als Grundlage und härten Sie dann die Browser- und App-Schicht darüber.

Die häufigen Umgehungswege

Die meisten Umgehungen sind das Ergebnis von Konfigurationsentscheidungen oder Systemdesign, nicht eines Verschlüsselungsfehlers.

DNS (Domain Name System) kann einen Umweg nehmen, wenn das Betriebssystem oder eine bestimmte App auf ihren eigenen Resolver besteht, was offenbart, wonach Sie suchen, selbst wenn der Seiteninhalt verschlüsselt bleibt. Browser und In-App-Webviews können Adressen über WebRTC offenlegen, ein Echtzeit-Inhaltsprotokoll für Videoanrufe.

In Netzwerken, die sich in Richtung Internet Protocol Version 6 (IPv6) neigen, kann der Datenverkehr den Tunnel verlassen, wenn Ihr Anbieter nur IPv4 routet. Split-Tunneling (Umgehung des VPN für ausgewählte Apps und Dienste) bietet Komfort für Drucker oder lokale Dashboards, ist jedoch auch eine vorgefertigte Ausweichroute für sensible Daten.

Einige mobile Apps enthalten Analysen oder Absturzberichte, die über fest codierte Endpunkte oder alternative Transportmittel nach Hause telefonieren. Apps haben Zugriff auf Berechtigungen, die in den meisten Browsern nicht verfügbar sind.

Schließlich können Captive Portale und frühe Boot-Sequenzen einige Anfragen auslösen, bevor die VPN-Verbindung hergestellt wird, insbesondere bei Hotel- oder Café-Wi-Fi.

Tracker benötigen Ihre IP nicht.

Tracker arbeiten über der Netzwerkschicht, was bedeutet, dass das bloße Verbergen der IP sie nicht aufhalten wird. Auf Handys und Tablets ermöglichen Werbe-IDs Apps und Werbenetzwerken, Aktivitäten zu verfolgen, selbst wenn sich Ihre Adresse ändert. Die beste Lösung besteht darin, diese IDs zurückzusetzen und die Werbe-Personalisierung, wo immer möglich, zu reduzieren.

Analytics-Kits messen Installationen und Sitzungen, profilieren Ihr Gerätemodell, Ihren Standort, Bewegungssensoren und Netzwerkhinweise, die alle nicht von Ihrer Heim-IP abhängen, deshalb benötigt selbst die durch VPN verbesserte Privatsphäre ein wenig Unterstützung von den App-Einstellungen und der Browser-Hygiene.

Fingerabdrücke können aus kleinen Hinweisen entstehen, aber Sie können dies minimieren, indem Sie Erweiterungen schlank halten, Drittanbieter-Cookies blockieren und für einige Aufgaben verschiedene Profile verwenden. Standortlecks sind auch nicht auf das Netzwerk beschränkt. GPS, Bluetooth-Beacons, nahegelegene WLAN-Namen und Fotometadaten können verraten, wo Sie sich befinden. Überprüfen Sie regelmäßig die Standortberechtigungen und schließen Sie Standortdaten nach Möglichkeit aus, bevor Sie Bilder teilen.

iOS- und iPadOS-Schutz Tipps

iOS bietet keine Option für ein immer aktives VPN für Endgeräte, aber ein Symbol erscheint oben rechts auf dem Bildschirm, wenn der Internetverkehr über ein VPN geschützt ist. Achten Sie auf dieses Symbol, um sicherzustellen, dass Ihre Daten verschlüsselt sind und Ihr Standort verborgen bleibt. Um konkurrierende Tunnel zu vermeiden, deaktivieren Sie iCloud Private Relay und die Option „IP-Adressverfolgung einschränken“ im Wi-Fi-Netzwerk, das Sie verwenden, wenn Sie auf ein VPN eines Drittanbieters angewiesen sind.

Der einfachste Weg, die meisten Lecks abzudecken, ist über einen guten VPN-Dienst. Verwenden Sie einen Kill Switch, wenn Ihr VPN-Anbieter dies unterstützt. Dies schließt Lücken während Netzwerkänderungen und Geräteaktivierungsereignissen, sodass Hintergrunddienste weniger wahrscheinlich den Tunnel umgehen.

Apple bietet einen leistungsstarken Tracking-Blocker für iPhone- und iPad-Apps an. Wenn Sie die Option „Apps erlauben, um nachverfolgen zu dürfen“ in den Datenschutzeinstellungen deaktivieren, werden Apps Sie nicht um die Erlaubnis zur Nachverfolgung bitten und können nicht auf die Werbe-ID zugreifen. Das reduziert das Profiling über Apps hinweg, das ein VPN nicht stoppen kann.

App-Berechtigungen erlauben oft zu viel Zugriff. Kürzen Sie Berechtigungen, die Ihre persönlichen Informationen gefährden könnten, insbesondere Standort, lokales Netzwerk und Bluetooth. Verwenden Sie schließlich In-App-Browser mit Vorsicht. Wenn Sie sich in ein Konto einloggen müssen, verwenden Sie Safari oder einen anderen vertrauenswürdigen Webbrowser, der WebRTC auf die VPN-Verbindung beschränkt.

Android-Schutzvorrichtungen, die wichtig sind

Verwenden Sie ein VPN, um die kritischsten Datenschutzprobleme zu lösen. Verwenden Sie Androids Immer-aktiv-VPN plus Verbindungen ohne VPN blockieren, damit die Online-Kommunikation blockiert wird, wenn der Tunnel abbricht. Sie finden beide Optionen unter Einstellungen > Netzwerk & Internet > VPN, dann das Zahnrad für Ihr VPN.

Hersteller verwenden unterschiedliche Terminologie, daher könnte „Blockverbindungen ohne VPN“ als „VPN-Sperre“ oder „Blockiere Nicht-VPN-Verbindungen“ bezeichnet werden. Wenn Sie es immer noch nicht finden können, verwenden Sie den Kill-Switch der VPN-App und suchen Sie nach einem Schlüsselsymbol neben der Wi-Fi- oder Mobilfunkverbindung, das anzeigt, dass Ihre Daten verschlüsselt sind.

Lassen Sie das VPN DNS verwalten, um Lecks zu verhindern. Stellen Sie sicher, dass nur vertrauenswürdige Apps das Split-Tunneling aktiviert haben, um einen unerwarteten Umgehung zu vermeiden. Setzen Sie die Werbe-ID in Google > Werbung (oder Datenschutz > Werbung) regelmäßig zurück, um das Tracking über Apps hinweg zu reduzieren.

Achten Sie auf nicht unterstützte Protokolle, wenn Sie seltsame Verhaltensweisen debuggen. Einige Apps verwenden QUIC über UDP. Wenn ein Dienst sich seltsam verhält, überprüfen Sie, ob Ihr VPN QUIC unterstützt oder eine Option bietet, um TCP für Stabilität zu bevorzugen. X-VPN unterstützt QUIC, um stabile Verbindungen aufrechtzuerhalten, wenn sich Netzwerke ändern, ohne Daten zu leaken.

Sicherheitsmaßnahmen für Windows und MacOS

Sie können die meisten Lecks mit einem VPN beheben. Lassen Sie Ihr VPN DNS verwalten und überprüfen Sie, ob es IPv6 unterstützt. Wenn nicht, deaktivieren Sie vorübergehend IPv6, bis Ihr Anbieter die vollständige Abdeckung hinzufügt.

Wenn Sie kein VPN mit einem Kill-Switch verwenden, fügen Sie Firewall-Regeln hinzu, die den Datenverkehr blockieren, wenn der Tunnel nicht verfügbar ist. Die meisten guten VPNs bieten eine Kill-Switch-Option. Wenn Ihres dies nicht tut, sollten Sie nach einer besseren Lösung suchen.

Steuern Sie WebRTC in den Windows-Browsern mit kostenlosen Erweiterungen wie uBlock Origin oder Googles WebRTC Network Limiter. Apple begrenzt bereits IP-Lecks über WebRTC in macOS Safari.

Wenn Sie einen Wi-Fi-Hotspot mit Ihrem Laptop oder MacBook verbinden und es erforderlich ist, die Bedingungen zu akzeptieren oder eine Zahlung zu leisten, nennt man das ein Captive Portal. Selbst wenn Sie sich zuerst in ein Portal einloggen müssen, können Sie sich dennoch schützen, indem Sie sich anschließend mit dem VPN verbinden und dann Ihre öffentliche IP und DNS erneut überprüfen, um zu bestätigen, dass Ihr VPN funktioniert (Anleitungen unten).

Browser- und App-Hygiene, die sich auszahlt

Halten Sie Erweiterungen auf ein Minimum, isolieren Sie soziale Netzwerke und Einkäufe in einem separaten Profil oder Container und blockieren Sie Cookies von Drittanbietern, um das Tracking über verschiedene Websites zu reduzieren. Weniger bewegliche Teile bedeuten weniger Lecks.

Wenn Sie die Wahl haben, wählen Sie Websites und Webanwendungen gegenüber installierten Apps, wenn möglich. Viele Anbieter-Apps bündeln zusätzliche Analysen, die schwieriger zu blockieren sind. Eine Website in einem sicheren Browser bietet gute Sicherheitsstandards und ermöglicht einfache Sicherheitsupdates.

Wenn Sie auf einer Website fertig sind, melden Sie sich von Ihrem Konto ab. Das Schließen eines Browser-Tabs oder -Fensters setzt Cookies und Tokens nicht zurück, aber das Abmelden tut dies, was hilft, jegliche Daten- und Aktivitätsspuren zu unterbrechen.

Wie testet man seine Einrichtung in zwei Minuten?

Verbinden Sie sich mit dem VPN, besuchen Sie eine beliebige IP-Überprüfungsseite und stellen Sie sicher, dass der Standort des VPN-Servers angezeigt wird und nicht Ihr Heim- oder Café-Netzwerk. Bestätigen Sie die IP-Adresse vor allem anderen, da Ihre öffentliche IP der einfachste Weg ist, Online-Aktivitäten mit Ihnen zu verbinden.

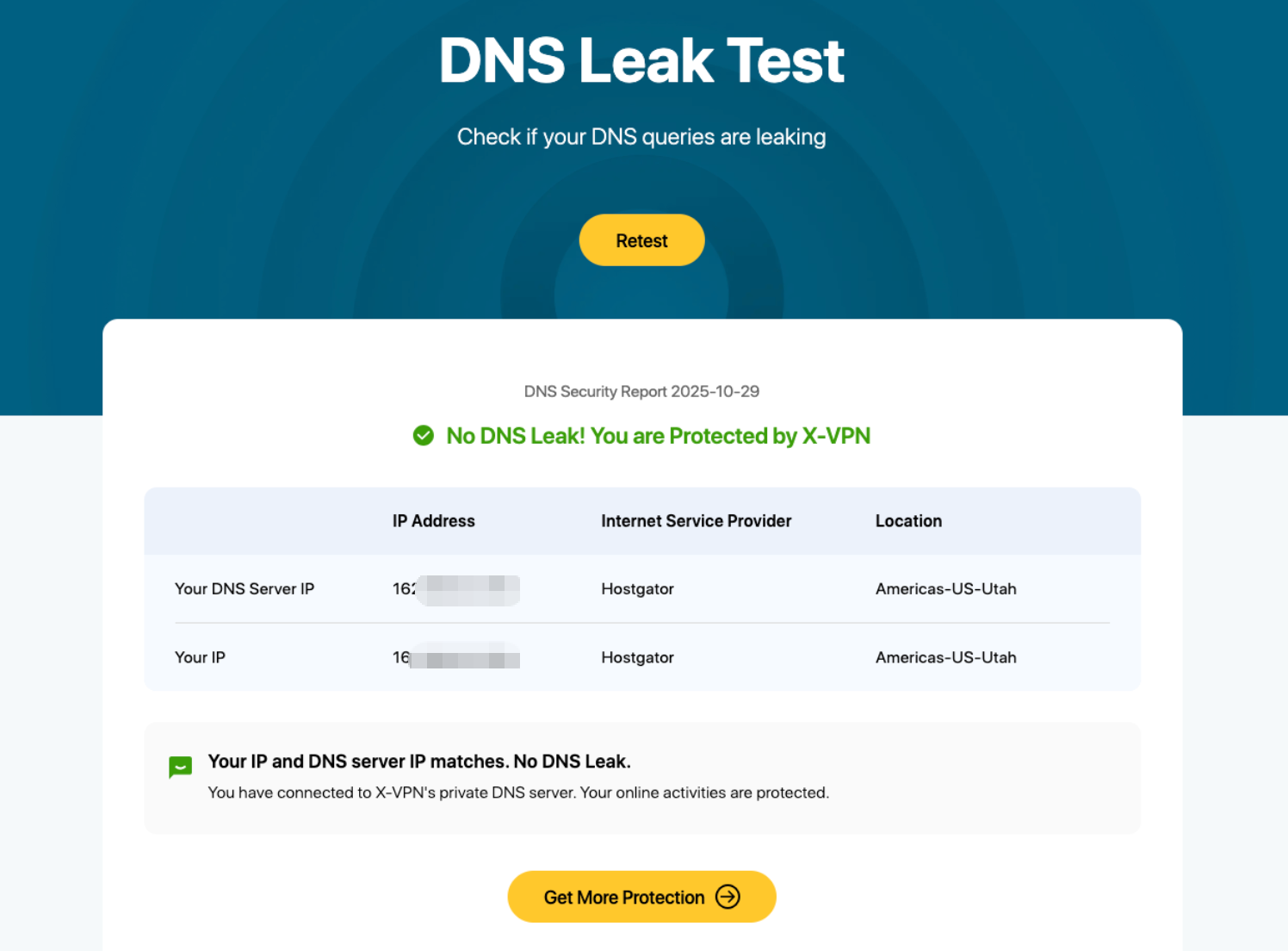

Führen Sie einen DNS-Lecktest durch und vergleichen Sie die Ergebnisse. Wenn Sie die DNS Ihres Internetanbieters sehen, sendet Ihr System keine Anfragen durch den Tunnel. Lassen Sie Ihr VPN DNS verwalten oder richten Sie private DNS mit der VPN-Route aus. Der kostenlose DNS-Lecktest von X-VPN macht dies einfach.

Überprüfen Sie die WebRTC-Kandidaten. Verwenden Sie einen WebRTC-Test und bestätigen Sie, dass alle gemeldeten IPs mit Ihrem VPN-Ausgang übereinstimmen. Wenn Sie eine lokale oder Heim-IP sehen, beschränken Sie WebRTC auf die VPN-Schnittstelle.

Überprüfen Sie das IPv6-Verhalten. Wenn Ihr Netzwerk IPv6 anbietet, überprüfen Sie, ob das VPN es sauber verarbeitet. Wenn nicht, deaktivieren Sie es, bis Ihr Anbieter es unterstützt.

Die mobile App von X-VPN enthält all diese Tests im Tab Sicherheitswerkzeuge, was es noch einfacher macht, auf Lecks zu überprüfen, wenn Sie iOS oder Android verwenden.

Nach Updates erneut testen. Größere OS- oder Browser-Updates können die Datenschutzeinstellungen zurücksetzen. Eine zweiminütige Überprüfung verhindert Wochen des stillen Datenlecks.

VPN-Funktionen, die das Umgehungsrisiko verringern

Ein VPN ist ein essentielles Werkzeug zur Sicherung Ihrer Verbindung, aber einige Apps sind besser als andere, und ein kostenpflichtiges Abonnement ist fast immer sicherer als eine kostenlose App.

Ein Kill-Switch ist ein unverzichtbares Feature, das die Verbindung blockiert, wenn der Tunnel abbricht, und Hintergrunddienste sowie persönliche Daten daran hindert, während der Wiederverbindung zu entweichen. Die Übersicht über den Kill-Switch von X-VPN erklärt, warum automatische Abschaltungen für den Schutz entscheidend sind.

Obfuskation hilft in restriktiven oder verwalteten Netzwerken. Wenn ein Café, Hotel oder Campus mit VPN-Verkehr eingreift, kann ein obfuskierter Modus die Verbindung tarnen, sodass sie sich mit dem regulären Webverkehr vermischt.

Per-App-VPN-Regeln sind mächtig, wenn sie sparsam eingesetzt werden. Sie sollten jedoch das Split-Tunneling auf lokale Dienste mit geringem Risiko beschränken. Je weniger Ausnahmen Sie haben, desto weniger Routen kann ein Umgehungsversuch nehmen.

Vollständige IPv6- und robuste DNS-Verwaltung sind große Vorteile. Wenn Ihr Anbieter beide Stacks ordnungsgemäß unterstützt und DNS im Tunnel überträgt, verschwinden die meisten unbeabsichtigten Lecks.

Einschränkungen, die zu beachten sind

Ein VPN kann Konten, die mit Ihrer echten Identität verbunden sind, nicht anonymisieren. Es verschleiert den Netzwerkpfad, nicht die Kontobeziehung. Fingerprinting kann weiterhin Sitzungen über die Zeit hinweg verbinden. Captive Portale und Systemdienste können kurzzeitig außerhalb des Tunnels kommunizieren, obwohl eine ständige Verbindung plus ein Kill-Switch dieses Fenster kurz hält.

Wenn Sie mit Verschlüsselung und Tunneln nicht vertraut sind, möchten Sie vielleicht unseren Leitfaden zu wie ein VPN funktioniert überprüfen, der die Grundlagen erklärt, ohne Sie mit Fachbegriffen zu überfordern.

Schritt-für-Schritt-Checkliste

Aktivieren Sie den Kill-Schalter und bestätigen Sie, dass Ihr VPN-Dienst läuft. Dies blockiert die Internetaktivität, wenn etwas den Tunnel unterbricht.

- Überprüfen Sie DNS und WebRTC mit einem zweiminütigen Lecktest. Wenn es ein Problem gibt, installieren Sie Updates, setzen Sie das VPN zurück und testen Sie erneut.

- Lassen Sie Ihr VPN DNS verwalten, damit die Daten durch den Tunnel fließen.

- Überprüfen Sie das Split-Tunneling. Umgehen Sie das VPN nicht, es sei denn, es ist unbedingt erforderlich, und beschränken Sie persönliche Daten, wenn Sie dies tun.

- Setzen Sie die Anzeigen-IDs zurück, um die Profilierung zu reduzieren, und beschränken Sie die App-Berechtigungen, um den Zugriff auf Standort, Netzwerk und Bluetooth auf das Wesentliche zu beschränken.

- Härten Sie den Browser. Halten Sie Erweiterungen schlank, isolieren Sie soziale Seiten und blockieren Sie standardmäßig Cookies von Drittanbietern.

In einer Nussschale

Betrachten Sie Ihr VPN als Grundlage für Sicherheit und Privatsphäre, und sichern Sie dann die Türen und Fenster. Die Hauptumgehungsrouten sind gut bekannt, und die Gegenmaßnahmen sind einfach: DNS absichern, IPv6 anpassen, Split-Tunneling eng halten und WebRTC überprüfen. Tun Sie das, und die meisten Apps und Tracker haben es viel schwerer, den Tunnel zu umgehen. Browsererweiterungen oder gehärtete Browser fügen eine zweite Schicht der Trackerblockierung hinzu. Das Ergebnis ist ein ruhigeres, privateres Internet, das für die tägliche Nutzung praktikabel bleibt.

Häufig gestellte Fragen

Brauche ich immer noch Tracker-Blockierung, wenn ich bereits ein VPN benutze?

Ja, weil sie unterschiedliche Ebenen verteidigen. Ein VPN verschlüsselt den Datenverkehr und verbirgt Ihre Quell-IP, während Tracker-Blocker Analyse-SDKs, Cookies von Drittanbietern und Fingerabdruck-Skripte stören, die innerhalb der App oder des Browsers arbeiten.

Kann ich WebRTC-Lecks stoppen, ohne Videoanrufe zu unterbrechen?

In der Regel mit sorgfältigen Einstellungen. Beschränken Sie WebRTC auf die VPN-Schnittstelle oder erlauben Sie Proxy-Kandidaten, während Sie direkte lokale Kandidaten blockieren, und testen Sie dann Ihre Meeting-Apps, um die Anrufqualität und Konnektivität zu bestätigen.

Sollte ich IPv6 deaktivieren, um Lecks zu vermeiden?

Wählen Sie einen VPN, der IPv6 sauber unterstützt. Wenn Ihr Anbieter dies nicht tut, kann das Deaktivieren von IPv6 eine Exposition verhindern, aber die langfristige Lösung besteht darin, einen Dienst zu wählen, der sowohl IPv4 als auch IPv6 durch den Tunnel verarbeitet.