Bir VPN güçlüdür, ancak bir tünel bir kale değildir. Trafiği şifreler ve genel IP adresinizi VPN sunucusunun IP’si ile değiştirerek konumunuzu gizler ve verileri güvence altına alır. Bu korumalara rağmen, bazı uygulamalar ve sistem hizmetleri hala verileri kenarlardan yönlendirebilir ve paylaşmak istemediğiniz bilgileri toplayabilir.

Bu farkındalığa vardığımda, birkaç soru aklıma geldi. Riskler neler, neler gözden kaçıyor ve çevrimiçi olarak kendimi nasıl koruyabilirim, aynı zamanda erişmem gereken uygulamaların ve web sitelerinin keyfini çıkarırken?

Table of Contents

Hızlı Cevaplar ve Kolay Çözümler

İzleyiciler, DNS ve WebRTC sızıntılarından, kısmi IPv6 kapsamından, gevşek bölünmüş tünellemeden ve analiz kitlerinden yararlanarak sizi tanımlar. Ne arayacağınızı bildiğinizde çözümler oldukça basit. İki dakikalık bir sızıntı kontrolü, yeni bir ağa katılmadan önce sorunları önlemeye yardımcı olur. X-VPN’in Everest protokolü, minimal çaba ile gizliliğinizi korumak için uzun bir yol kat edebilir. Ancak hikayenin daha fazlası var ve detaylar önemlidir.

Bir VPN’nin Kapsadığı ve Kapsamadığı Şeyler

Bir VPN, trafiğinizi sağlayıcınız tarafından işletilen bir sunucuya şifreli bir tünel içinde sarar. Bu, yerel casusluğu önler ve Wi-Fi operatörlerinin içeriği okumasını veya etkinliğinizi ev adresinize etiketlemesini engeller. Bir VPN, veri gizliliği ve IP maskeleme sunar, ancak tam bir kimlik sıfırlaması sağlamaz.

Bir VPN, giriş yaptığınız hesapları gizlemez. Eğer bir sosyal ağa veya akış hizmetine giriş yaparsanız, o şirket yine de sizin kim olduğunuzu bilir. Bir VPN, cihaz veya tarayıcı parmak izlerini de silemez. Ekran boyutu, yazı tipleri, kodekler ve tarayıcınızın medya ile nasıl başa çıktığı gibi ince detaylar, özellikle ayarlarınız çoğundan farklıysa, kararlı bir profil oluşturabilir. VPN’i bir temel olarak düşünün, ardından tarayıcı ve uygulama katmanını güçlendirin.

Ortak Bypass Yolları

Çoğu bypass, bir şifreleme hatasından ziyade yapılandırma seçimleri veya sistem tasarımının sonucudur.

DNS (Alan Adı Sistemi), işletim sistemi veya belirli bir uygulama kendi çözücüsünü ısrarla kullanmak istediğinde bir sapma yaşayabilir; bu, sayfa içeriği şifreli kalsa bile, aradıklarınızı açığa çıkarır. Tarayıcılar ve uygulama içi web görüntüleyicileri, video aramaları için gerçek zamanlı bir içerik protokolü olan WebRTC aracılığıyla adresleri açığa çıkarabilir.

IPv6’ya (Internet Protokolü sürüm 6) yönelen ağlarda, sağlayıcınız yalnızca IPv4 yönlendiriyorsa, trafik tünelin dışına kayabilir. Split-tunneling (seçilen uygulamalar ve hizmetler için VPN’yi atlama) yazıcılar veya yerel paneller için kolaylık sağlasa da, hassas veriler için de hazır bir kaçış yolu sunar.

Bazı mobil uygulamalar, sabit kodlanmış uç noktalar veya alternatif taşıma yöntemleri aracılığıyla ana sunucuya bağlanan analiz veya çökme raporlayıcıları içerir. Uygulamalar, çoğu tarayıcıda mevcut olmayan izinlere erişim sağlar.

Sonunda, captive portal’lar ve erken önyükleme dizileri, özellikle otel veya kafe Wi-Fi’sinde VPN bağlanmadan önce birkaç isteği tetikleyebilir.

İzleyicilerin IP’nize İhtiyacı Yoktur

İzleyiciler, ağ katmanının üzerinde çalışır, bu da yalnızca IP gizlemenin onları durdurmayacağı anlamına gelir. Telefonlar ve tabletlerde, reklam tanımlayıcıları uygulamaların ve reklam ağlarının, adresiniz değişse bile etkinliği takip etmesine olanak tanır. En iyi çözüm, bu kimlikleri sıfırlamak ve mümkün olduğunca reklam kişiselleştirmesini azaltmaktır.

Analitik kitleri, cihaz modelinizi, yerel ayarınızı, hareket sensörlerinizi ve ağ ipuçlarınızı profilleyerek kurulumları ve oturumları ölçer, bunların hiçbiri ev IP’nize bağlı değildir, bu nedenle VPN ile artırılmış gizliliğin bile uygulama ayarları ve tarayıcı hijyeninden biraz yardıma ihtiyacı vardır.

Parmak izleri küçük ipuçlarından ortaya çıkabilir, ancak uzantıları sade tutarak, üçüncü taraf çerezlerini engelleyerek ve bazı görevler için farklı profiller kullanarak bunu en aza indirebilirsiniz. Konum sızıntıları yalnızca ağa bağlı değildir. GPS, Bluetooth işaretçileri, yakınlardaki Wi-Fi adları ve fotoğraf meta verileri nerede olduğunuzu ortaya çıkarabilir. Konum izinlerini düzenli olarak gözden geçirin ve görüntüleri paylaşmadan önce mümkünse konum verilerini hariç tutun.

iOS ve iPadOS Koruma İpuçları

iOS, tüketici cihazları için her zaman açık bir VPN seçeneğine sahip değildir, ancak internet trafiği bir VPN aracılığıyla korunduğunda ekranın sağ üst köşesinde bir sembol görünür. Verilerinizin şifrelendiğinden ve konumunuzun gizli olduğundan emin olmak için bu göstergeleri arayın. Üçüncü taraf bir VPN’e güvendiğinizde, kullandığınız Wi-Fi ağında iCloud Özel İletim ve “IP Adresi Takibini Sınırla” seçeneğini kapatın.

Çoğu sızıntıyı kapatmanın en kolay yolu iyi bir VPN hizmetidir. VPN sağlayıcınız destekliyorsa kill switch kullanın. Bu, ağ değişiklikleri ve cihaz uyanma olayları sırasında boşlukları kapatır, böylece arka plan hizmetlerinin tüneli atlatma olasılığı daha düşük olur.

Apple, iPhone ve iPad uygulamaları için güçlü bir izleme engelleyici sunuyor. Gizlilik ayarlarında Uygulamaların İzleme İzni İstemesine İzin Ver’i kapatırsanız, uygulamalar sizden izleme izni istemeyecek ve reklam tanımlayıcısına erişemeyecek. Bu, bir VPN’in durduramayacağı çapraz uygulama profillemesini azaltır.

Uygulama izinleri genellikle fazla erişim sağlar. Kişisel bilgilerinizi sızdırabilecek izinleri kısıtlayın, özellikle Konum, Yerel Ağ ve Bluetooth. Son olarak, uygulama içi tarayıcıları dikkatli kullanın. Bir hesaba giriş yapmanız gerekiyorsa, WebRTC’yi VPN yoluna kısıtlayan Safari veya başka bir güvenilir web tarayıcısını kullanın.

Önemli Android Koruma Rayları

En önemli gizlilik sorunlarını çözmek için bir VPN kullanın. Android’in Her zaman açık VPN ve VPN olmadan bağlantıları engelle seçeneklerini kullanın, böylece tünel düştüğünde çevrimiçi iletişim engellenir. Her iki seçeneği Ayarlar > Ağ & internet > VPN altında bulacaksınız, ardından VPN’iniz için dişli simgesine tıklayın.

Üreticiler farklı terimler kullanır, bu nedenle “VPN olmadan bağlantıları engelle” “VPN kilidi” veya “VPN dışı bağlantıları engelle” olarak adlandırılabilir. Hala bulamıyorsanız, VPN uygulamasının kill switch’ini kullanın ve Wi-Fi veya hücresel bağlantının yanında verilerinizin şifreli olduğunu gösteren bir anahtar sembolü arayın.

VPN’nin DNS’i yönetmesine izin verin, böylece sızıntıları önleyin. Beklenmedik bir geçişi önlemek için yalnızca güvenilir uygulamaların bölünmüş tünelleme özelliğini etkinleştirdiğinden emin olun. Çapraz uygulama takibini azaltmak için Google > Reklamlar (veya Gizlilik > Reklamlar) bölümünde Reklam Kimliğini periyodik olarak sıfırlayın.

Gariplikleri giderirken desteklenmeyen protokollere dikkat edin. Bazı uygulamalar UDP üzerinden QUIC kullanır. Bir hizmet garip davranıyorsa, VPN’inizin QUIC’i nasıl ele aldığını veya istikrar için TCP’yi tercih etme seçeneği sunup sunmadığını kontrol edin. X-VPN, veri sızdırmadan ağlar değiştiğinde stabil bağlantılar sağlamak için QUIC’i destekler.

Windows ve MacOS Güvenlik Adımları

Çoğu sızıntıyı bir VPN ile kapatabilirsiniz. VPN’inizin DNS’i yönetmesine izin verin ve IPv6’yı destekleyip desteklemediğini kontrol edin. Desteklemiyorsa, sağlayıcınız tam kapsama ekleyene kadar IPv6’yı geçici olarak devre dışı bırakın.

Eğer bir kill switch ile bir VPN kullanmıyorsanız, tünel kapandığında trafiği engelleyen güvenlik duvarı kuralları ekleyin. Çoğu iyi VPN, bir kill switch seçeneği içerir. Eğer sizinki yoksa, daha iyi bir çözüm aramalısınız.

Windows tarayıcılarında WebRTC’yi, uBlock Origin veya Google’ın WebRTC Network Limiter gibi ücretsiz uzantılarla kontrol edin. Apple, macOS Safari’de WebRTC aracılığıyla IP sızıntılarını zaten sınırlıyor.

Bir Wi-Fi hotspot’unu dizüstü bilgisayarınız veya MacBook’unuzla bağladığınızda ve şartları kabul etmeniz veya bir ödeme yapmanız gerekiyorsa, buna captive portal denir. Öncelikle bir portala giriş yapmanız gerekse bile, VPN’inizi bağladıktan sonra kendinizi koruyabilirsiniz, ardından VPN’inizin çalıştığını doğrulamak için genel IP’nizi ve DNS’inizi yeniden kontrol edebilirsiniz (aşağıdaki talimatlar).

Tarayıcı ve Uygulama Hijyeni, Karşılığını Verir

Uzantıları en aza indirin, sosyal ağları ve alışverişi ayrı bir profil veya konteynerde izole edin ve üçüncü taraf çerezlerini engelleyerek çapraz site takibini azaltın. Daha az hareketli parça, daha az sızıntı anlamına gelir.

Seçenek olduğunda, mümkünse yüklü uygulamalar yerine web sitelerini ve web uygulamalarını tercih edin. Birçok satıcı uygulaması, engellemesi daha zor olan ek analizler içerir. Güvenli bir tarayıcıda bir web sitesi, iyi güvenlik varsayılanları ile birlikte gelir ve kolay güvenlik güncellemelerine olanak tanır.

Bir web sitesinde işiniz bittiğinde, hesabınızdan çıkış yapın. Bir tarayıcı sekmesini veya penceresini kapatmak çerezleri ve token’ları sıfırlamaz, ancak çıkış yapmak bunu yapar ve veri ile etkinlik izini kırmaya yardımcı olur.

Kurulumunuzu İki Dakikada Nasıl Test Edersiniz?

VPN’e bağlanın, herhangi bir IP kontrol sayfasını ziyaret edin ve VPN sunucu konumunun ev veya kafe ağınız yerine göründüğünden emin olun. Her şeyden önce IP adresini doğrulayın, çünkü kamu IP’niz çevrimiçi etkinliklerinizi size bağlamanın en kolay yoludur.

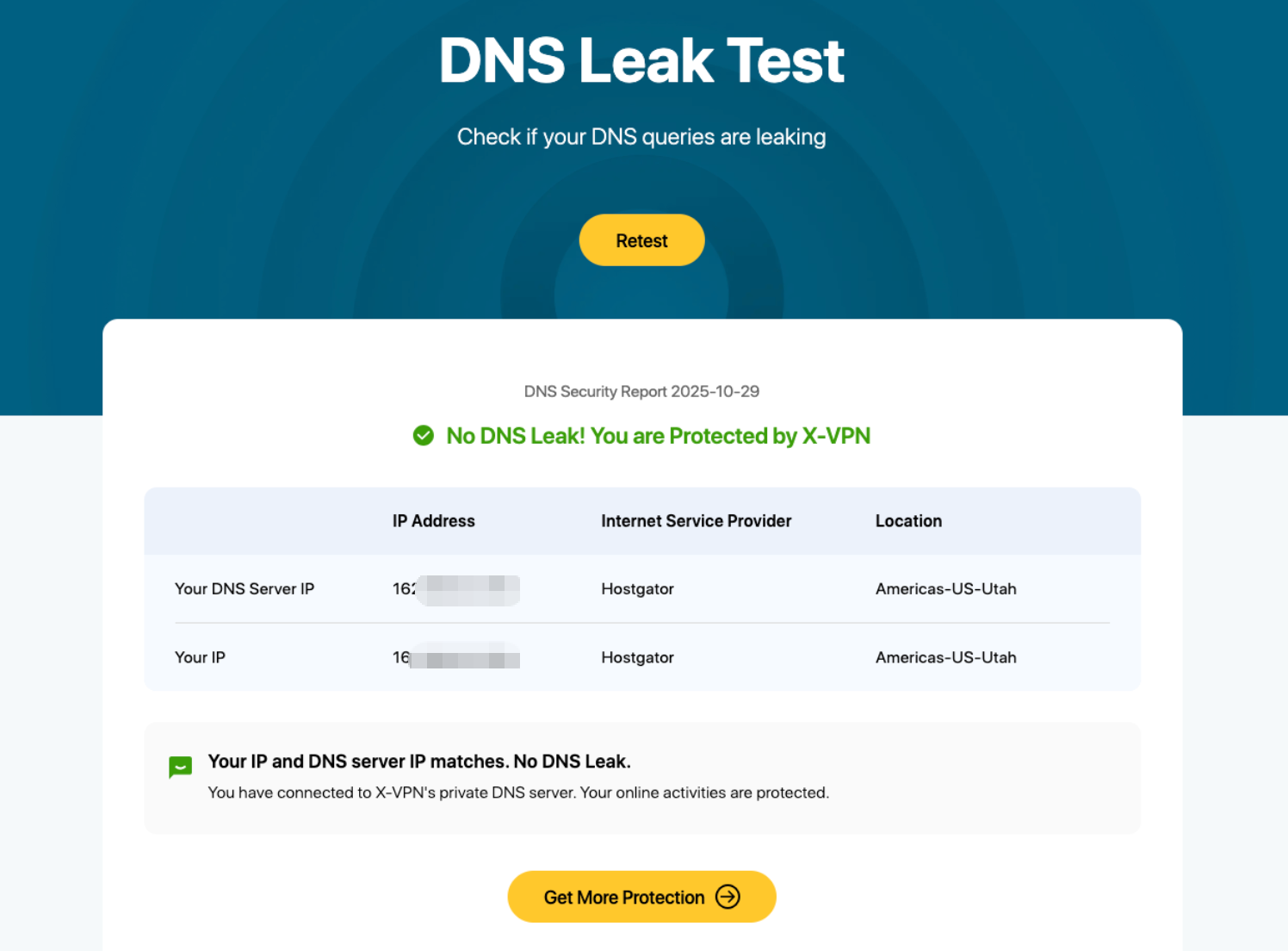

Bir DNS sızıntı testi yapın ve sonuçları karşılaştırın. İnternet sağlayıcınızın DNS’sini görüyorsanız, sisteminiz sorguları tünel üzerinden göndermiyor demektir. VPN’inizin DNS ile ilgilenmesine izin verin veya özel DNS’i VPN rotasıyla hizalayın. X-VPN’in ücretsiz DNS sızıntı testi bunu basit hale getirir.

WebRTC adaylarını kontrol edin. Herhangi bir bildirilen IP’nin VPN çıkışınızla eşleştiğini doğrulamak için bir WebRTC testi kullanın. Eğer bir yerel veya ev IP’si görüyorsanız, WebRTC’yi VPN arayüzü ile kısıtlayın.

IPv6 davranışını doğrula. Ağınız IPv6 sunuyorsa, VPN’in bunu düzgün bir şekilde yönetip yönetmediğini kontrol edin. Değilse, sağlayıcınız bunu destekleyene kadar devre dışı bırakın.

X-VPN’in mobil uygulaması, iOS veya Android kullanırken sızıntıları kontrol etmeyi daha da kolaylaştıran tüm bu testleri Güvenlik Araçları sekmesi altında içerir.

Güncellemelerden sonra yeniden test edin. Büyük işletim sistemi veya tarayıcı güncellemeleri gizlilik tercihlerini sıfırlayabilir. İki dakikalık bir kontrol, haftalarca süren sessiz sızıntıları önler.

Atlatma Riskini Azaltan VPN Özellikleri

VPN, bağlantınızı güvence altına almak için temel bir araçtır, ancak bazı uygulamalar diğerlerinden daha iyidir ve ücretli bir abonelik genellikle ücretsiz bir uygulamadan daha güvenlidir.

Bir kill switch, tünel düştüğünde bağlantıyı engelleyen ve arka plan hizmetlerini ile kişisel verilerin yeniden bağlantı sırasında sızmasını durduran bir zorunlu özelliktir. X-VPN’in kill switch genel bakışı, otomatik kesintilerin korunma için neden kritik olduğunu açıklar..

Obfuscation, kısıtlayıcı veya yönetilen ağlarda yardımcı olur. Bir kafe, otel veya kampüs VPN trafiğiyle oynuyorsa, obfuscation modu bağlantıyı gizleyerek normal web trafiğiyle karışmasını sağlar.

Per-app VPN kuralları, dikkatli kullanıldığında güçlüdür. Ancak, bölünmüş tünellemeyi düşük riskli yerel hizmetlerle sınırlamalısınız. Ne kadar az istisna varsa, bir atlatmanın alabileceği yollar da o kadar az olur.

Tam IPv6 ve sağlam DNS yönetimi oldukça avantajlıdır. Sağlayıcınız her iki yığını da düzgün bir şekilde destekliyorsa ve DNS’i tünel içinde taşıyorsa, çoğu kazara sızıntı ortadan kalkar.

Dikkate Alınması Gereken Sınırlamalar

Bir VPN, gerçek kimliğinize bağlı hesapları anonimleştiremez. Ağ yolunu körleştirir, ancak hesap ilişkisini değil. Parmak izi alma, zaman içinde oturumları bağlayabilir. Captive portal’lar ve sistem hizmetleri, tünelin dışında kısa bir süre iletişim kurabilir, ancak her zaman açık olan ve bir kill switch ile bu pencereyi kısa tutar.

Şifreleme ve tüneller hakkında bilginiz yoksa, sizi jargonla bunaltmadan sahneyi kuran VPN’in nasıl çalıştığına dair kılavuzumuzu kontrol etmenizi öneririz.

Adım adım Kontrol Listesi

Kill switch’i açın ve VPN hizmetinizin çalıştığını onaylayın. Bu, tüneli kesen herhangi bir şey olursa internet aktivitesini engeller.

- DNS ve WebRTC’yi iki dakikalık bir sızıntı kontrolü ile doğrulayın. Bir sorun varsa, güncellemeleri yükleyin, VPN’i sıfırlayın ve tekrar test edin.

- VPN’inizin DNS’i yönetmesine izin verin, böylece veriler tünelden geçer.

- Split-tünelleme incelemesi. VPN’i atlamayın, aksi takdirde zorunda kalmadıkça ve bunu yaptığınızda kişisel verileri sınırlayın.

- Profiling’i azaltmak için reklam kimliklerini sıfırlayın ve uygulama izinlerini, konum, ağ ve Bluetooth erişimini temel olanlarla sınırlamak için kısaltın.

- Tarayıcıyı güçlendirin. Eklentileri sade tutun, sosyal siteleri izole edin ve üçüncü taraf çerezlerini varsayılan olarak engelleyin.

Kısacası

VPN’inizi bir güvenlik ve gizlilik temeli olarak değerlendirin, ardından kapıları ve pencereleri güçlendirin. Ana geçiş yolları iyi biliniyor ve karşı önlemler basit: DNS’i kilitleyin, IPv6’yı hizalayın, split-tunneling’i sıkı tutun ve WebRTC’yi doğrulayın. Bunu yaparsanız, çoğu uygulama ve izleyici tünelin etrafında dolaşmakta çok daha zorlanır. Tarayıcı uzantıları veya güçlendirilmiş tarayıcılar, izleyici engelleme için ikinci bir katman ekler. Sonuç, günlük kullanım için pratik kalmaya devam eden daha sessiz, daha özel bir internettir.

SSS

VPN kullanıyorsam hala izleyici engellemeye ihtiyacım var mı?

Evet, çünkü farklı katmanları savunurlar. Bir VPN trafiği şifreler ve kaynak IP’nizi gizlerken, izleyici engelleyiciler analitik SDK’larını, üçüncü taraf çerezlerini ve uygulama veya tarayıcı içinde çalışan parmak izi scriptlerini bozar.

WebRTC sızıntılarını video aramalarını bozmadan durdurabilir miyim?

Genellikle, dikkatli ayarlarla. WebRTC’yi VPN arayüzü ile sınırlayın veya doğrudan yerel adayları engellerken proxy adaylarına izin verin, ardından toplantı uygulamalarınızı test ederek çağrı kalitesini ve bağlantıyı doğrulayın.

IPv6’yı sızıntılardan kaçınmak için kapatmalı mıyım?

IPv6’yı düzgün bir şekilde destekleyen bir VPN seçin. Sağlayıcınız bunu desteklemiyorsa, IPv6’yı devre dışı bırakmak ifşa edilmenizi önleyebilir, ancak uzun vadeli çözüm, hem IPv4 hem de IPv6’yı tünel üzerinden yöneten bir hizmet seçmektir.