Les attaques par déni de service distribué (DDoS) figurent parmi les menaces les plus perturbatrices sur Internet. Elles peuvent faire tomber des sites web, inonder des serveurs et couper l’accès aux services en ligne en quelques minutes. Ce qui est le plus troublant, c’est qu’elles sont faciles à lancer et difficiles à arrêter. Une attaque DDoS peut cibler n’importe qui : entreprises, joueurs et particuliers, submergeant les réseaux jusqu’à ce que tout s’arrête.

Comprendre comment ces attaques fonctionnent et comment les prévenir est la première étape pour rester en sécurité en ligne. Examinons ce que sont les attaques DDoS, comment elles se propagent et ce que vous pouvez faire pour protéger vos appareils et vos données contre elles.

Table of Contents

L’anatomie d’une attaque DDoS

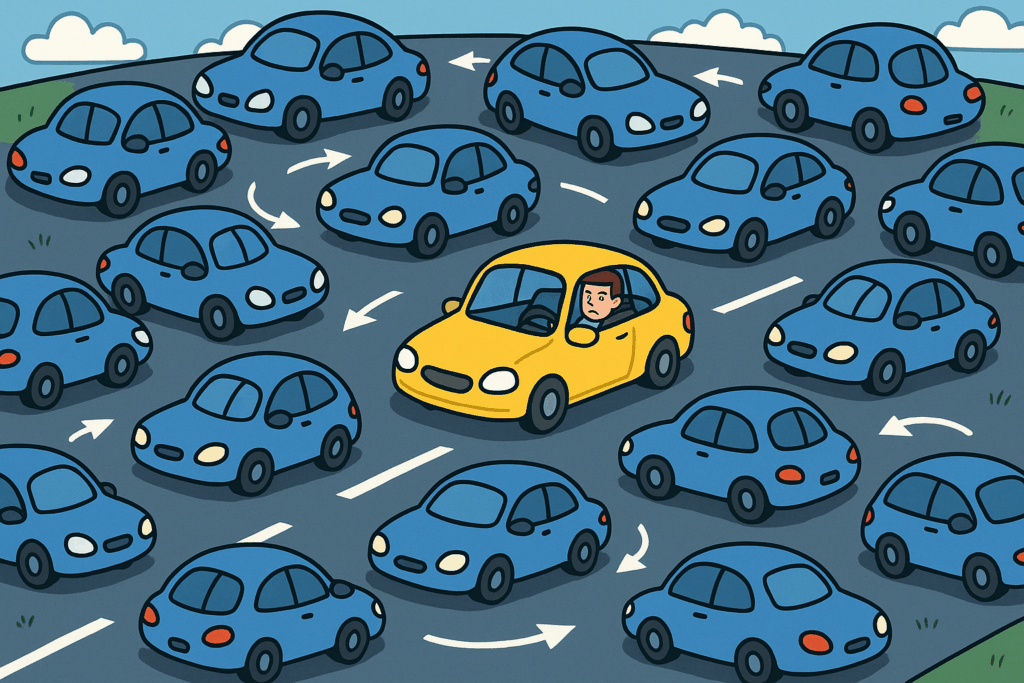

Une attaque DDoS (Distributed Denial of Service) inonde une cible de faux trafic Internet jusqu’à ce que le système ne puisse plus gérer les demandes légitimes. La partie « distribuée » fait référence au fait que l’attaque provient de milliers d’appareils répartis dans le monde entier, tous contrôlés à distance par un attaquant.

Imaginez essayer de rentrer chez vous, mais chaque route est encombrée de voitures identiques tournant en rond, toutes programmées pour bloquer votre chemin. C’est ce qu’un DDoS fait à un réseau, obstruant chaque voie disponible jusqu’à ce que rien d’autre ne puisse passer.

L’objectif n’est pas de voler des données mais d’arrêter le fonctionnement normal. Cela peut signifier faire planter un site web, désactiver une application ou ralentir les services en ligne au point que les utilisateurs abandonnent leurs tentatives de connexion.

Les attaquants utilisent généralement des botnets, de grandes collections d’ordinateurs, de routeurs et même d’appareils Internet des objets (IoT) comme des caméras de sécurité ou des sonnettes intelligentes. Une fois infectés par un logiciel malveillant, ces appareils attendent un ordre pour envoyer des requêtes sans fin à une cible choisie. Comme le trafic semble provenir de nombreuses sources différentes, le bloquer est beaucoup plus difficile que de couper un seul acteur malveillant.

Si vous souhaitez un rapide rappel sur la façon dont les requêtes circulent sur Internet et comment un VPN peut masquer l’origine le long de ce chemin, l’ explication du tunnel VPN l’explique clairement.

Les principaux types d’attaques DDoS

Les attaques DDoS se présentent sous plusieurs formes, en fonction de la partie du réseau qu’elles ciblent. Comprendre les différences vous aide à reconnaître les signes d’alerte tôt.

Les attaques volumétriques sont les plus courantes et les plus faciles à imaginer. Elles inondent un serveur avec plus de données que sa bande passante ne peut en gérer. Des exemples incluent l’inondation de protocoles sans connexion comme UDP et ICMP pour submerger la capacité du réseau, le rendant inaccessible.

Certaines attaques exploitent des faiblesses dans les protocoles réseau, comme le ciblage du mécanisme de handshake dans TCP. Au lieu d’utiliser de la bande passante brute, elles consomment des ressources serveur telles que les tables de connexion ou les pare-feu. Une seule machine peut parfois paralyser un système mal configuré en envoyant de manière répétée des demandes de connexion à moitié ouvertes.

Les attaques de couche application sont plus sophistiquées. Plutôt que de saturer le réseau, elles imitent le trafic web normal, comme l’envoi de milliers de fausses demandes de « recherche » ou de soumissions de formulaires, pour submerger une application ou un site web spécifique. Parce que les demandes peuvent sembler légitimes, ces attaques sont plus difficiles à filtrer rapidement.

Chaque catégorie cible une couche différente de la pile de protocoles de contrôle de transmission/protocole Internet (TCP/IP), qui sous-tend toute communication sur Internet. Vous pouvez en savoir plus sur ces couches dans cet aperçu du TCP/IP.

Pourquoi les attaques DDoS augmentent-elles ?

Les attaques DDoS ont rapidement augmenté ces dernières années pour quelques raisons simples : elles sont bon marché, automatisées et souvent motivées politiquement ou financièrement. Des kits DDoS prêts à l’emploi sont vendus sur le dark web pour moins que le prix d’un repas dans un fast-food, les rendant accessibles à quiconque ayant des compétences techniques minimales.

Les botnets sont également devenus plus faciles à construire. Chaque appareil IoT non sécurisé connecté à Internet peut devenir partie d’un réseau d’attaque. Des chercheurs ont découvert que des ampoules intelligentes, des moniteurs pour bébés et des enregistreurs vidéo numériques participent à leur insu à des botnets mondiaux, comptant des millions de membres.

Certains attaquants utilisent le DDoS comme une distraction. Pendant que les équipes techniques s’efforcent de rétablir le service, les hackers s’introduisent par un autre chemin pour voler des données ou installer des ransomwares. D’autres le font simplement pour tester leurs capacités ou pour extorquer des entreprises en menaçant d’une nouvelle attaque à moins d’être payés.

Même les individus ne sont pas à l’abri. Les joueurs en ligne sont souvent la cible d’attaques DDoS à petite échelle visant à les forcer à se déconnecter pendant les compétitions ou les diffusions.

Pour un aperçu plus large des menaces et des défenses, consultez le guide de X-VPN sur la façon dont un VPN vous protège des hackers.

Comment reconnaître une attaque DDoS ?

Des ralentissements soudains, des déconnexions répétées ou des erreurs de « service indisponible » peuvent indiquer un DDoS, mais chaque panne ne signifie pas une attaque.

Pour confirmer, vérifiez les pics de trafic inhabituels en provenance de régions inconnues, les alertes de votre fournisseur d’accès Internet concernant une utilisation élevée de la bande passante, ou des vitesses lentes simultanément sur tous les appareils.

Si votre connexion se déconnecte régulièrement et que d’autres à proximité rencontrent le même problème, contactez votre FAI. Ils peuvent vérifier si votre réseau est sous pression ou s’il fait partie d’un incident plus large. Lorsque vous soupçonnez un ciblage, vous pouvez rapidement vérifier votre point de terminaison public avec le vérificateur d’adresse IP de X-VPN.

Défense DDoS au niveau personnel

Pour la plupart des individus, la prévention totale n’est pas possible, et personne ne peut contrôler l’internet mondial, mais vous pouvez vous rendre beaucoup plus difficile à cibler.

Sécurisez votre réseau domestique. De nombreuses attaques à petite échelle commencent lorsque des attaquants détournent des appareils pour constituer des botnets. Vérifiez le firmware de votre routeur, désactivez la gestion à distance et utilisez un mot de passe long et unique pour l’accès Wi-Fi et administrateur. Si disponible, activez le chiffrement WPA3 pour votre réseau sans fil.

Maintenez vos logiciels à jour. Les systèmes obsolètes sont des cibles privilégiées pour les logiciels malveillants qui transforment les appareils en bots DDoS. Activez les mises à jour automatiques pour votre routeur, votre système d’exploitation et vos appareils connectés.

Utilisez un VPN fiable. Un VPN cache votre véritable adresse IP derrière une adresse de serveur partagé. Cela signifie que les attaquants ne peuvent pas facilement localiser votre véritable point de connexion pour lancer une inondation directe. Le chiffrement VPN protège vos données et rend beaucoup plus difficile pour un attaquant DDoS de trouver votre IP d’origine.

Si vous jouez ou hébergez un petit site web depuis chez vous, un VPN peut ajouter une couche supplémentaire de confidentialité en gardant vos véritables détails de réseau cachés des salons publics ou des serveurs de chat. Évitez d’exposer votre IP dans les forums, les superpositions de streaming ou les applications peer-to-peer qui diffusent des informations sur le réseau. Certains services offrent une obfuscation pour déguiser le trafic VPN, réduisant ainsi la probabilité que des attaquants puissent même détecter que vous utilisez une protection.

Protection DDoS pour les sites Web et les petites entreprises

Si vous gérez un site web ou une boutique en ligne, même un bref temps d’arrêt peut être coûteux.

Voici comment sécuriser votre configuration :

- Utilisez un réseau de diffusion de contenu (CDN) pour répartir les charges de trafic.

- Configurer les limites de taux et les règles de pare-feu.

- Conservez des sauvegardes hors ligne des données essentielles.

La clé est la préparation, car une fois qu’une attaque commence, il est trop tard pour installer une protection. Pour les entreprises, associer ces outils à un VPN ajoute un accès privé et crypté pour le personnel à distance. Lisez-en plus sur l’utilisation professionnelle des VPN dans Ai-je vraiment besoin d’un VPN ?.

Comment les VPN aident à atténuer les attaques DDoS

Un VPN n’est pas un bouclier DDoS complet, mais c’est une défense puissante pour les individus et les petites équipes. Lorsque vous vous connectez via un VPN, votre trafic passe par un tunnel crypté et sort de l’IP du serveur partagé du VPN plutôt que de la vôtre. Si quelqu’un essaie de riposter ou de surcharger votre connexion, le serveur VPN absorbe l’attaque tandis que votre véritable IP reste cachée.

Certains protocoles VPN avancés, tels que le protocole Everest de X-VPN, utilisent des techniques d’obfuscation pour faire en sorte que le trafic VPN se mêle au trafic web normal. Cela signifie que les attaquants, et parfois même les réseaux restrictifs, ne peuvent pas facilement détecter ou bloquer votre connexion.

Une autre couche de sécurité provient de fonctionnalités telles qu’un interrupteur d’arrêt VPN. Cela bloque automatiquement l’accès Internet de votre appareil si la connexion VPN est interrompue, empêchant ainsi votre véritable IP de fuir en cours de session. Si un serveur est affecté, se reconnecter à un autre emplacement peut rétablir rapidement le service sans exposer votre IP d’origine.

Ne vous inquiétez pas des frais supplémentaires—X-VPN propose une version 100% gratuite pour tous les utilisateurs. Cliquez sur le bouton de téléchargement ci-dessous pour découvrir Everest et Kill Switch instantanément, sans connexion requise et sans limites de trafic.

Protégez-vous contre les attaques DDoS via X-VPN

Version 100 % gratuite proposée.

Que faire si vous êtes attaqué ?

Même avec des précautions, aucun système n’est complètement à l’abri. Si vous pensez subir une attaque DDoS, une action rapide peut aider à limiter les dégâts.

Déconnectez-vous et reconnectez-vous. Redémarrez votre routeur et, si vous utilisez un VPN, changez de serveur. Cela change votre adresse IP, coupant ainsi la cible de l’attaquant.

Informez votre fournisseur d’accès Internet. Les FAI peuvent rediriger le trafic, appliquer des filtres temporaires ou attribuer une nouvelle adresse IP. Certains fournisseurs disposent de systèmes de mitigation DDoS automatiques pour les clients résidentiels.

Limitez votre exposition. Si l’attaque cible une application ou un jeu spécifique, déconnectez-vous et évitez de vous reconnecter immédiatement. Les attaquants passent souvent à autre chose lorsqu’ils perdent la connexion.

Pour les sites web ou les serveurs, activez les défenses d’urgence. Activez la protection CDN ou les limites de taux du pare-feu si ces fonctionnalités sont disponibles. Si vous utilisez un service d’hébergement, contactez leur ligne de support pour obtenir de l’aide.

Documentez ce qui s’est passé. Notez l’heure, la durée et les effets du ralentissement. Si les attaques se répètent, ces informations aideront votre fournisseur à retracer la source.

La plupart des attaques sont de courte durée, donc la plupart des utilisateurs à domicile peuvent simplement attendre un réinitialisation du réseau. Une fois que l’attaquant perd de l’intérêt ou que votre IP change, le service normal revient généralement en quelques minutes. Si vous souhaitez vérifier que le DNS passe par un chemin protégé après vous être reconnecté, exécutez le test de fuite DNS de X-VPN.

Prévenir que vos appareils ne deviennent partie d’un botnet

L’autre côté de l’équation DDoS est de s’assurer que votre propre équipement ne rejoigne jamais un botnet. De nombreuses personnes participent à des attaques à leur insu car des logiciels malveillants s’exécutent discrètement en arrière-plan.

Chaque appareil protégé réduit la puissance des botnets mondiaux, améliorant la sécurité pour tous.

Si vous souhaitez un rapide rappel sur la façon dont le tunnel chiffré d’un VPN garde le trafic des appareils hors de portée sur des réseaux risqués, le guide VPN concis de X-VPN couvre les bases.

Voici comment rester en dehors de l’équipe de l’attaquant :

- Mettez à jour vos appareils et changez les mots de passe par défaut immédiatement après l’achat.

- Désactivez les fonctionnalités d’accès à distance inutilisées.

- Installez un logiciel antivirus réputé et effectuez des analyses régulières.

- Vérifiez la liste des appareils connectés de votre routeur pour tout élément inconnu.

- Utilisez une connexion VPN sur des réseaux Wi-Fi non fiables pour sécuriser vos données.

Pourquoi la prévention est importante

Il est tentant de penser que les attaques DDoS n’affectent que les grandes entreprises ou les agences gouvernementales, mais les cibles plus petites peuvent subir des conséquences durables. Un magasin en ligne qui est hors service pendant même une heure peut perdre des ventes, tandis que les joueurs ou les travailleurs à distance peuvent perdre des données ou leur réputation s’ils sont régulièrement déconnectés.

La protection DDoS ne concerne pas seulement le temps de disponibilité, mais aussi le contrôle. Lorsque quelqu’un peut couper votre accès à volonté, il détient le pouvoir sur votre capacité à communiquer et à travailler. Des outils comme les VPN, les pare-feu et une configuration réseau soigneuse remettent ce contrôle entre vos mains.

Les experts en cybersécurité décrivent souvent l’atténuation des DDoS comme une défense en couches. Vous ne pouvez pas compter sur un seul outil, mais la combinaison de matériel sécurisé, de logiciels mis à jour et de connexions cryptées crée un système beaucoup plus résilient. Pour une couche pratique qui empêche l’exposition de l’IP en cas de déconnexion du VPN, consultez cet aperçu approfondi du kill switch.

L’avenir des attaques DDoS

À mesure que les vitesses Internet augmentent et que le nombre d’appareils connectés se multiplie, les attaques DDoS continueront d’évoluer et de devenir plus puissantes. Les attaquants expérimentent déjà l’intelligence artificielle pour coordonner des inondations plus intelligentes et plus adaptatives qui changent de tactique en cours d’attaque. En même temps, de nouveaux protocoles de sécurité et des défenses basées sur l’apprentissage automatique améliorent la capacité à filtrer automatiquement le trafic indésirable.

Les futurs routeurs domestiques pourraient inclure une résistance intégrée aux DDoS, et les services VPN s’étendent pour gérer davantage d’atténuation à la périphérie du réseau. L’infrastructure mondiale de X-VPN a déjàchemine le trafic chiffré à travers des serveurs optimisés capables d’absorber les pics, aidant à maintenir la vitesse même en cas de forte charge.

Cependant, la meilleure défense reste la sensibilisation. Savoir comment fonctionnent les attaques DDoS les rend beaucoup moins effrayantes. Une fois que vous comprenez les signes et que vous maintenez vos outils de protection à jour, elles deviennent juste un autre risque gérable dans le paysage numérique.

FAQs

Quelle est la différence entre DoS et DDoS ?

Une attaque DoS (Denial of Service) provient d’une seule source, tandis qu’une attaque DDoS (Distributed Denial of Service) utilise plusieurs appareils dans le monde entier. La partie « distribuée » rend les attaques DDoS plus difficiles à bloquer car il n’y a pas d’origine unique à fermer.

Un VPN peut-il complètement prévenir les attaques DDoS ?

Un VPN ne peut pas arrêter tous les types d’attaques, mais il cache votre véritable adresse IP et absorbe une grande partie de l’impact. Les services leaders utilisent un chiffrement fort soutenu par un interrupteur d’arrêt de sécurité pour aider à protéger votre activité en ligne pour un usage personnel et le travail à distance.

Les attaques DDoS sont-elles illégales ?

Oui. Lancer ou participer à une attaque DDoS viole les lois sur la criminalité informatique dans la plupart des pays, même si cela est fait pour des « tests ». Il est légal de tester vos propres systèmes, mais attaquer d’autres sans consentement est passible d’amendes ou d’emprisonnement.