تعتبر هجمات حجب الخدمة الموزعة (DDoS) من بين أكثر التهديدات إزعاجًا على الإنترنت. يمكن أن تتسبب في تعطيل المواقع، وإغراق الخوادم، وقطع الوصول إلى الخدمات عبر الإنترنت في غضون دقائق. ما هو أكثر إزعاجًا هو أنها سهلة الإطلاق وصعبة التوقف. يمكن أن تستهدف هجمة DDoS أي شخص: الشركات، اللاعبين، والأفراد، مما يؤدي إلى إغراق الشبكات حتى تتوقف كل شيء.

فهم كيفية عمل هذه الهجمات وكيفية منعها هو الخطوة الأولى للبقاء آمنًا على الإنترنت. دعنا نلقي نظرة على ما هي هجمات DDoS، وكيف تنتشر، وما يمكنك فعله لحماية أجهزتك وبياناتك منها.

Table of Contents

تشريح هجوم DDoS

هجوم DDoS (رفض الخدمة الموزع) يغمر هدفًا بحركة مرور إنترنت مزيفة حتى لا يتمكن النظام من التعامل مع الطلبات الشرعية. الجزء “الموزع” يشير إلى حقيقة أن الهجوم يأتي من آلاف الأجهزة المنتشرة في جميع أنحاء العالم، والتي يتم التحكم فيها عن بُعد بواسطة مهاجم.

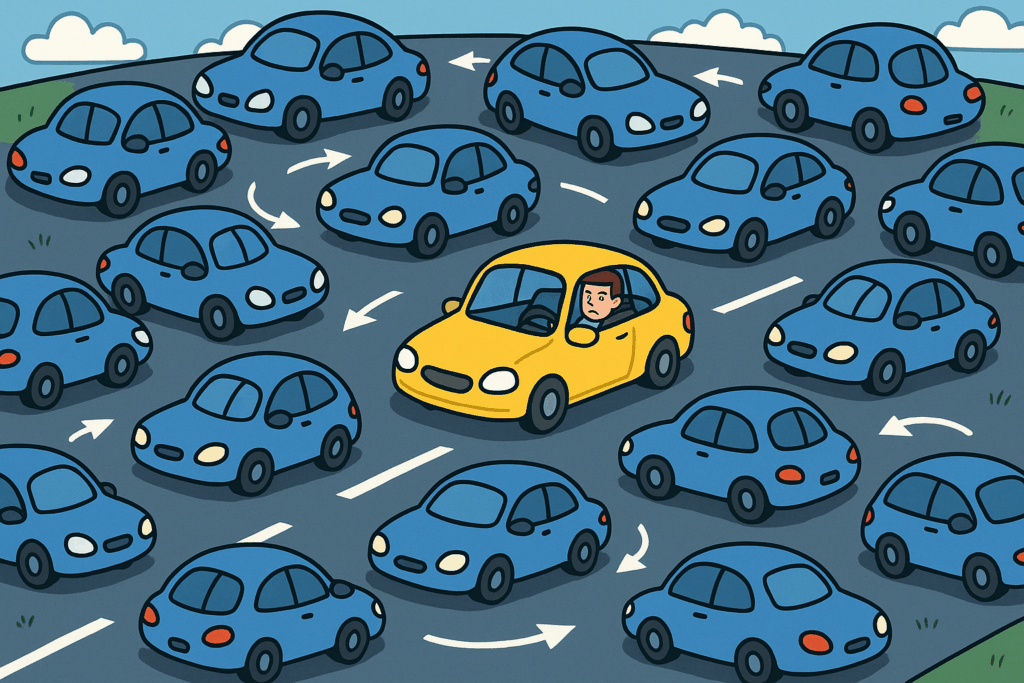

تخيل أنك تحاول القيادة إلى المنزل، لكن كل الطرق مزدحمة بسيارات متطابقة تدور في دوائر، جميعها مبرمجة لعرقلة طريقك. هذا ما يفعله هجوم DDoS بالشبكة، حيث يسد كل ممر متاح حتى لا يمكن لأي شيء آخر المرور.

الهدف ليس سرقة البيانات ولكن إيقاف التشغيل العادي. يمكن أن يعني ذلك تعطل موقع ويب، أو تعطيل تطبيق، أو إبطاء الخدمات عبر الإنترنت بشكل سيء لدرجة أن المستخدمين يستسلمون في محاولة الاتصال.

عادةً ما يستخدم المهاجمون الشبكات الآلية، وهي مجموعات كبيرة من أجهزة الكمبيوتر المخترقة، والموجهات، وحتى أجهزة إنترنت الأشياء (IoT) مثل كاميرات الأمن أو جرس الباب الذكي. بمجرد إصابة هذه الأجهزة بالبرامج الضارة، تنتظر أوامر لإرسال طلبات لا نهاية لها إلى هدف مختار. نظرًا لأن حركة المرور تبدو وكأنها تأتي من العديد من المصادر المختلفة، فإن حظرها يكون أصعب بكثير من قطع الاتصال بفاعل سيء واحد.

إذا كنت تريد تجديد سريع حول كيفية انتقال الطلبات عبر الإنترنت وكيف يمكن أن يخفي VPN الأصل على طول هذا المسار، فإن شرح نفق VPN يوضح ذلك بوضوح.

أنواع هجمات DDoS الرئيسية

تأتي هجمات DDoS بأشكال عدة، اعتمادًا على الجزء الذي تستهدفه من الشبكة. يساعد فهم الاختلافات في التعرف على علامات التحذير مبكرًا.

الهجمات الحجمية هي الأكثر شيوعًا والأسهل تخيلًا. إنها تغمر الخادم ببيانات أكثر مما يمكن أن تتعامل معه سعة النطاق الترددي الخاصة به. تشمل الأمثلة إغراق البروتوكولات غير المتصلة مثل UDP و ICMP لإغراق سعة الشبكة، مما يجعلها غير قابلة للوصول.

بعض الهجمات تستغل نقاط الضعف في بروتوكولات الشبكة، مثل استهداف آلية المصافحة في TCP. بدلاً من استخدام عرض النطاق الترددي الخام، فإنها تستهلك موارد الخادم مثل جداول الاتصال أو جدران الحماية. يمكن لجهاز واحد أحيانًا أن يعطل نظامًا مُعدًا بشكل سيء عن طريق إرسال طلبات اتصال نصف مفتوحة بشكل متكرر.

هجمات طبقة التطبيق أكثر تعقيدًا. بدلاً من إغراق الشبكة، فإنها تحاكي حركة المرور العادية على الويب، مثل إرسال آلاف من طلبات “البحث” الوهمية أو تقديم النماذج، لإغراق تطبيق أو موقع ويب معين. نظرًا لأن الطلبات يمكن أن تبدو شرعية، فإن هذه الهجمات تكون أكثر صعوبة في التصفية بسرعة.

تستهدف كل فئة طبقة مختلفة من بروتوكول التحكم في الإرسال / بروتوكول الإنترنت (TCP/IP) ، الذي يدعم جميع اتصالات الإنترنت. يمكنك قراءة المزيد عن تلك الطبقات في هذا الملخص عن TCP/IP.

لماذا تزداد هجمات DDoS؟

لقد نمت هجمات DDoS بسرعة في السنوات الأخيرة لعدة أسباب بسيطة: فهي رخيصة، مؤتمتة، وغالبًا ما تكون مدفوعة سياسيًا أو ماليًا. تُباع مجموعات DDoS الجاهزة على الويب المظلم بأقل من سعر وجبة سريعة، مما يجعلها متاحة لأي شخص لديه مهارات تقنية بسيطة.

لقد أصبحت الشبكات الروبوتية أيضًا أسهل في البناء. يمكن أن يصبح كل جهاز IoT غير مؤمن متصل بالإنترنت جزءًا من شبكة هجوم. اكتشف الباحثون أن المصابيح الذكية، ومراقبات الأطفال، وأجهزة DVR تشارك دون علم في شبكات روبوتية عالمية، تضم ملايين الأجهزة.

بعض المهاجمين يستخدمون هجمات DDoS كوسيلة للتشتيت. بينما تسعى الفرق التقنية لاستعادة الخدمة، يتسلل القراصنة من خلال مسار آخر لسرقة البيانات أو تثبيت برامج الفدية. يقوم آخرون بذلك ببساطة لاختبار قدراتهم أو لابتزاز الشركات من خلال تهديدهم بجولة أخرى ما لم يتم دفع الفدية.

حتى الأفراد ليسوا محصنين. اللاعبون عبر الإنترنت هم أهداف متكررة لهجمات DDoS الصغيرة التي تهدف إلى إجبارهم على الخروج من الإنترنت خلال المنافسات أو البث المباشر.

للحصول على نظرة أوسع حول التهديدات والدفاعات، راجع دليل X-VPN حول كيفية حماية VPN لك من القراصنة.

كيف تتعرف على هجوم DDoS؟

قد تشير التباطؤ المفاجئ، والانقطاعات المتكررة، أو أخطاء “الخدمة غير متاحة” إلى هجوم DDoS، لكن ليس كل انقطاع يعني هجومًا.

لتأكيد ذلك، تحقق من الارتفاعات غير العادية في حركة المرور من مناطق غير مألوفة، والتنبيهات من مزود الإنترنت الخاص بك حول استخدام عرض النطاق الترددي العالي، أو السرعات البطيئة في نفس الوقت عبر جميع الأجهزة.

إذا كانت اتصالاتك تنقطع بشكل متكرر ويعاني الآخرون القريبون من نفس المشكلة، فاتصل بمزود خدمة الإنترنت الخاص بك. يمكنهم التحقق مما إذا كانت شبكتك تحت ضغط أو جزء من حادث أوسع. عندما تشك في استهدافك، يمكنك التحقق بسرعة من نقطة النهاية العامة الخاصة بك مع أداة فحص عنوان IP من X-VPN.

دفاع DDoS على المستوى الشخصي

بالنسبة لمعظم الأفراد، فإن الوقاية الكاملة ليست ممكنة، ولا يمكن لأحد التحكم في الإنترنت العالمي، ولكن يمكنك جعل نفسك هدفًا أصعب بكثير.

قم بتأمين شبكة منزلك. تبدأ العديد من الهجمات الصغيرة عندما يقوم المهاجمون باختطاف الأجهزة لبناء شبكات بوت. تحقق من برنامج تشغيل جهاز التوجيه الخاص بك، وقم بتعطيل الإدارة عن بُعد، واستخدم كلمة مرور طويلة وفريدة لكل من Wi-Fi والوصول الإداري. إذا كان متاحًا، قم بتمكين تشفير WPA3 لشبكتك اللاسلكية.

احتفظ ببرامجك محدثة. الأنظمة القديمة هي أهداف رئيسية للبرامج الضارة التي تحول الأجهزة إلى روبوتات DDoS. قم بتشغيل التحديثات التلقائية لجهاز التوجيه ونظام التشغيل والأجهزة المتصلة.

استخدم VPN موثوق. يقوم VPN بإخفاء عنوان IP الحقيقي الخاص بك خلف عنوان خادم مشترك. هذا يعني أن المهاجمين لا يمكنهم بسهولة تحديد نقطة الاتصال الحقيقية الخاصة بك لبدء هجوم مباشر. تشفير VPN يحمي بياناتك ويجعل من الصعب للغاية على مهاجم DDoS العثور على عنوان IP الخاص بك.

إذا كنت تلعب الألعاب أو تستضيف موقعًا صغيرًا من المنزل، يمكن أن تضيف VPN طبقة إضافية من الخصوصية من خلال إبقاء تفاصيل شبكتك الحقيقية مخفية عن اللوبيات العامة أو خوادم الدردشة. تجنب كشف عنوان IP الخاص بك في المنتديات، أو تراكبات البث، أو التطبيقات من نظير إلى نظير التي تبث معلومات الشبكة. تقدم بعض الخدمات إخفاء لت disguise حركة مرور VPN، مما يقلل من فرصة أن يتمكن المهاجمون حتى من اكتشاف أنك تستخدم الحماية.

حماية DDoS للمواقع الإلكترونية والشركات الصغيرة

إذا كنت تدير موقعًا إلكترونيًا أو متجرًا عبر الإنترنت، فإن أي توقف قصير يمكن أن يكون مكلفًا.

إليك كيفية تعزيز إعدادك:

- استخدم شبكة توصيل المحتوى (CDN) لتوزيع أحمال المرور.

- قم بتكوين حدود المعدل وقواعد جدار الحماية.

- احتفظ بنسخ احتياطية غير متصلة بالإنترنت للبيانات الأساسية.

المفتاح هو التحضير، لأنه بمجرد بدء الهجوم، يكون قد فات الأوان لتثبيت الحماية. بالنسبة للشركات، فإن دمج هذه الأدوات مع VPN يضيف وصولاً مشفراً وخاصاً للموظفين عن بُعد. اقرأ المزيد عن استخدام VPN الاحترافي في هل أحتاج حقًا إلى VPN؟.

كيف تساعد الشبكات الافتراضية الخاصة في التخفيف من هجمات DDoS

إن VPN ليست درعًا كاملاً ضد هجمات DDoS، لكنها دفاع قوي للأفراد والفرق الصغيرة. عندما تتصل عبر VPN، تمر حركة المرور الخاصة بك من خلال نفق مشفر وتخرج من عنوان IP الخاص بالخادم المشترك لـ VPN بدلاً من عنوان IP الخاص بك. إذا حاول شخص ما الانتقام أو تحميل اتصالك، فإن خادم VPN يمتص الهجوم بينما يبقى عنوان IP الحقيقي الخاص بك مخفيًا.

تستخدم بعض بروتوكولات VPN المتقدمة، مثل بروتوكول إيفرست من X-VPN، تقنيات التمويه لجعل حركة مرور VPN تمتزج مع حركة مرور الويب العادية. وهذا يعني أن المهاجمين، وأحيانًا حتى الشبكات التقييدية، لا يمكنهم بسهولة اكتشاف أو حظر اتصالك.

تأتي طبقة أخرى من الأمان من ميزات مثل مفتاح قتل VPN. هذا يقوم تلقائيًا بحظر وصول جهازك إلى الإنترنت إذا انقطع اتصال VPN، مما يمنع تسرب عنوان IP الحقيقي الخاص بك أثناء الجلسة. إذا تأثر خادم، فإن إعادة الاتصال بموقع آخر يمكن أن تستعيد الخدمة بسرعة دون كشف عنوان IP الخاص بك.

لا تقلق بشأن الرسوم الإضافية – يقدم X-VPN نسخة مجانية 100% لجميع المستخدمين. انقر على زر التنزيل أدناه لتجربة Everest و Kill Switch على الفور، دون الحاجة إلى تسجيل الدخول ودون حدود للمرور.

احمِ نفسك من هجمات DDoS عبر X-VPN

نسخة مجانية 100% متاحة.

ماذا تفعل إذا كنت تحت الهجوم؟

حتى مع الاحتياطات، لا يوجد نظام محصن تمامًا. إذا كنت تعتقد أنك تعاني من هجوم DDoS، فإن اتخاذ إجراءات سريعة يمكن أن يساعد في الحد من الأضرار.

افصل وأعد الاتصال. أعد تشغيل جهاز التوجيه الخاص بك، وإذا كنت تستخدم VPN، قم بالتبديل إلى خادم مختلف. هذا يغير عنوان IP الخاص بك، مما يقطع هدف المهاجم.

قم بإخطار مزود خدمة الإنترنت الخاص بك. يمكن لمزودي خدمة الإنترنت إعادة توجيه حركة المرور، وتطبيق فلاتر مؤقتة، أو تعيين عنوان IP جديد. بعض المزودين لديهم أنظمة تلقائية للتخفيف من هجمات DDoS لعملاء المنازل.

قلل من تعرضك. إذا كان الهجوم يستهدف تطبيقًا أو لعبة معينة، قم بتسجيل الخروج وتجنب إعادة الاتصال على الفور. غالبًا ما ينتقل المهاجمون عندما يفقدون الاتصال.

للمواقع الإلكترونية أو الخوادم، قم بتمكين الدفاعات الطارئة. قم بتفعيل حماية CDN أو حدود معدل جدار الحماية إذا كانت هذه الميزات متاحة. إذا كنت تستخدم خدمة استضافة، اتصل بخط الدعم الخاص بهم للحصول على المساعدة.

وثق ما حدث. لاحظ الوقت، والمدة، وتأثيرات التباطؤ. إذا تكررت الهجمات، ستساعد هذه المعلومات مزود الخدمة الخاص بك في تتبع المصدر.

معظم الهجمات قصيرة الأمد، لذا يمكن لمعظم مستخدمي المنازل ببساطة الانتظار لإعادة تعيين الشبكة. بمجرد أن يفقد المهاجم اهتمامه أو يتغير عنوان IP الخاص بك، عادة ما تعود الخدمة الطبيعية خلال دقائق. إذا كنت ترغب في التحقق مرة أخرى من أن DNS يتدفق عبر مسار محمي بعد إعادة الاتصال، قم بتشغيل اختبار تسرب DNS من X-VPN.

منع أجهزةك من أن تصبح جزءًا من شبكة الروبوتات

الجانب الآخر من معادلة DDoS هو التأكد من أن معداتك الخاصة لا تنضم أبدًا إلى شبكة الروبوتات. يشارك العديد من الأشخاص في الهجمات دون علمهم لأن البرامج الضارة تعمل بهدوء في الخلفية.

كل جهاز محمي يقلل من قوة الشبكات العالمية للروبوتات، مما يحسن الأمان للجميع.

إذا كنت ترغب في الحصول على لمحة سريعة عن كيفية إبقاء نفق VPN المشفر حركة مرور الجهاز بعيدة عن المتناول على الشبكات المهددة، فإن دليل VPN الموجز من X-VPN يغطي الأساسيات.

إليك كيفية البقاء بعيدًا عن فريق المهاجمين:

- قم بتحديث أجهزتك وتغيير كلمات المرور الافتراضية على الفور بعد الشراء.

- تعطيل ميزات الوصول عن بُعد غير المستخدمة.

- قم بتثبيت برنامج مكافحة الفيروسات الموثوق به وقم بإجراء فحوصات منتظمة.

- تحقق من قائمة الأجهزة المتصلة بجهاز التوجيه الخاص بك عن أي شيء غير مألوف.

- استخدم اتصال VPN على شبكات الواي فاي غير الموثوقة للحفاظ على أمان البيانات.

لماذا تهم الوقاية

من المغري أن نعتقد أن هجمات DDoS تؤثر فقط على الشركات الكبيرة أو الوكالات الحكومية، ولكن الأهداف الأصغر يمكن أن تعاني من عواقب دائمة. يمكن لمتجر عبر الإنترنت يتوقف حتى لمدة ساعة واحدة أن يخسر المبيعات، بينما قد يفقد اللاعبون أو العاملون عن بُعد البيانات أو السمعة إذا تم إيقافهم عن الاتصال بشكل متكرر.

حماية DDoS ليست مجرد مسألة وقت التشغيل، بل تتعلق أيضًا بالتحكم. عندما يستطيع شخص ما قطع وصولك حسب الرغبة، فإنه يمتلك السلطة على قدرتك على التواصل والعمل. أدوات مثل VPNs، وجدران الحماية، وتكوين الشبكة بعناية تعيد ذلك التحكم إلى يديك.

غالبًا ما يصف خبراء الأمن السيبراني تخفيف هجمات DDoS بأنه دفاع متعدد الطبقات. لا يمكنك الاعتماد على أداة واحدة فقط، ولكن الجمع بين الأجهزة الآمنة، والبرامج المحدثة، والاتصالات المشفرة يخلق نظامًا أكثر مرونة. للحصول على طبقة عملية تمنع تعرض IP في حالة انقطاع VPN، راجع هذا نظرة شاملة على مفتاح القتل.

مستقبل هجمات DDoS

مع زيادة سرعات الإنترنت وتزايد الأجهزة المتصلة، ستستمر هجمات DDoS في التطور وتصبح أكثر قوة. المهاجمون يجربون بالفعل الذكاء الاصطناعي لتنسيق الفيضانات بشكل أكثر ذكاءً وتكيفًا، مما يغير التكتيكات أثناء الهجوم. في الوقت نفسه، تعمل بروتوكولات الأمان الجديدة والدفاعات المعتمدة على التعلم الآلي على تحسين القدرة على تصفية حركة المرور السيئة تلقائيًا.

قد تتضمن أجهزة التوجيه المنزلية المستقبلية مقاومة مدمجة لهجمات DDoS، وتقوم خدمات VPN بالتوسع للتعامل مع المزيد من التخفيف عند حافة الشبكة. البنية التحتية العالمية لـ X-VPN تقوم بالفعل بتوجيه حركة المرور المشفرة عبر خوادم محسّنة يمكنها امتصاص الارتفاعات، مما يساعد على الحفاظ على السرعة حتى تحت الحمل الثقيل.

لا يزال أفضل دفاع هو الوعي. معرفة كيفية عمل هجمات DDoS تجعلها أقل رعبًا بكثير. بمجرد أن تفهم العلامات وتحافظ على تحديث أدوات الحماية الخاصة بك، تصبح مجرد خطر يمكن التحكم فيه في المشهد الرقمي.

الأسئلة الشائعة

ما الفرق بين DoS و DDoS؟

هجوم DoS (رفض الخدمة) يأتي من مصدر واحد، بينما يستخدم هجوم DDoS (رفض الخدمة الموزعة) أجهزة متعددة في جميع أنحاء العالم. الجزء “الموزع” يجعل هجمات DDoS أكثر صعوبة في الحظر لأنه لا يوجد أصل واحد يمكن إيقافه.

هل يمكن أن يمنع VPN هجمات DDoS تمامًا؟

لا يمكن أن توقف خدمة VPN كل نوع من الهجمات، لكنها تخفي عنوان IP الحقيقي الخاص بك وتمتص الكثير من التأثير. تستخدم الخدمات الرائدة تشفيرًا قويًا مدعومًا بزر إيقاف الطوارئ لضمان حماية نشاطك على الإنترنت للاستخدام الشخصي والعمل عن بُعد.

هل هجمات DDoS غير قانونية؟

نعم. إطلاق أو المشاركة في هجوم DDoS ينتهك قوانين جرائم الكمبيوتر في معظم البلدان، حتى لو تم ذلك من أجل “الاختبار”. من القانوني اختبار أنظمتك الخاصة، لكن الهجوم على الآخرين دون موافقة يعاقب عليه بالغرامات أو السجن.