QR-Codes sollten das Leben einfacher machen. Scannen Sie ein Quadrat, um das Tippen zu überspringen und dorthin zu gelangen, wo Sie hinwollen. Für Menüs, Zahlungen und Veranstaltungstickets hat sich dieser Komfort bewährt. Leider kann das gleiche Design für den schnellen Zugriff, das QR-Codes attraktiv macht, von Betrügern als unerwartetes Werkzeug genutzt werden.

Das Format von Betrügereien hat sich nicht geändert, aber der Weg, den sie nehmen, hat sich verändert. Anstatt Sie in einen verdächtigen Browser zu locken, verlagern sich moderne Angriffe zunehmend vollständig außerhalb des Browsers. Sie verlassen sich auf QR-Codes, Deep Links und app-basierte Anmeldeflüsse, um die Sicherheitsindikatoren zu umgehen, denen Sie gelernt haben, zu vertrauen.

Dieser Wandel erklärt, warum sogar sorgfältige Benutzer mit starken Passwörtern und multifaktorieller Authentifizierung (MFA) dennoch unvorbereitet sein können. Zu verstehen, wie diese Angriffe funktionieren, ist der erste Schritt, um sie zu vermeiden.

Table of Contents

Quishing erklärt

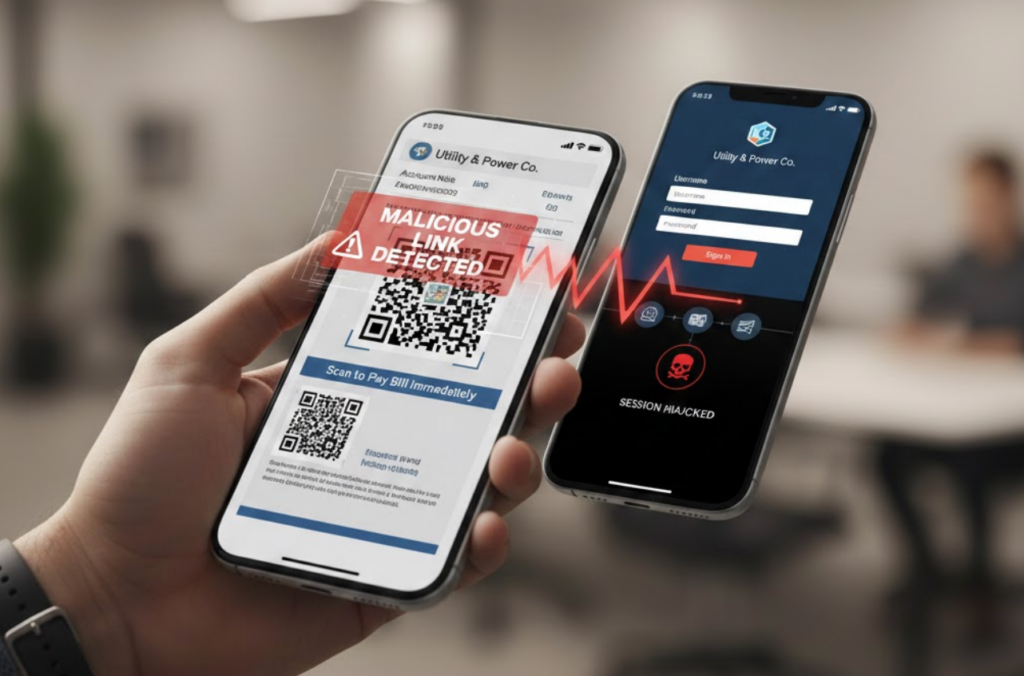

Quishing ist die Abkürzung für QR-Code-Phishing. Anstatt auf einen bösartigen Link in einer E-Mail oder SMS zu klicken, scannt das Opfer einen QR-Code, der zu einer gefälschten Anmeldeseite, einem bösartigen App-Flow oder einer Sitzungshijacking-Aufforderung führt. Obwohl dies wie eine kleine Variation des Phishings aussieht, macht diese subtile, aber kraftvolle Wendung es viel effektiver.

Quicshing ändert den Fluss auf mehrere wichtige Arten. Wenn Sie in einem Browser auf einen Link klicken, können Sie ihn oft überprüfen. Sie können darüber fahren, die Domain sehen, Rechtschreibfehler bemerken oder sich auf Warnungen des Browsers verlassen. QR-Codes entfernen diesen Moment der Überprüfung vollständig. Sie sehen das Ziel erst, nachdem Sie bereits gehandelt haben.

Auf mobilen Geräten öffnet sich das Ziel oft automatisch. Manchmal wird eine Website gestartet, aber zunehmend öffnet sich eine App oder ein In-App-Browser mit eingeschränkter Sicht darauf, was im Hintergrund passiert. QR-Codes schaffen keine neuen Bedrohungen, aber sie entfernen die Pause, auf die Sie normalerweise angewiesen sind, um das Risiko zu bewerten.

Es lohnt sich, einen Moment zu erfahren, wie Phishing-Angriffe funktionieren und wie Betrüger überzeugende Köder entwerfen. Es gibt wenige Erfahrungen, die schlimmer sind, als zu erkennen, dass man seine Identität oder Zugangsdaten freiwillig einem clever versteckten Trick überlassen hat.

Warum moderne Betrügereien Browser ganz vermeiden

Seit Jahren konzentrierte sich die Sicherheitsberatung aus gutem Grund auf Browser. Der Browser ist Ihr Tor zum Web, eine essentielle App, um auf Online-Konten für Finanzen, soziale Medien, Schule und Arbeit zuzugreifen. Bei so vielen persönlichen Daten, die gefährdet sind, sind Datenschutz und Sicherheit von größter Bedeutung.

Nach Jahrzehnten der Verfeinerungen zeigen moderne Browser URLs, Zertifikate und Warnungen an, um Feedback zur Sicherheit zu geben. Sie unterstützen auch Passwortmanager, Phishing-Erkennung und andere Sicherheits-Erweiterungen. Im Laufe der Zeit haben wir gelernt, darauf zu vertrauen, dass Browser uns vor Gefahren schützen, was zu einer Überabhängigkeit von integrierten Sicherheitsmaßnahmen geführt hat.

Die neuesten Betrügereien sind jedoch darauf ausgelegt, viele Browserschutzmaßnahmen zu umgehen. Betrüger umgehen Sicherheitssysteme, indem sie die Benutzeraufmerksamkeit umgehen.

QR-Codes und Deep Links ermöglichen es Angreifern, Vertrauensentscheidungen vom Browser weg und an Orte zu verlagern, an denen Menschen weniger vorsichtig sind. Eine Handykamera, die einen Code scannt, fühlt sich anders an, ein mechanischer Schritt, kein riskantes Manöver. Eine Aufforderung, die eine App öffnet, scheint vertraut, nicht verdächtig.

Natürlich macht diese Integration Sinn. Mobile Geräte sind auf Geschwindigkeit und Komfort optimiert. Das ist großartig für den täglichen Gebrauch, bedeutet aber weniger Pausen, in denen Sie neu bewerten können, was Sie gerade genehmigen möchten.

Deep Links, eine stille Unterstützung für Quishing

Um zu verstehen, warum QR-basierte Betrügereien so effektiv sind, ist es hilfreich, zu erkunden, was Deep Links sind und warum sie die Sicherheit beeinflussen.

Ein Deep Link ist ein Link, der eine bestimmte App oder einen bestimmten Bildschirm anstelle einer Website öffnet. Sie haben sie gesehen, wenn ein Link eine Banking-App, einen Social-Media-Beitrag oder einen Anmeldebildschirm öffnet, ohne jemals eine Browserseite zu laden.

QR-Codes führen häufig zu Deep Links, was problematisch sein kann. Deep Links tauschen Sichtbarkeit gegen Geschwindigkeit, und Angreifer nutzen diesen Kompromiss aus.

Aus der Benutzerfreundlichkeitsperspektive ist dies eine praktische Funktion. Aus der Sicherheitsansicht entfernt es jedoch Details, die Sie auf Gefahren aufmerksam machen könnten. Wenn eine App direkt geöffnet wird, sehen Sie möglicherweise nie einen vollständigen Domainnamen oder ein Zertifikat. Der Anmeldebildschirm sieht genau so aus wie der, den Sie jeden Tag verwenden, da es in vielen Fällen dieselbe App ist.

Angreifer missbrauchen dies, indem sie QR-Codes erstellen, die gefälschte Kontoverknüpfungsabläufe, Genehmigungen zur Autorisierung oder Passwortzurücksetzbildschirme auslösen, die legitim aussehen.

In-App-Browser machen Betrügereien schwerer zu erkennen

Selbst wenn QR-Codes keine vollständigen Apps öffnen, öffnen sie oft Links in integrierten Browsern innerhalb der Apps. E-Mail-Clients, Messaging-Apps und soziale Plattformen verwenden häufig ihre eigenen eingebetteten Browser, anstatt Links an Safari oder Chrome weiterzugeben.

In-App-Browser haben Einschränkungen:

- Adressleisten können fehlen oder verkürzt sein, wodurch wichtige Details verborgen werden.

- Passwortmanager funktionieren möglicherweise nicht oder verhalten sich inkonsistent.

- Sicherheits-Erweiterungen, die Risiken blockieren oder kennzeichnen, funktionieren möglicherweise nicht.

- Zertifikatsdetails könnten schwer zu überprüfen oder unzugänglich sein.

Das ist wichtig, weil wir auf diese Warnungen angewiesen sind, um Betrügereien zu erkennen. Ohne sie wird es schwieriger zu bestimmen, ob eine Anmeldeseite legitim ist oder nicht. Deshalb haben mobile Betrügereien oft Erfolg, selbst wenn die Sicherheit am Desktop solide ist.

QR-Codes in Kombination mit In-App-Browsern schaffen einen perfekten Sturm. Der Benutzer sieht das Ziel vorher nie, und sobald die Seite geladen ist, wird es schwieriger zu überprüfen, was er sich ansieht.

MFA ist nicht kaputt, aber Vertrauen kann immer noch entführt werden.

Eine der verwirrendsten Entwicklungen in den jüngsten Betrugsaktionen ist der Anstieg von QR-basierten MFA-Übernahmen. Diese Angriffe knacken nicht die MFA oder umgehen die Verschlüsselung. Stattdessen bringen sie die Benutzer dazu, den Zugriff selbst zu genehmigen.

Betrachten Sie, wie MFA funktioniert. Es schützt vor gestohlenen Passwörtern, indem es eine zweite Bestätigung erfordert, wie z. B. eine Push-Benachrichtigung, einen Code oder eine biometrische Überprüfung. Es wird davon ausgegangen, dass die Person, die die Anfrage genehmigt, versteht, warum sie dies tut.

QR-basierte MFA-Betrügereien nutzen diese Annahme aus. MFA funktioniert weiterhin, kann jedoch nicht vor Genehmigungen schützen, die Sie wissentlich erteilen. Authentifizieren Sie niemals eine MFA-Anfrage, die Sie nicht initiiert haben.

Bei einem typischen Angriff wird das Opfer aufgefordert, einen QR-Code zu scannen, der scheinbar Teil eines legitimen Anmelde- oder Sicherheitschecks ist. Das Scannen des Codes verknüpft die Sitzung des Angreifers mit dem Konto des Opfers oder autorisiert ein neues Gerät.

Session Hijacking vs Passwortdiebstahl

Traditionelles Phishing konzentriert sich auf das Stehlen von Passwörtern. Moderne Betrügereien zielen zunehmend auf etwas Wertvolleres ab: aktive Sitzungen. Ein Sitzungstoken repräsentiert einen angemeldeten Zustand.

Wenn ein Angreifer das Sitzungstoken Ihres Kontos erfasst, benötigt er Ihr Passwort oder Ihren MFA-Code nicht. Er ist bereits drin.

QR-Codes und Deep Links sind gut für sitzungsbasierte Angriffe geeignet, da sie auf mobile Genehmigungsabläufe und vorab authentifizierte Apps angewiesen sind. Das erklärt auch, warum Kontoübernahmen manchmal ohne verdächtige Anmeldebenachrichtigungen stattfinden. Der Angreifer hat sich nicht eingeloggt. Er hat den Zugriff geerbt.

Für einen tieferen Einblick, wie Anmeldeinformationen und Sitzungsdaten außerhalb offensichtlicher Anmeldeseiten offengelegt werden können, erfahren Sie mehr darüber, wie Apps und Tracker Ihr VPN umgehen können.

Warum VPN-Nutzer attraktive Ziele sind

Jüngste Angriffe auf Unternehmens-VPN-Konten heben die unangenehme Wahrheit hervor, dass Unternehmen, die Datenschutztools verwenden, oft attraktivere Ziele sind. Das gilt auch für Einzelpersonen, die stärkeren Schutz benötigen.

VPN-Nutzer haben tendenziell mehrere Konten, Abonnements und gespeicherte Zahlungsmethoden. Sie könnten auch eher geneigt sein, sicherheitsbezogene Aufforderungen zu vertrauen, da sie davon ausgehen, dass diese Teil des routinemäßigen Schutzes sind. Angreifer wissen das, daher ist es wichtig, wachsam zu sein.

Quishing und Deep-Link-Angriffe nutzen keine Schwächen in der VPN-Verschlüsselung oder im Tunneling aus. Sie nutzen Identität und Vertrauen auf Kontoebene aus.

Ein VPN schützt den Datenverkehr und die Identität, aber die Entscheidungen, die Sie über den Zugriff treffen, bleiben von entscheidender Bedeutung, um Betrug zu vermeiden und zu verhindern, dass Sie versehentlich den Zugriff auf Ihre Konten autorisieren.

Wo ein VPN hilft und wo nicht

Ein VPN spielt weiterhin eine wesentliche Rolle beim Schutz vor modernen Betrügereien. Es hilft, indem es den Datenverkehr in öffentlichen WLANs verschlüsselt, lokale Abhörungen verhindert und die Exposition gegenüber bösartigen Hotspots verringert. Es schützt auch Sitzungsdaten vor Netzwerk-Snooping, insbesondere bei gemeinsamen oder unsicheren Verbindungen.

Betrachten Sie ein VPN als eine starke Datenschutzgrundlage, nicht als eine Identitätsfirewall. Ein VPN überprüft keine QR-Codes, validiert keine Anmeldeaufforderungen und verhindert nicht, dass Benutzer den Zugriff genehmigen. Um dieses Thema weiter zu erkunden, lesen Sie unseren Leitfaden über wie VPN-Tunnel und End-to-End-Verschlüsselung funktionieren.

Praktische Möglichkeiten zur Risikominderung

QR-Codes sind nicht von Natur aus schlecht. Sie können sehr nützlich sein, um mehr Informationen über ein Unternehmen zu erhalten oder auf Apps und Benutzerhandbücher zuzugreifen. Sie müssen das Scannen eines QR-Codes nicht aufgeben, um Quishing zu vermeiden. Bleiben Sie einfach aufmerksam und verwenden Sie diese Checkliste.

Halten Sie schließlich Ihre Geräte auf dem neuesten Stand und verwenden Sie mehrschichtige Schutzmaßnahmen. Werkzeuge wie VPNs, Passwortmanager und MFA verstärken sich gegenseitig, wenn sie richtig eingesetzt werden. Der Leitfaden von X-VPN zu täglichen Gewohnheiten zum Schutz Ihrer digitalen Identität verbindet diese Schichten gut. Sicherheit funktioniert am besten, wenn Werkzeuge und Verhalten übereinstimmen.

Abschließende Gedanken

Moderne Betrügereien sehen nicht immer aus wie die Phishing-E-Mails, die die Menschen vor Jahren gelernt haben zu vermeiden. Oft sehen sie aus wie normale mobile Interaktionen, schnelle Scans, vertraute Aufforderungen und routinemäßige Genehmigungen.

QR-Codes und Deep Links haben dieses Problem nicht geschaffen, aber sie haben es beschleunigt, indem sie die Vertrauensentscheidungen aus den Browsern und an Orte verlagert haben, an denen die Überprüfung geringer ist.

Sicherheit heute dreht sich nicht um ein perfektes Werkzeug, sondern darum, zu erkennen, wann ein System von Ihnen verlangt, ihm zu vertrauen, und zu entscheiden, ob dieses Vertrauen gerechtfertigt ist.

Starke Passwörter, MFA und VPNs sind nach wie vor wichtig. Sie funktionieren am besten, wenn sie mit einem Verständnis dafür kombiniert werden, wie Vertrauen manipuliert wird.

Häufig gestellte Fragen

Sind QR-Codes von Natur aus unsicher?

Nein. QR-Codes sind neutral. Das Risiko entsteht durch das Scannen von Codes, die man nicht erwartet hat, oder durch das blinde Vertrauen in QR-Codes, die nach Anmeldungen, Zahlungen oder Genehmigungen fragen, ohne Kontext.

Wenn ich MFA verwende, bin ich dann immer noch gefährdet?

MFA reduziert das Risiko erheblich, kann jedoch nicht vor Genehmigungen schützen, die Sie wissentlich erteilen. Behandeln Sie unerwartete Aufforderungen als Warnungen.

Schützt ein VPN vor Quishing-Angriffen?

Ein VPN schützt Ihre Verbindung, nicht die vertrauensbasierten Entscheidungen auf Kontoebene. Es reduziert Netzwerkrisiken, kann jedoch QR-Codes oder Anmeldeanfragen nicht validieren.