پاسخ سریع

PPTP — مخفف پروتکل تونلسازی نقطه به نقطه — یکی از قدیمیترین پروتکلهای VPN است که توسط مایکروسافت در دهه 1990 ایجاد شد. این پروتکل به دلیل سرعت بالا، آسانی در راهاندازی و پشتیبانی از تقریباً هر دستگاهی محبوب شد. اما امروزه به عنوان یک پروتکل منسوخ و ناامن در نظر گرفته میشود. رمزگذاری RC4 و احراز هویت MS-CHAPv2 آن میتواند در عرض چند ساعت شکسته شود و بیشتر سیستمعاملهای اصلی دیگر از آن پشتیبانی نمیکنند. کارشناسان امنیت مدرن پروتکلهای ایمنتری مانند OpenVPN یا WireGuard را توصیه میکنند.

اگر شما در استفاده از VPN تازهکار هستید، میتوانید از اینجا شروع کنید: چگونه تونلهای VPN کار میکنند.

Table of Contents

از نوآوری تا منسوخ شدن

VPNها برای محافظت از دادهها در اینترنت عمومی با ایجاد تونلهای رمزگذاری شده اختراع شدند. در اواسط دهه 1990، مایکروسافت PPTP را به عنوان یک روش ساده برای کسبوکارها و کاربران خانگی برای ایمنسازی اتصالات خود معرفی کرد.

مدتی همه جا بود. ویندوز، macOS و لینوکس همه از پشتیبانی داخلی برخوردار بودند و بسیاری از روترها با PPTP آماده به کار عرضه میشدند. به دلیل اینکه رمزنگاری سبک بود، اتصالات سریعی را ارائه میداد و تقریباً هیچ دردسری در راهاندازی نداشت.

اما همین سادگی باعث شد که PPTP آسیبپذیر باشد. در طول سالها، مهاجمان راههای قابل اعتمادی برای شکستن رمزنگاری و احراز هویت ضعیف آن پیدا کردند. تا دهه ۲۰۱۰، هم اپل و هم مایکروسافت به پروتکلهای قویتر منتقل شده بودند و شهرت PPTP از پیشگام به ناامن تغییر کرد.

نتیجهگیری: PPTP یک مشکل اولیه را حل کرد اما نتوانسته است با استانداردهای امنیتی مدرن همگام شود.

چگونه PPTP کار میکند

به ترافیک آنلاین مانند نامه فکر کنید. بدون VPN، مانند ارسال کارت پستال است – هر کسی میتواند آنها را بخواند. PPTP مانند قرار دادن آن کارت پستالها در یک پاکت نازک است. این کمی محتوا را پنهان میکند، اما هر کسی که به اندازه کافی مصمم باشد میتواند هنوز به داخل نگاه کند. VPNهای مدرن مانند OpenVPN یا WireGuard بیشتر شبیه جعبههای قفل شده هستند که در برابر چشمان کنجکاو ایمن هستند.

در پشت صحنه، PPTP دادههای شما را در لایهای به نام GRE (محصورسازی مسیریابی عمومی) قرار میدهد تا بهگونهای سفر کند که گویی در یک مسیر خصوصی خود قرار دارد. سپس سعی میکند آن دادهها را با رمزگذاری RC4 از طریق رمزگذاری نقطه به نقطه مایکروسافت (MPPE) محافظت کند. در نهایت، اعتبارنامههای شما را با MS-CHAPv2 تأیید میکند.

این طراحی در دهه 1990 منطقی بود زمانی که کامپیوترها کندتر بودند و رمزنگاری قوی هزینه بالایی داشت. اکنون این روشها ضعیف هستند: RC4 به سرعت قابل شکستن است و رمزهای عبور MS-CHAPv2 میتوانند در عرض چند ساعت شکسته شوند.

نتیجهگیری: PPTP یک تونل ایجاد میکند، اما آنقدر نازک است که نمیتواند در برابر حملات امروزی مقاومت کند.

چرا PPTP محبوب بود

در اوج خود، PPTP به سه دلیل برجسته بود: به سیستمعاملهای اصلی ساخته شده بود، به لطف رمزگذاری سبک به سرعت متصل میشد و تقریباً در همه جا پشتیبانی میشد. برای دهه 1990 و اوایل 2000، این آن را به پروتکل VPN مورد علاقه برای کسبوکارها و کاربران فردی تبدیل کرد.

نتیجهگیری: سرعت و سادگی PPTP در آن زمان آن را جذاب کرد، اما این ویژگیها اکنون ایمنی آن را محدود میکند.

چرا PPTP ناامن است

تحقیقات امنیتی مدرن هیچ شکی درباره نقصهای PPTP باقی نمیگذارد:

- رمزنگاری شکسته. RC4 به عنوان آسیبپذیر شناخته شده است؛ با قدرت محاسباتی امروز، ترافیک رمزگذاری شده میتواند شکسته شود.

- احراز هویت ضعیف. در یک مطالعه در دانشگاه کالیفرنیا، برکلی در سال 1998، رمزنگار بروس اشنایر و همکارانش نشان دادند که اعتبارنامههای MS-CHAPv2 میتوانند در عرض چند ساعت با استفاده از روشهای جستجوی فراگیر شکسته شوند.

- عدم وجود حفاظت از یکپارچگی. PPTP نمیتواند اطمینان حاصل کند که دادهها در حین انتقال تغییر نمیکنند و این موضوع آن را در معرض حملات مرد میانی قرار میدهد.

- حمایت متوقف شد. اپل PPTP را از iOS 10 و macOS Sierra حذف کرد و مایکروسافت اکنون استفاده از آن را به نفع گزینههای قویتر مانند L2TP/IPsec یا IKEv2 توصیه نمیکند.

- شکستهای دنیای واقعی. موسسه SANS در سال 2002 آسیبپذیریهای PPTP را نشان داد و یک مطالعه IEEE در سال 2019 نشان داد که PPTP تحت شرایط DDoS با از دست دادن شدید بستهها دچار فروپاشی میشود.

نتیجهگیری: PPTP سریع است اما به طور بنیادی ناامن است.

آیا هنوز میتوانید از PPTP استفاده کنید؟

از نظر فنی بله، اما فقط در شرایط بسیار محدود: برخی از شبکههای شرکتی قدیمی هنوز به آن وابستهاند و در LANهای داخلی کاملاً ایزوله ممکن است تحمل شود. برای هر چیزی که شامل حریم خصوصی، بانکداری یا استفاده روزمره از اینترنت باشد، PPTP ایمن نیست.

نتیجهگیری: PPTP تنها توهمی از حفاظت را ارائه میدهد. به جای آن از پروتکلهای مدرن استفاده کنید.

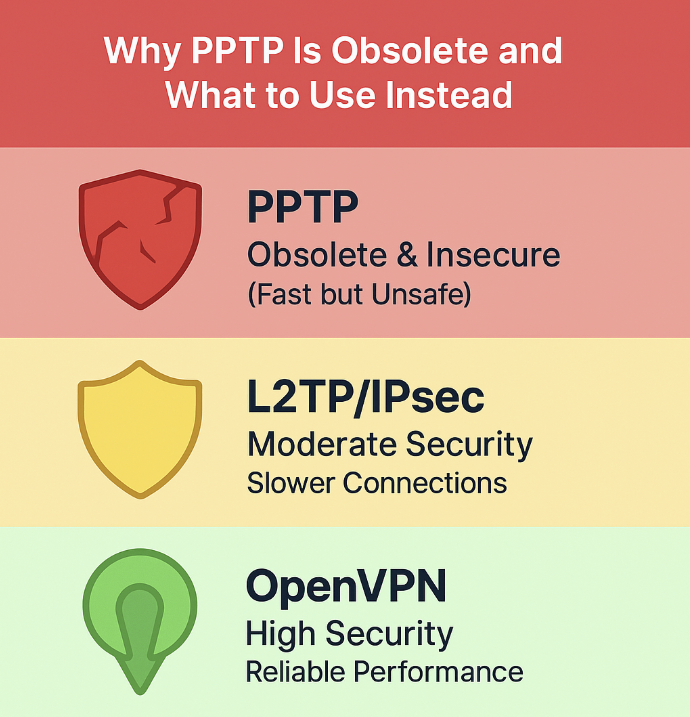

مقایسه پروتکلهای VPN: گزینههای ایمنتر

| پروتکل | امنیت | سرعت | ثبات | سازگاری | بهترین مورد استفاده |

|---|---|---|---|---|---|

| PPTP | ❌ بسیار ضعیف | ✅ سریع | متوسط | دستگاههای قدیمی | فقط منسوخ |

| L2TP/IPsec | ✅ متوسط | متوسط | پایدار | به طور گسترده پشتیبانی میشود | نیازهای پایه VPN |

| OpenVPN | ✅✅ بالا | متوسط | پایدار | حمایت گسترده | مرور امن |

| WireGuard | ✅✅ بالا | ✅✅ بسیار سریع | پایدار | در حال رشد | بهترین ترکیب سرعت + امنیت |

برای اکثر کاربران، OpenVPN یا WireGuard امنترین انتخاب است. کاربران موبایل معمولاً IKEv2/IPsec را ترجیح میدهند.

نتیجهگیری: پروتکلهای VPN مدرن به شما سرعت و امنیت واقعی میدهند—PPTP اینگونه نیست.

توافق کارشناسان

محققان امنیتی برای دههها PPTP را مورد مطالعه قرار دادهاند و به نتیجه یکسانی رسیدهاند:

- UC Berkeley (1998): رمزهای عبور MS-CHAPv2 میتوانند در عرض چند ساعت شکسته شوند.

- SANS Institute (2002): PPTP میتواند با حملات brute-force و DoS مورد سوءاستفاده قرار گیرد.

- IEEE SoutheastCon (2019): PPTP در زیر فشار DDoS شکست میخورد، با اتصالات ناپایدار و از دست دادن بالای بستهها.

- Springer (2016): حملات بین پروتکلی که PPTP را با RADIUS ترکیب میکنند میتوانند کلیدهای جلسه را نشت دهند.

نتیجهگیری: PPTP نه تنها قدیمی است، بلکه به طور بنیادی ناامن است.

نتیجهگیری: نقش PPTP در تاریخ به پایان رسیده است

PPTP یک نقطه عطف در تاریخ VPN بود که برای اولین بار امکان برقراری اتصالات امن را به طور گسترده فراهم کرد. اما امروز یک یادگار است.

- افراد: از PPTP برای حریم خصوصی آنلاین استفاده نکنید.

- کسب و کارها: PPTP را به سیستمهای داخلی قدیمی محدود کنید و برنامهریزی برای مهاجرت کنید.

- کاربران مدرن: پروتکلهایی مانند OpenVPN، IKEv2/IPsec و بهویژه WireGuard گزینههای امنی هستند که ارزش اعتماد را دارند.

آیا آمادهاید از پروتکلهای منسوخ شده عبور کنید؟ آخرین کلاینت VPN را دانلود کنید و حریم خصوصی خود را با رمزنگاری مدرن محافظت کنید.

VPNها بر پایه اعتماد ساخته شدهاند. PPTP زمانی این اعتماد را به دست آورد، اما امروز دیگر شایسته آن نیست.

آیا PPTP هنوز در سال 2025 ایمن است؟

خیر. رمزنگاری RC4 و احراز هویت MS-CHAPv2 در PPTP میتوانند در عرض چند ساعت با ابزارهای مدرن شکسته شوند. این پروتکل از حفاظت یکپارچگی دادهها برخوردار نیست و توسط اپل، مایکروسافت و بیشتر ارائهدهندگان VPN کنار گذاشته شده است. ممکن است هنوز برای سیستمهای داخلی قدیمی کار کند، اما نباید برای امنیت روزمره اینترنت استفاده شود.

چرا اپل و مایکروسافت پشتیبانی از PPTP را حذف کردند؟

هر دو شرکت PPTP را به دلیل آسیبپذیریهای امنیتی طولانیمدت کنار گذاشتند. اپل PPTP را از iOS 10 و macOS Sierra حذف کرد، در حالی که مایکروسافت استفاده از آن را به نفع L2TP/IPsec، IKEv2/IPsec، OpenVPN و WireGuard توصیه نمیکند. این تغییر نشاندهنده یک حرکت در سطح صنعت به سمت رمزنگاری قویتر است.

تفاوت بین PPTP و L2TP/IPsec چیست؟

L2TP/IPsec یک پروتکل تونلسازی (L2TP) را با رمزگذاری IPsec ترکیب میکند. این پروتکل نسبت به PPTP اتصال کندتری دارد اما از نظر امنیتی بسیار بهتر است. PPTP فقط از رمزگذاری ضعیف مبتنی بر RC4 و احراز هویت قدیمی استفاده میکند که شکستن آن آسان است. اگر بین این دو انتخاب میکنید، L2TP/IPsec گزینه ایمنتری است.

کدام پروتکل VPN باید به جای PPTP استفاده کنم؟

برای اکثر کاربران، OpenVPN یا WireGuard بهترین انتخابها هستند. هر دو از رمزنگاری قوی و مدرن استفاده میکنند، بهطور فعال نگهداری میشوند و عملکرد خوبی در دستگاههای موبایل و دسکتاپ دارند. IKEv2/IPsec نیز گزینهای مطمئن برای دستگاههای موبایل است زیرا به سرعت هنگام تغییر شبکهها دوباره متصل میشود.

آیا میتوان از PPTP بدون رمزگذاری استفاده کرد؟

از نظر فنی، PPTP میتواند بدون رمزگذاری پیکربندی شود (که به عنوان “PPTP با MPPE غیرفعال” شناخته میشود)، اما انجام این کار تمام دادههای شما را در معرض خطر قرار میدهد. این تنظیمات هدف VPN را نقض میکند و جز در محیطهای آزمایشگاهی بسیار خاص و غیر حساس توصیه نمیشود.