Réponse rapide

PPTP — abréviation de Point-to-Point Tunneling Protocol — est l’un des plus anciens protocoles VPN, créé par Microsoft dans les années 1990. Il est devenu populaire en raison de sa rapidité, de sa facilité de configuration et de son support sur presque tous les appareils. Mais aujourd’hui, il est considéré comme obsolète et peu sûr. Son chiffrement RC4 et son authentification MS-CHAPv2 peuvent être craqués en quelques heures, et la plupart des systèmes d’exploitation majeurs ne le prennent plus en charge. Les experts en sécurité modernes recommandent des protocoles plus sûrs tels qu’OpenVPN ou WireGuard.

Si vous êtes nouveau dans le domaine des VPN, vous pouvez commencer ici : Comment fonctionnent les tunnels VPN.

Table of Contents

De l’innovation à l’obsolescence

Les VPN ont été inventés pour protéger les données sur Internet public en créant des tunnels chiffrés. Au milieu des années 1990, Microsoft a introduit PPTP comme un moyen simple pour les entreprises et les utilisateurs à domicile de sécuriser leurs connexions.

Pendant un certain temps, c’était partout. Windows, macOS et Linux avaient tous un support intégré, et de nombreux routeurs étaient livrés avec PPTP prêt à l’emploi. Comme le chiffrement était léger, il offrait des connexions rapides et presque aucun problème de configuration.

Mais cette même simplicité a également rendu le PPTP fragile. Au fil des ans, les attaquants ont trouvé des moyens fiables de contourner son chiffrement et son authentification faibles. Dans les années 2010, Apple et Microsoft étaient passés à des protocoles plus robustes, et la réputation du PPTP était passée de pionnier à peu sûr.

Conclusion : PPTP a résolu un problème précoce mais n’a pas suivi les normes de sécurité modernes.

Comment fonctionne le PPTP

Pensez au trafic en ligne comme au courrier. Sans VPN, c’est comme envoyer des cartes postales : tout le monde peut les lire. PPTP est comme mettre ces cartes postales dans une fine enveloppe. Cela cache un peu le contenu, mais quiconque est suffisamment déterminé peut encore regarder à l’intérieur. Les VPN modernes tels que OpenVPN ou WireGuard sont plus comme des boîtes verrouillées, sécurisées contre les regards indiscrets.

En coulisses, le PPTP enveloppe vos données dans une couche appelée GRE (Generic Routing Encapsulation) afin qu’elles circulent comme si elles étaient sur leur propre voie privée. Il essaie ensuite de protéger ces données avec le chiffrement RC4 via le Microsoft Point-to-Point Encryption (MPPE). Enfin, il vérifie vos identifiants avec MS-CHAPv2.

Ce design avait du sens dans les années 1990, lorsque les ordinateurs étaient plus lents et que le chiffrement fort était coûteux. Maintenant, ces méthodes sont faibles : RC4 peut être cassé rapidement, et les mots de passe MS-CHAPv2 peuvent être déchiffrés en quelques heures.

Conclusion : PPTP crée un tunnel, mais il est trop mince pour résister aux attaquants d’aujourd’hui.

Pourquoi PPTP était populaire

À son apogée, le PPTP se distinguait pour trois raisons : il était intégré dans les principaux systèmes d’exploitation, il se connectait rapidement grâce à un chiffrement léger, et il était pris en charge presque partout. Pour les années 1990 et le début des années 2000, cela en faisait le protocole VPN de choix pour les entreprises et les utilisateurs individuels.

Conclusion : La vitesse et la simplicité de PPTP le rendaient attrayant à l’époque, mais ces caractéristiques limitent sa sécurité aujourd’hui.

Pourquoi le PPTP est-il peu sûr ?

La recherche en sécurité moderne ne laisse aucun doute sur les défauts de PPTP :

- Chiffrement cassé. RC4 a prouvé sa vulnérabilité ; avec la puissance de calcul d’aujourd’hui, le trafic chiffré peut être déchiffré.

- Authentification faible. Dans une étude de l’UC Berkeley en 1998, le cryptographe Bruce Schneier et ses collègues ont montré que les identifiants MS-CHAPv2 pouvaient être forcés par brute en quelques heures.

- Pas de protection de l’intégrité. PPTP ne peut pas garantir que les données ne sont pas modifiées en transit, ce qui le rend vulnérable aux attaques de l’homme du milieu.

- Support abandonné. Apple a supprimé le PPTP à partir d’iOS 10 et de macOS Sierra, et Microsoft décourage désormais son utilisation au profit d’options plus robustes comme L2TP/IPsec ou IKEv2.

- Échecs dans le monde réel. L’Institut SANS a démontré des exploits PPTP en 2002, et une étude IEEE de 2019 a révélé que le PPTP s’effondrait sous des conditions DDoS avec une perte de paquets sévère.

Conclusion : PPTP est rapide mais fondamentalement peu sûr.

Pouvez-vous toujours utiliser PPTP ?

Techniquement oui, mais seulement dans des situations très limitées : certains réseaux d’entreprise hérités en dépendent encore, et dans des LAN internes complètement isolés, cela peut être toléré. Pour tout ce qui concerne la vie privée, la banque ou l’utilisation quotidienne d’Internet, PPTP n’est pas sûr.

Conclusion : PPTP n’offre que l’illusion de protection. Utilisez plutôt des protocoles modernes.

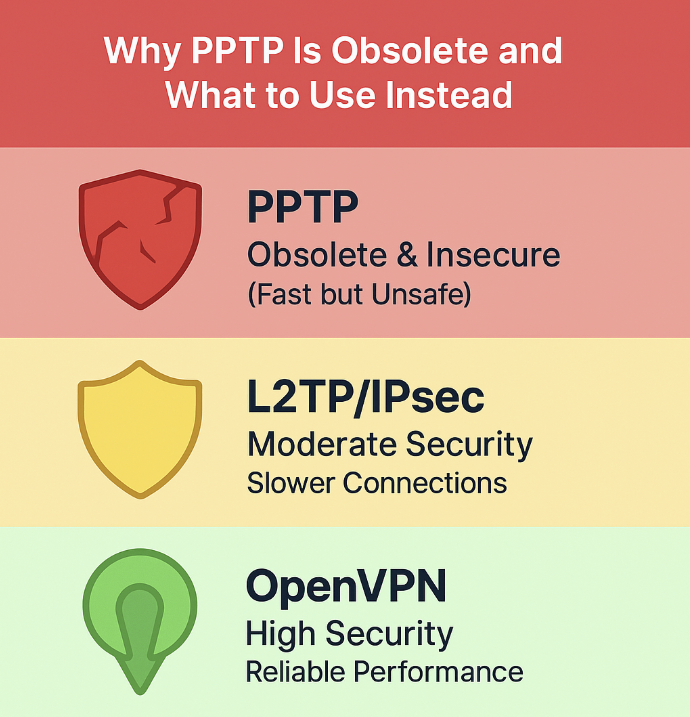

Comparaison des protocoles VPN : alternatives plus sûres

| Protocole | Sécurité | Vitesse | Stabilité | Compatibilité | Meilleur cas d’utilisation |

|---|---|---|---|---|---|

| PPTP | ❌ Très mauvais | ✅ Rapide | Moyenne | Appareils hérités | Obsolète uniquement |

| L2TP/IPsec | ✅ Modéré | Moyenne | Stable | Largement pris en charge | Besoins de base en VPN |

| OpenVPN | ✅✅ Élevé | Moyenne | Stable | Soutien large | Navigation sécurisée |

| WireGuard | ✅✅ Élevé | ✅✅ Très rapide | Stable | En croissance | Meilleur mélange de vitesse + sécurité |

Pour la plupart des utilisateurs, OpenVPN ou WireGuard est le choix le plus sûr. Les utilisateurs mobiles préfèrent souvent IKEv2/IPsec.

Conclusion : Les protocoles VPN modernes vous offrent vitesse et véritable sécurité—PPTP ne le fait pas.

Consensus d’experts

Les chercheurs en sécurité ont étudié le PPTP pendant des décennies et ont atteint la même conclusion :

- UC Berkeley (1998) : Les mots de passe MS-CHAPv2 peuvent être craqués en quelques heures.

- SANS Institute (2002) : PPTP peut être exploité par des attaques par force brute et des attaques par déni de service.

- IEEE SoutheastCon (2019) : PPTP échoue sous stress DDoS, avec des connexions instables et une forte perte de paquets.

- Springer (2016) : Les attaques inter-protocoles combinant PPTP avec RADIUS peuvent révéler des clés de session.

Conclusion : PPTP n’est pas seulement obsolète, il est fondamentalement peu sûr.

Conclusion : Le rôle du PPTP dans l’histoire est terminé.

PPTP a été une étape marquante dans l’histoire des VPN, rendant les connexions sécurisées possibles pour la première fois à grande échelle. Mais aujourd’hui, c’est un vestige.

- Individus : N’utilisez pas PPTP pour la confidentialité en ligne.

- Entreprises : Restreindre le PPTP aux systèmes internes hérités et planifier la migration.

- Utilisateurs modernes : Des protocoles comme OpenVPN, IKEv2/IPsec, et surtout WireGuard sont les alternatives sécurisées qui valent la peine d’être fiables.

Prêt à passer à des protocoles obsolètes ? Téléchargez le dernier client VPN et protégez votre vie privée avec un cryptage moderne.

Les VPN sont basés sur la confiance. Le PPTP l’a autrefois méritée, mais aujourd’hui, il ne la mérite plus.

PPTP est-il toujours sûr à utiliser en 2025 ?

Non. Le chiffrement RC4 de PPTP et l’authentification MS-CHAPv2 peuvent être craqués en quelques heures avec des outils modernes. Il manque de protection de l’intégrité des données et a été abandonné par Apple, Microsoft et la plupart des fournisseurs de VPN. Il peut encore fonctionner pour des systèmes internes hérités, mais il ne devrait pas être utilisé pour la sécurité Internet quotidienne.

Pourquoi Apple et Microsoft ont-ils supprimé le support de PPTP ?

Les deux entreprises ont abandonné PPTP en raison de vulnérabilités de sécurité de longue date. Apple a supprimé PPTP à partir d’iOS 10 et de macOS Sierra, tandis que Microsoft décourage son utilisation au profit de L2TP/IPsec, IKEv2/IPsec, OpenVPN et WireGuard. Ce changement reflète un mouvement à l’échelle de l’industrie vers un chiffrement plus fort.

Quelle est la différence entre PPTP et L2TP/IPsec ?

L2TP/IPsec combine un protocole de tunneling (L2TP) avec le chiffrement IPsec. Il est plus lent à se connecter que le PPTP mais beaucoup plus sécurisé. Le PPTP utilise uniquement un chiffrement faible basé sur RC4 et une authentification obsolète, ce qui le rend facile à casser. Si vous devez choisir entre les deux, L2TP/IPsec est l’option la plus sûre.

Quel protocole VPN devrais-je utiliser à la place de PPTP ?

Pour la plupart des utilisateurs, OpenVPN ou WireGuard sont les meilleurs choix. Les deux utilisent un chiffrement fort et moderne, sont activement maintenus et fonctionnent bien sur mobile et bureau. IKEv2/IPsec est également une option solide pour les appareils mobiles car il se reconnecte rapidement lors du changement de réseaux.

PPTP peut-il être utilisé sans cryptage ?

Techniquement, le PPTP peut être configuré sans cryptage (appelé « PPTP avec MPPE désactivé »), mais cela expose toutes vos données. Cette configuration va à l’encontre de l’objectif d’un VPN et n’est pas recommandée sauf dans des environnements de laboratoire très spécifiques et non sensibles.