SSL VPN est depuis longtemps le moyen pour les employés d’accéder en toute sécurité aux ressources de l’entreprise depuis chez eux. Mais qu’est-ce que c’est, comment cela fonctionne-t-il et est-ce que cela tient toujours dans le temps ? Ce guide explique ce qu’est un SSL VPN, vous montrant comment le configurer. Il énumère les risques de sécurité associés ces dernières années et vous propose une comparaison entre SSL et des options plus récentes comme IPSec et WireGuard.

Table of Contents

Qu’est-ce qu’un VPN SSL ?

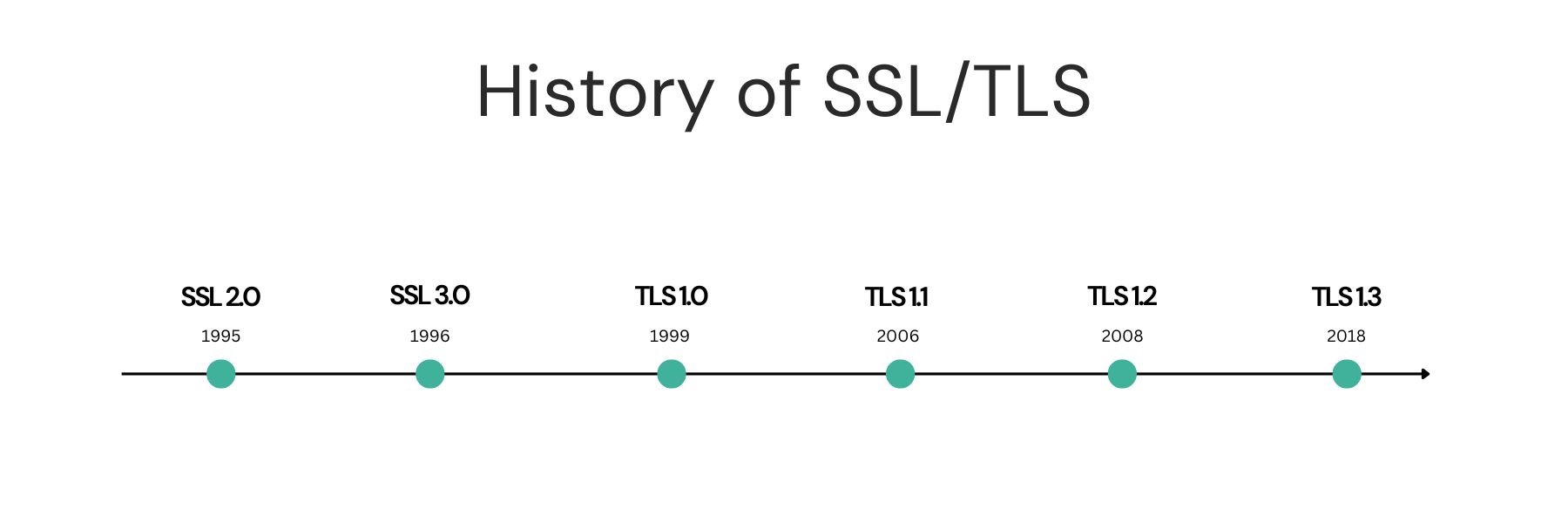

SSL signifie Secure Sockets Layer, un protocole cryptographique conçu pour fournir une communication sécurisée sur un réseau. Il évolue et se met à jour en continu, passant de SSL 1.0 à TLS 1.3 au fil des ans, rendant ainsi les noms SSL et TLS acceptables.

Alors, que se passe-t-il lorsque vous ajoutez un VPN (réseau privé virtuel) à SSL ? Un VPN SSL est une technologie qui utilise des protocoles de cryptage SSL/TLS pour sécuriser la connexion entre l’appareil d’un utilisateur et un réseau privé, généralement un bureau d’entreprise. Il existe essentiellement 2 types différents de VPN SSL :

- SSL Portal VPN : Grâce à un site web sécurisé (un « portail »), il fournit un accès sécurisé sans client à certaines applications web d’entreprise. Au lieu de donner accès à l’ensemble du réseau, il donne accès à des outils spécifiques, tels qu’un fichier unique ou l’application de messagerie.

- SSL Tunnel VPN : Utilisé généralement avec des clients tels que le client VPN SSL WatchGuard. En étendant le LAN d’entreprise à l’appareil distant, il offre un accès complet au réseau. Les employés peuvent accéder à toutes les ressources réseau via le tunnel VPN chiffré qu’il crée.

Comment fonctionne un VPN SSL ?

Un VPN SSL fonctionne en créant un tunnel sécurisé et chiffré entre l’appareil d’un utilisateur et un réseau d’entreprise privé. Le processus suit généralement ces étapes clés :

1. Établir une connexion de passerelle VPN

Les utilisateurs se connectent à la passerelle VPN en lançant une application cliente SSL VPN dédiée ou en utilisant directement un navigateur web.

2. Authentification

Les utilisateurs vérifient ensuite leur identité en utilisant des identifiants. Ce processus inclut souvent une authentification multi-facteurs (MFA) pour une sécurité renforcée.

3. Établissement du tunnel

Une fois l’authentification terminée, la passerelle VPN crée un tunnel sécurisé en utilisant le protocole SSL/TLS.

4. Accès sécurisé

Pendant que le tunnel est actif, les utilisateurs peuvent accéder en toute sécurité aux ressources internes approuvées, telles que des fichiers ou des applications, comme si leurs appareils étaient directement connectés au réseau de l’entreprise.

5. Transmission de données chiffrées

Le tunnel crypte toutes les données envoyées entre l’utilisateur et le réseau, empêchant ainsi les données sensibles de l’entreprise d’être interceptées.

Comment configurer un VPN SSL pour l’accès à distance ?

Pour configurer un VPN SSL pour l’accès à distance, vous avez besoin d’un client VPN SSL. Différent d’un fournisseur de services VPN couramment entendu pour la sécurité en ligne personnelle, les clients VPN SSL pour l’accès à distance ici sont des options comme FortiClient, WatchGuard SSL VPN Client, Cisco AnyConnect Secure Mobility Client et SonicWall Mobile Connect. Ces clients agissent comme des passerelles, établissant des connexions sécurisées chiffrées en TLS à votre pare-feu d’entreprise ou à votre passerelle VPN.

Étape 1 : Installez un client VPN SSL, prenons FortiGate comme exemple.

Étape 2 : Activez la fonctionnalité SSL VPN sur FortiGate. Ensuite, connectez-vous à un système de vérification des utilisateurs comme Microsoft Active Directory ou RADIUS pour l’authentification. Ensuite, définissez des politiques d’accès en spécifiant quels groupes d’utilisateurs peuvent accéder à des applications spécifiques et en créant une plage d’adresses IP pour les utilisateurs, ainsi que des règles de pare-feu pour contrôler leur accès.

Image de Fortinet

Étape 3 : Créez un package d’installation préconfiguré qui inclut l’adresse de la passerelle et tous les paramètres de connexion nécessaires. Ensuite, installez le client sur tous les appareils des utilisateurs ou fournissez-leur l’URL dédiée et leurs identifiants d’authentification.

Les politiques que vous définissez aux étapes 2 et 3 déterminent le niveau d’accès de l’utilisateur. Après avoir lancé le client et s’être authentifiés, ils peuvent voir un accès tunnel complet ou uniquement les applications autorisées.

Le VPN SSL est-il toujours fiable ?

En raison de sa commodité inégalée, la technologie SSL VPN est devenue un élément essentiel de l’accès à distance. Cependant, il y a eu une augmentation des vulnérabilités de sécurité ces dernières années.

Tout au long de 2024 et jusqu’en 2025, le gang de ransomware Akira a activement profité d’une vulnérabilité connue (CVE-2024-40766) dans les instances de SonicWall SSL VPN afin d’obtenir un accès initial aux réseaux d’entreprise.

Semblable à cela, le VPN SSL de Fortinet présente de graves failles (comme CVE-2024-21762) dont ont profité des organisations soutenues par des États, entraînant de graves violations de la sécurité.

Selon les experts, les paramètres de groupe LDAP par défaut sur les appareils SonicWall peuvent accorder automatiquement des autorisations excessives à tout utilisateur authentifié. Cela pourrait entraîner de graves vulnérabilités de sécurité, offrant une commodité aux cyber-attaquants.

De plus, le Centre national de cybersécurité du Royaume-Uni (NCSC) a souligné que les solutions SSL VPN ont un historique de graves défauts, tels que des vulnérabilités zero-day. Le NCSC a même publié des directives exhortant les organisations à passer des SSL VPN à des options plus sécurisées comme IPsec (avec IKEv2).

Protocoles alternatifs et méthodes de vérification pour SSL

Bien que les VPN SSL aient révolutionné l’accès à distance, leurs inconvénients et leurs failles de sécurité ont poussé les entreprises et les utilisateurs de VPN à rechercher des alternatives plus fiables.

1. SSL VPN vs. IPsec VPN

Un protocole qui sécurise la communication entre les réseaux ou les clients est le VPN IPsec. Il est fréquemment utilisé pour relier les centres de données d’entreprise et les bureaux de branche, et il est réputé pour sa sécurité robuste.

SSL VPN | IPsec VPN | |

|---|---|---|

Couche de protocole | Couche d’application (Couche 7) | Couche Réseau (Couche 3) |

Cas d’utilisation principal | Accès utilisateur à distance | Réseau à réseau |

Déploiement | Client sans client (navigateur) ou client VPN SSL | Un client dédié est nécessaire. |

Contrôle d’accès | Peut restreindre les utilisateurs à des applications spécifiques. | Accès total |

Firewall | Utilise le port TCP commun 443. | Utilise des protocoles et des ports uniques |

Expérience Utilisateur | Très flexible | Configuration plus complexe |

2. SSL vs. WireGuard

Le protocole VPN contemporain et open-source WireGuard a été créé en pensant à la facilité d’utilisation et à la rapidité. Il est bien connu pour avoir une faible latence et des temps de connexion rapides, ce qui le rend parfait pour les appareils mobiles et les situations où les conditions du réseau fluctuent régulièrement.

SSL VPN | WireGuard | |

|---|---|---|

Architecture de protocole | Basé sur le protocole TLS/SSL mature | Un nouveau protocole minimal unique |

Force clé | Contrôle d’accès granulaire et accès web sans client | Performance brute, vitesse et simplicité |

Codebase & Auditing | Complexe mais éprouvé au fil du temps | Codebase extrêmement petit, plus facile à auditer pour la sécurité |

Vitesse de connexion | Plus lent, en raison de la surcharge de la poignée de main TLS. | Connexions extrêmement rapides, presque instantanées |

Contrôle d’accès | Intégré aux politiques de passerelle (niveau application) | Fournit un accès complet au réseau ; le contrôle doit être mis en œuvre de manière externe. |

Scénario idéal | Équilibre entre sécurité et flexibilité pour le travail à distance en entreprise | Liens site-à-site, utilisateurs critiques en termes de performance, passionnés de technologie |

3. Accès au réseau Zero Trust

Bien qu’il ne s’agisse pas d’un protocole, le ZTNA a radicalement changé la philosophie de la sécurité du modèle « faire confiance mais vérifier » à « ne jamais faire confiance, toujours vérifier ». Le ZTNA authentifie chaque utilisateur et chaque appareil avant de permettre l’accès. En raison de sa sécurité accrue, cette méthode de contrôle d’accès devient de plus en plus populaire.

Sécurisez votre navigation personnelle avec X-VPN

Alors que les VPN SSL se concentrent sur la fourniture d’un contrôle d’accès à distance sécurisé pour les organisations, la sécurité Internet personnelle est tout aussi importante. C’est là qu’intervient X-VPN. Notre solution non seulement sécurise votre navigation avec un cryptage avancé, mais offre également le puissant protocole TLS pour garantir que vos données restent privées et sécurisées.

Solution 100% gratuite

Protocoles TLS proposés

WireGuard intégré

ZTNA pour une confidentialité ultime des utilisateurs

Conclusion

SSL VPN a joué un rôle clé dans la révolution du travail à distance. Cependant, ses vulnérabilités ont exposé les organisations à des risques. Des alternatives comme IPsec et ZTNA deviennent la norme pour une sécurité renforcée. Les principaux clients SSL VPN, y compris FortiClient et Cisco AnyConnect, s’y dirigent également. Au-delà des solutions professionnelles, téléchargez notre VPN gratuit pour votre protection personnelle en cybersécurité.

FAQs

Is SSL VPN bon ?

Oui, le SSL VPN est une bonne option pour l’accès à distance car il est facile à utiliser. Cependant, que ce soit le meilleur choix dépend de la situation. Ses problèmes de sécurité passés signifient qu’il nécessite des mises à jour et une configuration soigneuses. Pour de nombreux utilisateurs, des alternatives modernes comme l’IPsec pourraient être une option plus sûre et meilleure à long terme.

Pour qui est SSL VPN ?

C’est principalement destiné aux organisations qui ont besoin de fournir à leurs employés ou partenaires un accès à distance sécurisé aux ressources du réseau interne. Ce n’est généralement pas une solution pour les consommateurs individuels cherchant à préserver leur vie privée lors de la navigation sur Internet.

Y a-t-il un VPN mobile avec un client SSL ?

Oui, de nombreuses solutions VPN proposent des applications mobiles dédiées qui utilisent SSL/TLS pour le travail à distance. Par exemple, Cisco AnyConnect et FortiClient. Au-delà de cela, il existe des VPN comme X-VPN qui offrent une solution de qualité personnelle pour protéger votre vie privée avec un protocole SSL/TLS.

SSL est-il meilleur qu’IPsec ?

Cela dépend de vos besoins spécifiques et de vos cas d’utilisation. Si vous avez besoin d’un accès facile et spécifique à une application, un VPN SSL pourrait être mieux. Si vous avez besoin d’un accès complet au réseau et d’une sécurité robuste, l’IPsec pourrait être la meilleure option.

Quelle est la différence entre SSL VPN et VPN traditionnel ?

SSL VPN est idéal pour l’accès à des applications spécifiques, généralement utilisé dans les entreprises pour contrôler l’accès à distance. Les VPN traditionnels comme X-VPN, en revanche, sont conçus pour aider les utilisateurs personnels à changer d’adresses IP, à chiffrer les données en ligne et à accéder à du contenu mondial.

Quelle est la différence entre SSL VPN et le transfert de port ?

SSL VPN se concentre sur la fourniture d’un accès à distance sécurisé aux applications avec cryptage et accès convivial, tandis que le transfert de port est une méthode pour diriger le trafic vers des appareils ou services spécifiques, souvent avec moins de sécurité. SSL VPN est généralement l’option la plus sûre pour l’accès à distance.