Шифрование VPN является основой функционирования VPN, защищая ваши сетевые данные от кражи, шпионства или перехвата хакерами.

Чтобы получить четкое представление о шифровании VPN, включая его преимущества и то, как оно работает, продолжайте читать. Мы предложим исчерпывающее руководство, которое разъяснит сложности на понятном языке.

Table of Contents

Что такое шифрование VPN?

Шифрование VPN обычно использует протокол TLS и определенные криптографические алгоритмы, чтобы «перевести» пакеты данных в кажущуюся случайной строку шифротекста. Для посторонних это выглядит как бессмыслица, совершенно не имеющая значения. Только те, кто обладает правильным ключом расшифровки, могут восстановить оригинальное содержимое, что делает любые несанкционированные попытки шпионажа бесполезными — таким образом, обеспечивая надежную защиту ваших личных данных.

Вот сценарий, который поможет вам лучше понять термин шифрование.

- Сценарий: Анна отправляет сообщение Юли с помощью VPN.

- Оригинальный текст: Привет, Juli!

- Зашифрованный текст: gijo390jdksjfkn

- Сообщение прочитано другим: gijo390jdksjfkn

- Сообщение прочитано Юли (у кого есть ключ): Привет, Juli!

💡В конкретных практических случаях:

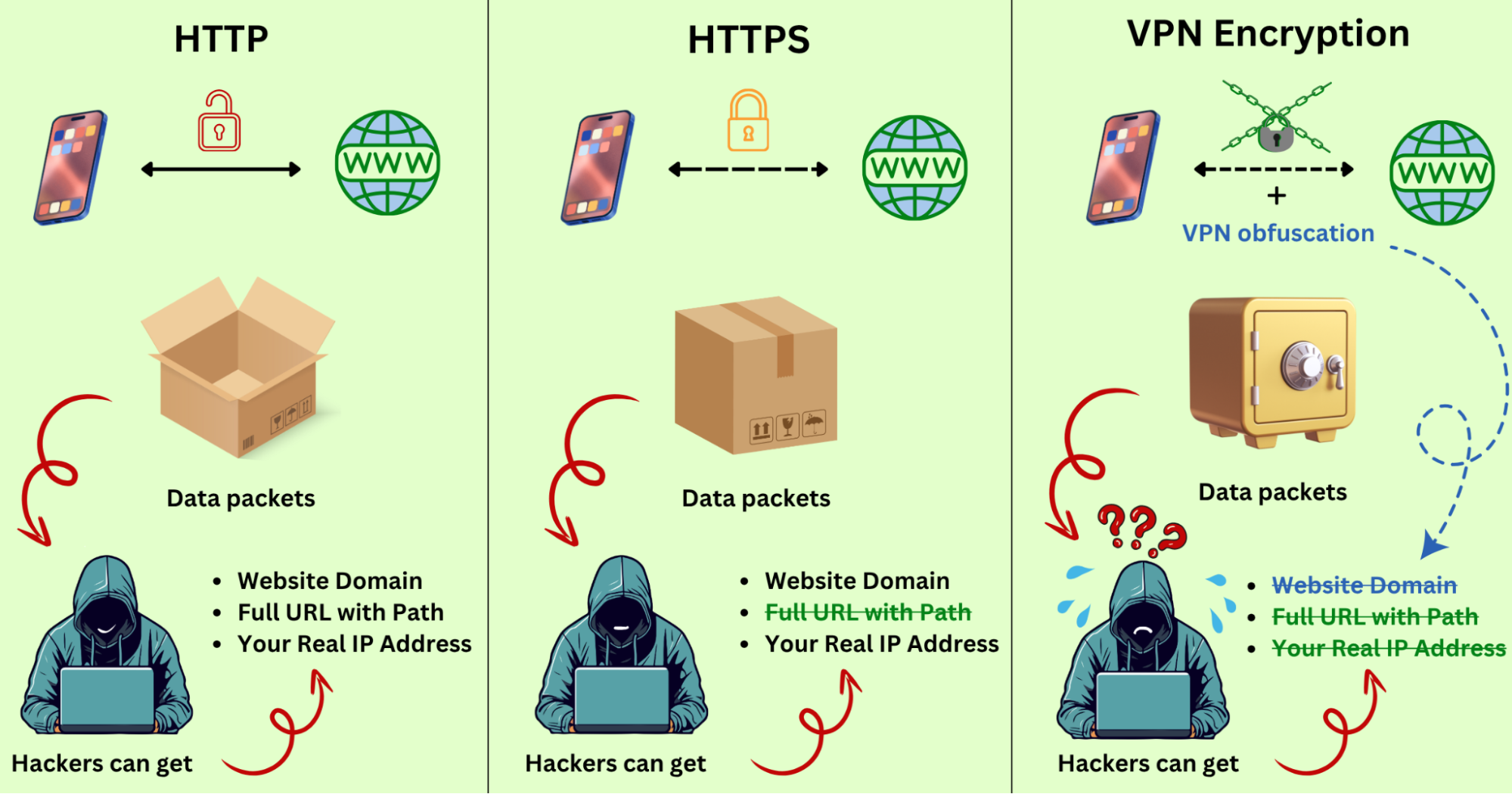

・При доступе к нешифрованным сервисам: Когда вы посещаете приложения или веб-сайты, которые не поддерживают шифрование данных (например, страницы, которые все еще используют HTTP протокол), шифрование VPN действует как ваш «плащ-невидимка». Оно скрывает ваше имя домена, посещенные страницы и реальный IP-адрес, предотвращая шпионство или перехват ваших данных третьими лицами, делая ваши онлайн-активности более приватными.

・При доступе к зашифрованным сервисам: Для веб-сайтов, которые уже используют безопасные протоколы, такие как HTTPS, шифрование VPN добавляет дополнительный уровень защиты. Помимо шифрования на уровне приложений, оно оборачивает пакеты данных в дополнительную защиту TLS, достигая «двойного шифрования». Это не только усложняет расшифровку данных, но и дополнительно скрывает вашу личность, делая ваш цифровой след труднее отслеживаемым.

・Совет: Некоторые высококлассные VPN-сервисы (такие как X-VPN) используют технологию обфускации наряду с шифрованием. Эта «скрытая возможность» делает зашифрованные данные похожими на обычный трафик, предотвращая их обнаружение и эффективно обходя интернет-цензуру для более безопасного и свободного просмотра.

По сути, шифрование VPN — это сама суть VPN. Оно служит не только первой линией защиты вашей конфиденциальности, но и ключом к поддержанию анонимности в цифровом мире. Проще говоря, VPN без шифрования — это как сейф без замка — пустая оболочка.

Как работает шифрование VPN?

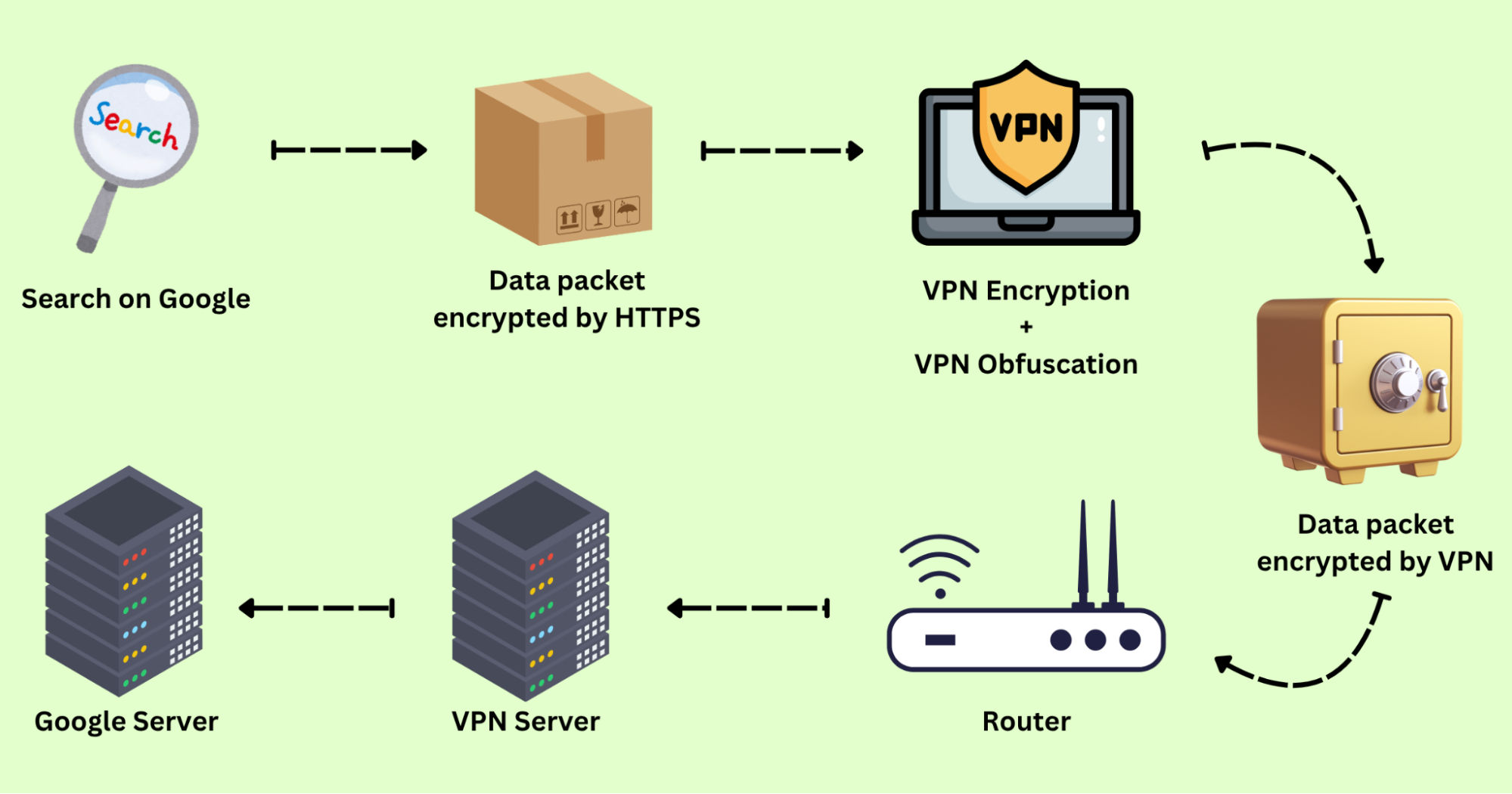

Когда у вас уже есть VPN-сервис и вы готовы подключиться к серверу для доступа к веб-сайту, механизм шифрования VPN тихо активируется и продолжается следующим образом:

Шаг 1. Отправить запрос

Когда вы подключаетесь к VPN-серверу и начинаете получать доступ к веб-сайтам или приложениям, ваш запрос не отправляется напрямую в интернет. Вместо этого он сначала направляется на VPN-клиент.

Шаг 2. Построить туннель

После получения вашего запроса клиент VPN немедленно устанавливает для вас «выделенный канал», то есть безопасный VPN-туннель. Этот туннель соединяет сетевой путь между вами и сервером VPN, эффективно предотвращая внешнее слежение или подделку данных.

Шаг 3. Шифрование данных

Ваши онлайн-данные передаются на сервер VPN через туннель VPN и шифруются. Ознакомьтесь с кратким обзором процесса:

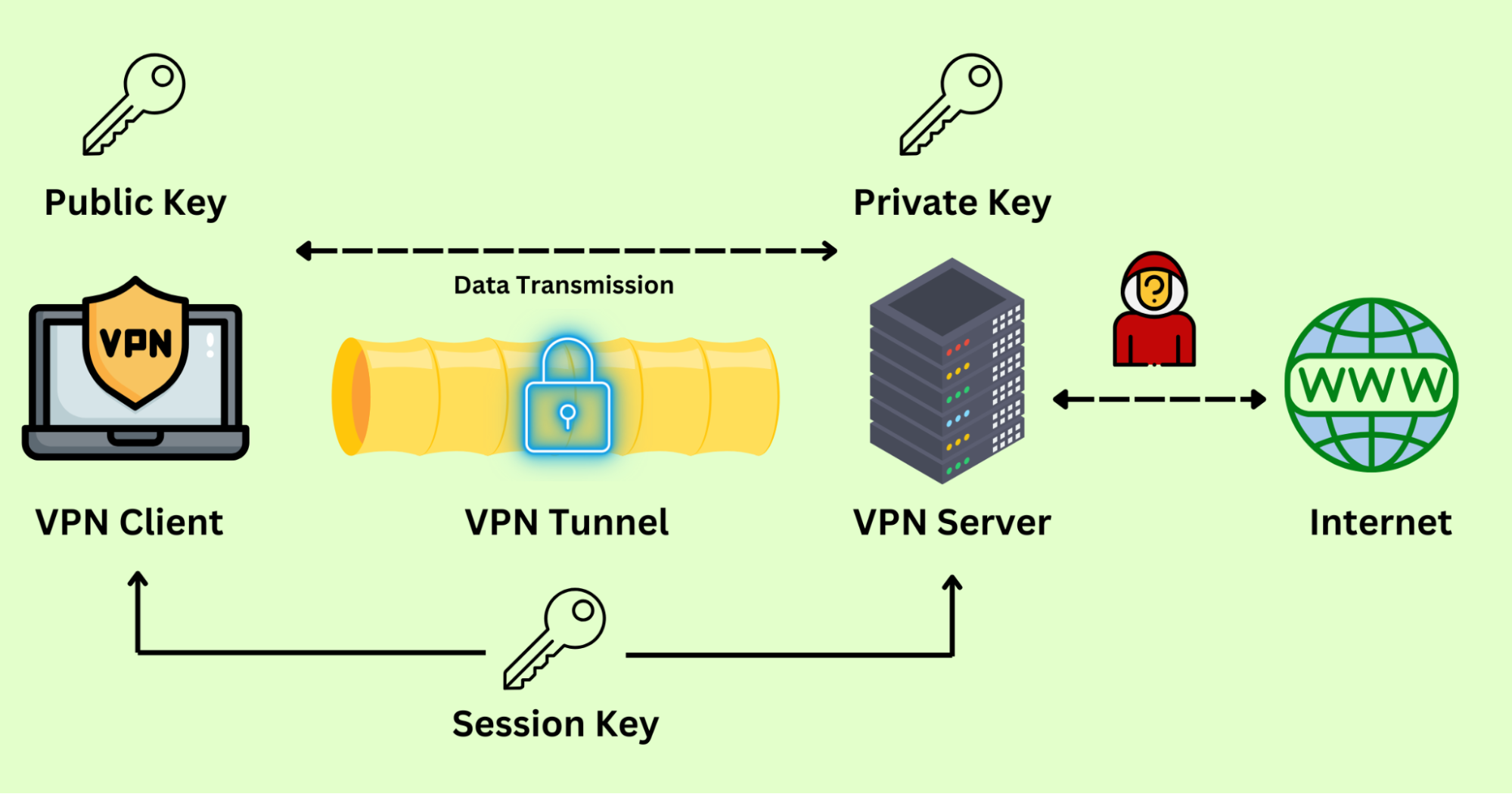

1. Асимметричный обмен ключами:

- Сначала клиент VPN и сервер VPN должны выполнить рукопожатие. Клиент отправляет сообщение Hello, информируя сервер о поддерживаемых им алгоритмах шифрования.

- Сервер VPN отвечает на приветствие, указывает используемый алгоритм шифрования и отправляет клиенту сообщение, содержащее его TLS сертификат, выданный доверенным центром сертификации.

- Сертификат, отправленный клиенту, содержит открытый ключ для асимметричного обмена ключами.

- После получения сертификата клиент проверяет его подлинность у удостоверяющего центра, чтобы убедиться, что сервер является легитимным, а не злонамеренным хакером, выдающим себя за посредника.

- После успешной проверки VPN-клиент использует открытый ключ для шифрования данных (симметричного ключа), который затем отправляется на VPN-сервер.

- Тогда VPN-сервер может расшифровать симметричный ключ с помощью закрытого ключа, соответствующего открытому ключу.

2. Симметричное шифрование:

- Вторая фаза будет использовать симметричное шифрование для генерации нового, уникального симметричного ключа, известного как ключ сессии.

- Как только сеансовый ключ установлен, клиент VPN и сервер VPN функционируют как две доверенные стороны, разделяющие один и тот же «секретный код». На протяжении всей сессии VPN вся шифровка и расшифровка данных зависят от этого уникального ключа.

3. Передача данных

- Затем зашифрованный ключ будет отправлен на VPN-сервер с использованием алгоритма шифрования.

4. Проверка целостности

- Наконец, сервер будет использовать алгоритм целостности для проверки того, что зашифрованные данные не были подделаны, и расшифрует симметричный ключ с помощью закрытого ключа.

- Теперь ваши данные могут быть зашифрованы/расшифрованы клиентом и сервером VPN с помощью симметричного ключа.

Шаг 4. Расшифровать данные

Сервер расшифровывает данные в их исходный текст и отправляет их на целевой веб-сайт.

Шаг 5. Путь возврата

После того как целевой веб-сайт вернет данные, VPN-сервер повторно шифрует их и передает обратно на устройство пользователя через VPN-туннель. Получив данные, клиент расшифровывает их с использованием соответствующего ключа, а затем отображает веб-страницу или содержимое приложения для вас.

Преимущества шифрования VPN

В своей основе шифрование VPN является самой сутью VPN. Оно напрямую определяет, является ли ваша онлайн-защита действительно надежной и доверенной.

Включение шифрования VPN предоставляет значительные преимущества в этих ключевых областях:

- Безопасность: Хакеры больше не могут шпионить или перехватывать ваши сетевые данные. Это не только эффективно предотвращает утечки данных, но и защищает вас от распространенных угроз, таких как мошенничество, фишинг и DDoS-атаки.

- Защита конфиденциальности: С шифрованием VPN третьи лица теряют возможность отслеживать вашу активность в интернете. Будь то ваш интернет-провайдер, онлайн-рекламодатели или платформы аналитики данных, они не могут получить доступ к вашей личной информации.

- Гарантия анонимности: Шифрование VPN скрывает ваш реальный IP-адрес и онлайн-след, позволяя вам невидимо перемещаться по цифровому миру. Рассматривайте это как ваш цифровой плащ-невидимку, который делает действительно безопасный просмотр возможным.

- Снимите гео-ограничения: Зашифрованные данные помогают вам обойти гео-блоки, предоставляя беспрепятственный доступ к контенту из разных регионов. Например, вы можете стримить зарубежные библиотеки Netflix или получить более дешевые авиабилеты, наслаждаясь как безопасностью, так и свободой.

Ключевые компоненты шифрования VPN

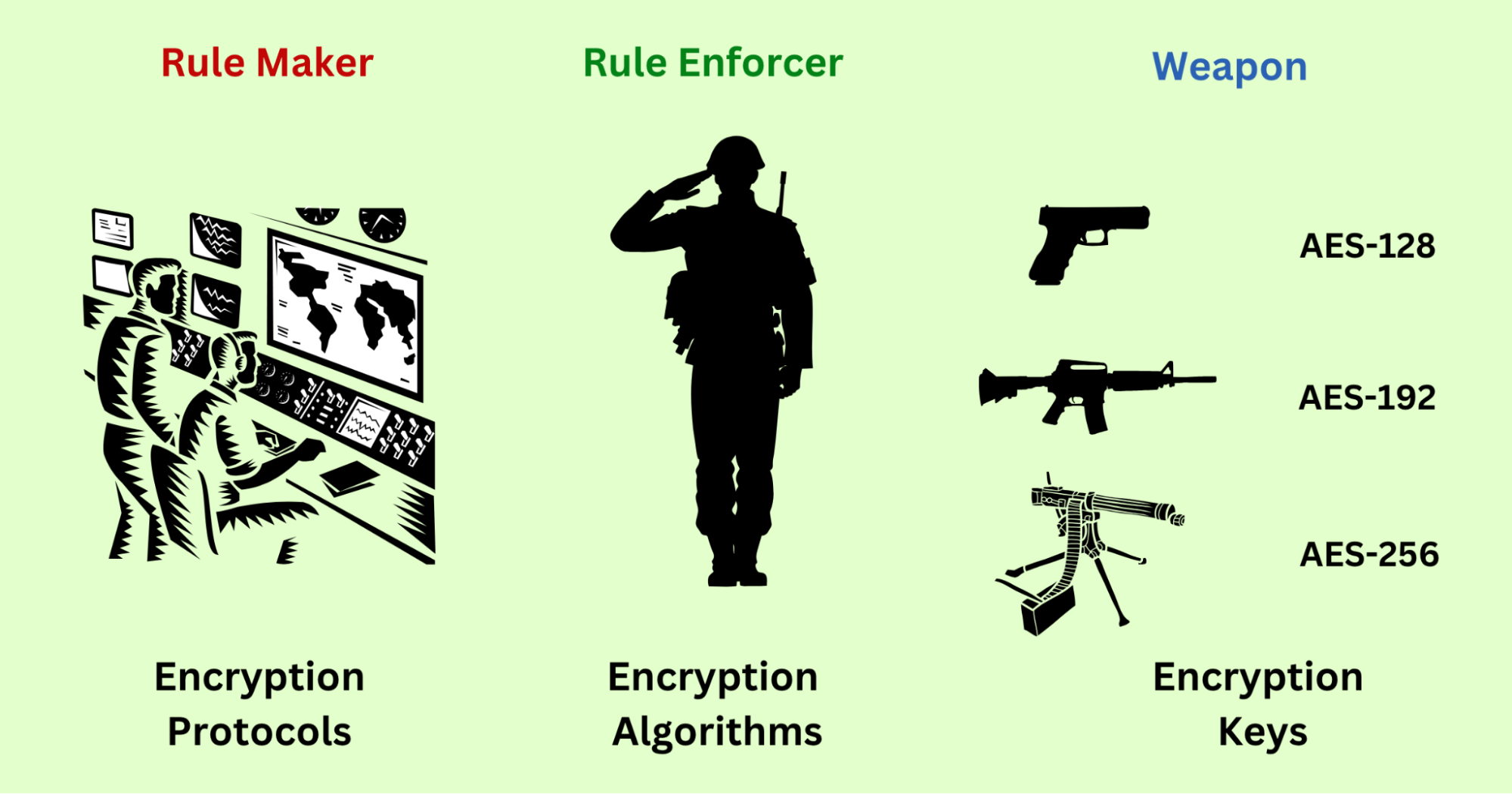

В рамках всей системы шифрования VPN три ключевых компонента заслуживают особого внимания:

- Протоколы шифрования — Создатель правил: Определите правила и методы передачи данных.

- Алгоритмы шифрования — Исполнитель правил: Выполняйте фактическое шифрование/расшифровку в соответствии с правилом.

- Ключи шифрования — Оружие исполнителей: Укажите значения для алгоритмов, чтобы они работали.

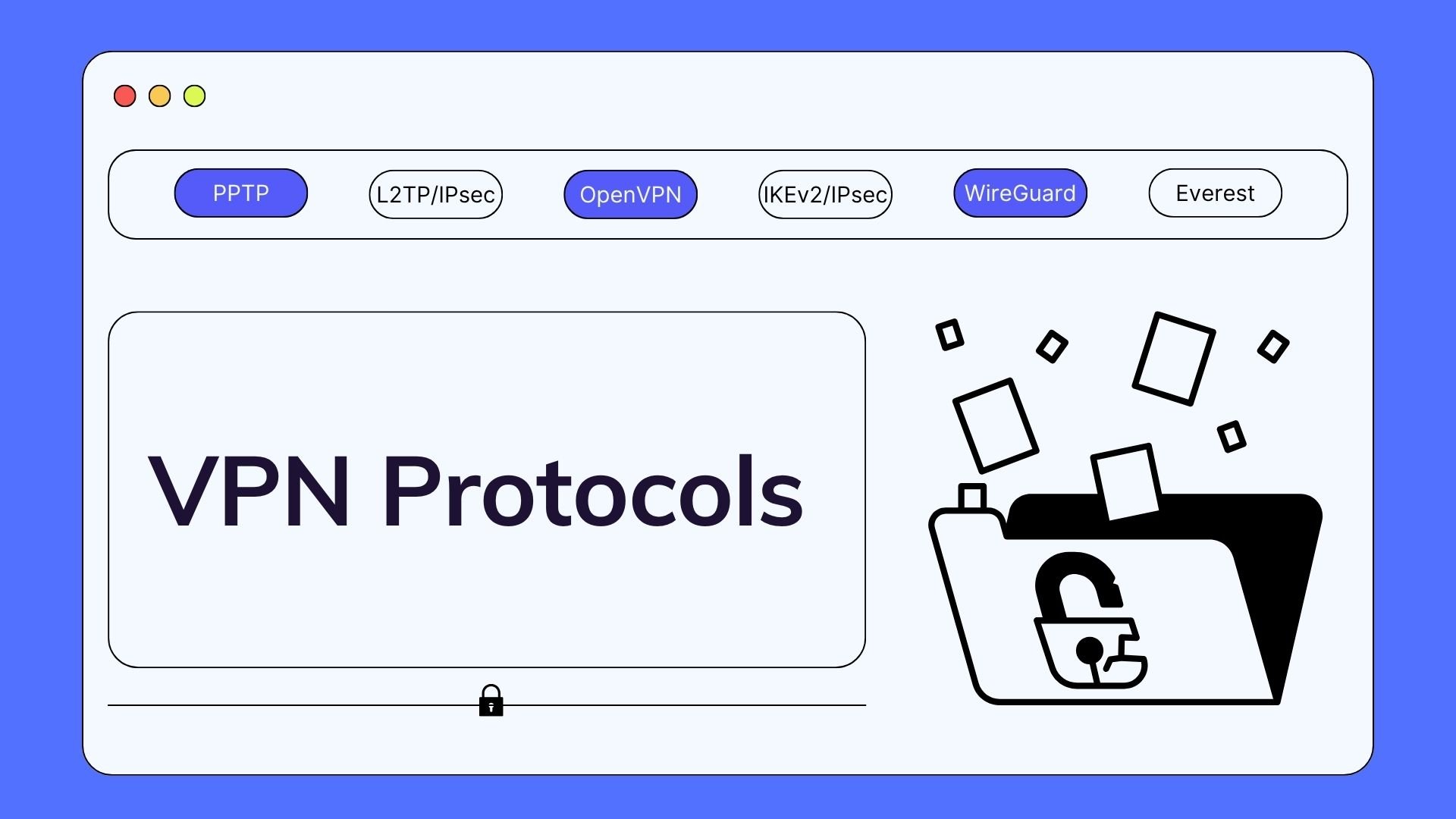

Протоколы шифрования

В системе шифрования VPN протоколы функционируют как главный дирижер всего процесса шифрования и передачи данных. Разные протоколы VPN работают по различным правилам и механизмам, что приводит к различным уровням силы шифрования и опыту подключения.

Ниже перечислены общие протоколы VPN:

- OpenVPN: Классический протокол с открытым исходным кодом, известный своей высокой безопасностью и стабильностью. Как «ветеран» мира VPN, он по-прежнему широко используется сегодня.

- WireGuard: Протокол нового поколения с открытым исходным кодом, который выделяется своим минималистичным дизайном, молниеносной скоростью и надежной безопасностью.

- L2TP/IPsec: Сочетает L2TP с IPsec, предлагая гибкость и настраиваемость, подходящие для различных сценариев.

- IKEv2/IPsec: Обладает исключительной скоростью повторного подключения, особенно подходит для мобильных пользователей, поддерживая стабильность при переключении сетей.

💡Дополнительный совет: Помимо этих общих протоколов, многие провайдеры VPN разрабатывают собственные протоколы шифрования для повышения производительности, такие как протокол Эверест X-VPN.

- Everest: Частный протокол, объединяющий высокую скорость, надежную безопасность и исключительные возможности разблокировки, разработанный для обеспечения более плавного и менее ограниченного онлайн-опыта.

Протокол | Способность шифрования | Скорость | Разблокировать способность |

|---|---|---|---|

OpenVPN | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

WireGuard | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

L2TP/IPsec | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

IKEv2/IPsec | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

Everest | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

Алгоритмы шифрования

Алгоритмы шифрования — это математические формулы, используемые для преобразования обычного текста в нечитаемый, искаженный текст и наоборот. Их существование гарантирует, что даже если данные будут перехвачены, несанкционированные лица не смогут понять их содержание.

Среди многочисленных алгоритмов Стандарт продвинутого шифрования, также называемый AES, является наиболее широко используемым и доверенным представителем, считающимся золотым стандартом отрасли для современного шифрования VPN. Благодаря своей исключительной безопасности и эффективной производительности шифрования он стал основной технологией для различных систем безопасной связи по всему миру.

Среди своих вариантов AES-256, самая безопасная версия, представляет собой вершину безопасности. Она шифрует данные в 256-битных блоках, что делает практически невозможным расшифровку для хакеров с помощью атак грубой силы из-за необходимой вычислительной мощности. Следовательно, ведущие провайдеры VPN, такие как X-VPN, используют технологию AES-256, обеспечивая пользователям защиту шифрования военного уровня.

💡Обзор других распространенных алгоритмов шифрования:

- ChaCha20: Известен своей высокой скоростью и надежной безопасностью, он выделяется как звезда среди алгоритмов шифрования следующего поколения и широко используется в современных протоколах, таких как WireGuard.

- Blowfish: Один из ранних распространенных алгоритмов шифрования, но он постепенно был выведен из обращения из-за множества уязвимостей в безопасности.

- 3DES: Эволюционировал из старого алгоритма DES, он предлагает улучшенную безопасность, но остается менее эффективным и надежным, чем AES.

Разные протоколы VPN используют разные алгоритмы шифрования, что означает, что комбинация протоколов и алгоритмов определяет уровень безопасности и эффективность шифрования VPN.

💡Ключевые алгоритмы, поддерживаемые основными VPN-протоколами:

- OpenVPN: AES (128-бит, 192-бит, 256-бит), Blowfish

- IPsec: AES (128-бит, 192-бит, 256-бит), 3DES, Blowfish

- L2TP/IPsec: AES (128-бит, 192-бит, 256-бит), 3DES

- IKEv2/IPsec: AES (128-бит, 192-бит, 256-бит), 3DES

- WireGuard: ChaCha20

Ключи шифрования

В системе шифрования VPN ключ представляет собой случайную строку данных, которая работает в тандеме с алгоритмом для шифрования и расшифровки онлайн-данных.

Обычно один и тот же алгоритм шифрования может поддерживать разные размеры ключей. Чем длиннее ключ шифрования, тем сложнее его взломать, и тем сильнее становится шифрование VPN. Вот почему даже самые быстрые компьютеры на Земле потребуют миллиарды лет, чтобы взломать AES-256.

💡Например:

- AES: Поддерживает размеры ключей 128, 192 и 256 бит.

- Blowfish: Поддерживает переменные длины ключа от 32 до 448 бит.

В процессе шифрования VPN обычно участвуют два типа ключей:

- Симметричные ключи

- Асимметричные ключи

Каждый из них играет важную роль в обеспечении безопасности и целостности передачи данных VPN.

Типы шифрования VPN

В зависимости от различных типов ключей, шифрование VPN с использованием протокола TLS также обычно классифицируется на Асимметричное шифрование и Симметричное шифрование.

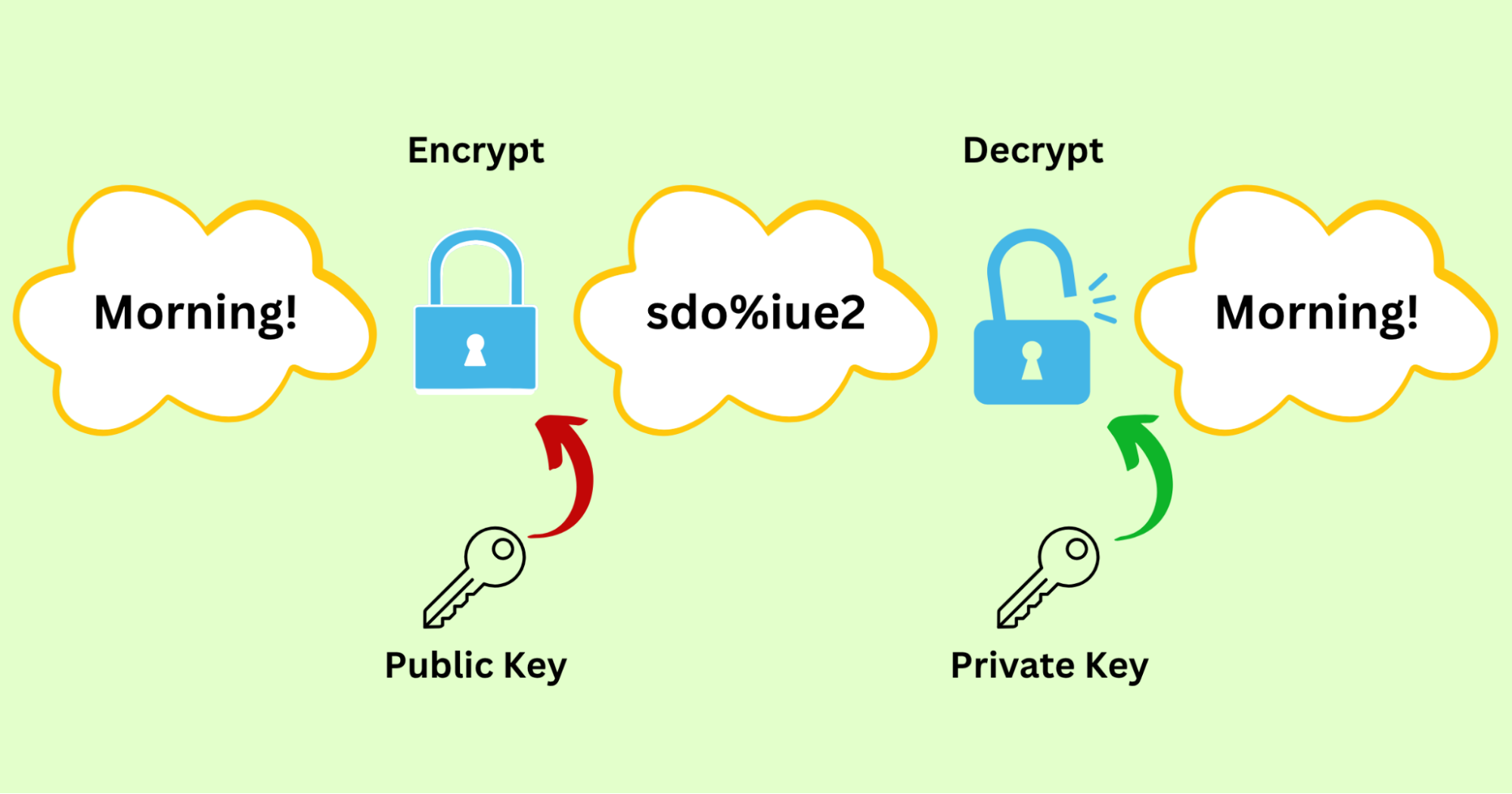

Асимметричное шифрование

Асимметричное шифрование обычно используется на начальном этапе установления соединения VPN, часто называемом “фаза рукопожатия.”

В процессе рукопожатия асимметричное шифрование генерирует пару открытого и закрытого ключей. Отправитель будет шифровать данные с использованием открытого ключа, в то время как получатель расшифрует зашифрованный текст, используя соответствующий.

💡Проверьте пример, чтобы вы могли четко понять этот термин.

Сценарий: Анна хочет отправить личное сообщение Юли.

Генерация ключей:

- Юли создает пару ключей.

- Публичный ключ: ju123

- Закрытый ключ: cuteJuLi

Распределение ключей:

- Юли отправляет открытый ключ Анне и оставляет закрытый ключ себе.

Шифрование:

- Доброе утро!

- Анна шифрует текст с помощью открытого ключа, который Юли ей назначает.

- Утро! ➤ sdo%iue2

Передача данных:

- Анна использует Интернет, чтобы отправить шифротекст Юли.

Дешифровка:

- Юли использует свой закрытый ключ, чтобы преобразовать зашифрованный текст в оригинальный текст.

- sdo%iue2 ➤ Доброе утро!

Асимметричное шифрование использует два различных ключа — даже если открытый ключ широко распространен, только сторона, обладающая соответствующим закрытым ключом, может расшифровать данные. Именно поэтому этот метод шифрования предлагает исключительную безопасность и надежность. Другими словами, даже если хакеры получат открытый ключ, они остаются бессильными получить доступ к зашифрованному содержимому.

Однако надежная безопасность имеет свою цену — асимметричное шифрование требует больше времени для выполнения сложных математических расчетов, что делает его несколько громоздким при обработке больших объемов передачи данных VPN.

Таким образом, более эффективное симметричное шифрование вышло на первый план.

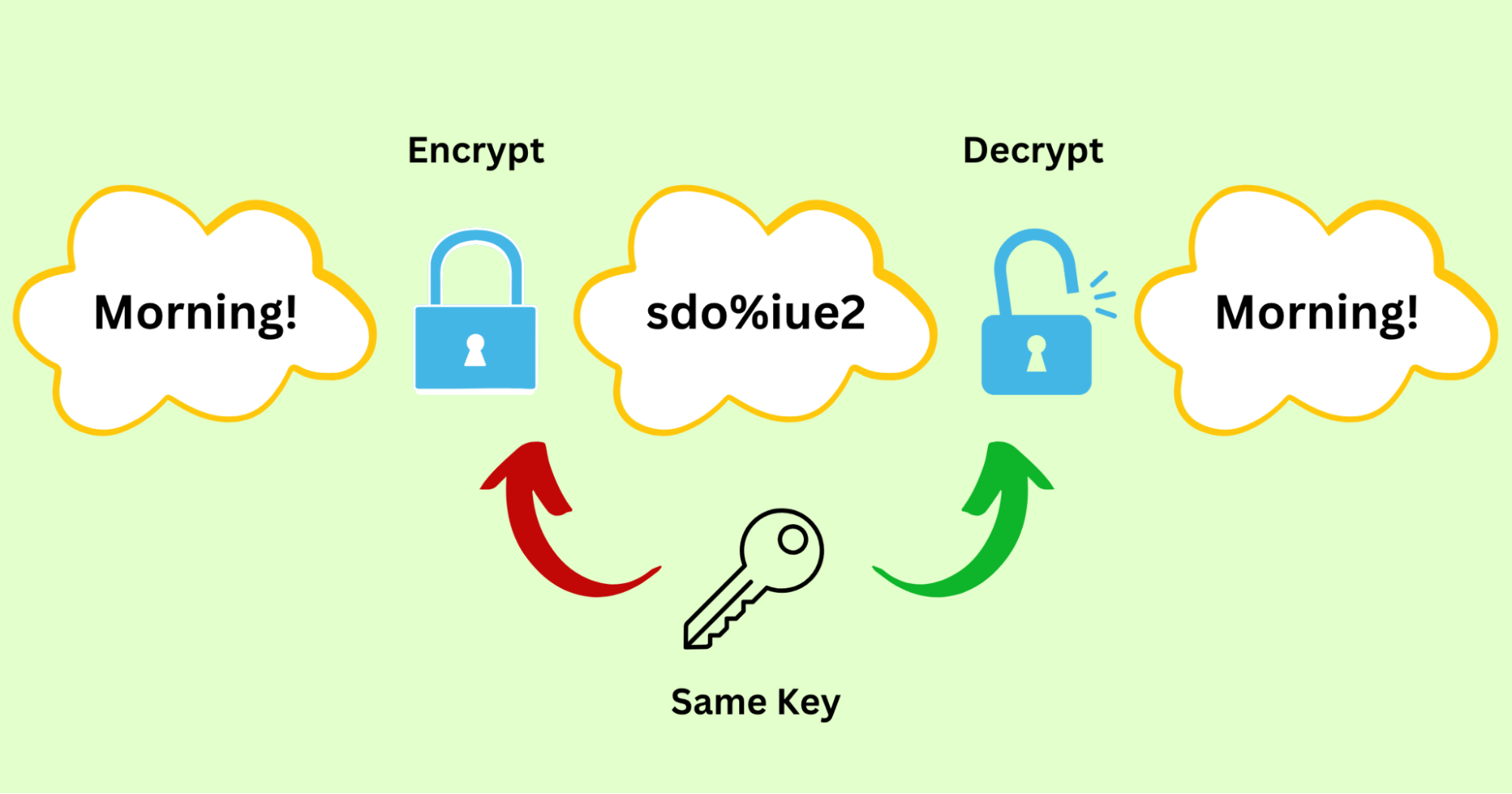

Симметричное шифрование

Симметричное шифрование зависит от одного и того же ключа, который используется для шифрования и расшифровки данных. Это означает, что отправитель и получатель должны поделиться одним ключом, чтобы обеспечить безопасную и бесшовную связь.

Чтобы проиллюстрировать, это похоже на секретные телеграммы, обменяемые агентами в старомодных шпионских фильмах. Только те, кто понимает азбуку Морзе (симметричный ключ), могут правильно расшифровать сообщения друг друга.

💡Вот яркий пример.

Сценарий: Анна отправляет информацию, которую она получила от шпионажа, Юли.

Генерация ключей:

- Они заранее согласовали использовать кодекс под названием AJ.

Шифрование:

- Утро!

- Анна шифрует текст с помощью AJ code.

- Утро!➤ sdo%iue2

Передача данных:

- Анна отправляет шифротекст Юли.

Дешифровка:

- Юли преобразует шифротекст в разведывательные данные с помощью кодовой книги AJ.

- sdo%iue2 ➤ Доброе утро!

По сравнению с асимметричным шифрованием, симметричное шифрование имеет более низкую вычислительную сложность, более быстрые скорости обработки и более высокую эффективность, что делает его очень подходящим для шифрования больших объемов данных.

Таким образом, в рамках шифрования VPN Асимметричное шифрование устанавливает безопасные соединения, в то время как Симметричное шифрование обрабатывает фактическую передачу данных VPN. Каждое из них выполняет свою уникальную роль, работая в тесной координации — одно закладывает основу безопасности, другое обеспечивает эффективную работу, позволяя VPN предоставлять непробиваемую защиту безопасности при сохранении плавного и стабильного соединения.

Совет профессионала: Как протестировать шифрование VPN?

Шифрование является абсолютным ядром функциональности VPN, но как обычный пользователь, вы можете задаться вопросом: действительно ли мой VPN шифрует трафик? И как я могу определить, достаточно ли надежно шифрование VPN?

Не беспокойтесь. Мы покажем вам, как протестировать шифрование VPN ниже, используя X-VPN, надежный VPN, который предлагает как платный план, так и бесплатный план. Просто нажмите кнопку ниже, чтобы получить скачать VPN, и вы сможете протестировать шифрование VPN даже без аккаунта или затрат!

・Выдающаяся способность шифрования・Бесплатная версия・Поддержка множества протоколов

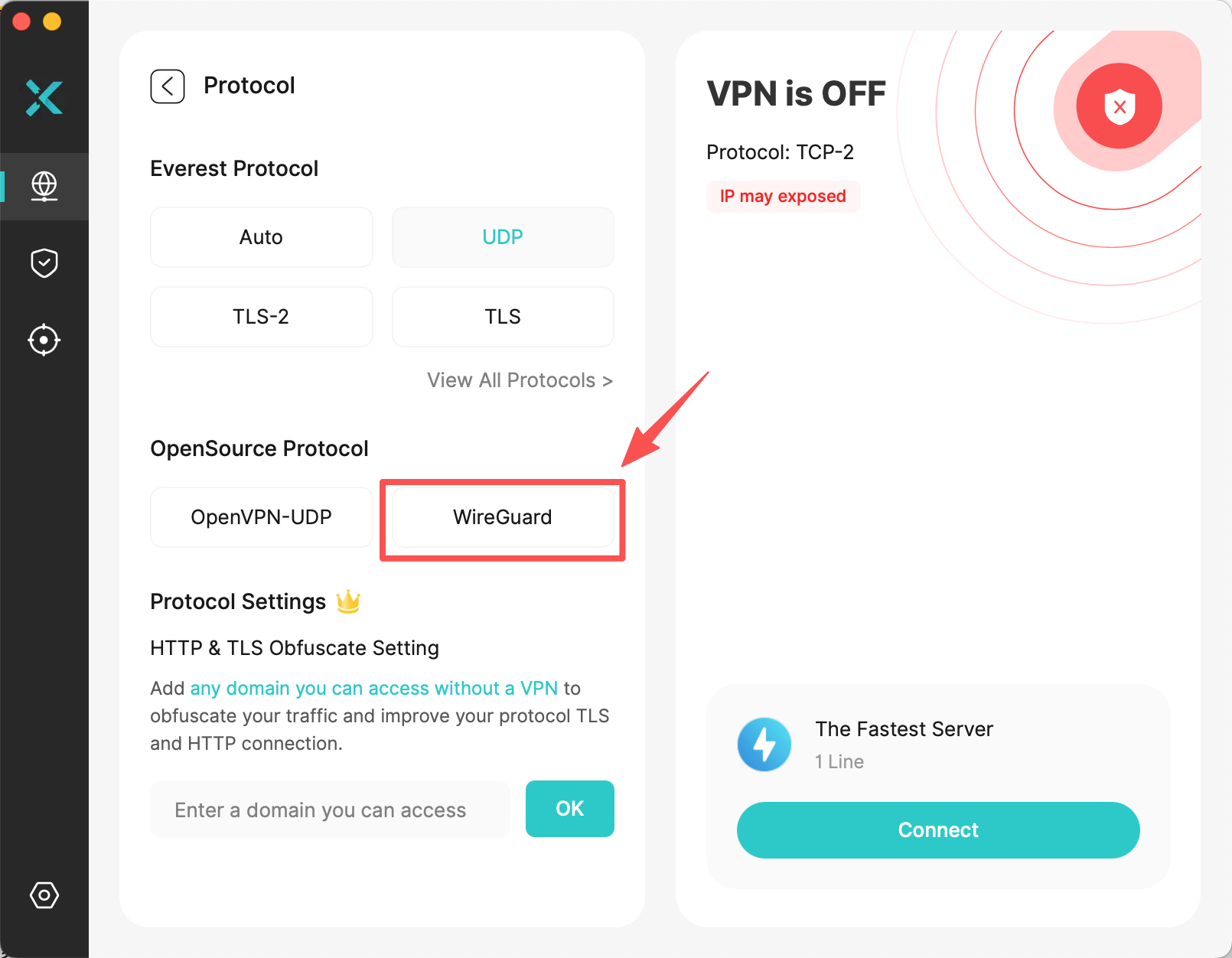

Проверьте протокол шифрования

Сначала вам нужно подтвердить тип протокола шифрования, который в настоящее время используется вашим VPN.

Если ваша цель — достичь наивысшего уровня защиты безопасности, рекомендуется выбирать проверенные протоколы высокой безопасности, такие как Everest, OpenVPN или WireGuard.

Тесты на утечку

Основная цель шифрования VPN заключается в предотвращении утечки или перехвата данных во время передачи, обеспечивая сохранность вашей конфиденциальности.

Поэтому самым прямым способом проверки эффективности шифрования является проверка на наличие рисков, таких как утечки DNS, IP или WebRTC, пока VPN активен. Если результаты теста не показывают утечек, поздравляем, ваше шифрование VPN действительно выполняет свои обязанности по обеспечению безопасности.

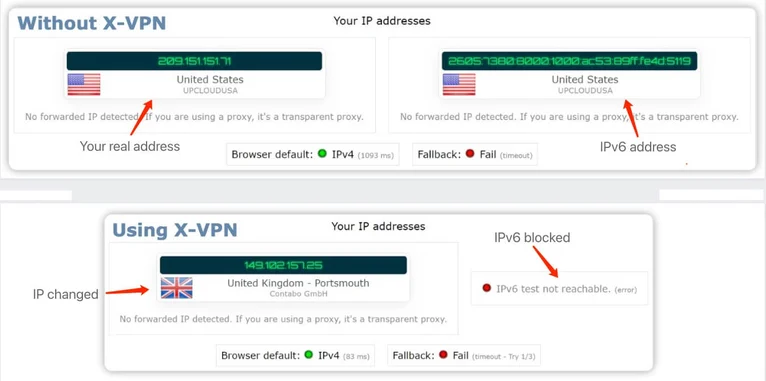

Проверить утечку IP

- Цель: Проверьте, скрыт ли ваш реальный IP-адрес.

- Инструмент: Тест на утечку IPv6 или ipleak.net.

Результаты теста утечки IPv6 при использовании X-VPN

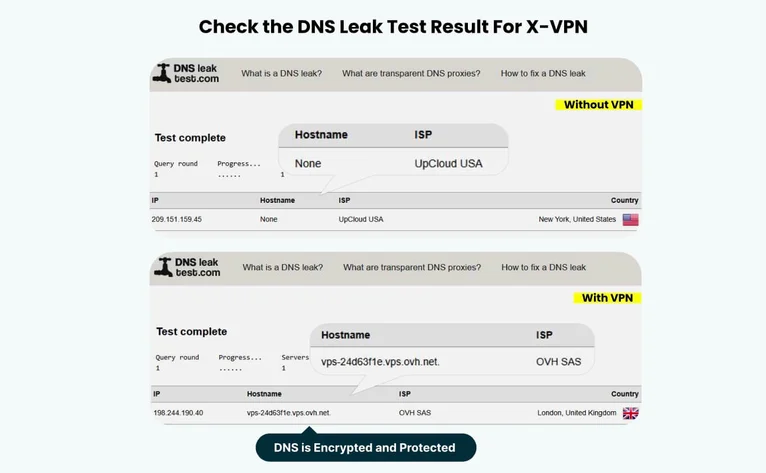

Проверьте утечку DNS

- Цель: Проверьте наличие утечек DNS. Если ваши DNS-запросы утечка, ваши онлайн-следы будут раскрыты, показывая веб-сайты и услуги, которые вы посещаете.

- Инструмент: Тест на утечку DNS или dnsleaktest.com.

Результаты теста утечки DNS при использовании X-VPN

Проверьте утечку WebRTC

- Цель: Убедитесь, что браузер вашего устройства не раскрывает ваш реальный IP-адрес через утечки WebRTC.

- Инструмент: Тест на утечку WebRTC или browserleaks.com.

Результаты теста утечки WebRTC при использовании X-VPN

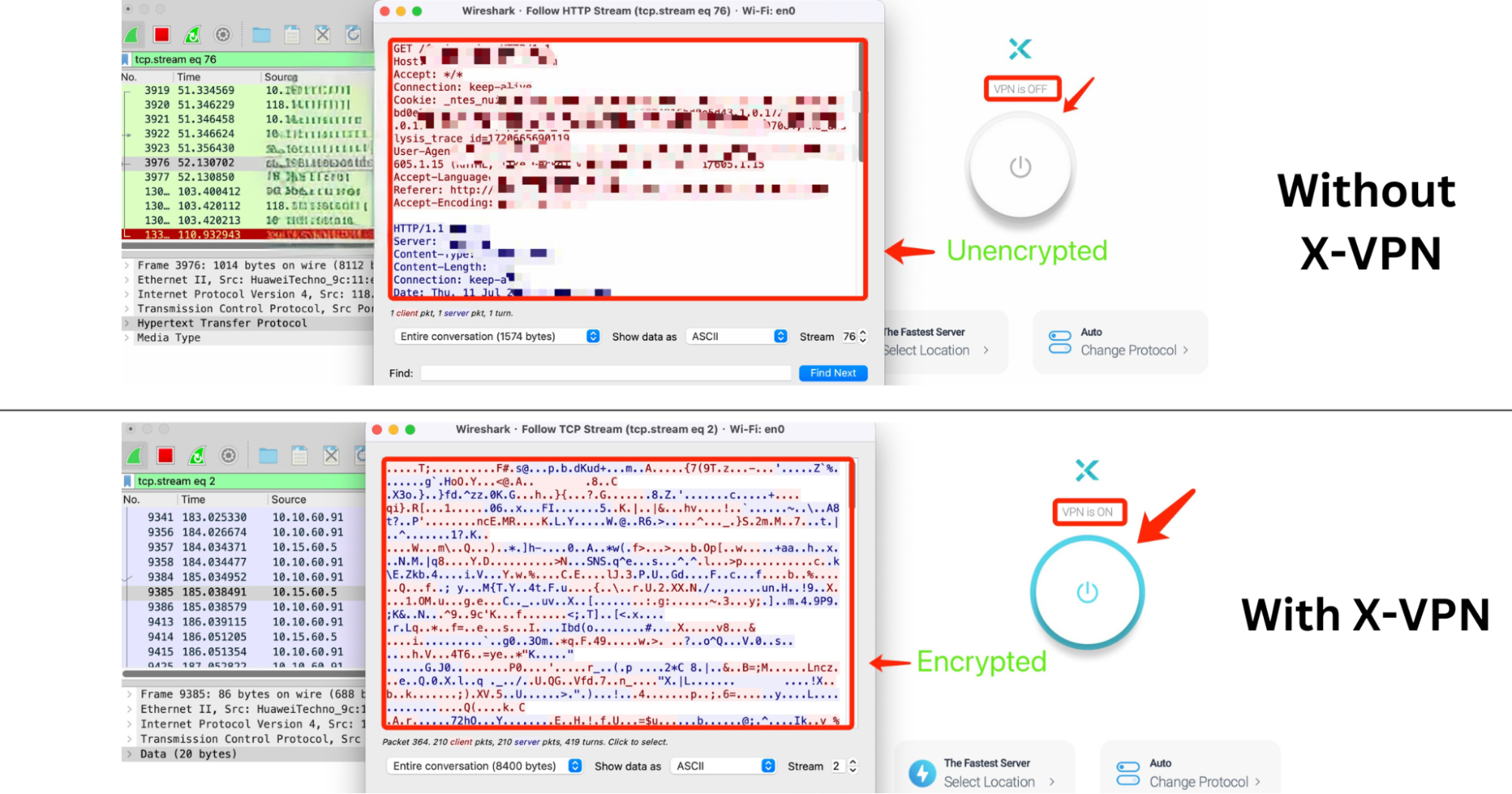

Перехват пакетов

Пакетный анализатор может захватывать сетевой трафик в реальном времени и отображать подробную информацию о каждом пакете данных. Если данные не зашифрованы, они выглядят как ясный, читаемый текст; как только шифрование VPN вступает в силу, содержимое пакета становится неразборчивым набором случайных символов, полностью неузнаваемым.

Используя профессиональный инструмент Wireshark, вы можете легко проверить, действительно ли активировано шифрование VPN.

- Цель: Собрать и проанализировать сетевые данные, чтобы проверить, зашифрованы ли они.

- Инструмент: Wireshark.

Результаты перехвата пакетов при использовании X-VPN

Проведя серию тестов на утечку, теперь вы можете проверить, действительно ли VPN обеспечивает заявленную производительность безопасности.

Заключение

Хотя основные механизмы шифрования VPN довольно сложны, использовать его не может быть проще. После прочтения этой статьи, чтобы понять основы, загрузите X-VPN и нажмите Подключиться — надежная защита шифрования и полный набор бесшовных возможностей онлайн-безопасности будут мгновенно активированы.

Часто задаваемые вопросы

VPN шифрует ваш IP?

Строго говоря, VPN не шифрует ваш IP-адрес напрямую. Однако он заменяет ваш реальный IP-адрес на IP-адрес сервера VPN, к которому вы подключаетесь, эффективно скрывая вашу личность и предотвращая возможность отслеживания вашего сетевого происхождения другими — результат, который почти эквивалентен шифрованию вашего IP.

Какое самое сильное шифрование для VPN?

Учитывая, что длина ключа прямо пропорциональна силе безопасности, шифрование AES-256 широко признано самым сильным шифрованием для VPN. Известное своей исключительной безопасностью и неразрушимостью, оно широко используется правительствами, военными организациями и различными службами безопасности для защиты конфиденциальных коммуникаций.

На самом деле, VPN защищают от хакеров?

Да, VPN действительно останавливают хакеров. Они создают надежную онлайн-защиту с помощью мощного шифрования, накладывая «цифровую маску» на вашу личность, чтобы хакеры не могли вас идентифицировать или отслеживать вашу онлайн-активность.

Являются ли VPN и шифрование одним и тем же?

VPN — это защитный инструмент, предназначенный для обеспечения онлайн-безопасности и конфиденциальности. Подумайте об этом как о сумке снаряжения полицейского — с пуленепробиваемым жилетом, шлемом, пистолетом, наручниками и электрошокером. В мире VPN эти инструменты соответствуют различным функциям: шифрованию, туннелированию трафика, двойному VPN, аварийному отключению и многому другому. Шифрование — это всего лишь один важный компонент — как пистолет — важный, но не вся история.