VPN-Verschlüsselung ist der Kern der VPN-Funktionalität und schützt Ihre Netzwerkdaten vor Diebstahl, Ausspähung oder Abfangen durch Hacker.

Um ein klares Verständnis der VPN-Verschlüsselung zu erhalten, einschließlich ihrer Vorteile und wie sie funktioniert, lesen Sie weiter. Wir werden einen umfassenden Leitfaden anbieten, der die Komplexität in leicht verständliche Sprache aufschlüsselt.

Table of Contents

Was ist VPN-Verschlüsselung?

VPN-Verschlüsselung verwendet typischerweise das TLS-Protokoll und spezifische kryptografische Algorithmen, um Datenpakete in eine scheinbar zufällige Zeichenfolge von Chiffretext zu „übersetzen“. Für Außenstehende erscheint es als Kauderwelsch, völlig bedeutungslos. Nur diejenigen, die den richtigen Entschlüsselungsschlüssel besitzen, können den ursprünglichen Inhalt wiederherstellen, wodurch unbefugtes Schnüffeln vergeblich ist – und so wird sichergestellt, dass Ihre privaten Daten sicher geschützt bleiben.

Hier ist ein Szenario, damit Sie den Begriff Verschlüsselung klar verstehen können.

- Szenario: Anna sendet eine Nachricht an Juli mit einem VPN.

- Der Original Text: Hallo, Juli!

- Der verschlüsselte Text: gijo390jdksjfkn

- Nachricht von anderen gelesen: gijo390jdksjfkn

- Nachricht gelesen von Juli (die den Schlüssel hat): Hallo, Juli!

💡In spezifischen praktischen Fällen:

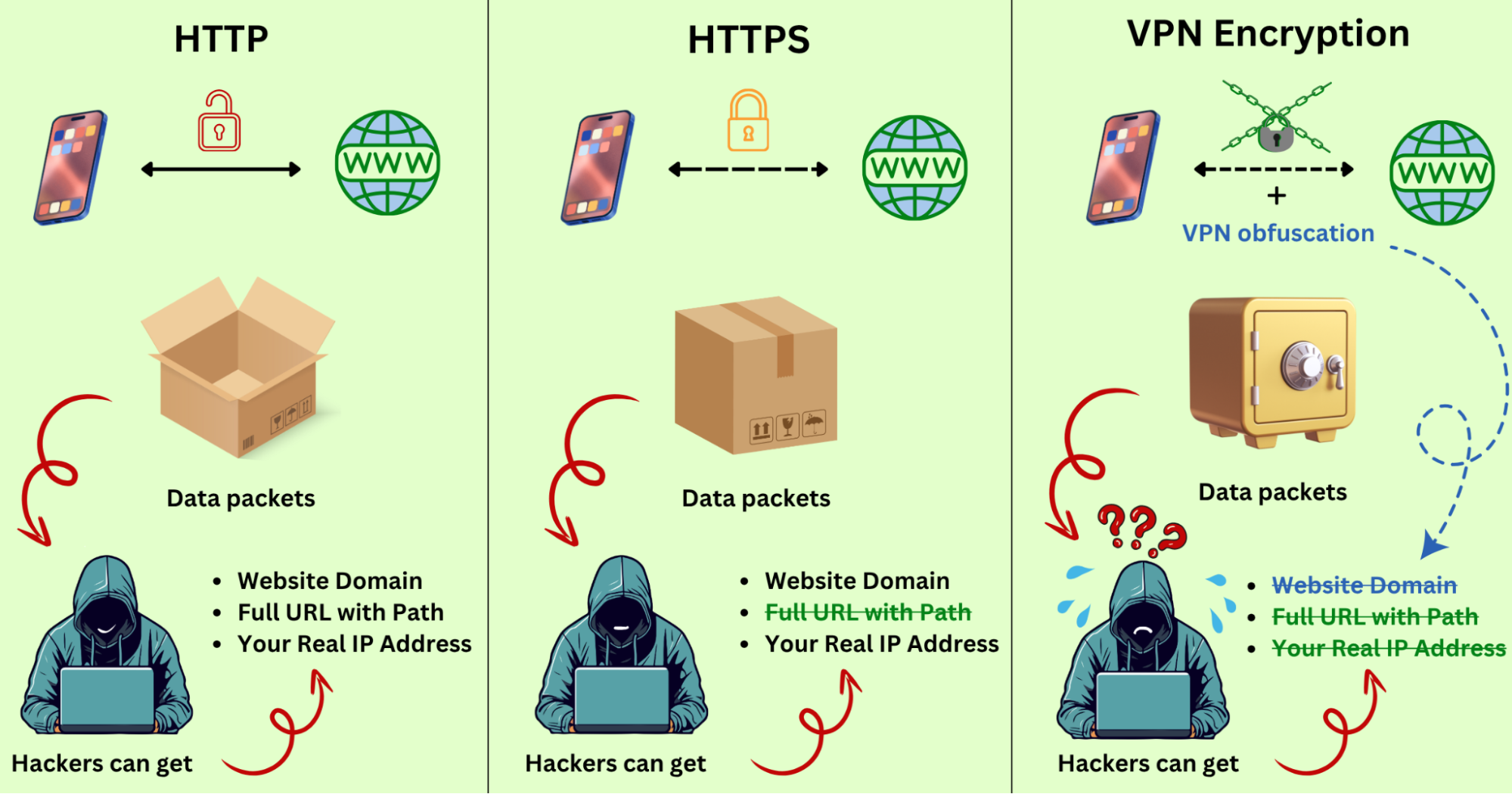

・Beim Zugriff auf unverschlüsselte Dienste: Wenn Sie Anwendungen oder Websites besuchen, die keine Datenverschlüsselung unterstützen (wie Seiten, die noch das HTTP-Protokoll verwenden), fungiert die VPN-Verschlüsselung als Ihr „Unsichtbarkeitsumhang“. Sie verbirgt Ihren Domain-Namen, besuchte Seiten und die echte IP-Adresse, wodurch Dritte daran gehindert werden, Ihre Daten auszuspionieren oder abzufangen, was Ihre Online-Aktivitäten privater macht.

・Beim Zugriff auf verschlüsselte Dienste: Für Websites, die bereits sichere Protokolle wie HTTPS verwenden, fügt die VPN-Verschlüsselung eine zusätzliche Schutzschicht hinzu. Über die Verschlüsselung auf Anwendungsebene hinaus umhüllt sie Datenpakete mit zusätzlichem TLS-Schutz und erreicht so eine „doppelte Verschlüsselung“. Dies macht es nicht nur schwieriger, Daten zu entschlüsseln, sondern verbirgt auch weiter Ihre Identität, wodurch Ihr digitales Fußabdruck schwerer nachverfolgt werden kann.

・Pro Tipp: Einige erstklassige VPN-Dienste (wie X-VPN) integrieren Obfuskationstechnologie neben der Verschlüsselung. Diese „Stealth-Funktion“ lässt verschlüsselte Daten wie gewöhnlichen Datenverkehr erscheinen, wodurch eine Erkennung verhindert und effektiv die Internetzensur umgangen wird, um ein sichereres und freieres Surferlebnis zu ermöglichen.

Im Wesentlichen ist VPN-Verschlüsselung die Seele eines VPN. Sie dient nicht nur als erste Verteidigungslinie für Ihre Privatsphäre, sondern auch als Schlüssel zur Wahrung der Anonymität im digitalen Bereich. Einfach ausgedrückt, ist ein VPN ohne Verschlüsselung wie ein Safe ohne Schloss—eine hohle Hülle.

Wie funktioniert die VPN-Verschlüsselung?

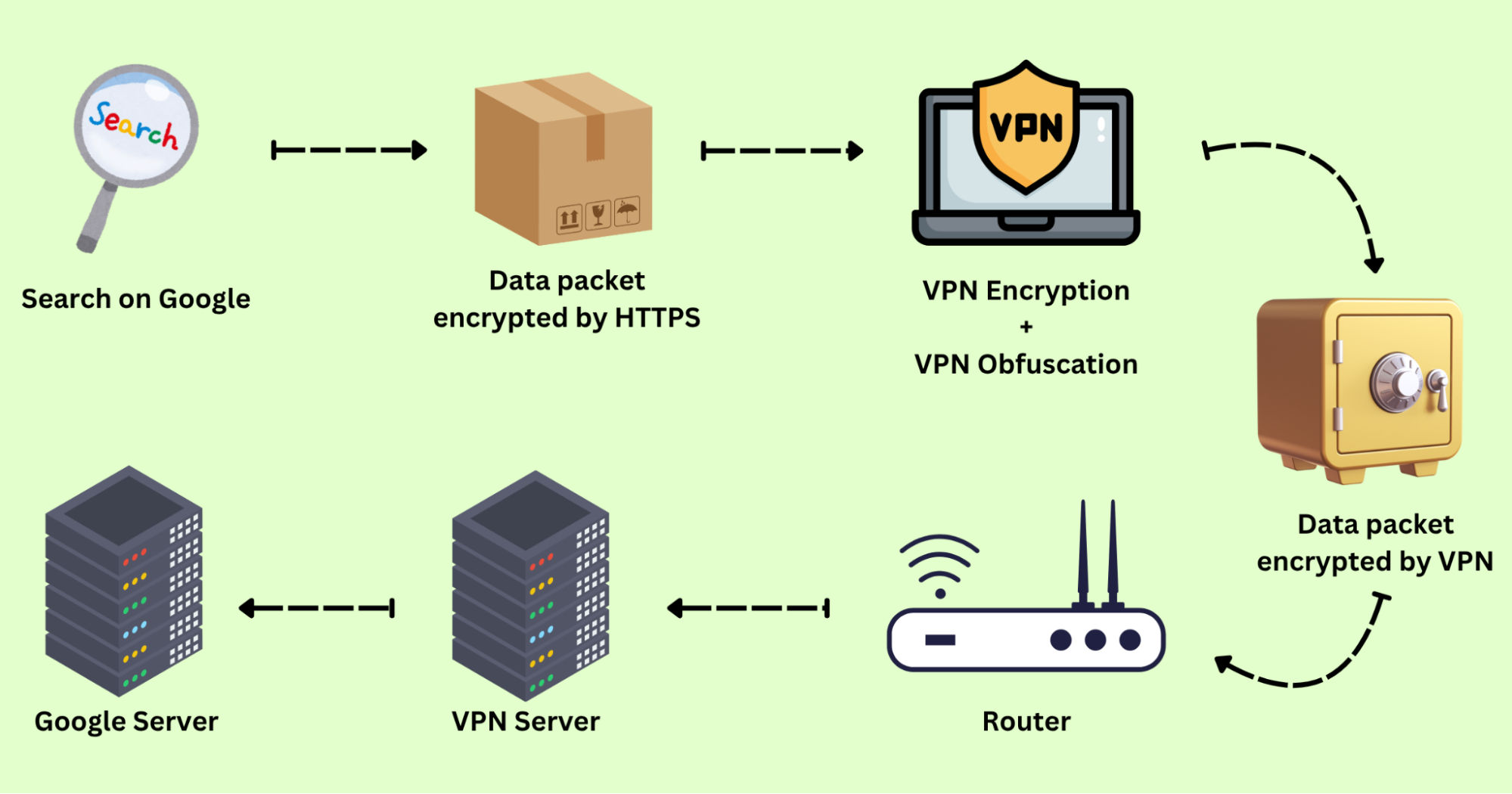

Wenn Sie bereits einen VPN-Dienst haben und bereit sind, sich mit einem Server zu verbinden, um auf eine Website zuzugreifen, wird der VPN-Verschlüsselungsmechanismus stillschweigend aktiviert und verläuft wie folgt:

Schritt 1. Anfrage senden

Wenn Sie sich mit einem VPN-Server verbinden und beginnen, auf Websites oder Anwendungen zuzugreifen, wird Ihre Anfrage nicht direkt an das Internet gesendet. Stattdessen werden sie zuerst an den VPN-Client weitergeleitet.

Schritt 2. Einen Tunnel bauen

Nach Erhalt Ihrer Anfrage stellt der VPN-Client sofort einen „dedizierten Kanal“ für Sie her – das heißt, einen sicheren VPN-Tunnel. Dieser Tunnel verbindet den Netzwerkpfad zwischen Ihnen und dem VPN-Server und verhindert effektiv externes Ausspionieren oder Datenmanipulation.

Schritt 3. Daten verschlüsseln

Ihre Online-Daten werden über den VPN-Tunnel an den VPN-Server übertragen und verschlüsselt. Überprüfen Sie die kurze Übersicht über den Prozess:

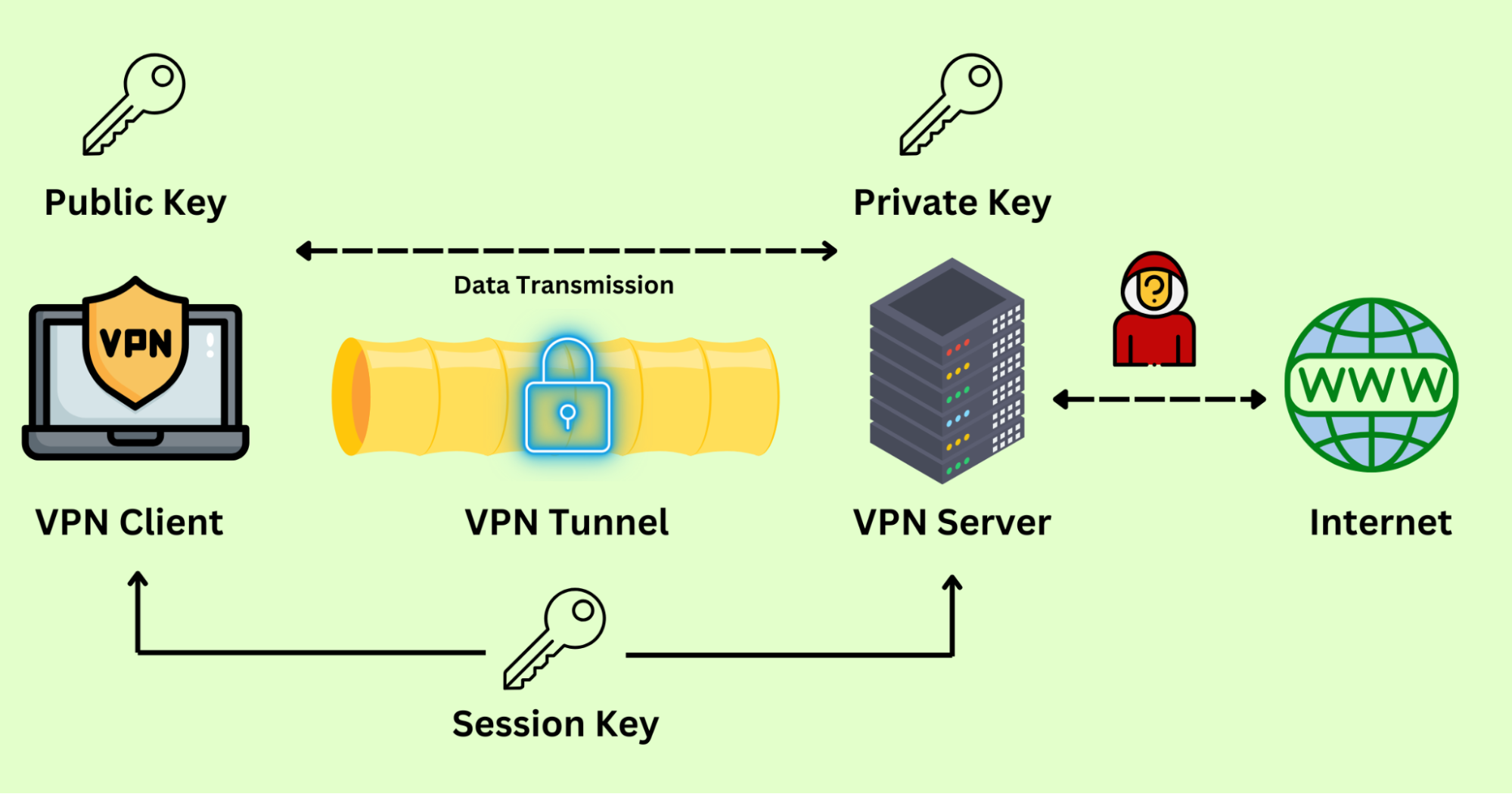

1. Asymmetrischer Schlüsselaustausch:

- Zuerst sollten der VPN-Client und der VPN-Server ein Handshake durchführen. Der Client sendet eine Hello-Nachricht, die den Server über die unterstützten Verschlüsselungsalgorithmen informiert.

- Der VPN-Server antwortet auf das Hallo, gibt den zu verwendenden Verschlüsselungsalgorithmus an und sendet eine Nachricht an den Client, die sein TLS-Zertifikat enthält, das von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurde.

- Das an den Kunden gesendete Zertifikat enthält einen öffentlichen Schlüssel für den asymmetrischen Schlüsselaustausch.

- Nach Erhalt des Zertifikats überprüft der Kunde dessen Authentizität bei der Zertifizierungsstelle, um sicherzustellen, dass der Server legitim ist und kein böswilliger Hacker als Vermittler auftritt.

- Nach erfolgreicher Verifizierung verwendet der VPN-Client den öffentlichen Schlüssel, um Daten (einen symmetrischen Schlüssel) zu verschlüsseln, die dann an den VPN-Server gesendet werden.

- Dann kann der VPN-Server den symmetrischen Schlüssel mit a privaten Schlüssel, der dem öffentlichen Schlüssel entspricht, entschlüsseln.

2. Symmetrische Verschlüsselung:

- Die zweite Phase wird symmetric encryption verwenden, um einen neuen, einzigartigen symmetrischen Schlüssel zu generieren, der als Session-Schlüssel bekannt ist.

- Sobald der Sitzungsschlüssel eingerichtet ist, fungieren der VPN-Client und der VPN-Server wie zwei vertrauenswürdige Parteien, die denselben „Geheimcode“ teilen. Während der gesamten VPN-Sitzung basiert die gesamte Datenverschlüsselung und -entschlüsselung auf diesem einzigartigen Schlüssel.

3. Datenübertragung

- Als nächstes wird der verschlüsselte Schlüssel mit dem Verschlüsselungsalgorithmus an den VPN-Server gesendet.

4. Integritätsprüfung

- Schließlich wird der Server den Integritätsalgorithmus verwenden, um zu überprüfen, ob die verschlüsselten Daten nicht manipuliert wurden, und den symmetrischen Schlüssel mit dem privaten Schlüssel entschlüsseln.

- Jetzt können Ihre Daten vom VPN-Client und -Server mit dem symmetrischen Schlüssel verschlüsselt/entschlüsselt werden.

Schritt 4. Daten entschlüsseln

Der Server entschlüsselt die Daten in ihren ursprünglichen Text und sendet sie an die vorgesehene Website.

Schritt 5. Rückweg

Nachdem die Zielwebsite die Daten zurückgibt, verschlüsselt der VPN-Server sie erneut und überträgt sie über den VPN-Tunnel zurück an das Gerät des Benutzers. Nach dem Empfang der Daten entschlüsselt der Client sie mit dem entsprechenden Schlüssel und zeigt dann den Inhalt der Webseite oder Anwendung an.

Die Vorteile der VPN-Verschlüsselung

Im Kern ist die VPN-Verschlüsselung das Wesen eines VPN. Sie bestimmt direkt, ob Ihr Online-Schutz wirklich robust und vertrauenswürdig ist.

Die Aktivierung der VPN-Verschlüsselung bietet erhebliche Vorteile in diesen Schlüsselbereichen:

- Sicherheit: Hacker können Ihre Netzwerkdaten nicht mehr ausspionieren oder abfangen. Dies verhindert nicht nur effektiv Datenlecks, sondern schützt Sie auch vor häufigen Bedrohungen wie Betrug, Phishing und DDoS-Angriffen.

- Datenschutz: Mit der VPN-Verschlüsselung verlieren Dritte die Möglichkeit, Ihre Surfaktivitäten zu verfolgen. Egal ob es sich um Ihren ISP, Online-Werbetreibende oder Datenanalyseplattformen handelt, sie können nicht auf Ihre persönlichen Informationen zugreifen.

- Anonymitätssicherung: VPN-Verschlüsselung verbirgt Ihre echte IP-Adresse und Online-Spuren, sodass Sie die digitale Welt unsichtbar durchqueren können. Betrachten Sie es als Ihren digitalen Unsichtbarkeitsmantel, der wirklich sicheres Surfen ermöglicht.

- Geo-Restriktionen aufheben: Verschlüsselte Daten helfen Ihnen, Geo-Blockaden zu umgehen und nahtlosen Zugriff auf Inhalte aus verschiedenen Regionen zu erhalten. Zum Beispiel können Sie ausländische Netflix-Bibliotheken streamen oder günstigere Flüge buchen und dabei sowohl Sicherheit als auch Freiheit genießen.

Schlüsselelemente der VPN-Verschlüsselung

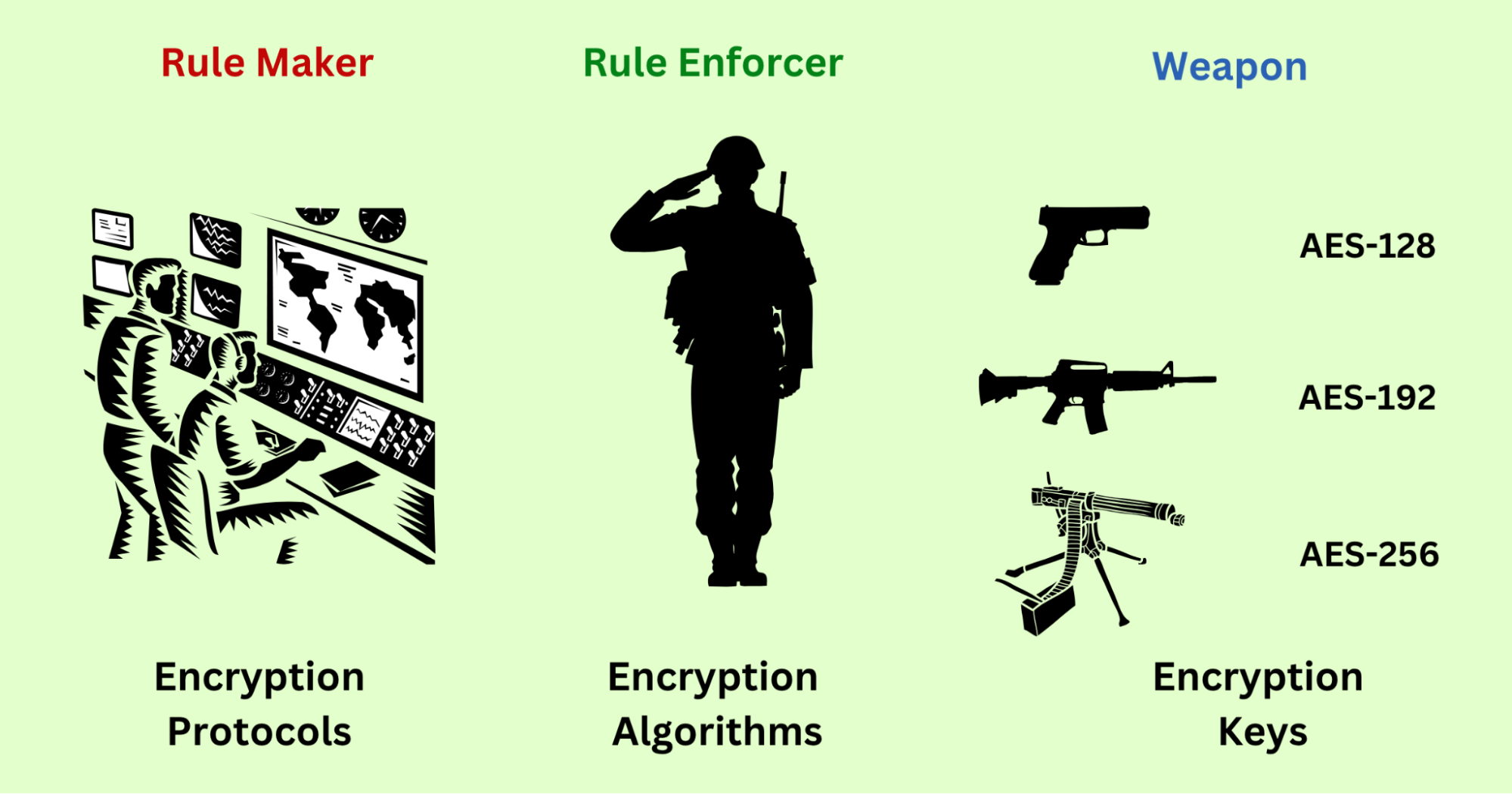

Innerhalb des gesamten VPN-Verschlüsselungssystems verdienen drei Schlüsselkomponenten besondere Aufmerksamkeit:

- Verschlüsselungsprotokolle – Der Regelmacher: Definieren Sie die Regeln und Methoden für die Datenübertragung.

- Verschlüsselungsalgorithmen – Der Regelvollstrecker: Führen Sie die tatsächliche Verschlüsselung/Dekryptierung gemäß der Regel durch.

- Verschlüsselungsschlüssel – Die Waffen der Vollstrecker: Geben Sie die Werte für die Algorithmen an, um zu funktionieren.

Verschlüsselungsprotokolle

Innerhalb eines VPN-Verschlüsselungssystems fungieren Protokolle als der Hauptorganisator des gesamten Prozesses der Datenverschlüsselung und -übertragung. Verschiedene VPN-Protokolle arbeiten unter unterschiedlichen Regeln und Mechanismen, was zu unterschiedlichen Verschlüsselungsstärken und Verbindungserfahrungen führt.

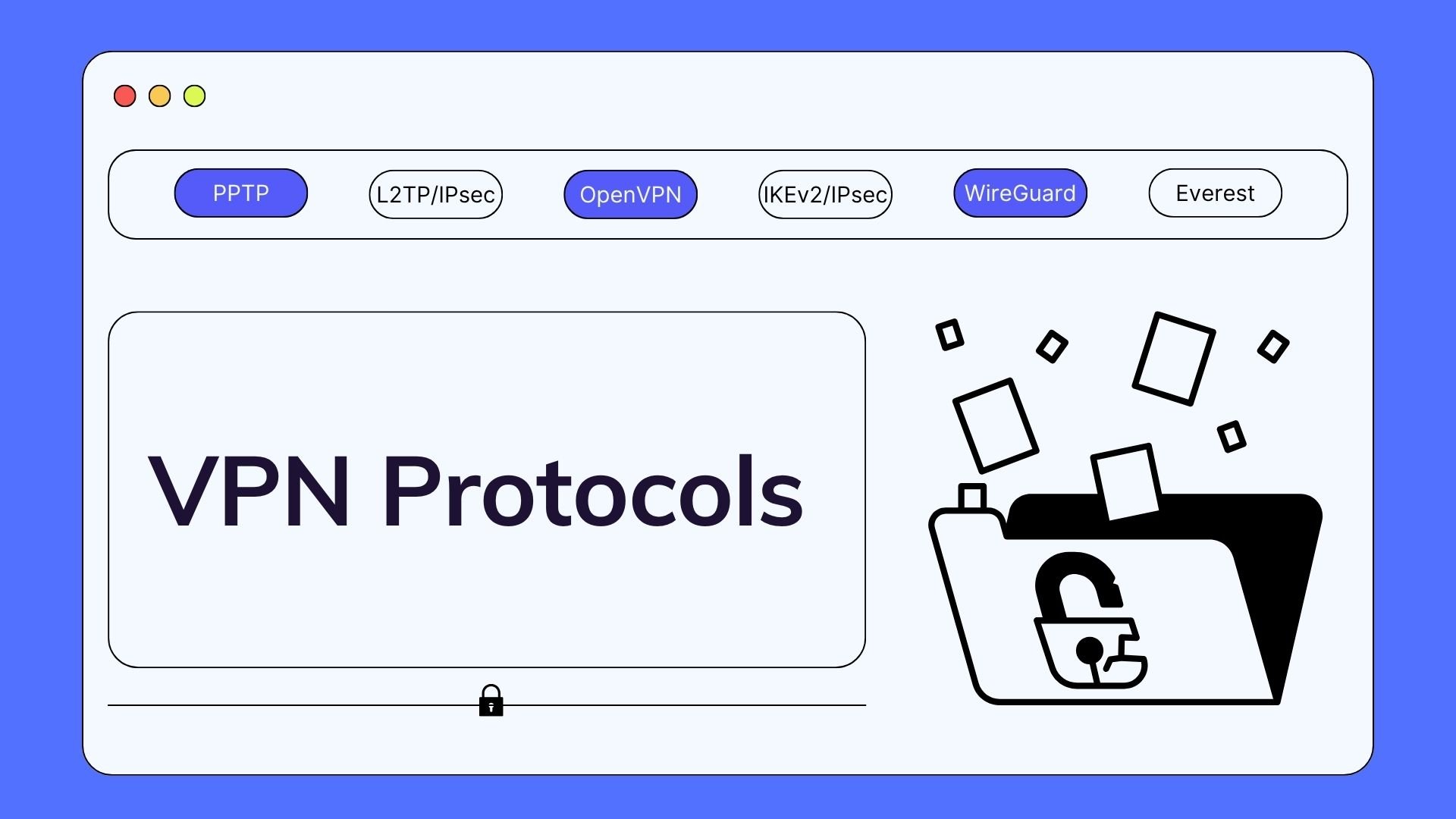

Die gängigen VPN-Protokolle sind unten aufgeführt:

- OpenVPN: Ein klassisches Open-Source-Protokoll, das für seine hohe Sicherheit und Stabilität bekannt ist. Als der „Veteran“ der VPN-Welt wird es auch heute noch weit verbreitet genutzt.

- WireGuard: Ein Protokoll der neuen Generation, das mit seinem minimalistischen Design, rasanten Geschwindigkeiten und robuster Sicherheit an die Spitze gestiegen ist.

- L2TP/IPsec: Kombiniert L2TP mit IPsec und bietet Flexibilität und Konfigurierbarkeit, die für verschiedene Szenarien geeignet sind.

- IKEv2/IPsec: Bietet eine außergewöhnliche Wiederverbindungsgeschwindigkeit, insbesondere ideal für mobile Nutzer, die Stabilität während Netzwerkwechsel aufrechterhält.

💡Zusätzlicher Tipp: Über diese gängigen Protokolle hinaus entwickeln viele VPN-Anbieter proprietäre Verschlüsselungsprotokolle, um die Leistung zu verbessern, wie das Everest-Protokoll von X-VPN.

- Everest: Ein privates Protokoll, das hohe Geschwindigkeit, robuste Sicherheit und außergewöhnliche Entsperrfähigkeiten integriert, um ein reibungsloseres und weniger eingeschränktes Online-Erlebnis zu bieten.

Protokoll | Verschlüsselungsfähigkeit | Geschwindigkeit | Unblock-Fähigkeit |

|---|---|---|---|

OpenVPN | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

WireGuard | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

L2TP/IPsec | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

IKEv2/IPsec | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

Everest | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

Verschlüsselungsalgorithmen

Verschlüsselungsalgorithmen sind mathematische Formeln, die verwendet werden, um Klartext in unlesbaren, wirren Text und umgekehrt zu konvertieren. Ihre Existenz stellt sicher, dass selbst wenn Daten abgefangen werden, unbefugte Personen deren Inhalte nicht verstehen können.

Unter den zahlreichen Algorithmen steht der Advanced Encryption Standard, auch AES genannt, als der am weitesten verbreitete und vertrauenswürdigste Vertreter, der als der Goldstandard der Branche für moderne VPN-Verschlüsselung gilt. Mit seiner außergewöhnlichen Sicherheit und effizienten Verschlüsselungsleistung ist er zur Kerntechnologie für verschiedene sichere Kommunikationssysteme weltweit geworden.

Unter seinen Varianten stellt AES-256, die sicherste Version, den Höhepunkt der Sicherheit dar. Es verschlüsselt Daten in 256-Bit-Blöcken, was es Hackern nahezu unmöglich macht, sie durch Brute-Force-Angriffe zu entschlüsseln, aufgrund der erforderlichen Rechenleistung. Folglich nutzen erstklassige VPN-Anbieter wie X-VPN die AES-256-Technologie und bieten den Nutzern einen militärischen Verschlüsselungsschutz.

💡Überblick über andere gängige Verschlüsselungsalgorithmen:

- ChaCha20: Berühmt für hohe Geschwindigkeit und robuste Sicherheit, hebt es sich als ein Star unter den Verschlüsselungsalgorithmen der nächsten Generation hervor und wird in modernen Protokollen wie WireGuard weit verbreitet eingesetzt.

- Blowfish: Eines der frühen gängigen Verschlüsselungsalgorithmen, das jedoch aufgrund mehrerer Sicherheitsanfälligkeiten allmählich ausgemustert wurde.

- 3DES: Entwickelt aus dem älteren DES-Algorithmus, bietet es verbesserte Sicherheit, ist jedoch weniger effizient und zuverlässig als AES.

Verschiedene VPN-Protokolle verwenden unterschiedliche Verschlüsselungsalgorithmen, was bedeutet, dass die Kombination von Protokollen und Algorithmen das Sicherheitsniveau und die Effektivität der VPN-Verschlüsselung bestimmt.

💡Wichtige Algorithmen, die von gängigen VPN-Protokollen unterstützt werden:

- OpenVPN: AES (128-Bit, 192-Bit, 256-Bit), Blowfish

- IPsec: AES (128-Bit, 192-Bit, 256-Bit), 3DES, Blowfish

- L2TP/IPsec: AES (128-Bit, 192-Bit, 256-Bit), 3DES

- IKEv2/IPsec: AES (128-Bit, 192-Bit, 256-Bit), 3DES

- WireGuard: ChaCha20

Verschlüsselungsschlüssel

In einem VPN-Verschlüsselungssystem ist ein Schlüssel eine zufällige Datenzeichenfolge, die zusammen mit einem Algorithmus funktioniert, um Online-Daten zu verschlüsseln und zu entschlüsseln.

Typischerweise kann derselbe Verschlüsselungsalgorithmus unterschiedliche Schlüssellängen unterstützen. Je länger der Verschlüsselungsschlüssel ist, desto schwieriger ist es, ihn zu knacken, und desto stärker wird die VPN-Verschlüsselung. Deshalb würden selbst die schnellsten Computer der Erde Milliarden von Jahren benötigen, um AES-256 zu knacken.

💡Wie zum Beispiel:

- AES: Unterstützt Schlüssellängen von 128, 192 und 256 Bit.

- Blowfish: Unterstützt variable Schlüssellängen von 32 bis 448 Bit.

Während des VPN-Verschlüsselungsprozesses sind typischerweise zwei Arten von Schlüsseln beteiligt:

- Symmetrische Schlüssel

- Asymmetrische Schlüssel

Jeder spielt eine große Rolle bei der Gewährleistung der Sicherheit und Integrität der VPN-Datenübertragung.

Arten der VPN-Verschlüsselung

Basierend auf verschiedenen Schlüsseltypen wird die VPN-Verschlüsselung mit dem TLS-Protokoll auch häufig in asymmetrische Verschlüsselung und symmetric Verschlüsselung kategorisiert.

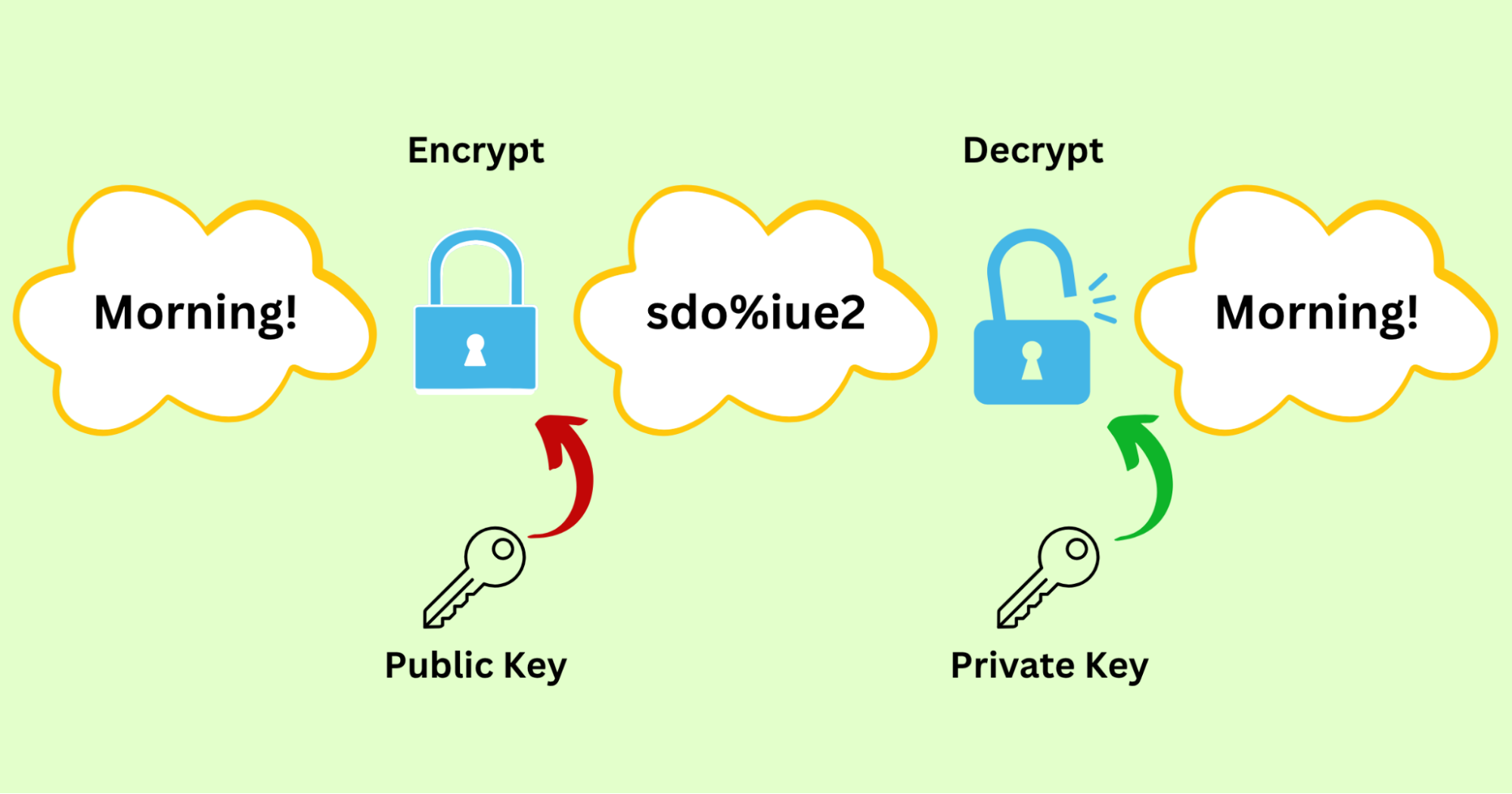

Asymmetrische Verschlüsselung

Asymmetrische Verschlüsselung wird häufig in der Anfangsphase der Herstellung einer VPN-Verbindung eingesetzt, die oft als „Handshake-Phase“ bezeichnet wird.

Während des Handshake-Prozesses erzeugt die asymmetrische Verschlüsselung ein Paar von öffentlichen und privaten Schlüsseln. Der Sender wird die Daten mit dem öffentlichen Schlüssel verschlüsseln, während der Empfänger den Chiffretext mit dem entsprechenden entschlüsseln wird.

💡Überprüfen Sie ein Beispiel, damit Sie diesen Begriff klar verstehen.

Szenario: Anna möchte Juli eine private Nachricht senden.

Schlüsselgenerierung:

- Juli erstellt ein Paar Schlüssel.

- Öffentlicher Schlüssel: ju123

- Private key: cuteJuLi

Schlüsselverteilung:

- Juli sendet den öffentlichen Schlüssel an Anna und behält den privaten Schlüssel für sich.

Verschlüsselung:

- Anna erstellt eine Nachricht, die gesendet werden soll: Guten Morgen!

- Anna verschlüsselt den Text mit dem öffentlichen Schlüssel, den Juli ihr zuweist.

- Guten Morgen! ➤ sdo%iue2

Datenübertragung:

- Anna nutzt das Internet, um den Chiffretext an Juli zu senden.

Entschlüsselung:

- Juli verwendet ihren privaten Schlüssel, um den Chiffretext in den ursprünglichen Text zu konvertieren.

- sdo%iue2 ➤ Guten Morgen!

Asymmetrische Verschlüsselung verwendet zwei unterschiedliche Schlüssel – selbst wenn der öffentliche Schlüssel weit verbreitet ist, kann nur die Partei, die den entsprechenden privaten Schlüssel besitzt, die Daten entschlüsseln. Genau aus diesem Grund bietet diese Verschlüsselungsmethode außergewöhnliche Sicherheit und Zuverlässigkeit. Mit anderen Worten, selbst wenn Hacker den öffentlichen Schlüssel erlangen, sind sie machtlos, auf den verschlüsselten Inhalt zuzugreifen.

Robuste Sicherheit hat jedoch ihren Preis—Asymmetrische Verschlüsselung erfordert mehr Zeit für komplexe mathematische Berechnungen, was sie etwas umständlich macht, wenn es um die Verarbeitung großer Mengen von VPN-Datenübertragungen geht.

So trat eine effizientere symmetrische Verschlüsselung in den Vordergrund.

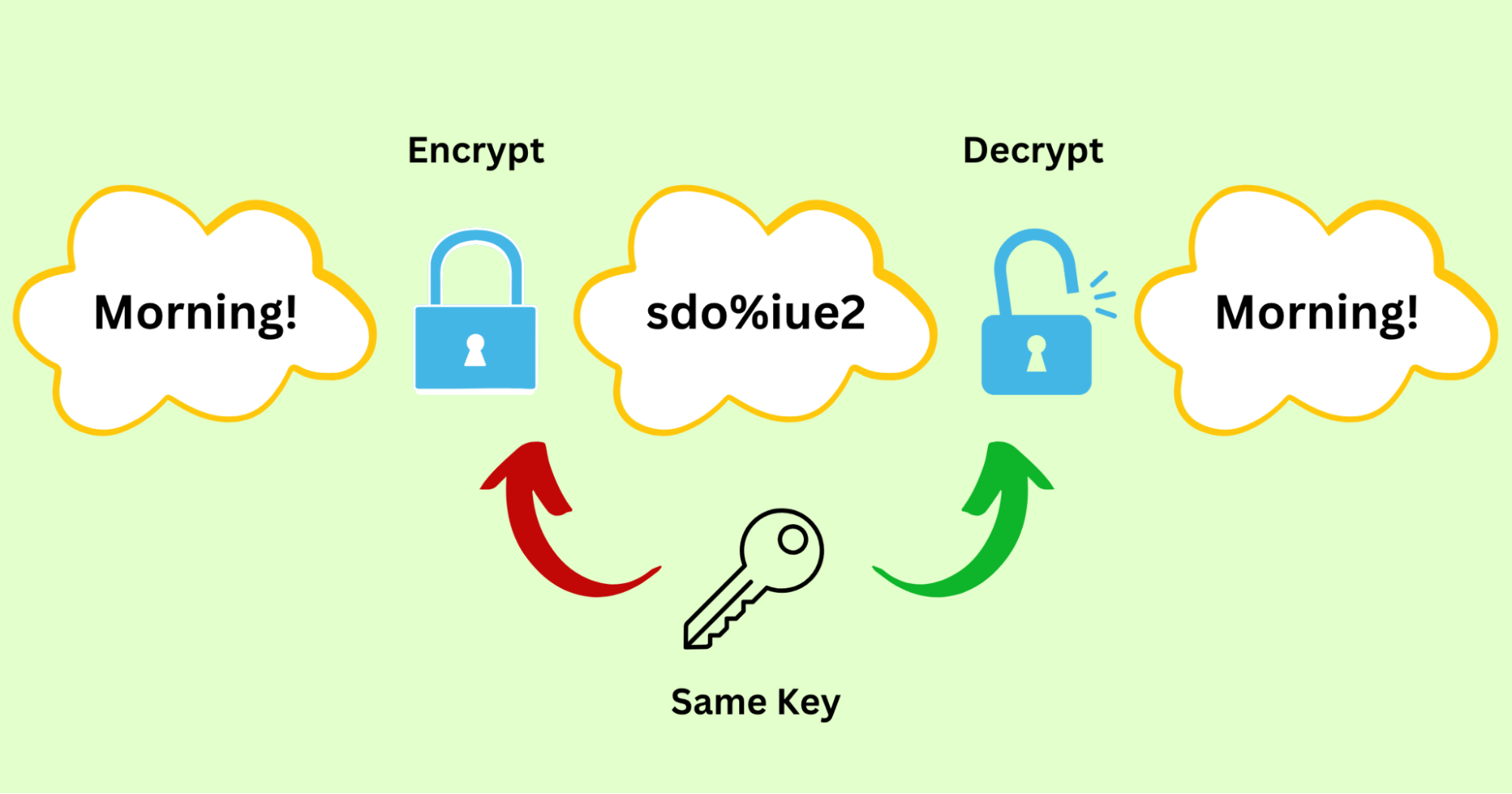

Symmetrische Verschlüsselung

Symmetrische Verschlüsselung basiert auf dem gleichen Schlüssel, der verwendet wird, um Daten zu verschlüsseln und zu entschlüsseln. Das bedeutet, dass der Sender und der Empfänger einen Schlüssel teilen müssen, um eine sichere und nahtlose Kommunikation zu gewährleisten.

Um es zu veranschaulichen, ist es wie die geheimen Telegramme, die zwischen Agenten in alten Spionagefilmen ausgetauscht werden. Nur diejenigen, die Morsecode (den symmetrischen Schlüssel) verstehen, können die Nachrichten des anderen korrekt entschlüsseln.

💡Hier ist ein anschauliches Beispiel.

Szenario: Anna sendet die Informationen, die sie durch Spionage erhalten hat, an Juli.

Schlüsselgenerierung:

- Sie einigten sich im Voraus darauf, ein Codebuch namens AJ zu verwenden.

Verschlüsselung:

- Guten Morgen!

- Anna verschlüsselt den Text mit dem AJ-Code.

- Guten Morgen!➤ sdo%iue2

Datenübertragung:

- Anna sendet den Geheimtext an Juli.

Entschlüsselung:

- Juli wandelt den Geheimtext mit dem AJ-Codebuch in die Intelligenz um.

- sdo%iue2 ➤ Guten Morgen!

Im Vergleich zur asymmetrischen Verschlüsselung weist die symmetrische Verschlüsselung eine geringere rechnerische Komplexität, schnellere Verarbeitungszeiten und höhere Effizienz auf, was sie besonders geeignet für die Verschlüsselung großer Datenmengen macht.

Daher etabliert asymmetrische Verschlüsselung sichere Verbindungen, während symmetrische Verschlüsselung den tatsächlichen VPN-Datenverkehr abwickelt innerhalb des Verschlüsselungsrahmens eines VPNs. Jede spielt ihre eigene Rolle, während sie eng zusammenarbeiten – die eine legt das Sicherheitsfundament, die andere sorgt für einen effizienten Betrieb, wodurch VPNs unzerbrechlichen Schutz bieten können, während sie ein reibungsloses und stabiles Verbindungserlebnis aufrechterhalten.

Profi-Tipp: Wie testet man die VPN-Verschlüsselung?

Verschlüsselung ist der absolute Kern der VPN-Funktionalität, aber als normaler Benutzer könnten Sie sich fragen: Verschlüsselt mein VPN wirklich den Datenverkehr? Und wie kann ich feststellen, ob die Verschlüsselung eines VPN stark genug ist?

Keine Sorge. Wir zeigen Ihnen unten, wie Sie die VPN-Verschlüsselung mit X-VPN testen können, einem zuverlässigen VPN, das sowohl einen Premium-Plan als auch einen kostenlosen Plan anbietet. Tippen Sie einfach auf die Schaltfläche unten, um einen VPN-Download zu erhalten, und Sie können die VPN-Verschlüsselung sogar ohne ein Konto oder Kosten testen!

・Herausragende Verschlüsselungsfähigkeit・Kostenlose Version・Unterstützung für zahlreiche Protokolle

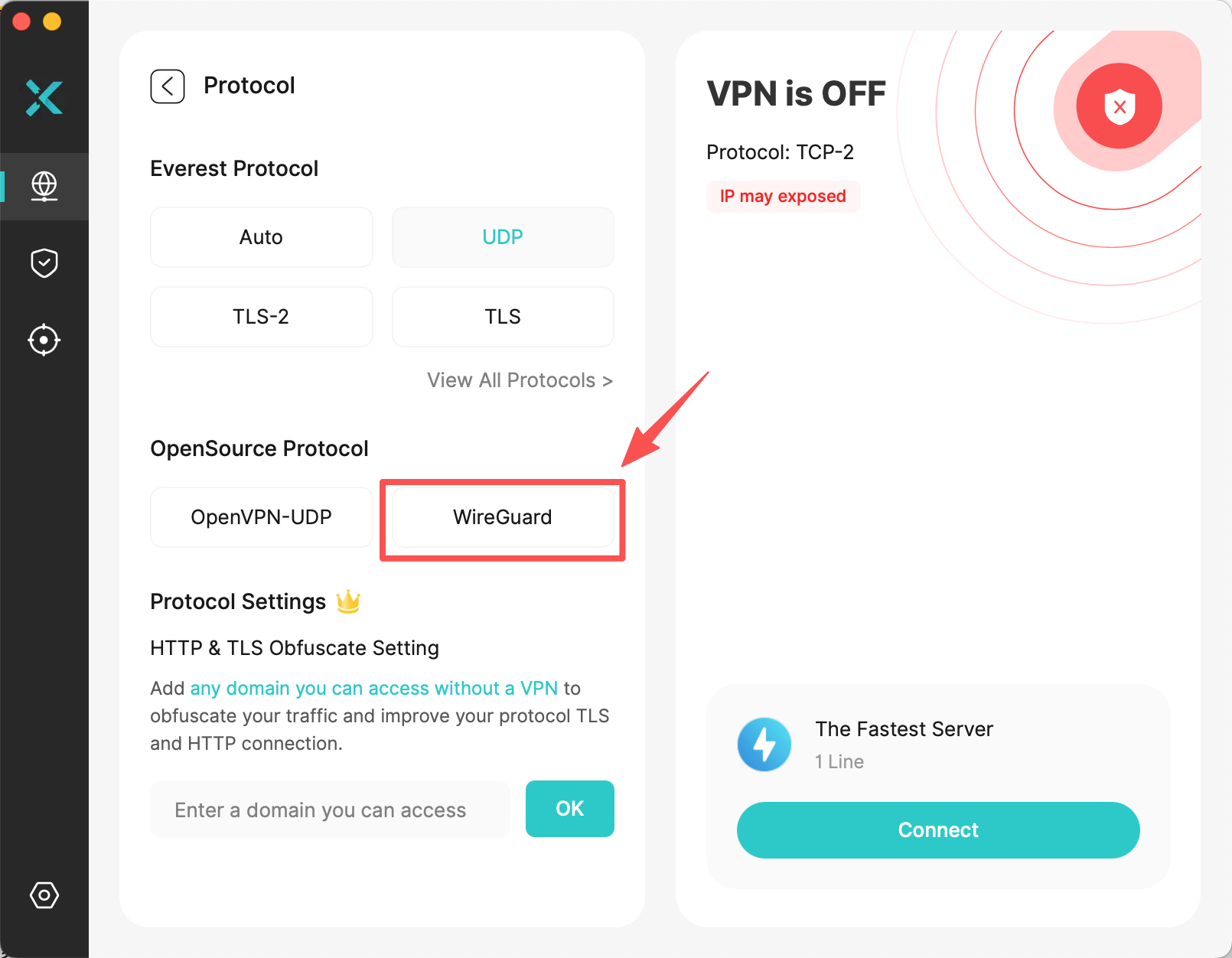

Überprüfen Sie das Verschlüsselungsprotokoll

Zuerst müssen Sie den Typ des derzeit von Ihrem VPN verwendeten Verschlüsselungsprotokolls bestätigen.

Wenn Ihr Ziel darin besteht, den höchsten Sicherheitsstandard zu erreichen, wird empfohlen, bewährte Hochsicherheitsprotokolle wie Everest, OpenVPN oder WireGuard zu wählen.

Lecktests

Der grundlegende Zweck der VPN-Verschlüsselung besteht darin, zu verhindern, dass Daten während der Übertragung geleakt oder abgefangen werden, und sicherzustellen, dass Ihre Privatsphäre unberührt bleibt.

Daher ist der direkteste Weg, die Effektivität der Verschlüsselung zu überprüfen, Risiken wie DNS-, IP- oder WebRTC-Lecks zu überprüfen, während das VPN aktiv ist. Wenn die Testergebnisse keine Lecks zeigen, herzlichen Glückwunsch, Ihre VPN-Verschlüsselung erfüllt tatsächlich ihre Sicherheitsverantwortung.

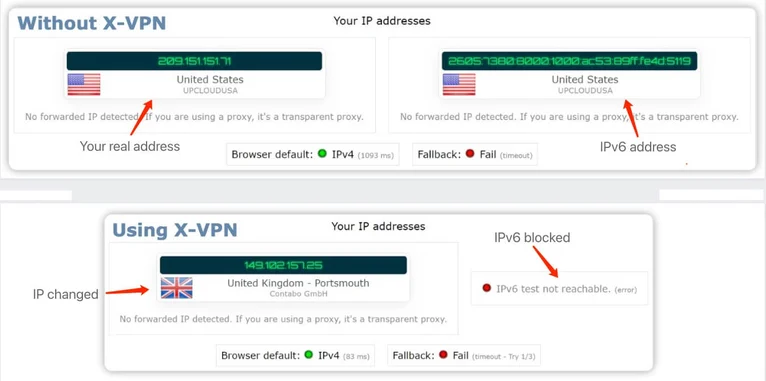

IP-Leck überprüfen

- Ziel: Überprüfen Sie, ob Ihre echte IP-Adresse verborgen ist.

- Werkzeug: IPv6-Lecktest oder ipleak.net.

IPv6-Lecktest-Ergebnisse der Verwendung von X-VPN

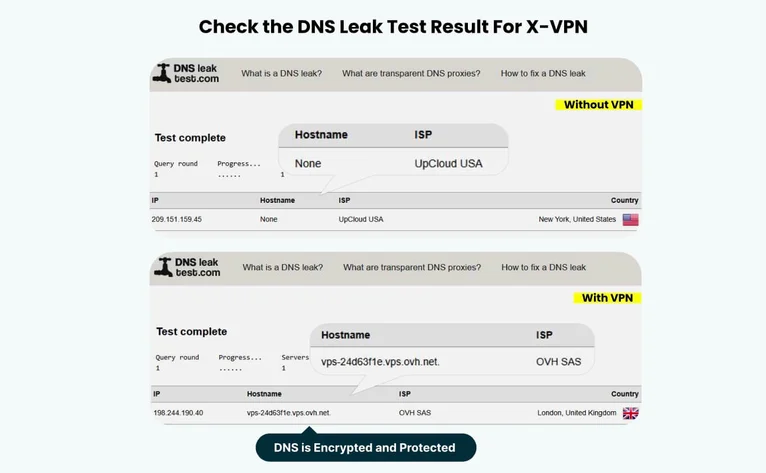

DNS-Leck überprüfen

- Ziel: Überprüfen Sie auf DNS-Lecks. Wenn Ihre DNS-Anfragen undicht sind, werden Ihre Online-Spuren offengelegt, wodurch die Websites und Dienste, die Sie besuchen, sichtbar werden.

- Werkzeug: DNS Leak Test oder dnsleaktest.com.

DNS-Leck-Test Ergebnisse der Verwendung von X-VPN

Überprüfen Sie den WebRTC-Leck

- Ziel: Stellen Sie sicher, dass der Browser Ihres Geräts Ihre echte IP-Adresse nicht durch WebRTC-Lecks offenbart.

- Werkzeug: WebRTC Leak Test oder browserleaks.com.

WebRTC-Lecktest Ergebnisse der Verwendung von X-VPN

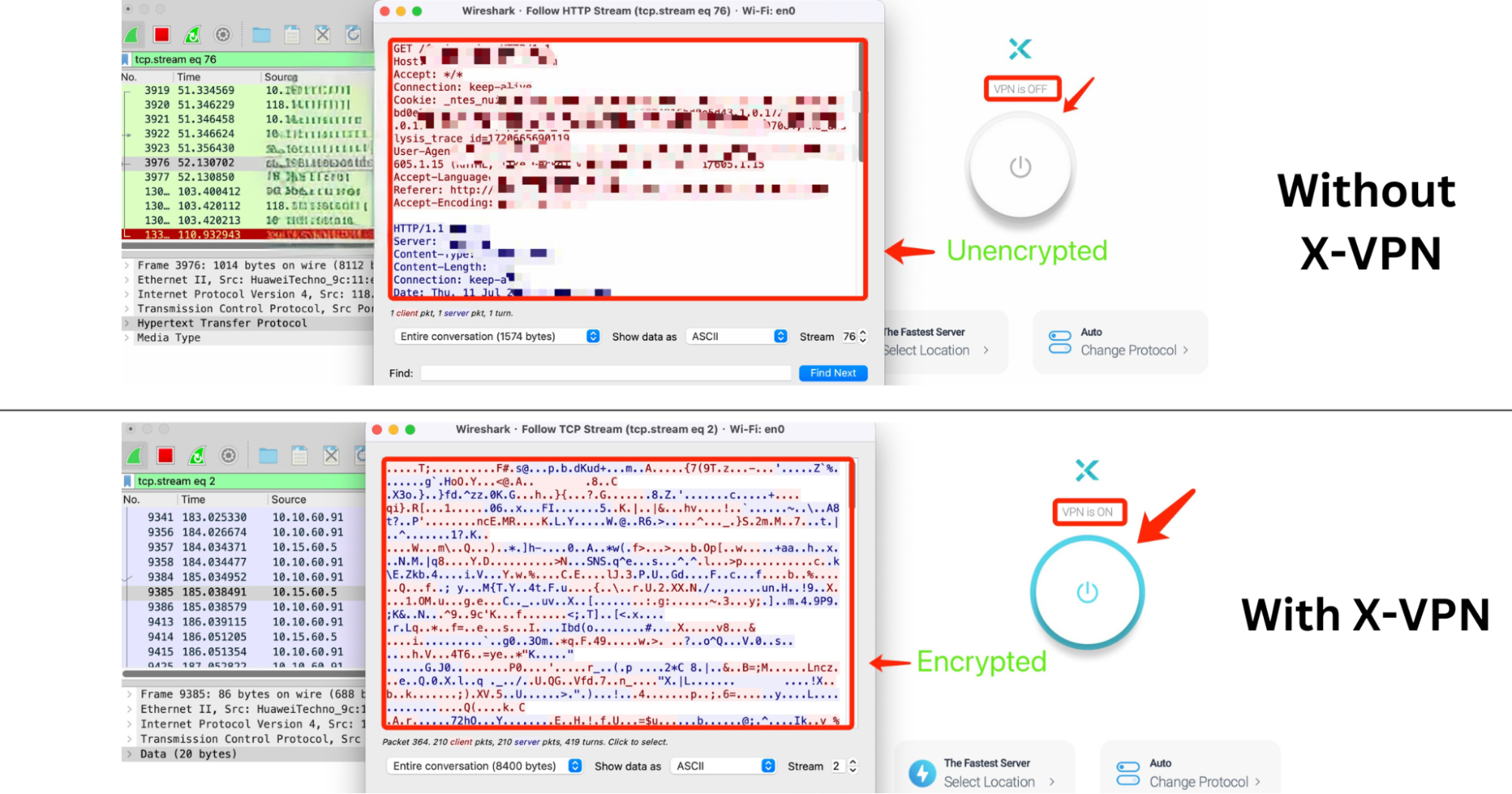

Paket-Sniffing

Ein Paket-Sniffer kann den Netzwerkverkehr in Echtzeit erfassen und detaillierte Informationen über jedes Datenpaket anzeigen. Wenn die Daten unverschlüsselt sind, erscheinen sie als klarer, lesbarer Text; sobald die VPN-Verschlüsselung wirksam wird, werden die Paketinhalte zu einem Durcheinander aus zufälligen Zeichen, die völlig unkenntlich sind.

Mit dem professionellen Tool Wireshark können Sie ganz einfach überprüfen, ob die VPN-Verschlüsselung tatsächlich aktiv ist.

- Ziel: Netzwerkdaten erfassen und analysieren, um zu überprüfen, ob sie verschlüsselt sind.

- Werkzeug: Wireshark.

Packet-Sniffing-Ergebnisse der Verwendung von X-VPN

Durch die Durchführung einer Reihe von Lecktests können Sie nun überprüfen, ob das VPN tatsächlich die versprochene Sicherheitsleistung erbringt.

Fazit

Während die zugrunde liegenden Mechanismen der VPN-Verschlüsselung ziemlich komplex sind, könnte die Nutzung nicht einfacher sein. Nachdem Sie diesen Artikel gelesen haben, um die Grundlagen zu verstehen, laden Sie X-VPN herunter und tippen Sie auf Verbinden – robuster Verschlüsselungsschutz und eine vollständige Suite nahtloser Online-Sicherheitsfunktionen werden sofort aktiviert.

Häufig gestellte Fragen

Verschlüsselt ein VPN Ihre IP?

Streng genommen verschlüsselt ein VPN Ihre IP-Adresse nicht direkt. Es ersetzt jedoch Ihre echte IP durch die IP-Adresse des VPN-Servers, mit dem Sie verbunden sind, wodurch Ihre Identität effektiv verborgen wird und andere daran gehindert werden, Ihren Netzwerkursprung zurückzuverfolgen – ein Ergebnis, das nahezu dem Verschlüsseln Ihrer IP entspricht.

Was ist die stärkste Verschlüsselung für VPN?

Da die Schlüssellänge direkt proportional zur Sicherheitsstärke ist, wird AES-256-Verschlüsselung weithin als die stärkste Verschlüsselung für VPN anerkannt. Bekannt für ihre außergewöhnliche Sicherheit und unzerbrechliche Natur, wird sie umfassend von Regierungen, Militärorganisationen und verschiedenen Sicherheitsbehörden eingesetzt, um vertrauliche Kommunikationen zu schützen.

Stoppen VPNs tatsächlich Hacker?

Ja, VPNs stoppen Hacker. Sie schaffen eine robuste Online-Verteidigung durch starke Verschlüsselung und legen eine „digitale Maske“ über Ihre Identität, sodass Hacker Sie nicht identifizieren oder Ihre Online-Aktivitäten verfolgen können.

Sind VPN und Verschlüsselung dasselbe?

Ein VPN ist ein schützendes Werkzeug, das entwickelt wurde, um die Online-Sicherheit und Privatsphäre zu schützen. Man kann es sich wie die Ausrüstung eines Polizisten vorstellen – komplett mit einer kugelsicheren Weste, Helm, Handfeuerwaffe, Handschellen und einem Elektroschocker. In der VPN-Welt entsprechen diese Werkzeuge verschiedenen Funktionen: Verschlüsselung, Datenverkehrstunneling, doppeltes VPN, Kill-Switch und mehr. Verschlüsselung ist nur ein entscheidendes Element – wie die Handfeuerwaffe – wichtig, aber nicht die ganze Geschichte.