Kürzlich haben wir durch die routinemäßige Sicherheitsüberwachung von White-Hat-Forschern aus unserer Benutzer-Community und dem integrierten Dark Web Monitor von X-VPN ungewöhnliche Übereinstimmungen in externen Datenbanken in Bezug auf einige Benutzerkonten identifiziert.

Um die Sicherheit der Benutzer zu gewährleisten, hat unser Sicherheitsteam sofort eine Untersuchung eingeleitet, und wir teilen transparent unsere Untersuchungsergebnisse und empfohlenen Maßnahmen mit allen Benutzern.

Table of Contents

Unsere Ergebnisse

Nach Überprüfung durch unsere internen Überwachungssysteme und in Zusammenarbeit mit Mitgliedern der White-Hat-Community haben wir bestätigt, dass E-Mail- und Passwortkombinationen für insgesamt 276 X-VPN-Konten in diesen Drittanbieter-Datenbanken des Dark Webs erscheinen.

Hier möchten wir 2 wichtige Fakten für alle Benutzer bestätigen:

1. Credential-Leaks resultieren aus Malware, die Benutzergeräte kompromittiert.

Alle Anmeldeinformationen, die in Datenbanken des Schwarzmarkts gefunden werden, stammen von Malware (auch als Infostealer bezeichnet), die auf den lokalen Geräten der Benutzer installiert ist und es Angreifern ermöglicht, auf die in Browsern gespeicherten X-VPN-Kontopasswörter zuzugreifen.

Häufige Infektionswege sind:

Jedes dieser Verhaltensweisen kann es Infostealern ermöglichen, Schwachstellen auszunutzen und im Browser gespeicherte Anmeldeinformationen ohne das Wissen des Benutzers zu extrahieren.

2. Die Malware zielt auf mehr als nur Browser ab.

Es ist wichtig zu betonen, dass die gestohlenen Anmeldeinformationen zwar aus dem Passwortspeicher des Browsers abgerufen wurden, dies jedoch keine Sicherheitsanfälligkeit in Chrome, Edge oder einem anderen Browser anzeigt.

Der fortschrittliche Infostealer scannt und stiehlt lokale Daten auf dem gesamten infizierten Gerät, wobei die im Browser gespeicherten Anmeldeinformationen nur eines von vielen wertvollen Zielen sind. Neben den Anmeldeinformationen können einige Angreifer direkt auf lokale Datenbanken auf den Benutzergeräten zugreifen und verschiedene sensible Daten, einschließlich Chatprotokollen, Dateien und Bankdaten, erhalten.

Wenn Sie betroffen sind: Sofortige Schritte, die Sie unternehmen sollten

Für die 276 Benutzer, deren Informationen in den geleakten Daten erschienen sind, haben wir bereits die Authentizität der Aufzeichnungen überprüft und individuelle Sicherheitsbenachrichtigungen über Live Chat ausgegeben.

Wenn Sie eine Warnung von X-VPN erhalten haben oder vermuten, dass Ihr Konto möglicherweise geleakt wurde, führen Sie bitte umgehend die folgenden Schritte aus, um das Risiko einer weiteren missbräuchlichen Nutzung des Kontos oder einer weiteren Preisgabe Ihrer Privatsphäre zu minimieren:

1. Ändern Sie sofort Ihr X-VPN-Konto-Passwort

Da die gestohlenen Passwörter im Klartext in Browsern gespeichert waren, ist es wichtig, sie so schnell wie möglich durch ein neues, stärkeres Passwort zu ersetzen.

- Wir empfehlen die Verwendung des offiziellen kostenlosen Passwortgenerators von X-VPN, um ein starkes Passwort zu erstellen, das länger ist, mehr Zeichentypen enthält und völlig zufällig und unvorhersehbar ist.

- Nachdem Sie Ihr Passwort geändert haben, wird X-VPN automatisch alle alten Sitzungen ungültig machen. Denken Sie daran, sich mit Ihrem neuen Passwort auf allen Geräten, die X-VPN verwendet haben, einschließlich Computern, Telefonen und Tablets, erneut anzumelden, um sicherzustellen, dass alle Geräte durch das neue Passwort geschützt sind.

2. Führen Sie einen vollständigen Scan Ihres Geräts durch und entfernen Sie Malware.

Da die gestohlenen Anmeldeinformationen hauptsächlich aus Infostealer-Infektionen stammen, ist die Bereinigung Ihres Geräts ein wichtiger Schritt, um weitere Angriffe zu verhindern.

- Verwenden Sie professionelle Antiviren-Software oder Anti-Malware-Tools, um einen vollständigen Systemscan durchzuführen, wobei der Schwerpunkt auf der Erkennung von Trojanern, Keyloggern, Injektionsskripten und unbekannten Hintergrundprozessen liegt.

- Wenn Sie raubkopierte Software, piratierte Apps, Spiel-Cheats oder nicht verifizierte Pakete installiert haben, deinstallieren Sie diese bitte so schnell wie möglich.

- Leeren Sie den Browser-Cache, Cookies, lokalen Speicher und andere abnormale Daten.

- Für Geräte, die ein ungewöhnliches Verhalten zeigen, wie häufige Pop-up-Anzeigen, abnormale Systemverzögerungen oder Programme, die von selbst geöffnet werden, ist die Neuinstallation des Betriebssystems oft der gründlichste Weg, um alles zu bereinigen.

3. Überprüfen und Aktualisieren von Passwörtern für andere wichtige Konten

Wenn Ihr Gerät mit einem Infostealer infiziert war, ist es unwahrscheinlich, dass das X-VPN-Konto die einzige exponierte Anmeldeinformation ist. E-Mail-Konten, Profile in sozialen Medien, Online-Shopping-Konten und Zahlungsdienste, die auf demselben Gerät zugegriffen wurden, könnten ebenfalls kompromittiert worden sein.

- Ändern Sie die Passwörter für diese Konten nacheinander, wobei Sie sicherstellen, dass jedes Passwort einzigartig und nicht ähnlich zu anderen ist.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung, um die Sicherheit weiter zu erhöhen.

4. Entfernen Sie alle im Browser gespeicherten Passwörter

Zuletzt, wenn Sie daran gewöhnt sind, einen Passwortmanager im Browser zu verwenden, müssen Sie:

- Löschen Sie manuell alle gespeicherten Passwörter aus Chrome, Edge, Firefox, Safari oder anderen Browsern.

- Hören Sie auf, den integrierten Passwortmanager des Browsers zu verwenden, und deaktivieren Sie Funktionen wie das automatische Speichern von Passwörtern, die automatische Anmeldung und das automatische Ausfüllen von Formularen.

Durch das Befolgen dieser Schritte werden Sie das Risiko erheblich verringern, dass Anmeldeinformationen missbraucht, Konten kompromittiert oder weitere Datenschutzverletzungen auftreten.

Wenn Sie nicht betroffen waren: Präventive Maßnahmen, die Sie ergreifen können

Selbst wenn Ihr Konto derzeit nicht in bekannten Datenpannen-Datenbanken aufgeführt ist, empfehlen wir dringend, ab sofort robustere Sicherheitsgewohnheiten zu etablieren, um die Wahrscheinlichkeit ähnlicher Bedrohungen in der Zukunft zu verringern.

1. Erwägen Sie die Verwendung eines sichereren Passwortmanagers

Für das Passwortmanagement empfehlen wir zunächst, sensible Dienstpasswörter, die in Ihrem Browser gespeichert sind, zu löschen, insbesondere solche, die mit VPNs, E-Mail-Konten, Finanzdienstleistungen und sozialen Medien verbunden sind.

Wenn Sie Hilfe beim Merken komplexer Passwörter benötigen, sollten Sie in Erwägung ziehen, einen professionellen Passwortmanager zu verwenden. Im Gegensatz zu browserbasierten Tools verwenden diese in der Regel eine Sicherheitsarchitektur, die ein Master-Passwort mit unabhängig abgeleiteten Schlüsseln kombiniert. Selbst wenn das Betriebssystem teilweise kompromittiert wird, bleibt der Passwort-Tresor durch unabhängige Verschlüsselung geschützt, was eine zweite Verteidigungslinie bildet.

2. Laden Sie Software nur von vertrauenswürdigen und offiziellen Quellen herunter.

Alle Software-Downloads und -Updates sollten, wenn möglich, auf offizielle Kanäle oder vertrauenswürdige Plattformen beschränkt werden. Vermeiden Sie die Verwendung von raubkopierter Software, gehackten Tools oder Installationspaketen aus unbekannten Quellen. Zahlreiche Fälle von Infostealer-Infektionen sind eng mit solchen inoffiziellen Kanälen verbunden.

3. Halten Sie Systeme und Anwendungen auf dem neuesten Stand

Die rechtzeitige Aktualisierung von Betriebssystemen, Browsern und Sicherheitssoftware ist ebenfalls entscheidend. Das Patchen bekannter Schwachstellen verringert die Erfolgsquote von Malware, die Schwächen in veralteten Systemen ausnutzt, erheblich.

4. Verbesserter Schutz: Wie schützt Sie X-VPN?

Über die oben genannten Standard-Sicherheitsmaßnahmen hinaus können Sie als X-VPN-Nutzer auch auf eine Reihe von Sicherheitswerkzeugen zugreifen, die einen umfassenderen Risikoschutz bieten als herkömmliche VPNs.

X-VPN hat sich stets verpflichtet, robuste Datenverschlüsselung und IP-Adress Maskierungsdienste anzubieten. Wir erkennen jedoch an, dass VPN-Verschlüsselung allein Virusangriffe, Phishing-Angriffe oder schädliche Downloads nicht verhindern kann.

Daher hat X-VPN Anfang 2025 ein vollständiges Sicherheitschutzsystem eingeführt, das „Problemerkennung—Bedrohungsblockierung—Infektionsprävention“ abdeckt. Diese Lösung hilft den Nutzern, die Wahrscheinlichkeit solcher Sicherheitsvorfälle in realen Netzwerkumgebungen zu verringern.

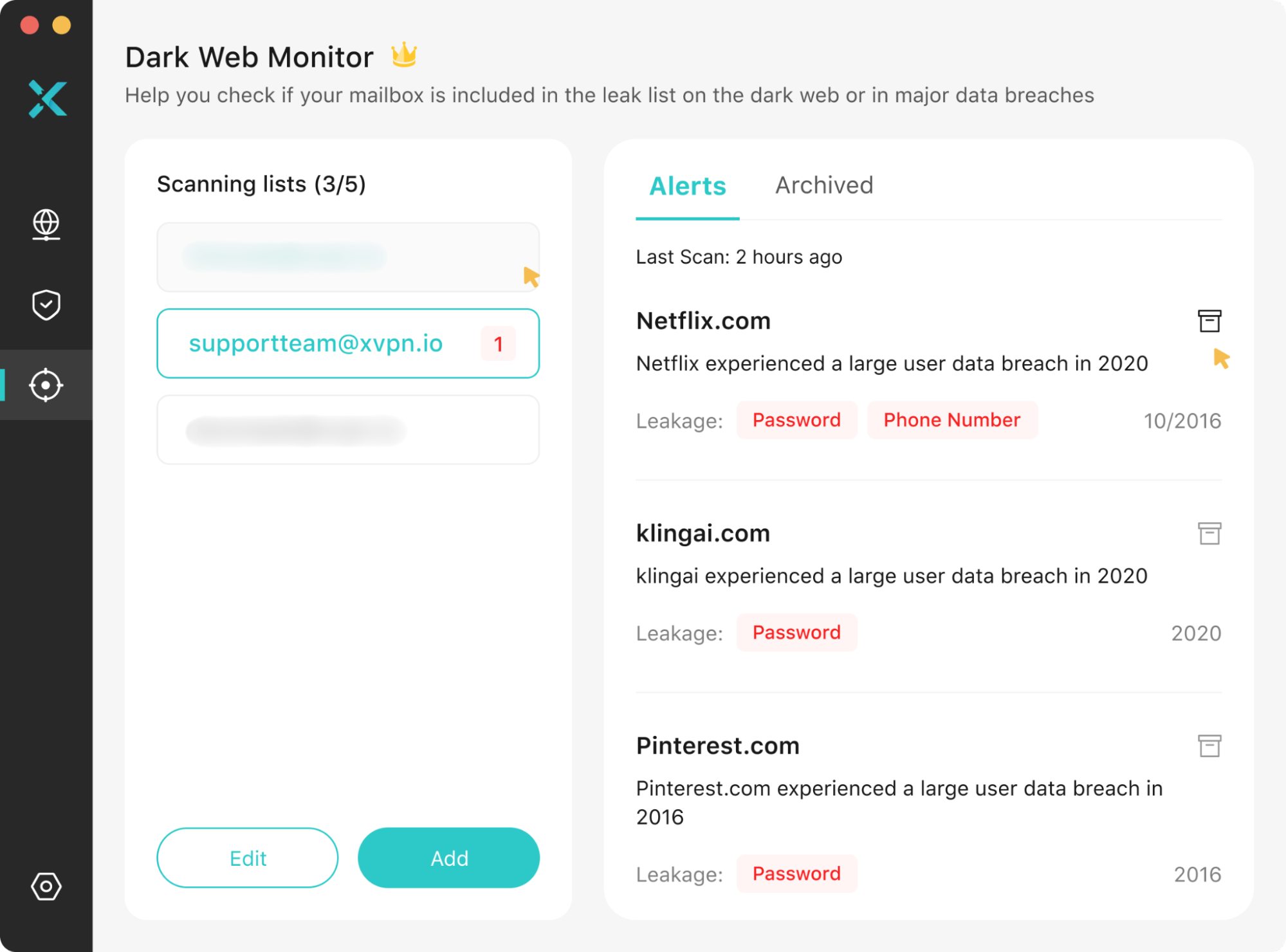

Dark Web Monitor

Dark Web Monitor ist das Schlüsselkomponente, die es uns ermöglicht hat, Benutzer-Datenverletzungen sofort während dieses Vorfalls zu erkennen.

Dieses Feature überwacht kontinuierlich Datenbanken von Dark-Web-Leaks und vergleicht Kontoinformationen mit den registrierten E-Mail-Adressen der Benutzer. Bei der Erkennung potenziell kompromittierter Daten gibt das System umgehend Sicherheitswarnungen aus, die Sie auffordern, sofort Passwörter zu ändern, die Anmeldeaktivitäten über betroffene Dienste zu überprüfen und weitere erforderliche Maßnahmen zu ergreifen, um eine weitere Datenexposition oder finanzielle Verluste zu verhindern.

Die aktuelle benutzerfreundliche Version unterstützt die Bindung von bis zu 5 E-Mail-Adressen. Das bedeutet, dass Sie eine einheitliche Überwachung von Risiken im Dark Web für Ihr VPN-Konto, Ihre primäre E-Mail und andere kritische Dienste gleichzeitig einrichten können.

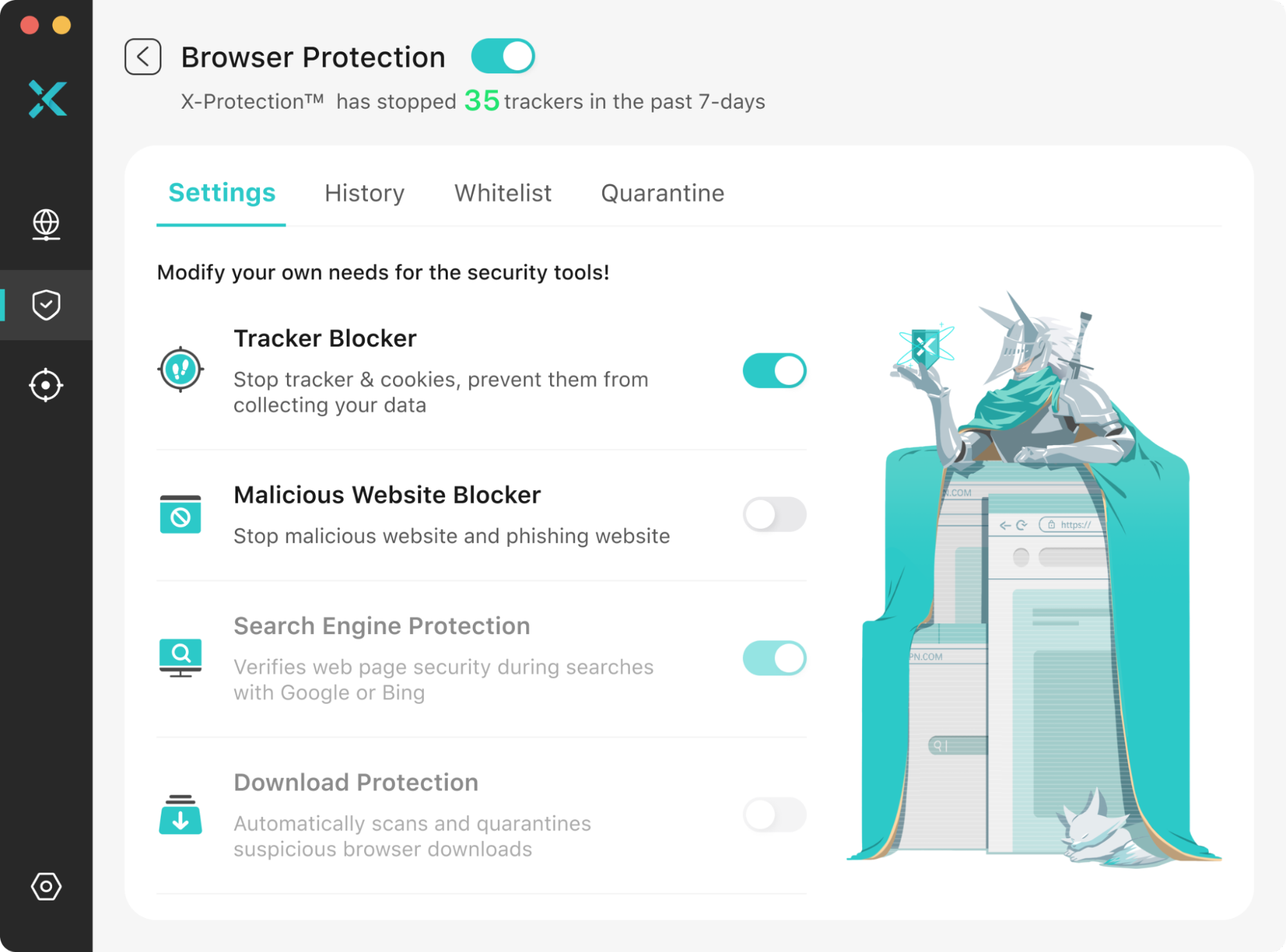

Browser-Schutz

Browser Protection ist eine umfassende Sicherheitslösung von X-VPN, die aus 4 Kernwerkzeugen besteht, die darauf ausgelegt sind, potenzielle Risiken beim täglichen sicheren Surfen proaktiv abzufangen, Malware-Infektionsvektoren zu reduzieren und einen verbesserten Datenschutz für Ihr Online-Erlebnis zu bieten.

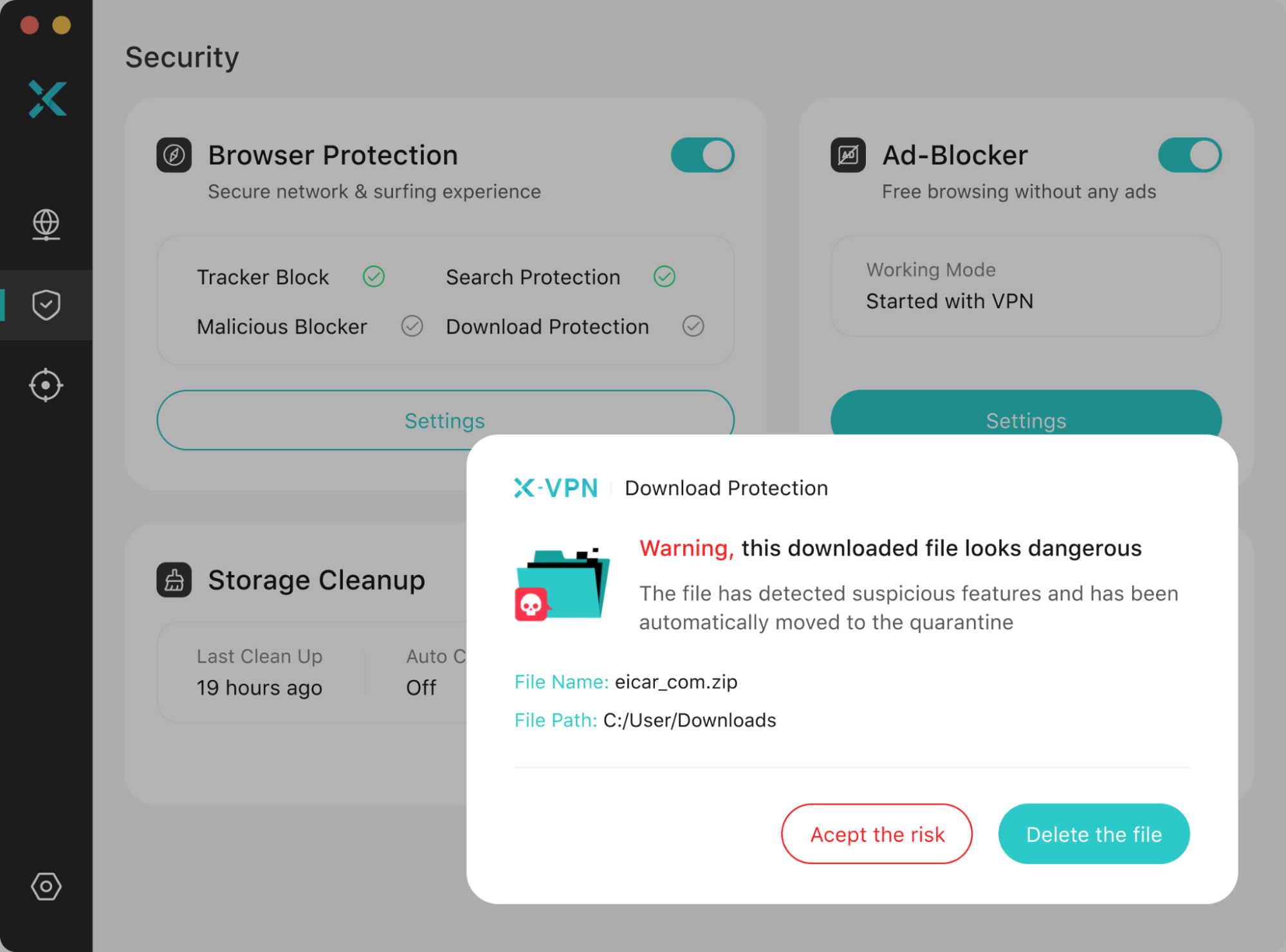

Innerhalb dieses Pakets ist Download-Schutz besonders entscheidend für den Vorfall, der in diesem Bericht besprochen wird. Der häufigste Einstiegspunkt für Infostealer tarnt sich als gewöhnliche Software, gehackte Tools oder scheinbar harmlose Download-Dateien. Der Download-Schutz greift automatisch ein, sobald Sie eine Datei online herunterladen, führt Echtzeitscans aller Downloads durch und vergleicht deren Eigenschaften mit einer umfangreichen Malware-Datenbank.

Bei der Erkennung verdächtiger Installationspakete oder Dateien, die trojanerähnliche Eigenschaften aufweisen, isoliert es diese, bevor sie auf Ihrem System landen, und gibt sofort eine Sicherheitswarnung aus, um zu verhindern, dass Sie unwissentlich Programme installieren, die Infostealer oder andere bösartige Skripte enthalten. Durch das Blockieren gefährlicher Dateien in der Download-Phase verringert der Download-Schutz erheblich die Wahrscheinlichkeit, dass Kontodaten an der Quelle gestohlen werden.

Neben der Download-Filterung bieten die anderen Funktionen von X-VPN Browser Protection wesentliche Schutzmaßnahmen für Ihr Gerät und Ihre Privatsphäre:

- Tracker Block: Hilft Ihnen, sich vor verschiedenen Trackern zu schützen, die von anderen Websites eingesetzt werden, und verhindert, dass Dritte Ihr Online-Verhalten durch Cookies, Skripte oder URL-Parameter analysieren.

- Malicious Blocker: Proaktiv blockiert den Zugriff auf Websites, die als schädlich oder risikobehaftet bekannt sind, und minimiert so erheblich Ihre Exposition gegenüber Virusdownloads und Phishing-Angriffen.

- Suchschutz: Vorkennzeichnet den Sicherheitsstatus von Suchmaschinenergebnissen und bietet Ihnen mehr Klarheit, bevor Sie auf einen Link klicken.

Diese Schutzmechanismen sind nicht auf die Verschlüsselungsfähigkeit des VPN angewiesen, was bedeutet, dass sie unabhängig funktionieren können, egal ob die VPN-Verbindung ein- oder ausgeschaltet ist. Wir empfehlen dringend, dass die Benutzer die Browser-Schutzsuite während des täglichen Surfens im Internet aktiviert lassen. Dies ermöglicht es X-VPN, Ihr Gerät kontinuierlich vor Tracking-Versuchen, bösartigen Websites und potenziellen Malware-Infektionen zu schützen.

Bitte beachten Sie, dass diese zusätzlichen Sicherheitswerkzeuge derzeit nur in den Windows- und macOS-Clients von X-VPN verfügbar sind und im Premium-Plan enthalten sind.

Kostenlose Benutzer, die auf die vollständige Suite zugreifen möchten, einschließlich Dark Web Monitor, Browser-Schutz und weiteren Tools wie Ad Blocker und Speicherbereinigung, können auf einen kostenpflichtigen Plan upgraden—beginnend bei $2.99/mo. Dies ermöglicht Ihnen, einen schnellen, stabilen VPN-Service zu genießen und gleichzeitig einen systematischeren Schutz zu erhalten.

Hintergrund: Ein globaler Anstieg des Identitätsdiebstahls, der durch Malware vorangetrieben wird

In den letzten Jahren hat eine Kategorie von bösartigen Programmen, die speziell entwickelt wurden, um die sensiblen Informationen der Benutzer zu stehlen, schnell an Popularität gewonnen. Allgemein als Infostealers bezeichnet und in russischen Cyberkriminalitätskreisen als stylers (стилеры) bekannt, stellen diese Bedrohungen kein einzelnes Virus dar, sondern vielmehr eine umfangreiche und ständig sich weiterentwickelnde Familie von Malware, einschließlich, aber nicht beschränkt auf RedLine, Raccoon und Vidar.

Diese Trojaner funktionieren auf sehr ähnliche Weise und beinhalten typischerweise die folgenden Schritte:

Schritt 1. Infizieren Sie Computer oder Browser über Phishing-Links, gehackte Software, bösartige Installer oder andere schädliche Downloads.

Schritt 2. Exportieren Sie lokale Daten, einschließlich im Browser gespeicherter Anmeldeinformationen, Autofill-Informationen, Cookies und Browserverlauf.

Schritt 3. Scannen Sie Systeminformationen wie IP-Adressen, Betriebssystemversionen und Hardware-Fingerabdrücke.

Schritt 4. Sammeln Sie die Anwendungs- und Dateidetails der Benutzer, einschließlich Chatprotokollen, E-Mail-Daten und sogar Kreditkarteninformationen.

Schritt 5. Schließlich alle gestohlenen Daten in Protokolldateien verpacken und zurück an den Server des Angreifers übertragen.

Diese Protokolldateien werden als Stealer-Logs bezeichnet und als Produkte im Dark Web, in Untergrundforen und auf Telegram-Kanälen verkauft. Sie werden häufig für Finanzbetrug, Diebstahl von Geldern und andere böswillige kriminelle Aktivitäten verwendet.

Im Februar 2025 erregte ein Telegram-Kanal namens Alen Txtbase die Aufmerksamkeit der Sicherheitsgemeinschaft. Dieser Kanal veröffentlichte konsequent verschiedene Stealer-Logs und verkaufte sie über ein Abonnementmodell mit Gewinn. Laut The Register hat das insgesamt erfasste Datenvolumen beeindruckende 1,5 TB erreicht, die 23 Milliarden Zeilen gestohlener Log-Daten enthalten. Jede Zeile besteht typischerweise aus einer E-Mail/Benutzernamen, Passwort, Quellwebsite oder Anwendung und anderen Metadaten.

Es ist jedoch entscheidend zu betonen:

Vor Alen Txtbase tauchte 2023 eine ebenso umstrittene Sammlung von Stealer-Logs auf, bekannt als Naz.API. Der Inhalt wurde anschließend von der Sicherheitsgemeinschaft analysiert und in verschiedene Plattformen zur Abfrage von Datenverletzungen importiert, wie Have I Been Pwned.

Ein erheblicher Teil des aktuellen 1,5 TB Alen Txbase-Datensatzes besteht aus neu verpackten Naz.API und anderen älteren geleakten Daten. Nach der Duplikatsbereinigung durch HIBP identifizierten die Alen Txbase Stealer-Protokolle insgesamt 284 Millionen eindeutige E-Mail-Adressen.

Angesichts des massiven Umfangs und der vielfältigen Ursprünge der Datenbank entdeckten zahlreiche Unternehmen und Dienstanbieter die Anmeldeinformationen ihrer Benutzer in diesen Protokollen. Während dieses Vorfalls stellte X-VPN fest, dass einige Benutzeranmeldeinformationen kompromittiert waren, was uns dazu veranlasste, diese Sicherheitsmitteilung proaktiv herauszugeben.

Weiterführende Literatur: Potenzielle Risiken von Passwortmanagern im Browser

Obwohl diese Exposition von Anmeldeinformationen nicht durch eine Schwachstelle im Browser verursacht wurde, hebt sie eine wichtige Realität hervor: Die gewohnheitsmäßige Nutzung der integrierten Passwortmanager in Browsern wie Chrome, Safari, Edge und Firefox kann tatsächlich die Verluste verstärken, die entstehen, wenn Malware erfolgreich Schwachstellen ausnutzt.

Der Hauptzweck von browserbasierten Passwortmanagern besteht darin, den Benutzern zu helfen, Anmeldeinformationen zu merken und schnelle Anmeldungen zu ermöglichen, nicht darin, Angriffe von Malware und Trojanern standzuhalten. Im Vergleich zu professionellen Passwortmanagern ist der größte Nachteil der integrierten Tools der Browser – abgesehen von dem Fehlen vieler fortschrittlicher Sicherheitsfunktionen und strenger Zugriffskontrollen – ihr relativ einfaches Sicherheitsmodell.

Viele Browser verlassen sich auf Systemkonten oder Browserkonten als die Verschlüsselungswurzel, anstatt einen dedizierten Master-Schlüssel zum Schutz der Passwortspeicher der Benutzer zu verwenden. Zum Beispiel:

- Chrome und Edge nutzen die Verschlüsselungsmechanismen des Betriebssystems wie Windows‘ DPAPI und macOS Keychain.

- Safari hängt von macOS/iOS Keychain ab.

- Die Funktionen zur geräteübergreifenden Synchronisierung basieren auf Google-, Apple- oder Microsoft-Konten.

Aus der Perspektive der Sicherheitsarchitektur bedeutet dies, dass die Verschlüsselung, die die Passwortspeicher des Browsers schützt, oft direkt an die Sicherheit des Systemanmeldekontos gebunden ist. Sobald ein Angreifer Systemprivilegien durch einen Trojaner erlangt oder erfolgreich Anmeldeinformationen für das System stiehlt, kann er in der Regel den Passwortspeicher des Browsers lokal entschlüsseln und somit auf alle gespeicherten Kontoinformationen zugreifen.

Dieses architektonische Merkmal ist einer der Hauptgründe für die weit verbreitete Exposition, die bei den Credential Breaches von Drittanbieter-Browsern beobachtet wird. Sobald ein Gerät kompromittiert ist, wird der Passwortspeicher des Browsers zu einem einfachen und wertvollen Ziel für Infostealer, unabhängig davon, wie sicher der Benutzer glaubt, dass sein Browser ist.

Daher raten wir allen Nutzern konsequent, niemals Passwörter in einem Drittanbieter-Browser zu speichern, insbesondere solche, die mit kritischen Konten verbunden sind.

Unser fortlaufendes Engagement für die Sicherheit und Privatsphäre der Nutzer

Dieser Vorfall mit den Credential-Pannen von Drittanbieter-Browsern dient als eindringliche Erinnerung: Die Sicherheit Ihrer Geräte, Ihre Gewohnheiten im Passwortmanagement und der allgemeine Schutz Ihrer Privatsphäre sind untrennbar miteinander verbunden. Selbst wenn ein VPN-Dienst strenge Sicherheitsstandards einhält, können lokal auf einem kompromittierten Gerät gespeicherte Anmeldeinformationen dennoch unbemerkt gestohlen werden.

In der Zukunft wird X-VPN weiterhin auf Dark Web Monitor, Browser Protection und ein mehrschichtiges Sicherheitskooperationsframework setzen, um unseren Nutzern proaktive, transparente und überprüfbare Sicherheitsmaßnahmen zu bieten. Wir sind stets bestrebt, sofortige Maßnahmen zu ergreifen, sobald potenzielle Risiken erkannt werden, und rechtzeitige Warnungen sowie klare, umsetzbare Lösungen bereitzustellen.

Unsere Mission geht weit über das Angebot eines VPN-Produkts hinaus. Wir setzen alles daran, jedem Nutzer zu helfen, seine Privatsphäre und Sicherheit in der komplexen und sich ständig verändernden Online-Umgebung besser zu schützen.

Wenn Sie auf Sicherheitsbedenken stoßen oder Vorschläge teilen möchten, können Sie uns gerne unter security@xvpn.io kontaktieren.

Aufrichtiges Dankeschön an alle Nutzer für Ihre Unterstützung,

Das X-VPN-Team