Recentemente, attraverso il monitoraggio della sicurezza di routine da parte dei ricercatori white-hat della nostra comunità di utenti e del Dark Web Monitor integrato di X-VPN, abbiamo identificato corrispondenze insolite relative ad alcuni account utente in database esterni.

Per garantire la sicurezza degli utenti, il nostro team di sicurezza ha immediatamente avviato un’indagine e stiamo condividendo in modo trasparente i risultati della nostra indagine e le azioni raccomandate con tutti gli utenti.

Table of Contents

Le nostre scoperte

A seguito della verifica incrociata attraverso i nostri sistemi di monitoraggio interni e la collaborazione con membri white-hat, abbiamo confermato che le combinazioni di email e password per un totale di 276 account X-VPN appaiono in questi dataset del dark web di terze parti.

Qui, desideriamo confermare 2 fatti chiave per tutti gli utenti:

1. Leaks di credenziali derivano da malware che compromette i dispositivi degli utenti

Tutte le credenziali trovate nei database del mercato nero provengono da infezioni da malware (chiamato anche Infostealer) sui dispositivi locali degli utenti, che consentono agli attaccanti di accedere alle password degli account X-VPN memorizzate nei browser.

I vettori di infezione comuni includono:

Qualsiasi di questi comportamenti può consentire agli Infostealers di sfruttare vulnerabilità ed estrarre le credenziali memorizzate nel browser senza la conoscenza dell’utente.

2. Il malware colpisce più di solo i browser

È importante sottolineare che, sebbene le credenziali rubate siano state recuperate dalla memorizzazione delle password del browser, questo non indica una vulnerabilità di sicurezza in Chrome, Edge o in qualsiasi altro browser.

Advanced Infostealer scansiona e ruba dati locali su tutto il dispositivo infetto, con le credenziali memorizzate nel browser che sono solo uno dei molti obiettivi di alto valore. Oltre alle credenziali di accesso, alcuni attaccanti possono accedere direttamente ai database locali sui dispositivi degli utenti, ottenendo vari dati sensibili, inclusi registri di chat, file e dettagli bancari.

Se sei stato colpito: Passi immediati che dovresti seguire

Per i 276 utenti le cui informazioni sono apparse nei dati trapelati, abbiamo già verificato l’autenticità dei registri e inviato notifiche di sicurezza individuali tramite Live Chat.

Se hai ricevuto un avviso da X-VPN, o sospetti che il tuo account possa essere stato compromesso, ti preghiamo di eseguire immediatamente i seguenti passaggi per ridurre al minimo il rischio di un ulteriore uso improprio dell’account o di ulteriori esposizioni della privacy:

1. Cambia immediatamente la password del tuo account X-VPN

Poiché le password rubate erano memorizzate in testo semplice all’interno dei browser, è fondamentale sostituirle con una nuova password più forte il prima possibile.

- Ti consigliamo di utilizzare il generatore di password gratuito ufficiale di X-VPN per creare una password forte che sia più lunga, incorpori più tipi di caratteri e sia completamente casuale e imprevedibile.

- Dopo aver cambiato la tua password, X-VPN invaliderà automaticamente tutte le sessioni precedenti. Ricorda di accedere nuovamente con la tua nuova password su tutti i dispositivi che hanno utilizzato X-VPN, inclusi computer, telefoni e tablet, per garantire che tutti i dispositivi siano protetti dalla nuova password.

2. Esegui una scansione completa del tuo dispositivo e rimuovi il malware

Poiché le credenziali rubate provengono principalmente da infezioni da Infostealer, pulire il tuo dispositivo è un passo fondamentale per prevenire ulteriori attacchi.

- Utilizza software antivirus professionale o strumenti anti-malware per eseguire una scansione completa del sistema, concentrandoti sulla rilevazione di trojan, keylogger, script di iniezione e processi di background sconosciuti.

- Se hai installato software piratato, app piratate, cheat per giochi o pacchetti non verificati, disinstallali il prima possibile.

- Cancella la cache del browser, i cookie, lo storage locale e altri dati anomali.

- Per i dispositivi che mostrano comportamenti insoliti, come annunci pop-up frequenti, ritardi anomali del sistema o programmi che si aprono da soli, reinstallare il sistema operativo è spesso il modo più completo per ripulire le cose.

3. Rivedi e aggiorna le password per altri account importanti

Se il tuo dispositivo è stato infettato da un infostealer, è improbabile che l’account X-VPN sia l’unica credenziale esposta. Gli account email, i profili dei social media, gli account di shopping online e i servizi di pagamento accessibili dallo stesso dispositivo potrebbero essere stati compromessi.

- Cambia le password di questi account una alla volta, assicurandoti che ogni password sia unica e non simile alle altre.

- Abilita l’autenticazione a due fattori per migliorare ulteriormente la sicurezza.

4. Rimuovi tutte le password salvate dal browser

Infine, se sei abituato a utilizzare un gestore di password del browser, devi:

- Elimina manualmente tutte le password salvate da Chrome, Edge, Firefox, Safari o altri browser.

- Smetti di usare il gestore di password integrato nel browser e disabilita funzionalità come il salvataggio automatico delle password, il login automatico e il completamento automatico dei moduli.

Seguendo questi passaggi, ridurrai significativamente il rischio di abuso delle credenziali, di compromissione degli account o di ulteriori violazioni della privacy.

Se non sei stato colpito: Misure preventive che puoi utilizzare

Anche se il tuo account non è attualmente elencato in nessun noto dataset di violazione dei dati, ti consigliamo vivamente di stabilire abitudini di sicurezza più robuste a partire da ora per ridurre la probabilità di affrontare minacce simili in futuro.

1. Considera di utilizzare un gestore di password più sicuro.

Per la gestione delle password, ti consigliamo innanzitutto di eliminare le password dei servizi sensibili salvate nel tuo browser, specialmente quelle associate a VPN, account email, servizi finanziari e piattaforme di social media.

Se hai bisogno di assistenza per ricordare password complesse, considera di adottare un gestore di password professionale. A differenza degli strumenti basati su browser, questi di solito impiegano un’architettura di sicurezza che combina una password principale con chiavi derivate in modo indipendente. Anche se il sistema operativo subisce un compromesso parziale, il vault delle password rimane protetto da una crittografia indipendente, formando una seconda linea di difesa.

2. Scarica software solo da fonti affidabili e ufficiali

Tutti i download e aggiornamenti software dovrebbero essere limitati a canali ufficiali o piattaforme fidate quando possibile. Evita di utilizzare software pirata, strumenti crackati o qualsiasi pacchetto di installazione proveniente da fonti sconosciute. Numerosi casi di infezioni da Infostealer sono strettamente legati a tali canali non ufficiali.

3. Mantieni i sistemi e le applicazioni aggiornati

Mantenere aggiornamenti tempestivi per i sistemi operativi, i browser e il software di sicurezza è altrettanto fondamentale. Applicare patch alle vulnerabilità conosciute riduce significativamente il tasso di successo del malware che sfrutta le debolezze nei sistemi obsoleti.

4. Protezione avanzata: come ti protegge X-VPN?

Oltre alle misure di sicurezza standard menzionate sopra, come utente di X-VPN, puoi anche accedere a una suite di strumenti di sicurezza che offrono una protezione dai rischi più completa rispetto ai VPN tradizionali.

X-VPN è sempre stata impegnata a fornire servizi di crittografia dei dati robusti e mascheramento dell’indirizzo IP. Tuttavia, riconosciamo che la crittografia VPN da sola non può prevenire intrusioni di virus, attacchi di phishing o download dannosi.

Pertanto, all’inizio del 2025, X-VPN ha lanciato ufficialmente un sistema di protezione della sicurezza completo che copre “rilevamento dei problemi—blocco delle minacce—prevenzione delle infezioni.” Questa soluzione aiuta gli utenti a ridurre la probabilità che si verifichino incidenti di sicurezza in ambienti di rete reali.

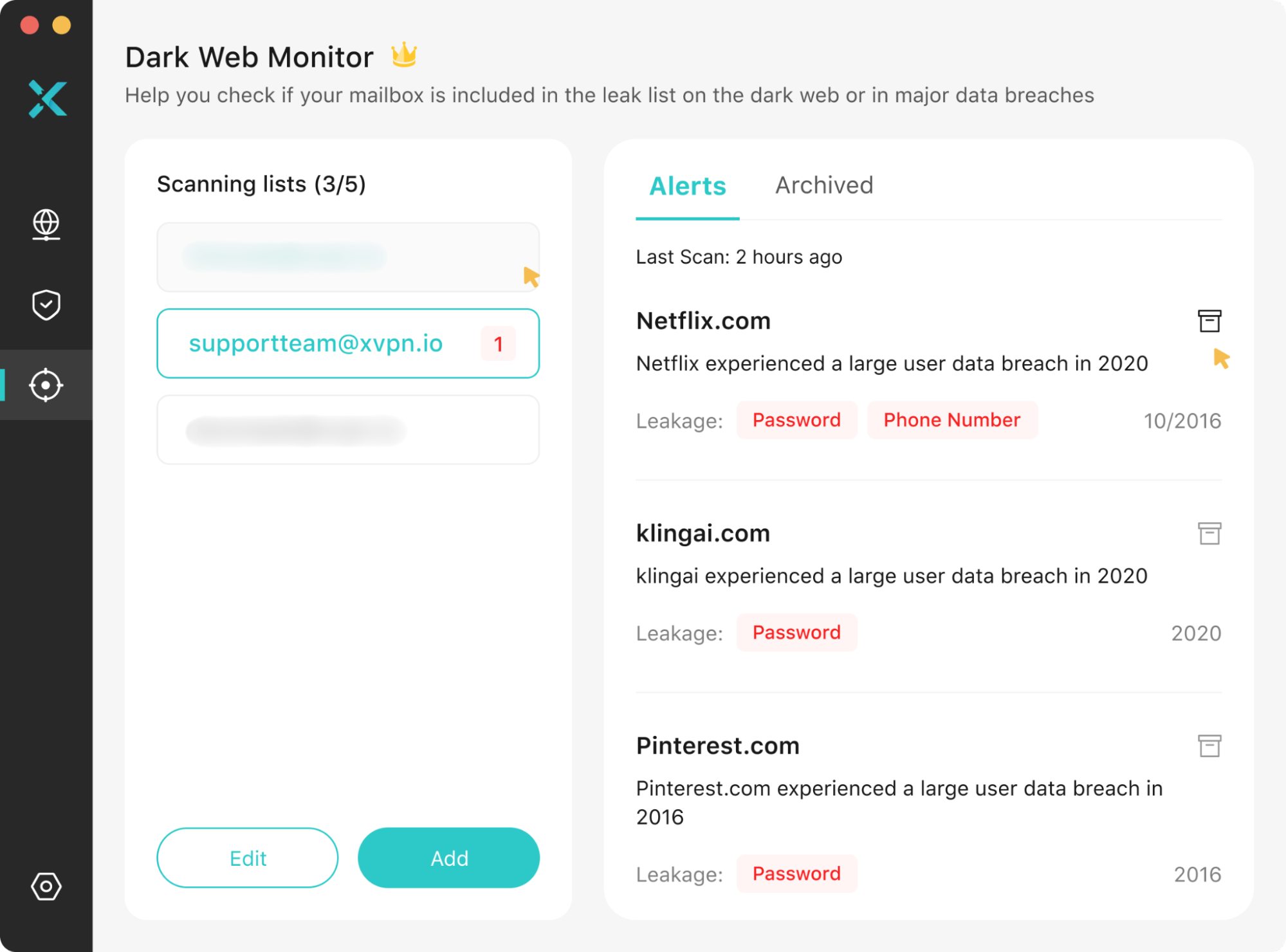

Dark Web Monitor

Dark Web Monitor è il componente chiave che ci ha permesso di rilevare immediatamente le violazioni dei dati degli utenti durante questo incidente.

Questa funzione monitora continuamente i database di leak del dark web, confrontando le informazioni sugli account con gli indirizzi email registrati degli utenti. Al rilevamento di dati potenzialmente compromessi, il sistema emette prontamente avvisi di sicurezza che ti esortano a cambiare immediatamente le password, rivedere l’attività di accesso sui servizi interessati e intraprendere ulteriori azioni correttive necessarie per prevenire ulteriori esposizioni di dati o perdite finanziarie.

L’attuale versione visibile all’utente supporta il binding di fino a 5 indirizzi email. Ciò significa che puoi stabilire un monitoraggio unificato del rischio del dark web per il tuo account VPN, l’email principale e altri servizi critici contemporaneamente.

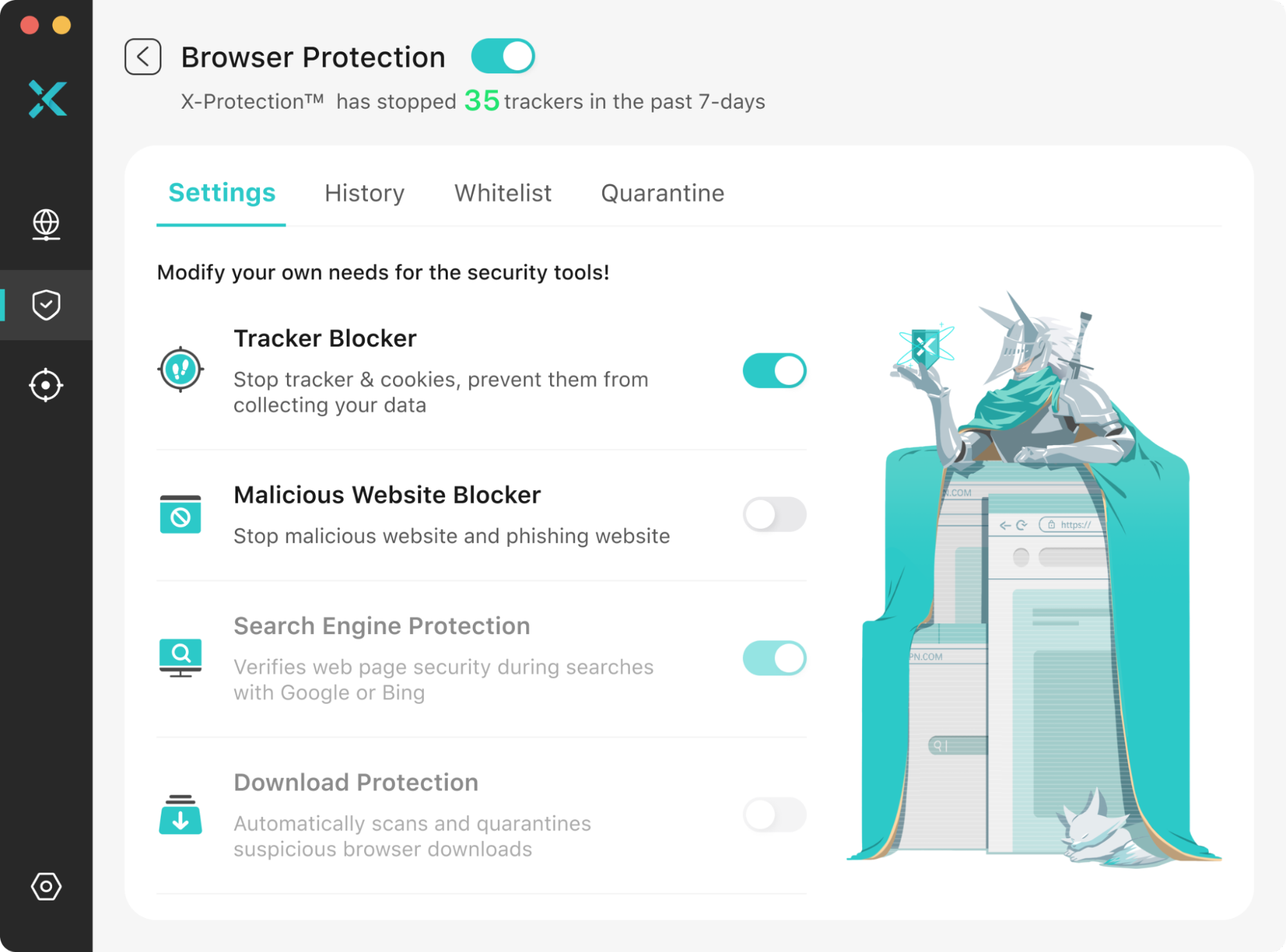

Protezione del browser

Browser Protection è una suite di sicurezza completa fornita da X-VPN, composta da 4 strumenti principali progettati per intercettare proattivamente i potenziali rischi nella navigazione sicura quotidiana, ridurre i vettori di infezione da malware e fornire uno scudo per la privacy migliorato per la tua esperienza online.

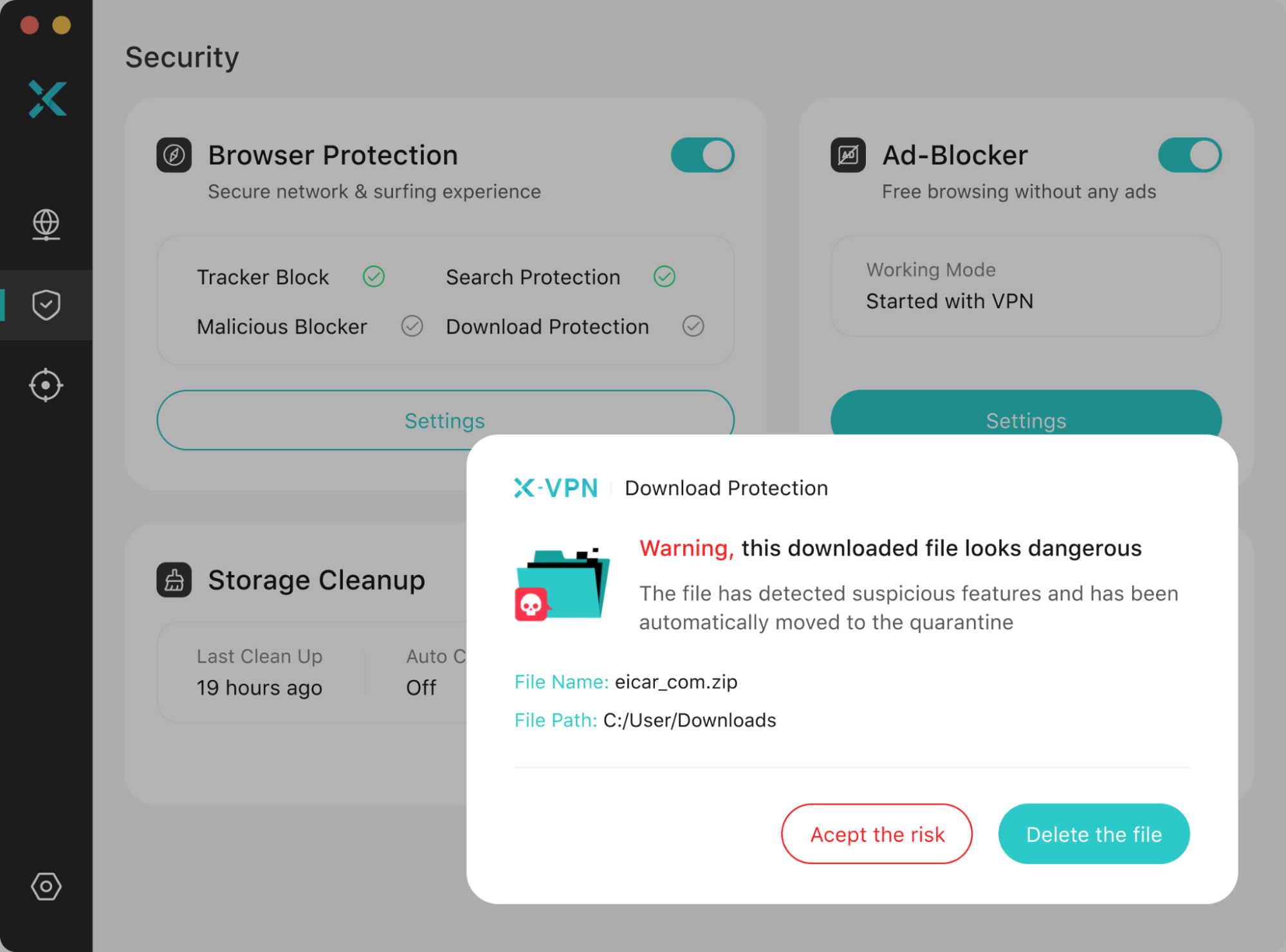

All’interno di questa suite, Download Protection è particolarmente critica per l’incidente discusso in questo rapporto. Il punto di ingresso più comune per Infostealer è mascherato da software ordinario, strumenti crackati o file di download apparentemente innocui. Download Protection interviene automaticamente nel momento in cui scarichi un file online, eseguendo scansioni in tempo reale su tutti i download e confrontando le loro caratteristiche con un ampio database di malware.

Al rilevare pacchetti di installazione sospetti o file che mostrano caratteristiche simili a trojan, li isola prima che arrivino al tuo sistema e emette immediatamente un avviso di sicurezza per impedirti di installare inconsapevolmente programmi contenenti Infostealer o altri script dannosi. Bloccando i file pericolosi nella fase di download, la Protezione Download riduce significativamente la probabilità che le credenziali dell’account vengano rubate alla fonte.

Oltre al filtraggio dei download, le altre funzionalità di X-VPN Browser Protection offrono protezioni essenziali per il tuo dispositivo e la tua privacy:

- Tracker Block: Aiuta a proteggerti da vari tracker implementati da altri siti web, impedendo a terzi di analizzare il tuo comportamento online tramite cookie, script o parametri URL.

- Malicious Blocker: Blocca proattivamente l’accesso a siti web noti per essere dannosi o ad alto rischio, riducendo significativamente la tua esposizione a download di virus e attacchi di phishing.

- Protezione della ricerca: Pre-etichetta lo stato di sicurezza dei risultati dei motori di ricerca, offrendoti maggiore chiarezza prima di fare clic su un link.

Questi meccanismi di protezione non si basano sulla capacità di crittografia del VPN, il che significa che possono funzionare in modo indipendente, sia che la connessione VPN sia attivata o disattivata. Raccomandiamo vivamente agli utenti di mantenere attiva la suite di Protezione del Browser durante la navigazione web quotidiana. Questo consente a X-VPN di proteggere continuamente il tuo dispositivo da tentativi di tracciamento, siti dannosi e potenziali infezioni da malware.

Si prega di notare che questi strumenti di sicurezza aggiuntivi sono attualmente disponibili solo nei client Windows e macOS di X-VPN e sono inclusi nel piano premium.

Gli utenti gratuiti che desiderano accedere all’intera suite, inclusi Dark Web Monitor, Browser Protection e altri strumenti come Ad Blocker e Storage Cleanup, possono aggiornare a un piano a pagamento—a partire da $2.99/mo. Questo ti consente di godere di un servizio VPN veloce e stabile mentre ottieni una protezione di sicurezza più sistematica.

Sfondo: Un aumento globale del furto di credenziali guidato da malware

Negli ultimi anni, una categoria di programmi malevoli specificamente progettati per rubare le informazioni sensibili degli utenti ha guadagnato rapidamente popolarità. Comunemente noti come Infostealers, e conosciuti nei circoli della criminalità informatica russa come stylers (стилеры), queste minacce non rappresentano un singolo virus, ma piuttosto una vasta e in continua evoluzione famiglia di malware, inclusi ma non limitati a RedLine, Raccoon e Vidar.

Questi trojan operano in modi altamente simili, coinvolgendo tipicamente i seguenti passaggi:

Passo 1. Infetta computer o browser tramite link di phishing, software piratato, installer dannosi o altri download nocivi.

Passo 2. Esporta i dati locali, inclusi le credenziali di accesso memorizzate nel browser, le informazioni di completamento automatico, i cookie e la cronologia di navigazione.

Passo 3. Scansiona le informazioni di sistema come indirizzi IP, versioni del sistema operativo e impronte hardware.

Passo 4. Raccogli i dettagli dell’applicazione utente e dei file, inclusi i registri delle chat, i dati delle email e persino le informazioni sulla carta di credito.

Passo 5. Infine, impacchetta tutti i dati rubati in file di log e trasmettili al server dell’attaccante.

Questi file di log sono chiamati log di rubinetto e vengono venduti come prodotti sul dark web, forum sotterranei e canali Telegram, e sono frequentemente utilizzati per frodi finanziarie, furto di fondi e altre attività criminali malevole.

Intorno a febbraio 2025, un canale Telegram chiamato Alen Txtbase ha attirato l’attenzione della comunità della sicurezza. Questo canale pubblicava costantemente vari log di stealer e li vendeva attraverso un modello di abbonamento per profitto. Secondo The Register, il volume totale di dati registrati ha raggiunto un incredibile 1,5TB, contenente 23 miliardi di righe di dati di log rubati. Ogni riga consiste tipicamente in un’email/nome utente, password, sito web o applicazione di origine e altri metadati.

Tuttavia, è fondamentale sottolineare:

Prima di Alen Txtbase, nel 2023 è emersa una collezione di log di Stealer altrettanto controversa, nota come Naz.API. I suoi contenuti sono stati successivamente analizzati dalla comunità di sicurezza e importati in varie piattaforme di query sui dati compromessi, come Have I Been Pwned.

Una parte significativa dell’attuale dataset Alen Txbase di 1,5 TB consiste in dati ripackaged di Naz.API e altri dati trapelati più vecchi. Dopo la deduplicazione da parte di HIBP, i log del Alen Txbase Stealer hanno identificato un totale di 284 milioni di indirizzi email unici.

Data la vasta scala e le origini diverse del database, numerose imprese e fornitori di servizi hanno scoperto le credenziali dei loro utenti all’interno di questi log. È stato durante questo incidente che X-VPN ha identificato che alcune credenziali di accesso degli utenti erano state compromesse, spingendoci a emettere proattivamente questo avviso di sicurezza.

Ulteriori letture: Potenziali rischi dei gestori di password del browser

Sebbene questa esposizione delle credenziali non sia stata causata da alcuna vulnerabilità del browser, mette in evidenza una realtà importante: l’uso abituale dei gestori di password integrati nei browser come Chrome, Safari, Edge e Firefox può effettivamente amplificare le perdite subite quando il malware sfrutta con successo le vulnerabilità.

Lo scopo principale dei gestori di password basati su browser è assistere gli utenti nel ricordare le credenziali e abilitare accessi rapidi, non resistere agli attacchi di malware e trojan. Rispetto ai gestori di password professionali, il principale svantaggio degli strumenti integrati nei browser—oltre alla mancanza di molte funzionalità di sicurezza avanzate e controlli di accesso rigorosi—è il loro modello di sicurezza relativamente semplice.

Molti browser si basano su account di sistema o account del browser come radice di crittografia piuttosto che su una chiave master dedicata per proteggere i vault delle password degli utenti. Ad esempio:

- Chrome ed Edge utilizzano meccanismi di crittografia del sistema operativo come il DPAPI di Windows e il Keychain di macOS.

- Safari dipende da Keychain di macOS/iOS.

- Le funzionalità di sincronizzazione tra dispositivi si basano su account Google, Apple o Microsoft.

Da una prospettiva dell’architettura di sicurezza, ciò significa che la crittografia che protegge i depositi di password del browser è spesso direttamente legata alla sicurezza dell’account di accesso al sistema stesso. Una volta che un attaccante ottiene privilegi di sistema tramite un Trojan o ruba con successo le credenziali di accesso al sistema, può tipicamente decrittografare localmente il vault delle password del browser, accedendo così a tutte le credenziali degli account memorizzati.

Questa caratteristica architettonica è una delle ragioni principali dietro l’ampia esposizione osservata nelle violazioni delle credenziali del browser di terze parti. Una volta che un dispositivo è compromesso, la memorizzazione delle password del browser diventa un obiettivo facile e prezioso per gli infostealer, indipendentemente da quanto sicuro l’utente creda che il proprio browser sia.

Pertanto, consigliamo costantemente a tutti gli utenti di non salvare mai le password in alcun browser di terze parti, specialmente quelle associate a account critici.

Il nostro impegno continuo per la sicurezza e la privacy degli utenti

Questo incidente di violazione delle credenziali del browser di terze parti serve da chiaro promemoria: la sicurezza dei tuoi dispositivi, le abitudini di gestione delle password e la protezione della privacy complessiva sono inestricabilmente interconnesse. Anche quando un servizio VPN mantiene standard di sicurezza rigorosi, le credenziali memorizzate localmente su un dispositivo compromesso possono comunque essere rubate senza essere notate.

In futuro, X-VPN continuerà a fare affidamento su Dark Web Monitor, Browser Protection e un framework di collaborazione per la sicurezza multilivello per fornire ai nostri utenti una protezione della sicurezza più proattiva, trasparente e verificabile. Siamo sempre impegnati a intraprendere azioni immediate ogni volta che vengono rilevati potenziali rischi, fornendo avvisi tempestivi e soluzioni chiare e attuabili.

La nostra missione va ben oltre l’offerta di un prodotto VPN, ma consiste nel fare costantemente del nostro meglio per aiutare ogni utente a proteggere meglio la propria privacy e sicurezza nell’ambiente online complesso e in continua evoluzione.

Se hai preoccupazioni di sicurezza o desideri condividere suggerimenti, ti preghiamo di contattarci a: security@xvpn.io.

Sincere grazie a tutti gli utenti per il vostro supporto,

Il team di X-VPN