La crittografia VPN è il cuore del VPN, proteggendo i tuoi dati di rete da furti, spionaggio o intercettazioni da parte di hacker.

Per avere una chiara comprensione della crittografia VPN, inclusi i suoi vantaggi e il suo funzionamento, continua a leggere. Offriremo una guida completa che semplifica le complessità in un linguaggio facile da comprendere.

Table of Contents

Cos’è la crittografia VPN?

La crittografia VPN utilizza tipicamente il protocollo TLS e specifici algoritmi crittografici per “tradurre” i pacchetti di dati in una stringa di testo cifrato apparentemente casuale. Per gli estranei, appare come un linguaggio incomprensibile, del tutto privo di significato. Solo coloro che possiedono la corretta chiave di decrittazione possono ripristinare il contenuto originale, rendendo futile qualsiasi spionaggio non autorizzato—garantendo così che i tuoi dati privati rimangano protetti in modo sicuro.

Ecco uno scenario per aiutarti a comprendere chiaramente il termine Crittografia.

- Scenario: Anna invia un messaggio a Juli con un VPN.

- Il testo originale: Ciao, Juli!

- Il testo crittografato: gijo390jdksjfkn

- Messaggio letto da un altro: gijo390jdksjfkn

- Messaggio letto da Juli (che ha la chiave): Ciao, Juli!

💡In casi pratici specifici:

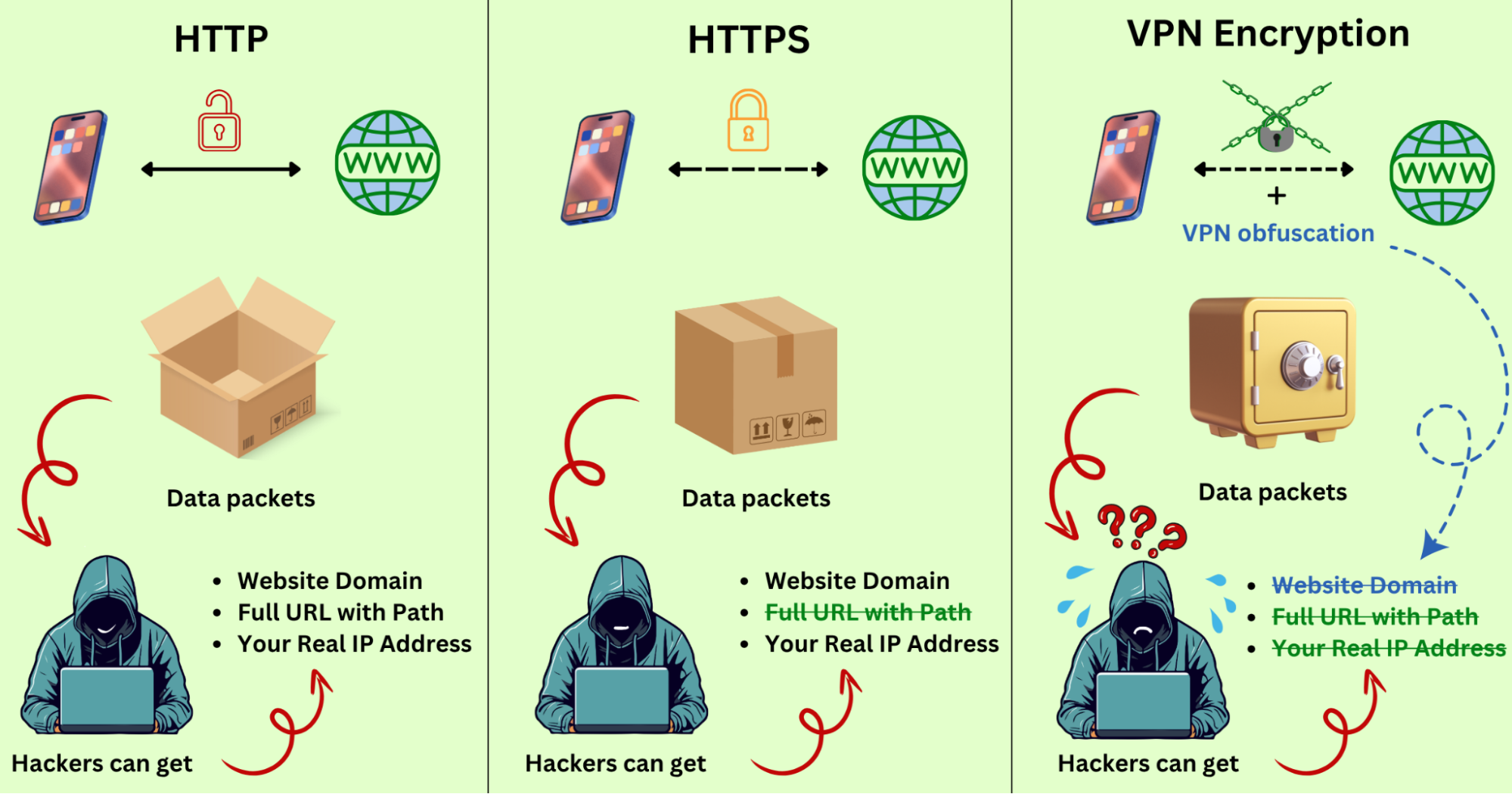

・Quando si accede a servizi non crittografati: Quando visiti applicazioni o siti web che non supportano la crittografia dei dati (come le pagine che utilizzano ancora il protocollo HTTP), la crittografia VPN funge da “mantello dell’invisibilità”. Nasconde il tuo nome di dominio, le pagine visitate e il tuo reale indirizzo IP, impedendo a terzi di spiare o intercettare i tuoi dati, rendendo le tue attività online più private.

・Quando si accede ai servizi crittografati: Per i siti web che utilizzano già protocolli sicuri come HTTPS, la crittografia VPN aggiunge un ulteriore livello di protezione. Oltre alla crittografia a livello di applicazione, avvolge i pacchetti di dati in ulteriore protezione TLS, raggiungendo una “doppia crittografia”. Questo non solo rende i dati più difficili da decrittare, ma nasconde ulteriormente la tua identità, rendendo più difficile tracciare la tua impronta digitale.

・Pro Tip: Alcuni servizi VPN di alto livello (come X-VPN) incorporano la tecnologia di offuscamento insieme alla crittografia. Questa “capacità di stealth” fa apparire i dati crittografati come traffico ordinario, prevenendo il rilevamento e bypassando efficacemente la censura di internet per un’esperienza di navigazione più sicura e libera.

In sostanza, la crittografia VPN è l’anima stessa di una VPN. Non serve solo come prima linea di difesa per la tua privacy, ma anche come la chiave per mantenere l’anonimato nel regno digitale. In parole povere, una VPN senza crittografia è come una cassaforte senza lucchetto: un guscio vuoto.

Come funziona la crittografia VPN?

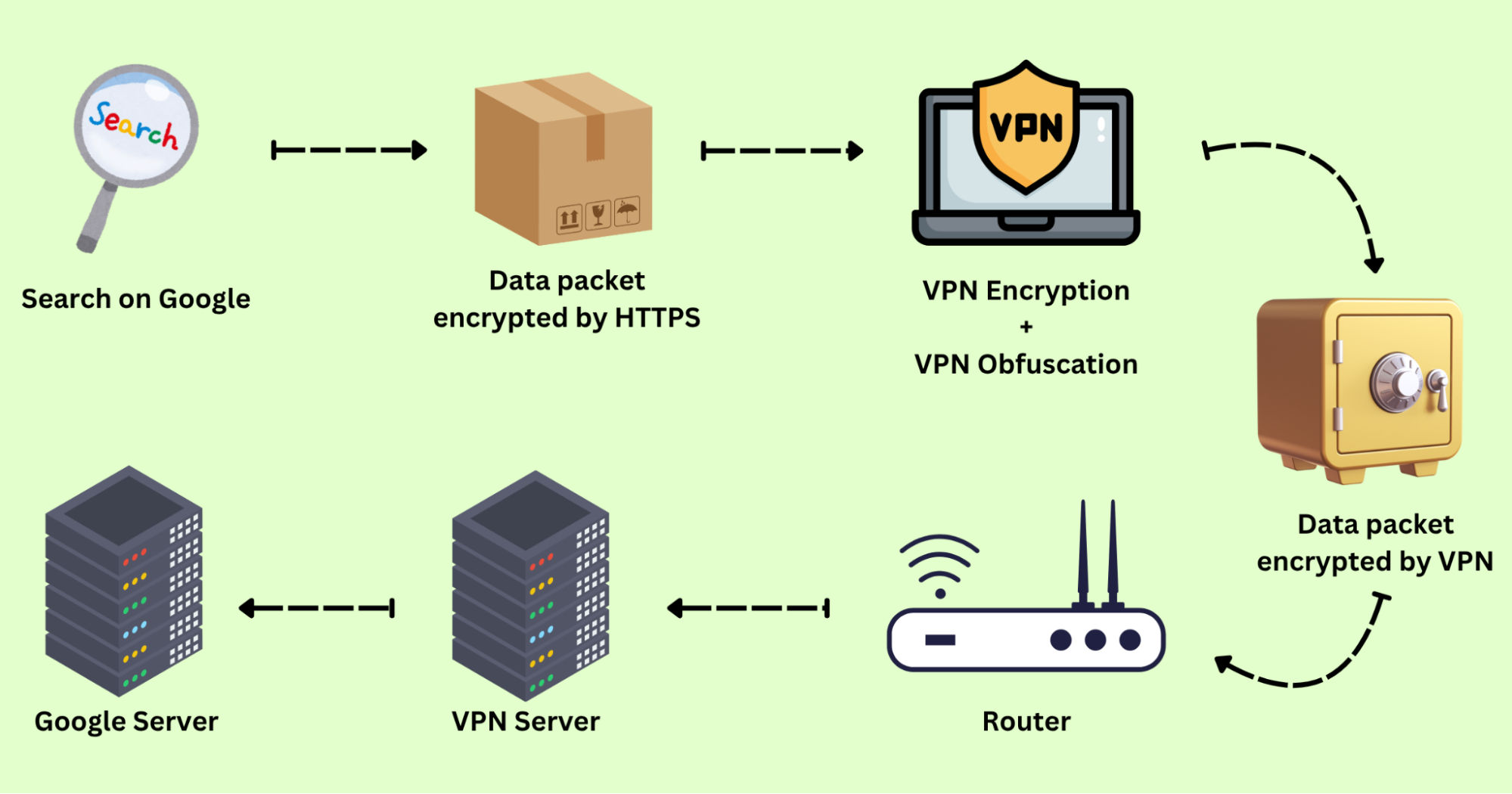

Quando hai già un servizio VPN e sei pronto a connetterti a un server per accedere a un sito web, il meccanismo di crittografia VPN si attiverà silenziosamente e procederà come segue:

Passo 1. Invia richiesta

Quando ti connetti a un server VPN e inizi ad accedere a siti web o applicazioni, la tua richiesta non viene inviata direttamente a Internet. Invece, viene prima instradata al client VPN.

Passo 2. Costruire un tunnel

Al ricevere la tua richiesta, il client VPN stabilisce immediatamente un “canale dedicato” per te, ovvero un tunnel VPN sicuro. Questo tunnel collega il percorso di rete tra te e il server VPN, prevenendo efficacemente l’intercettazione esterna o la manomissione dei dati.

Passaggio 3. Crittografare i dati

I tuoi dati online vengono trasmessi al server VPN tramite il tunnel VPN e crittografati. Controlla la panoramica del processo:

1. Scambio di chiavi asimmetrico:

- Innanzitutto, il client VPN e il server VPN devono fare un handshake. Il client invia un messaggio di saluto, informando il server degli algoritmi di crittografia che supporta.

- Il server VPN risponde al saluto, specifica l’algoritmo di crittografia da utilizzare e invia un messaggio al client contenente il suo certificato TLS emesso da un’autorità di certificazione fidata.

- Il certificato inviato al cliente contiene una chiave pubblica per lo scambio di chiavi asimmetrico.

- Al ricevimento del certificato, il cliente verifica la sua autenticità con l’autorità di certificazione per garantire che il server sia legittimo e non un hacker malintenzionato che si spaccia per un intermediario.

- Dopo una verifica riuscita, il client VPN utilizza la chiave pubblica per crittografare i dati (una chiave simmetrica), che vengono poi inviati al server VPN.

- Quindi il server VPN può decrittografare la chiave simmetrica con a chiave privata corrispondente alla chiave pubblica.

2. Crittografia Simmetrica:

- La seconda fase utilizzerà la crittografia simmetrica per generare una nuova, chiave simmetrica unica nota come la chiave di sessione.

- Una volta stabilita la chiave di sessione, il client VPN e il server VPN funzionano come due parti fidate che condividono lo stesso “codice segreto”. Durante l’intera sessione VPN, tutta la crittografia e la decrittografia dei dati si basano su questa chiave unica.

3. Trasmissione dei dati

- Successivamente, la chiave crittografata verrà inviata al server VPN con l’algoritmo di crittografia.

4. Controllo dell’integrità

- Infine, il server utilizzerà l’algoritmo di integrità per verificare che i dati crittografati non siano stati manomessi e decrittografare la chiave simmetrica con la chiave privata.

- Ora, i tuoi dati possono essere crittografati/decrittografati dal client e dal server VPN con la chiave simmetrica.

Passo 4. Decrittare i dati

Il server decripta i dati nel loro testo originale e li invia al sito web previsto.

Passo 5. Percorso di ritorno

Dopo che il sito web di destinazione restituisce i dati, il server VPN li ri-cripta e li trasmette nuovamente al dispositivo dell’utente attraverso il tunnel VPN. Una volta ricevuti i dati, il client li decripta utilizzando la chiave corrispondente e poi visualizza il contenuto della pagina web o dell’applicazione per te.

I vantaggi della crittografia VPN

Alla sua essenza, la crittografia VPN è l’essenza stessa di una VPN. Determina direttamente se la tua protezione online è veramente robusta e affidabile.

Abilitare la crittografia VPN offre vantaggi significativi in queste aree chiave:

- Sicurezza: Gli hacker non possono più spiare o intercettare i tuoi dati di rete. Questo non solo previene efficacemente le perdite di dati, ma ti protegge anche da minacce comuni come truffe, phishing e attacchi DDoS.

- Protezione della privacy: Con la crittografia VPN, le terze parti perdono la capacità di tracciare le tue attività di navigazione. Che si tratti del tuo ISP, degli inserzionisti online o delle piattaforme di analisi dei dati, non possono accedere alle tue informazioni personali.

- Garanzia di Anonimato: La crittografia VPN nasconde il tuo vero indirizzo IP e la tua impronta digitale, permettendoti di navigare nel mondo digitale in modo invisibile. Pensalo come il tuo mantello digitale dell’invisibilità, rendendo possibile una navigazione sicura davvero.

- Rimuovi le restrizioni geografiche: I dati crittografati ti aiutano a superare i blocchi geografici, garantendo un accesso senza interruzioni ai contenuti provenienti da diverse regioni. Ad esempio, puoi trasmettere in streaming le librerie di Netflix all’estero o ottenere voli più economici, godendo sia di sicurezza che di libertà.

Componenti chiave della crittografia VPN

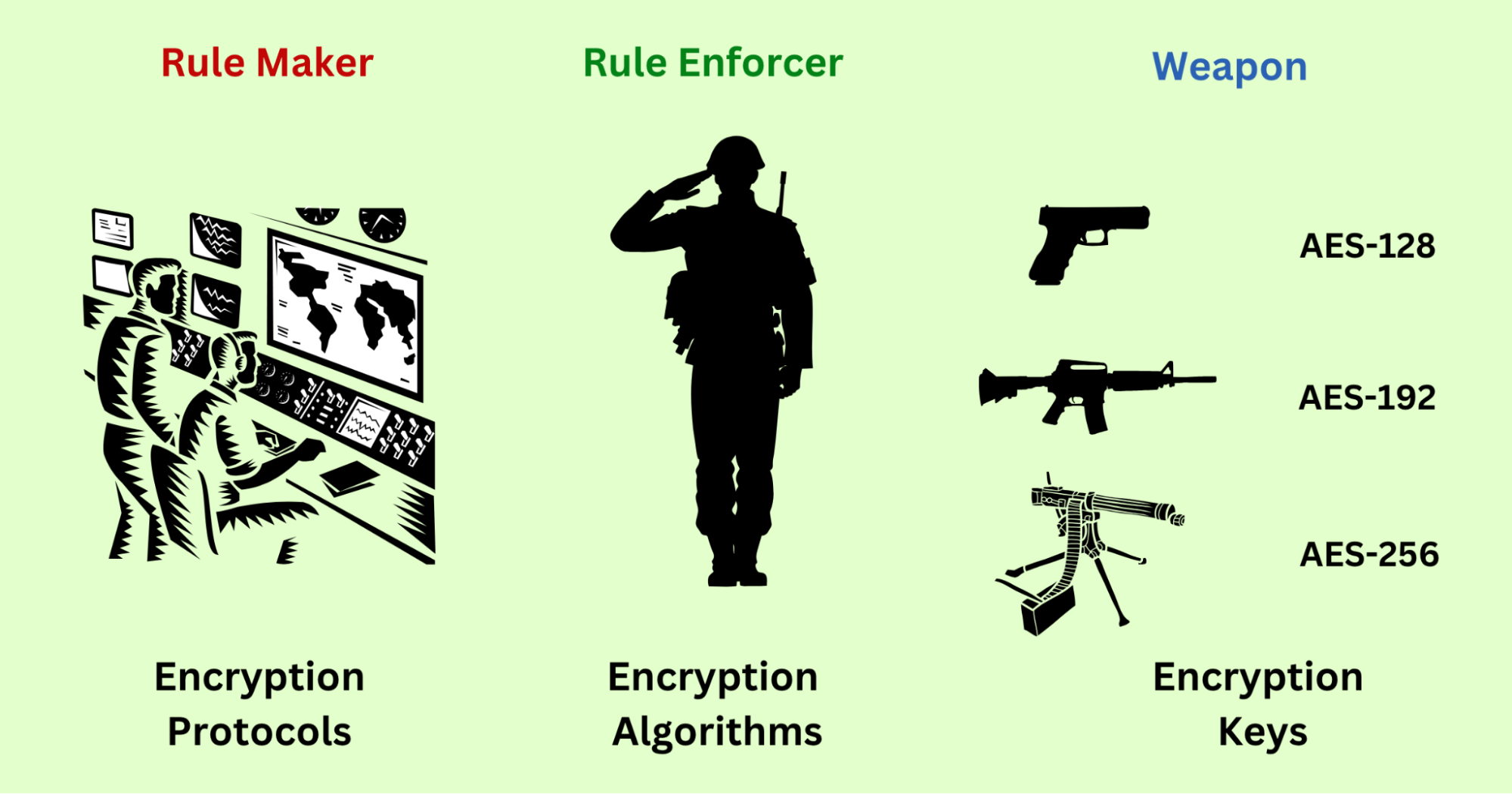

All’interno dell’intero sistema di crittografia VPN, tre componenti chiave meritano particolare attenzione:

- Protocolli di Crittografia – Il Creatore di Regole: Definisci le regole e i metodi per la trasmissione dei dati.

- Algoritmi di Crittografia – L’Applicatore della Regola: Esegui la crittografia/decrittografia effettiva secondo la regola.

- Chiavi di Crittografia – Le Armi degli Esecutori: Fornire i valori per gli algoritmi per operare.

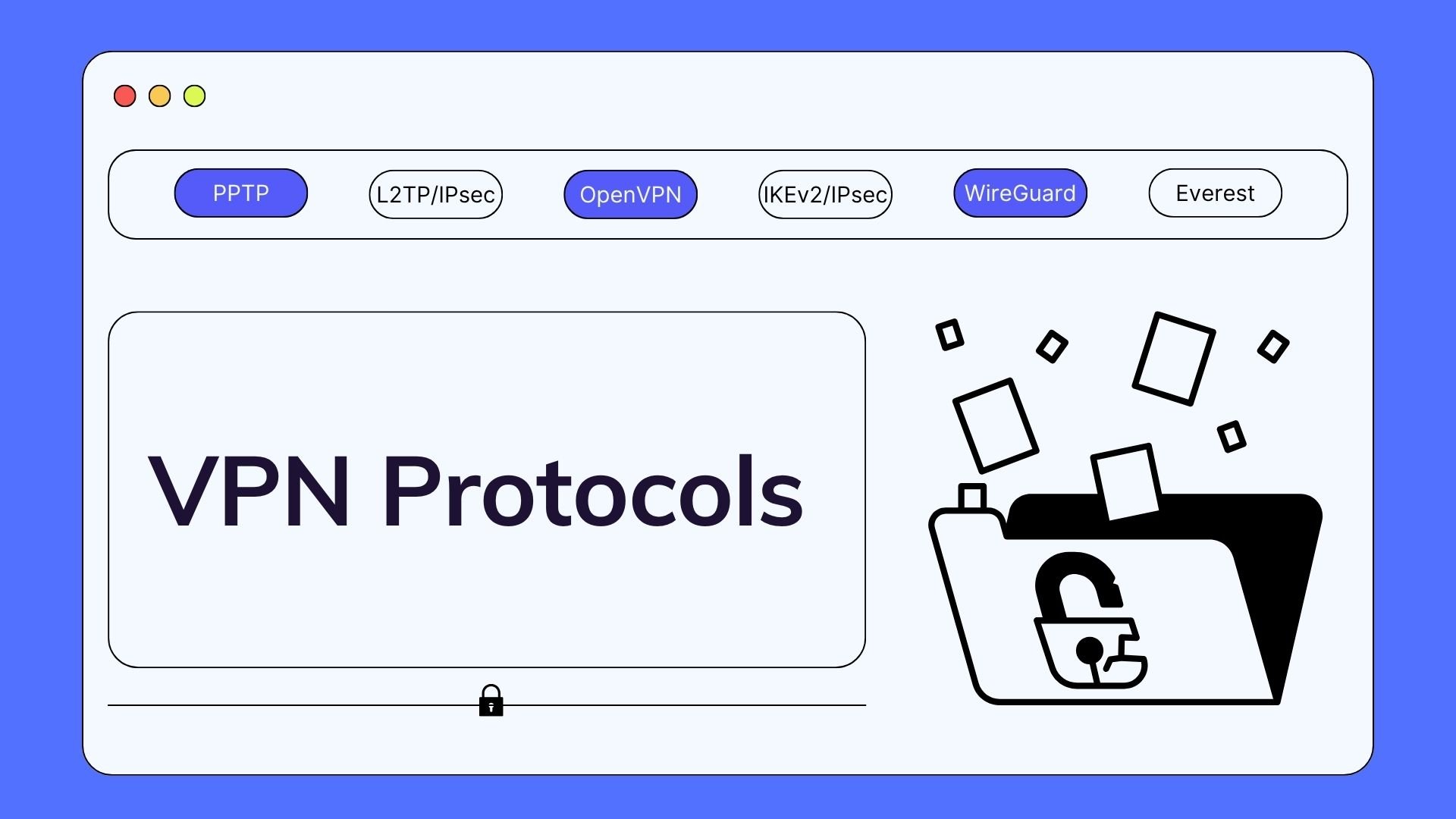

Protocolli di crittografia

All’interno di un sistema di crittografia VPN, i protocolli funzionano come il maestro che orchestra l’intero processo di crittografia e trasmissione dei dati. Diversi protocolli VPN operano secondo regole e meccanismi distinti, risultando in diversi livelli di forza di crittografia e esperienze di connessione.

I protocolli VPN comuni sono elencati di seguito:

- OpenVPN: Un protocollo open-source classico rinomato per la sua alta sicurezza e stabilità. Come il “veterano” del mondo VPN, rimane ampiamente utilizzato oggi.

- WireGuard: Un protocollo open-source di nuova generazione che ha fatto passi da gigante grazie al suo design minimalista, velocità fulminanti e sicurezza robusta.

- L2TP/IPsec: Combina L2TP con IPsec, offrendo flessibilità e configurabilità adatte a diversi scenari.

- IKEv2/IPsec: Caratteristiche di eccezionale velocità di riconnessione, particolarmente ideale per gli utenti mobili, mantenendo la stabilità durante i cambi di rete.

💡Suggerimento extra: Oltre a questi protocolli comuni, molti fornitori di VPN sviluppano protocolli di crittografia proprietari per migliorare le prestazioni, come il protocollo Everest di X-VPN.

- Everest: Un protocollo privato che integra alta velocità, sicurezza robusta e eccezionali capacità di sblocco, progettato per offrire un’esperienza online più fluida e meno limitata.

Protocol | Capacità di crittografia | Velocità | Disattivare la capacità |

|---|---|---|---|

OpenVPN | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

WireGuard | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

L2TP/IPsec | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

IKEv2/IPsec | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

Everest | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ | ♥︎♥︎♥︎ |

Algoritmi di crittografia

Gli algoritmi di crittografia sono formule matematiche utilizzate per convertire il testo normale in testo illeggibile e confuso e viceversa. La sua esistenza garantisce che anche se i dati vengono intercettati, le persone non autorizzate non possano comprendere il loro contenuto.

Tra i numerosi algoritmi, il Advanced Encryption Standard, noto anche come AES, si distingue come il rappresentante più ampiamente adottato e fidato, considerato lo standard d’oro del settore per la crittografia VPN moderna. Con la sua eccezionale sicurezza e prestazioni di crittografia efficienti, è diventata la tecnologia fondamentale per vari sistemi di comunicazione sicura in tutto il mondo.

Tra le sue varianti, AES-256, la versione più sicura, rappresenta il culmine della sicurezza. Cripta i dati in blocchi da 256 bit, rendendo praticamente impossibile per gli hacker decrittare tramite attacchi di forza bruta a causa della potenza computazionale richiesta. Di conseguenza, i fornitori di VPN di alto livello come X-VPN adottano la tecnologia AES-256, offrendo agli utenti una protezione di crittografia di grado militare.

💡Panoramica di altri algoritmi di crittografia comuni:

- ChaCha20: Rinomato per l’alta velocità e la robusta sicurezza, si distingue come una stella tra gli algoritmi di crittografia di nuova generazione ed è ampiamente adottato in protocolli moderni come WireGuard.

- Blowfish: Uno dei primi algoritmi di crittografia comuni, ma è stato gradualmente messo da parte a causa di molteplici vulnerabilità di sicurezza.

- 3DES: Evoluto dall’algoritmo DES più vecchio, offre una sicurezza migliorata ma rimane meno efficiente e affidabile rispetto all’AES.

Diversi protocolli VPN utilizzano diversi algoritmi di crittografia, il che significa che la combinazione di protocolli e algoritmi determina il livello di sicurezza e l’efficacia della crittografia VPN.

💡Algoritmi chiave supportati dai protocolli VPN principali:

- OpenVPN: AES (128-bit, 192-bit, 256-bit), Blowfish

- IPsec: AES (128-bit, 192-bit, 256-bit), 3DES, Blowfish

- L2TP/IPsec: AES (128-bit, 192-bit, 256-bit), 3DES

- IKEv2/IPsec: AES (128-bit, 192-bit, 256-bit), 3DES

- WireGuard: ChaCha20

Chiavi di crittografia

In un sistema di crittografia VPN, una chiave è una stringa casuale di dati che lavora in tandem con un algoritmo per crittografare e decrittografare i dati online.

Tipicamente, lo stesso algoritmo di crittografia può supportare diverse dimensioni di chiave. Più lunga è la chiave di crittografia, più difficile è da decifrare, e più forte diventa la crittografia VPN. Ecco perché anche i computer più veloci sulla Terra impiegherebbero miliardi di anni per decifrare AES-256.

💡Come:

- AES: Supporta dimensioni di chiave di 128, 192 e 256 bit.

- Blowfish: Supporta lunghezze di chiave variabili da 32 a 448 bit.

Durante il processo di crittografia VPN, sono tipicamente coinvolti due tipi di chiavi:

- Chiavi simmetriche

- Chiavi asimmetriche

Ognuno gioca un ruolo importante nel garantire la sicurezza e l’integrità della trasmissione dei dati VPN.

Tipi di crittografia VPN

In base ai diversi tipi di chiavi, la crittografia VPN utilizzando il protocollo TLS è comunemente categorizzata in Crittografia Asimmetrica e Crittografia Simmetrica.

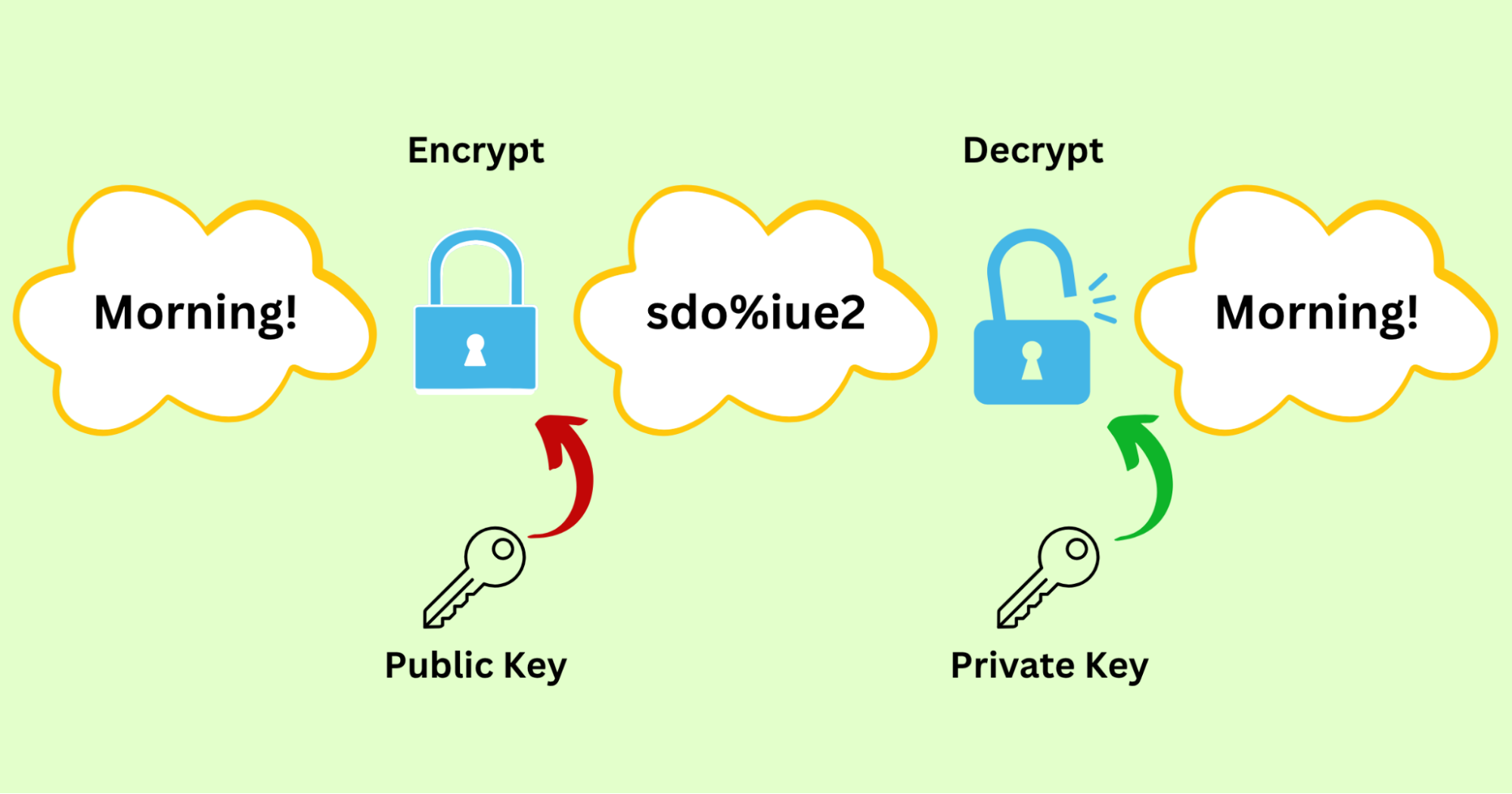

Crittografia asimmetrica

La crittografia asimmetrica è comunemente utilizzata durante la fase iniziale di stabilire una connessione VPN, spesso chiamata “fase di handshake.”

Durante il processo di handshake, la crittografia asimmetrica genera una coppia di chiavi pubbliche e private. Il mittente crittograferà i dati utilizzando la chiave pubblica, mentre il destinatario decrittograferà il testo cifrato utilizzando quella corrispondente.

💡Controlla un esempio per capire chiaramente questo termine.

Scenario: Anna vuole inviare un messaggio privato a Juli.

Generazione delle chiavi:

- Juli crea un paio di chiavi.

- Chiave pubblica: ju123

- Chiave privata: cuteJuLi

Distribuzione delle chiavi:

- Juli invia la chiave pubblica ad Anna e tiene la chiave privata per sé.

Crittografia:

- Anna crea un messaggio da inviare: Morning!

- Anna cripta il testo con la chiave pubblica che Juli le assegna.

- Buongiorno! ➤ sdo%iue2

Trasferimento dati:

- Anna utilizza Internet per inviare il testo cifrato a Juli.

Decrittazione:

- Juli utilizza la sua chiave privata per convertire il testo cifrato nel testo originale.

- sdo%iue2 ➤ Buongiorno!

La crittografia asimmetrica utilizza due chiavi distinte: anche se la chiave pubblica è ampiamente distribuita, solo la parte che detiene la corrispondente chiave privata può decrittare i dati. Questo è precisamente il motivo per cui questo metodo di crittografia offre un’eccezionale sicurezza e affidabilità. In altre parole, anche se gli hacker ottengono la chiave pubblica, rimangono impotenti ad accedere al contenuto crittografato.

Tuttavia, la sicurezza robusta ha un costo: la crittografia asimmetrica richiede più tempo per eseguire calcoli matematici complessi, rendendola piuttosto ingombrante quando si gestiscono grandi volumi di trasmissione di dati VPN.

Pertanto, la crittografia simmetrica più efficiente è diventata protagonista.

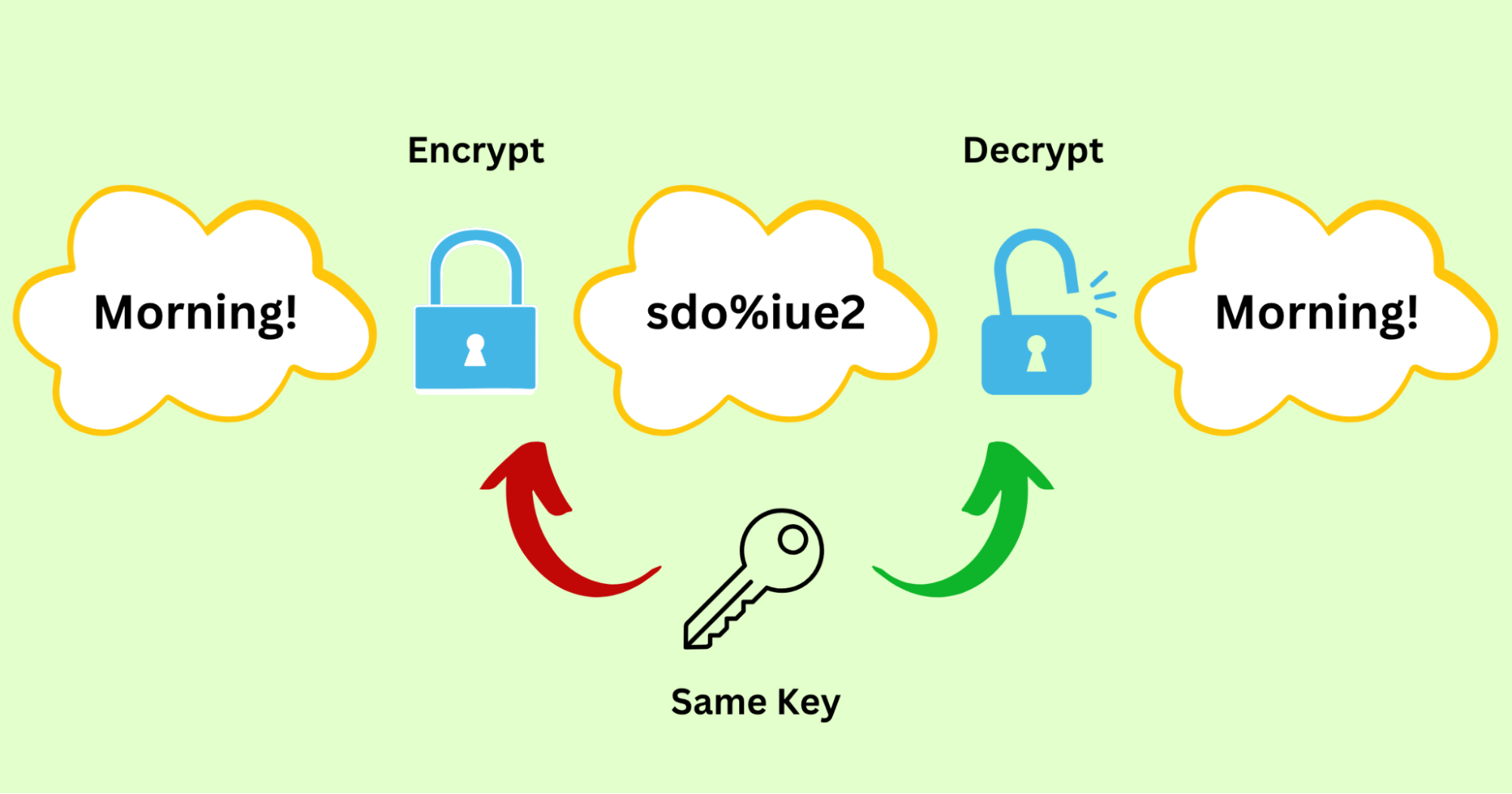

Crittografia Simmetrica

Crittografia Simmetrica si basa su la stessa chiave per crittografare e decrittografare i dati. Ciò significa che il mittente e il destinatario devono condividere una chiave per garantire una comunicazione sicura e senza interruzioni.

Per illustrare, è come i telegrammi segreti scambiati tra agenti nei film di spionaggio old-school. Solo coloro che comprendono il codice Morse (la chiave simmetrica) possono decifrare correttamente i messaggi dell’altro.

💡Ecco un esempio vivido.

Scenario: Anna invia le informazioni che ha ottenuto dallo spionaggio a Juli.

Generazione delle chiavi:

- Hanno concordato in anticipo di utilizzare un codebook chiamato AJ.

Crittografia:

- Mattina!

- Anna cripta il testo con il codice AJ.

- Buongiorno!➤ sdo%iue2

Trasferimento dati:

- Anna invia il testo cifrato a Juli.

Decrittazione:

- Juli converte il testo cifrato nell’intelligence con il libro di codici AJ.

- sdo%iue2 ➤ Buongiorno!

Rispetto alla crittografia asimmetrica, la crittografia simmetrica comporta una complessità computazionale inferiore, velocità di elaborazione più elevate e maggiore efficienza, rendendola altamente adatta per crittografare grandi quantità di dati.

Pertanto, all’interno del framework di crittografia di un VPN, la crittografia asimmetrica stabilisce connessioni sicure, mentre la crittografia simmetrica gestisce il trasferimento effettivo dei dati VPN. Ognuno svolge il proprio ruolo distintivo lavorando in stretta coordinazione: uno getta le basi della sicurezza, l’altro garantisce un funzionamento efficiente, consentendo ai VPN di offrire una protezione di sicurezza ininterrotta mantenendo un’esperienza di connessione fluida e stabile.

Suggerimento professionale: Come testare la crittografia VPN?

La crittografia è il nucleo assoluto della funzionalità VPN, ma come utente normale, potresti chiederti: La mia VPN sta davvero crittografando il traffico? E come posso determinare se la crittografia di una VPN è abbastanza robusta?

Nessun problema. Ti mostreremo come testare la crittografia VPN qui sotto utilizzando X-VPN, un VPN affidabile che offre sia un piano premium che un piano gratuito. Basta toccare il pulsante qui sotto per ottenere un download VPN, e puoi testare la crittografia VPN anche senza un account o costi!

・Eccezionale capacità di crittografia・Versione gratuita・Supporta protocolli ricchi

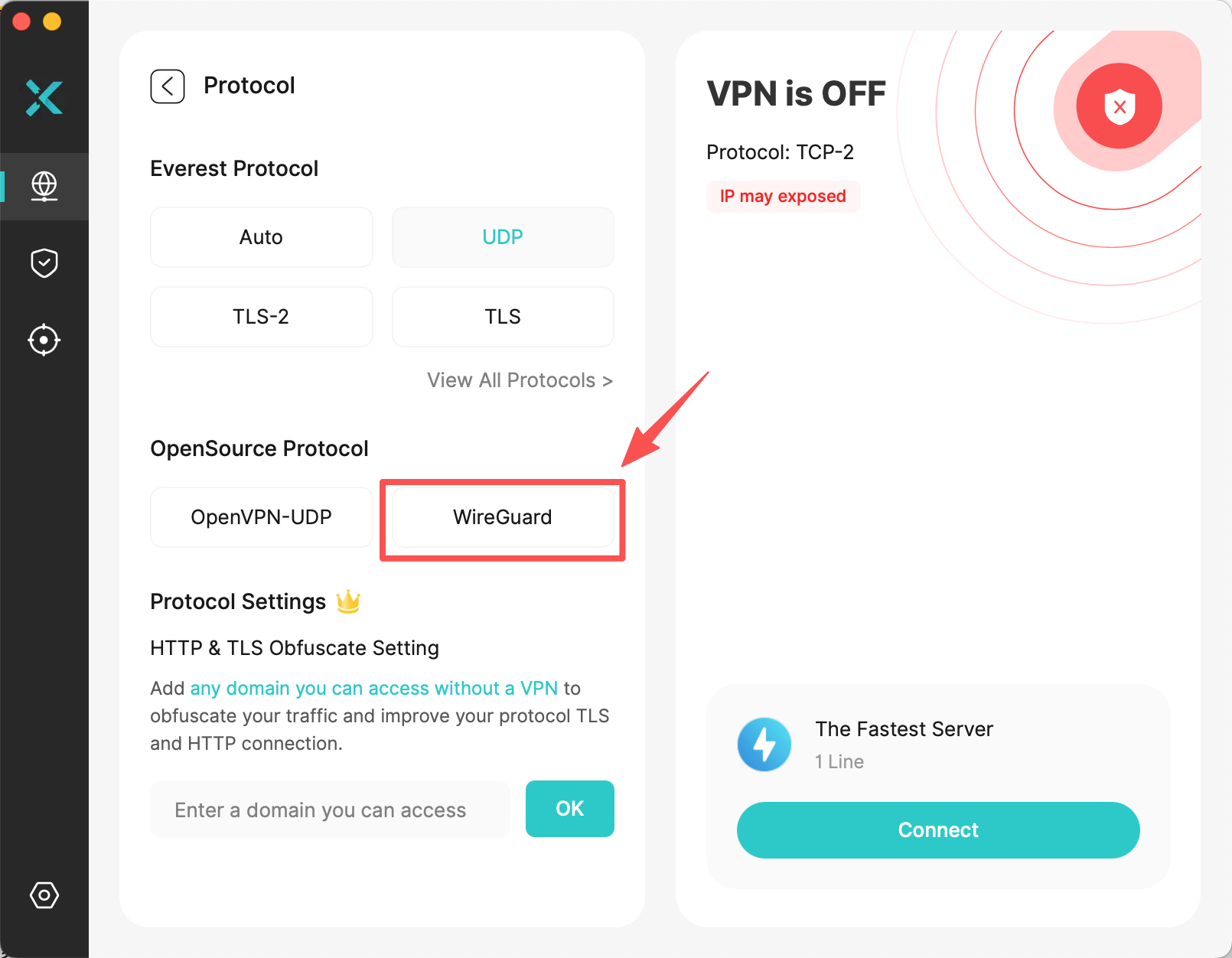

Controlla il protocollo di crittografia

Prima di tutto, è necessario confermare il tipo di protocollo di crittografia attualmente utilizzato dal tuo VPN.

Se il tuo obiettivo è raggiungere il massimo livello di protezione della sicurezza, si consiglia di scegliere protocolli di alta sicurezza comprovati come Everest, OpenVPN o WireGuard.

Test di perdita

Lo scopo fondamentale della crittografia VPN è prevenire la fuga o l’intercettazione dei dati durante la trasmissione, garantendo che la tua privacy rimanga intatta.

Pertanto, il modo più diretto per verificare l’efficacia della crittografia è controllare i rischi come perdite di DNS, IP o WebRTC mentre il VPN è attivo. Se i risultati del test non mostrano perdite, congratulazioni, la crittografia del tuo VPN sta effettivamente adempiendo alle sue responsabilità di sicurezza.

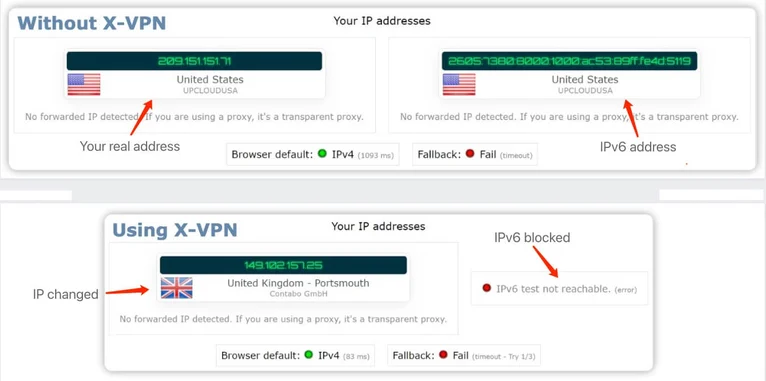

Controlla la perdita dell’IP

- Obiettivo: Controlla se il tuo indirizzo IP reale è nascosto.

- Strumento: Test di perdita IPv6 o ipleak.net.

Risultati del test di perdita IPv6 utilizzando X-VPN

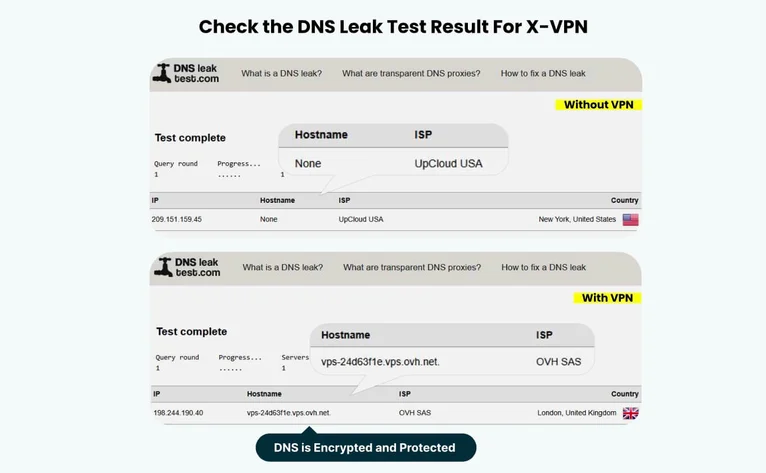

Controlla la perdita di DNS

- Obiettivo: Controlla eventuali perdite DNS. Se le tue richieste DNS perdono, le tue tracce online saranno esposte, rivelando i siti web e i servizi che visiti.

- Strumento: DNS Leak Test o dnsleaktest.com.

Risultati del test di perdita DNS utilizzando X-VPN

Controlla la perdita di WebRTC

- Obiettivo: Assicurati che il browser del tuo dispositivo non riveli il tuo vero indirizzo IP attraverso perdite WebRTC.

- Strumento: WebRTC Leak Test o browserleaks.com.

Risultati del test di perdita WebRTC utilizzando X-VPN

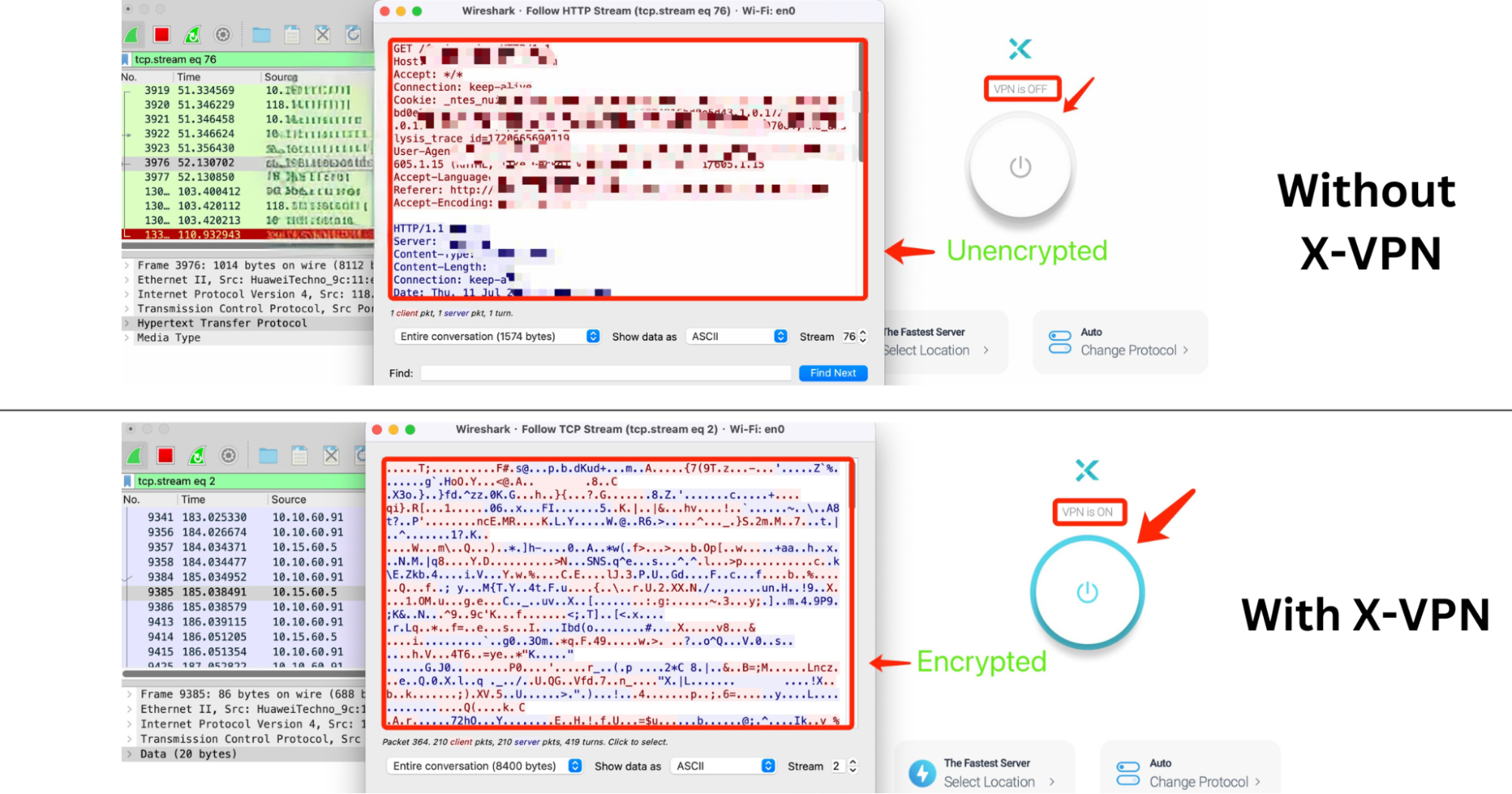

Packet Sniffing

Un sniffatore di pacchetti può catturare il traffico di rete in tempo reale e visualizzare informazioni dettagliate su ciascun pacchetto di dati. Se i dati non sono crittografati, appaiono come testo chiaro e leggibile; una volta che la crittografia VPN entra in vigore, il contenuto dei pacchetti diventa un miscuglio di caratteri casuali, completamente irriconoscibile.

Utilizzando lo strumento professionale Wireshark, puoi facilmente verificare se la crittografia VPN è realmente attiva.

- Obiettivo: Catturare e analizzare i dati di rete per verificare se sono crittografati.

- Strumento: Wireshark.

Risultati del Packet Sniffing utilizzando X-VPN

Conducendo una serie di test di perdita, ora puoi convalidare se il VPN offre davvero le prestazioni di sicurezza promesse.

Conclusione

Sebbene i meccanismi sottostanti della crittografia VPN siano piuttosto complessi, usarla non potrebbe essere più semplice. Dopo aver letto questo articolo per comprendere i fondamenti, scarica X-VPN e tocca Connetti: una protezione crittografica robusta e un’intera suite di capacità di sicurezza online senza soluzione di continuità verranno attivate immediatamente.

FAQ

Un VPN cripta il tuo IP?

Parlando in modo rigoroso, un VPN non cripta direttamente il tuo indirizzo IP. Tuttavia, sostituisce il tuo vero IP con l’indirizzo IP del server VPN a cui ti connetti, nascondendo efficacemente la tua identità e impedendo ad altri di rintracciare l’origine della tua rete, un risultato che è quasi equivalente a criptare il tuo IP.

Qual è la crittografia più forte per VPN?

Dato che la lunghezza della chiave è direttamente proporzionale alla forza di sicurezza, la crittografia AES-256 è ampiamente riconosciuta come la crittografia più forte per VPN. Rinomata per la sua eccezionale sicurezza e natura infrangibile, è ampiamente adottata da governi, organizzazioni militari e varie agenzie di sicurezza per proteggere le comunicazioni riservate.

I VPN fermano davvero gli hacker?

Sì, le VPN fermano gli hacker. Costruiscono una difesa online robusta attraverso una potente crittografia, posizionando una “maschera digitale” sulla tua identità in modo che gli hacker non possano identificarti o tracciare le tue attività online.

VPN ed Encryption sono la stessa cosa?

Un VPN è uno strumento protettivo progettato per salvaguardare la sicurezza e la privacy online. Pensalo come il borsone di un poliziotto, completo di giubbotto antiproiettile, casco, pistola, manette e taser. Nel mondo dei VPN, questi strumenti corrispondono a diverse funzioni: crittografia, tunneling del traffico, doppio VPN, kill switch e altro ancora. La crittografia è solo un componente cruciale, come la pistola, importante, ma non è tutta la storia.