L2TP (Layer 2 Tunneling Protocol) è un protocollo VPN che crea un tunnel per i tuoi dati ma non li protegge con crittografia da solo. Per proteggere i dati, viene solitamente abbinato a IPsec, creando quello che è noto come L2TP/IPsec. Questa combinazione ti consente di creare tunnel virtuali sicuri su reti pubbliche.

Per anni, questa combinazione è stata una configurazione VPN popolare grazie alla sua ampia compatibilità. Ma nel 2026, sta lentamente perdendo terreno. Nuovi protocolli come IKEv2 e WireGuard sono ora favoriti per la loro migliore velocità, sicurezza e supporto sui dispositivi mobili.

In questa guida, spiegheremo cosa fa L2TP, come funziona con IPsec e se è ancora la scelta giusta per te oggi.

Table of Contents

Uno sguardo veloce a L2TP in un minuto

Se hai poco tempo, ecco cosa devi sapere su L2TP:

- Cosa èL2TP (Layer 2 Tunneling Protocol) è un metodo di tunneling VPN. Crea un percorso sicuro per il trasferimento dei dati, ma non cripta i dati.

- Perché è necessario IPsecL2TP è quasi sempre utilizzato con IPsec. L2TP crea il tunnel, e IPsec aggiunge crittografia, autenticazione e integrità dei dati.

- Dove viene utilizzatoComune nei sistemi legacy, VPN aziendali e dispositivi più vecchi. Integrato nella maggior parte delle piattaforme OS come Windows, macOS e Linux.

- Perché sta diminuendoL2TP/IPsec è più lento a causa della doppia incapsulazione e ha difficoltà con la traduzione degli indirizzi di rete (NAT) e il superamento dei firewall.

- Alternative all’avanguardiaIKEv2, WireGuard e OpenVPN sono ora preferiti per la loro velocità, stabilità e supporto mobile.

Questa combinazione di L2TP con IPsec è conosciuta come L2TP/IPsec. È ancora in uso oggi, anche se non è più la scelta principale per le nuove configurazioni VPN.

Come funziona L2TP?

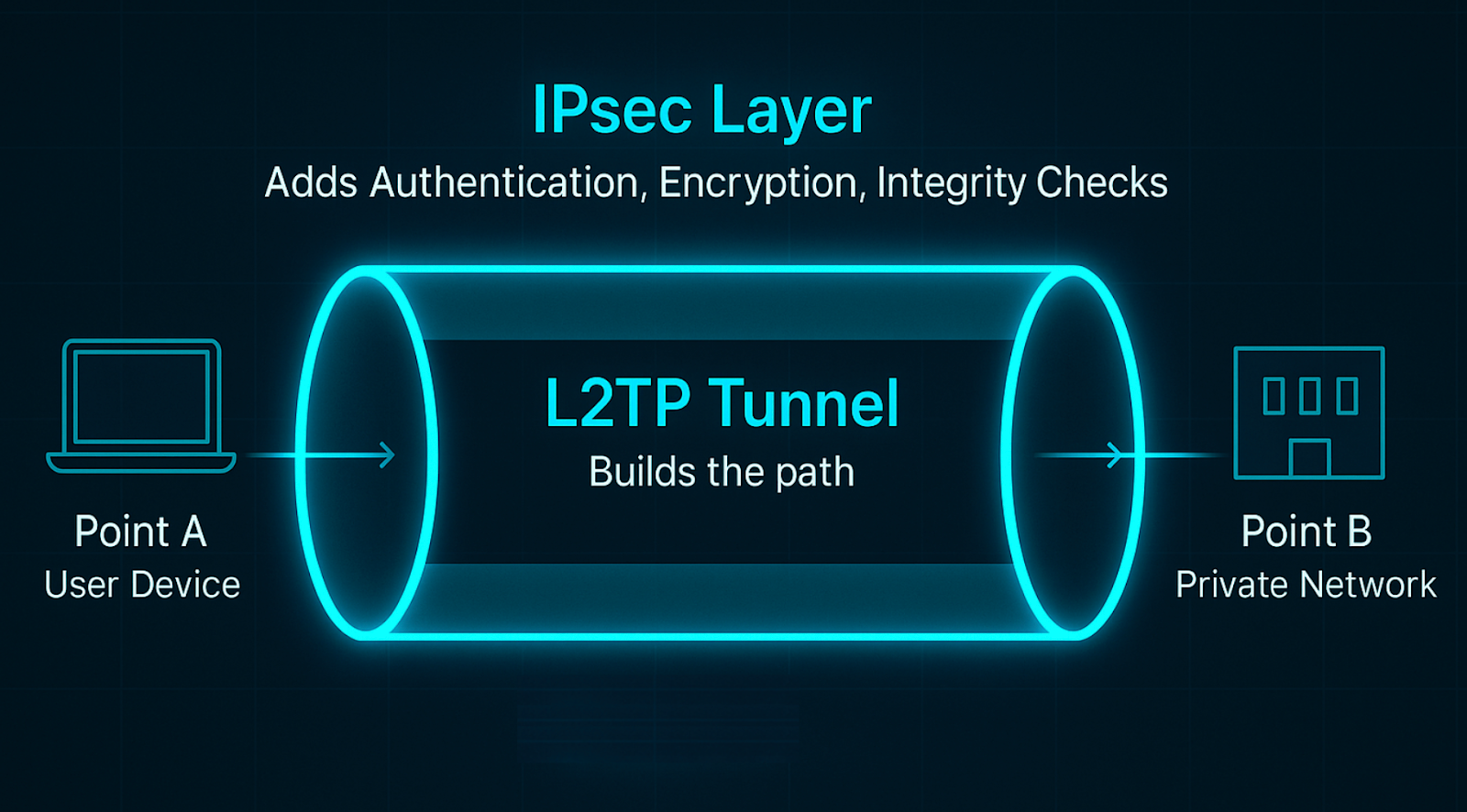

L2TP (Layer 2 Tunneling Protocol) è una tecnologia VPN che crea un tunnel virtuale tra due reti. Consente ai tuoi dati di viaggiare in modo sicuro dal punto A al punto B attraverso Internet pubblico.

Vale la pena notare che L2TP costruisce solo il tunnel. Se usato da solo, è come inviare una scatola non sigillata attraverso un tunnel in cui chiunque può sbirciare.

Ecco perché IPsec è sempre aggiunto:

- Autenticazione – Conferma la tua identità.

- Crittografia – Nasconde i dati da occhi esterni.

- Controlli di integrità – Assicura che nessuno manometta i tuoi dati.

Insieme, chiamiamo questo L2TP/IPsec.

Un Esempio del Mondo Reale

Immagina di lavorare da casa e di dover accedere alla rete interna della tua azienda, come un server di file o una stampante dell’ufficio. Ma la tua connessione passa attraverso internet pubblico, che è condiviso con milioni di utenti. Chiunque potrebbe potenzialmente vedere o manomettere i tuoi dati.

Qual è la soluzione?

Invece di inviare i tuoi dati senza protezione, fai due cose:

- Usa L2TP per incapsulare i dati, come metterli all’interno di un tunnel sicuro.

- Utilizza IPsec per bloccare il tunnel, aggiungendo crittografia e autenticazione.

Questa configurazione crea un tunnel VPN. L2TP costruisce il tunnel e IPsec lo protegge.

Analisi del flusso di lavoro L2TP/IPsec

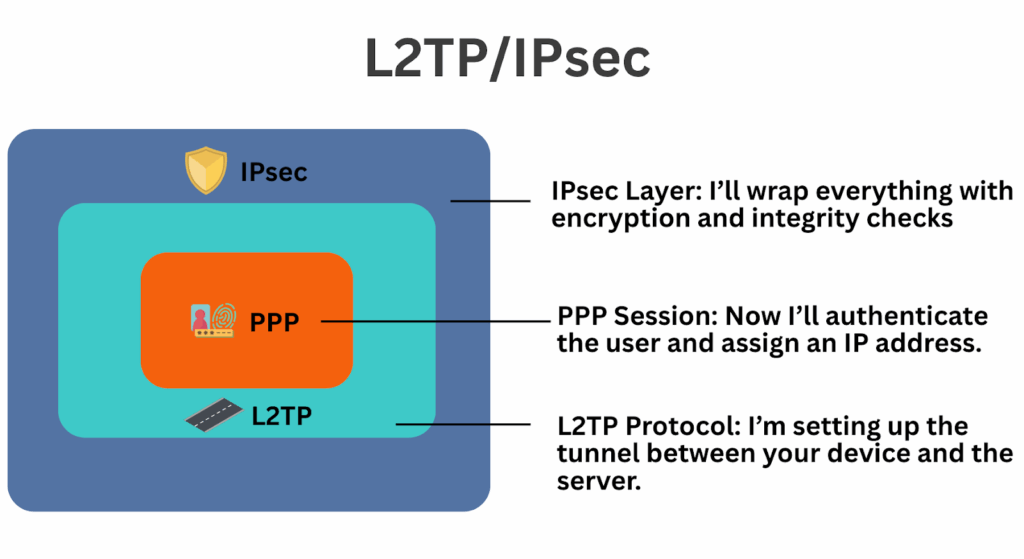

Quindi, come funziona l’intero processo di comunicazione? Per capire come opera L2TP/IPsec, iniziamo a suddividerlo per ruoli:

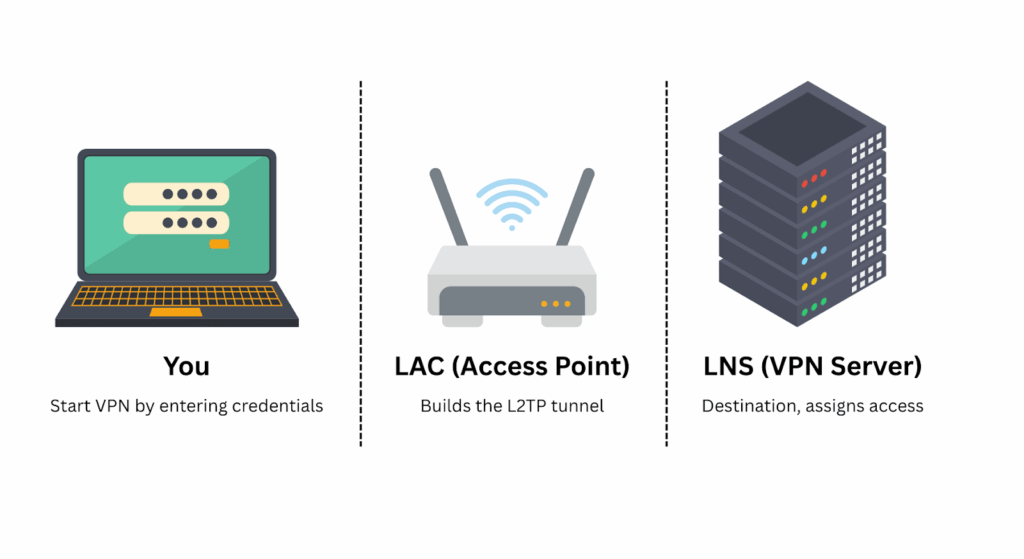

Avviando il VPN

Inizi il processo inserendo le tue credenziali VPN e facendo clic su “Connetti” sul tuo dispositivo. La tua richiesta viene inviata attraverso Internet verso l’infrastruttura VPN.

LAC (L2TP Access Concentrator) – Il punto di accesso

Questo è il primo passo per la tua connessione VPN. Potrebbe essere il tuo router di casa, il sistema del tuo fornitore di internet, o un gateway integrato all’interno della tua app VPN. Il LAC accetta la tua richiesta e inizia a costruire un tunnel virtuale utilizzando L2TP.

LNS (L2TP Network Server) – La destinazione

Dall’altra parte c’è l’LNS. Questo è il server VPN che si connette alla rete privata a cui desideri accedere. È spesso gestito dal tuo luogo di lavoro o dal fornitore di VPN. Una volta che il tunnel raggiunge l’LNS, ti assegna una presenza virtuale su quella rete, simile a ricevere un badge d’ufficio anche se stai lavorando da remoto.

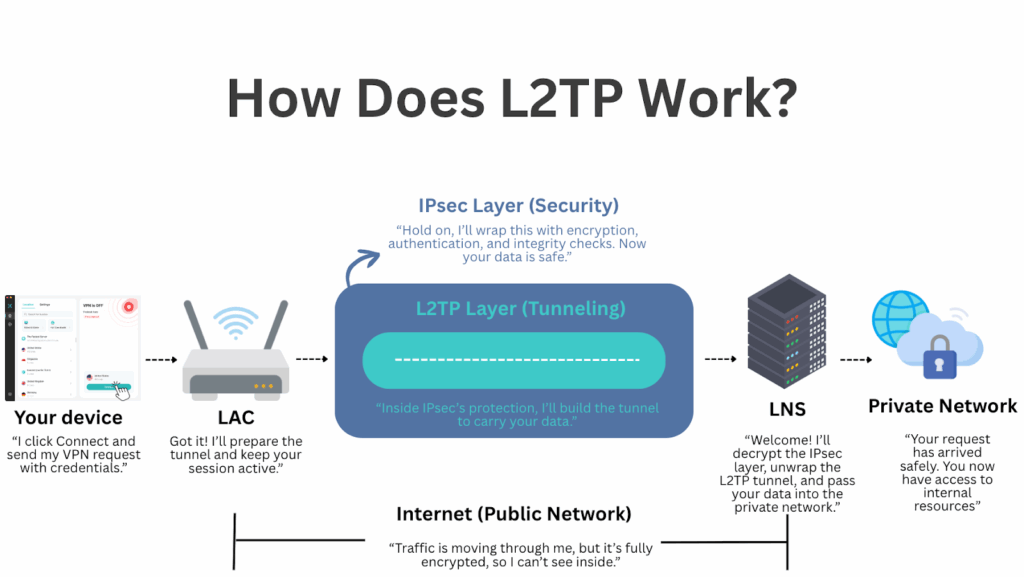

Una volta che tutti i ruoli sono stati definiti, ecco come funziona l’intero processo di comunicazione dall’inizio alla fine:

Il tuo dispositivo → LAC → Internet → LNS → Rete privata

- Inizi la connessione sul tuo dispositivo inserendo le tue credenziali VPN. La richiesta viene inviata su Internet.

- La richiesta raggiunge il LAC (il punto di accesso dalla tua parte). Il LAC si prepara per il tunneling e mantiene lo stato della sessione.

- IPsec stabilisce il canale crittografato per proteggere la sessione. Questo strato sicuro viene prima.

- L2TP costruisce il tunnel all’interno di quel livello crittografato. Questo tunnel è il percorso che i tuoi dati utilizzeranno.

- Una volta che il traffico raggiunge il LNS, decripta il livello IPsec esterno, rimuove il tunnel L2TP e inoltra i dati alla loro destinazione sulla rete privata.

- Qualsiasi dato di ritorno torna indietro nello stesso modo, seguendo il tunnel crittografato al contrario.

Invece di due tunnel separati, L2TP/IPsec utilizza doppia incapsulazione: L2TP fornisce il percorso e IPsec aggiunge il lucchetto attorno ad esso. Offre una buona compatibilità e sicurezza, ma come vedremo più avanti, può anche introdurre problemi di velocità e connettività.

L2TP è sicuro nel 2026?

Come accennato in precedenza, L2TP da solo non è sicuro, motivo per cui di solito è abbinato a IPsec per formare L2TP/IPsec. Quindi la vera domanda è: È L2TP/IPsec ancora sicuro oggi?

Ancora sicuro, ma in calo di popolarità

Quando implementato correttamente, L2TP/IPsec è ancora considerato sicuro nel 2026. IPsec gestisce il lavoro di crittografia generando chiavi sicure durante ogni sessione e applicando algoritmi robusti come AES-256 (uno standard del settore) o 3DES (utilizzato nei sistemi più vecchi). Anche se qualcuno intercetta il tuo traffico, non sarà in grado di leggere i dati.

La connessione crittografata include anche controlli di integrità per garantire che il tuo traffico non venga alterato o manomesso. Questi controlli si applicano sia ai tuoi dati principali che alle informazioni di controllo che gestiscono la connessione. Queste informazioni di controllo sono tipicamente racchiuse in qualcosa chiamato PPP (Point-to-Point Protocol). Puoi pensare al PPP come al contenitore interno che contiene i tuoi dati, proprio come mettere documenti in una busta sigillata prima di inviarli attraverso il tunnel.

Perché la configurazione è importante

Tuttavia, la sicurezza di L2TP/IPsec dipende dalla corretta configurazione. Chiavi pre-condivise deboli o configurazioni approssimative possono esporre il tunnel ad attacchi. Ecco perché i fornitori di VPN e gli amministratori di rete sottolineano l’importanza di utilizzare password forti, chiavi complesse e configurazioni precise. Sono circolate accuse secondo cui agenzie di intelligence come la NSA potrebbero aver indebolito alcune implementazioni (vedi discussione qui), ma il rischio principale si presenta quando vengono utilizzate password deboli o impostazioni obsolete. Con un’adeguata implementazione, L2TP/IPsec è ancora sicuro per la maggior parte dei casi d’uso aziendali e personali.

Pro e contro di L2TP

Sebbene L2TP/IPsec offra ancora una crittografia affidabile, le sue vere limitazioni oggi riguardano la velocità e la compatibilità. Poiché L2TP/IPsec incapsula il traffico due volte, una per il tunneling e una per la crittografia. Questo doppio processo consuma più risorse del dispositivo e aumenta l’overhead, il che può portare a velocità più lente rispetto ai protocolli più recenti.

Ha anche difficoltà con gli ambienti di rete odierni. L2TP/IPsec dipende da diverse porte (UDP 500, 4500, 1701) e utilizza il protocollo ESP. Pensa alle porte come a “porte” che i dati devono attraversare. Se un firewall chiude anche solo una di queste porte, il traffico VPN viene bloccato o diventa instabile. Ecco perché L2TP/IPsec spesso incontra problemi su reti rigide, Wi-Fi pubblici o dati mobili.

Quindi, possiamo riassumere i pro e i contro di L2TP come segue:

Pro

Contro

Pertanto, nonostante la sua età, L2TP/IPsec è ancora utile in determinati scenari. È un’opzione solida per connessioni site-to-site aziendali, sistemi legacy o ambienti in cui la compatibilità integrata conta più della velocità.

Tuttavia, per l’uso personale di VPN nel 2026, specialmente su reti mobili o restrittive, protocollo avanzati come WireGuard o IKEv2 sono spesso una scelta migliore. Offrono prestazioni più veloci, installazione più semplice e migliore attraversamento del firewall.

E ora, anche i servizi di VPN gratuite supportano questi protocolli avanzati, ad esempio, X-VPN ti consente di scegliere WireGuard nel suo piano gratuito, quindi non devi più fare affidamento su opzioni obsolete come L2TP.

A proposito, se stai ancora utilizzando L2TP/IPsec oggi, assicurati che sia configurato correttamente e abbinato a impostazioni di crittografia robuste. Altrimenti, potrebbe essere il momento di aggiornare.

L2TP vs Altri protocolli VPN

Tutti dicono che i protocolli VPN aggiornati sono più veloci e più affidabili rispetto a L2TP/IPsec. Ma cosa li rende esattamente migliori? E quali protocolli stanno guidando la strada oggi? In questa sezione, confronteremo L2TP con opzioni più recenti come IKEv2, WireGuard e OpenVPN, in modo che tu possa vedere chiaramente le differenze.

L2TP vs PPTP

PPTP è uno dei protocolli VPN più antichi. È veloce perché utilizza una crittografia molto debole, ma questo lo rende anche insicuro secondo gli standard attuali. L2TP, specialmente se combinato con IPsec, è molto più sicuro. PPTP è ora considerato obsoleto, mentre L2TP è ancora utilizzato nei sistemi legacy che necessitano di un supporto VPN di base.

L2TP vs IKEv2

IKEv2 è più recente e altamente affidabile sulle reti mobili. Si riconnette rapidamente quando si passa tra Wi-Fi e dati mobili, il che lo rende ideale per smartphone e laptop. A differenza di L2TP, che aggiunge solo il tunneling sopra IPsec, IKEv2 è parte nativa del framework IPsec, offrendo un’integrazione più stretta e una gestione della sicurezza più robusta. Per gli utenti mobili, IKEv2 è di solito la scelta migliore.

L2TP vs OpenVPN

OpenVPN è open-source, molto flessibile e può funzionare su quasi tutte le porte, incluso TCP 443, il che aiuta a bypassare i firewall e la censura. L2TP si basa su porte e protocolli fissi che sono spesso bloccati. Entrambi sono sicuri, ma OpenVPN offre generalmente una migliore adattabilità in ambienti restrittivi.

L2TP vs SSTP

SSTP, creato da Microsoft, utilizza SSL/TLS per fornire una forte crittografia e una facile traversata dei firewall. Funziona senza problemi sui sistemi Windows, ma ha un supporto limitato al di fuori di quell’ecosistema. L2TP è integrato in un numero maggiore di piattaforme in generale, ma SSTP potrebbe essere più affidabile per le implementazioni solo su Windows.

L2TP vs WireGuard

WireGuard è leggero, estremamente veloce e basato su crittografia moderna. Il suo design semplice riduce il sovraccarico, rende più facile l’audit e migliora le prestazioni. Rispetto a L2TP, WireGuard offre velocità più elevate, prestazioni più fluide e una configurazione più semplice. Molti esperti ora considerano WireGuard come la scelta predefinita di oggi, mentre L2TP è principalmente mantenuto per compatibilità legacy o aziendale.

Tabella di confronto

Protocol | Velocità e Prestazioni | Livello di Sicurezza | Firewall Traversal | Supporto della piattaforma | Miglior caso d’uso |

|---|---|---|---|---|---|

L2TP | Più lento (la doppia incapsulazione aggiunge sovraccarico) | Nessuna crittografia da sola, sicura solo se abbinata a IPsec | Debole (porte fisse spesso bloccate) | Integrato nella maggior parte dei sistemi operativi (Windows, macOS, Linux, Android, iOS) | Sistemi legacy, compatibilità aziendale |

PPTP | Molto veloce | Insecure (cifratura compromessa) | Povero | Ampiamente supportato ma obsoleto | Non raccomandato |

IKEv2 | Veloce, stabile su mobile | Forte, completamente integrato con IPsec | Moderato | Supportato su quasi tutti i sistemi operativi, eccellente su mobile | Utenti mobili, dispositivi in roaming |

OpenVPN | Moderato a veloce | Molto forte (SSL/TLS, auditato dalla comunità) | Eccellente (funziona su qualsiasi porta, TCP/UDP) | Necessita di un client di terze parti | VPN personali sicuri, supera le restrizioni |

SSTP | Moderato | Forte (basato su SSL/TLS) | Forte su Windows | Nativo di Windows, limitato altrove | Distribuzioni focalizzate su Windows |

WireGuard | Molto veloce | Molto forte (crittografia avanzata) | Buono (solo UDP, ma flessibile) | Cross-platform, leggero | Scelta predefinita moderna per velocità e sicurezza |

Conclusione finale

Alla fine della giornata, L2TP non porta più molto sul tavolo tranne la sua disponibilità integrata nella maggior parte dei sistemi operativi. Va bene se sei bloccato con attrezzature legacy o hai bisogno di compatibilità, ma i fornitori di VPN e la maggior parte degli utenti hanno già fatto il passo successivo. Oggi, protocolli come IKEv2, OpenVPN e WireGuard ti offrono la velocità, l’affidabilità e la sicurezza che L2TP semplicemente non può eguagliare. Se stai scegliendo una VPN nel 2026, ha molto più senso optare per un servizio all’avanguardia come X-VPN, che supporta questi protocolli e funziona senza problemi su diversi dispositivi.

FAQ

Cos’è L2TP?

L2TP, abbreviazione di Layer 2 Tunneling Protocol, crea un percorso per i tuoi dati per muoversi attraverso Internet. Da solo, non fornisce crittografia. Ecco perché di solito lo vedrai abbinato a IPsec, uno strato di sicurezza che blocca il tunnel. Insieme, sono chiamati L2TP/IPsec.

L2TP cripta i dati?

L2TP stabilisce solo il tunnel ma non nasconde i contenuti al suo interno. Per proteggere la privacy delle informazioni, L2TP è quasi sempre utilizzato in combinazione con IPsec. IPsec gestisce la crittografia, l’autenticazione e i controlli di integrità, garantendo che l’intera connessione VPN sia sufficientemente sicura per uso aziendale o personale.

Quali porte utilizza L2TP?

L2TP si basa su UDP 1701 per il tunneling. Quando utilizzato con IPsec, L2TP richiede anche UDP 500 per impostare le chiavi di crittografia, UDP 4500 per il traversamento NAT e ESP (protocollo 50) per trasmettere il traffico crittografato. Se uno di questi è bloccato da un firewall, la VPN potrebbe non connettersi.

L2TP VPN è buono?

Questo dipende dalle tue esigenze specifiche. Può comunque essere utile se stai utilizzando sistemi più vecchi, un’installazione aziendale o se hai bisogno di un protocollo integrato nella maggior parte dei sistemi operativi. Detto ciò, protocolli più recenti come WireGuard o IKEv2 tendono ad essere più veloci, più facili da configurare e più affidabili in ambienti di rete ristretti. Per la maggior parte degli utenti nel 2026, questi protocolli comunemente usati ora sono generalmente la scelta più intelligente.