L2TP (Protocolo de Túnel de Capa 2) es un protocolo VPN que construye un túnel para tus datos pero no los asegura con cifrado por sí mismo. Para proteger los datos, generalmente se combina con IPsec, creando lo que se conoce como L2TP/IPsec. Esta combinación te permite construir túneles virtuales seguros sobre redes públicas.

Durante años, esta combinación fue una configuración de VPN popular gracias a su amplia compatibilidad. Pero en 2026, está perdiendo terreno lentamente. Protocolos más nuevos como IKEv2 y WireGuard ahora son preferidos por su mejor velocidad, seguridad y soporte en dispositivos móviles.

En esta guía, explicaremos qué hace L2TP, cómo funciona con IPsec y si sigue siendo la opción correcta para usted hoy en día.

Table of Contents

Una mirada rápida a L2TP en un minuto

Si tienes poco tiempo, aquí tienes lo que necesitas saber sobre L2TP:

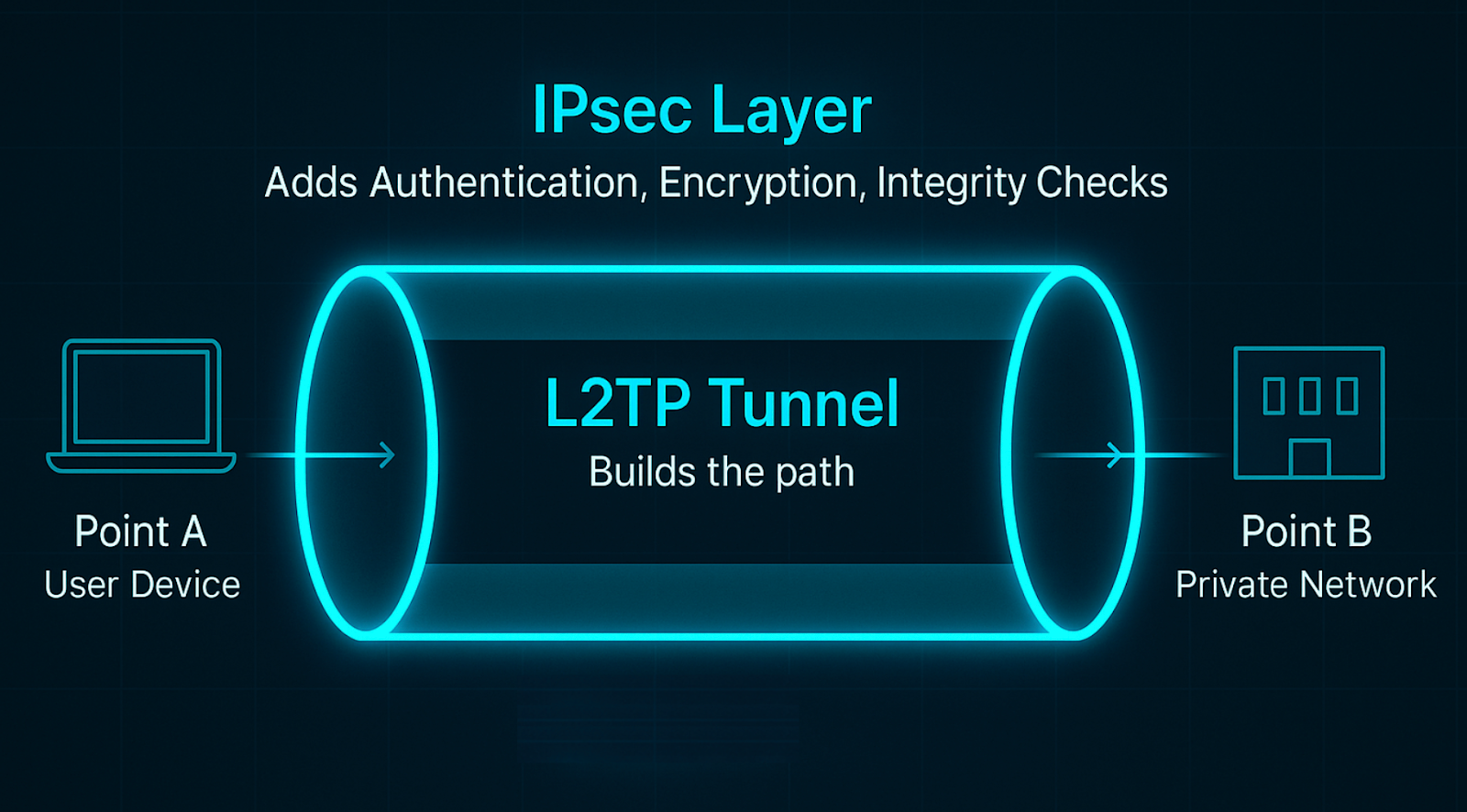

- Qué esL2TP (Protocolo de Túnel de Capa 2) es un método de túnel VPN. Crea un camino seguro para que los datos viajen, pero no cifra los datos.

- Por qué se necesita IPsecL2TP se utiliza casi siempre con IPsec. L2TP construye el túnel, y IPsec añade cifrado, autenticación e integridad de datos.

- Dónde se utilizaComún en sistemas heredados, VPN corporativas y dispositivos más antiguos. Integrado en la mayoría de las plataformas de sistemas operativos como Windows, macOS y Linux.

- Por qué está disminuyendoL2TP/IPsec es más lento debido a doble encapsulación y tiene dificultades con traducción de direcciones de red (NAT) y el paso a través de cortafuegos.

- Alternativas de vanguardiaIKEv2, WireGuard y OpenVPN ahora son preferidos por su velocidad, estabilidad y soporte móvil.

Esta combinación de L2TP con IPsec se conoce como L2TP/IPsec. Aún se utiliza hoy en día, aunque ya no es la opción preferida para nuevas configuraciones de VPN.

¿Cómo funciona L2TP?

L2TP (Protocolo de Túnel de Capa 2) es una tecnología VPN que crea un túnel virtual entre dos redes. Permite que tus datos viajen de manera segura desde el punto A hasta el punto B a través de Internet público.

Vale la pena señalar que L2TP solo construye el túnel. Si se usa solo, es como enviar una caja sin sellar a través de un túnel en el que cualquiera puede echar un vistazo.

Por eso IPsec siempre se añade:

- Autenticación – Confirma tu identidad.

- Cifrado – Oculta los datos de ojos externos.

- Comprobaciones de integridad – Asegura que nadie manipule tus datos.

Juntos, llamamos a esto L2TP/IPsec.

Un ejemplo del mundo real

Imagina que estás trabajando desde casa y necesitas acceder a la red interna de tu empresa, como un servidor de archivos o una impresora de oficina. Pero tu conexión pasa por internet público, que es compartido con millones de usuarios. Cualquiera podría potencialmente ver o manipular tus datos.

¿Cuál es la solución?

En lugar de enviar tus datos sin protección, haces dos cosas:

- Utiliza L2TP para envolver los datos, como si los pusieras dentro de un túnel seguro.

- Utiliza IPsec para asegurar el túnel, añadiendo cifrado y autenticación.

Esta configuración crea un túnel VPN. L2TP construye el túnel, y IPsec lo asegura.

Desglosando el flujo de trabajo de L2TP/IPsec

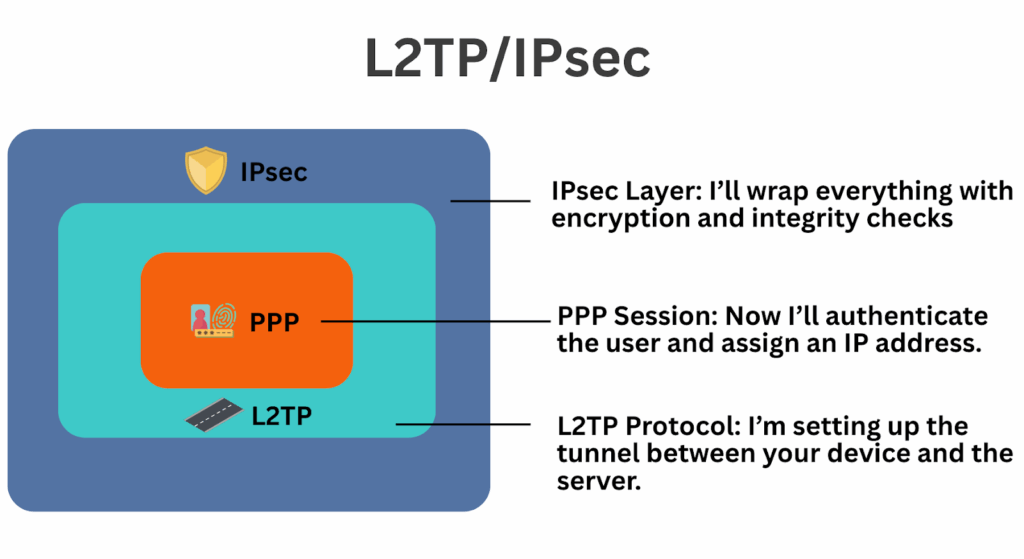

¿Cómo funciona el proceso completo de comunicación? Para entender cómo opera L2TP/IPsec, desglosémoslo primero por roles:

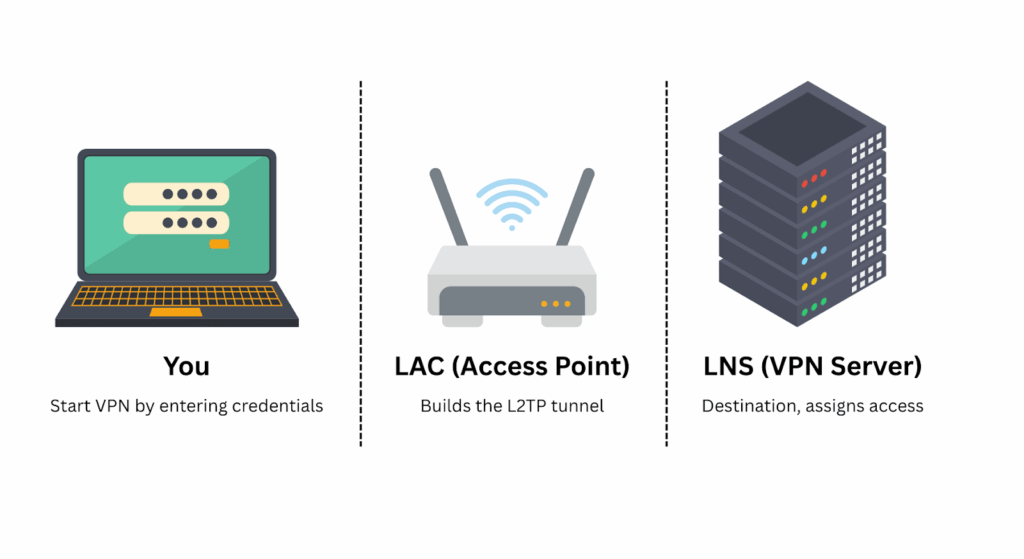

Iniciando el VPN

Comienzas el proceso ingresando tus credenciales de VPN y haciendo clic en «Conectar» en tu dispositivo. Tu solicitud se envía a través de internet hacia la infraestructura de VPN.

LAC (Concentrador de Acceso L2TP) – El punto de entrada

Esta es la primera parada para tu conexión VPN. Podría ser tu enrutador doméstico, el sistema de tu proveedor de internet o una puerta de enlace integrada dentro de tu aplicación VPN. El LAC acepta tu solicitud y comienza a construir un túnel virtual utilizando L2TP.

LNS (Servidor de Red L2TP) – El destino

En el otro extremo está el LNS. Este es el servidor VPN que se conecta a la red privada a la que deseas acceder. A menudo es gestionado por tu lugar de trabajo o proveedor de VPN. Una vez que el túnel llega al LNS, te asigna una presencia virtual en esa red, similar a recibir una credencial de oficina aunque estés trabajando de forma remota.

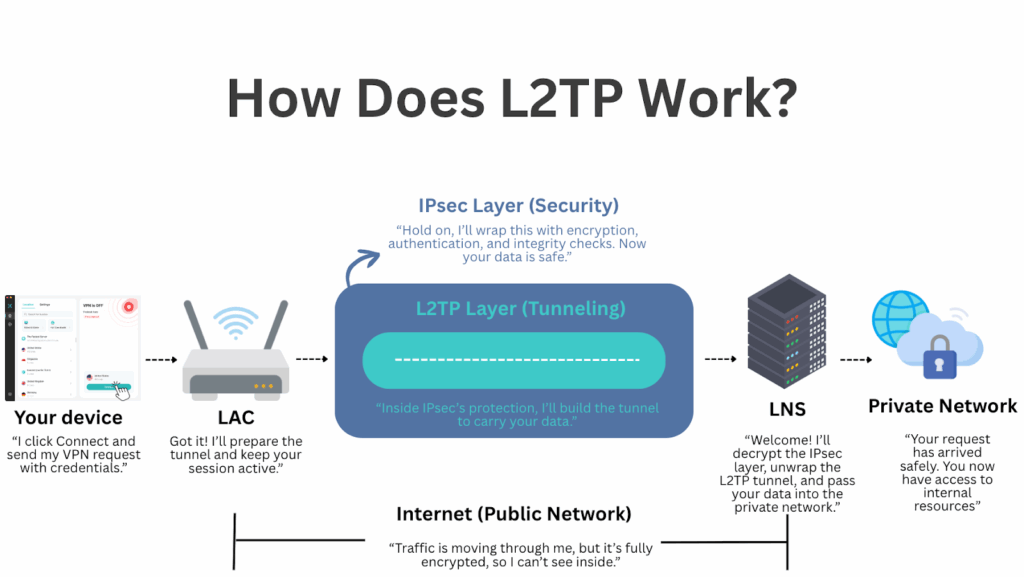

Una vez que todos los roles están en su lugar, así es como funciona todo el proceso de comunicación de principio a fin:

Tu dispositivo → LAC → Internet → LNS → Red privada

- Inicias la conexión en tu dispositivo ingresando tus credenciales de VPN. La solicitud se envía a través de internet.

- La solicitud llega al LAC (el punto de acceso de su lado). El LAC se prepara para el túnel y mantiene el estado de la sesión.

- IPsec establece el canal encriptado para proteger la sesión. Esta capa segura viene primero.

- L2TP construye el túnel dentro de esa capa encriptada. Este túnel es el camino que utilizarán tus datos.

- Una vez que el tráfico llega al LNS, desencripta la capa IPsec externa, elimina el túnel L2TP y reenvía los datos a su destino en la red privada.

- Cualquier dato de retorno regresa de la misma manera, siguiendo el túnel encriptado en reversa.

En lugar de dos túneles separados, L2TP/IPsec utiliza doble encapsulación: L2TP proporciona el camino, y IPsec añade el candado alrededor de él. Ofrece buena compatibilidad y seguridad, pero como veremos más adelante, también puede introducir problemas de velocidad y conectividad.

¿Es L2TP seguro en 2026?

Como se mencionó anteriormente, L2TP por sí solo no es seguro, por lo que generalmente se combina con IPsec para formar L2TP/IPsec. Así que la verdadera pregunta es: ¿Es L2TP/IPsec todavía seguro hoy en día?

Aún seguro, pero perdiendo popularidad

Cuando se implementa correctamente, L2TP/IPsec sigue siendo considerado seguro en 2026. IPsec maneja el trabajo de cifrado generando claves seguras durante cada sesión y aplicando algoritmos fuertes como AES-256 (un estándar de la industria) o 3DES (utilizado en sistemas más antiguos). Incluso si alguien intercepta tu tráfico, no podrá leer los datos.

La conexión encriptada también incluye verificaciones de integridad para asegurar que tu tráfico no sea alterado o manipulado. Estas verificaciones se aplican tanto a tus datos principales como a la información de control que gestiona la conexión. Esta información de control suele estar envuelta en algo llamado PPP (Protocolo Punto a Punto). Puedes pensar en PPP como el contenedor interno que sostiene tus datos, similar a colocar documentos en un sobre sellado antes de enviarlos a través del túnel.

Por qué la configuración es importante

Sin embargo, la seguridad de L2TP/IPsec depende de la configuración correcta. Claves precompartidas débiles o una configuración descuidada pueden exponer el túnel a ataques. Por eso, los proveedores de VPN y los administradores de red enfatizan el uso de contraseñas fuertes, claves complejas y una configuración precisa. Han circulado alegaciones de que agencias de inteligencia como la NSA pueden haber debilitado ciertas implementaciones (ver discusión aquí), pero el principal riesgo surge cuando se utilizan contraseñas débiles o configuraciones desactualizadas. Con un despliegue adecuado, L2TP/IPsec sigue siendo seguro para la mayoría de los casos de uso empresariales y personales.

Ventajas y desventajas de L2TP

Aunque L2TP/IPsec todavía ofrece cifrado confiable, sus verdaderas limitaciones hoy en día se reducen a la velocidad y la compatibilidad. Debido a que L2TP/IPsec encapsula el tráfico dos veces, una vez para el túnel y otra vez para el cifrado. Este doble proceso consume más recursos del dispositivo y aumenta la sobrecarga, lo que puede resultar en velocidades más lentas en comparación con protocolos más nuevos.

También tiene dificultades con los entornos de red actuales. L2TP/IPsec depende de varios puertos (UDP 500, 4500, 1701) y utiliza el protocolo ESP. Piensa en los puertos como «puertas» por las que los datos deben pasar. Si un firewall cierra incluso una de estas puertas, el tráfico VPN se bloquea o se vuelve inestable. Por eso L2TP/IPsec a menudo enfrenta problemas en redes estrictas, Wi-Fi público o datos móviles.

Así que podemos resumir los pros y los contras de L2TP de la siguiente manera:

Pros

Contras

Por lo tanto, a pesar de su antigüedad, L2TP/IPsec sigue siendo útil en ciertos escenarios. Es una opción sólida para conexiones de sitio a sitio empresariales, sistemas heredados o entornos donde la compatibilidad integrada importa más que la velocidad.

Sin embargo, para el uso personal de VPN en 2026, especialmente en redes móviles o restrictivas, protocolos avanzados como WireGuard o IKEv2 suelen ser una mejor opción. Ofrecen mejor rendimiento, configuración más fácil y mejor capacidad de atravesar firewalls.

Y ahora, incluso los servicios de VPN gratuitas admiten estos protocolos avanzados, por ejemplo, X-VPN te permite elegir WireGuard en su plan gratuito, así que no tienes que depender de opciones obsoletas como L2TP.

Por cierto, si todavía estás usando L2TP/IPsec hoy, asegúrate de que esté configurado correctamente y emparejado con configuraciones de cifrado fuertes. De lo contrario, puede ser hora de actualizar.

L2TP vs Otros Protocolos de VPN

Todo el mundo dice que los protocolos VPN actualizados son más rápidos y más confiables que L2TP/IPsec. Pero, ¿qué es exactamente lo que los hace mejores? ¿Y cuáles protocolos están liderando el camino hoy en día? En esta sección, compararemos L2TP con opciones más nuevas como IKEv2, WireGuard y OpenVPN, para que puedas ver las diferencias claramente.

L2TP vs PPTP

PPTP es uno de los protocolos VPN más antiguos. Es rápido porque utiliza un cifrado muy débil, pero eso también lo hace inseguro según los estándares actuales. L2TP, especialmente cuando se combina con IPsec, es mucho más seguro. PPTP ahora se considera obsoleto, mientras que L2TP todavía se utiliza en sistemas heredados que necesitan soporte básico de VPN.

L2TP vs IKEv2

IKEv2 es más nuevo y altamente confiable en redes móviles. Se reconecta rápidamente cuando cambias entre Wi-Fi y datos móviles, lo que lo hace ideal para teléfonos inteligentes y laptops. A diferencia de L2TP, que solo agrega túneles sobre IPsec, IKEv2 es parte nativa del marco IPsec, lo que le da una integración más estrecha y un manejo de seguridad más fuerte. Para los usuarios móviles, IKEv2 suele ser la mejor opción.

L2TP vs OpenVPN

OpenVPN es de código abierto, muy flexible y puede ejecutarse en casi cualquier puerto, incluyendo TCP 443, lo que ayuda a eludir cortafuegos y censura. L2TP depende de puertos y protocolos fijos que a menudo son bloqueados. Ambos son seguros, pero OpenVPN generalmente ofrece mejor adaptabilidad en entornos restrictivos.

L2TP vs SSTP

SSTP, creado por Microsoft, utiliza SSL/TLS para proporcionar una fuerte encriptación y un fácil paso a través de firewalls. Funciona sin problemas en sistemas Windows, pero tiene un soporte limitado fuera de ese ecosistema. L2TP está integrado en más plataformas en general, pero SSTP puede ser más confiable para implementaciones solo en Windows.

L2TP vs WireGuard

WireGuard es ligero, extremadamente rápido y está construido sobre criptografía moderna. Su diseño simple reduce la sobrecarga, facilita la auditoría y mejora el rendimiento. En comparación con L2TP, WireGuard ofrece velocidades más rápidas, un rendimiento más fluido y una configuración más sencilla. Muchos expertos ahora ven a WireGuard como la opción predeterminada hoy en día, mientras que L2TP se mantiene principalmente para compatibilidad con sistemas heredados o empresariales.

Tabla de comparación

Protocolo | Velocidad y rendimiento | Nivel de seguridad | Travesía de Firewall | Soporte de Plataforma | Mejor caso de uso |

|---|---|---|---|---|---|

L2TP | Más lento (la doble encapsulación añade sobrecarga) | No hay cifrado por sí mismo, seguro solo cuando se combina con IPsec. | Débil (puertos fijos a menudo bloqueados) | Integrado en la mayoría de los sistemas operativos (Windows, macOS, Linux, Android, iOS) | Sistemas heredados, compatibilidad empresarial |

PPTP | Muy rápido | Inseguro (cifrado roto) | Pobre | Ampliamente soportado pero obsoleto | No recomendado |

IKEv2 | Rápido, estable en móvil | Fuerte, totalmente integrado con IPsec | Moderado | Compatible con la mayoría de los sistemas operativos, excelente en dispositivos móviles. | Usuarios móviles, dispositivos en roaming |

OpenVPN | Moderado a rápido | Muy fuerte (SSL/TLS, auditado por la comunidad) | Excelente (funciona en cualquier puerto, TCP/UDP) | Necesita un cliente de terceros | VPNs personales seguros, superar restricciones |

SSTP | Moderado | Fuerte (basado en SSL/TLS) | Fuerte en Windows | Nativo de Windows, limitado en otros lugares | Implementaciones centradas en Windows |

WireGuard | Muy rápido | Muy fuerte (criptografía avanzada) | Bueno (solo UDP, pero flexible) | Multiplataforma, ligero | Elección predeterminada moderna para velocidad y seguridad |

Conclusión Final

Al final del día, L2TP ya no aporta mucho excepto su disponibilidad integrada en la mayoría de los sistemas operativos. Eso está bien si estás atascado con equipos antiguos o necesitas compatibilidad, pero los proveedores de VPN y la mayoría de los usuarios ya han avanzado. Hoy en día, protocolos como IKEv2, OpenVPN y WireGuard te ofrecen la velocidad, fiabilidad y seguridad que L2TP simplemente no puede igualar. Si estás eligiendo una VPN en 2026, tiene mucho más sentido optar por un servicio de última generación como X-VPN, que admite estos protocolos y funciona sin problemas en todos los dispositivos.

Preguntas frecuentes

¿Qué es L2TP?

L2TP, que significa Protocolo de Túnel de Capa 2, crea un camino para que tus datos se muevan a través de internet. Por sí solo, no proporciona cifrado. Por eso, generalmente lo verás emparejado con IPsec, una capa de seguridad que asegura el túnel. Juntos, se les llama L2TP/IPsec.

¿L2TP cifra los datos?

L2TP solo establece el túnel pero no oculta el contenido dentro de él. Para proteger la privacidad de la información, L2TP casi siempre se utiliza junto con IPsec. IPsec maneja la encriptación, la autenticación y las verificaciones de integridad, asegurando que toda la conexión VPN sea lo suficientemente segura para uso empresarial o personal.

¿Qué puertos utiliza L2TP?

L2TP se basa en UDP 1701 para el túnel. Cuando se utiliza con IPsec, L2TP también requiere UDP 500 para establecer claves de cifrado, UDP 4500 para la traversía NAT y ESP (protocolo 50) para transmitir tráfico cifrado. Si uno de estos es bloqueado por un firewall, la VPN puede no conectarse.

¿Es bueno L2TP VPN?

Esto depende de tus necesidades específicas. Aún puede ser útil si estás utilizando sistemas más antiguos, una configuración empresarial o si requieres un protocolo integrado en la mayoría de los sistemas operativos. Dicho esto, los protocolos más nuevos como WireGuard o IKEv2 tienden a ser más rápidos, más fáciles de configurar y más confiables en entornos de red restringidos. Para la mayoría de los usuarios en 2026, estos protocolos comúnmente utilizados ahora son generalmente la opción más inteligente.