L2TP (پروتکل تونلسازی لایه 2) یک پروتکل VPN است که یک تونل برای دادههای شما ایجاد میکند اما بهتنهایی آن را با رمزنگاری ایمن نمیکند. برای محافظت از دادهها، معمولاً با IPsec ترکیب میشود و آنچه به عنوان L2TP/IPsec شناخته میشود را ایجاد میکند. این ترکیب به شما اجازه میدهد تونلهای مجازی امنی را بر روی شبکههای عمومی بسازید.

برای سالها، این ترکیب یک تنظیمات VPN محبوب بود به خاطر سازگاری گستردهاش. اما در سال 2026، به آرامی در حال از دست دادن موقعیت خود است. پروتکلهای جدیدتری مانند IKEv2 و WireGuard اکنون به خاطر سرعت بهتر، امنیت و پشتیبانی از دستگاههای موبایل ترجیح داده میشوند.

در این راهنما، ما توضیح خواهیم داد که L2TP چه کاری انجام میدهد، چگونه با IPsec کار میکند و آیا هنوز انتخاب مناسبی برای شما در امروز است یا خیر.

Table of Contents

نگاهی سریع به L2TP در یک دقیقه

اگر وقت کمی دارید، این چیزی است که باید در مورد L2TP بدانید:

- این چیستL2TP (پروتکل تونلسازی لایه 2) یک روش تونلسازی VPN است. این یک مسیر امن برای انتقال دادهها ایجاد میکند، اما دادهها را رمزگذاری نمیکند.

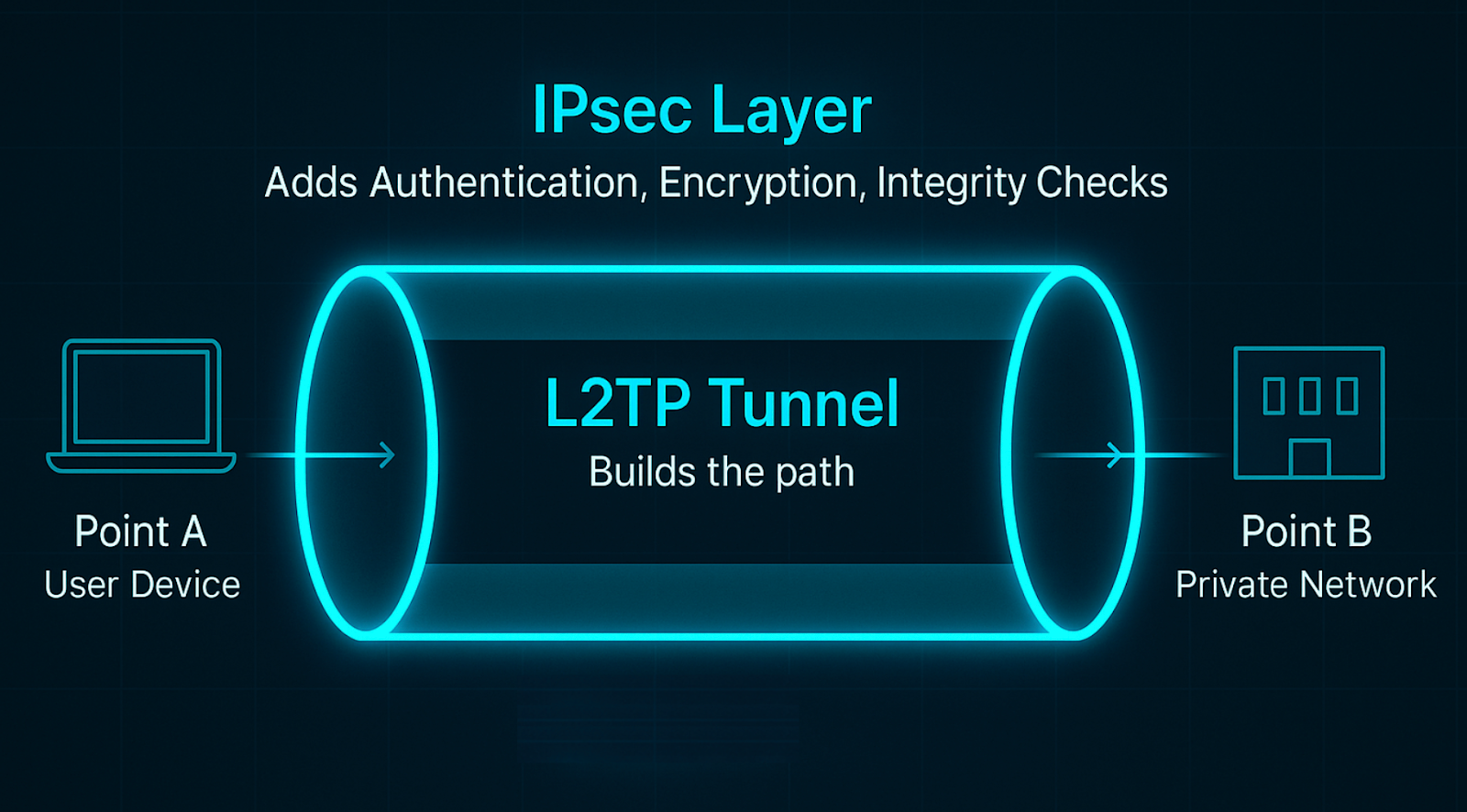

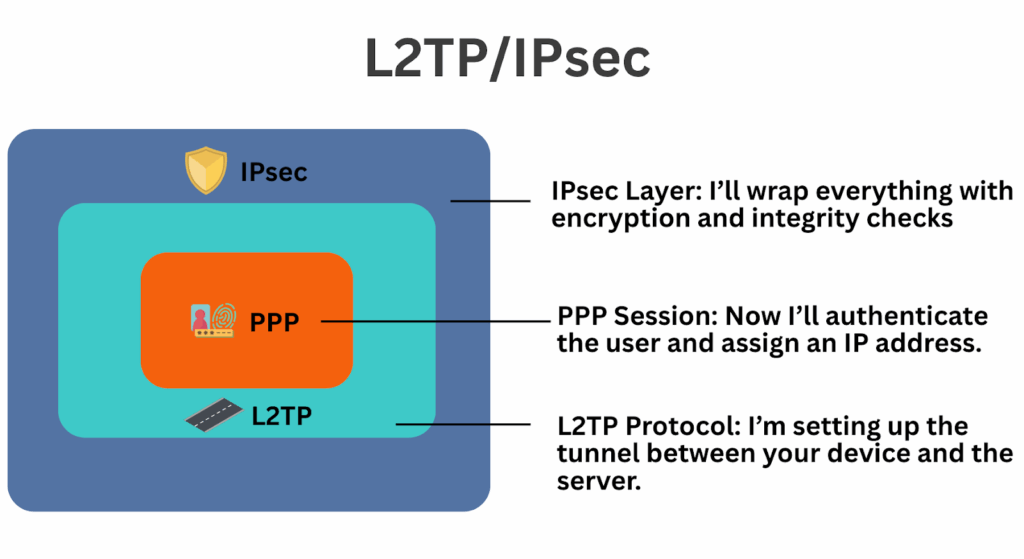

- چرا به IPsec نیاز استL2TP تقریباً همیشه با IPsec استفاده میشود. L2TP تونل را ایجاد میکند و IPsec رمزگذاری، احراز هویت و یکپارچگی دادهها را اضافه میکند.

- کجا استفاده میشودرایج در سیستمهای قدیمی، VPNهای شرکتی و دستگاههای قدیمی. در اکثر پلتفرمهای سیستمعامل مانند ویندوز، macOS و لینوکس تعبیه شده است.

- چرا در حال کاهش استL2TP/IPsec به دلیل دوگانهسازی کندتر است و در مواجهه با ترجمه آدرس شبکه (NAT) و عبور از دیوار آتش با مشکل مواجه میشود.

- جایگزینهای پیشرفتهIKEv2، WireGuard و OpenVPN اکنون به خاطر سرعت، ثبات و پشتیبانی از موبایل مورد توجه قرار گرفتهاند.

این ترکیب L2TP با IPsec به عنوان L2TP/IPsec شناخته میشود. این ترکیب هنوز هم امروز استفاده میشود، اگرچه دیگر انتخاب اصلی برای راهاندازیهای جدید VPN نیست.

L2TP چگونه کار میکند؟

L2TP (پروتکل تونلسازی لایه 2) یک فناوری VPN است که یک تونل مجازی بین دو شبکه ایجاد میکند. این امکان را به دادههای شما میدهد که بهطور ایمن از نقطه A به نقطه B در اینترنت عمومی سفر کنند.

شایان ذکر است که L2TP فقط تونل را ایجاد میکند. اگر به تنهایی استفاده شود، مانند ارسال یک جعبه بدون مهر و موم از طریق تونلی است که هر کسی میتواند به آن نگاهی بیندازد.

به همین دلیل IPsec همیشه اضافه میشود:

- احراز هویت – هویت شما را تأیید میکند.

- رمزنگاری – دادهها را از چشمهای خارجی پنهان میکند.

- بررسیهای یکپارچگی – اطمینان حاصل میکند که هیچکس به دادههای شما دست نمیزند.

ما این را L2TP/IPsec مینامیم.

یک مثال واقعی

تصور کنید که از خانه کار میکنید و نیاز دارید به شبکه داخلی شرکت خود دسترسی پیدا کنید، مانند یک سرور فایل یا چاپگر اداری. اما اتصال شما از طریق اینترنت عمومی انجام میشود که با میلیونها کاربر مشترک است. هر کسی ممکن است به دادههای شما دسترسی پیدا کند یا آنها را دستکاری کند.

راه حل چیست؟

به جای ارسال دادههای خود بدون حفاظت، شما دو کار انجام میدهید:

- از L2TP برای بستهبندی دادهها استفاده کنید، مانند قرار دادن آن درون یک تونل امن.

- از IPsec برای قفل کردن تونل استفاده کنید، با افزودن رمزنگاری و احراز هویت.

این تنظیم یک تونل VPN ایجاد میکند. L2TP تونل را میسازد و IPsec آن را ایمن میکند.

شکستن روند کار L2TP/IPsec

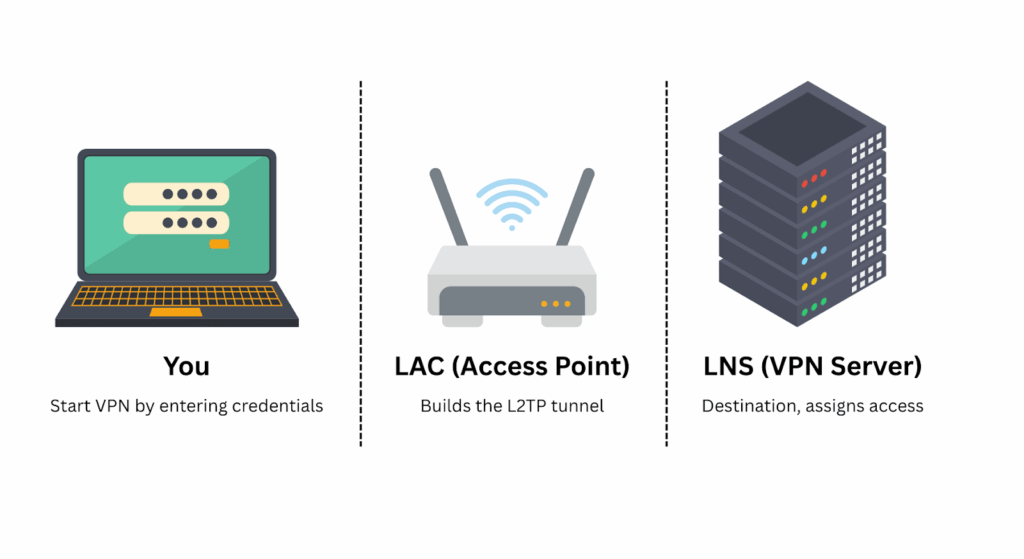

پس فرآیند کامل ارتباط چگونه کار میکند؟ برای درک نحوه عملکرد L2TP/IPsec، بیایید ابتدا آن را بر اساس نقشها تجزیه و تحلیل کنیم:

شروع VPN

شما فرآیند را با وارد کردن اطلاعات کاربری VPN خود و کلیک بر روی “اتصال” در دستگاه خود آغاز میکنید. درخواست شما از طریق اینترنت به سمت زیرساخت VPN ارسال میشود.

LAC (L2TP Access Concentrator) – نقطه ورود

این اولین توقف برای اتصال VPN شماست. ممکن است روتر خانگی شما، سیستم ارائهدهنده اینترنت شما، یا یک دروازه داخلی درون برنامه VPN شما باشد. LAC درخواست شما را قبول کرده و شروع به ساخت یک تونل مجازی با استفاده از L2TP میکند.

LNS (سرور شبکه L2TP) – مقصد

در طرف دیگر LNS قرار دارد. این سرور VPN است که به شبکه خصوصی که میخواهید به آن دسترسی پیدا کنید متصل میشود. این سرور معمولاً توسط محل کار شما یا ارائهدهنده VPN مدیریت میشود. هنگامی که تونل به LNS میرسد، یک حضور مجازی در آن شبکه به شما اختصاص میدهد، مشابه دریافت یک کارت شناسایی اداری حتی اگر از راه دور کار میکنید.

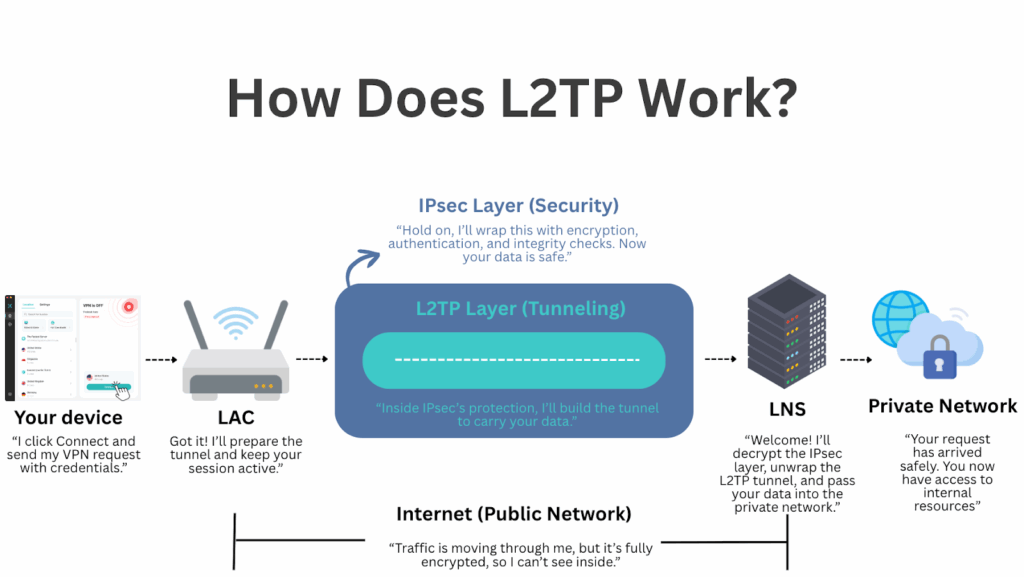

پس از اینکه تمام نقشها در جای خود قرار گرفتند، اینگونه است که فرآیند کامل ارتباط از ابتدا تا انتها کار میکند:

دستگاه شما → LAC → اینترنت → LNS → شبکه خصوصی

- شما اتصال را در دستگاه خود با وارد کردن اطلاعات کاربری VPN خود آغاز میکنید. درخواست از طریق اینترنت ارسال میشود.

- درخواست به LAC (نقطه دسترسی در سمت شما) میرسد. LAC برای تونلسازی آماده میشود و وضعیت جلسه را حفظ میکند.

- IPsec یک کانال رمزگذاری شده را برای محافظت از جلسه راهاندازی میکند. این لایه امن ابتدا میآید.

- L2TP تونل را درون آن لایه رمزگذاری شده ایجاد میکند. این تونل مسیری است که دادههای شما از آن استفاده خواهند کرد.

- به محض اینکه ترافیک به LNS برسد، لایه IPsec خارجی را رمزگشایی میکند، تونل L2TP را حذف میکند و دادهها را به مقصد خود در شبکه خصوصی ارسال میکند.

- هر داده بازگشتی به همان روش برمیگردد و از تونل رمزگذاری شده به عقب میرود.

به جای دو تونل جداگانه، L2TP/IPsec از دو لایه کپسولهسازی استفاده میکند: L2TP مسیر را فراهم میکند و IPsec قفل را به دور آن اضافه میکند. این روش سازگاری و امنیت خوبی را ارائه میدهد، اما همانطور که بعداً خواهیم دید، میتواند مشکلاتی در سرعت و اتصال نیز ایجاد کند.

آیا L2TP در سال 2026 امن است؟

همانطور که قبلاً ذکر شد، L2TP به تنهایی امن نیست، به همین دلیل معمولاً با IPsec ترکیب میشود تا L2TP/IPsec را تشکیل دهد. بنابراین سوال واقعی این است: آیا L2TP/IPsec امروز هنوز امن است؟

هنوز امن، اما از محبوبیت خارج میشود

زمانی که به درستی پیادهسازی شود، L2TP/IPsec هنوز در سال 2026 به عنوان یک پروتکل امن در نظر گرفته میشود. IPsec کار رمزگذاری را با تولید کلیدهای امن در هر جلسه و اعمال الگوریتمهای قوی مانند AES-256 (یک استاندارد صنعتی) یا 3DES (استفاده شده در سیستمهای قدیمی) انجام میدهد. حتی اگر کسی ترافیک شما را رهگیری کند، نخواهد توانست دادهها را بخواند.

اتصال رمزگذاری شده همچنین شامل بررسیهای یکپارچگی برای اطمینان از اینکه ترافیک شما تغییر نکرده یا دستکاری نشده است میباشد. این بررسیها به دادههای اصلی شما و اطلاعات کنترلی که اتصال را مدیریت میکند، اعمال میشود. این اطلاعات کنترلی معمولاً در چیزی به نام PPP (پروتکل نقطه به نقطه) قرار میگیرد. میتوانید PPP را به عنوان ظرف داخلی در نظر بگیرید که دادههای شما را نگه میدارد، درست مانند قرار دادن اسناد در یک پاکت مهر و موم شده قبل از ارسال آنها از طریق تونل.

چرا راهاندازی مهم است

با این حال، امنیت L2TP/IPsec به تنظیمات صحیح بستگی دارد. کلیدهای پیشاشتراک ضعیف یا پیکربندی نامناسب میتواند تونل را در معرض حملات قرار دهد. به همین دلیل است که ارائهدهندگان VPN و مدیران شبکه بر استفاده از رمزهای عبور قوی، کلیدهای پیچیده و پیکربندی دقیق تأکید میکنند. شایعاتی وجود دارد که آژانسهای اطلاعاتی مانند NSA ممکن است برخی پیادهسازیها را تضعیف کرده باشند (بحث را اینجا ببینید)، اما خطر اصلی زمانی بروز میکند که از رمزهای عبور ضعیف یا تنظیمات قدیمی استفاده شود. با استقرار مناسب، L2TP/IPsec هنوز برای بیشتر موارد استفاده تجاری و شخصی ایمن است.

مزایا و معایب L2TP

در حالی که L2TP/IPsec هنوز رمزگذاری قابل اعتمادی را ارائه میدهد، محدودیتهای واقعی آن امروز به سرعت و سازگاری مربوط میشود. زیرا L2TP/IPsec ترافیک را دو بار کپسوله میکند، یک بار برای تونلسازی و یک بار برای رمزگذاری. این فرآیند دوگانه منابع بیشتری از دستگاه را مصرف کرده و بار اضافی را افزایش میدهد که میتواند منجر به سرعتهای کندتر نسبت به پروتکلهای جدیدتر شود.

این همچنین با محیطهای شبکه امروز مشکل دارد. L2TP/IPsec به چندین پورت (UDP 500، 4500، 1701) وابسته است و از پروتکل ESP استفاده میکند. به پورتها به عنوان “درها” فکر کنید که دادهها باید از آن عبور کنند. اگر یک فایروال حتی یکی از این درها را ببندد، ترافیک VPN مسدود یا ناپایدار میشود. به همین دلیل L2TP/IPsec اغلب در شبکههای سختگیر، Wi-Fi عمومی یا دادههای موبایل با مشکلاتی مواجه میشود.

بنابراین، میتوانیم مزایا و معایب L2TP را به صورت زیر خلاصه کنیم:

مزایا

معایب

بنابراین، با وجود سنش، L2TP/IPsec هنوز در برخی سناریوها مفید است. این یک گزینه مطمئن برای اتصالات سایت به سایت سازمانی، سیستمهای قدیمی، یا محیطهایی است که سازگاری داخلی بیشتر از سرعت اهمیت دارد.

با این حال، برای استفاده شخصی از VPN در سال 2026، به ویژه در شبکههای موبایل یا محدود، پروتکلهای پیشرفتهای مانند WireGuard یا IKEv2 معمولاً گزینه بهتری هستند. آنها عملکرد سریعتری، نصب آسانتری و عبور قویتری از فایروال ارائه میدهند.

و حالا، حتی خدمات VPN رایگان از این پروتکلهای پیشرفته پشتیبانی میکنند، به عنوان مثال، X-VPN به شما این امکان را میدهد که WireGuard را در طرح رایگان خود انتخاب کنید، بنابراین دیگر نیازی به اتکا به گزینههای قدیمی مانند L2TP ندارید.

به هر حال، اگر هنوز از L2TP/IPsec استفاده میکنید، مطمئن شوید که به درستی پیکربندی شده و با تنظیمات رمزگذاری قوی جفت شده است. در غیر این صورت، ممکن است زمان ارتقاء باشد.

L2TP در مقابل سایر پروتکلهای VPN

همه میگویند پروتکلهای VPN بهروز سریعتر و قابلاعتمادتر از L2TP/IPsec هستند. اما دقیقاً چه چیزی آنها را بهتر میکند؟ و کدام پروتکلها امروز در صدر هستند؟ در این بخش، L2TP را با گزینههای جدیدتری مانند IKEv2، WireGuard و OpenVPN مقایسه خواهیم کرد تا بتوانید تفاوتها را بهوضوح ببینید.

L2TP در مقابل PPTP

PPTP یکی از قدیمیترین پروتکلهای VPN است. این پروتکل سریع است زیرا از رمزنگاری بسیار ضعیف استفاده میکند، اما این موضوع آن را با استانداردهای کنونی ناامن میکند. L2TP، بهویژه زمانی که با IPsec ترکیب شود، بسیار ایمنتر است. PPTP اکنون منسوخ شده در نظر گرفته میشود، در حالی که L2TP هنوز در سیستمهای قدیمی که به پشتیبانی پایه VPN نیاز دارند، استفاده میشود.

L2TP در مقابل IKEv2

IKEv2 جدیدتر و بسیار قابل اعتماد در شبکههای موبایل است. این پروتکل به سرعت دوباره متصل میشود زمانی که بین Wi-Fi و دادههای موبایل جابجا میشوید، که آن را برای گوشیهای هوشمند و لپتاپها ایدهآل میسازد. بر خلاف L2TP، که فقط تونلسازی را بر روی IPsec اضافه میکند، IKEv2 به طور بومی بخشی از چارچوب IPsec است، که یکپارچگی بیشتری و مدیریت امنیت قویتری را فراهم میکند. برای کاربران موبایل، IKEv2 معمولاً انتخاب بهتری است.

L2TP در مقابل OpenVPN

OpenVPN منبع باز، بسیار انعطافپذیر است و میتواند بر روی تقریباً هر پورتی اجرا شود، از جمله TCP 443، که به آن کمک میکند تا از دیوارهای آتش و سانسور عبور کند. L2TP به پورتها و پروتکلهای ثابتی وابسته است که اغلب مسدود میشوند. هر دو امن هستند، اما OpenVPN معمولاً قابلیت انطباق بهتری در محیطهای محدود ارائه میدهد.

L2TP در مقابل SSTP

SSTP، که توسط مایکروسافت ایجاد شده است، از SSL/TLS برای ارائه رمزگذاری قوی و عبور آسان از فایروال استفاده میکند. این پروتکل بهخوبی بر روی سیستمهای ویندوز کار میکند اما پشتیبانی محدودی در خارج از این اکوسیستم دارد. L2TP بهطور کلی در پلتفرمهای بیشتری گنجانده شده است، اما SSTP ممکن است برای استقرارهای فقط ویندوز قابل اعتمادتر باشد.

L2TP در مقابل WireGuard

WireGuard سبک، بسیار سریع و بر پایه رمزنگاری مدرن ساخته شده است. طراحی ساده آن بار اضافی را کاهش میدهد، باعث میشود که بررسی آن آسانتر شود و عملکرد را بهبود میبخشد. در مقایسه با L2TP، WireGuard سرعتهای بالاتری، عملکرد روانتری و پیکربندی سادهتری را ارائه میدهد. بسیاری از کارشناسان اکنون WireGuard را به عنوان انتخاب پیشفرض امروز میدانند، در حالی که L2TP عمدتاً برای سازگاری با سیستمهای قدیمی یا شرکتی نگهداری میشود.

جدول مقایسه

پروتکل | سرعت و عملکرد | سطح امنیت | عبور از فایروال | پشتیبانی از پلتفرم | بهترین مورد استفاده |

|---|---|---|---|---|---|

L2TP | کندتر (دوگانهسازی بار اضافی میآورد) | هیچ رمزنگاری به تنهایی، فقط زمانی ایمن است که با IPsec جفت شود. | ضعیف (پورتهای ثابت اغلب مسدود شدهاند) | در بیشتر سیستمعاملها (Windows، macOS، Linux، Android، iOS) تعبیه شده است. | سیستمهای قدیمی، سازگاری با سازمانها |

PPTP | بسیار سریع | ناامن (رمزنگاری شکسته) | فقیر | به طور گسترده پشتیبانی میشود اما منسوخ شده است | توصیه نمیشود |

IKEv2 | سریع، پایدار در موبایل | قوی، کاملاً یکپارچه با IPsec | متوسط | بر روی اکثر سیستمعاملها پشتیبانی میشود، عالی بر روی موبایل | کاربران موبایل، دستگاههای رومینگ |

OpenVPN | متوسط تا سریع | بسیار قوی (SSL/TLS، بررسی شده توسط جامعه) | عالی (بر روی هر پورتی، TCP/UDP کار میکند) | نیاز به مشتری شخص ثالث دارد | VPN های شخصی امن، محدودیت ها را پشت سر بگذارید |

SSTP | متوسط | قوی (بر اساس SSL/TLS) | قوی بر روی ویندوز | بومی ویندوز، در جاهای دیگر محدود است | استقرارهای متمرکز بر ویندوز |

WireGuard | بسیار سریع | بسیار قوی (رمزنگاری پیشرفته) | خوب (فقط UDP، اما انعطافپذیر) | چندسکویی، سبک وزن | انتخاب پیشفرض مدرن برای سرعت و امنیت |

نتیجه نهایی

در پایان روز، L2TP دیگر چیز زیادی برای ارائه ندارد جز در دسترس بودن آن در اکثر سیستمعاملها. این خوب است اگر شما با تجهیزات قدیمی گیر کردهاید یا به سازگاری نیاز دارید، اما ارائهدهندگان VPN و بیشتر کاربران قبلاً به جلو رفتهاند. امروزه، پروتکلهایی مانند IKEv2، OpenVPN و WireGuard سرعت، قابلیت اطمینان و امنیتی را به شما میدهند که L2TP به سادگی نمیتواند با آن مطابقت داشته باشد. اگر در سال 2026 یک VPN انتخاب میکنید، انتخاب یک سرویس پیشرفته مانند X-VPN که از این پروتکلها پشتیبانی میکند و بهطور یکپارچه در دستگاهها کار میکند، بسیار منطقیتر است.

سوالات متداول

L2TP چیست؟

L2TP، که مخفف پروتکل تونلسازی لایه 2 است، مسیری برای انتقال دادههای شما در اینترنت ایجاد میکند. به تنهایی، این پروتکل رمزگذاری را ارائه نمیدهد. به همین دلیل معمولاً آن را با IPsec، یک لایه امنیتی که تونل را قفل میکند، همراه میبینید. به طور کلی، این دو به نام L2TP/IPsec شناخته میشوند.

آیا L2TP دادهها را رمزگذاری میکند؟

L2TP فقط تونل را ایجاد میکند اما محتویات درون آن را پنهان نمیکند. برای حفاظت از حریم خصوصی اطلاعات، L2TP تقریباً همیشه به همراه IPsec استفاده میشود. IPsec مسئول رمزگذاری، احراز هویت و بررسیهای یکپارچگی است و اطمینان حاصل میکند که کل اتصال VPN به اندازه کافی برای استفاده تجاری یا شخصی ایمن است.

کدام پورتها توسط L2TP استفاده میشوند؟

L2TP به UDP 1701 برای تونلسازی وابسته است. زمانی که با IPsec استفاده میشود، L2TP همچنین به UDP 500 برای تنظیم کلیدهای رمزنگاری، UDP 4500 برای عبور از NAT و ESP (پروتکل 50) برای انتقال ترافیک رمزگذاری شده نیاز دارد. اگر یکی از این موارد توسط یک فایروال مسدود شود، VPN ممکن است متصل نشود.

آیا VPN L2TP خوب است؟

این بستگی به نیازهای خاص شما دارد. اگر از سیستمهای قدیمیتر، یک راهاندازی شرکتی استفاده میکنید یا به پروتکلی نیاز دارید که در بیشتر سیستمعاملها گنجانده شده باشد، هنوز هم میتواند مفید باشد. با این حال، پروتکلهای جدیدتر مانند WireGuard یا IKEv2 معمولاً سریعتر، آسانتر برای پیکربندی و قابل اعتمادتر در محیطهای شبکه محدود هستند. برای بیشتر کاربران در سال 2026، این پروتکلها که اکنون به طور معمول استفاده میشوند، به طور کلی انتخاب هوشمندانهتری هستند.