L2TP (Протокол туннелирования второго уровня) — это VPN-протокол, который создает туннель для ваших данных, но сам по себе не защищает их шифрованием. Для защиты данных его обычно комбинируют с IPsec, создавая то, что известно как L2TP/IPsec. Эта комбинация позволяет вам создавать безопасные виртуальные туннели через публичные сети.

На протяжении многих лет эта комбинация была популярной настройкой VPN благодаря своей широкой совместимости. Но в 2026 году она медленно теряет позиции. Новые протоколы, такие как IKEv2 и WireGuard, теперь предпочитаются за их лучшую скорость, безопасность и поддержку на мобильных устройствах.

В этом руководстве мы объясним, что такое L2TP, как он работает с IPsec и является ли он по-прежнему правильным выбором для вас сегодня.

Table of Contents

Быстрый взгляд на L2TP за одну минуту

Если у вас мало времени, вот что вам нужно знать о L2TP:

- Что это такоеL2TP (Протокол туннелирования уровня 2) — это метод туннелирования VPN. Он создает безопасный путь для передачи данных, но не шифрует данные.

- Почему нужен IPsecL2TP почти всегда используется с IPsec. L2TP создает туннель, а IPsec добавляет шифрование, аутентификацию и целостность данных.

- Где это используетсяРаспространено в устаревших системах, корпоративных VPN и старых устройствах. Встроено в большинство операционных систем, таких как Windows, macOS и Linux.

- Почему это снижаетсяL2TP/IPsec медленнее из-за двойной инкапсуляции и испытывает трудности с преобразованием сетевых адресов (NAT) и обходом межсетевых экранов.

- Современные альтернативыIKEv2, WireGuard и OpenVPN теперь предпочитаются за их скорость, стабильность и поддержку мобильных устройств.

Это сочетание L2TP с IPsec известно как L2TP/IPsec. Оно все еще используется сегодня, хотя больше не является предпочтительным выбором для новых настроек VPN.

Как работает L2TP?

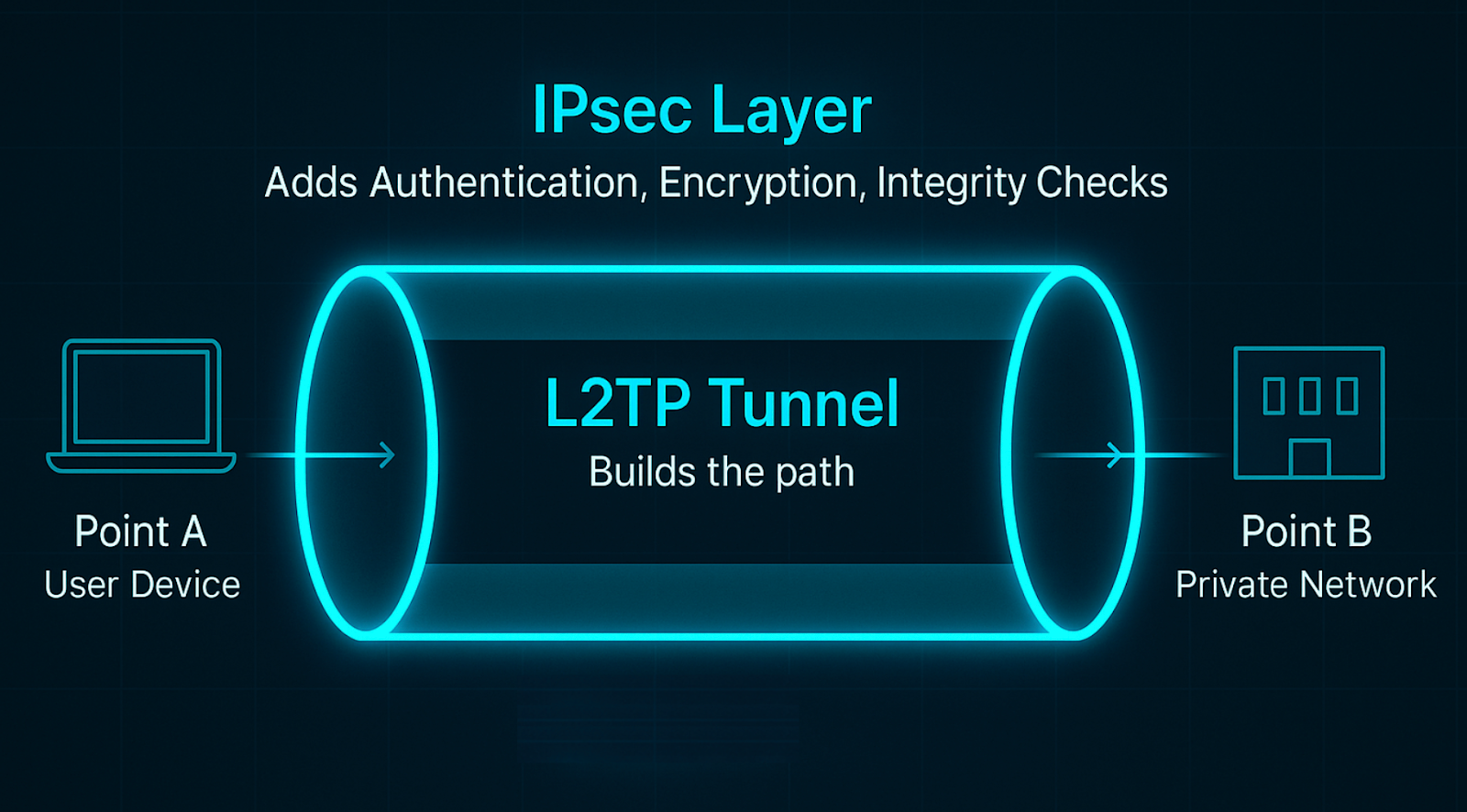

L2TP (Протокол туннелирования уровня 2) — это VPN технология, которая создает виртуальный туннель между двумя сетями. Она позволяет вашим данным безопасно перемещаться от точки A до точки B через общедоступный интернет.

Стоит отметить, что L2TP только создает туннель. Если использовать его в одиночку, это похоже на отправку незапечатанной коробки через туннель, в который может заглянуть любой.

Вот почему IPsec всегда добавляется:

- Аутентификация – Подтверждает вашу личность.

- Шифрование – Скрывает данные от посторонних глаз.

- Проверки целостности – Убедитесь, что никто не подделывает ваши данные.

Вместе мы называем это L2TP/IPsec.

Реальный пример

Представьте, что вы работаете из дома и вам нужно получить доступ к внутренней сети вашей компании, такой как файловый сервер или офисный принтер. Но ваше соединение проходит через общедоступный интернет, который используется миллионами пользователей. Кто угодно может потенциально увидеть или подделать ваши данные.

Какое решение?

Вместо того чтобы отправлять свои данные без защиты, вы делаете две вещи:

- Используйте L2TP для обертывания данных, как если бы вы помещали их в безопасный туннель.

- Используйте IPsec для защиты туннеля, добавляя шифрование и аутентификацию.

Эта настройка создает VPN туннель. L2TP создает туннель, а IPsec обеспечивает его безопасность.

Разбор рабочего процесса L2TP/IPsec

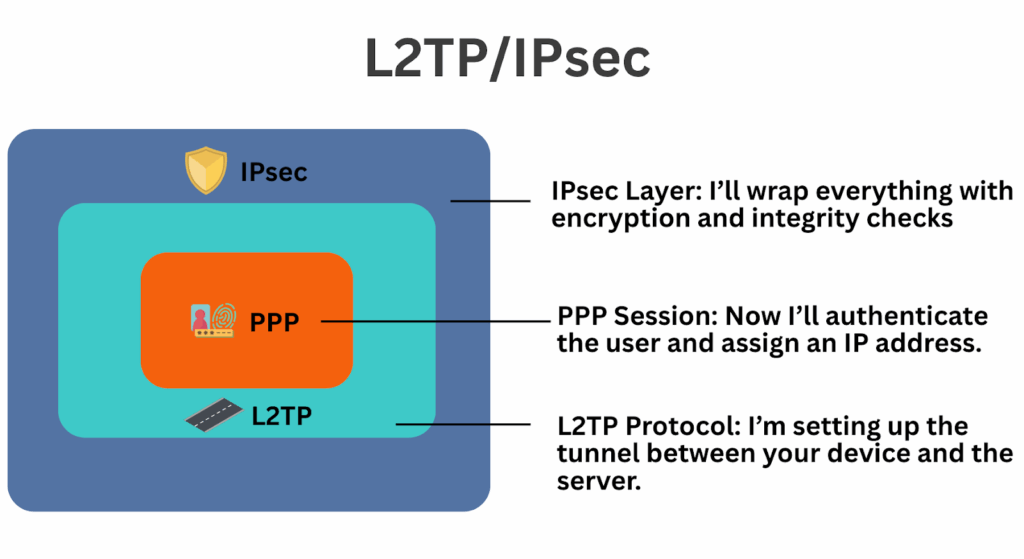

Итак, как работает полный процесс коммуникации? Чтобы понять, как работает L2TP/IPsec, давайте сначала разберем его по ролям:

Запуск VPN

Вы начинаете процесс, вводя свои учетные данные VPN и нажимая «Подключиться» на своем устройстве. Ваш запрос отправляется через интернет к инфраструктуре VPN.

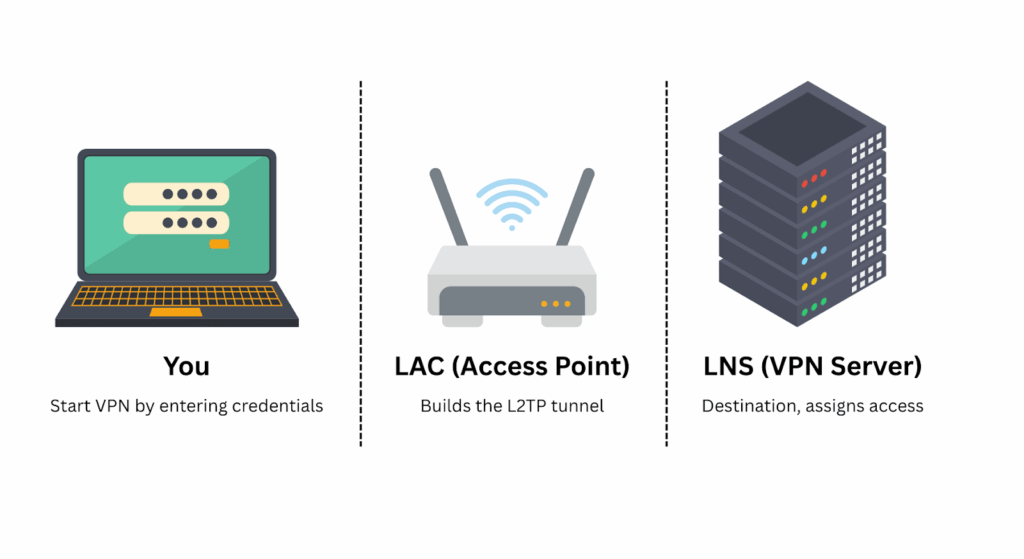

LAC (L2TP Access Concentrator) – Точка входа

Это первая остановка для вашего VPN-соединения. Это может быть ваш домашний маршрутизатор, система вашего интернет-провайдера или встроенный шлюз внутри вашего VPN-приложения. LAC принимает ваш запрос и начинает строить виртуальный туннель с использованием L2TP.

LNS (L2TP Network Server) – Назначение

На другом конце находится LNS. Это VPN-сервер, который подключается к частной сети, к которой вы хотите получить доступ. Обычно он управляется вашим местом работы или провайдером VPN. Как только туннель достигает LNS, он назначает вам виртуальное присутствие в этой сети, аналогично получению офисного бейджа, даже если вы работаете удаленно.

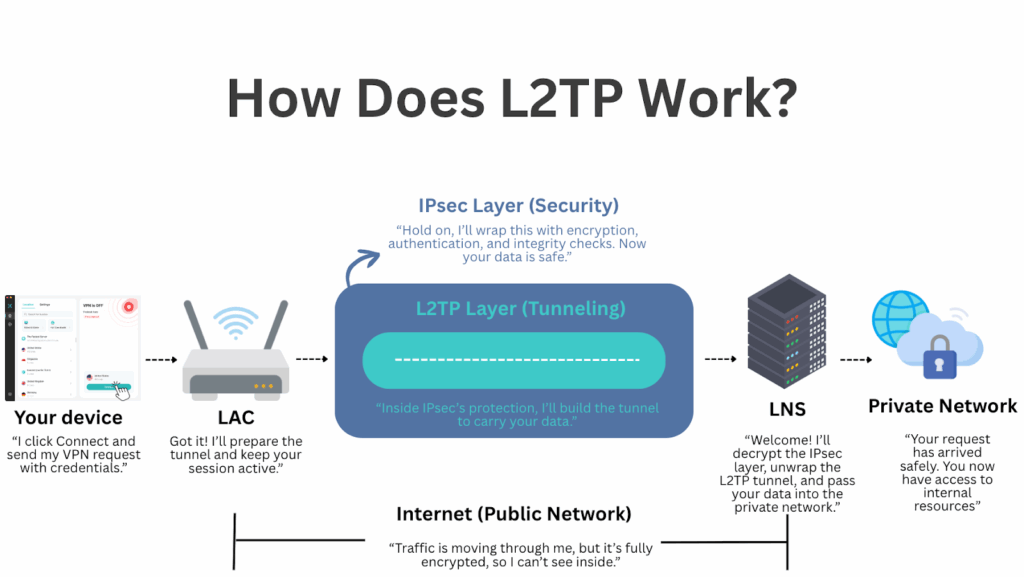

Как только все роли будут определены, вот как работает полный процесс коммуникации от начала до конца:

Ваше устройство → LAC → Интернет → LNS → Частная сеть

- Вы начинаете соединение на своем устройстве, вводя свои учетные данные VPN. Запрос отправляется через интернет.

- Запрос достигает LAC (точки доступа с вашей стороны). LAC подготавливает туннелирование и сохраняет состояние сессии.

- IPsec устанавливает зашифрованный канал для защиты сессии. Этот безопасный уровень идет первым.

- L2TP создает туннель внутри этого зашифрованного слоя. Этот туннель является путем, который будет использовать ваши данные.

- Как только трафик достигает LNS, он расшифровывает внешний слой IPsec, удаляет туннель L2TP и пересылает данные к их назначению в частной сети.

- Любые данные, возвращаемые обратно, идут тем же путем, следуя зашифрованному туннелю в обратном направлении.

Вместо двух отдельных туннелей, L2TP/IPsec использует двойную инкапсуляцию: L2TP предоставляет путь, а IPsec добавляет замок вокруг него. Это обеспечивает хорошую совместимость и безопасность, но, как мы увидим позже, это также может привести к проблемам со скоростью и подключением.

L2TP безопасен в 2026 году?

Как уже упоминалось ранее, L2TP сам по себе не является безопасным, поэтому его обычно комбинируют с IPsec, чтобы образовать L2TP/IPsec. Так что настоящий вопрос: Является ли L2TP/IPsec все еще безопасным сегодня?

Все еще безопасно, но теряет популярность

При правильной реализации L2TP/IPsec по-прежнему считается безопасным в 2026 году. IPsec обрабатывает шифрование, генерируя безопасные ключи во время каждой сессии и применяя сильные алгоритмы, такие как AES-256 (отраслевой стандарт) или 3DES (используемый в старых системах). Даже если кто-то перехватит ваш трафик, он не сможет прочитать данные.

Зашифрованное соединение также включает в себя проверки целостности, чтобы гарантировать, что ваш трафик не изменен и не подвергнут вмешательству. Эти проверки применяются как к вашим основным данным, так и к управляющей информации, которая управляет соединением. Эта управляющая информация обычно обернута в нечто, называемое PPP (протокол точка-точка). Вы можете представить PPP как внутренний контейнер, который удерживает ваши данные, подобно тому, как документы помещаются в запечатанный конверт перед отправкой через туннель.

Почему настройка имеет значение

Однако безопасность L2TP/IPsec зависит от правильной настройки. Слабые предварительно共享енные ключи или небрежная конфигурация могут подвергнуть туннель атакам. Вот почему провайдеры VPN и сетевые администраторы подчеркивают необходимость использования надежных паролей, сложных ключей и точной конфигурации. Существуют слухи о том, что разведывательные агентства, такие как NSA, могли ослабить некоторые реализации (см. обсуждение здесь), но основной риск возникает, когда используются слабые пароли или устаревшие настройки. При правильном развертывании L2TP/IPsec по-прежнему безопасен для большинства корпоративных и личных случаев использования.

Плюсы и минусы L2TP

Хотя L2TP/IPsec по-прежнему предлагает надежное шифрование, его реальные ограничения сегодня сводятся к скорости и совместимости. Поскольку L2TP/IPsec инкапсулирует трафик дважды, один раз для туннелирования и один раз для шифрования. Этот двойной процесс потребляет больше ресурсов устройства и увеличивает накладные расходы, что может привести к более медленным скоростям по сравнению с новыми протоколами.

Он также испытывает трудности с современными сетевыми средами. L2TP/IPsec зависит от нескольких портов (UDP 500, 4500, 1701) и использует протокол ESP. Рассматривайте порты как «двери», через которые должны проходить данные. Если брандмауэр закроет даже одну из этих дверей, трафик VPN будет заблокирован или станет нестабильным. Вот почему L2TP/IPsec часто сталкивается с проблемами в строгих сетях, на общественном Wi-Fi или мобильных данных.

Итак, мы можем подвести итоги плюсов и минусов L2TP следующим образом:

Плюсы

Недостатки

Поэтому, несмотря на свой возраст, L2TP/IPsec все еще полезен в определенных сценариях. Это надежный вариант для корпоративных соединений между сайтами, наследственных систем или сред, где встроенная совместимость важнее скорости.

Однако для личного использования VPN в 2026 году, особенно в мобильных или ограниченных сетях, современные протоколы, такие как WireGuard или IKEv2, часто являются более подходящими. Они предлагают более высокую производительность, более простую настройку и более надежное преодоление межсетевых экранов.

А теперь даже бесплатные VPN сервисы поддерживают эти современные протоколы, например, X-VPN позволяет вам выбрать WireGuard в своем бесплатном плане, так что вам больше не нужно полагаться на устаревшие варианты, такие как L2TP.

Кстати, если вы все еще используете L2TP/IPsec сегодня, убедитесь, что он правильно настроен и использует надежные параметры шифрования. В противном случае, возможно, пришло время обновиться.

L2TP против других протоколов VPN

Все говорят, что современные протоколы VPN быстрее и надежнее, чем L2TP/IPsec. Но что именно делает их лучше? И какие протоколы сегодня являются лидерами? В этом разделе мы сравним L2TP с новыми вариантами, такими как IKEv2, WireGuard и OpenVPN, чтобы вы могли четко увидеть различия.

L2TP против PPTP

PPTP является одним из старейших протоколов VPN. Он быстрый, потому что использует очень слабое шифрование, но это также делает его небезопасным по современным стандартам. L2TP, особенно в сочетании с IPsec, гораздо безопаснее. PPTP теперь считается устаревшим, в то время как L2TP все еще используется в устаревших системах, которым нужна базовая поддержка VPN.

L2TP против IKEv2

IKEv2 является более новым и надежным на мобильных сетях. Он быстро восстанавливает соединение при переключении между Wi-Fi и мобильными данными, что делает его идеальным для смартфонов и ноутбуков. В отличие от L2TP, который просто добавляет туннелирование поверх IPsec, IKEv2 является родной частью структуры IPsec, что обеспечивает более тесную интеграцию и более надежную обработку безопасности. Для мобильных пользователей IKEv2 обычно является лучшим выбором.

L2TP против OpenVPN

OpenVPN является открытым исходным кодом, очень гибким и может работать почти на любом порту, включая TCP 443, что помогает ему обходить брандмауэры и цензуру. L2TP зависит от фиксированных портов и протоколов, которые часто блокируются. Оба протокола безопасны, но OpenVPN, как правило, предлагает лучшую адаптивность в ограничительных условиях.

L2TP против SSTP

SSTP, созданный Microsoft, использует SSL/TLS для обеспечения надежного шифрования и простого обхода межсетевых экранов. Он работает без проблем на системах Windows, но имеет ограниченную поддержку за пределами этой экосистемы. L2TP встроен в большее количество платформ в целом, но SSTP может быть более надежным для развертываний только на Windows.

L2TP против WireGuard

WireGuard является легковесным, чрезвычайно быстрым и основанным на современных криптографических методах. Его простая конструкция снижает накладные расходы, упрощает аудит и улучшает производительность. По сравнению с L2TP, WireGuard предлагает более высокие скорости, более плавную работу и более простую настройку. Многие эксперты теперь рассматривают WireGuard как стандартный выбор на сегодняшний день, в то время как L2TP в основном сохраняется для совместимости с устаревшими системами или корпоративного использования.

Таблица сравнения

Протокол | Скорость и производительность | Уровень безопасности | Обход межсетевых экранов | Поддержка платформы | Лучший случай использования |

|---|---|---|---|---|---|

L2TP | Медленнее (двойная инкапсуляция добавляет накладные расходы) | Нет шифрования само по себе, безопасно только в паре с IPsec | Слабый (фиксированные порты часто заблокированы) | Встроено в большинство ОС (Windows, macOS, Linux, Android, iOS) | Унаследованные системы, совместимость с предприятиями |

PPTP | Очень быстро | Небезопасно (сломанное шифрование) | Бедный | Широко поддерживается, но устарело | Не рекомендуется |

IKEv2 | Быстрый, стабильный на мобильных устройствах | Сильный, полностью интегрированный с IPsec | Умеренный | Поддерживается на большинстве ОС, отлично работает на мобильных устройствах | Мобильные пользователи, роуминговые устройства |

OpenVPN | Умеренный до быстрого | Очень надежный (SSL/TLS, проверенный сообществом) | Отлично (работает на любом порту, TCP/UDP) | Требуется сторонний клиент | Безопасные личные VPN, преодоление ограничений |

SSTP | Умеренный | Сильный (на основе SSL/TLS) | Сильный на Windows | Родной для Windows, ограничен в других местах | Развертывания, ориентированные на Windows |

WireGuard | Очень быстро | Очень сильный (продвинутая криптография) | Хорошо (только UDP, но гибко) | Кроссплатформенный, легковесный | Современный стандартный выбор для скорости и безопасности |

Итоговое резюме

В конце концов, L2TP больше не предлагает ничего особенного, кроме своей встроенной доступности на большинстве операционных систем. Это нормально, если вы застряли с устаревшим оборудованием или нуждаетесь в совместимости, но провайдеры VPN и большинство пользователей уже перешли на другие решения. Сегодня такие протоколы, как IKEv2, OpenVPN и WireGuard, обеспечивают скорость, надежность и безопасность, которые L2TP просто не может предоставить. Если вы выбираете VPN в 2026 году, имеет гораздо больше смысла выбрать современный сервис, такой как X-VPN, который поддерживает эти протоколы и работает без проблем на разных устройствах.

Часто задаваемые вопросы

Что такое L2TP?

L2TP, сокращение от Layer 2 Tunneling Protocol, создает путь для передачи ваших данных через интернет. Сам по себе он не обеспечивает шифрование. Вот почему вы обычно видите его в паре с IPsec, слоем безопасности, который защищает туннель. Вместе они называются L2TP/IPsec.

L2TP шифрует данные?

L2TP только устанавливает туннель, но не скрывает содержимое внутри него. Чтобы защитить конфиденциальность информации, L2TP почти всегда используется в сочетании с IPsec. IPsec отвечает за шифрование, аутентификацию и проверку целостности, обеспечивая достаточную безопасность всего VPN-соединения для делового или личного использования.

Какие порты использует L2TP?

L2TP полагается на UDP 1701 для туннелирования. При использовании с IPsec L2TP также требует UDP 500 для установки ключей шифрования, UDP 4500 для обхода NAT и ESP (протокол 50) для передачи зашифрованного трафика. Если один из этих портов заблокирован брандмауэром, VPN может не подключиться.

L2TP VPN хорош?

Это зависит от ваших конкретных потребностей. Это все еще может быть полезно, если вы используете старые системы, корпоративную настройку или требуете протокол, встроенный в большинство операционных систем. Тем не менее, новые протоколы, такие как WireGuard или IKEv2, как правило, быстрее, проще в настройке и более надежны в ограниченных сетевых средах. Для большинства пользователей в 2026 году эти протоколы, которые сейчас широко используются, обычно являются более разумным выбором.