L2TP (بروتوكول نفق الطبقة 2) هو بروتوكول VPN يقوم بإنشاء نفق لبياناتك ولكن لا يؤمنها بالتشفير بمفرده. لحماية البيانات، يتم عادةً دمجه مع IPsec، مما يخلق ما يُعرف بـ L2TP/IPsec. تتيح لك هذه المجموعة إنشاء أنفاق افتراضية آمنة عبر الشبكات العامة.

لسنوات، كانت هذه المجموعة إعداد VPN شائع بفضل توافقها الواسع. ولكن في عام 2026، بدأت تفقد قوتها ببطء. البروتوكولات الأحدث مثل IKEv2 و WireGuard أصبحت مفضلة الآن بسبب سرعتها الأفضل، وأمانها، ودعمها على الأجهزة المحمولة.

في هذا الدليل، سنشرح ما الذي يفعله L2TP، وكيف يعمل مع IPsec، وما إذا كان لا يزال الخيار الصحيح لك اليوم.

Table of Contents

نظرة سريعة على L2TP في دقيقة واحدة

إذا كنت تعاني من ضيق الوقت، إليك ما تحتاج لمعرفته حول L2TP:

- ما هو ذلكL2TP (بروتوكول نفق الطبقة 2) هو طريقة نفق VPN. إنه ينشئ مسارًا آمنًا لانتقال البيانات، لكنه لا يقوم بتشفير البيانات.

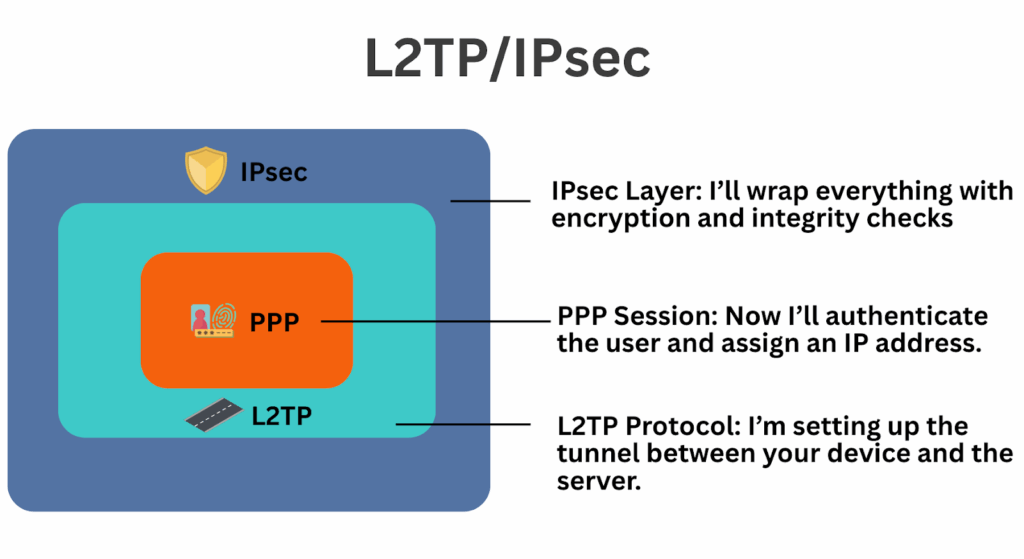

- لماذا يحتاج إلى IPsecيتم استخدام L2TP تقريبًا دائمًا مع IPsec. يقوم L2TP بإنشاء النفق، ويضيف IPsec التشفير والمصادقة وسلامة البيانات.

- أين يتم استخدامهشائع في الأنظمة القديمة، وشبكات VPN الخاصة بالشركات، والأجهزة القديمة. مدمج في معظم أنظمة التشغيل مثل Windows و macOS و Linux.

- لماذا يتراجع؟L2TP/IPsec أبطأ بسبب التغليف المزدوج ويواجه صعوبة مع ترجمة عنوان الشبكة (NAT) وتجاوز جدران الحماية.

- بدائل متطورةأصبح IKEv2 و WireGuard و OpenVPN مفضلين الآن لسرعتهم واستقرارهم ودعمهم للهواتف المحمولة.

هذا المزيج من L2TP مع IPsec يُعرف باسم L2TP/IPsec. لا يزال قيد الاستخدام اليوم، على الرغم من أنه لم يعد الخيار المفضل لإعدادات VPN الجديدة.

كيف يعمل L2TP؟

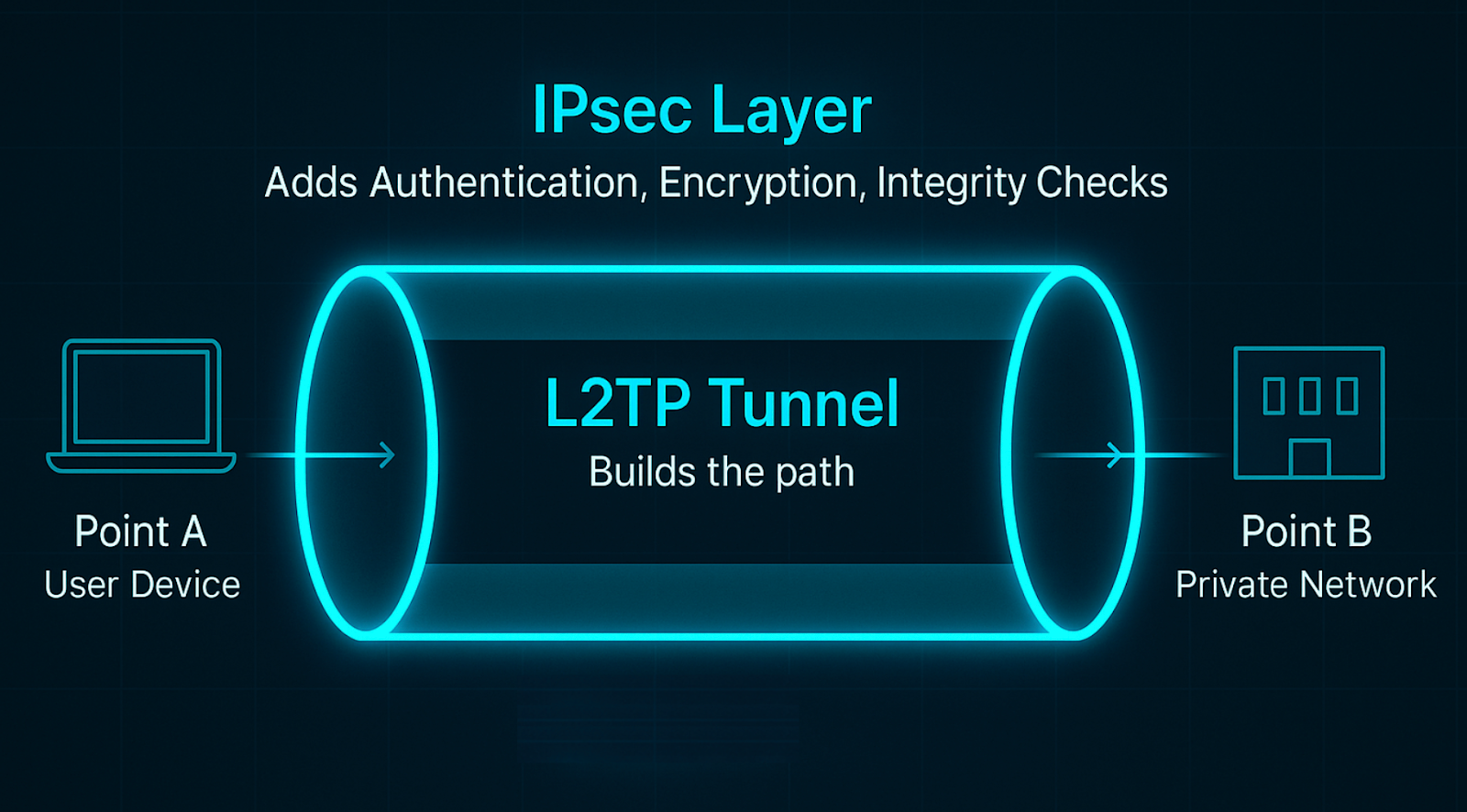

L2TP (بروتوكول نفق الطبقة 2) هو تقنية VPN التي تنشئ نفقًا افتراضيًا بين شبكتين. يسمح لبياناتك بالسفر بأمان من النقطة A إلى النقطة B عبر الإنترنت العام.

من الجدير بالذكر أن L2TP يبني النفق فقط. إذا تم استخدامه بمفرده، فإنه يشبه إرسال صندوق غير مختوم عبر نفق يمكن لأي شخص التلصص عليه.

لهذا السبب يتم دائمًا إضافة IPsec:

- المصادقة – تؤكد هويتك.

- التشفير – يخفي البيانات عن الأعين الخارجية.

- فحوصات النزاهة – يضمن عدم تلاعب أي شخص ببياناتك.

معًا، نسمي هذا L2TP/IPsec.

مثال من العالم الحقيقي

تخيل أنك تعمل من المنزل وتحتاج إلى الوصول إلى الشبكة الداخلية لشركتك، مثل خادم الملفات أو طابعة المكتب. لكن اتصالك يمر عبر الإنترنت العام، الذي يشاركه ملايين المستخدمين. يمكن لأي شخص أن يرى أو يتلاعب ببياناتك.

ما هو الحل؟

بدلاً من إرسال بياناتك بدون حماية، تقوم بعمل شيئين:

- استخدم L2TP لتغليف البيانات، مثل وضعها داخل نفق آمن.

- استخدم IPsec لقفل النفق، مع إضافة التشفير والمصادقة.

يخلق هذا الإعداد نفق VPN. يقوم L2TP ببناء النفق، وIPsec يؤمنه.

تحليل سير عمل L2TP/IPsec

كيف تعمل عملية الاتصال الكاملة؟ لفهم كيفية عمل L2TP/IPsec، دعنا نقسمها حسب الأدوار أولاً:

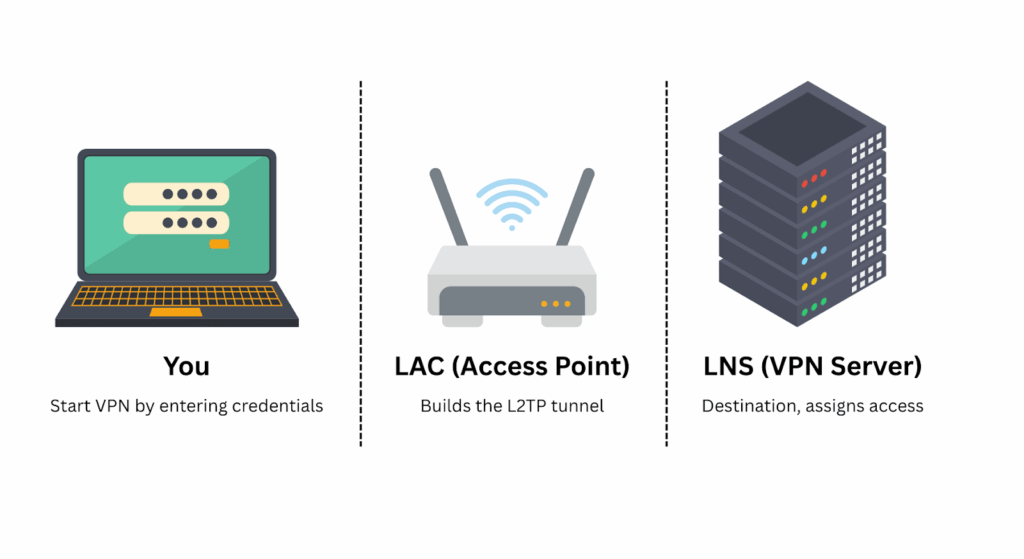

بدء VPN

تبدأ العملية بإدخال بيانات اعتماد VPN الخاصة بك والنقر على “اتصال” على جهازك. يتم إرسال طلبك عبر الإنترنت نحو بنية VPN التحتية.

LAC (L2TP Access Concentrator) – نقطة الدخول

هذه هي المحطة الأولى لاتصال VPN الخاص بك. قد تكون جهاز التوجيه المنزلي الخاص بك، أو نظام مزود خدمة الإنترنت الخاص بك، أو بوابة مدمجة داخل تطبيق VPN الخاص بك. يقبل LAC طلبك ويبدأ في بناء نفق افتراضي باستخدام L2TP.

LNS (خادم شبكة L2TP) – الوجهة

في الطرف الآخر هو LNS. هذا هو خادم VPN الذي يتصل بالشبكة الخاصة التي تريد الوصول إليها. غالبًا ما يتم إدارته من قبل مكان عملك أو مزود VPN. بمجرد أن يصل النفق إلى LNS، فإنه يمنحك وجودًا افتراضيًا على تلك الشبكة، مشابهًا لتلقي بطاقة مكتب حتى لو كنت تعمل عن بُعد.

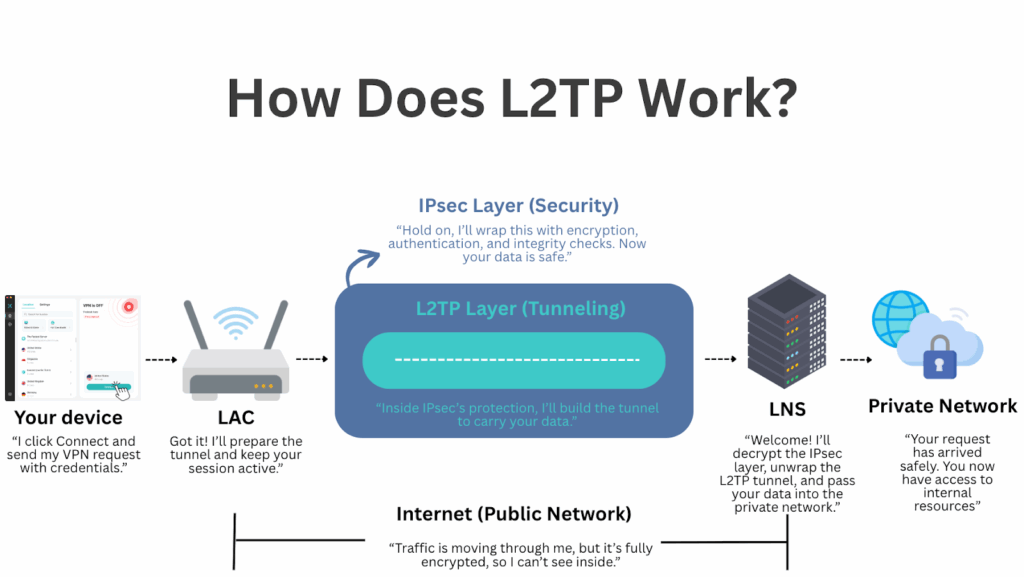

بمجرد أن تكون جميع الأدوار في مكانها، إليك كيف تعمل عملية الاتصال الكاملة من البداية إلى النهاية:

جهازك → LAC → الإنترنت → LNS → شبكة خاصة

- تبدأ الاتصال على جهازك عن طريق إدخال بيانات اعتماد VPN الخاصة بك. يتم إرسال الطلب عبر الإنترنت.

- تصل الطلب إلى LAC (نقطة الوصول على جانبك). يقوم LAC بالتحضير للأنفاق ويحتفظ بحالة الجلسة.

- يقوم IPsec بإنشاء قناة مشفرة لحماية الجلسة. تأتي هذه الطبقة الآمنة أولاً.

- يبني L2TP النفق داخل تلك الطبقة المشفرة. هذا النفق هو المسار الذي ستستخدمه بياناتك.

- بمجرد أن يصل المرور إلى LNS، يقوم بفك تشفير طبقة IPsec الخارجية، ويزيل نفق L2TP، ويمرر البيانات إلى وجهتها على الشبكة الخاصة.

- تعود أي بيانات مرتجعة بنفس الطريقة، متبعة النفق المشفر في الاتجاه المعاكس.

بدلاً من نفقين منفصلين، يستخدم L2TP/IPsec تغليف مزدوج: يوفر L2TP المسار، ويضيف IPsec القفل حوله. إنه يوفر توافقًا جيدًا وأمانًا، ولكن كما سنرى لاحقًا، يمكن أن يقدم أيضًا مشكلات في السرعة والاتصال.

هل L2TP آمن في 2026؟

كما ذُكر سابقًا، فإن L2TP بمفرده ليس آمنًا، ولهذا السبب يتم عادةً دمجه مع IPsec لتشكيل L2TP/IPsec. لذا فإن السؤال الحقيقي هو: هل لا يزال L2TP/IPsec آمنًا اليوم؟

لا يزال آمناً، لكنه يفقد شعبيته

عند التنفيذ بشكل صحيح، لا يزال يعتبر L2TP/IPsec آمناً في عام 2026. تتولى IPsec عمل التشفير من خلال توليد مفاتيح آمنة خلال كل جلسة وتطبيق خوارزميات قوية مثل AES-256 (معيار صناعي) أو 3DES (المستخدمة في الأنظمة القديمة). حتى إذا اعترض شخص ما حركة المرور الخاصة بك، فلن يتمكن من قراءة البيانات.

تتضمن الاتصال المشفر أيضًا فحوصات السلامة لضمان عدم تغيير حركة المرور الخاصة بك أو التلاعب بها. تنطبق هذه الفحوصات على كل من بياناتك الرئيسية ومعلومات التحكم التي تدير الاتصال. عادةً ما تكون معلومات التحكم هذه مغلفة بشيء يسمى PPP (بروتوكول النقطة إلى النقطة). يمكنك التفكير في PPP كحاوية داخلية تحمل بياناتك، تمامًا مثل وضع المستندات في ظرف مغلق قبل إرسالها عبر النفق.

لماذا يهم الإعداد

ومع ذلك، فإن أمان L2TP/IPsec يعتمد على الإعداد الصحيح. يمكن أن تؤدي المفاتيح المشتركة الضعيفة أو التكوين غير الدقيق إلى تعريض النفق للهجمات. لهذا السبب، يؤكد مزودو VPN ومديرو الشبكات على استخدام كلمات مرور قوية، ومفاتيح معقدة، وتكوين دقيق. لقد انتشرت مزاعم بأن وكالات الاستخبارات مثل NSA قد تكون قد ضعفت بعض التطبيقات (انظر المناقشة هنا)، ولكن الخطر الرئيسي ينشأ عندما يتم استخدام كلمات مرور ضعيفة أو إعدادات قديمة. مع النشر الصحيح، لا يزال L2TP/IPsec آمناً لمعظم حالات الاستخدام المؤسسي والشخصي.

مزايا وعيوب L2TP

بينما لا يزال L2TP/IPsec يقدم تشفيرًا موثوقًا، تأتي قيوده الحقيقية اليوم من حيث السرعة والتوافق. لأن L2TP/IPsec يحتوي على حركة المرور مرتين، مرة للتنقيب ومرة للتشفير. تستهلك هذه العملية المزدوجة المزيد من موارد الجهاز وتزيد من الحمل، مما قد يؤدي إلى سرعات أبطأ مقارنةً بالبروتوكولات الأحدث.

إنه يواجه أيضًا صعوبات مع بيئات الشبكة اليوم. يعتمد L2TP/IPsec على عدة منافذ (UDP 500، 4500، 1701) ويستخدم بروتوكول ESP. فكر في المنافذ على أنها “أبواب” يجب أن تمر البيانات من خلالها. إذا أغلق جدار الحماية حتى بابًا واحدًا من هذه الأبواب، يتم حظر حركة مرور VPN أو تصبح غير مستقرة. لهذا السبب غالبًا ما يواجه L2TP/IPsec مشاكل في الشبكات الصارمة، أو الواي فاي العامة، أو بيانات الهاتف المحمول.

لذا، يمكننا تلخيص مزايا وعيوب L2TP على النحو التالي:

الإيجابيات

سلبيات

لذلك، على الرغم من عمره، لا يزال L2TP/IPsec مفيدًا في بعض السيناريوهات. إنه خيار قوي لـ الاتصالات بين المواقع في المؤسسات، الأنظمة القديمة، أو البيئات التي تكون فيها التوافق المدمج أكثر أهمية من السرعة.

ومع ذلك، لاستخدام VPN الشخصي في عام 2026، خاصة على الشبكات المحمولة أو المقيدة، فإن البروتوكولات المتقدمة مثل WireGuard أو IKEv2 غالبًا ما تكون أكثر ملاءمة. إنها تقدم أداءً أسرع، وإعدادًا أسهل، وتجاوزًا أقوى لجدران الحماية.

والآن، حتى خدمات VPN المجانية تدعم هذه البروتوكولات المتقدمة، على سبيل المثال، يتيح لك X-VPN اختيار WireGuard في خطته المجانية، لذا لم تعد مضطرًا للاعتماد على خيارات قديمة مثل L2TP بعد الآن.

بالمناسبة، إذا كنت لا تزال تستخدم L2TP/IPsec اليوم، تأكد من أنه تم تكوينه بشكل صحيح ومزود بإعدادات تشفير قوية. خلاف ذلك، قد يكون الوقت قد حان للتحديث.

L2TP مقابل بروتوكولات VPN الأخرى

يقول الجميع إن بروتوكولات VPN الحديثة أسرع وأكثر موثوقية من L2TP/IPsec. لكن ما الذي يجعلها أفضل بالضبط؟ وأي البروتوكولات تتصدر اليوم؟ في هذا القسم، سنقارن L2TP مع خيارات أحدث مثل IKEv2 وWireGuard وOpenVPN، حتى تتمكن من رؤية الفروقات بوضوح.

L2TP مقابل PPTP

PPTP هو أحد أقدم بروتوكولات VPN. إنه سريع لأنه يستخدم تشفيرًا ضعيفًا جدًا، لكن ذلك يجعله غير آمن وفقًا للمعايير الحالية. L2TP، خاصة عند دمجه مع IPsec، أكثر أمانًا بكثير. يُعتبر PPTP الآن قديمًا، بينما لا يزال يتم استخدام L2TP في الأنظمة القديمة التي تحتاج إلى دعم VPN أساسي.

L2TP مقابل IKEv2

IKEv2 هو أحدث وموثوق للغاية على الشبكات المحمولة. إنه يعيد الاتصال بسرعة عند التبديل بين Wi-Fi وبيانات الهاتف المحمول، مما يجعله مثاليًا للهواتف الذكية وأجهزة الكمبيوتر المحمولة. على عكس L2TP، الذي يضيف فقط نفقًا فوق IPsec، فإن IKEv2 هو جزء أصلي من إطار عمل IPsec، مما يمنحه تكاملًا أكثر إحكامًا ومعالجة أمان أقوى. بالنسبة لمستخدمي الهواتف المحمولة، فإن IKEv2 هو عادة الخيار الأفضل.

L2TP مقابل OpenVPN

OpenVPN هو مفتوح المصدر ومرن للغاية، ويمكن تشغيله على أي منفذ تقريبًا، بما في ذلك TCP 443، مما يساعده على تجاوز جدران الحماية والرقابة. يعتمد L2TP على منافذ وبروتوكولات ثابتة غالبًا ما يتم حظرها. كلاهما آمن، لكن OpenVPN عمومًا يوفر قابلية تكيف أفضل في البيئات المقيدة.

L2TP مقابل SSTP

SSTP، الذي أنشأته Microsoft، يستخدم SSL/TLS لتوفير تشفير قوي وتجاوز جدران الحماية بسهولة. يعمل بسلاسة على أنظمة Windows ولكنه يدعم بشكل محدود خارج هذا النظام. L2TP مدمج في المزيد من المنصات بشكل عام، ولكن قد يكون SSTP أكثر موثوقية للتطبيقات التي تعمل فقط على Windows.

L2TP مقابل WireGuard

WireGuard هو خفيف الوزن، وسريع للغاية، ومبني على التشفير الحديث. تصميمه البسيط يقلل من الأعباء، ويجعل من السهل تدقيقه، ويحسن الأداء. مقارنةً بـ L2TP، يقدم WireGuard سرعات أسرع، وأداءً أكثر سلاسة، وتكوينًا أبسط. يرى العديد من الخبراء الآن أن WireGuard هو الخيار الافتراضي اليوم، بينما يتم الاحتفاظ بـ L2TP بشكل أساسي للتوافق مع الأنظمة القديمة أو المؤسسات.

جدول المقارنة

بروتوكول | السرعة والأداء | مستوى الأمان | تجاوز جدار الحماية | دعم المنصة | أفضل حالة استخدام |

|---|---|---|---|---|---|

L2TP | أبطأ (التغليف المزدوج يضيف عبءًا) | لا تشفير بمفرده، آمن فقط عند اقترانه بـ IPsec | ضعيف (المنافذ الثابتة غالبًا ما تكون محجوبة) | مضمن في معظم أنظمة التشغيل (Windows، macOS، Linux، Android، iOS) | أنظمة قديمة، توافق المؤسسات |

PPTP | سريع جداً | غير آمن (تشفير معطل) | فقير | مدعوم على نطاق واسع ولكنه عفا عليه الزمن | غير موصى به |

IKEv2 | سريع، مستقر على الهاتف المحمول | قوي، متكامل تمامًا مع IPsec | معتدل | مدعوم على معظم أنظمة التشغيل، ممتاز على الهواتف المحمولة | مستخدمي الهواتف المحمولة، الأجهزة المتنقلة |

OpenVPN | معتدل إلى سريع | قوي جدًا (SSL/TLS، تم تدقيقه من قبل المجتمع) | ممتاز (يعمل على أي منفذ، TCP/UDP) | يحتاج إلى عميل طرف ثالث | VPNs شخصية آمنة، تجاوز القيود |

SSTP | معتدل | قوي (مبني على SSL/TLS) | قوي على ويندوز | موطنها الأصلي هو Windows، محدود في أماكن أخرى | نشر يركز على Windows |

WireGuard | سريع جداً | قوي جداً (تشفير متقدم) | جيد (UDP فقط، ولكن مرن) | عبر المنصات، خفيف الوزن | الخيار الافتراضي الحديث للسرعة والأمان |

النقطة النهائية

في نهاية اليوم، لم يعد L2TP يقدم الكثير باستثناء توفره المدمج في معظم أنظمة التشغيل. هذا جيد إذا كنت عالقًا مع معدات قديمة أو تحتاج إلى التوافق، لكن مزودي VPN ومعظم المستخدمين قد انتقلوا بالفعل. اليوم، توفر بروتوكولات مثل IKEv2 وOpenVPN وWireGuard السرعة والموثوقية والأمان التي لا يمكن لـ L2TP ببساطة أن تنافسها. إذا كنت تختار VPN في عام 2026، فإن الخيار الأكثر منطقية هو استخدام خدمة متطورة مثل X-VPN، التي تدعم هذه البروتوكولات وتعمل بسلاسة عبر الأجهزة.

الأسئلة الشائعة

ما هو L2TP؟

L2TP، اختصار بروتوكول نفق الطبقة 2، ينشئ مسارًا لبياناتك للتحرك عبر الإنترنت. بمفرده، لا يوفر تشفيرًا. لهذا السبب سترى عادةً أنه مرتبط بـ IPsec، وهو طبقة أمان تغلق النفق. معًا، يُطلق عليهم L2TP/IPsec.

هل يقوم L2TP بتشفير البيانات؟

L2TP فقط ينشئ النفق ولكنه لا يخفي المحتويات داخله. لحماية خصوصية المعلومات، يتم استخدام L2TP تقريبًا دائمًا مع IPsec. يتولى IPsec التشفير، والمصادقة، وفحوصات السلامة، مما يضمن أن تكون اتصال VPN بالكامل آمنًا بما يكفي للاستخدام التجاري أو الشخصي.

أي المنافذ يستخدمها L2TP؟

يعتمد L2TP على UDP 1701 للأنفاق. عند استخدامه مع IPsec، يتطلب L2TP أيضًا UDP 500 لتعيين مفاتيح التشفير، وUDP 4500 لتجاوز NAT، وESP (البروتوكول 50) لنقل حركة المرور المشفرة. إذا تم حظر أحد هذه البروتوكولات بواسطة جدار ناري، فقد لا يتصل VPN.

هل L2TP VPN جيد؟

هذا يعتمد على احتياجاتك المحددة. يمكن أن يكون مفيدًا إذا كنت تستخدم أنظمة قديمة، أو إعدادات مؤسسية، أو تحتاج إلى بروتوكول مدمج في معظم أنظمة التشغيل. ومع ذلك، فإن البروتوكولات الأحدث مثل WireGuard أو IKEv2 تميل إلى أن تكون أسرع، وأسهل في التكوين، وأكثر موثوقية في بيئات الشبكة المقيدة. بالنسبة لمعظم المستخدمين في 2026، فإن هذه البروتوكولات المستخدمة بشكل شائع الآن هي عمومًا الخيار الأكثر ذكاءً.