Gli scienziati stanno correndo per proteggere i nostri dati dai computer più potenti mai immaginati — prima ancora che esistano.

Quella frase suona drammatica, ma riflette un cambiamento molto reale che sta avvenendo silenziosamente su Internet.

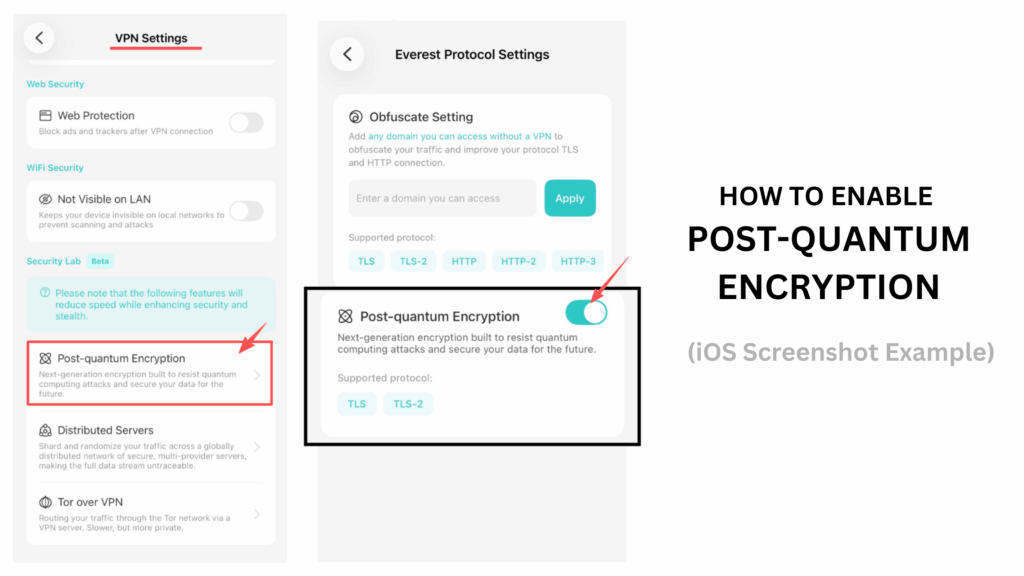

X-VPN ha aggiunto il supporto per l’approccio di crittografia post-quantistica (PQC) di Google nei protocolli standard TLS e TLS-2. Non si tratta di una nuova funzionalità appariscente e non cambierà improvvisamente come ti senti a usare il tuo VPN. Invece, fa parte di una timeline più lunga: preparare l’infrastruttura di oggi per i rischi che potrebbero apparire completamente solo tra anni.

È anche importante essere chiari su cosa significa e non significa. La crittografia post-quantistica fornisce protezione completa solo quando entrambe le parti di una connessione la supportano. Al momento, l’adozione su Internet è disomogenea. Quindi, questo aggiornamento riguarda meno un ritorno immediato e più il garantire che le fondamenta siano pronte prima che arrivi la pressione.

La sicurezza raramente fallisce tutto in una volta. Più spesso, si rompe quando i sistemi sono costretti ad adattarsi troppo tardi.

Supportare la crittografia post-quantistica fa parte della pianificazione della sicurezza a lungo termine di X-VPN — rafforzando ciò che funziona oggi mentre si prepara silenziosamente per ciò che potrebbe arrivare dopo. Nulla cambia per gli utenti da un giorno all’altro, ed è intenzionale. L’obiettivo è rendere le transizioni future più fluide, non dirompenti.

Table of Contents

Perché la crittografia è importante nella vita quotidiana

La crittografia non è qualcosa a cui la maggior parte delle persone pensa, ed è esattamente come dovrebbe essere.

Ogni volta che invii un messaggio, controlli il tuo conto bancario, paghi qualcosa online o accedi a un’app, la crittografia sta già facendo il suo lavoro. Funziona silenziosamente in background, trasformando informazioni leggibili — password, messaggi, dettagli di pagamento — in dati che sembrano privi di significato per chiunque non dovrebbe vederli.

Alla sua base, questa protezione si basa su un semplice squilibrio: alcuni problemi matematici sono facili da risolvere in un modo, ma estremamente difficili da annullare.

Moltiplicare due numeri grandi è banale per un computer. Scoprire quali due numeri hanno creato il risultato può richiedere milioni di anni con le macchine di oggi. Quella differenza è ciò che mantiene i tuoi messaggi privati e i tuoi conti al sicuro.

E per ora, funziona sorprendentemente bene.

La domanda non è se la crittografia funzioni oggi, ma se funzionerà ancora domani.

La minaccia del calcolo quantistico

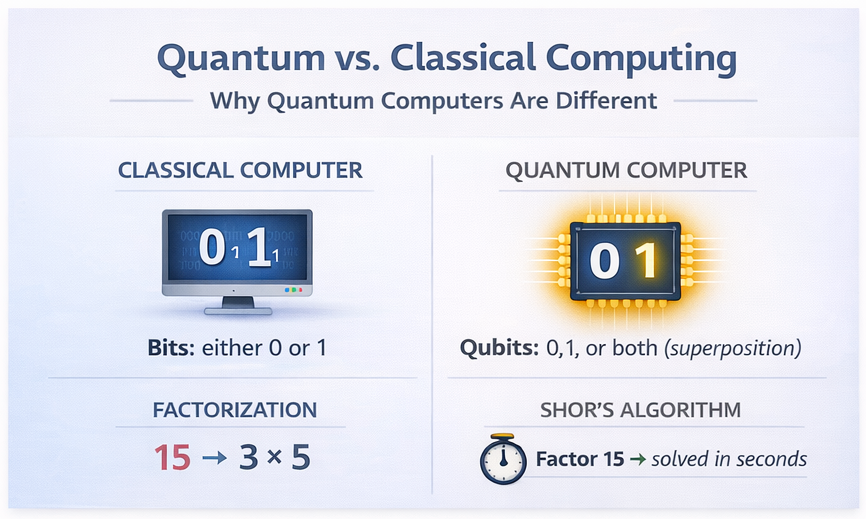

I computer quantistici non eseguono semplicemente versioni più veloci degli stessi calcoli. Funzionano in modo diverso.

I computer tradizionali elaborano le informazioni utilizzando bit — o 0 o 1. I computer quantistici utilizzano qubit, che possono esistere in più stati contemporaneamente. Questa differenza consente alle macchine quantistiche di esplorare determinati problemi in parallelo, piuttosto che passo dopo passo.

Per la maggior parte delle attività quotidiane, non importa. Per la crittografia, importa molto.

Perché questo è importante

Nel 1994, il matematico Peter Shor dimostrò che un computer quantistico sufficientemente potente potrebbe, in teoria, rompere molti dei sistemi di crittografia su cui facciamo affidamento oggi — inclusi RSA ed ECC.

Quei macchinari quantistici non esistono ancora. Ma molti esperti credono che potrebbero arrivare entro i prossimi 10 a 20 anni.

Se ciò accade, la crittografia che richiederebbe ai computer di oggi milioni di anni per essere violata potrebbe essere ridotta a ore o minuti.

L’impatto non sarebbe astratto. Potrebbe influenzare:

- transazioni finanziarie e sistemi bancari

- comunicazioni governative e militari

- record medici e sanitari

- segreti aziendali e proprietà intellettuale

- infrastrutture critiche di cui le società dipendono

Questo crea non solo una preoccupazione futura, ma un modello di rischio attuale.

“Raccogli ora, decrittografa dopo”

Uno dei rischi quantistici più gravi non è un attacco drammatico nel futuro, ma è uno silenzioso che sta accadendo oggi.

Gli attaccanti possono già intercettare dati crittografati, conservarli per anni e decrittarli in seguito una volta che il calcolo quantistico diventa abbastanza potente. Questa strategia è nota come “raccolta ora, decrittazione dopo.”

Il rischio quantistico più immediato non è la decrittazione futura, ma i dati che vengono catturati oggi e decrittati anni dopo.

Questo è il motivo per cui i team di sicurezza non stanno aspettando che i computer quantistici arrivino completamente prima di agire.

Dove si inserisce X-VPN

Il supporto di X-VPN per la crittografia post-quantistica segue questa stessa logica.

Aggiungendo la crittografia post-quantistica (PQC) di Google agli standard dei protocolli TLS e TLS-2, X-VPN si allinea a come l’intero internet si sta preparando per un cambiamento crittografico a lungo termine. Questo approccio si concentra sulla compatibilità, consentendo di sovrapporre nuove protezioni ai sistemi esistenti senza compromettere ciò che già funziona.

È anche importante essere realistici. La crittografia post-quantistica diventa pienamente efficace solo quando entrambe le parti di una connessione la supportano, e questo non è ancora universale. Oggi, questo lavoro riguarda la preparazione, non le garanzie.

L’alternativa — aspettare che il cambiamento diventi urgente — tende a essere molto più dirompente.

Tieni Aggiornata la Tua App X-VPN

X-VPN ha introdotto il supporto per l’approccio di crittografia post-quantistica (PQC) di Google nei suoi protocolli standard TLS e TLS-2 a partire dal rilascio di fine dicembre 2025.

Per garantire la compatibilità con gli ultimi aggiornamenti di sicurezza, assicurati di utilizzare la versione più recente dell’app X-VPN. Puoi scaricare o aggiornare l’app dalla pagina ufficiale di download di X-VPN VPN Download.

La stessa app supporta sia l’uso gratuito che quello premium. Puoi iniziare a utilizzare X-VPN immediatamente come ospite senza necessità di un account, oppure accedi per accedere alle funzionalità premium se hai un abbonamento.

Prima di andare oltre, è utile capire cos’è realmente la crittografia post-quantistica — e cosa non è.

Cos’è la crittografia post-quantistica?

La crittografia post-quantistica (PQC) è progettata per proteggere i dati sia dai computer di oggi che dai futuri computer quantistici.

Ecco il punto chiave:

La crittografia post-quantistica non richiede computer quantistici.

Nonostante il nome, la crittografia post-quantistica non richiede computer quantistici. Questi algoritmi funzionano sugli stessi telefoni, laptop e server che utilizziamo oggi. Ciò che cambia è la matematica sottostante: è progettata per resistere sia agli attacchi classici che a quelli quantistici.

Invece di sostituire la crittografia esistente da un giorno all’altro, la PQC viene solitamente implementata insieme alla crittografia tradizionale in un approccio ibrido.

In pratica, ciò significa che due strati di protezione lavorano insieme:

- cifratura tradizionale, che è dimostrata contro le minacce odierne

- cifratura post-quantistica, progettata per resistere a futuri attacchi basati su quantum

Solo se entrambi i livelli fossero compromessi, i dati crittografati sarebbero esposti.

Come viene aggiunta la crittografia post-quantistica nella pratica

La crittografia post-quantistica viene introdotta durante il handshake di crittografia — il breve scambio in cui due sistemi concordano le chiavi prima di stabilire una connessione sicura.

Rispetto ai tradizionali stretti di mano, gli stretti di mano post-quantum sono più grandi. Questo non è inefficienza, ma una conseguenza diretta della crittografia basata su reticoli che opera in uno spazio matematico ad alta dimensione.

Crittografia tradizionale vs. crittografia post-quantistica

I sistemi tradizionali come RSA ed ECC si basano su problemi come la fattorizzazione di numeri grandi o i logaritmi discreti delle curve ellittiche. Un computer quantistico sufficientemente potente potrebbe risolvere questi problemi in modo efficiente utilizzando l’algoritmo di Shor.

La crittografia basata su reticoli, come ML-KEM (precedentemente Kyber), segue un percorso diverso. La crittografia viene trasformata in un problema di ricerca di punti specifici all’interno di un reticolo complesso e ad alta dimensione, una struttura per la quale non è noto alcun percorso quantistico efficiente.

Anche con i computer quantistici, gli attacchi meglio conosciuti rimangono esponenzialmente costosi.

Scambio di Chiavi Ibrido

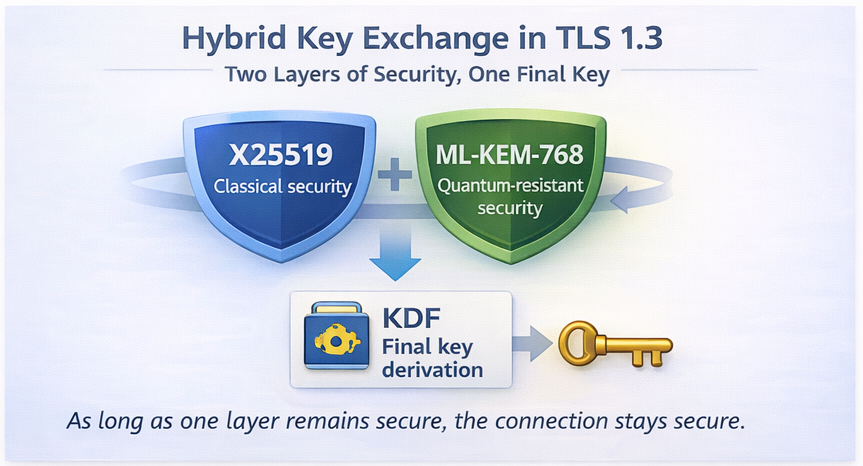

Per rimanere sicuro durante il periodo di transizione, Google ha introdotto un design di scambio di chiavi ibride in TLS 1.3.

Un esempio comune è X25519MLKEM768, dove:

- X25519 offre sicurezza classica delle curve ellittiche.

- ML-KEM-768 offre protezione post-quantistica

Entrambi i materiali chiave vengono generati durante un singolo handshake e combinati utilizzando una funzione di derivazione della chiave.

Lo scambio di chiavi ibrido è progettato in modo che, finché almeno un sistema crittografico rimane sicuro, la connessione rimanga sicura.

Perché la stretta di mano diventa più grande

Nell’estensione key_share del cliente, la dimensione totale è tipicamente di circa 1.216 byte, composta da:

- Chiave pubblica ML-KEM-768 (1.184 byte)

- Chiave pubblica X25519 (32 byte)

A confronto, un handshake tradizionale solo X25519 richiede solo 32 byte.

Questo aumento di dimensione riflette la complessità matematica necessaria per raggiungere la resistenza quantistica, non un semplice riempimento di forza bruta.

Sul lato server, viene scambiata una quantità simile di dati, inclusa una cifratura ML-KEM di circa 1.088 byte.

A causa di ciò, il messaggio TLS ClientHello potrebbe superare l’MTU comune di 1.500 byte, richiedendo la frammentazione dei pacchetti. Alcuni dispositivi di rete legacy hanno avuto difficoltà con questo nel 2024–2025, evidenziando le sfide del mondo reale dell’evoluzione crittografica.

Tuttavia, per gli utenti, l’intero processo rimane invisibile.

Perché TLS e TLS-2 sono importanti

Non tutti i protocolli di crittografia possono supportare la crittografia post-quantistica.

I protocolli standard TLS e TLS-2 includono meccanismi di estensione integrati. Questi consentono di aggiungere nuovi metodi crittografici—come il PQC—senza compromettere la compatibilità con i sistemi esistenti.

Questa flessibilità è la principale ragione per cui l’adozione della PQC oggi è focalizzata sui protocolli basati su TLS.

Altri protocolli non standard o sviluppati autonomamente spesso mancano di questa estensibilità. In quei casi, supportare il PQC richiederebbe importanti riprogettazioni o una riscrittura completa del protocollo.

Di conseguenza, anche i fornitori di VPN più avanzati oggi possono realisticamente supportare la crittografia post-quantistica solo a livello TLS/TS.

Supporto Clienti vs. Supporto Server

La crittografia post-quantistica offre piena protezione solo quando entrambe le parti di una connessione la supportano.

Se un server non supporta PQC, la connessione torna semplicemente alla crittografia tradizionale. La sicurezza non viene ridotta e le prestazioni rimangono le stesse. Questo comportamento di fallback è intenzionale: consente a Internet di transitare senza interrompere i servizi esistenti.

Puoi pensarlo come una transizione linguistica. Se entrambi i lati parlano la nuova lingua, la usano. Se no, tornano a ciò che entrambi comprendono.

Gli standard globali stanno già prendendo forma.

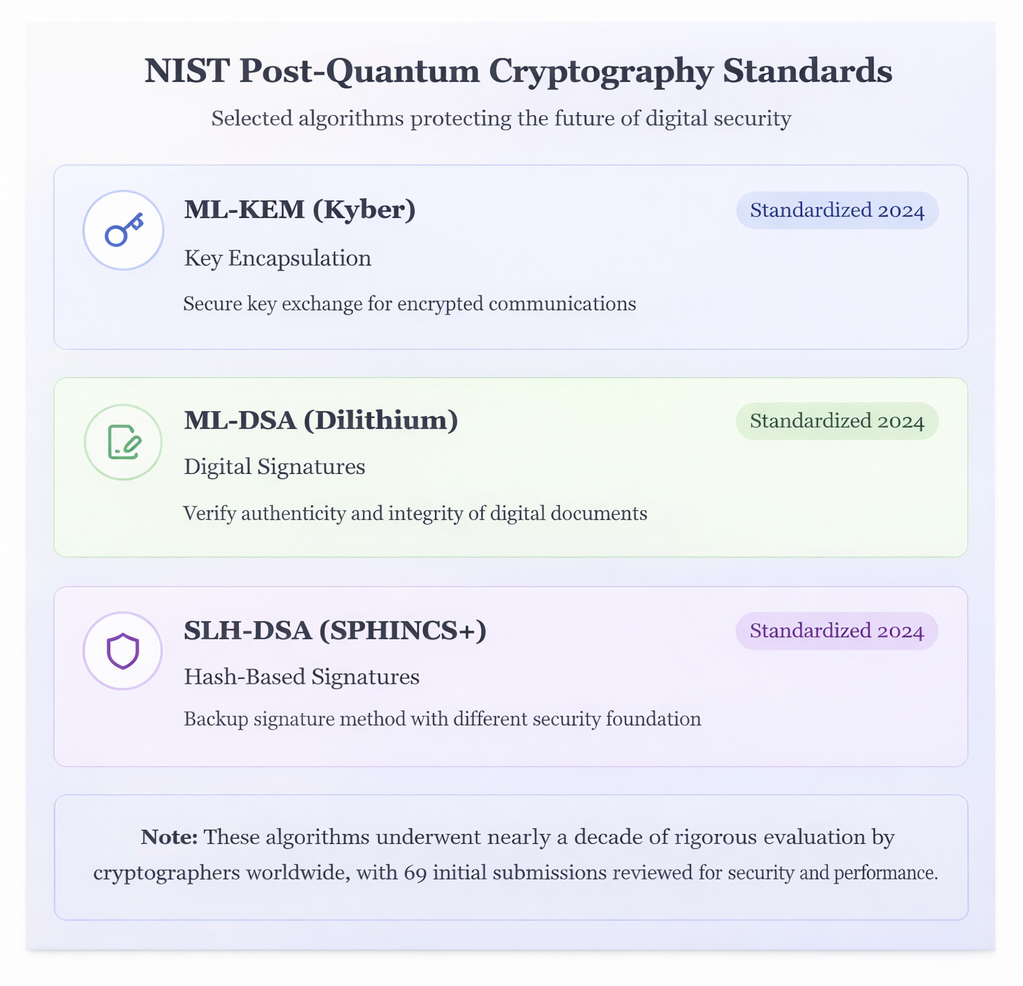

La crittografia post-quantistica non viene sviluppata in isolamento.

Dal 2016, il National Institute of Standards and Technology (NIST) degli Stati Uniti ha coordinato uno sforzo globale per valutare e standardizzare la crittografia resistente ai quanti. Crittografi, università e ricercatori sulla sicurezza di tutto il mondo hanno contribuito a questo processo.

Dopo aver esaminato 69 algoritmi candidati, il NIST ha finalizzato i suoi primi standard di crittografia post-quantistica nel 2024. Questi includono:

- ML-KEM (Kyber) per uno scambio di chiavi sicuro

- ML-DSA (Dilithium) per firme digitali

- SLH-DSA (SPHINCS+) come opzione di backup basata su hash

Questi standard sono stati testati e analizzati pubblicamente per quasi un decennio. L’obiettivo non era solo una teoria solida, ma una reale affidabilità in diversi dispositivi e ambienti.

Questo è importante perché segnala coordinamento. La crittografia post-quantistica non è più sperimentale: sta diventando parte delle fondamenta di sicurezza a lungo termine di Internet.

La protezione post-quantistica è già in uso.

Questo cambiamento non è teorico. Sta già accadendo.

- Google ha iniziato a testare meccanismi post-quantum in Chrome anni fa e ora li utilizza internamente

- Apple ha introdotto PQ3 per iMessage

- Signal ha aggiunto una protezione resistente ai quanti nel 2023.

- I fornitori di infrastrutture come Cloudflare offrono opzioni post-quantistiche.

La transizione è graduale, ma è in corso.

Cosa cambia e cosa non cambia oggi nella crittografia post-quantistica

La crittografia post-quantistica non è un interruttore che rende improvvisamente tutte le connessioni a prova di quantum.

Cosa fa:

- prepara i sistemi per futuri attacchi basati su quantum

- riduce l’esposizione a lungo termine ai rischi di “raccogliere ora, decrittare dopo”

- consente aggiornamenti graduali e non invasivi

Cosa non fa:

- proteggi istantaneamente ogni connessione ovunque

- override server che non hanno adottato PQC

- sostituire la necessità di una forte crittografia classica oggi

Comprendere questa distinzione aiuta a stabilire aspettative realistiche ed evita eccessivo entusiasmo.

Perché agire presto è importante

I computer quantistici in grado di violare la crittografia odierna non esistono ancora.

Ma le transizioni di sicurezza richiedono tempo e i dati catturati oggi potrebbero dover rimanere privati per decenni. Prepararsi in anticipo consente a Internet di evolversi con calma piuttosto che reagire sotto pressione.

Guardando avanti

Con standard globali in atto e con il dispiegamento nel mondo reale già in corso, internet sta cambiando — silenziosamente, con attenzione e deliberatamente.

Il supporto di X-VPN per la crittografia post-quantistica segue la stessa filosofia: proteggere ciò che funziona oggi e prepararsi per ciò che verrà dopo.

Perché quando arrivano cambiamenti importanti, la posizione più sicura è essere già pronti.

FAQ: Crittografia Post-Quantum

La crittografia post-quantistica richiede computer quantistici?

No. Nonostante il nome, la crittografia post-quantistica funziona interamente sui computer, telefoni e server di oggi. Il termine “post-quantistica” si riferisce ai problemi matematici utilizzati, che sono progettati per rimanere difficili anche se potenti computer quantistici diventassero disponibili in futuro.

Questo rallenterà il mio VPN o influenzerà le prestazioni?

Per la maggior parte degli utenti, non c’è alcun impatto evidente. La crittografia post-quantistica aggiunge un lavoro aggiuntivo durante il handshake di connessione iniziale, ma una volta stabilito il tunnel sicuro, il traffico normale scorre come al solito. L’approccio ibrido è progettato per migliorare la sicurezza a lungo termine senza sacrificare le prestazioni quotidiane.

Cosa succede se un server non supporta la crittografia post-quantistica?

Se il lato opposto della connessione non supporta PQC, il sistema torna automaticamente alla crittografia tradizionale. La sicurezza non viene ridotta e la connessione continua normalmente. Questo comportamento di fallback è intenzionale e consente a Internet di transitare gradualmente piuttosto che forzare cambiamenti immediati e dirompenti.

La crittografia post-quantistica è già standardizzata?

Sì. Il National Institute of Standards and Technology (NIST) degli Stati Uniti ha finalizzato il suo primo insieme di standard di crittografia post-quantistica nel 2024 dopo quasi un decennio di revisione pubblica e test. Questi standard ora fungono da base per l’adozione a lungo termine in tutto il settore.

Cosa significa il supporto post-quantistico di X-VPN per me oggi?

Oggi significa che il tuo VPN è pronto mentre l’ecosistema più ampio si evolve. La protezione completa post-quantum dipende dall’adozione su server e servizi, ma il supporto di X-VPN garantisce che non avrai bisogno di cambiamenti dirompenti in seguito. Man mano che sempre più internet adotta il PQC, i benefici si applicheranno automaticamente.