دانشمندان در حال رقابت برای محافظت از دادههای ما در برابر قدرتمندترین کامپیوترهایی هستند که تاکنون تصور شدهاند – قبل از اینکه حتی وجود داشته باشند.

آن جمله دراماتیک به نظر میرسد، اما تغییر بسیار واقعی را که به آرامی در سراسر اینترنت در حال وقوع است، منعکس میکند.

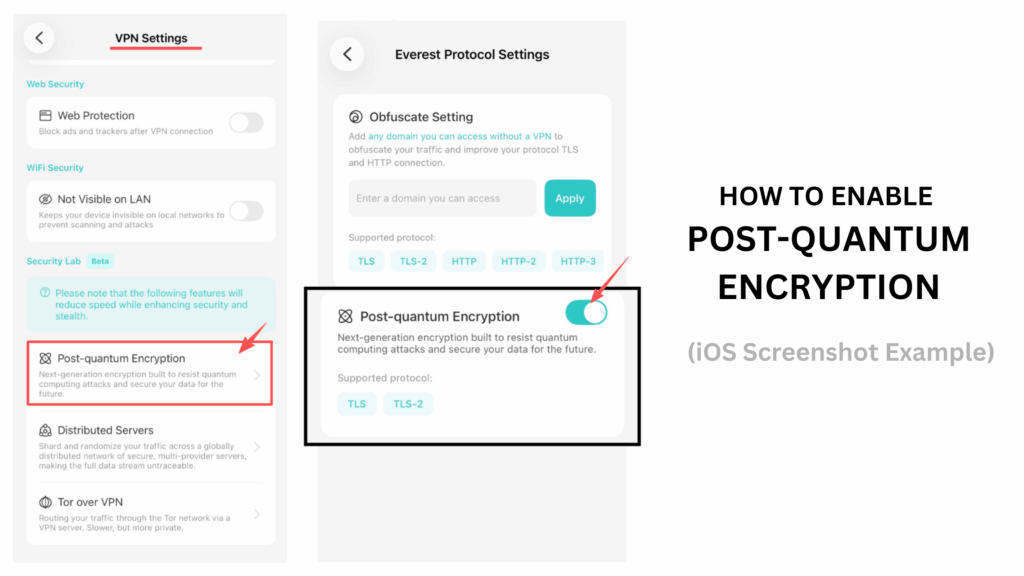

X-VPN پشتیبانی از رویکرد رمزنگاری پساکوانتومی (PQC) گوگل را در پروتکلهای استاندارد TLS و TLS-2 اضافه کرده است. این یک ویژگی جدید و چشمگیر نیست و به طور ناگهانی نحوه استفاده از VPN شما را تغییر نخواهد داد. در عوض، این بخشی از یک زمانبندی طولانیتر است – آمادهسازی زیرساختهای امروز برای خطراتی که ممکن است تنها سالها بعد به طور کامل ظاهر شوند.

همچنین مهم است که در مورد اینکه این چه معنایی دارد و چه معنایی ندارد، شفاف باشیم. رمزنگاری پساکوانتومی تنها زمانی حفاظت کامل را فراهم میکند که هر دو طرف یک ارتباط از آن پشتیبانی کنند. در حال حاضر، پذیرش در سراسر اینترنت نابرابر است. بنابراین، این بهروزرسانی کمتر به معنای بازده فوری است و بیشتر به این مربوط میشود که اطمینان حاصل کنیم که زیرساختها قبل از ورود فشار آماده هستند.

امنیت به ندرت به طور همزمان شکست میخورد. بیشتر اوقات، زمانی که سیستمها مجبور به سازگاری دیرهنگام میشوند، دچار مشکل میشوند.

پشتیبانی از رمزنگاری پساکوانتومی بخشی از برنامهریزی امنیتی بلندمدت X-VPN است — تقویت آنچه امروز کار میکند در حالی که به آرامی برای آنچه ممکن است در آینده بیاید آماده میشود. هیچ چیزی برای کاربران به طور ناگهانی تغییر نمیکند و این عمدی است. هدف این است که انتقالهای آینده را هموارتر و نه مختلکننده بسازد.

Table of Contents

چرا رمزنگاری در زندگی روزمره مهم است

رمزگذاری چیزی نیست که اکثر مردم به آن فکر کنند – و این دقیقاً همانطور که باید باشد.

هر بار که شما یک پیام ارسال میکنید، به حساب بانکی خود سر میزنید، برای چیزی به صورت آنلاین پرداخت میکنید یا وارد یک اپلیکیشن میشوید، رمزنگاری در حال انجام وظیفه خود است. این فرآیند به طور خاموش در پسزمینه کار میکند و اطلاعات قابل خواندن — رمزهای عبور، پیامها، جزئیات پرداخت — را به دادههایی تبدیل میکند که برای هر کسی که نباید آن را ببیند، بیمعنی به نظر میرسد.

در اصل، این حفاظت به یک عدم تعادل ساده متکی است: برخی از مسائل ریاضی به یک روش آسان هستند، اما به شدت دشوار است که آنها را برعکس کنیم.

ضرب دو عدد بزرگ برای یک کامپیوتر کار سادهای است. فهمیدن اینکه کدام دو عدد نتیجه را ایجاد کردهاند میتواند با ماشینهای امروزی میلیونها سال طول بکشد. این فاصله است که پیامهای شما را خصوصی و حسابهای شما را ایمن نگه میدارد.

و در حال حاضر، به طرز شگفتانگیزی خوب کار میکند.

سوال این نیست که آیا رمزنگاری امروز کار میکند – بلکه این است که آیا فردا نیز کار خواهد کرد.

تهدید محاسبات کوانتومی

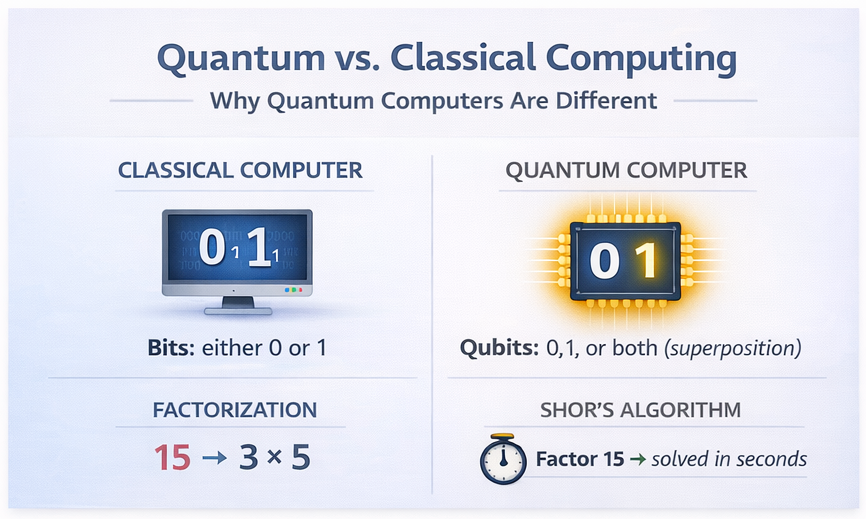

کامپیوترهای کوانتومی فقط نسخههای سریعتری از همان محاسبات را اجرا نمیکنند. آنها به طور متفاوتی کار میکنند.

رایانههای سنتی اطلاعات را با استفاده از بیتها پردازش میکنند – یا 0 یا 1. رایانههای کوانتومی از کیوبیتها استفاده میکنند، که میتوانند در چندین حالت به طور همزمان وجود داشته باشند. این تفاوت به ماشینهای کوانتومی اجازه میدهد تا برخی مسائل را به صورت موازی بررسی کنند، نه مرحله به مرحله.

برای بیشتر کارهای روزمره، این موضوع اهمیت ندارد. اما برای رمزنگاری، این موضوع بسیار مهم است.

چرا این مهم است

در سال 1994، ریاضیدان پیتر شور نشان داد که یک کامپیوتر کوانتومی به اندازه کافی قدرتمند میتواند، در تئوری، بسیاری از سیستمهای رمزنگاری که امروز به آنها وابستهایم — از جمله RSA و ECC — را شکسته و از بین ببرد.

این ماشینهای کوانتومی هنوز وجود ندارند. اما بسیاری از کارشناسان معتقدند که آنها میتوانند در 10 تا 20 سال آینده به وجود بیایند.

اگر این اتفاق بیفتد، رمزنگاری که شکستن آن برای کامپیوترهای امروزی میلیونها سال طول میکشد میتواند به ساعتها یا دقایق کاهش یابد.

تأثیر آن انتزاعی نخواهد بود. این میتواند بر موارد زیر تأثیر بگذارد:

- معاملات مالی و سیستمهای بانکی

- ارتباطات دولتی و نظامی

- سوابق پزشکی و بهداشتی

- رازهای تجاری و مالکیت معنوی

- زیرساختهای حیاتی که جوامع به آنها وابستهاند

این نه تنها یک نگرانی آینده ایجاد میکند، بلکه یک مدل ریسک در زمان حال نیز است.

“اکنون برداشت کنید، بعداً رمزگشایی کنید”

یکی از جدیترین خطرات کوانتومی حملهای دراماتیک در آینده نیست — بلکه یک خطر خاموش است که امروز در حال وقوع است.

مهاجمان میتوانند دادههای رمزگذاری شده را در حال حاضر رهگیری کنند، آنها را برای سالها ذخیره کنند و بعداً زمانی که محاسبات کوانتومی به اندازه کافی قدرتمند شود، آنها را رمزگشایی کنند. این استراتژی به عنوان “برداشت اکنون، رمزگشایی بعداً.” شناخته میشود.

بزرگترین ریسک کوانتومی فوری نه در رمزگشایی آینده، بلکه در ضبط دادهها در امروز و رمزگشایی آنها سالها بعد است.

این دلیل این است که تیمهای امنیتی منتظر نمیمانند تا کامپیوترهای کوانتومی به طور کامل وارد شوند قبل از اینکه اقدام کنند.

جایگاه X-VPN

پشتیبانی X-VPN از رمزنگاری پساکوانتومی از همین منطق پیروی میکند.

با افزودن رمزنگاری پساکوانتومی (PQC) گوگل به پروتکلهای استاندارد TLS و TLS-2، X-VPN با نحوه آمادهسازی اینترنت برای تغییرات رمزنگاری بلندمدت همسو میشود. این رویکرد بر سازگاری تمرکز دارد – اجازه میدهد تا حفاظتهای جدید بر روی سیستمهای موجود بدون شکستن آنچه که قبلاً کار میکند، اضافه شود.

همچنین مهم است که واقعگرا باشیم. رمزنگاری پساکوانتومی تنها زمانی به طور کامل مؤثر است که هر دو طرف یک ارتباط از آن پشتیبانی کنند و این هنوز جهانی نشده است. امروز، این کار درباره آمادگی است، نه تضمینها.

گزینه جایگزین — منتظر ماندن تا تغییر به یک ضرورت تبدیل شود — معمولاً بسیار بیشتر اختلالآور است.

برنامه X-VPN خود را به روز نگه دارید

X-VPN از رویکرد رمزنگاری پساکوانتومی (PQC) گوگل در پروتکلهای استاندارد TLS و TLS-2 از اواخر دسامبر 2025 پشتیبانی میکند.

برای اطمینان از سازگاری با آخرین بهروزرسانیهای امنیتی، مطمئن شوید که از جدیدترین نسخه برنامه X-VPN استفاده میکنید. میتوانید برنامه را از صفحه دانلود VPN رسمی X-VPN دانلود یا بهروزرسانی کنید.

همین برنامه از استفاده رایگان و پریمیوم پشتیبانی میکند. شما میتوانید بلافاصله به عنوان مهمان بدون نیاز به حساب کاربری از X-VPN استفاده کنید، یا اگر اشتراک دارید، وارد شوید تا به ویژگیهای پریمیوم دسترسی پیدا کنید.

قبل از ادامه، مفید است که بفهمیم رمزنگاری پساکوانتومی واقعاً چیست – و چه چیزی نیست.

رمزنگاری پساکوانتومی چیست؟

رمزنگاری پساکوانتومی (PQC) برای محافظت از دادهها در برابر کامپیوترهای امروزی و کامپیوترهای کوانتومی آینده طراحی شده است.

نکته کلیدی این است:

رمزنگاری پساکوانتومی به رایانههای کوانتومی نیاز ندارد.

با وجود نامش، رمزنگاری پساکوانتومی به رایانههای کوانتومی نیاز ندارد. این الگوریتمها بر روی همان تلفنها، لپتاپها و سرورهایی که امروز استفاده میکنیم، اجرا میشوند. آنچه تغییر میکند، ریاضیات زیرین است – این ریاضیات به گونهای طراحی شده است که در برابر حملات کلاسیک و کوانتومی مقاومت کند.

به جای جایگزینی رمزنگاری موجود به طور ناگهانی، PQC معمولاً در کنار رمزنگاری سنتی به صورت یک رویکرد ترکیبی پیادهسازی میشود.

در عمل، این به این معنی است که دو لایه حفاظت با هم کار میکنند:

- رمزنگاری سنتی که در برابر تهدیدات امروز اثبات شده است

- رمزنگاری پساکوانتومی، طراحی شده برای مقاومت در برابر حملات مبتنی بر کوانتوم در آینده

فقط در صورتی که هر دو لایه به خطر بیفتند، دادههای رمزگذاری شده در معرض خطر قرار میگیرند.

چگونه رمزنگاری پساکوانتومی در عمل اضافه میشود

رمزنگاری پساکوانتومی در طول دست دادن رمزگذاری معرفی میشود – تبادل کوتاهی که در آن دو سیستم بر روی کلیدها توافق میکنند قبل از اینکه یک اتصال امن برقرار کنند.

در مقایسه با دست دادنهای سنتی، دست دادنهای پساکوانتومی بزرگتر هستند. این عدم کارایی نیست، بلکه نتیجهای مستقیم از رمزنگاری مبتنی بر شبکه است که در فضای ریاضی با ابعاد بالا عمل میکند.

رمزنگاری سنتی در مقابل رمزنگاری پساکوانتومی

سیستمهای سنتی مانند RSA و ECC به مسائلی مانند تجزیه عددهای بزرگ یا لگاریتمهای گسسته منحنی بیضوی وابسته هستند. یک کامپیوتر کوانتومی با قدرت کافی میتواند این مسائل را به طور کارآمد با استفاده از الگوریتم شُر حل کند.

رمزنگاری مبتنی بر شبکه، مانند ML-KEM (که قبلاً Kyber نامیده میشد)، مسیر متفاوتی را دنبال میکند. رمزگذاری به یک مشکل تبدیل میشود که شامل یافتن نقاط خاص درون یک شبکه پیچیده و با ابعاد بالا است — ساختاری که هیچ میانبری کارآمد کوانتومی برای آن شناخته نشده است.

حتی با وجود کامپیوترهای کوانتومی، بهترین حملات شناخته شده همچنان به طور نمایی پرهزینه باقی میمانند.

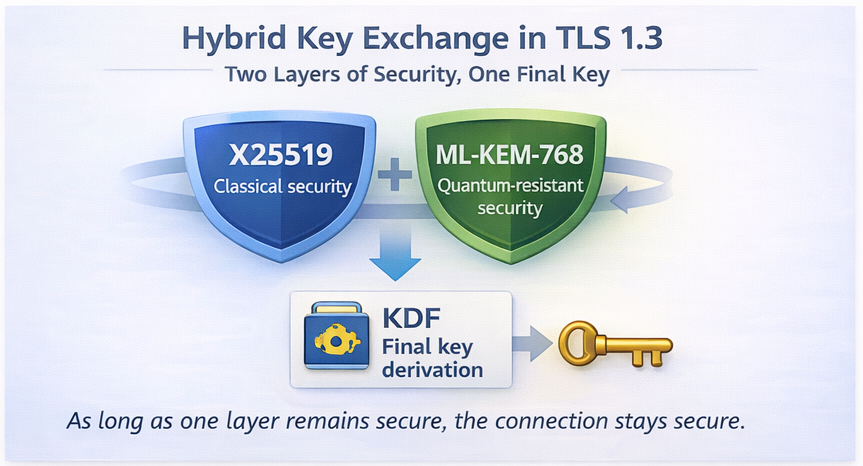

تبادل کلید هیبریدی

برای حفظ امنیت در دوره انتقال، گوگل یک طراحی تبادل کلید ترکیبی را در TLS 1.3 معرفی کرد.

یک مثال رایج X25519MLKEM768 است، جایی که:

- X25519 امنیت کلاسیک منحنی بیضوی را فراهم میکند

- ML-KEM-768 حفاظت پساکوانتومی را فراهم میکند

هر دو ماده کلیدی در طول یک دست دادن واحد تولید میشوند و با استفاده از یک تابع استخراج کلید ترکیب میشوند.

تبادل کلید هیبریدی به گونهای طراحی شده است که تا زمانی که حداقل یک سیستم رمزنگاری امن باقی بماند، اتصال امن باقی میماند.

چرا دست دادن بزرگتر میشود

در key_share افزونه مشتری، اندازه کل معمولاً حدود 1,216 بایت است که شامل:

- کلید عمومی ML-KEM-768 (1,184 بایت)

- کلید عمومی X25519 (32 بایت)

در مقایسه، یک دست دادن سنتی فقط با X25519 به 32 بایت نیاز دارد.

این افزایش اندازه نشاندهنده پیچیدگی ریاضی مورد نیاز برای دستیابی به مقاومت کوانتومی است، نه پر کردن با نیروی brute-force.

در سمت سرور، مقدار مشابهی از دادهها مبادله میشود، از جمله یک متن رمزگذاری شده ML-KEM به طور تقریبی 1,088 بایت.

به همین دلیل، پیام ClientHello TLS ممکن است از MTU معمول ۱,۵۰۰ بایت فراتر رود و نیاز به تکهتکه شدن بستهها داشته باشد. برخی از دستگاههای شبکه قدیمی در سالهای ۲۰۲۴–۲۰۲۵ با این مشکل دست و پنجه نرم کردند و چالشهای واقعی تکامل رمزنگاری را نشان دادند.

با این حال، این کل فرآیند برای کاربران نامرئی باقی میماند.

چرا TLS و TLS-2 مهم هستند

همه پروتکلهای رمزنگاری نمیتوانند از رمزنگاری پساکوانتومی پشتیبانی کنند.

پروتکلهای استاندارد TLS و TLS-2 شامل مکانیزمهای گسترش داخلی هستند. این مکانیزمها اجازه میدهند تا روشهای رمزنگاری جدید—مانند PQC—بدون شکستن سازگاری با سیستمهای موجود اضافه شوند.

این انعطافپذیری دلیل اصلی است که پذیرش PQC امروز بر روی پروتکلهای مبتنی بر TLS متمرکز است.

پروتکلهای غیر استاندارد یا خود توسعه یافته دیگر معمولاً این قابلیت گسترش را ندارند. در این موارد، پشتیبانی از PQC نیاز به طراحی مجدد عمده یا بازنویسی کامل پروتکل دارد.

در نتیجه، حتی پیشرفتهترین ارائهدهندگان VPN امروز تنها میتوانند بهطور واقعی از رمزنگاری پساکوانتومی در سطح TLS/TS پشتیبانی کنند.

پشتیبانی مشتری در مقابل پشتیبانی سرور

رمزنگاری پساکوانتومی تنها زمانی حفاظت کامل را فراهم میکند که هر دو طرف یک اتصال از آن پشتیبانی کنند.

اگر یک سرور از PQC پشتیبانی نکند، اتصال به سادگی به رمزنگاری سنتی بازمیگردد. امنیت کاهش نمییابد و عملکرد همانطور که هست باقی میماند. این رفتار بازگشتی عمدی است – این امکان را میدهد که اینترنت بدون شکستن خدمات موجود به سمت جلو حرکت کند.

شما میتوانید به آن به عنوان یک انتقال زبانی فکر کنید. اگر هر دو طرف به زبان جدید صحبت کنند، از آن استفاده میکنند. در غیر این صورت، به آنچه که هر دو درک میکنند، بازمیگردند.

استانداردهای جهانی در حال شکلگیری هستند

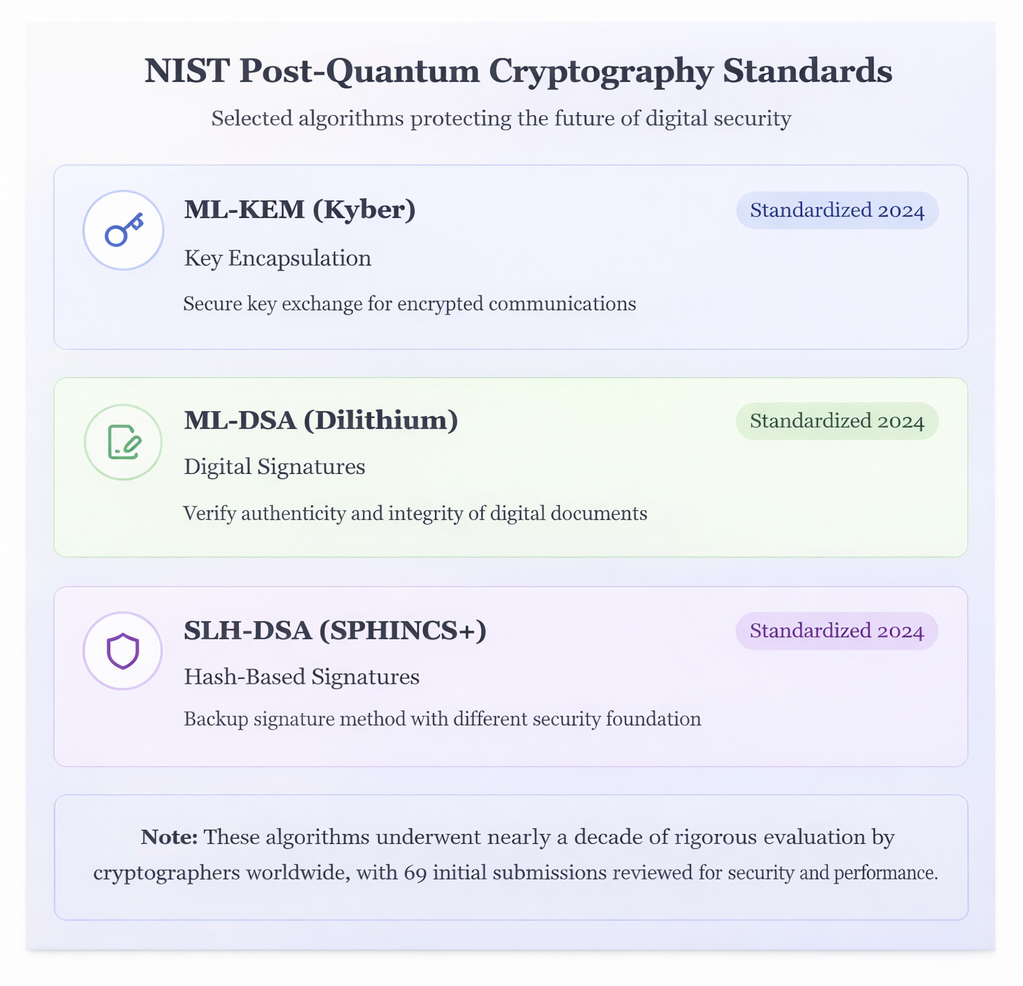

رمزنگاری پساکوانتومی به صورت جداگانه توسعه نمییابد.

از سال 2016، مؤسسه ملی استانداردها و فناوری ایالات متحده (NIST) یک تلاش جهانی را برای ارزیابی و استانداردسازی رمزنگاری مقاوم در برابر کوانتوم هماهنگ کرده است. رمزنگاران، دانشگاهها و محققان امنیتی در سرتاسر جهان در این فرآیند مشارکت کردهاند.

پس از بررسی 69 الگوریتم کاندیدا، NIST استانداردهای اولیه خود را در زمینه رمزنگاری پساکوانتومی در سال 2024 نهایی کرد. این استانداردها شامل:

- ML-KEM (Kyber) برای تبادل کلید امن

- ML-DSA (Dilithium) برای امضاهای دیجیتال

- SLH-DSA (SPHINCS+) به عنوان یک گزینه پشتیبان مبتنی بر هش

این استانداردها به مدت نزدیک به یک دهه به طور عمومی آزمایش و تحلیل شدند. هدف تنها نظریه قوی نبود، بلکه قابلیت اطمینان در دنیای واقعی در دستگاهها و محیطهای مختلف بود.

این موضوع اهمیت دارد زیرا نشاندهنده هماهنگی است. رمزنگاری پساکوانتومی دیگر تجربی نیست – بلکه در حال تبدیل شدن به بخشی از بنیاد امنیت بلندمدت اینترنت است.

حفاظت پساکوانتومی در حال حاضر در حال استفاده است

این تغییر نظری نیست. در حال حاضر در حال وقوع است.

- گوگل سالها پیش آزمایش مکانیزمهای پساکوانتومی را در کروم آغاز کرد و اکنون بهطور داخلی از آنها استفاده میکند

- اپل PQ3 برای iMessage را معرفی کرد

- سیگنال در سال 2023 حفاظت مقاوم در برابر کوانتوم را اضافه کرد

- ارائهدهندگان زیرساخت مانند Cloudflare گزینههای پساکوانتومی را ارائه میدهند.

انتقال به تدریج انجام میشود، اما در حال انجام است.

آنچه رمزنگاری پساکوانتومی انجام میدهد و آنچه امروز تغییر نمیکند

رمزنگاری پساکوانتومی یک سوئیچ نیست که ناگهان همه اتصالات را در برابر کوانتوم ایمن کند.

آنچه انجام میدهد:

- prepares systems for future quantum-based attacks

- کاهش قرارگیری طولانیمدت در خطرات “اکنون برداشت کن، بعد رمزگشایی کن”

- اجازه میدهد بهروزرسانیهای تدریجی و غیرمخرب.

آنچه انجام نمیدهد:

- بهطور آنی هر اتصال را در هر جا محافظت کنید

- سرورهایی که PQC را اتخاذ نکردهاند را نادیده بگیرید.

- نیاز به رمزنگاری کلاسیک قوی را امروز جایگزین کنید.

درک این تمایز به تعیین انتظارات واقعبینانه کمک میکند و از هیاهوی غیرضروری جلوگیری میکند.

چرا اقدام زودهنگام مهم است

کامپیوترهای کوانتومی که قادر به شکستن رمزنگاری امروز باشند هنوز وجود ندارند.

اما انتقالات امنیتی زمان میبرد و دادههای جمعآوری شده امروز ممکن است نیاز به حفظ حریم خصوصی برای دههها داشته باشند. آمادهسازی زودهنگام به اینترنت اجازه میدهد به آرامی تکامل یابد و نه اینکه تحت فشار واکنش نشان دهد.

نگاهی به آینده

با وجود استانداردهای جهانی و استقرار واقعی که در حال حاضر در حال انجام است، اینترنت در حال تغییر است – به آرامی، با احتیاط و به طور عمدی.

حمایت X-VPN از رمزنگاری پساکوانتومی همان فلسفه را دنبال میکند: از آنچه امروز کار میکند محافظت کنید و برای آنچه در آینده میآید آماده شوید.

زیرا وقتی تغییرات عمدهای رخ میدهد، امنترین موقعیت این است که از قبل آماده باشید.

سوالات متداول: رمزنگاری پساکوانتومی

آیا رمزنگاری پساکوانتومی به کامپیوترهای کوانتومی نیاز دارد؟

خیر. با وجود نامش، رمزنگاری پساکوانتومی به طور کامل بر روی کامپیوترها، تلفنها و سرورهای امروزی اجرا میشود. اصطلاح “پساکوانتوم” به مسائل ریاضی مورد استفاده اشاره دارد که به گونهای طراحی شدهاند که حتی اگر کامپیوترهای کوانتومی قدرتمند در آینده در دسترس قرار گیرند، همچنان دشوار باقی بمانند.

آیا این باعث کاهش سرعت VPN من یا تأثیر بر عملکرد خواهد شد؟

برای اکثر کاربران، تأثیر قابل توجهی وجود ندارد. رمزنگاری پساکوانتومی در طول دست دادن اولیه اتصال، کار اضافی را اضافه میکند، اما پس از برقراری تونل امن، ترافیک عادی به طور معمول اجرا میشود. رویکرد ترکیبی برای بهبود امنیت درازمدت بدون قربانی کردن عملکرد روزمره طراحی شده است.

اگر یک سرور از رمزنگاری پساکوانتومی پشتیبانی نکند، چه اتفاقی میافتد؟

اگر طرف دیگر اتصال از PQC پشتیبانی نکند، سیستم به طور خودکار به رمزنگاری سنتی بازمیگردد. امنیت کاهش نمییابد و اتصال به طور عادی ادامه مییابد. این رفتار بازگشت عمدی است و به اینترنت اجازه میدهد به تدریج انتقال یابد و نه اینکه تغییرات فوری و مخرب را تحمیل کند.

آیا رمزنگاری پساکوانتومی در حال حاضر استاندارد شده است؟

بله. موسسه ملی استانداردها و فناوری ایالات متحده (NIST) مجموعه اول استانداردهای رمزنگاری پساکوانتومی خود را در سال 2024 پس از نزدیک به یک دهه بررسی و آزمایش عمومی نهایی کرد. این استانداردها اکنون به عنوان پایهای برای پذیرش بلندمدت در سراسر صنعت عمل میکنند.

پشتیبانی پساکوانتومی X-VPN امروز برای من چه معنایی دارد؟

امروز، به این معنی است که VPN شما آماده است زیرا اکوسیستم گستردهتر در حال تحول است. حفاظت کامل پساکوانتومی به پذیرش در سراسر سرورها و خدمات بستگی دارد، اما پشتیبانی X-VPN اطمینان میدهد که شما نیازی به تغییرات مخرب در آینده نخواهید داشت. با پذیرش بیشتر اینترنت از PQC، مزایا به طور خودکار اعمال خواهد شد.