Ученые спешат защитить наши данные от самых мощных компьютеров, когда-либо вообразимых — прежде чем они вообще появятся.

Это предложение звучит драматично, но оно отражает очень реальный сдвиг, который тихо происходит по всему интернету.

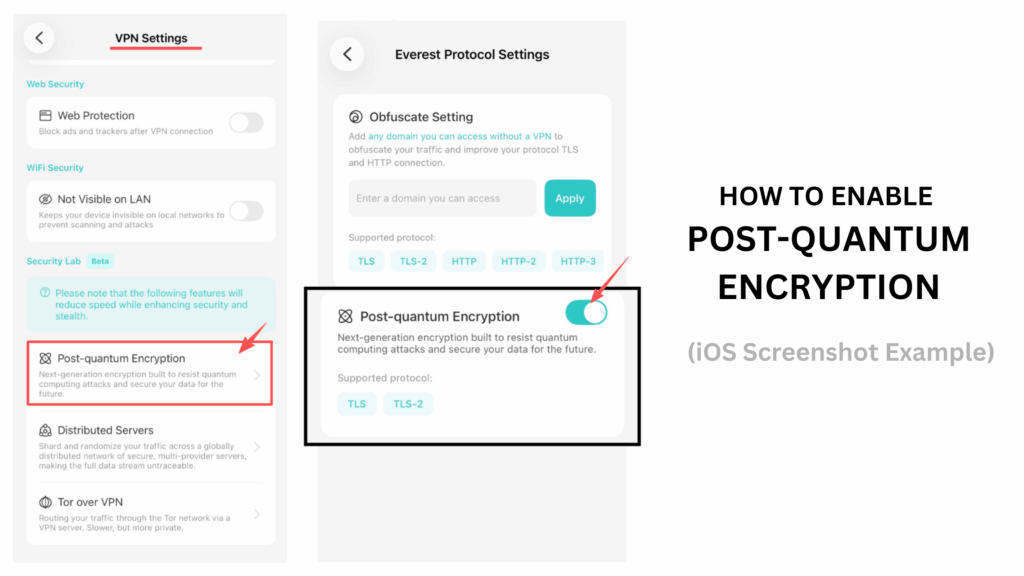

X-VPN добавил поддержку постквантовой криптографии (PQC) от Google в стандартные протоколы TLS и TLS-2. Это не яркая новая функция, и она не изменит внезапно ощущения от использования вашего VPN. Вместо этого это часть более долгосрочной стратегии — подготовка сегодняшней инфраструктуры к рискам, которые могут полностью проявиться только через несколько лет.

Также важно четко понимать, что это означает и что не означает. Постквантовая криптография обеспечивает полную защиту только тогда, когда обе стороны соединения поддерживают ее. В настоящее время внедрение в интернете неравномерно. Поэтому это обновление меньше связано с немедленной выгодой и больше с тем, чтобы убедиться, что основы готовы, прежде чем появится давление.

Безопасность редко терпит неудачу сразу. Чаще всего она ломается, когда системы вынуждены адаптироваться слишком поздно.

Поддержка постквантовой криптографии является частью долгосрочного плана безопасности X-VPN — укрепление того, что работает сегодня, одновременно готовясь к тому, что может произойти в будущем. Ничего не меняется для пользователей за одну ночь, и это намеренно. Цель состоит в том, чтобы сделать будущие переходы более плавными, а не разрушительными.

Table of Contents

Почему шифрование имеет значение в повседневной жизни

Шифрование — это не то, о чем думает большинство людей, и именно так и должно быть.

Каждый раз, когда вы отправляете сообщение, проверяете свой банковский счет, оплачиваете что-то онлайн или входите в приложение, шифрование уже выполняет свою работу. Оно работает тихо в фоновом режиме, превращая читаемую информацию — пароли, сообщения, данные о платежах — в данные, которые выглядят бессмысленно для любого, кто не должен их видеть.

В своей основе эта защита основывается на простом дисбалансе: некоторые математические задачи легко решить одним способом, но крайне сложно отменить.

Умножение двух больших чисел не составляет труда для компьютера. Определить, какие два числа привели к результату, может занять миллионы лет на современных машинах. Этот разрыв и обеспечивает конфиденциальность ваших сообщений и безопасность ваших аккаунтов.

И на данный момент это работает удивительно хорошо.

Вопрос не в том, работает ли шифрование сегодня — а в том, будет ли оно работать завтра.

Угроза квантовых вычислений

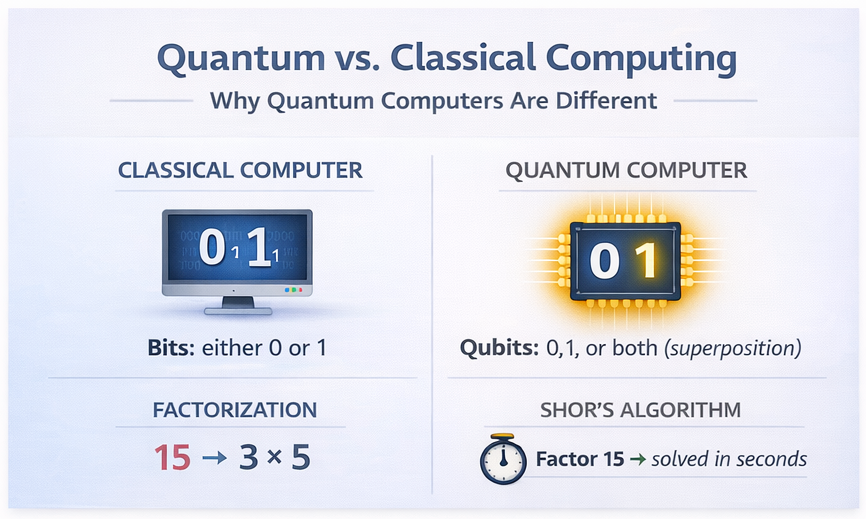

Квантовые компьютеры не просто выполняют более быстрые версии одних и тех же вычислений. Они работают иначе.

Традиционные компьютеры обрабатывают информацию с помощью битов — либо 0, либо 1. Квантовые компьютеры используют кубиты, которые могут существовать в нескольких состояниях одновременно. Это различие позволяет квантовым машинам исследовать определенные проблемы параллельно, а не шаг за шагом.

Для большинства повседневных задач это не имеет значения. Для шифрования это имеет большое значение.

Почему это важно

В 1994 году математик Питер Шор показал, что достаточно мощный квантовый компьютер теоретически может сломать многие из систем шифрования, на которые мы полагаемся сегодня — включая RSA и ECC.

Эти квантовые машины еще не существуют. Но многие эксперты считают, что они могут появиться в течение следующих 10-20 лет.

Если это произойдет, шифрование, которое сегодня потребовало бы миллионы лет для взлома может быть сокращено до часов или минут.

Влияние не будет абстрактным. Оно может повлиять на:

- финансовые транзакции и банковские системы

- государственные и военные коммуникации

- медицинские и здравоохранительные записи

- бизнес-секреты и интеллектуальная собственность

- критическая инфраструктура, от которой зависят общества

Это создает не только проблему будущего, но и модель риска на сегодняшний день.

“Собирайте сейчас, расшифровывайте позже”

Одним из самых серьезных квантовых рисков является не драматическая атака в будущем — это тихая угроза, происходящая сегодня.

Злоумышленники уже могут перехватывать зашифрованные данные, хранить их в течение многих лет и расшифровывать позже, когда квантовые вычисления станут достаточно мощными. Эта стратегия известна как “собирать сейчас, расшифровывать позже.”

Наиболее непосредственный квантовый риск заключается не в будущем расшифровании, а в том, что данные захватываются сегодня и расшифровываются через годы.

Вот почему команды безопасности не ждут полного прихода квантовых компьютеров, прежде чем действовать.

Где X-VPN подходит

Поддержка постквантовой криптографии X-VPN следует той же логике.

Добавляя постквантовую криптографию (PQC) Google к стандартным протоколам TLS и TLS-2, X-VPN согласуется с тем, как более широкий интернет готовится к долгосрочным криптографическим изменениям. Этот подход сосредоточен на совместимости — позволяя новым защитным механизмам накладываться на существующие системы, не нарушая то, что уже работает.

Также важно быть реалистичным. Постквантовая криптография становится полностью эффективной только тогда, когда обе стороны соединения поддерживают её, и это пока не является универсальным. Сегодня эта работа касается готовности, а не гарантий.

Альтернатива — ждать, пока изменения станут срочными, как правило, оказывается гораздо более разрушительной.

Держите ваше приложение X-VPN в актуальном состоянии

X-VPN внедрил поддержку подхода постквантовой криптографии (PQC) от Google в своих стандартных протоколах TLS и TLS-2, начиная с выпуска в конце декабря 2025 года.

Чтобы обеспечить совместимость с последними обновлениями безопасности, убедитесь, что вы используете самую последнюю версию приложения X-VPN. Вы можете скачать или обновить приложение с официальной страницы VPN Download X-VPN.

То же приложение поддерживает как бесплатное, так и платное использование. Вы можете начать использовать X-VPN немедленно в качестве гостя без необходимости в аккаунте, или войти в систему, чтобы получить доступ к премиум-функциям, если у вас есть подписка.

Прежде чем двигаться дальше, полезно понять, что такое постквантовая криптография — и что она собой не представляет.

Что такое постквантовая криптография?

Постквантовая криптография (PQC) предназначена для защиты данных как от современных компьютеров, так и от будущих квантовых компьютеров.

Вот ключевой момент:

Постквантовая криптография не требует квантовых компьютеров.

Несмотря на название, постквантовая криптография не требует квантовых компьютеров. Эти алгоритмы работают на тех же телефонах, ноутбуках и серверах, которые мы используем сегодня. Изменяется только математика, лежащая в основе — она разработана для защиты как от классических, так и от квантовых атак.

Вместо того чтобы заменять существующее шифрование за одну ночь, PQC обычно внедряется наряду с традиционной криптографией в гибридном подходе.

На практике это означает, что два слоя защиты работают вместе:

- традиционное шифрование, которое защищает от современных угроз

- постквантовое шифрование, разработанное для защиты от будущих атак на основе квантовых технологий

Только если оба слоя были бы скомпрометированы, зашифрованные данные были бы раскрыты.

Как постквантовая криптография внедряется на практике

Постквантовая криптография вводится во время шифрования рукопожатия — краткого обмена, в котором две системы согласовывают ключи перед установлением безопасного соединения.

По сравнению с традиционными рукопожатиями, постквантовые рукопожатия больше. Это не неэффективность, а прямая следствие работы криптографии на основе решеток в высокоразмерном математическом пространстве.

Традиционная и постквантовая криптография

Традиционные системы, такие как RSA и ECC, полагаются на задачи, такие как разложение больших чисел или дискретные логарифмы на эллиптических кривых. Достаточно мощный квантовый компьютер мог бы эффективно решать эти задачи, используя алгоритм Шора.

Криптография на основе решеток, такая как ML-KEM (ранее Kyber), идет по другому пути. Шифрование преобразуется в задачу нахождения конкретных точек внутри сложной, многомерной решетки — структуры, для которой не известны эффективные квантовые обходы.

Даже с квантовыми компьютерами, известные атаки остаются экспоненциально дорогими.

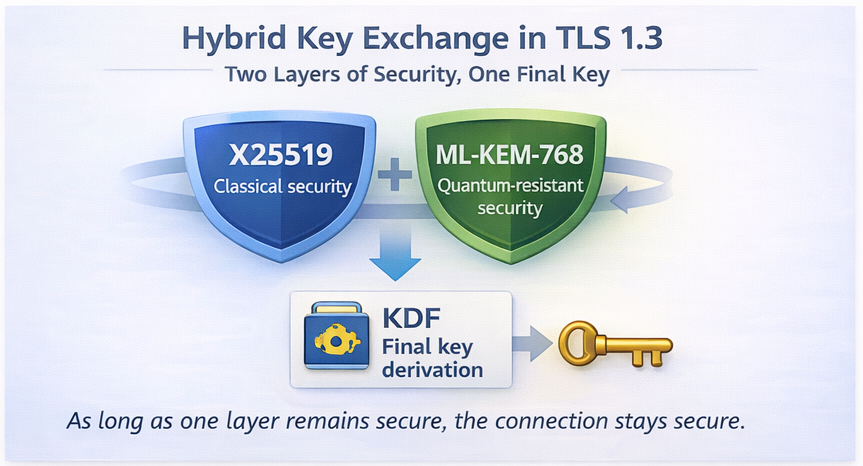

Гибридный обмен ключами

Чтобы оставаться в безопасности в переходный период, Google представила гибридный обмен ключами в TLS 1.3.

Распространенный пример — это X25519MLKEM768, где:

- X25519 обеспечивает классическую безопасность эллиптических кривых

- ML-KEM-768 обеспечивает защиту от квантовых атак.

Оба ключевых материала генерируются во время одного рукопожатия и комбинируются с использованием функции вывода ключа.

Гибридный обмен ключами разработан так, чтобы, пока хотя бы одна криптографическая система остается безопасной, соединение остается безопасным.

Почему рукопожатие становится больше

В расширении key_share клиента общий размер обычно составляет около 1,216 байт, состоящий из:

- ML-KEM-768 открытый ключ (1,184 байт)

- X25519 публичный ключ (32 байта)

В сравнении, традиционное рукопожатие только с X25519 требует всего 32 байта.

Это увеличение размера отражает математическую сложность, необходимую для достижения квантового сопротивления, а не простого увеличения объема.

На стороне сервера обменивалось аналогичное количество данных, включая шифротекст ML-KEM объемом примерно 1,088 байт.

Из-за этого сообщение TLS ClientHello может превышать общую MTU в 1,500 байт, что требует фрагментации пакетов. Некоторые устаревшие сетевые устройства испытывали с этим трудности в 2024–2025 годах, подчеркивая реальные проблемы, связанные с эволюцией криптографии.

Для пользователей, однако, весь этот процесс остается невидимым.

Почему важны TLS и TLS-2

Не все протоколы шифрования могут поддерживать постквантовую криптографию.

Стандартные TLS и TLS-2 протоколы включают встроенные механизмы расширения. Это позволяет добавлять новые криптографические методы, такие как PQC, без нарушения совместимости с существующими системами.

Эта гибкость является основной причиной того, что сегодня принятие PQC сосредоточено на протоколах на основе TLS.

Другие нестандартные или самостоятельно разработанные протоколы часто не обладают этой расширяемостью. В таких случаях поддержка PQC потребует значительных переработок или полного переписывания протокола.

В результате, даже самые современные провайдеры VPN сегодня могут реально поддерживать постквантовую криптографию только на уровне TLS/TS.

Поддержка клиентов против поддержки серверов

Постквантовая криптография обеспечивает полную защиту только тогда, когда обе стороны соединения поддерживают ее.

Если сервер не поддерживает PQC, соединение просто переходит на традиционное шифрование. Безопасность не снижается, а производительность остается на том же уровне. Это поведение по умолчанию является намеренным — оно позволяет интернету переходить на новые технологии, не нарушая работу существующих сервисов.

Вы можете рассматривать это как переход на новый язык. Если обе стороны говорят на новом языке, они его используют. Если нет, они возвращаются к тому, что понимают оба.

Глобальные стандарты уже начинают формироваться.

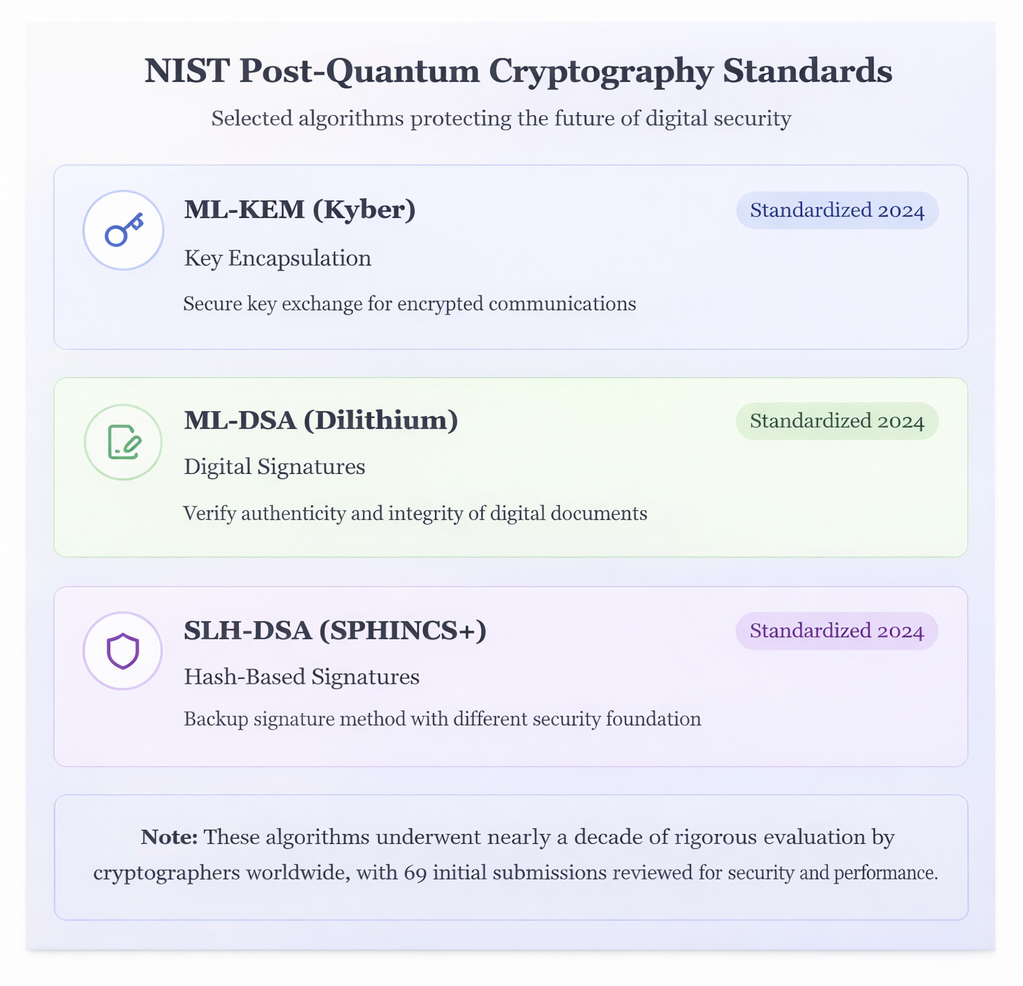

Постквантовая криптография не разрабатывается в изоляции.

С 2016 года Национальный институт стандартов и технологий (NIST) координирует глобальные усилия по оценке и стандартизации квантово-устойчивого шифрования. Криптографы, университеты и исследователи в области безопасности со всего мира внесли свой вклад в этот процесс.

После рассмотрения 69 кандидатных алгоритмов NIST утвердил свои первые стандарты постквантовой криптографии в 2024 году. К ним относятся:

- ML-KEM (Kyber) для безопасного обмена ключами

- ML-DSA (Dilithium) для цифровых подписей

- SLH-DSA (SPHINCS+) как вариант резервного копирования на основе хеширования

Эти стандарты публично тестировались и анализировались в течение почти десятилетия. Цель заключалась не только в сильной теории, но и в реальной надежности на различных устройствах и в разных средах.

Это важно, потому что это сигнализирует о координации. Постквантовая криптография больше не является экспериментальной — она становится частью долгосрочной основы безопасности интернета.

Защита после квантовых вычислений уже используется

Этот сдвиг не теоретический. Он уже происходит.

- Google начала тестирование постквантовых механизмов в Chrome несколько лет назад и теперь использует их внутри компании

- Apple представила PQ3 для iMessage

- Signal добавил защиту, устойчивая к квантовым атакам, в 2023 году.

- Поставщики инфраструктуры, такие как Cloudflare, предлагают постквантовые варианты.

Переход происходит постепенно, но он уже начался.

Что такое постквантовая криптография и что она не меняет сегодня

Постквантовая криптография не является переключателем, который внезапно делает все соединения квантово-устойчивыми.

Что это делает:

- подготавливает системы к будущим атакам на основе квантовых технологий

- уменьшает долгосрочное воздействие рисков «собрать сейчас, расшифровать позже»

- позволяет постепенные, ненавязчивые обновления

Что это не делает:

- мгновенно защищайте каждое соединение везде

- заменить серверы, которые не приняли PQC

- заменить необходимость в сильном классическом шифровании сегодня

Понимание этого различия помогает установить реалистичные ожидания и избежать ненужного ажиотажа.

Почему важно действовать рано

Квантовые компьютеры, способные взломать современное шифрование, пока не существуют.

Но переходы к безопасности требуют времени, и данные, собранные сегодня, могут оставаться конфиденциальными в течение десятилетий. Раннее подготовка позволяет интернету развиваться спокойно, а не реагировать под давлением.

Смотрим в будущее

С учетом глобальных стандартов и уже происходящего развертывания в реальном мире, интернет меняется — тихо, осторожно и целенаправленно.

Поддержка X-VPN постквантовой криптографии следует той же философии: защищать то, что работает сегодня, и готовиться к тому, что будет дальше.

Потому что, когда происходят значительные изменения, самая безопасная позиция — это уже быть готовым.

Часто задаваемые вопросы: Постквантовая криптография

Постквантовая криптография требует ли квантовые компьютеры?

Нет. Несмотря на название, постквантовая криптография полностью работает на современных компьютерах, телефонах и серверах. Термин «постквантовый» относится к математическим задачам, которые разработаны так, чтобы оставаться сложными, даже если в будущем станут доступны мощные квантовые компьютеры.

Это замедлит мой VPN или повлияет на производительность?

Для большинства пользователей нет заметного влияния. Постквантовая криптография добавляет некоторую дополнительную работу во время начального рукопожатия соединения, но как только защищенный туннель установлен, обычный трафик работает как обычно. Гибридный подход разработан для улучшения долгосрочной безопасности без ущерба для повседневной производительности.

Что произойдет, если сервер не поддерживает постквантовую криптографию?

Если другая сторона соединения не поддерживает PQC, система автоматически переходит на традиционное шифрование. Безопасность не снижается, и соединение продолжается нормально. Это поведение отката является преднамеренным и позволяет интернету постепенно переходить, а не заставлять немедленные, разрушительные изменения.

Постквантовая криптография уже стандартизирована?

Да. Национальный институт стандартов и технологий США (NIST) завершил разработку своего первого набора стандартов постквантовой криптографии в 2024 году после почти десятилетнего общественного обсуждения и тестирования. Эти стандарты теперь служат основой для долгосрочного внедрения в отрасли.

Что означает поддержка постквантовых технологий от X-VPN для меня сегодня?

Сегодня это означает, что ваш VPN готов к изменениям в более широкой экосистеме. Полная защита от постквантовых угроз зависит от внедрения на серверах и сервисах, но поддержка X-VPN гарантирует, что вам не понадобятся разрушительные изменения в будущем. По мере того как все больше интернет-ресурсов будет переходить на PQC, преимущества будут применяться автоматически.