يعمل العلماء بجد لحماية بياناتنا من أقوى أجهزة الكمبيوتر التي تم تصورها على الإطلاق – قبل أن توجد حتى.

تبدو تلك الجملة درامية، لكنها تعكس تحولًا حقيقيًا يحدث بهدوء عبر الإنترنت.

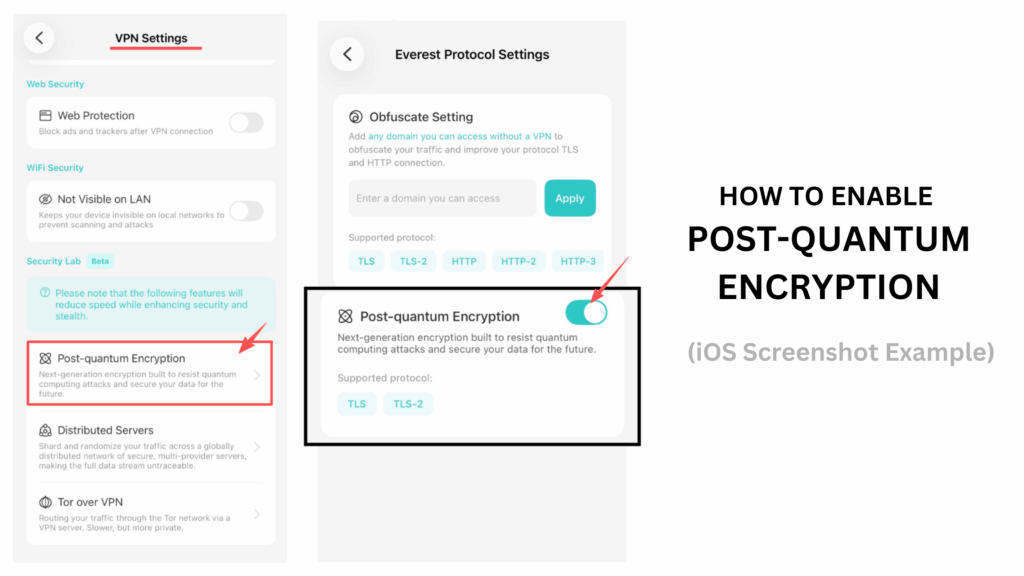

X-VPN قد أضاف دعمًا لنهج التشفير بعد الكم (PQC) من Google في بروتوكولات TLS وTLS-2 القياسية. هذه ليست ميزة جديدة لامعة، ولن تغير فجأة كيف تشعر عند استخدام VPN الخاص بك. بدلاً من ذلك، هي جزء من جدول زمني أطول – إعداد بنية اليوم التحتية للمخاطر التي قد تظهر بالكامل فقط بعد سنوات من الآن.

من المهم أيضًا أن نكون واضحين بشأن ما يعنيه هذا وما لا يعنيه. توفر التشفير بعد الكم حماية كاملة فقط عندما يدعم كلا الجانبين من الاتصال ذلك. في الوقت الحالي، فإن التبني عبر الإنترنت غير متساوٍ. لذا فإن هذا التحديث يتعلق أقل بالعائد الفوري، وأكثر بضمان أن الأسس جاهزة قبل وصول الضغط.

نادراً ما تفشل الأمان دفعة واحدة. في كثير من الأحيان، يحدث الانهيار عندما تضطر الأنظمة للتكيف في وقت متأخر جداً.

دعم التشفير بعد الكم هو جزء من خطة الأمان طويلة الأجل لـ X-VPN – تعزيز ما يعمل اليوم مع الاستعداد بهدوء لما قد يأتي بعد ذلك. لا يتغير شيء للمستخدمين بين عشية وضحاها، وهذا مقصود. الهدف هو جعل الانتقالات المستقبلية أكثر سلاسة، وليس مدمرة.

Table of Contents

لماذا تعتبر التشفير مهمة في الحياة اليومية

التشفير ليس شيئًا يفكر فيه معظم الناس – وهذا بالضبط كيف ينبغي أن يكون.

في كل مرة ترسل فيها رسالة، أو تتحقق من حسابك المصرفي، أو تدفع شيئًا عبر الإنترنت، أو تسجل الدخول إلى تطبيق، فإن التشفير يقوم بالفعل بعمله. إنه يعمل بصمت في الخلفية، محولًا المعلومات القابلة للقراءة – كلمات المرور، الرسائل، تفاصيل الدفع – إلى بيانات تبدو بلا معنى لأي شخص لا ينبغي له رؤيتها.

في جوهرها، تعتمد هذه الحماية على عدم توازن بسيط: بعض مسائل الرياضيات سهلة الحل بطريقة واحدة، لكنها صعبة للغاية في العكس.

إن ضرب عددين كبيرين هو أمر تافه بالنسبة للكمبيوتر. لكن معرفة أي عددين أنتجا النتيجة يمكن أن يستغرق ملايين السنين مع الآلات الحديثة. هذه الفجوة هي ما يحافظ على خصوصية رسائلك وأمان حساباتك.

والآن، يعمل بشكل رائع.

السؤال ليس ما إذا كانت التشفير تعمل اليوم – بل ما إذا كانت ستظل تعمل غدًا.

تهديد الحوسبة الكمومية

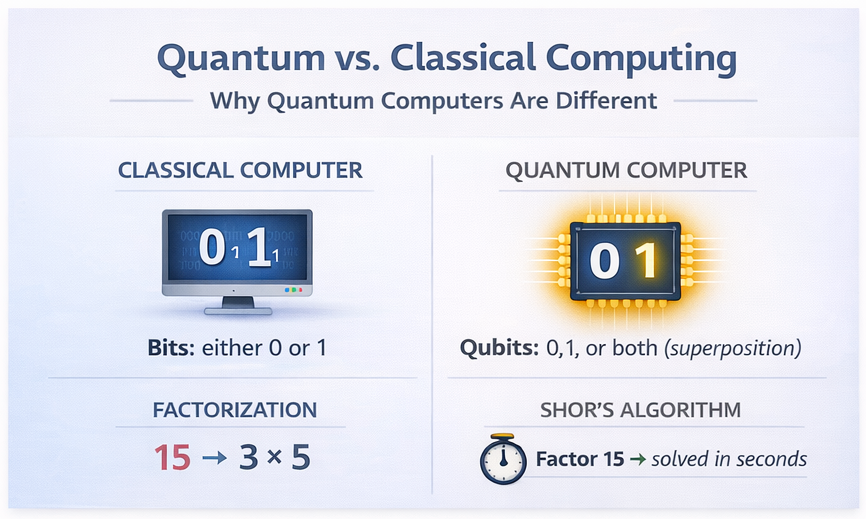

تعمل الحواسيب الكمومية بشكل مختلف، فهي لا تقوم فقط بتشغيل نسخ أسرع من نفس الحسابات.

تقوم الحواسيب التقليدية بمعالجة المعلومات باستخدام البتات – إما 0 أو 1. تستخدم الحواسيب الكمومية الكيوبتات، التي يمكن أن توجد في حالات متعددة في آن واحد. هذه الفروق تسمح للآلات الكمومية باستكشاف بعض المشكلات بشكل متوازي، بدلاً من خطوة بخطوة.

بالنسبة لمعظم المهام اليومية، لا يهم ذلك. بالنسبة للتشفير، فإنه يهم كثيرًا.

لماذا هذا مهم

في عام 1994، أظهر عالم الرياضيات بيتر شور أنه يمكن، من الناحية النظرية، لجهاز كمبيوتر كمي قوي بما فيه الكفاية كسر العديد من أنظمة التشفير التي نعتمد عليها اليوم – بما في ذلك RSA و ECC.

تلك الآلات الكمومية لم توجد بعد. لكن العديد من الخبراء يعتقدون أنها قد تصل في غضون 10 إلى 20 عامًا.

إذا حدث ذلك، فإن التشفير الذي سيستغرق ملايين السنين لكسر أجهزة الكمبيوتر اليوم يمكن أن يتم تقليصه إلى ساعات أو دقائق.

لن يكون التأثير مجرد مفهوم. يمكن أن يؤثر على:

- المعاملات المالية وأنظمة البنوك

- الاتصالات الحكومية والعسكرية

- السجلات الطبية والصحية

- أسرار الأعمال والملكية الفكرية

- البنية التحتية الحيوية التي تعتمد عليها المجتمعات

هذا لا يخلق فقط قلقًا مستقبليًا، بل نموذج خطر في الوقت الحاضر.

“احصد الآن، فك التشفير لاحقًا”

أحد أخطر المخاطر الكمية ليس هجومًا دراماتيكيًا في المستقبل – بل هو خطر هادئ يحدث اليوم.

يمكن للمهاجمين بالفعل اعتراض البيانات المشفرة، وتخزينها لسنوات، وفك تشفيرها لاحقًا بمجرد أن تصبح الحوسبة الكمومية قوية بما يكفي. تُعرف هذه الاستراتيجية باسم “الحصاد الآن، فك التشفير لاحقًا.”

أكبر خطر كمي فوري ليس فك التشفير في المستقبل، بل البيانات التي يتم التقاطها اليوم وفك تشفيرها بعد سنوات.

هذا هو السبب في أن فرق الأمان لا تنتظر وصول الحواسيب الكمومية بالكامل قبل اتخاذ الإجراءات.

أين يتناسب X-VPN

يدعم X-VPN التشفير بعد الكم بنفس المنطق.

من خلال إضافة التشفير الكمي بعد Google (PQC) إلى بروتوكولات TLS وTLS-2 القياسية، تتماشى X-VPN مع كيفية استعداد الإنترنت الأوسع للتغيير التشفيري على المدى الطويل. تركز هذه الطريقة على التوافق – مما يسمح بإضافة حماية جديدة إلى الأنظمة الحالية دون كسر ما يعمل بالفعل.

من المهم أيضًا أن نكون واقعيين. تصبح التشفير بعد الكم فعالة تمامًا فقط عندما يدعم كلا الجانبين من الاتصال ذلك، وهذا ليس شائعًا بعد. اليوم، يتعلق هذا العمل بالاستعداد، وليس بالضمانات.

البديل – الانتظار حتى تصبح التغييرات ملحة – يميل إلى أن يكون أكثر اضطرابًا بكثير.

احتفظ بتطبيق X-VPN الخاص بك محدثًا

قدمت X-VPN دعمًا لنهج التشفير بعد الكم (PQC) من Google في بروتوكولات TLS وTLS-2 القياسية بدءًا من إصدار أواخر ديسمبر 2025.

لضمان التوافق مع أحدث تحديثات الأمان، تأكد من أنك تستخدم أحدث إصدار من تطبيق X-VPN. يمكنك تنزيل أو تحديث التطبيق من الصفحة الرسمية لـ X-VPN تنزيل VPN.

يدعم نفس التطبيق الاستخدام المجاني والمدفوع. يمكنك البدء في استخدام X-VPN على الفور كضيف دون الحاجة إلى حساب، أو تسجيل الدخول للوصول إلى الميزات المميزة إذا كان لديك اشتراك.

قبل المضي قدمًا، من المفيد فهم ما هي التشفير بعد الكم فعلاً – وما ليست عليه.

ما هي التشفير بعد الكم؟

تشفير ما بعد الكم (PQC) مصمم لحماية البيانات من كل من أجهزة الكمبيوتر الحالية وأجهزة الكمبيوتر الكمومية المستقبلية.

إليك النقطة الرئيسية:

تشفير ما بعد الكم لا يتطلب أجهزة كمبيوتر كمومية.

على الرغم من الاسم، فإن التشفير بعد الكم لا يتطلب أجهزة كمبيوتر كمومية. تعمل هذه الخوارزميات على نفس الهواتف المحمولة، وأجهزة الكمبيوتر المحمولة، والخوادم التي نستخدمها اليوم. ما يتغير هو الرياضيات الأساسية — فهي مصممة لمقاومة كل من الهجمات الكلاسيكية والكمومية.

بدلاً من استبدال التشفير الحالي بين عشية وضحاها، يتم عادةً نشر PQC جنبًا إلى جنب مع التشفير التقليدي في نهج هجين.

في الممارسة العملية، يعني هذا أن طبقتين من الحماية تعملان معًا:

- التشفير التقليدي، الذي أثبت فعاليته ضد تهديدات اليوم

- تشفير ما بعد الكم، مصمم لمقاومة الهجمات المستقبلية القائمة على الكم

فقط إذا تم اختراق كلا الطبقتين، سيتم الكشف عن البيانات المشفرة.

كيف يتم إضافة التشفير بعد الكم في الممارسة العملية

تم تقديم التشفير بعد الكم أثناء مصافحة التشفير – التبادل القصير حيث تتفق نظامان على المفاتيح قبل إنشاء اتصال آمن.

بالمقارنة مع المصافحات التقليدية، فإن المصافحات بعد الكم أكبر. هذه ليست كفاءة منخفضة، بل هي نتيجة مباشرة لتشفير قائم على الشبكات يعمل في فضاء رياضي عالي الأبعاد.

التشفير التقليدي مقابل التشفير بعد الكم

تعتمد الأنظمة التقليدية مثل RSA و ECC على مشاكل مثل تحليل الأعداد الكبيرة أو اللوغاريتمات المنفصلة للمنحنيات البيانية. يمكن لجهاز كمبيوتر كمي قوي بما فيه الكفاية حل هذه المشاكل بكفاءة باستخدام خوارزمية شور.

تأخذ التشفير القائم على الشبكات، مثل ML-KEM (المعروف سابقًا باسم Kyber)، مسارًا مختلفًا. يتم تحويل التشفير إلى مشكلة العثور على نقاط محددة داخل شبكة معقدة وعالية الأبعاد – وهي بنية لا يُعرف عنها أي اختصار كمي فعال.

حتى مع الحواسيب الكمومية، تظل الهجمات المعروفة الأفضل باهظة التكلفة بشكل أسي.

تبادل المفاتيح الهجينة

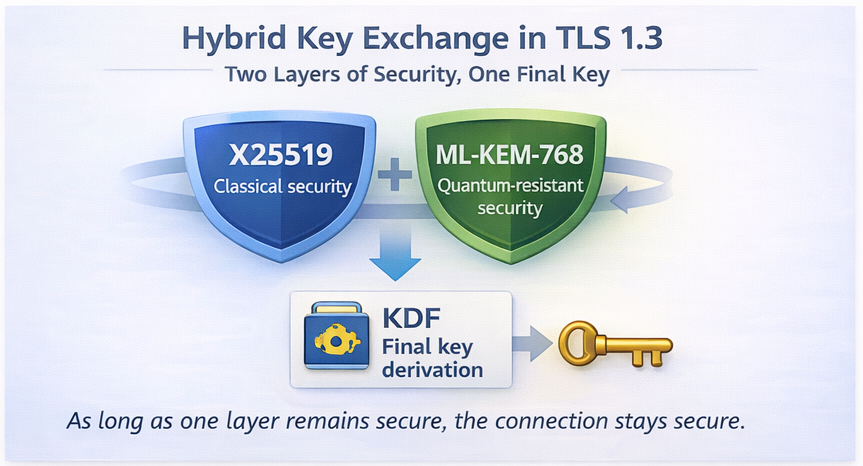

للحفاظ على الأمان خلال فترة الانتقال، قدمت Google تصميم تبادل المفاتيح الهجين في TLS 1.3.

مثال شائع هو X25519MLKEM768، حيث:

- يوفر X25519 أمان منحنى إهليلجي كلاسيكي

- يوفر ML-KEM-768 حماية بعد الكم

يتم توليد كلا المادتين الرئيسيتين خلال مصافحة واحدة ودمجهما باستخدام دالة اشتقاق المفتاح.

تم تصميم تبادل المفاتيح الهجينة بحيث طالما أن نظام تشفير واحد على الأقل يظل آمناً، تظل الاتصال آمناً.

لماذا تصبح المصافحة أكبر؟

في امتداد key_share الخاص بالعميل، يكون الحجم الإجمالي عادة حوالي 1,216 بايت، ويتكون من:

- ML-KEM-768 مفتاح عام (1,184 بايت)

- X25519 مفتاح عام (32 بايت)

بالمقارنة، يتطلب مصافحة X25519 التقليدية 32 بايت فقط.

يعكس هذا الزيادة في الحجم التعقيد الرياضي اللازم لتحقيق مقاومة الكم، وليس التوسيع بالقوة الغاشمة.

على جانب الخادم، يتم تبادل كمية مماثلة من البيانات، بما في ذلك نص مشفر ML-KEM بحجم يقارب 1,088 بايت.

بسبب ذلك، قد يتجاوز رسالة TLS ClientHello الحد الأقصى الشائع لوحدة النقل MTU البالغ 1,500 بايت، مما يتطلب تجزئة الحزم. واجهت بعض الأجهزة الشبكية القديمة صعوبة في ذلك في 2024-2025، مما يبرز التحديات الواقعية لتطور التشفير.

بالنسبة للمستخدمين، تظل هذه العملية بأكملها غير مرئية.

لماذا تعتبر TLS و TLS-2 مهمة

لا تدعم جميع بروتوكولات التشفير التشفير بعد الكم.

تتضمن بروتوكولات TLS و TLS-2 آليات توسيع مدمجة. تسمح هذه بإضافة طرق تشفير جديدة – مثل PQC – دون كسر التوافق مع الأنظمة الحالية.

تعتبر هذه المرونة السبب الرئيسي وراء تركيز اعتماد PQC اليوم على بروتوكولات قائمة على TLS.

تفتقر البروتوكولات غير القياسية أو التي تم تطويرها ذاتيًا غالبًا إلى هذه القابلية للتوسع. في تلك الحالات، سيتطلب دعم PQC إعادة تصميم كبيرة أو إعادة كتابة كاملة للبروتوكول.

نتيجة لذلك، حتى مزودي VPN الأكثر تقدمًا اليوم يمكنهم دعم التشفير بعد الكم بشكل واقعي فقط على مستوى TLS/TS.

دعم العملاء مقابل دعم الخادم

تقدم التشفير بعد الكم حماية كاملة فقط عندما يدعم كلا الجانبين من الاتصال ذلك.

إذا لم يدعم الخادم PQC، فإن الاتصال يعود ببساطة إلى التشفير التقليدي. لا يتم تقليل الأمان، وتبقى الأداء كما هو. هذا السلوك الاحتياطي هو سلوك مقصود – فهو يسمح للإنترنت بالانتقال دون كسر الخدمات الحالية.

يمكنك أن تفكر في الأمر كتحول لغوي. إذا كان كلا الجانبين يتحدثان اللغة الجديدة، فإنهما يستخدمانها. إذا لم يكن الأمر كذلك، فإنهما يعودان إلى ما يفهمانه كلاهما.

تتخذ المعايير العالمية شكلها بالفعل

لا يتم تطوير التشفير بعد الكم بشكل معزول.

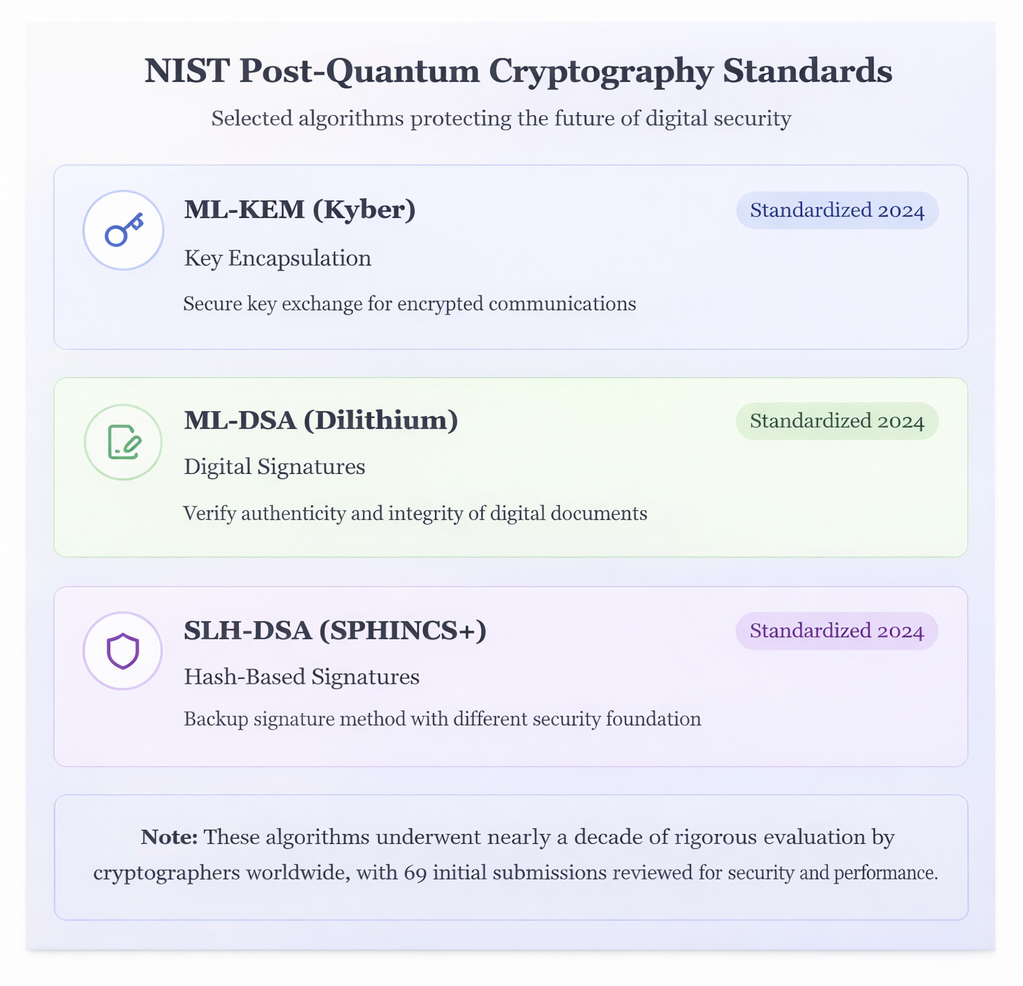

منذ عام 2016، قامت المعهد الوطني للمعايير والتكنولوجيا (NIST) في الولايات المتحدة بتنسيق جهد عالمي لتقييم وتوحيد التشفير المقاوم للكم. ساهم علماء التشفير والجامعات وباحثو الأمن في جميع أنحاء العالم في هذه العملية.

بعد مراجعة 69 خوارزمية مرشحة، أنهت NIST معاييرها الأولى للتشفير بعد الكم في عام 2024. وتشمل هذه:

- ML-KEM (Kyber) لتبادل المفاتيح بشكل آمن

- ML-DSA (Dilithium) للتوقيعات الرقمية

- SLH-DSA (SPHINCS+) كخيار احتياطي قائم على التجزئة

تم اختبار هذه المعايير وتحليلها علنًا لمدة تقارب العقد. لم يكن الهدف مجرد نظرية قوية، بل موثوقية في العالم الحقيقي عبر أجهزة وبيئات مختلفة.

هذا مهم لأنه يشير إلى التنسيق. لم تعد التشفير بعد الكم تجريبيًا – بل أصبحت جزءًا من أساس أمان الإنترنت على المدى الطويل.

الحماية بعد الكم تُستخدم بالفعل

هذا التحول ليس نظريًا. إنه يحدث بالفعل.

- بدأت Google اختبار آليات ما بعد الكم في Chrome منذ سنوات و تستخدمها الآن داخليًا

- قدمت Apple PQ3 لـ iMessage

- أضافت Signal حماية مقاومة للكم في عام 2023

- توفر مزودو البنية التحتية مثل Cloudflare خيارات ما بعد الكم.

الانتقال تدريجي، لكنه جارٍ.

ما الذي تغير وما لم يتغير اليوم في التشفير بعد الكم؟

التشفير بعد الكم ليس مفتاحًا يبدل فجأة جميع الاتصالات إلى حماية ضد الكم.

ما يفعله:

- يعد الأنظمة لهجمات مستقبلية قائمة على الكم

- يقلل من التعرض طويل الأمد لمخاطر “الحصاد الآن، فك التشفير لاحقًا”

- يتيح ترقيات تدريجية وغير مزعجة

ما لا يفعله:

- احمِ كل اتصال في كل مكان على الفور

- تجاوز الخوادم التي لم تعتمد PQC

- استبدال الحاجة إلى تشفير كلاسيكي قوي اليوم

فهم هذا التمييز يساعد في وضع توقعات واقعية ويتجنب الضجة غير الضرورية.

لماذا يهم التصرف مبكرًا

لا توجد حواسيب كمومية قادرة على كسر تشفير اليوم بعد.

لكن انتقالات الأمان تستغرق وقتًا، وقد تحتاج البيانات الملتقطة اليوم إلى البقاء خاصة لعقود. التحضير المبكر يسمح للإنترنت بالتطور بهدوء بدلاً من الرد تحت الضغط.

نظرة إلى الأمام

مع وجود معايير عالمية قيد التنفيذ ونشرها في العالم الحقيقي يحدث بالفعل، فإن الإنترنت يتغير – بهدوء، وبعناية، وبشكل مدروس.

يدعم X-VPN التشفير بعد الكم بنفس الفلسفة: حماية ما يعمل اليوم، والاستعداد لما سيأتي بعد ذلك.

لأنه عندما تصل التحولات الكبرى، فإن الوضع الأكثر أمانًا هو أن تكون جاهزًا بالفعل.

الأسئلة الشائعة: التشفير بعد الكم

هل تتطلب التشفير بعد الكم أجهزة كمبيوتر كمومية؟

لا. على الرغم من الاسم، فإن التشفير بعد الكم يعمل بالكامل على أجهزة الكمبيوتر والهواتف والخوادم الحالية. يشير مصطلح “بعد الكم” إلى المشاكل الرياضية المستخدمة، والتي تم تصميمها لتظل صعبة حتى لو أصبحت أجهزة الكمبيوتر الكمومية القوية متاحة في المستقبل.

هل سيؤدي ذلك إلى إبطاء VPN الخاص بي أو التأثير على الأداء؟

بالنسبة لمعظم المستخدمين، لا يوجد تأثير ملحوظ. تضيف التشفير بعد الكم بعض العمل الإضافي خلال مصافحة الاتصال الأولية، ولكن بمجرد إنشاء النفق الآمن، تعمل حركة المرور العادية كالمعتاد. تم تصميم النهج الهجين لتحسين الأمان على المدى الطويل دون التضحية بالأداء اليومي.

ماذا يحدث إذا لم يدعم الخادم التشفير بعد الكم؟

إذا لم يدعم الجانب الآخر من الاتصال PQC، فإن النظام يتراجع تلقائيًا إلى التشفير التقليدي. لا يتم تقليل الأمان، ويستمر الاتصال بشكل طبيعي. هذا السلوك التراجعي هو سلوك مقصود ويسمح للإنترنت بالانتقال تدريجياً بدلاً من فرض تغييرات فورية ومزعجة.

هل تم بالفعل توحيد التشفير بعد الكم؟

نعم. أكمل المعهد الوطني للمعايير والتكنولوجيا (NIST) في الولايات المتحدة مجموعة معاييره الأولى للتشفير بعد الكم في عام 2024 بعد ما يقرب من عقد من المراجعة العامة والاختبار. هذه المعايير الآن تشكل أساسًا للتبني على المدى الطويل عبر الصناعة.

ماذا يعني دعم X-VPN لما بعد الكم بالنسبة لي اليوم؟

اليوم، يعني أن VPN الخاص بك جاهز مع تطور النظام البيئي الأوسع. تعتمد الحماية الكاملة بعد الكم على التبني عبر الخوادم والخدمات، لكن دعم X-VPN يضمن أنك لن تحتاج إلى تغييرات مزعجة لاحقًا. مع اعتماد المزيد من الإنترنت لـ PQC، ستطبق الفوائد تلقائيًا.