Bilim insanları, henüz var olmadan en güçlü bilgisayarlardan verilerimizi korumak için yarışıyorlar.

O cümle dramatik geliyor, ama internet genelinde sessizce gerçekleşen çok gerçek bir değişimi yansıtıyor.

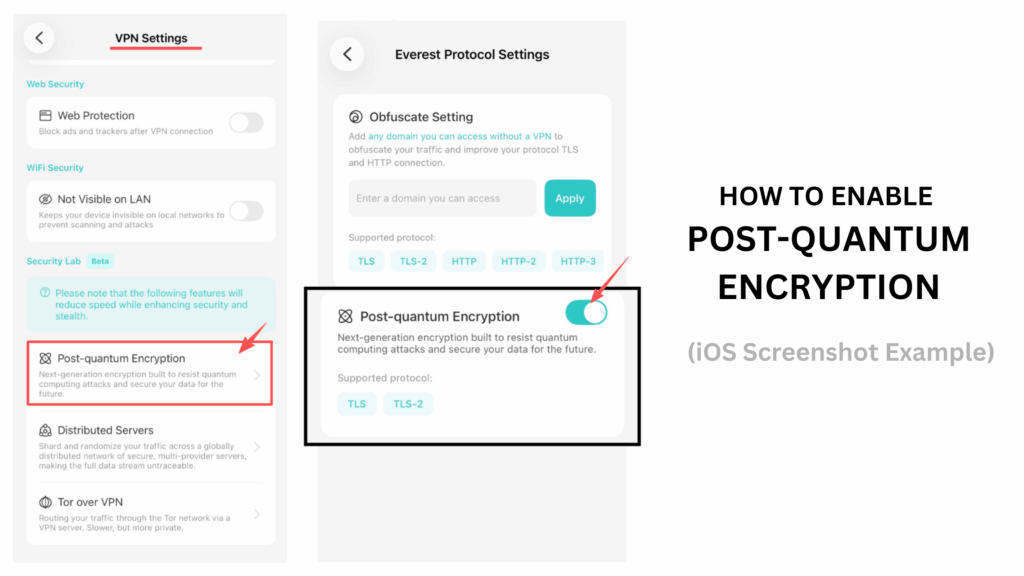

X-VPN, Google’un post-kuantum kriptografi (PQC) yaklaşımını standart TLS ve TLS-2 protokollerinde desteklemeye ekledi. Bu, göz alıcı bir yeni özellik değil ve VPN’inizi kullanma şeklinizi aniden değiştirmeyecek. Bunun yerine, daha uzun bir zaman çizelgesinin parçası — bugünün altyapısını, yalnızca yıllar sonra tam olarak ortaya çıkabilecek risklere hazırlamak.

Bu durumun ne anlama geldiğini ve ne anlama gelmediğini netleştirmek de önemlidir. Post-kuantum kriptografi, yalnızca bir bağlantının her iki tarafı da bunu desteklediğinde tam koruma sağlar. Şu anda, internet genelinde benimseme dengesizdir. Bu nedenle, bu güncelleme hemen bir kazanç sağlamakla ilgili değil, baskı gelmeden önce temellerin hazır olduğundan emin olmakla ilgilidir.

Güvenlik nadiren bir anda başarısız olur. Daha sık olarak, sistemler çok geç uyum sağlamak zorunda kaldığında bozulur.

Post-kuantum kriptografisini desteklemek, X-VPN’in uzun vadeli güvenlik planlamasının bir parçasıdır – bugün işe yarayanı güçlendirirken, gelecek için sessizce hazırlık yapmaktır. Kullanıcılar için bir gecede hiçbir şey değişmez ve bu kasıtlıdır. Amaç, gelecekteki geçişleri daha pürüzsüz hale getirmek, kesintili değil.

Table of Contents

Şifrelemenin Günlük Hayatta Neden Önemli Olduğu

Şifreleme, çoğu insanın düşünmediği bir şeydir – bu da tam olarak olması gereken şeydir.

Her mesaj gönderdiğinizde, banka hesabınızı kontrol ettiğinizde, çevrimiçi bir şey için ödeme yaptığınızda veya bir uygulamaya giriş yaptığınızda, şifreleme zaten işini yapıyor. Arka planda sessizce çalışarak, okunabilir bilgileri – şifreler, mesajlar, ödeme detayları – görmemesi gereken herkes için anlamsız görünen verilere dönüştürüyor.

Temelinde, bu koruma basit bir dengesizliğe dayanır: bazı matematik problemleri bir şekilde kolayca yapılabilir, ancak geri almak son derece zordur.

İki büyük sayıyı çarpmak bir bilgisayar için basittir. Sonucu oluşturan iki sayıyı bulmak ise günümüz makineleriyle milyonlarca yıl alabilir. Bu fark, mesajlarınızı özel tutan ve hesaplarınızı güvende tutan şeydir.

Ve şu an için, oldukça iyi çalışıyor.

Soru, şifrelemenin bugün işe yarayıp yaramadığı değil – yarın da işe yarayıp yaramayacağıdır.

Kuantum Bilgisayar Tehdidi

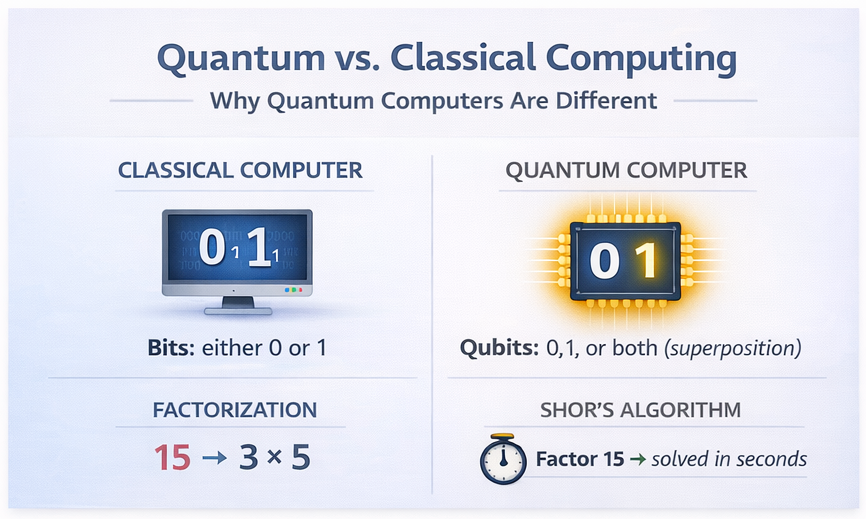

Kuantum bilgisayarlar sadece aynı hesaplamaların daha hızlı versiyonlarını çalıştırmaz. Farklı bir şekilde çalışırlar.

Geleneksel bilgisayarlar bilgiyi bitler kullanarak işler — ya 0 ya da 1. Kuantum bilgisayarlar ise qubit kullanır, bu da birden fazla durumda aynı anda var olabilmelerini sağlar. Bu fark, kuantum makinelerinin belirli problemleri adım adım yerine paralel olarak keşfetmesine olanak tanır.

Gündelik görevlerin çoğu için bu önemli değil. Şifreleme için bu çok önemlidir.

Bunun Önemi Nedir

1994 yılında, matematikçi Peter Shor, yeterince güçlü bir kuantum bilgisayarının teorik olarak, bugün güvendiğimiz birçok şifreleme sistemini – RSA ve ECC dahil – kırabileceğini gösterdi.

Bu kuantum makineleri henüz mevcut değil. Ancak birçok uzman, bunların önümüzdeki 10 ila 20 yıl içinde gelebileceğine inanıyor.

Eğer bu olursa, bugünün bilgisayarlarının kırmasının milyonlarca yıl alacağı şifreleme saatler veya dakikalar içinde çözülebilir.

Etkisi soyut olmayacak. Şunları etkileyebilir:

- finansal işlemler ve bankacılık sistemleri

- hükümet ve askeri iletişimler

- tıbbi ve sağlık kayıtları

- iş sırları ve fikri mülkiyet

- toplumların bağımlı olduğu kritik altyapı

Bu sadece gelecekte bir endişe yaratmakla kalmaz, aynı zamanda günümüzde bir risk modeli oluşturur.

“Harvest Now, Decrypt Later”

En ciddi kuantum risklerinden biri, gelecekteki dramatik bir saldırı değil – bugün gerçekleşen sessiz bir saldırıdır.

Saldırganlar şifreli verileri zaten yakalayabilir, yıllarca depolayabilir ve kuantum bilgisayarları yeterince güçlü hale geldiğinde daha sonra şifrelerini çözebilir. Bu strateji “şimdi topla, sonra çöz” olarak bilinir.

En acil kuantum riski, gelecekteki şifre çözme değil, bugün yakalanan verilerin yıllar sonra şifrelerinin çözülmesidir.

Bu yüzden güvenlik ekipleri, kuantum bilgisayarların tamamen gelmesini beklemeden harekete geçiyor.

X-VPN Nerede Yer Alır

X-VPN’in post-kuantum kriptografi desteği bu aynı mantığı izliyor.

Google’ın post-kuantum kriptografi (PQC) yaklaşımını standart TLS ve TLS-2 protokollerine ekleyerek, X-VPN, daha geniş internetin uzun vadeli kriptografik değişime nasıl hazırlandığıyla uyum sağlıyor. Bu yaklaşım, uyumluluğa odaklanıyor — yeni korumaların mevcut sistemlere eklenmesine izin vererek, zaten çalışan şeyleri bozmaz.

Gerçekçi olmak da önemlidir. Post-kuantum kriptografi, bir bağlantının her iki tarafı da bunu desteklediğinde tam olarak etkili hale gelir ve bu henüz evrensel değildir. Bugün, bu çalışma hazır olma ile ilgilidir, garanti ile değil.

Alternatif – değişimin acil hale gelmesini beklemek – genellikle çok daha yıkıcıdır.

X-VPN Uygulamanızı Güncel Tutun

X-VPN, Aralık 2025’in sonlarında piyasaya sürülen standart TLS ve TLS-2 protokollerinde Google’ın post-kuantum kriptografi (PQC) yaklaşımını desteklemeye başladı.

En son güvenlik güncellemeleriyle uyumluluğu sağlamak için, X-VPN uygulamasının en son sürümünü kullandığınızdan emin olun. Uygulamayı resmi X-VPN VPN İndirme sayfasından indirebilir veya güncelleyebilirsiniz.

Aynı uygulama hem ücretsiz hem de premium kullanımı desteklemektedir. Bir hesap gerektirmeden misafir olarak X-VPN’i hemen kullanmaya başlayabilirsiniz, veya bir aboneliğiniz varsa premium özelliklere erişmek için giriş yapabilirsiniz.

Daha ileri gitmeden, post-kuantum kriptografinin aslında ne olduğunu ve ne olmadığını anlamak faydalıdır.

Post-kuantum kriptografi nedir?

Post-kuantum kriptografi (PQC), verilerin hem bugünün bilgisayarlarından hem de gelecekteki kuantum bilgisayarlarından korunması için tasarlanmıştır.

İşte ana nokta:

Post-kuantum kriptografi kuantum bilgisayarlara ihtiyaç duymaz.

İsmi ne olursa olsun, post-kuantum kriptografi kuantum bilgisayarlara ihtiyaç duymaz. Bu algoritmalar, bugün kullandığımız aynı telefonlar, dizüstü bilgisayarlar ve sunucularda çalışır. Değişen, altında yatan matematiksel yapıdır — hem klasik hem de kuantum saldırılarına karşı dayanıklı olacak şekilde tasarlanmıştır.

Mevcut şifrelemeyi bir gecede değiştirmek yerine, PQC genellikle geleneksel kriptografi ile birlikte hibrit bir yaklaşım içinde kullanılır.

Pratikte, bu iki koruma katmanının birlikte çalıştığı anlamına gelir:

- geleneksel şifreleme, günümüz tehditlerine karşı kanıtlanmış olan

- kuantum sonrası şifreleme, gelecekteki kuantum tabanlı saldırılara karşı direnç gösterecek şekilde tasarlanmıştır

Sadece her iki katman da tehlikeye girerse, şifreli veriler açığa çıkacaktır.

Post-kuantum kriptografi pratikte nasıl eklenir

Post-kuantum kriptografi, şifreleme el sıkışması sırasında tanıtılır – iki sistemin güvenli bir bağlantı kurmadan önce anahtarlar üzerinde anlaştığı kısa bir değişim.

Geleneksel tokalaşmalara kıyasla, post-kuantum tokalaşmaları daha büyüktür. Bu bir verimsizlik değil, yüksek boyutlu matematiksel alanda çalışan ızgara tabanlı kriptografinin doğrudan bir sonucudur.

Geleneksel ve Post-Kuantum Kriptografi

Geleneksel sistemler, RSA ve ECC gibi, büyük sayıların çarpanlarına ayrılması veya eliptik eğri ayrık logaritmaları gibi problemlere dayanır. Yeterince güçlü bir kuantum bilgisayarı, bunları Shor’un algoritması kullanarak verimli bir şekilde çözebilir.

Ağ tabanlı kriptografi, ML-KEM (eski adıyla Kyber) gibi, farklı bir yol izler. Şifreleme, karmaşık, yüksek boyutlu bir ağın içinde belirli noktaları bulma problemi haline dönüştürülür – verimli bir kuantum kısayolunun bilinmediği bir yapı.

Kuantum bilgisayarlarla bile, en iyi bilinen saldırılar hala üssel olarak pahalı kalmaktadır.

Hibrit Anahtar Değişimi

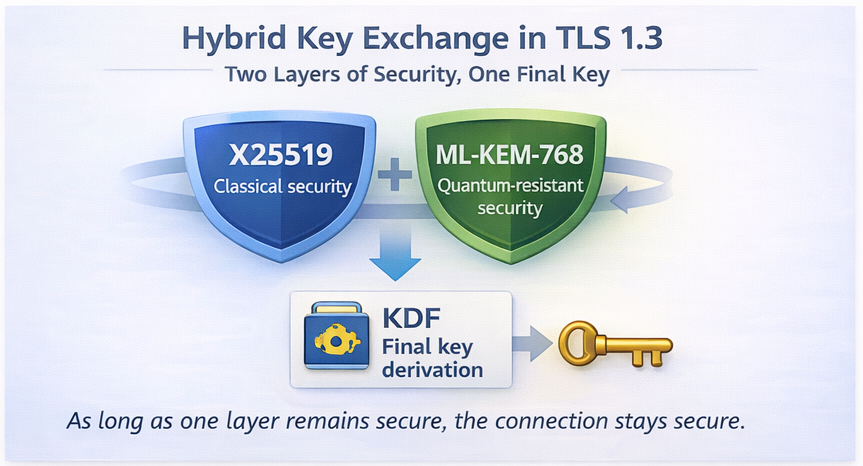

Geçiş döneminde güvenli kalmak için, Google TLS 1.3’te hibrit anahtar değişimi tasarımını tanıttı.

Yaygın bir örnek X25519MLKEM768’dir, burada:

- X25519, klasik eliptik eğri güvenliği sağlar.

- ML-KEM-768, kuantum sonrası koruma sağlar.

Her iki ana malzeme, tek bir el sıkışma sırasında üretilir ve bir anahtar türetme fonksiyonu kullanılarak birleştirilir.

Hibrit anahtar değişimi, en az bir kriptografik sistem güvenli kaldığı sürece bağlantının güvenli kalacak şekilde tasarlanmıştır.

Neden Tokalaşma Büyüyor

Müşterinin key_share uzantısında, toplam boyut genellikle 1,216 bayt civarındadır ve şunlardan oluşur:

- ML-KEM-768 genel anahtar (1,184 bayt)

- X25519 genel anahtarı (32 bayt)

Karşılaştırıldığında, geleneksel bir X25519 yalnızca el sıkışma işlemi sadece 32 bayt gerektirir.

Bu boyut artışı, kaba kuvvetle doldurmadan ziyade kuantum direncini sağlamak için gereken matematiksel karmaşıklığı yansıtmaktadır.

Sunucu tarafında, yaklaşık 1,088 bayt boyutunda bir ML-KEM şifreli metni de dahil olmak üzere benzer miktarda veri değişimi yapılmaktadır.

Bunun sonucunda, TLS ClientHello mesajı 1.500 baytlık yaygın MTU’yu aşabilir ve paket parçalanmasını gerektirebilir. Bazı eski ağ cihazları 2024-2025’te bununla mücadele etti ve kriptografik evrimin gerçek dünya zorluklarını vurguladı.

Ancak kullanıcılar için bu süreç tamamen görünmez kalmaktadır.

TLS ve TLS-2 Neden Önemlidir

Tüm şifreleme protokolleri, kuantum sonrası kriptografiyi destekleyemez.

Standart TLS ve TLS-2 protokolleri yerleşik uzantı mekanizmaları içerir. Bu, yeni kriptografik yöntemlerin—örneğin PQC—mevcut sistemlerle uyumluluğu bozmayacak şekilde eklenmesine olanak tanır.

Bu esneklik, PQC benimsemesinin bugün TLS tabanlı protokollere odaklanmasının ana nedenidir.

Diğer standart dışı veya kendinden geliştirilmiş protokoller genellikle bu genişletilebilirlikten yoksundur. Bu durumlarda, PQC’yi desteklemek büyük yeniden tasarımlar veya protokolün tamamen yeniden yazılmasını gerektirecektir.

Sonuç olarak, bugünün en gelişmiş VPN sağlayıcıları bile gerçekçi bir şekilde yalnızca TLS/TS katmanında post-kuantum kriptografisini destekleyebilir.

Müşteri Desteği vs. Sunucu Desteği

Post-kuantum kriptografi yalnızca bir bağlantının her iki tarafı da bunu desteklediğinde tam koruma sağlar.

Eğer bir sunucu PQC’yi desteklemiyorsa, bağlantı basitçe geleneksel şifrelemeye geri döner. Güvenlik azalmaz ve performans aynı kalır. Bu geri dönüş davranışı kasıtlıdır – mevcut hizmetleri bozmadan internetin geçiş yapmasına olanak tanır.

Bunu bir dil geçişi gibi düşünebilirsiniz. Her iki taraf da yeni dili konuşuyorsa, onu kullanırlar. Eğer konuşmuyorlarsa, her ikisinin de anladığı dile geri dönerler.

Küresel Standartlar Zaten Şekil Almaya Başladı

Post-kuantum kriptografi yalnızca izole bir şekilde geliştirilmiyor.

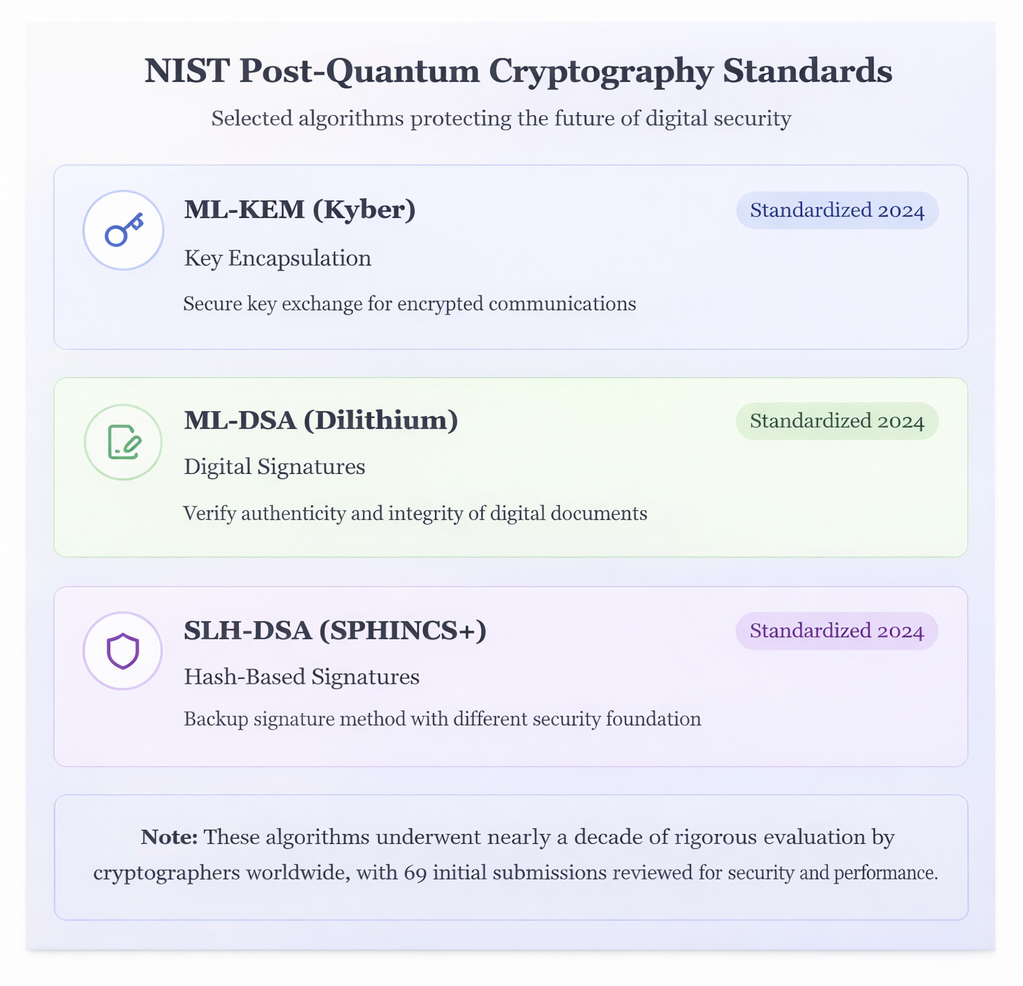

2016’dan beri, ABD Ulusal Standartlar ve Teknoloji Enstitüsü (NIST), kuantum dayanıklı şifrelemenin değerlendirilmesi ve standartlaştırılması için küresel bir çaba koordine etmektedir. Dünyadaki kriptograflar, üniversiteler ve güvenlik araştırmacıları bu sürece katkıda bulunmuştur.

69 aday algoritmasını inceledikten sonra, NIST 2024’te ilk post-kuantum kriptografi standartlarını tamamladı. Bunlar şunları içerir:

- ML-KEM (Kyber) güvenli anahtar değişimi için

- ML-DSA (Dilithium) dijital imzalar için

- SLH-DSA (SPHINCS+) bir hash tabanlı yedekleme seçeneği olarak

Bu standartlar neredeyse on yıl boyunca kamuya açık olarak test edildi ve analiz edildi. Amaç sadece güçlü bir teori değil, farklı cihazlar ve ortamlar arasında gerçek dünya güvenilirliğiydi.

Bu önemlidir çünkü koordinasyonu işaret eder. Post-kuantum kriptografi artık deneysel değil – internetin uzun vadeli güvenlik temellerinin bir parçası haline geliyor.

Post-Kuantum Koruma Zaten Kullanılıyor

Bu değişim teorik değil. Zaten gerçekleşiyor.

- Google, yıllar önce Chrome’da post-kuantum mekanizmalarını test etmeye başladı ve şimdi bunları dahili olarak kullanıyor

- Apple, iMessage için PQ3‘ü tanıttı.

- Signal, 2023’te kuantum dirençli koruma ekledi.

- Altyapı sağlayıcıları, Cloudflare gibi, post-kuantum seçenekleri sunmaktadır.

Geçiş yavaş ama devam ediyor.

Post-kuantum kriptografi bugün neyi değiştirir ve neyi değiştirmez

Post-kuantum kriptografi, tüm bağlantıları aniden kuantum kanıtı yapan bir anahtar değildir.

Ne yapar:

- gelecekteki kuantum tabanlı saldırılara sistemleri hazırlar

- “şimdi hasat et, sonra şifrele” risklerine uzun vadeli maruziyeti azaltır

- aşamalı, kesintisiz yükseltmelere olanak tanır

Ne yapmaz:

- her yerde her bağlantıyı anında koruyun

- PQC’yi benimsemeyen sunucuları geçersiz kılın.

- güçlü klasik şifrelemenin gereksinimini bugün ortadan kaldırmak

Bu ayrımın anlaşılması, gerçekçi beklentilerin belirlenmesine yardımcı olur ve gereksiz heyecanı önler.

Erken Davranmanın Önemi

Bugünün şifrelemesini kırabilecek kuantum bilgisayarlar henüz mevcut değil.

Ancak güvenlik geçişleri zaman alır ve bugün toplanan verilerin on yıllarca özel kalması gerekebilir. Erken hazırlık yapmak, internetin baskı altında tepki vermek yerine sakin bir şekilde evrimleşmesine olanak tanır.

İleriye Bakmak

Küresel standartlar devreye girmişken ve gerçek dünya uygulamaları zaten gerçekleşirken, internet değişiyor — sessizce, dikkatlice ve kasıtlı olarak.

X-VPN’in post-kuantum kriptografi desteği aynı felsefeyi takip ediyor: bugün işe yarayanı korumak ve gelecek için hazırlık yapmak.

Çünkü büyük değişimler geldiğinde, en güvenli pozisyon zaten hazır olmaktır.

SSS: Post-Kuantum Kriptografi

Post-kuantum kriptografi kuantum bilgisayarlara ihtiyaç duyar mı?

Hayır. İsimden bağımsız olarak, post-kuantum kriptografisi tamamen bugünün bilgisayarlarında, telefonlarında ve sunucularında çalışır. “Post-kuantum” terimi, gelecekte güçlü kuantum bilgisayarlar mevcut olsa bile zor kalması için tasarlanmış matematiksel problemleri ifade eder.

Bu, VPN’im hızını yavaşlatır mı yoksa performansı etkiler mi?

Çoğu kullanıcı için, belirgin bir etki yoktur. Post-kuantum kriptografi, başlangıç bağlantı el sıkışması sırasında ek bir iş yükü ekler, ancak güvenli tünel kurulduktan sonra normal trafik her zamanki gibi devam eder. Hibrit yaklaşım, günlük performanstan ödün vermeden uzun vadeli güvenliği artırmak için tasarlanmıştır.

Bir sunucu post-kuantum kriptografiyi desteklemiyorsa ne olur?

Bağlantının diğer tarafı PQC’yi desteklemiyorsa, sistem otomatik olarak geleneksel şifrelemeye geri döner. Güvenlik azalmaz ve bağlantı normal şekilde devam eder. Bu geri dönüş davranışı kasıtlıdır ve internetin ani, yıkıcı değişiklikler zorlamadan kademeli olarak geçiş yapmasına olanak tanır.

Post-kuantum kriptografi zaten standartlaştırıldı mı?

Evet. ABD Ulusal Standartlar ve Teknoloji Enstitüsü (NIST), neredeyse on yıl süren kamu incelemesi ve testlerin ardından 2024’te ilk kuantum sonrası kriptografi standartlarını tamamladı. Bu standartlar artık endüstride uzun vadeli benimseme için bir temel oluşturuyor.

X-VPN’in post-kuantum desteği benim için bugün ne anlama geliyor?

Bugün, VPN’inizin daha geniş ekosistem gelişirken hazır olduğu anlamına geliyor. Tam post-kuantum koruması, sunucular ve hizmetler arasında benimsemeye bağlıdır, ancak X-VPN’in desteği, daha sonra yıkıcı değişikliklere ihtiyaç duymayacağınızdan emin olmanızı sağlar. İnternetin daha fazla kısmı PQC’yi benimsedikçe, faydalar otomatik olarak uygulanacaktır.