Les scientifiques s’efforcent de protéger nos données contre les ordinateurs les plus puissants jamais imaginés — avant même qu’ils n’existent.

Cette phrase semble dramatique, mais elle reflète un changement très réel qui se produit discrètement sur Internet.

X-VPN a ajouté le support de l’approche de cryptographie post-quantique (PQC) de Google dans les protocoles TLS et TLS-2 standard. Ce n’est pas une nouvelle fonctionnalité tape-à-l’œil, et cela ne changera pas soudainement la façon dont votre VPN se sent à utiliser. Au lieu de cela, c’est une partie d’une chronologie plus longue – préparant l’infrastructure d’aujourd’hui aux risques qui pourraient n’apparaître pleinement que dans des années.

Il est également important d’être clair sur ce que cela signifie et ne signifie pas. La cryptographie post-quantique ne fournit une protection complète que lorsque les deux côtés d’une connexion la prennent en charge. En ce moment, l’adoption sur Internet est inégale. Donc, cette mise à niveau concerne moins un retour immédiat et plus le fait de s’assurer que les fondations sont prêtes avant que la pression n’arrive.

La sécurité échoue rarement d’un seul coup. Plus souvent, elle se brise lorsque les systèmes sont contraints de s’adapter trop tard.

Le soutien à la cryptographie post-quantique fait partie de la planification de sécurité à long terme de X-VPN — renforçant ce qui fonctionne aujourd’hui tout en se préparant discrètement à ce qui pourrait venir ensuite. Rien ne change pour les utilisateurs du jour au lendemain, et c’est intentionnel. L’objectif est de rendre les futures transitions plus fluides, et non perturbatrices.

Table of Contents

Pourquoi le chiffrement est important dans la vie quotidienne

Le chiffrement n’est pas quelque chose auquel la plupart des gens pensent — c’est exactement comme cela devrait être.

Chaque fois que vous envoyez un message, vérifiez votre compte bancaire, payez quelque chose en ligne ou vous connectez à une application, le chiffrement fait déjà son travail. Il fonctionne silencieusement en arrière-plan, transformant des informations lisibles — mots de passe, messages, détails de paiement — en données qui semblent dénuées de sens pour quiconque ne devrait pas les voir.

Au cœur de cette protection se trouve un déséquilibre simple : certains problèmes mathématiques sont faciles à résoudre d’une manière, mais extrêmement difficiles à annuler.

Multiplier deux grands nombres est trivial pour un ordinateur. Déterminer quels sont les deux nombres qui ont créé le résultat peut prendre des millions d’années avec les machines d’aujourd’hui. Cet écart est ce qui garde vos messages privés et vos comptes en sécurité.

Et pour l’instant, cela fonctionne remarquablement bien.

La question n’est pas de savoir si le chiffrement fonctionne aujourd’hui, mais s’il fonctionnera encore demain.

La menace de l’informatique quantique

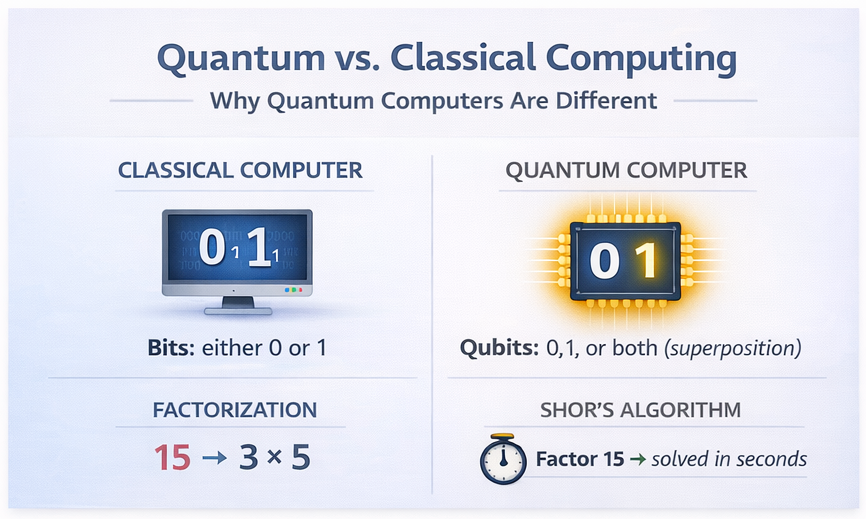

Les ordinateurs quantiques ne se contentent pas d’exécuter des versions plus rapides des mêmes calculs. Ils fonctionnent différemment.

Les ordinateurs traditionnels traitent l’information en utilisant des bits — soit un 0 soit un 1. Les ordinateurs quantiques utilisent des qubits, qui peuvent exister dans plusieurs états à la fois. Cette différence permet aux machines quantiques d’explorer certains problèmes en parallèle, plutôt que étape par étape.

Pour la plupart des tâches quotidiennes, cela n’a pas d’importance. Pour le chiffrement, cela compte beaucoup.

Pourquoi c’est important

En 1994, le mathématicien Peter Shor a montré qu’un ordinateur quantique suffisamment puissant pourrait, en théorie, briser bon nombre des systèmes de cryptage sur lesquels nous comptons aujourd’hui — y compris RSA et ECC.

Ces machines quantiques n’existent pas encore. Mais de nombreux experts pensent qu’elles pourraient arriver dans les 10 à 20 prochaines années.

Si cela se produit, le chiffrement qui prendrait des millions d’années aux ordinateurs d’aujourd’hui pour être déchiffré pourrait être réduit à des heures ou des minutes.

L’impact ne serait pas abstrait. Il pourrait affecter :

- transactions financières et systèmes bancaires

- communications gouvernementales et militaires

- dossiers médicaux et de santé

- secrets commerciaux et propriété intellectuelle

- infrastructure critique sur laquelle les sociétés dépendent

Cela crée non seulement une préoccupation future, mais aussi un modèle de risque actuel.

« Récoltez maintenant, déchiffrez plus tard »

L’un des risques quantiques les plus graves n’est pas une attaque dramatique dans le futur — c’est un risque silencieux qui se produit aujourd’hui.

Les attaquants peuvent déjà intercepter des données chiffrées, les stocker pendant des années et les déchiffrer plus tard une fois que l’informatique quantique devient suffisamment puissante. Cette stratégie est connue sous le nom de “récolter maintenant, déchiffrer plus tard.”

Le risque quantique le plus immédiat n’est pas le déchiffrement futur, mais les données capturées aujourd’hui et déchiffrées des années plus tard.

C’est pourquoi les équipes de sécurité n’attendent pas l’arrivée complète des ordinateurs quantiques avant d’agir.

Où X-VPN s’intègre

Le support de X-VPN pour la cryptographie post-quantique suit cette même logique.

En ajoutant l’approche de la cryptographie post-quantique (PQC) de Google aux protocoles TLS et TLS-2 standard, X-VPN s’aligne sur la manière dont l’internet dans son ensemble se prépare à un changement cryptographique à long terme. Cette approche se concentre sur la compatibilité — permettant de superposer de nouvelles protections sur des systèmes existants sans casser ce qui fonctionne déjà.

Il est également important d’être réaliste. La cryptographie post-quantique ne devient pleinement efficace que lorsque les deux côtés d’une connexion la prennent en charge, et ce n’est pas encore universel. Aujourd’hui, ce travail concerne la préparation, pas les garanties.

L’alternative — attendre que le changement devienne urgent — a tendance à être beaucoup plus perturbante.

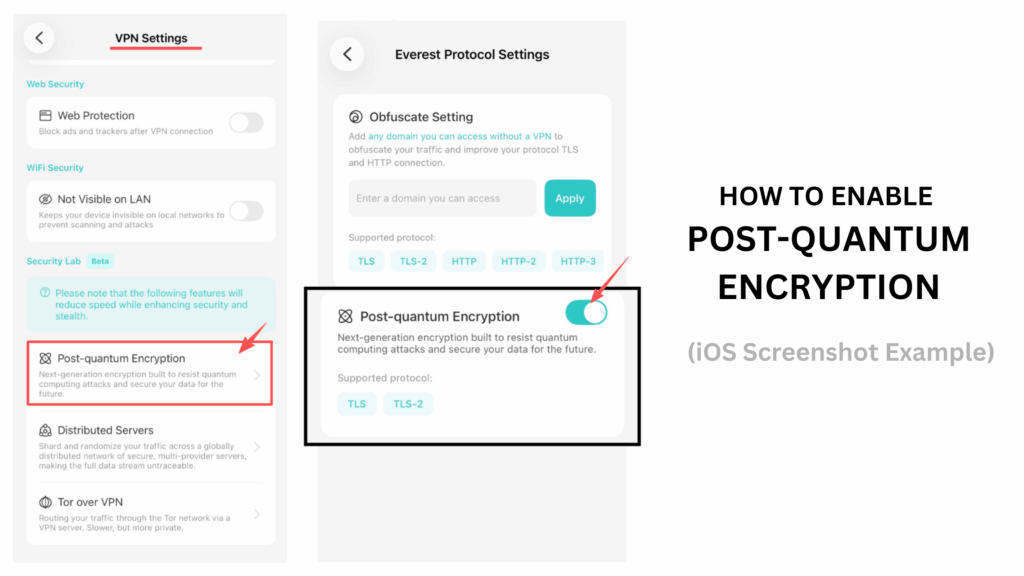

Gardez votre application X-VPN à jour

X-VPN a introduit le support de l’approche de cryptographie post-quantique (PQC) de Google dans ses protocoles TLS et TLS-2 à partir de la version de fin décembre 2025.

Pour garantir la compatibilité avec les dernières mises à jour de sécurité, assurez-vous d’utiliser la version la plus récente de l’application X-VPN. Vous pouvez télécharger ou mettre à jour l’application depuis la page officielle de téléchargement de X-VPN VPN Download.

La même application prend en charge à la fois l’utilisation gratuite et premium. Vous pouvez commencer à utiliser X-VPN immédiatement en tant qu’invité sans compte requis, ou vous connecter pour accéder aux fonctionnalités premium si vous avez un abonnement.

Avant d’aller plus loin, il est utile de comprendre ce qu’est réellement la cryptographie post-quantique — et ce qu’elle n’est pas.

Qu’est-ce que la cryptographie post-quantique ?

La cryptographie post-quantique (PQC) est conçue pour protéger les données à la fois des ordinateurs d’aujourd’hui et des futurs ordinateurs quantiques.

Voici le point clé :

La cryptographie post-quantique ne nécessite pas d’ordinateurs quantiques.

Malgré son nom, la cryptographie post-quantique ne nécessite pas d’ordinateurs quantiques. Ces algorithmes fonctionnent sur les mêmes téléphones, ordinateurs portables et serveurs que nous utilisons aujourd’hui. Ce qui change, c’est les mathématiques sous-jacentes — elles sont conçues pour résister à la fois aux attaques classiques et quantiques.

Plutôt que de remplacer la cryptographie existante du jour au lendemain, la PQC est généralement déployée aux côtés de la cryptographie traditionnelle dans une approche hybride.

En pratique, cela signifie que deux couches de protection fonctionnent ensemble :

- cryptage traditionnel, qui est prouvé contre les menaces d’aujourd’hui

- cryptographie post-quantique, conçue pour résister aux futures attaques basées sur les quantiques

Ce n’est que si les deux couches étaient compromises que les données chiffrées seraient exposées.

Comment la cryptographie post-quantique est-elle ajoutée en pratique

La cryptographie post-quantique est introduite lors de la poignée de main de chiffrement — l’échange bref où deux systèmes s’accordent sur des clés avant d’établir une connexion sécurisée.

Comparé aux poignées de main traditionnelles, les poignées de main post-quantique sont plus grandes. Ce n’est pas une inefficacité, mais une conséquence directe de la cryptographie basée sur les réseaux fonctionnant dans un espace mathématique de haute dimension.

Cryptographie traditionnelle vs. cryptographie post-quantique

Les systèmes traditionnels tels que RSA et ECC reposent sur des problèmes comme la factorisation de grands nombres ou les logarithmes discrets sur les courbes elliptiques. Un ordinateur quantique suffisamment puissant pourrait les résoudre efficacement en utilisant l’algorithme de Shor.

La cryptographie basée sur les réseaux, telle que ML-KEM (anciennement Kyber), emprunte une voie différente. Le chiffrement est transformé en un problème de recherche de points spécifiques à l’intérieur d’un réseau complexe et de haute dimension — une structure pour laquelle aucun raccourci quantique efficace n’est connu.

Même avec des ordinateurs quantiques, les attaques les mieux connues restent exponentiellement coûteuses.

Échange de clés hybride

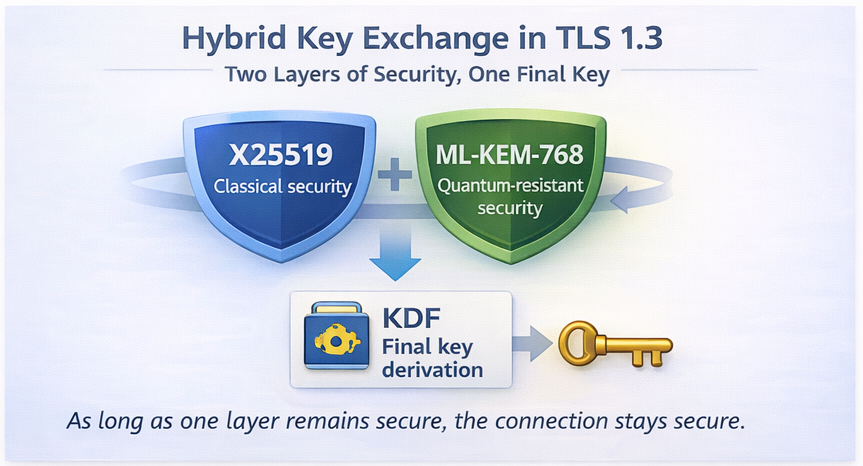

Pour rester sécurisé pendant la période de transition, Google a introduit un design de échange de clés hybride dans TLS 1.3.

Un exemple courant est X25519MLKEM768, où :

- X25519 offre une sécurité classique basée sur les courbes elliptiques.

- ML-KEM-768 offre une protection post-quantique.

Les deux matériaux clés sont générés lors d’une seule poignée de main et combinés à l’aide d’une fonction de dérivation de clé.

L’échange de clés hybride est conçu de sorte que tant qu’au moins un système cryptographique reste sécurisé, la connexion reste sécurisée.

Pourquoi la poignée de main devient-elle plus grande ?

Dans l’extension key_share du client, la taille totale est généralement d’environ 1 216 octets, composée de :

- ML-KEM-768 clé publique (1 184 octets)

- Clé publique X25519 (32 octets)

En comparaison, une poignée de main traditionnelle uniquement X25519 nécessite seulement 32 octets.

Cette augmentation de taille reflète la complexité mathématique nécessaire pour atteindre la résistance quantique, et non un simple remplissage par force brute.

Sur le serveur, une quantité similaire de données est échangée, y compris un ciphertext ML-KEM d’environ 1 088 octets.

En raison de cela, le message ClientHello TLS peut dépasser l’MTU commun de 1 500 octets, nécessitant une fragmentation des paquets. Certains appareils réseau hérités ont eu des difficultés avec cela en 2024–2025, mettant en évidence les défis du monde réel de l’évolution cryptographique.

Pour les utilisateurs, cependant, tout ce processus reste invisible.

Pourquoi TLS et TLS-2 sont importants

Tous les protocoles de cryptage ne peuvent pas prendre en charge la cryptographie post-quantique.

Les protocoles TLS et TLS-2 standard incluent des mécanismes d’extension intégrés. Cela permet d’ajouter de nouvelles méthodes cryptographiques—comme le PQC—sans compromettre la compatibilité avec les systèmes existants.

Cette flexibilité est la principale raison pour laquelle l’adoption de la PQC aujourd’hui se concentre sur les protocoles basés sur TLS.

D’autres protocoles non standard ou auto-développés manquent souvent de cette extensibilité. Dans ces cas, le support de la PQC nécessiterait des refontes majeures ou une réécriture complète du protocole.

En conséquence, même les fournisseurs de VPN les plus avancés aujourd’hui ne peuvent réellement prendre en charge la cryptographie post-quantique qu’au niveau TLS/TS.

Support client vs. Support serveur

La cryptographie post-quantique ne fournit une protection complète que lorsque les deux côtés d’une connexion la prennent en charge.

Si un serveur ne prend pas en charge le PQC, la connexion revient simplement à un chiffrement traditionnel. La sécurité n’est pas réduite et les performances restent les mêmes. Ce comportement de retour en arrière est intentionnel : il permet à Internet de passer à la nouvelle technologie sans interrompre les services existants.

Vous pouvez le considérer comme une transition linguistique. Si les deux parties parlent la nouvelle langue, elles l’utilisent. Sinon, elles reviennent à ce qu’elles comprennent toutes les deux.

Les normes mondiales prennent déjà forme.

La cryptographie post-quantique n’est pas développée de manière isolée.

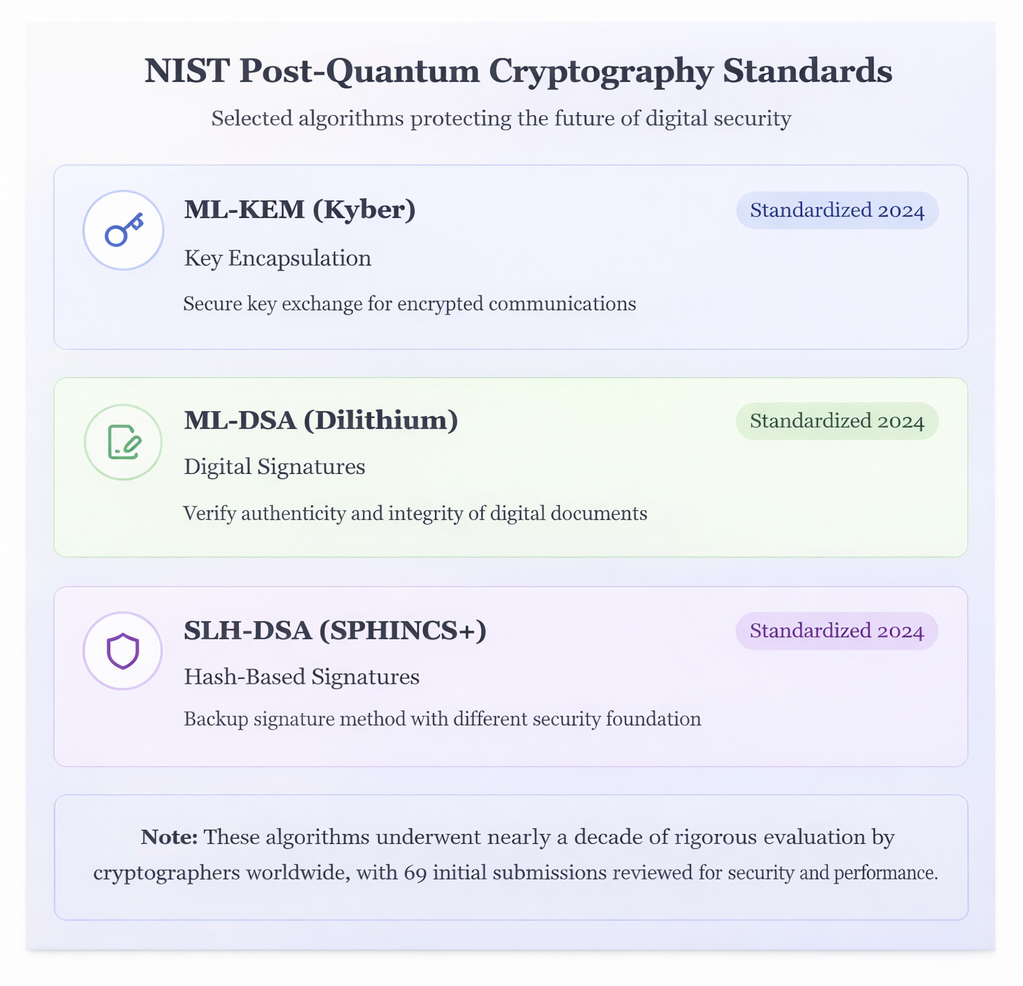

Depuis 2016, le National Institute of Standards and Technology (NIST) des États-Unis a coordonné un effort mondial pour évaluer et standardiser le cryptage résistant aux quantiques. Des cryptographes, des universités et des chercheurs en sécurité du monde entier ont contribué à ce processus.

Après avoir examiné 69 algorithmes candidats, le NIST a finalisé ses premières normes de cryptographie post-quantique en 2024. Celles-ci incluent :

- ML-KEM (Kyber) pour un échange de clés sécurisé

- ML-DSA (Dilithium) pour les signatures numériques

- SLH-DSA (SPHINCS+) comme option de sauvegarde basée sur un hachage

Ces normes ont été testées et analysées publiquement pendant près d’une décennie. L’objectif n’était pas seulement une théorie solide, mais une fiabilité dans le monde réel sur différents appareils et environnements.

Cela importe car cela signale une coordination. La cryptographie post-quantique n’est plus expérimentale – elle devient partie intégrante de la fondation de sécurité à long terme d’Internet.

La protection post-quantique est déjà utilisée.

Ce changement n’est pas théorique. Il est déjà en cours.

- Google a commencé à tester des mécanismes post-quantiques dans Chrome il y a des années et les utilise désormais en interne

- Apple a introduit PQ3 pour iMessage

- Signal a ajouté une protection résistante aux quantiques en 2023.

- Les fournisseurs d’infrastructure tels que Cloudflare proposent des options post-quantique.

La transition est progressive, mais elle est en cours.

Ce que la cryptographie post-quantique change – et ne change pas – aujourd’hui

La cryptographie post-quantique n’est pas un interrupteur qui rend soudainement toutes les connexions à l’épreuve des quantiques.

Ce que cela fait :

- prépare des systèmes pour de futures attaques basées sur la quantum.

- réduit l’exposition à long terme aux risques de « récolter maintenant, déchiffrer plus tard »

- permet des mises à niveau progressives et non perturbatrices

Ce que cela ne fait pas :

- protégez instantanément chaque connexion partout

- serveurs de contournement qui n’ont pas adopté le PQC

- remplacer le besoin d’un chiffrement classique fort aujourd’hui

Comprendre cette distinction aide à établir des attentes réalistes et évite un engouement inutile.

Pourquoi agir tôt est important

Les ordinateurs quantiques capables de briser le cryptage d’aujourd’hui n’existent pas encore.

Mais les transitions de sécurité prennent du temps, et les données capturées aujourd’hui peuvent devoir rester privées pendant des décennies. Se préparer tôt permet à Internet d’évoluer calmement plutôt que de réagir sous pression.

Regarder vers l’avenir

Avec des normes mondiales en place et un déploiement dans le monde réel déjà en cours, Internet est en train de changer — discrètement, prudemment et délibérément.

Le support de X-VPN pour la cryptographie post-quantique suit cette même philosophie : protéger ce qui fonctionne aujourd’hui et se préparer à ce qui vient ensuite.

Parce que lorsque des changements majeurs arrivent, la position la plus sûre est d’être déjà prêt.

FAQ : Cryptographie post-quantique

La cryptographie post-quantique nécessite-t-elle des ordinateurs quantiques ?

Non. Malgré le nom, la cryptographie post-quantique fonctionne entièrement sur les ordinateurs, téléphones et serveurs d’aujourd’hui. Le terme « post-quantique » fait référence aux problèmes mathématiques utilisés, qui sont conçus pour rester difficiles même si des ordinateurs quantiques puissants deviennent disponibles à l’avenir.

Cela va-t-il ralentir mon VPN ou affecter les performances ?

Pour la plupart des utilisateurs, il n’y a pas d’impact notable. La cryptographie post-quantique ajoute un travail supplémentaire lors de la poignée de main de connexion initiale, mais une fois le tunnel sécurisé établi, le trafic normal fonctionne comme d’habitude. L’approche hybride est conçue pour améliorer la sécurité à long terme sans sacrifier les performances quotidiennes.

Que se passe-t-il si un serveur ne prend pas en charge la cryptographie post-quantique ?

Si l’autre côté de la connexion ne prend pas en charge le PQC, le système revient automatiquement à un chiffrement traditionnel. La sécurité n’est pas réduite et la connexion se poursuit normalement. Ce comportement de retour en arrière est intentionnel et permet à Internet de passer progressivement plutôt que de forcer des changements immédiats et perturbateurs.

La cryptographie post-quantique est-elle déjà normalisée ?

Oui. L’Institut national des normes et de la technologie des États-Unis (NIST) a finalisé son premier ensemble de normes de cryptographie post-quantique en 2024 après près d’une décennie d’examen public et de tests. Ces normes servent désormais de base pour une adoption à long terme dans l’industrie.

Que signifie le support post-quantique de X-VPN pour moi aujourd’hui ?

Aujourd’hui, cela signifie que votre VPN est prêt à mesure que l’écosystème plus large évolue. Une protection complète post-quantique dépend de l’adoption à travers les serveurs et les services, mais le soutien de X-VPN garantit que vous n’aurez pas besoin de changements perturbateurs plus tard. À mesure que de plus en plus d’internet adopte le PQC, les avantages s’appliqueront automatiquement.