Wissenschaftler sind dabei, unsere Daten vor den mächtigsten Computern zu schützen, die je vorgestellt wurden – bevor sie überhaupt existieren.

Dieser Satz klingt dramatisch, spiegelt jedoch einen sehr realen Wandel wider, der leise im Internet stattfindet.

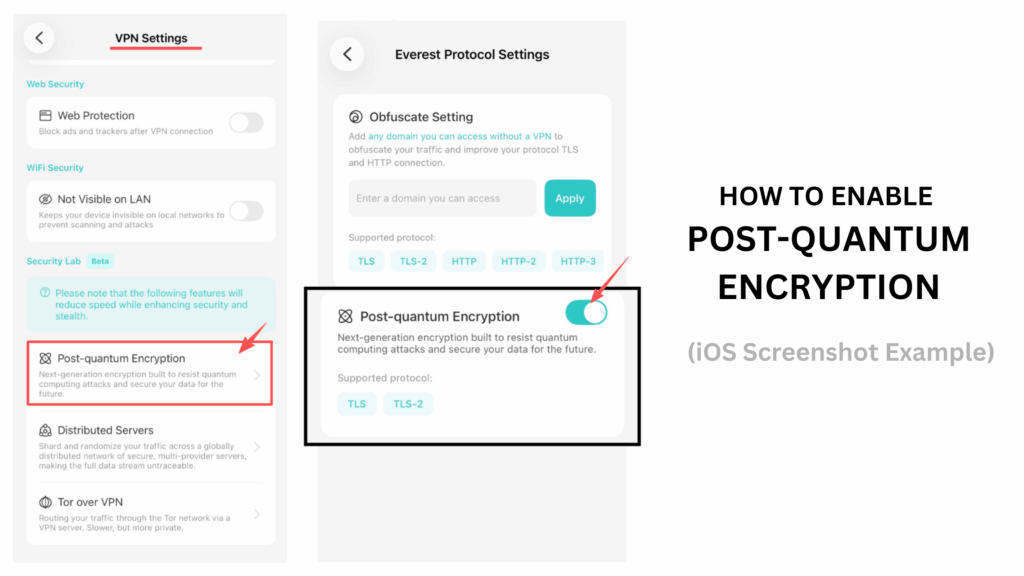

X-VPN hat die Unterstützung für Googles Post-Quanten-Kryptographie (PQC) Ansatz in den Standard-TLS- und TLS-2-Protokollen hinzugefügt. Dies ist kein auffälliges neues Feature, und es wird nicht plötzlich ändern, wie sich Ihr VPN anfühlt. Stattdessen ist es Teil eines längeren Zeitrahmens – die heutige Infrastruktur auf Risiken vorzubereiten, die möglicherweise erst in Jahren vollständig sichtbar werden.

Es ist auch wichtig, klarzustellen, was dies bedeutet und was nicht. Post-Quanten-Kryptographie bietet nur dann vollen Schutz, wenn beide Seiten einer Verbindung sie unterstützen. Derzeit ist die Akzeptanz im Internet ungleichmäßig. Daher geht es bei diesem Upgrade weniger um sofortige Vorteile, sondern vielmehr darum, sicherzustellen, dass die Grundlagen bereit sind, bevor der Druck eintrifft.

Sicherheit versagt selten auf einmal. Häufig bricht sie, wenn Systeme gezwungen sind, zu spät zu reagieren.

Die Unterstützung von post-quanten Kryptographie ist Teil von X-VPNs langfristiger Sicherheitsplanung – das, was heute funktioniert, zu stärken, während man sich leise auf das vorbereitet, was als Nächstes kommen könnte. Für die Nutzer ändert sich über Nacht nichts, und das ist beabsichtigt. Das Ziel ist es, zukünftige Übergänge reibungsloser und nicht störend zu gestalten.

Table of Contents

Warum Verschlüsselung im Alltag wichtig ist

Verschlüsselung ist etwas, worüber die meisten Menschen nicht nachdenken – und genau so sollte es sein.

Jedes Mal, wenn Sie eine Nachricht senden, Ihr Bankkonto überprüfen, etwas online bezahlen oder sich in eine App einloggen, erledigt die Verschlüsselung bereits ihre Arbeit. Sie arbeitet leise im Hintergrund und verwandelt lesbare Informationen – Passwörter, Nachrichten, Zahlungsdetails – in Daten, die für jeden, der sie nicht sehen sollte, bedeutungslos erscheinen.

Im Kern beruht dieser Schutz auf einer einfachen Ungleichheit: Einige mathematische Probleme sind auf eine Weise einfach zu lösen, aber extrem schwer rückgängig zu machen.

Das Multiplizieren von zwei großen Zahlen ist für einen Computer trivial. Herauszufinden, welche beiden Zahlen das Ergebnis erzeugt haben, kann mit den heutigen Maschinen Millionen von Jahren dauern. Diese Lücke ist es, die Ihre Nachrichten privat und Ihre Konten sicher hält.

Und für jetzt funktioniert es bemerkenswert gut.

Die Frage ist nicht, ob Verschlüsselung heute funktioniert – sondern ob sie morgen noch funktionieren wird.

Die Bedrohung durch Quantencomputing

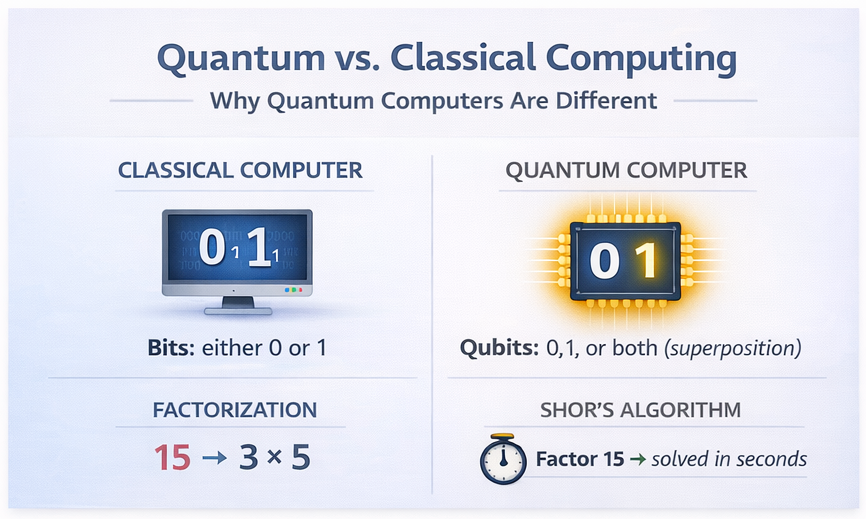

Quantencomputer führen nicht einfach schnellere Versionen derselben Berechnungen aus. Sie funktionieren anders.

Traditionelle Computer verarbeiten Informationen mit Bits – entweder 0 oder 1. Quantencomputer verwenden Qubits, die gleichzeitig in mehreren Zuständen existieren können. Dieser Unterschied ermöglicht es Quantenmaschinen, bestimmte Probleme parallel zu erkunden, anstatt Schritt für Schritt.

Für die meisten alltäglichen Aufgaben spielt das keine Rolle. Für die Verschlüsselung ist es jedoch von großer Bedeutung.

Warum das wichtig ist

Im Jahr 1994 zeigte der Mathematiker Peter Shor, dass ein ausreichend leistungsfähiger Quantencomputer theoretisch viele der Verschlüsselungssysteme, auf die wir heute angewiesen sind — einschließlich RSA und ECC — brechen könnte.

Diese Quantenmaschinen existieren noch nicht. Aber viele Experten glauben, dass sie innerhalb der nächsten 10 bis 20 Jahre eintreffen könnten.

Wenn das passiert, könnte die Verschlüsselung, die heute Millionen von Jahren dauern würde, um sie zu brechen, auf Stunden oder Minuten reduziert werden.

Die Auswirkungen wären nicht abstrakt. Sie könnten Folgendes betreffen:

- finanzielle Transaktionen und Banksysteme

- Regierungs- und Militärkommunikation

- medizinische und Gesundheitsakten

- Geschäftsgeheimnisse und geistiges Eigentum

- kritische Infrastrukturen, von denen Gesellschaften abhängen

Dies schafft nicht nur ein zukünftiges Anliegen, sondern auch ein Risiko-Modell für die Gegenwart.

„Jetzt ernten, später entschlüsseln“

Eines der ernsthaftesten quantenbezogenen Risiken ist kein dramatischer Angriff in der Zukunft – es ist ein stilles, das heute passiert.

Angreifer können bereits verschlüsselte Daten abfangen, sie jahrelang speichern und später entschlüsseln, sobald die Quantencomputing-Technologie leistungsfähig genug ist. Diese Strategie ist bekannt als „jetzt ernten, später entschlüsseln.“

Das unmittelbarste Quantenrisiko besteht nicht in zukünftiger Entschlüsselung, sondern darin, dass Daten heute erfasst und Jahre später entschlüsselt werden.

Deshalb warten Sicherheitsteams nicht darauf, dass Quantencomputer vollständig ankommen, bevor sie handeln.

Wo X-VPN passt hinein

Die Unterstützung von X-VPN für post-quantum Kryptographie folgt derselben Logik.

Durch die Hinzufügung des post-quantum cryptography (PQC) Ansatzes von Google zu den Standard-TLS- und TLS-2-Protokollen passt sich X-VPN an, wie das breitere Internet sich auf langfristige kryptografische Veränderungen vorbereitet. Dieser Ansatz konzentriert sich auf Kompatibilität – es ermöglicht, neue Schutzmaßnahmen auf bestehende Systeme zu legen, ohne das, was bereits funktioniert, zu beeinträchtigen.

Es ist auch wichtig, realistisch zu sein. Post-Quanten-Kryptographie wird nur dann vollständig wirksam, wenn beide Seiten einer Verbindung sie unterstützen, und das ist noch nicht universell. Heute geht es bei dieser Arbeit um Bereitschaft, nicht um Garantien.

Die Alternative — zu warten, bis der Wandel dringend wird — ist in der Regel viel disruptiver.

Halten Sie Ihre X-VPN-App auf dem neuesten Stand

X-VPN führte ab der Veröffentlichung Ende Dezember 2025 Unterstützung für Googles Ansatz der post-quanten Kryptographie (PQC) in seinen Standard-TLS- und TLS-2-Protokollen ein.

Um die Kompatibilität mit den neuesten Sicherheitsupdates sicherzustellen, stellen Sie sicher, dass Sie die aktuellste Version der X-VPN-App verwenden. Sie können die App von der offiziellen X-VPN VPN-Download-Seite herunterladen oder aktualisieren.

Die gleiche App unterstützt sowohl die kostenlose als auch die Premium-Nutzung. Sie können X-VPN sofort als Gast ohne erforderliches Konto nutzen, oder sich anmelden, um auf Premium-Funktionen zuzugreifen, wenn Sie ein Abonnement haben.

Bevor wir weitergehen, ist es hilfreich zu verstehen, was post-quantum Kryptographie tatsächlich ist – und was sie nicht ist.

Was ist Post-Quanten-Kryptographie?

Post-Quantum-Kryptographie (PQC) ist darauf ausgelegt, Daten sowohl vor heutigen Computern als auch vor zukünftigen Quantencomputern zu schützen.

Hier ist der Schlüsselpunkt:

Post-Quantum-Kryptographie erfordert keine Quantencomputer.

Trotz des Namens erfordert die post-quantum Kryptographie keine Quantencomputer. Diese Algorithmen laufen auf denselben Handys, Laptops und Servern, die wir heute verwenden. Was sich ändert, ist die zugrunde liegende Mathematik — sie ist so konzipiert, dass sie sowohl klassischen als auch quantenbasierten Angriffen widersteht.

Anstatt die bestehende Verschlüsselung über Nacht zu ersetzen, wird PQC typischerweise zusammen mit traditioneller Kryptographie in einem hybriden Ansatz eingesetzt.

In der Praxis bedeutet dies, dass zwei Schutzschichten zusammenarbeiten:

- traditionelle Verschlüsselung, die gegen die heutigen Bedrohungen bewährt ist

- Post-Quantum-Verschlüsselung, die entwickelt wurde, um zukünftigen quantenbasierten Angriffen zu widerstehen.

Nur wenn beide Schichten kompromittiert wären, würde verschlüsselte Daten offengelegt werden.

Wie Post-Quanten-Kryptographie in der Praxis hinzugefügt wird

Post-Quanten-Kryptographie wird während des Verschlüsselungs-Handschlags eingeführt – dem kurzen Austausch, bei dem zwei Systeme sich auf Schlüssel einigen, bevor eine sichere Verbindung hergestellt wird.

Im Vergleich zu traditionellen Handshakes sind post-quantum Handshakes größer. Dies ist keine Ineffizienz, sondern eine direkte Folge der gitterbasierten Kryptographie, die in hochdimensionalem mathematischem Raum arbeitet.

Traditionelle vs. Post-Quanten-Kryptographie

Traditionelle Systeme wie RSA und ECC basieren auf Problemen wie der Faktorisierung großer Zahlen oder den diskreten Logarithmen elliptischer Kurven. Ein ausreichend leistungsfähiger Quantencomputer könnte diese effizient mit Shor’s Algorithmus lösen.

Gitterbasierte Kryptographie, wie ML-KEM (ehemals Kyber), verfolgt einen anderen Ansatz. Die Verschlüsselung wird in ein Problem umgewandelt, das darin besteht, spezifische Punkte innerhalb eines komplexen, hochdimensionalen Gitters zu finden — einer Struktur, für die kein effizienter quantenmechanischer Abkürzungsweg bekannt ist.

Selbst mit Quantencomputern bleiben die bekanntesten Angriffe exponentiell teuer.

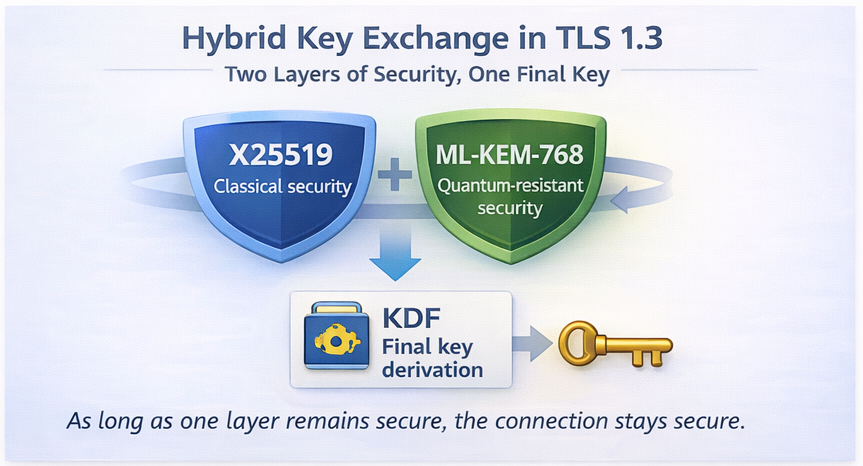

Hybrider Schlüsselaustausch

Um während der Übergangszeit sicher zu bleiben, führte Google ein hybrides Schlüsselaustausch-Design in TLS 1.3 ein.

Ein häufiges Beispiel ist X25519MLKEM768, wobei:

- X25519 bietet klassische elliptische Kurvensicherheit.

- ML-KEM-768 bietet post-quantum Schutz.

Beide Schlüsselmaterialien werden während eines einzelnen Handshakes erzeugt und mit einer Schlüsselableitungsfunktion kombiniert.

Der hybride Schlüsselaustausch ist so konzipiert, dass die Verbindung sicher bleibt, solange mindestens ein kryptografisches System sicher bleibt.

Warum der Handschlag größer wird

Im Client-key_share-Erweiterung beträgt die Gesamtgröße typischerweise etwa 1.216 Bytes, bestehend aus:

- ML-KEM-768 öffentlicher Schlüssel (1.184 Bytes)

- X25519 öffentlicher Schlüssel (32 Bytes)

Im Vergleich dazu benötigt ein traditioneller X25519-Handshake nur 32 Bytes.

Diese Größenänderung spiegelt die mathematische Komplexität wider, die erforderlich ist, um Quantenresistenz zu erreichen, nicht die brutale Aufblähung.

Auf der Serverseite wird eine ähnliche Menge an Daten ausgetauscht, einschließlich eines ML-KEM-Ciphertexts von etwa 1.088 Bytes.

Aufgrund dessen kann die TLS ClientHello-Nachricht die gängige MTU von 1.500 Bytes überschreiten, was eine Paketfragmentierung erforderlich macht. Einige ältere Netzwerkgeräte hatten damit in den Jahren 2024–2025 zu kämpfen, was die Herausforderungen der kryptografischen Evolution in der realen Welt verdeutlicht.

Für die Benutzer bleibt dieser gesamte Prozess jedoch unsichtbar.

Warum TLS und TLS-2 wichtig sind

Nicht alle Verschlüsselungsprotokolle können post-quantum Kryptographie unterstützen.

Standard TLS- und TLS-2-Protokolle enthalten integrierte Erweiterungsmechanismen. Diese ermöglichen es, neue kryptografische Methoden – wie PQC – hinzuzufügen, ohne die Kompatibilität mit bestehenden Systemen zu beeinträchtigen.

Diese Flexibilität ist der Hauptgrund, warum die Einführung von PQC heute auf TLS-basierten Protokollen fokussiert ist.

Andere nicht standardisierte oder selbstentwickelte Protokolle weisen oft diese Erweiterbarkeit nicht auf. In diesen Fällen würde die Unterstützung von PQC erhebliche Neugestaltungen oder eine vollständige Neuschreibung des Protokolls erfordern.

Infolgedessen können selbst die fortschrittlichsten VPN-Anbieter heute realistisch gesehen post-quantum Kryptographie nur auf der TLS/TS-Ebene unterstützen.

Client Support vs. Server Support

Post-Quanten-Kryptographie bietet nur dann vollständigen Schutz, wenn beide Seiten einer Verbindung dies unterstützen.

Wenn ein Server PQC nicht unterstützt, fällt die Verbindung einfach auf traditionelle Verschlüsselung zurück. Die Sicherheit wird nicht verringert, und die Leistung bleibt gleich. Dieses Fallback-Verhalten ist absichtlich — es ermöglicht dem Internet, den Übergang zu vollziehen, ohne bestehende Dienste zu unterbrechen.

Man kann es sich wie einen Sprachübergang vorstellen. Wenn beide Seiten die neue Sprache sprechen, verwenden sie sie. Wenn nicht, greifen sie auf das zurück, was sie beide verstehen.

Globale Standards nehmen bereits Gestalt an.

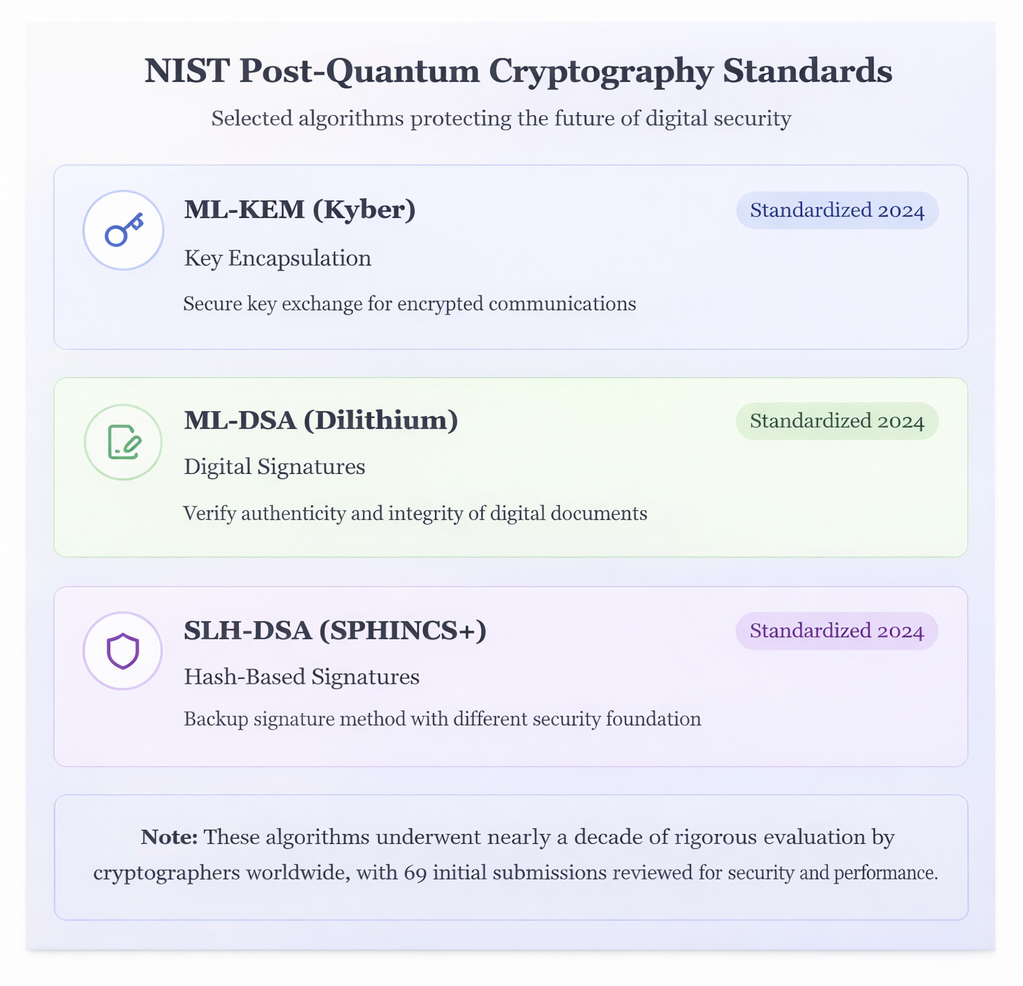

Post-Quantum-Kryptographie wird nicht isoliert entwickelt.

Seit 2016 hat das U.S. National Institute of Standards and Technology (NIST) eine globale Anstrengung koordiniert, um quantenresistente Verschlüsselung zu bewerten und zu standardisieren. Kryptografen, Universitäten und Sicherheitsforscher weltweit haben zu diesem Prozess beigetragen.

Nach der Überprüfung von 69 Kandidatenalgorithmen hat NIST 2024 seine ersten Standards für post-quantum Kryptographie finalisiert. Diese umfassen:

- ML-KEM (Kyber) für sicheren Schlüsselaustausch

- ML-DSA (Dilithium) für digitale Signaturen

- SLH-DSA (SPHINCS+) als hash-basierte Backup-Option

Diese Standards wurden fast ein Jahrzehnt lang öffentlich getestet und analysiert. Das Ziel war nicht nur eine starke Theorie, sondern auch eine reale Zuverlässigkeit über verschiedene Geräte und Umgebungen hinweg.

Das ist wichtig, weil es auf Koordination hinweist. Post-Quanten-Kryptographie ist nicht mehr experimentell – sie wird Teil der langfristigen Sicherheitsgrundlage des Internets.

Post-Quantum-Schutz wird bereits eingesetzt.

Dieser Wandel ist nicht theoretisch. Er geschieht bereits.

- Google begann vor Jahren mit dem Testen von post-quantum Mechanismen in Chrome und verwendet sie jetzt intern

- Apple hat PQ3 für iMessage eingeführt.

- Signal fügte 2023 quantenresistente Schutzmaßnahmen hinzu.

- Infrastruktur-Anbieter wie Cloudflare bieten post-quantum Optionen an.

Der Übergang ist allmählich, aber er ist im Gange.

Was Post-Quantum-Kryptographie heute verändert – und was nicht –

Post-Quanten-Kryptographie ist kein Schalter, der plötzlich alle Verbindungen quantensicher macht.

Was es macht:

- bereitet Systeme auf zukünftige quantenbasierte Angriffe vor

- reduziert die langfristige Exposition gegenüber Risiken von „jetzt ernten, später entschlüsseln“

- ermöglicht schrittweise, nicht störende Upgrades

Was es nicht tut:

- Schützen Sie sofort jede Verbindung überall.

- Überschreiben Sie Server, die PQC nicht übernommen haben.

- ersetzen Sie die Notwendigkeit für starke klassische Verschlüsselung heute

Das Verständnis dieser Unterscheidung hilft, realistische Erwartungen zu setzen und unnötigen Hype zu vermeiden.

Warum frühes Handeln wichtig ist

Quantencomputer, die in der Lage sind, die heutige Verschlüsselung zu brechen, existieren noch nicht.

Aber Sicherheitsübergänge brauchen Zeit, und heute erfasste Daten müssen möglicherweise jahrzehntelang privat bleiben. Frühe Vorbereitung ermöglicht es dem Internet, sich ruhig zu entwickeln, anstatt unter Druck zu reagieren.

Vorausblickend

Mit globalen Standards und bereits erfolgten Einsätzen in der realen Welt verändert sich das Internet – leise, sorgfältig und absichtlich.

Die Unterstützung von X-VPN für post-quantum Kryptographie folgt derselben Philosophie: Schützen, was heute funktioniert, und sich auf das vorbereiten, was als Nächstes kommt.

Denn wenn große Veränderungen eintreten, ist die sicherste Position, bereits bereit zu sein.

FAQ: Post-Quantum-Kryptographie

Erfordert post-quantum Kryptographie Quantencomputer?

Nein. Trotz des Namens läuft die Post-Quantum-Kryptographie vollständig auf den heutigen Computern, Telefonen und Servern. Der Begriff „Post-Quantum“ bezieht sich auf die verwendeten mathematischen Probleme, die so konzipiert sind, dass sie auch dann schwierig bleiben, wenn in Zukunft leistungsstarke Quantencomputer verfügbar werden.

Wird dies meine VPN verlangsamen oder die Leistung beeinträchtigen?

Für die meisten Benutzer gibt es keine spürbaren Auswirkungen. Post-Quanten-Kryptographie fügt während des anfänglichen Verbindungs-Handshakes einige zusätzliche Arbeiten hinzu, aber sobald der sichere Tunnel eingerichtet ist, läuft der normale Verkehr wie gewohnt. Der hybride Ansatz ist darauf ausgelegt, die langfristige Sicherheit zu verbessern, ohne die alltägliche Leistung zu beeinträchtigen.

Was passiert, wenn ein Server keine post-quantum Kryptographie unterstützt?

Wenn die andere Seite der Verbindung PQC nicht unterstützt, fällt das System automatisch auf traditionelle Verschlüsselung zurück. Die Sicherheit wird nicht verringert, und die Verbindung läuft normal weiter. Dieses Rückfallverhalten ist absichtlich und ermöglicht es dem Internet, schrittweise zu wechseln, anstatt sofortige, disruptive Änderungen zu erzwingen.

Ist die Post-Quanten-Kryptographie bereits standardisiert?

Ja. Das U.S. National Institute of Standards and Technology (NIST) hat 2024 seine erste Reihe von Post-Quantum-Kryptographiestandards nach fast einem Jahrzehnt der öffentlichen Überprüfung und Tests finalisiert. Diese Standards dienen nun als Grundlage für die langfristige Einführung in der Branche.

Was bedeutet die post-quantum Unterstützung von X-VPN heute für mich?

Heute bedeutet es, dass Ihr VPN bereit ist, während sich das breitere Ökosystem weiterentwickelt. Vollständiger post-quanten Schutz hängt von der Akzeptanz über Server und Dienste ab, aber die Unterstützung von X-VPN stellt sicher, dass Sie später keine störenden Änderungen benötigen. Wenn mehr Teile des Internets PQC übernehmen, werden die Vorteile automatisch gelten.