Los científicos están compitiendo para proteger nuestros datos de las computadoras más poderosas jamás imaginadas, antes de que siquiera existan.

Esa frase suena dramática, pero refleja un cambio muy real que está ocurriendo silenciosamente en toda la internet.

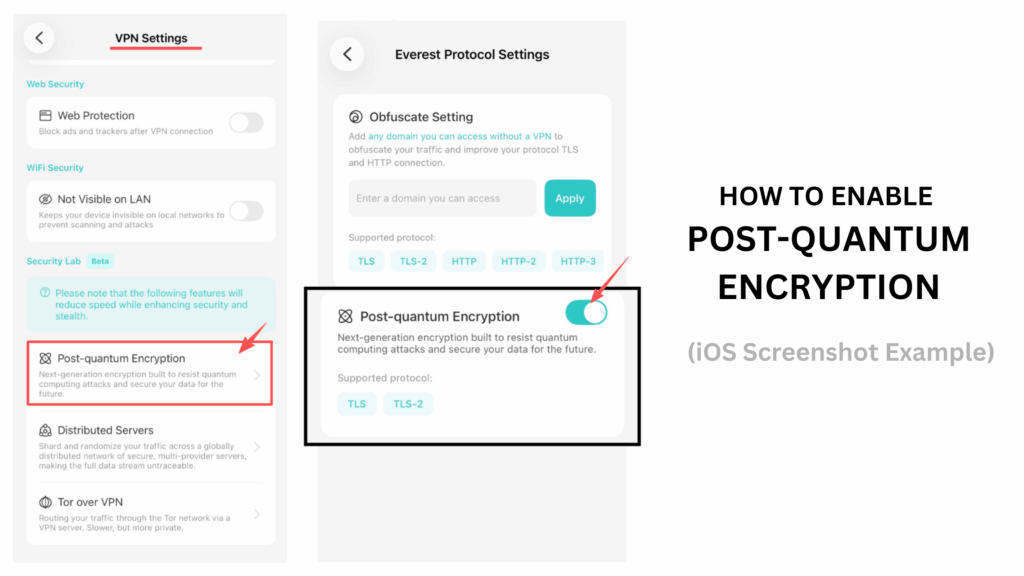

X-VPN ha añadido soporte para el enfoque de criptografía post-cuántica (PQC) de Google en los protocolos estándar TLS y TLS-2. Esta no es una característica llamativa y no cambiará repentinamente cómo se siente usar tu VPN. En cambio, es parte de una línea de tiempo más larga: preparando la infraestructura de hoy para riesgos que pueden aparecer completamente solo dentro de años.

También es importante ser claro sobre lo que esto significa y lo que no significa. La criptografía post-cuántica solo proporciona protección completa cuando ambos lados de una conexión la soportan. En este momento, la adopción en internet es desigual. Así que esta actualización se trata menos de un beneficio inmediato y más de asegurarse de que las bases estén listas antes de que llegue la presión.

La seguridad rara vez falla de una vez. Más a menudo, se rompe cuando los sistemas se ven obligados a adaptarse demasiado tarde.

Apoyar la criptografía post-cuántica es parte de la planificación de seguridad a largo plazo de X-VPN: fortalecer lo que funciona hoy mientras se prepara silenciosamente para lo que puede venir después. Nada cambia para los usuarios de la noche a la mañana, y eso es intencional. El objetivo es hacer que las transiciones futuras sean más suaves, no disruptivas.

Table of Contents

Por qué la encriptación es importante en la vida cotidiana

La encriptación no es algo en lo que la mayoría de la gente piense, que es exactamente cómo debería ser.

Cada vez que envías un mensaje, revisas tu cuenta bancaria, pagas algo en línea o inicias sesión en una aplicación, la encriptación ya está haciendo su trabajo. Funciona silenciosamente en segundo plano, convirtiendo información legible — contraseñas, mensajes, detalles de pago — en datos que parecen sin sentido para cualquiera que no debería verlos.

En su esencia, esta protección se basa en un simple desequilibrio: algunos problemas matemáticos son fáciles de resolver de una manera, pero extremadamente difíciles de deshacer.

Multiplicar dos números grandes es trivial para una computadora. Descubrir qué dos números crearon el resultado puede llevar millones de años con las máquinas de hoy. Esa brecha es lo que mantiene tus mensajes privados y tus cuentas seguras.

Y por ahora, funciona notablemente bien.

La pregunta no es si la encriptación funciona hoy — es si seguirá funcionando mañana.

La amenaza de la computación cuántica

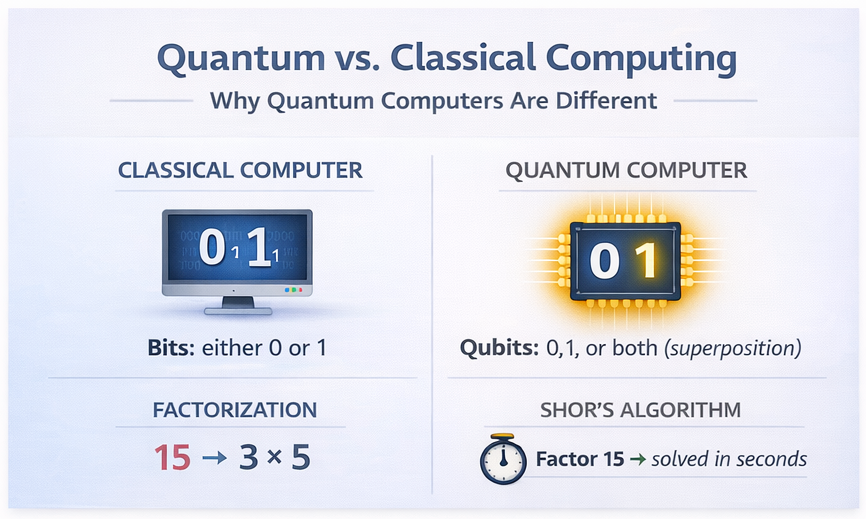

Las computadoras cuánticas no solo ejecutan versiones más rápidas de los mismos cálculos. Funcionan de manera diferente.

Las computadoras tradicionales procesan información utilizando bits, que pueden ser 0 o 1. Las computadoras cuánticas utilizan qubits, que pueden existir en múltiples estados a la vez. Esa diferencia permite que las máquinas cuánticas exploren ciertos problemas en paralelo, en lugar de paso a paso.

Para la mayoría de las tareas cotidianas, eso no importa. Para la encriptación, importa mucho.

Por qué esto es importante

En 1994, el matemático Peter Shor demostró que una computadora cuántica lo suficientemente poderosa podría, en teoría, romper muchos de los sistemas de encriptación de los que dependemos hoy en día, incluidos RSA y ECC.

Esas máquinas cuánticas aún no existen. Pero muchos expertos creen que podrían llegar dentro de los próximos 10 a 20 años.

Si eso sucede, la encriptación que hoy en día tomaría millones de años a las computadoras para romper podría reducirse a horas o minutos.

El impacto no sería abstracto. Podría afectar:

- transacciones financieras y sistemas bancarios

- comunicaciones gubernamentales y militares

- registros médicos y de salud

- secretos comerciales y propiedad intelectual

- infraestructura crítica de la que dependen las sociedades

Esto crea no solo una preocupación futura, sino un modelo de riesgo actual.

“Cosecha ahora, descifra después”

Uno de los riesgos cuánticos más serios no es un ataque dramático en el futuro, sino uno silencioso que está ocurriendo hoy.

Los atacantes ya pueden interceptar datos cifrados, almacenarlos durante años y descifrarlos más tarde una vez que la computación cuántica se vuelva lo suficientemente poderosa. Esta estrategia se conoce como “cosechar ahora, descifrar después.”

El riesgo cuántico más inmediato no es la decripción futura, sino que los datos sean capturados hoy y descifrados años después.

Esta es la razón por la que los equipos de seguridad no están esperando a que los ordenadores cuánticos lleguen por completo antes de actuar.

Dónde encaja X-VPN

El soporte de X-VPN para la criptografía post-cuántica sigue esta misma lógica.

Al agregar la criptografía post-cuántica (PQC) de Google al estándar de los protocolos TLS y TLS-2, X-VPN se alinea con la forma en que la internet en general se está preparando para un cambio criptográfico a largo plazo. Este enfoque se centra en la compatibilidad, permitiendo que nuevas protecciones se superpongan a los sistemas existentes sin romper lo que ya funciona.

También es importante ser realista. La criptografía post-cuántica solo se vuelve completamente efectiva cuando ambos lados de una conexión la soportan, y eso aún no es universal. Hoy en día, este trabajo se trata de preparación, no de garantías.

La alternativa — esperar hasta que el cambio se vuelva urgente — tiende a ser mucho más disruptiva.

Mantén tu aplicación X-VPN actualizada

X-VPN introdujo soporte para el enfoque de criptografía post-cuántica (PQC) de Google en sus protocolos estándar TLS y TLS-2 a partir de la versión de finales de diciembre de 2025.

Para garantizar la compatibilidad con las últimas actualizaciones de seguridad, asegúrate de estar utilizando la versión más reciente de la aplicación X-VPN. Puedes descargar o actualizar la aplicación desde la página oficial de descarga de VPN de X-VPN.

La misma aplicación admite tanto el uso gratuito como el premium. Puedes comenzar a usar X-VPN de inmediato como invitado sin necesidad de cuenta, o iniciar sesión para acceder a funciones premium si tienes una suscripción.

Antes de avanzar, es útil entender qué es realmente la criptografía post-cuántica y qué no es.

¿Qué es la criptografía post-cuántica?

La criptografía post-cuántica (PQC) está diseñada para proteger los datos tanto de las computadoras de hoy como de las futuras computadoras cuánticas.

Aquí está el punto clave:

La criptografía post-cuántica no requiere computadoras cuánticas.

A pesar del nombre, la criptografía post-cuántica no requiere computadoras cuánticas. Estos algoritmos funcionan en los mismos teléfonos, laptops y servidores que usamos hoy en día. Lo que cambia es la matemática subyacente: está diseñada para resistir tanto ataques clásicos como cuánticos.

En lugar de reemplazar la encriptación existente de la noche a la mañana, la PQC se implementa típicamente junto con la criptografía tradicional en un enfoque híbrido.

En la práctica, esto significa que dos capas de protección trabajan juntas:

- cifrado tradicional, que está probado contra las amenazas de hoy en día

- cifrado post-cuántico, diseñado para resistir futuros ataques basados en cuántica

Solo si ambas capas estuvieran comprometidas se expondrían los datos cifrados.

Cómo se añade la criptografía post-cuántica en la práctica

La criptografía post-cuántica se introduce durante el handshake de cifrado: el breve intercambio donde dos sistemas acuerdan las claves antes de establecer una conexión segura.

En comparación con los apretones de manos tradicionales, los apretones de manos post-cuánticos son más grandes. Esto no es ineficiencia, sino una consecuencia directa de la criptografía basada en redes que opera en un espacio matemático de alta dimensión.

Criptografía Tradicional vs. Criptografía Post-Cuántica

Los sistemas tradicionales como RSA y ECC se basan en problemas como la factorización de números grandes o los logaritmos discretos en curvas elípticas. Una computadora cuántica lo suficientemente poderosa podría resolver estos problemas de manera eficiente utilizando el algoritmo de Shor.

La criptografía basada en redes, como ML-KEM (anteriormente Kyber), toma un camino diferente. La encriptación se transforma en un problema de encontrar puntos específicos dentro de una red compleja y de alta dimensión, una estructura para la cual no se conoce un atajo cuántico eficiente.

Incluso con computadoras cuánticas, los ataques más conocidos siguen siendo exponencialmente costosos.

Intercambio de Claves Híbrido

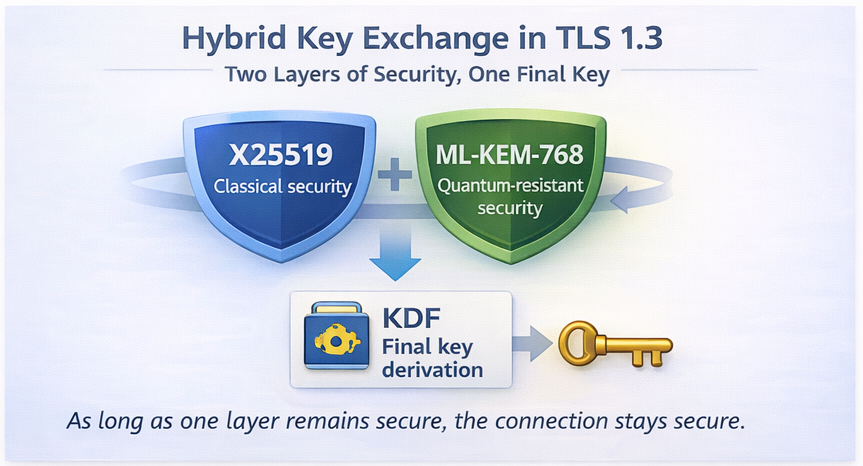

Para mantener la seguridad durante el período de transición, Google introdujo un diseño de intercambio de claves híbrido en TLS 1.3.

Un ejemplo común es X25519MLKEM768, donde:

- X25519 proporciona seguridad clásica de curvas elípticas.

- ML-KEM-768 proporciona protección post-cuántica

Ambos materiales clave se generan durante un solo apretón de manos y se combinan utilizando una función de derivación de clave.

El intercambio de claves híbrido está diseñado de tal manera que, mientras al menos un sistema criptográfico permanezca seguro, la conexión se mantenga segura.

Por qué el apretón de manos se hace más grande

En la extensión key_share del cliente, el tamaño total es típicamente de alrededor de 1,216 bytes, compuesto por:

- ML-KEM-768 clave pública (1,184 bytes)

- Clave pública X25519 (32 bytes)

En comparación, un apretón de manos tradicional que solo utiliza X25519 requiere solo 32 bytes.

Este aumento de tamaño refleja la complejidad matemática necesaria para lograr resistencia cuántica, no un relleno de fuerza bruta.

En el lado del servidor, se intercambia una cantidad similar de datos, incluyendo un texto cifrado ML-KEM de aproximadamente 1,088 bytes.

Debido a esto, el mensaje ClientHello de TLS puede exceder el MTU común de 1,500 bytes, lo que requiere fragmentación de paquetes. Algunos dispositivos de red heredados tuvieron dificultades con esto en 2024–2025, destacando los desafíos del mundo real de la evolución criptográfica.

Para los usuarios, sin embargo, todo este proceso sigue siendo invisible.

Por qué importan TLS y TLS-2

No todos los protocolos de cifrado pueden soportar la criptografía post-cuántica.

Los protocolos estándar TLS y TLS-2 incluyen mecanismos de extensión integrados. Estos permiten que se agreguen nuevos métodos criptográficos, como PQC, sin romper la compatibilidad con los sistemas existentes.

Esta flexibilidad es la principal razón por la que la adopción de PQC hoy se centra en protocolos basados en TLS.

Otros protocolos no estándar o autodesarrollados a menudo carecen de esta extensibilidad. En esos casos, el soporte de PQC requeriría rediseños importantes o una reescritura completa del protocolo.

Como resultado, incluso los proveedores de VPN más avanzados hoy en día pueden soportar de manera realista la criptografía post-cuántica solo en la capa TLS/TS.

Soporte al Cliente vs. Soporte al Servidor

La criptografía post-cuántica solo proporciona protección completa cuando ambos lados de una conexión la soportan.

Si un servidor no admite PQC, la conexión simplemente vuelve a la encriptación tradicional. La seguridad no se reduce y el rendimiento se mantiene igual. Este comportamiento de retroceso es intencional: permite que Internet haga la transición sin interrumpir los servicios existentes.

Puedes pensar en ello como una transición de idioma. Si ambos lados hablan el nuevo idioma, lo utilizan. Si no, recurren a lo que ambos entienden.

Los estándares globales ya están tomando forma.

La criptografía post-cuántica no se está desarrollando de forma aislada.

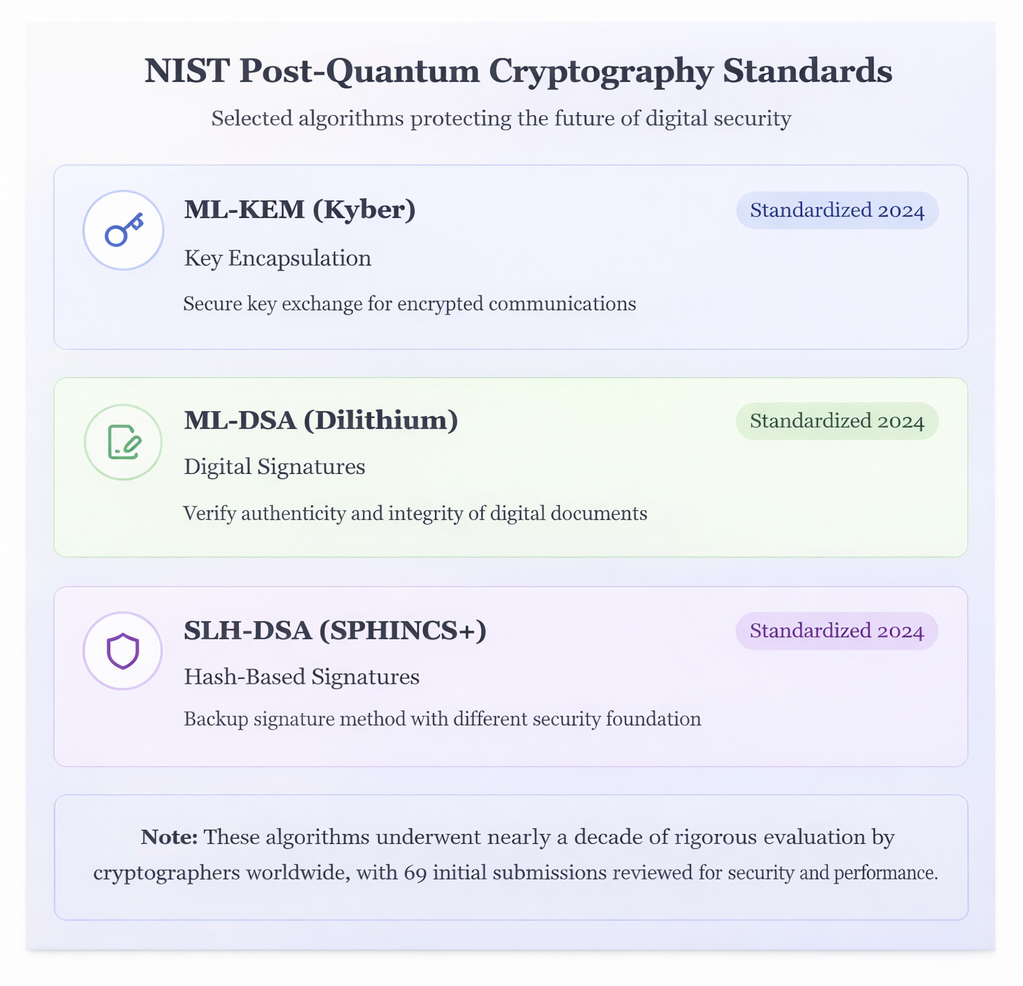

Desde 2016, el Instituto Nacional de Estándares y Tecnología (NIST) de EE. UU. ha coordinado un esfuerzo global para evaluar y estandarizar la encriptación resistente a la cuántica. Criptógrafos, universidades e investigadores de seguridad de todo el mundo han contribuido a este proceso.

Después de revisar 69 algoritmos candidatos, NIST finalizó sus primeros estándares de criptografía post-cuántica en 2024. Estos incluyen:

- ML-KEM (Kyber) para intercambio seguro de claves

- ML-DSA (Dilithium) para firmas digitales

- SLH-DSA (SPHINCS+) como una opción de respaldo basada en hash

Estos estándares fueron probados y analizados públicamente durante casi una década. El objetivo no era solo una teoría sólida, sino una fiabilidad en el mundo real en diferentes dispositivos y entornos.

Esto es importante porque señala coordinación. La criptografía post-cuántica ya no es experimental; se está convirtiendo en parte de la base de seguridad a largo plazo de Internet.

La protección post-cuántica ya se está utilizando.

Este cambio no es teórico. Ya está sucediendo.

- Google comenzó a probar mecanismos post-cuánticos en Chrome hace años y ahora los utiliza internamente

- Apple presentó PQ3 para iMessage

- Signal agregó protección resistente a la cuántica en 2023.

- Los proveedores de infraestructura como Cloudflare ofrecen opciones post-cuánticas.

La transición es gradual, pero está en marcha.

Lo que la criptografía post-cuántica hace y no cambia hoy

La criptografía post-cuántica no es un interruptor que de repente hace que todas las conexiones sean a prueba de cuántica.

Lo que hace:

- prepara sistemas para futuros ataques basados en quantum

- reduce la exposición a largo plazo a los riesgos de «cosechar ahora, descifrar después»

- permite actualizaciones graduales y no disruptivas

Lo que no hace:

- protege instantáneamente cada conexión en todas partes

- anular servidores que no han adoptado PQC

- reemplazar la necesidad de una fuerte encriptación clásica hoy en día

Entender esta distinción ayuda a establecer expectativas realistas y evita el bombo innecesario.

Por qué actuar temprano es importante

Los ordenadores cuánticos capaces de romper la encriptación actual aún no existen.

Pero las transiciones de seguridad llevan tiempo, y los datos capturados hoy pueden necesitar permanecer privados durante décadas. Prepararse con anticipación permite que Internet evolucione con calma en lugar de reaccionar bajo presión.

Mirando hacia adelante

Con estándares globales en su lugar y con el despliegue en el mundo real ya en marcha, internet está cambiando — silenciosamente, cuidadosamente y deliberadamente.

El soporte de X-VPN para la criptografía post-cuántica sigue esa misma filosofía: proteger lo que funciona hoy y prepararse para lo que viene a continuación.

Porque cuando llegan cambios importantes, la posición más segura es estar ya preparado.

FAQ: Criptografía Post-Cuántica

¿La criptografía post-cuántica requiere computadoras cuánticas?

No. A pesar del nombre, la criptografía post-cuántica funciona completamente en las computadoras, teléfonos y servidores de hoy. El término «post-cuántico» se refiere a los problemas matemáticos utilizados, que están diseñados para seguir siendo difíciles incluso si en el futuro se disponen de potentes computadoras cuánticas.

¿Esto ralentizará mi VPN o afectará el rendimiento?

Para la mayoría de los usuarios, no hay un impacto notable. La criptografía post-cuántica añade un trabajo adicional durante el apretón de manos de conexión inicial, pero una vez que se establece el túnel seguro, el tráfico normal se ejecuta como de costumbre. El enfoque híbrido está diseñado para mejorar la seguridad a largo plazo sin sacrificar el rendimiento diario.

¿Qué sucede si un servidor no admite criptografía post-cuántica?

Si el otro lado de la conexión no admite PQC, el sistema vuelve automáticamente a la encriptación tradicional. La seguridad no se reduce y la conexión continúa normalmente. Este comportamiento de retroceso es intencional y permite que Internet haga una transición gradual en lugar de forzar cambios inmediatos y disruptivos.

¿La criptografía post-cuántica ya está estandarizada?

Sí. El Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) finalizó su primer conjunto de estándares de criptografía post-cuántica en 2024, después de casi una década de revisión pública y pruebas. Estos estándares ahora sirven como base para la adopción a largo plazo en toda la industria.

¿Qué significa el soporte post-cuántico de X-VPN para mí hoy?

Hoy, significa que tu VPN está preparada a medida que evoluciona el ecosistema más amplio. La protección completa post-cuántica depende de la adopción en servidores y servicios, pero el soporte de X-VPN garantiza que no necesitarás cambios disruptivos más adelante. A medida que más de Internet adopte PQC, los beneficios se aplicarán automáticamente.