Cientistas estão correndo para proteger nossos dados dos computadores mais poderosos já imaginados — antes mesmo de existirem.

Essa frase soa dramática, mas reflete uma mudança muito real que está acontecendo silenciosamente na internet.

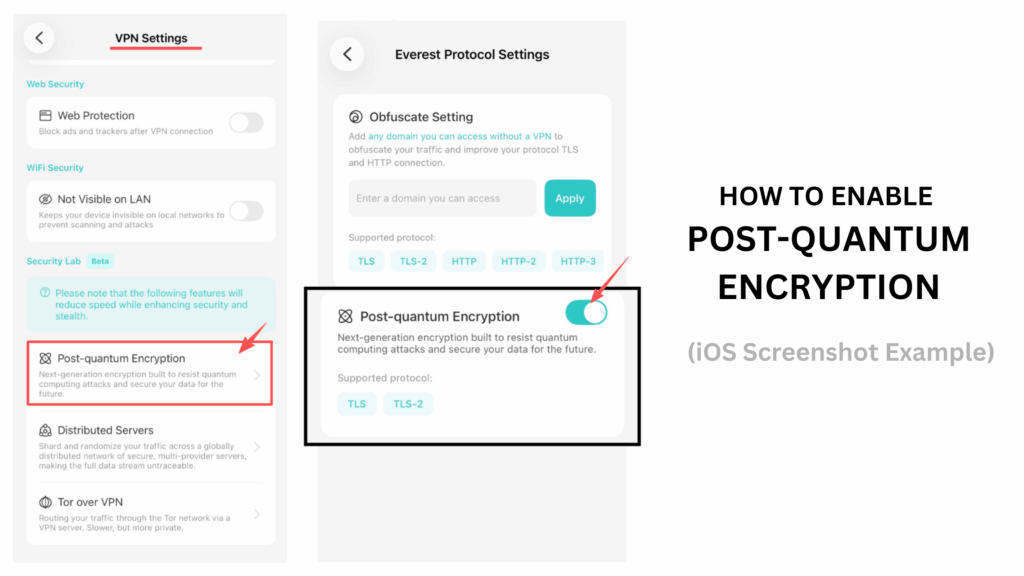

X-VPN adicionou suporte para a abordagem de criptografia pós-quântica (PQC) do Google nos protocolos padrão TLS e TLS-2. Esta não é uma nova funcionalidade chamativa, e não mudará repentinamente a sensação de uso do seu VPN. Em vez disso, faz parte de um cronograma mais longo — preparando a infraestrutura de hoje para riscos que podem aparecer completamente apenas anos a partir de agora.

Também é importante ser claro sobre o que isso significa e o que não significa. A criptografia pós-quântica só oferece proteção total quando ambos os lados de uma conexão a suportam. Neste momento, a adoção na internet é desigual. Portanto, essa atualização é menos sobre retorno imediato e mais sobre garantir que as fundações estejam prontas antes que a pressão chegue.

A segurança raramente falha de uma só vez. Mais frequentemente, ela quebra quando os sistemas são forçados a se adaptar tarde demais.

Apoiar a criptografia pós-quântica faz parte do planejamento de segurança de longo prazo da X-VPN — fortalecendo o que funciona hoje enquanto se prepara silenciosamente para o que pode vir a seguir. Nada muda para os usuários da noite para o dia, e isso é intencional. O objetivo é tornar as transições futuras mais suaves, e não disruptivas.

Table of Contents

Por que a criptografia é importante na vida cotidiana

A criptografia não é algo em que a maioria das pessoas pensa — e é exatamente assim que deveria ser.

Toda vez que você envia uma mensagem, verifica sua conta bancária, paga por algo online ou faz login em um aplicativo, a criptografia já está fazendo seu trabalho. Ela funciona silenciosamente em segundo plano, transformando informações legíveis — senhas, mensagens, detalhes de pagamento — em dados que parecem sem sentido para qualquer um que não deveria vê-los.

No seu cerne, essa proteção depende de um simples desequilíbrio: alguns problemas matemáticos são fáceis de resolver de uma maneira, mas extremamente difíceis de desfazer.

Multiplicar dois números grandes é trivial para um computador. Descobrir quais dois números geraram o resultado pode levar milhões de anos com as máquinas de hoje. Essa lacuna é o que mantém suas mensagens privadas e suas contas seguras.

E por enquanto, funciona notavelmente bem.

A questão não é se a criptografia funciona hoje — é se ainda funcionará amanhã.

A Ameaça da Computação Quântica

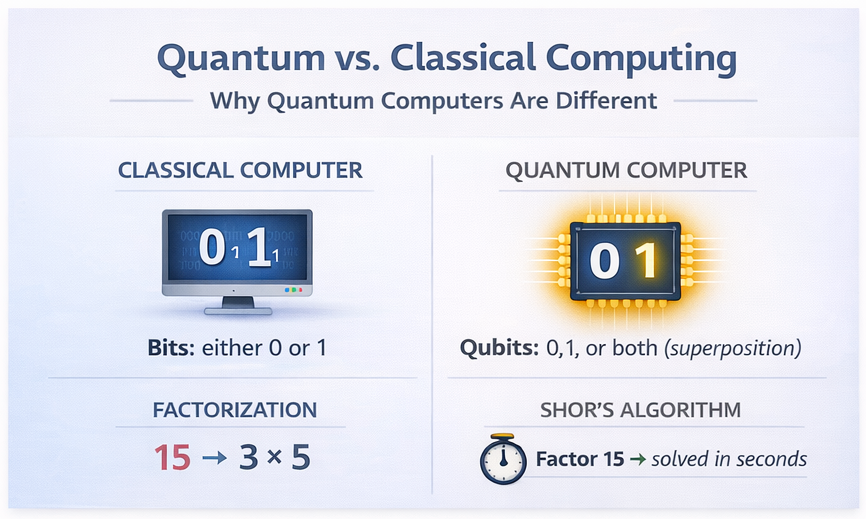

Os computadores quânticos não apenas executam versões mais rápidas dos mesmos cálculos. Eles funcionam de maneira diferente.

Os computadores tradicionais processam informações usando bits — seja 0 ou 1. Os computadores quânticos usam qubits, que podem existir em múltiplos estados ao mesmo tempo. Essa diferença permite que as máquinas quânticas explorem certos problemas em paralelo, em vez de passo a passo.

Para a maioria das tarefas do dia a dia, isso não importa. Para a criptografia, isso importa muito.

Por que isso é importante

Em 1994, o matemático Peter Shor mostrou que um computador quântico suficientemente poderoso poderia, em teoria, quebrar muitos dos sistemas de criptografia dos quais dependemos hoje — incluindo RSA e ECC.

Essas máquinas quânticas ainda não existem. Mas muitos especialistas acreditam que elas podem chegar dentro dos próximos 10 a 20 anos.

Se isso acontecer, a criptografia que levaria milhões de anos para os computadores de hoje quebra poderia ser reduzida a horas ou minutos.

O impacto não seria abstrato. Poderia afetar:

- transações financeiras e sistemas bancários

- comunicações governamentais e militares

- registros médicos e de saúde

- segredos de negócios e propriedade intelectual

- infraestrutura crítica da qual as sociedades dependem

Isso cria não apenas uma preocupação futura, mas um modelo de risco atual.

“Colha Agora, Decifre Depois”

Um dos riscos quânticos mais sérios não é um ataque dramático no futuro — é um silencioso que está acontecendo hoje.

Os atacantes já podem interceptar dados criptografados, armazená-los por anos e descriptografá-los mais tarde, uma vez que a computação quântica se torne poderosa o suficiente. Essa estratégia é conhecida como “colher agora, descriptografar depois.”

O risco quântico mais imediato não é a decriptação futura, mas sim dados sendo capturados hoje e decriptados anos depois.

É por isso que as equipes de segurança não estão esperando que os computadores quânticos cheguem completamente antes de agir.

Onde o X-VPN se Encaixa

O suporte da X-VPN para criptografia pós-quântica segue essa mesma lógica.

Ao adicionar a abordagem de criptografia pós-quântica (PQC) do Google aos protocolos padrão TLS e TLS-2, o X-VPN está se alinhando com a forma como a internet mais ampla está se preparando para mudanças criptográficas de longo prazo. Essa abordagem foca na compatibilidade — permitindo que novas proteções sejam adicionadas aos sistemas existentes sem quebrar o que já funciona.

Também é importante ser realista. A criptografia pós-quântica só se torna totalmente eficaz quando ambos os lados de uma conexão a suportam, e isso ainda não é universal. Hoje, este trabalho é sobre prontidão, não garantias.

A alternativa — esperar até que a mudança se torne urgente — tende a ser muito mais disruptiva.

Mantenha seu aplicativo X-VPN atualizado

O X-VPN introduziu suporte para a abordagem de criptografia pós-quântica (PQC) do Google em seus protocolos padrão TLS e TLS-2 a partir do lançamento no final de dezembro de 2025.

Para garantir a compatibilidade com as atualizações de segurança mais recentes, certifique-se de que está usando a versão mais recente do aplicativo X-VPN. Você pode baixar ou atualizar o aplicativo na página oficial de Download do VPN do X-VPN.

O mesmo aplicativo suporta tanto o uso gratuito quanto o premium. Você pode começar a usar o X-VPN imediatamente como convidado, sem necessidade de conta, ou fazer login para acessar recursos premium se você tiver uma assinatura.

Antes de prosseguir, é útil entender o que a criptografia pós-quântica realmente é — e o que não é.

O que é a Criptografia Pós-Quântica?

A criptografia pós-quântica (PQC) é projetada para proteger dados tanto dos computadores de hoje quanto dos futuros computadores quânticos.

Aqui está o ponto chave:

A criptografia pós-quântica não requer computadores quânticos.

Apesar do nome, a criptografia pós-quântica não requer computadores quânticos. Esses algoritmos funcionam nos mesmos telefones, laptops e servidores que usamos hoje. O que muda é a matemática subjacente — ela é projetada para resistir a ataques tanto clássicos quanto quânticos.

Em vez de substituir a criptografia existente da noite para o dia, a PQC é tipicamente implantada ao lado da criptografia tradicional em uma abordagem híbrida.

Na prática, isso significa que duas camadas de proteção trabalham juntas:

- criptografia tradicional, que é comprovada contra as ameaças de hoje

- encriptação pós-quântica, projetada para resistir a futuros ataques baseados em quântica

Somente se ambas as camadas fossem comprometidas, os dados criptografados seriam expostos.

Como a Criptografia Pós-Quântica é Adicionada na Prática

A criptografia pós-quântica é introduzida durante o handshake de criptografia — a breve troca onde dois sistemas concordam sobre as chaves antes de estabelecer uma conexão segura.

Comparado aos apertos de mão tradicionais, os apertos de mão pós-quânticos são maiores. Isso não é ineficiência, mas uma consequência direta da criptografia baseada em redes operando em um espaço matemático de alta dimensão.

Criptografia Tradicional vs. Criptografia Pós-Quântica

Sistemas tradicionais como RSA e ECC dependem de problemas como fatoração de grandes números ou logaritmos discretos em curvas elípticas. Um computador quântico suficientemente poderoso poderia resolver esses problemas de forma eficiente usando o algoritmo de Shor.

A criptografia baseada em redes, como ML-KEM (anteriormente Kyber), segue um caminho diferente. A criptografia é transformada em um problema de encontrar pontos específicos dentro de uma rede complexa e de alta dimensão — uma estrutura para a qual nenhum atalho quântico eficiente é conhecido.

Mesmo com computadores quânticos, os ataques mais conhecidos continuam sendo exponencialmente caros.

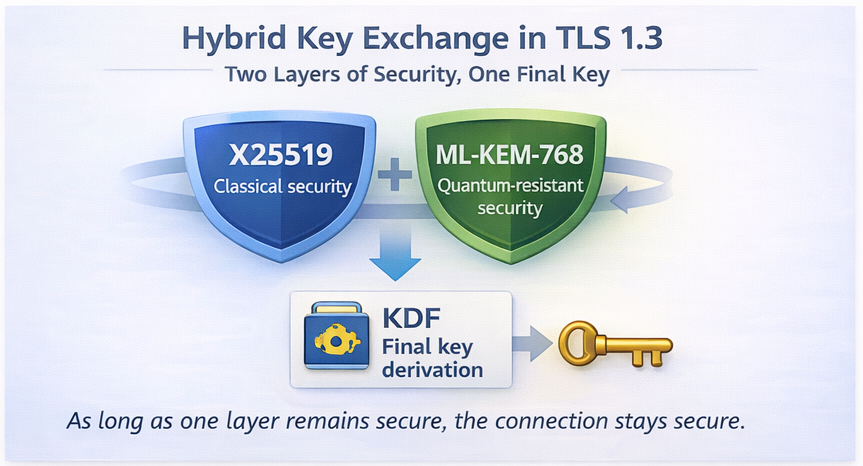

Troca de Chave Híbrida

Para permanecer seguro durante o período de transição, o Google introduziu um design de troca de chaves híbrido no TLS 1.3.

Um exemplo comum é X25519MLKEM768, onde:

- X25519 fornece segurança clássica de curva elíptica.

- ML-KEM-768 oferece proteção pós-quântica

Ambos os materiais-chave são gerados durante um único handshake e combinados usando uma função de derivação de chave.

A troca de chaves híbrida é projetada para que, desde que pelo menos um sistema criptográfico permaneça seguro, a conexão permaneça segura.

Por que o aperto de mão fica maior

Na extensão key_share do cliente, o tamanho total é tipicamente em torno de 1.216 bytes, composto por:

- Chave pública ML-KEM-768 (1.184 bytes)

- Chave pública X25519 (32 bytes)

Em comparação, um handshake tradicional apenas com X25519 requer apenas 32 bytes.

Esse aumento de tamanho reflete a complexidade matemática necessária para alcançar resistência quântica, e não um preenchimento de força bruta.

No lado do servidor, uma quantidade semelhante de dados é trocada, incluindo um texto cifrado ML-KEM de aproximadamente 1.088 bytes.

Devido a isso, a mensagem TLS ClientHello pode exceder o MTU comum de 1.500 bytes, exigindo fragmentação de pacotes. Alguns dispositivos de rede legados enfrentaram dificuldades com isso em 2024–2025, destacando os desafios do mundo real da evolução criptográfica.

Para os usuários, no entanto, todo esse processo permanece invisível.

Por que TLS e TLS-2 são importantes

Nem todos os protocolos de criptografia podem suportar criptografia pós-quântica.

Os protocolos TLS e TLS-2 padrão incluem mecanismos de extensão integrados. Isso permite que novos métodos criptográficos—como PQC—sejam adicionados sem quebrar a compatibilidade com sistemas existentes.

Essa flexibilidade é a principal razão pela qual a adoção de PQC hoje está focada em protocolos baseados em TLS.

Outros protocolos não padronizados ou auto-desenvolvidos muitas vezes carecem dessa extensibilidade. Nesses casos, o suporte a PQC exigiria grandes redesenhos ou uma reescrita completa do protocolo.

Como resultado, mesmo os provedores de VPN mais avançados hoje podem realisticamente suportar a criptografia pós-quântica apenas na camada TLS/TS.

Suporte ao Cliente vs. Suporte ao Servidor

A criptografia pós-quântica só oferece proteção total quando ambos os lados de uma conexão a suportam.

Se um servidor não suportar PQC, a conexão simplesmente reverte para a criptografia tradicional. A segurança não é reduzida e o desempenho permanece o mesmo. Esse comportamento de fallback é intencional — permite que a internet faça a transição sem interromper os serviços existentes.

Você pode pensar nisso como uma transição de linguagem. Se ambos os lados falam a nova língua, eles a usam. Se não, eles voltam ao que ambos entendem.

Os Padrões Globais Já Estão Tomando Forma

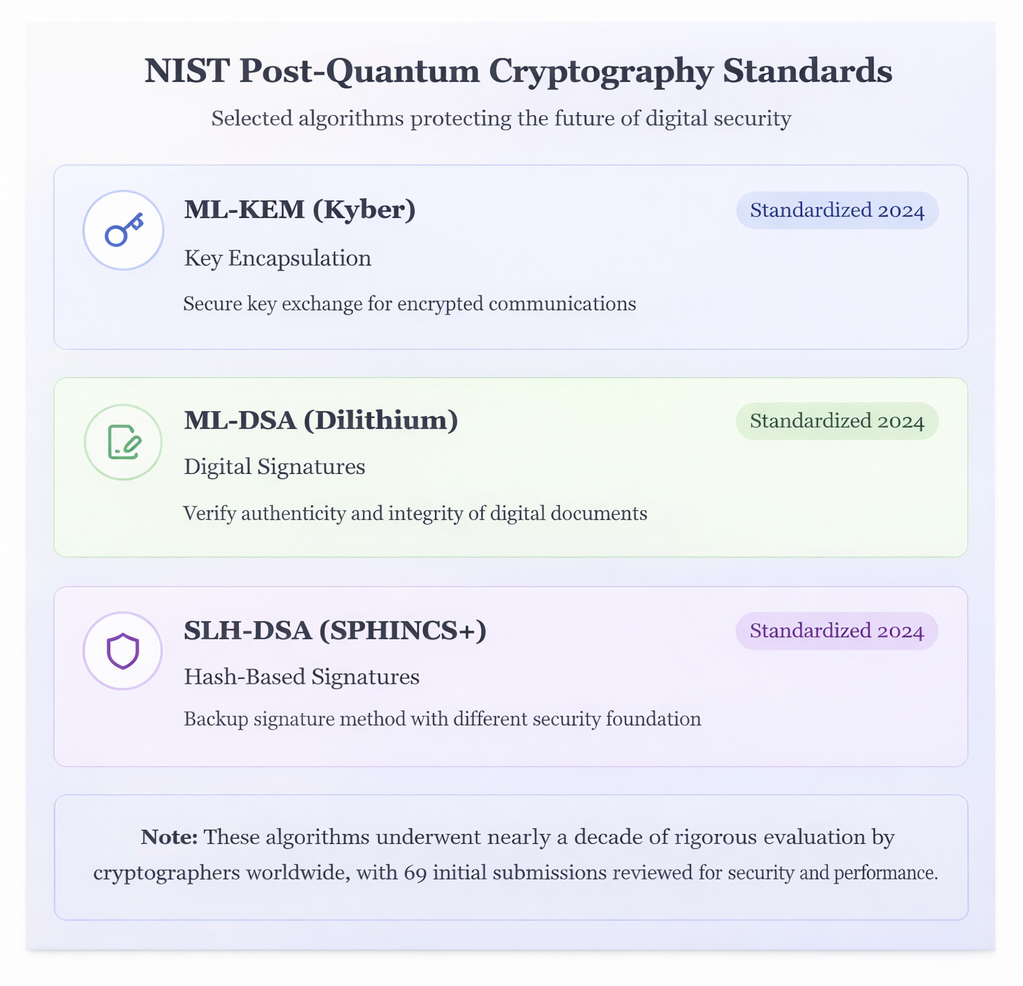

A criptografia pós-quântica não está sendo desenvolvida isoladamente.

Desde 2016, o Instituto Nacional de Padrões e Tecnologia (NIST) dos EUA coordenou um esforço global para avaliar e padronizar a criptografia resistente a quânticos. Criptógrafos, universidades e pesquisadores de segurança em todo o mundo contribuíram para esse processo.

Após revisar 69 algoritmos candidatos, o NIST finalizou seus primeiros padrões de criptografia pós-quântica em 2024. Estes incluem:

- ML-KEM (Kyber) para troca de chaves seguras

- ML-DSA (Dilithium) para assinaturas digitais

- SLH-DSA (SPHINCS+) como uma opção de backup baseada em hash

Esses padrões foram testados e analisados publicamente por quase uma década. O objetivo não era apenas uma teoria sólida, mas a confiabilidade no mundo real em diferentes dispositivos e ambientes.

Isso é importante porque sinaliza coordenação. A criptografia pós-quântica não é mais experimental – está se tornando parte da base de segurança de longo prazo da internet.

A proteção pós-quântica já está sendo utilizada.

Essa mudança não é teórica. Já está acontecendo.

- O Google começou a testar mecanismos pós-quânticos no Chrome há anos e agora os utiliza internamente

- A Apple apresentou PQ3 para iMessage

- O Signal adicionou proteção resistente a quântica em 2023.

- Provedores de infraestrutura como Cloudflare oferecem opções pós-quânticas.

A transição é gradual, mas está em andamento.

O que a Criptografia Pós-Quântica Muda—e Não Muda—Hoje

A criptografia pós-quântica não é um interruptor que de repente torna todas as conexões à prova de quântica.

O que faz:

- prepara sistemas para futuros ataques baseados em quântica

- reduz a exposição a longo prazo aos riscos de “colher agora, descriptografar depois”

- permite atualizações graduais e não disruptivas

O que não faz:

- proteja instantaneamente cada conexão em todos os lugares

- substituir servidores que não adotaram PQC

- substituir a necessidade de criptografia clássica forte hoje

Compreender essa distinção ajuda a estabelecer expectativas realistas e evita exageros desnecessários.

Por que agir cedo é importante

Computadores quânticos capazes de quebrar a criptografia de hoje ainda não existem.

Mas as transições de segurança levam tempo, e os dados capturados hoje podem precisar permanecer privados por décadas. Preparar-se cedo permite que a internet evolua de forma tranquila, em vez de reagir sob pressão.

Olhando para o Futuro

Com padrões globais em vigor e a implantação no mundo real já acontecendo, a internet está mudando — silenciosamente, cuidadosamente e deliberadamente.

O suporte do X-VPN para criptografia pós-quântica segue essa mesma filosofia: proteger o que funciona hoje e se preparar para o que vem a seguir.

Porque quando grandes mudanças chegam, a posição mais segura é já estar preparado.

FAQ: Criptografia Pós-Quântica

A criptografia pós-quântica requer computadores quânticos?

Não. Apesar do nome, a criptografia pós-quântica funciona inteiramente nos computadores, telefones e servidores de hoje. O termo “pós-quântico” refere-se aos problemas matemáticos utilizados, que são projetados para permanecer difíceis mesmo que computadores quânticos poderosos se tornem disponíveis no futuro.

Isso vai desacelerar meu VPN ou afetar o desempenho?

Para a maioria dos usuários, não há impacto perceptível. A criptografia pós-quântica adiciona um trabalho adicional durante o handshake de conexão inicial, mas uma vez que o túnel seguro é estabelecido, o tráfego normal flui como de costume. A abordagem híbrida é projetada para melhorar a segurança a longo prazo sem sacrificar o desempenho diário.

O que acontece se um servidor não suportar criptografia pós-quântica?

Se o outro lado da conexão não suportar PQC, o sistema automaticamente reverte para a criptografia tradicional. A segurança não é reduzida e a conexão continua normalmente. Esse comportamento de reversão é intencional e permite que a internet faça a transição gradualmente, em vez de forçar mudanças imediatas e disruptivas.

A criptografia pós-quântica já está padronizada?

Sim. O Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) finalizou seu primeiro conjunto de padrões de criptografia pós-quântica em 2024, após quase uma década de revisão pública e testes. Esses padrões agora servem como uma base para a adoção a longo prazo em toda a indústria.

O que o suporte pós-quântico do X-VPN significa para mim hoje?

Hoje, isso significa que seu VPN está preparado à medida que o ecossistema mais amplo evolui. A proteção total pós-quântica depende da adoção em servidores e serviços, mas o suporte do X-VPN garante que você não precisará de mudanças disruptivas mais tarde. À medida que mais da internet adota PQC, os benefícios se aplicarão automaticamente.