Recentemente, um estudo acadêmico mencionou que X-VPN para Android pode estar exposto a ataques Blind In/On-Path, o que atraiu atenção e levou a algumas interpretações errôneas em certos meios de comunicação.

Levamos este assunto muito a sério e iniciamos imediatamente uma investigação interna e testes de reprodução. No espírito de transparência e responsabilidade, compartilharemos os fatos principais, o escopo do impacto e as ações que estamos tomando a seguir.

Table of Contents

Nossas Principais Descobertas

Enquanto investigávamos o fenômeno observado, seguimos o modelo de ataque em três estágios descrito na literatura pública, Blind In/On-Path Attacks and Applications to VPNs, e validamos as alegações de segurança contra o X-VPN em um ambiente de teste controlado.

Com base em uma verificação focada na conformidade, chegamos às seguintes conclusões:

- Determinamos que essa preocupação de segurança decorre da configuração/comportamento da rede na camada da plataforma Android, representando um risco a nível de plataforma em vez de uma falha de segurança inerente a qualquer produto VPN individual.

- Como este problema está relacionado à configuração do sistema, não pode ser resolvido fundamentalmente apenas na camada de aplicação; nem temos as permissões para modificar ou corrigir diretamente as configurações do nível do kernel do Android.

- Para explorar potenciais mitigações com uma mentalidade de aprendizado, realizamos os mesmos experimentos em vários outros provedores de VPN populares. No entanto, observamos o mesmo risco, incluindo ExpressVPN, NordVPN, Surfshark, Norton VPN e Proton VPN.

- Durante a verificação, observamos pequenas variações nos detalhes de reprodução, que podem estar relacionadas a mudanças funcionais no sistema.

Devido a considerações de segurança e éticas, não divulgaremos publicamente nenhum detalhe técnico que possa ser usado para replicar, explorar ou amplificar riscos. Todas as informações e observações necessárias para reprodução foram enviadas ao Google por meio de procedimentos de divulgação responsável para que a plataforma possa avaliar e resolver o problema.

O que são ataques Blind In/On-Path?

Ataques Blind In/On-Path são um tipo de ataque: quando um atacante, capaz de observar ou controlar parcialmente o segmento de rede ao qual você está conectado, pode identificar uma conexão ativa ao sondar e observar as respostas do dispositivo—e, quando as condições permitem, interrompê-la ou tentar injetar pacotes falsificados.

O termo “cego” aqui não se refere a uma deficiência física—significa que o atacante não pode ver ou descriptografar o conteúdo da comunicação, mas pode inferir fatos úteis medindo diferenças no comportamento da rede.

Como funcionam os ataques cego In/On-Path durante uma sessão de VPN?

Quando você se conecta a um serviço de VPN, um túnel criptografado é estabelecido entre seu dispositivo e o servidor VPN para permitir a transmissão segura de dados. Esse túnel atua como uma capa negra e impenetrável envolvendo seus dados, protegendo efetivamente o conteúdo original de ser lido ou alterado. As pessoas não saberão quem você é, não verão qual mensagem você envia, nem acessarão diretamente os dados do formulário que você envia.

However, even though the content is encrypted, certain probe traffic can elicit observable responses from your device. These responses themselves do not reveal the encrypted data, but they can be observed by the owner of a malicious network access point (like a malicious Wi-Fi) and used to infer additional information, such as whether you are using a VPN or which website you are visiting.

Com base no acima, agora podemos delinear a mecânica dos Ataques Blind In/On-Path. Imagine que você está trabalhando no seu telefone em um café, com seu VPN ativado e conectado ao que parece ser o Wi-Fi gratuito do café (que na verdade foi configurado por um atacante).

Depois disso, um ataque cego In/On-Path pode ser realizado através das seguintes duas etapas:

Passo 1. Identificação

Passo 2. Exploração/ Interrupção

Em resumo, a essência dos Ataques Blind In/On-Path reside em sua dependência da observação externa em vez da descriptografia direta. Consequentemente, essa classe de ataque não é necessariamente causada pelo provedor de VPN que lida com a criptografia de dados. Os ataques Blind In/On-Path frequentemente dependem de alguma vulnerabilidade em nível de sistema ou plataforma que torna a identificação significativamente mais fácil. Este também é o foco da próxima seção.

Plataformas Afetadas & Escopo

Após receber relatórios de que o X-VPN pode ser vulnerável a ataques Blind In/On-Path, iniciamos prontamente investigações de segurança em todas as plataformas. Através de testes práticos, descobrimos os seguintes resultados:

Para Android:

Mecanismo de Vulnerabilidade

O Android é mais suscetível a ataques Blind In/On-Path devido a uma vulnerabilidade em nível de plataforma.

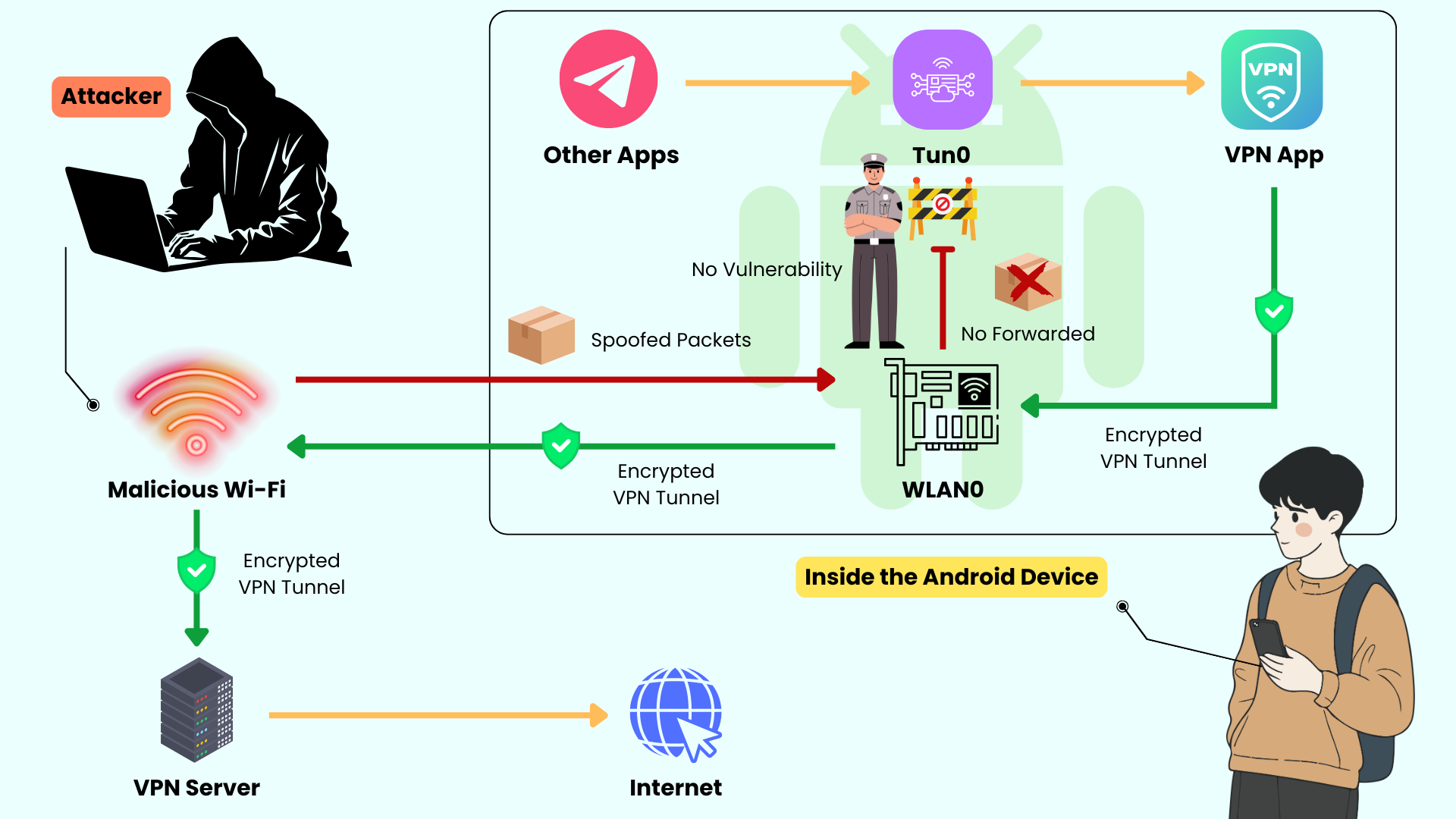

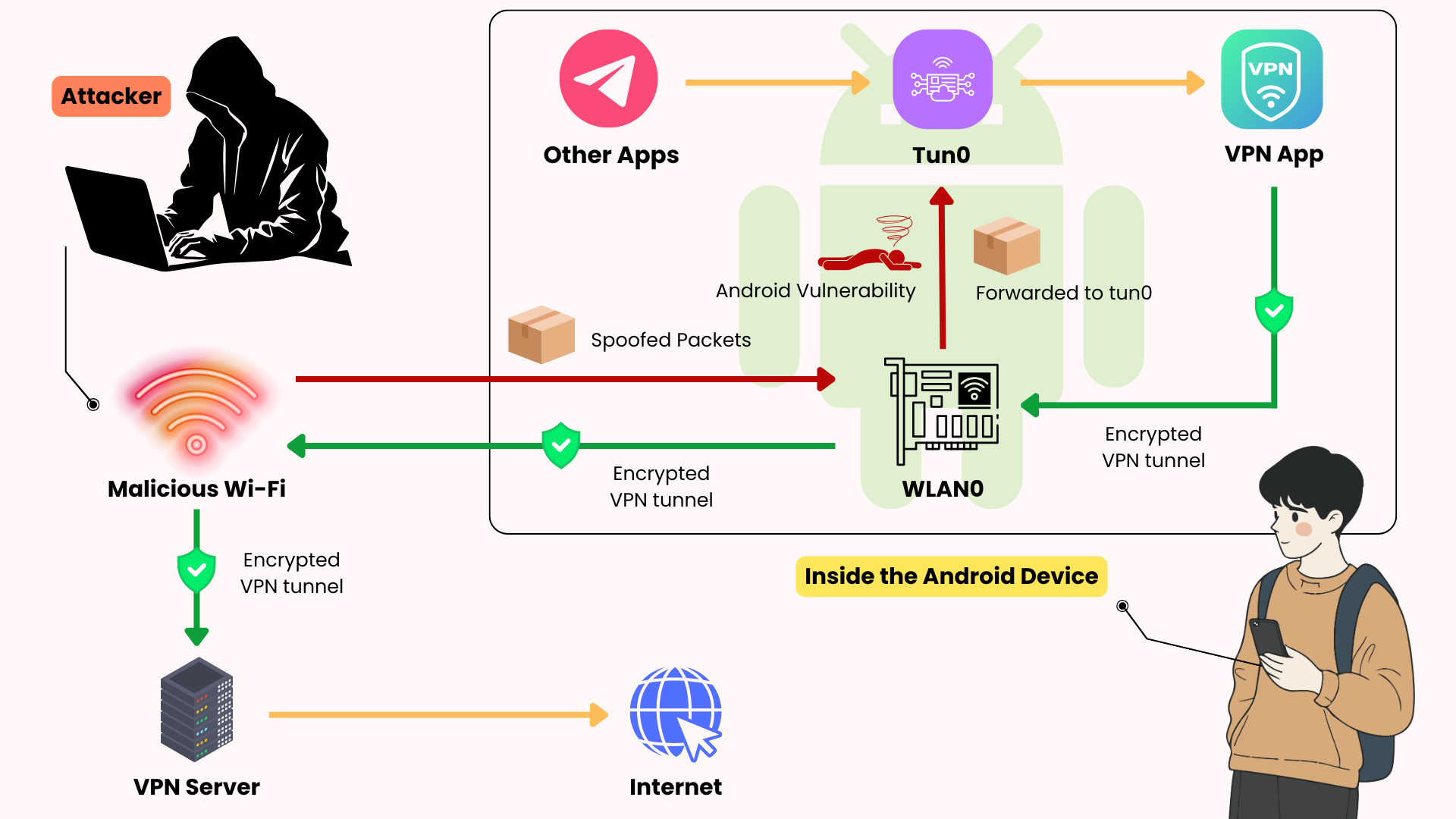

A causa subjacente é que o Android não habilita a filtragem de caminho reverso estrita (ou seja, o parâmetro do sistema net.ipv4.conf.all.rp_filter não está definido como 1). Sob essa configuração, o Android não verifica o caminho de origem dos pacotes de entrada; o tráfego que chega a qualquer interface de rede pode ser encaminhado para a interface de destino e provocar uma resposta.

No Android, ao se conectar a um serviço de VPN, os aplicativos usam a API VpnService para solicitar ao sistema operacional que crie uma interface de rede virtual chamada Tun. Subsequentemente, o tráfego do dispositivo atravessa essa interface Tun até o cliente VPN, e então é roteado através de um túnel criptografado até o servidor VPN. Este é o mecanismo fundamental pelo qual as VPNs protegem os dados do usuário no Android.

Agora suponha que você esteja conectado a uma rede Wi-Fi falsa configurada por um atacante. O atacante pode criar pacotes falsificados cujo IP de destino é igual ao endereço da interface Tun.

Ao processar esses pacotes, o sistema tem duas opções: descartá-los ou encaminhá-los e responder. Como o rp_filter não está estritamente habilitado, o Android escolhe a última opção – ele encaminha esses pacotes falsificados da interface WLAN para a interface Tun e aciona uma resposta. Consequentemente, o atacante pode inferir o status de comunicação da interface de rede da vítima através dessas respostas e, sob certas condições, interromper conexões ou injetar/manipular o conteúdo da comunicação.

Baseline (rp_filter estrito=1) vs. Vulnerável (RPF solto/desativado)

Assumindo que o nome da interface de rede virtual VPN é Tun0, e assumindo que o nome da interface de rede Wi-Fi do dispositivo é WLAN0.

Origem da Vulnerabilidade

Observamos que essa vulnerabilidade se originou do artigo Blind In/On-Path Attacks and Applications to VPNs e foi atribuído o número CVE CVE-2019-14899.

Os autores relatam uma vulnerabilidade observada em Linux, FreeBSD, OpenBSD, macOS, iOS e Android que permite a um ponto de acesso malicioso ou a um usuário adjacente determinar se um alvo está usando um VPN, fazer inferências ativas sobre os sites que estão sendo visitados e identificar os números de sequência e de reconhecimento TCP corretos. Isso, por sua vez, pode permitir que um atacante injete dados no fluxo TCP, fornecendo as condições necessárias para sequestrar conexões ativas dentro de um túnel VPN.

Correção de Vulnerabilidade

Após identificar a vulnerabilidade, tentamos implementar uma correção. No entanto, em sistemas Android, nosso aplicativo não possui privilégios de root, tornando impossível resolver o problema completamente.

Na verdade, já em 2019, a Proton emitiu uma declaração oficial sobre o CVE-2019-14899, afirmando de forma semelhante que a causa raiz de tais problemas decorre de métodos de processamento ou falhas de configuração em nível de plataforma/sistema. Isso requer correções dos fornecedores da plataforma, e não erros de design dentro de um aplicativo VPN específico. Em outras palavras, a remediação requer patches do lado do fornecedor ou mudanças de configuração em nível de sistema; soluções alternativas apenas em nível de aplicativo provavelmente não resolverão completamente o problema.

No entanto, com base em nossos resultados de teste atuais, essa vulnerabilidade não parece estar totalmente remediada em dispositivos Android. Conseguimos reproduzir parcialmente o problema; além disso, após ajustar certos detalhes do ataque, conseguimos replicar totalmente a vulnerabilidade—ou seja, alcançando os objetivos do ataque em três etapas descritos em Blind In/On-Path Attacks and Applications to VPNs.

Para Linux:

Durante os testes na plataforma Linux, também detectamos comportamentos em nível de sistema semelhantes aos observados no Android. No entanto, o Linux permite que os usuários possuam privilégios de root, permitindo-nos mitigar tais vulnerabilidades ajustando os parâmetros de rede do kernel ou implementando proteções em nível de sistema nos pontos de entrada para filtrar ou descartar tráfego falsificado que não deveria alcançar interfaces de rede virtuais.

Para macOS & iOS & Windows:

Dentro dos limites da documentação pública e dos testes de conformidade, o macOS e o iOS não apresentaram padrões de resposta exploráveis idênticos aos observados em certas implementações do Android. Da mesma forma, o Windows não exibiu comportamento problemático equivalente em nossos testes públicos e revisão de literatura. Em outras palavras, o macOS, o iOS e o Windows estão atualmente imunes a essa vulnerabilidade.

O que fizemos até agora

Apesar de nossas descobertas de investigação indicarem que a vulnerabilidade se originou na camada de sistema/plataforma e não de um defeito no software X-VPN, continuamos comprometidos em priorizar a segurança do usuário e tomamos as seguintes ações em resposta a esse risco de segurança:

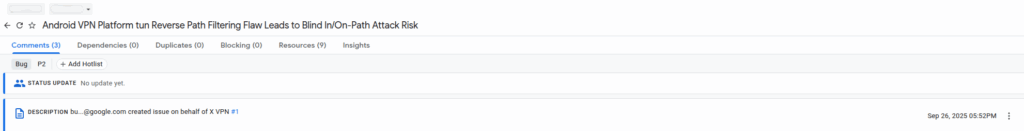

1. Reportado ao Google: Seguimos um processo de divulgação responsável através da recepção oficial de vulnerabilidades do Google, submetendo dados claros de reprodução, notas de observação, escopo de impacto e todos os artefatos relevantes. Estamos cooperando ativamente com o processo de avaliação da plataforma.

2. Mitigação do Linux Concluída: Implementamos medidas de proteção em plataformas Linux configurando o iptables para descartar todo o tráfego de terceiros direcionado ao nosso IP da interface tun0.

3. Explorando Mitigações na Camada de Aplicativo no Android: Baseando-se em pesquisas e documentações públicas, estamos explorando estratégias de mitigação sem root no Android, como monitoramento e proteção contra comportamentos de detecção anormais. Embora tais abordagens possam mitigar riscos em certos cenários, elas não constituem uma solução fundamental. Elas também podem introduzir instabilidade de conexão e potenciais vulnerabilidades de negação de serviço. Por enquanto, a pesquisa está em andamento.

4. Esclarecendo Comunicações Externas e Abordando Mal-entendidos da Mídia: Estamos esclarecendo os fatos através do canal oficial para usuários, parceiros e veículos de mídia. Continuaremos a compartilhar atualizações de forma transparente e responsável para evitar alarmes desnecessários ou conclusões enganosas.

Em paralelo, o X-VPN continua a fortalecer a privacidade e a segurança nos níveis de engenharia e comunidade:

1. Auditorias de Código e Varreduras de Vulnerabilidade Regulares: Realizamos auditorias de código e varreduras de vulnerabilidade periódicas para garantir que nosso cliente alcance um sólido equilíbrio entre funcionalidade e segurança.

2. Programa de Recompensa por Bugs: A X-VPN colabora ativamente com os usuários, recebendo e incentivando pesquisadores de segurança a enviar relatórios de segurança responsáveis através do nosso canal oficial. Recompensamos problemas válidos e reproduzíveis com uma recompensa por bugs para melhorar a segurança geral do nosso ecossistema.

Recomendações para Usuários

Claro, até que o Google lance uma correção em nível de sistema ou desenvolvamos uma solução de mitigação estável e sem root, os usuários do Android devem adotar medidas eficazes de autoproteção para reduzir os riscos de privacidade e segurança. Aqui estão algumas recomendações simples e acionáveis:

- Evite redes Wi-Fi públicas não confiáveis no Android; priorize redes confiáveis ou dados móveis em ambientes desconhecidos.

- Priorize sites e aplicativos criptografados em HTTPS/TLS; evite transmitir informações sensíveis—incluindo nomes de usuário/senhas, nomes reais, endereços e números de cartões bancários—por meio de HTTP em texto simples.

- Ative a autenticação de múltiplos fatores (MFA) para operações de conta sensíveis à privacidade ou críticas para adicionar uma camada extra de proteção.

- Mantenha seu sistema e aplicativos atualizados para se beneficiar de melhorias de segurança em nível de plataforma (ou seja, atualizações oficiais de correção de bugs do Android).

- Se você encontrar um comportamento anômalo na rede enquanto navega—como desconexões frequentes ou redirecionamentos para páginas suspeitas, evite qualquer operação sensível nessa rede e desconecte-se imediatamente.

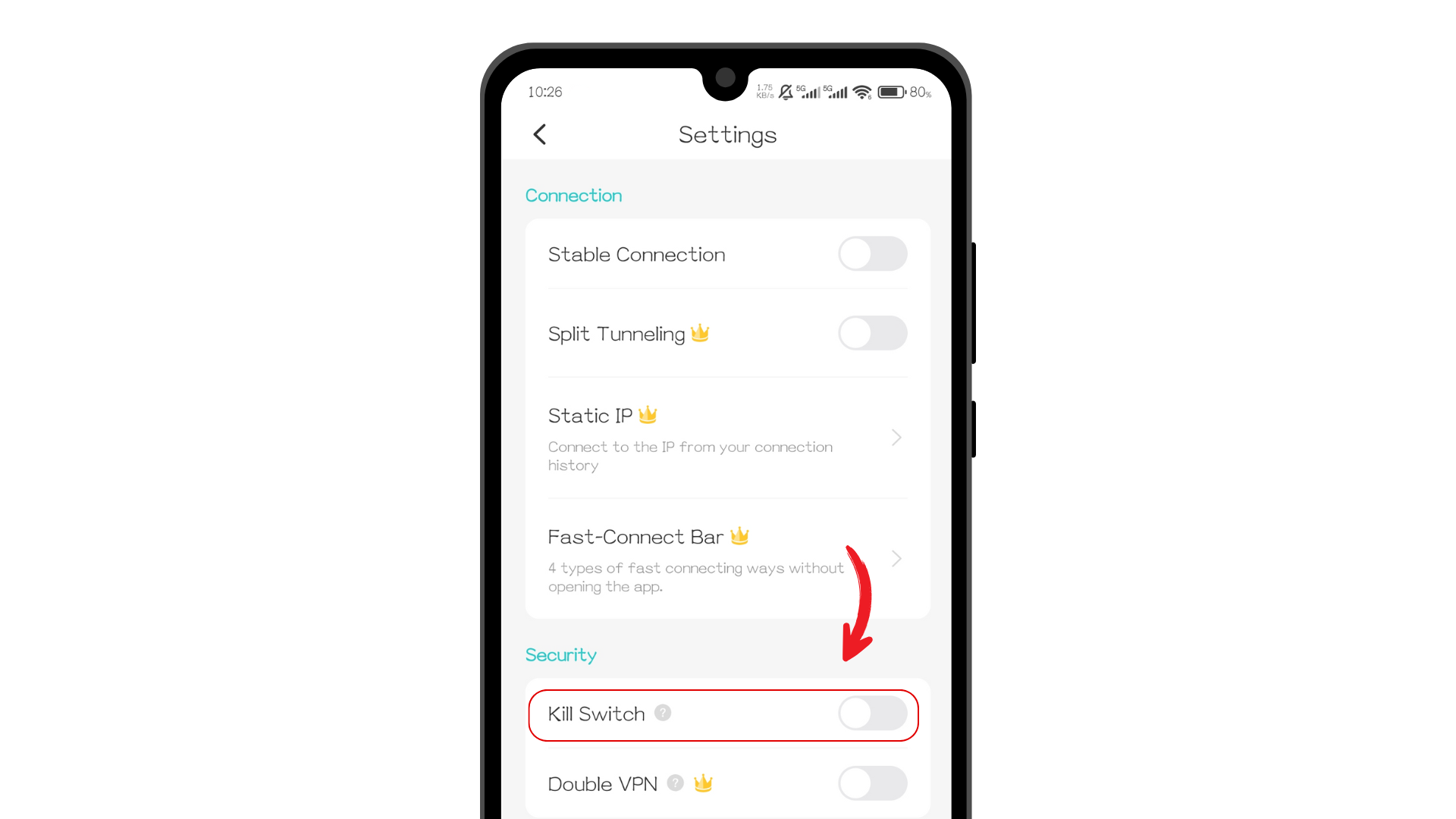

Além disso, o X-VPN para Android oferece um recurso de Kill Switch para todos os usuários. Recomendamos ativar esse recurso em ambientes de rede públicos ou não confiáveis—até mesmo usuários gratuitos podem utilizá-lo para desconectar imediatamente da rede se o VPN cair inesperadamente, minimizando os riscos potenciais de exposição de dados.

Próximos Passos & Contato

No futuro, iremos acompanhar de perto as avaliações e o progresso de remediação dos fornecedores de plataformas relevantes, como o Google, mantendo a conscientização e a segurança dos usuários como nossa principal prioridade.

Desde que a divulgação externa não represente riscos de segurança, iremos liberar prontamente qualquer informação disponível publicamente ou orientações acionáveis para os usuários assim que se tornarem disponíveis. Se o Google lançar correções de sistema, o X-VPN irá simultaneamente preparar e enviar as atualizações necessárias para o cliente e instruções operacionais para ajudar nossos usuários a obter proteção total o mais rápido possível.

Concomitantemente, estamos avançando com uma auditoria de segurança independente de terceiros para aumentar a transparência e validar nossos compromissos com a proteção da privacidade e a Política de Não Registro. Após a conclusão, compartilharemos publicamente os resultados da auditoria com todos os usuários.

Esta declaração é baseada em nossa replicação e análise em várias plataformas e dispositivos. No entanto, devido a diferenças entre plataformas e à incerteza de futuras atualizações, alguns cenários podem permanecer não cobertos ou as interpretações podem variar. Se você identificar algum erro, informação adicional ou sugestões corretivas viáveis, entre em contato conosco em: security@xvpn.io.

Agradecemos sinceramente a todos os usuários pelo seu apoio,

A Equipe X-VPN

Perguntas Frequentes

Por que o X-VPN não compartilha os detalhes do teste?

Não divulgamos procedimentos de teste específicos ou detalhes de reprodução principalmente por consideração à segurança do usuário e à responsabilidade da indústria. Tornar detalhes operacionais exploráveis publicamente disponíveis forneceria a atores maliciosos um vetor de ataque “de manual”, amplificando assim os riscos. Por essa razão, enviamos apenas as informações necessárias aos fornecedores de plataformas por meio de canais controlados e em conformidade.

Por que o Android é atualmente a única plataforma vulnerável a Ataques Blind In/On-Path?

Nossa pesquisa indica que o Android possui uma vulnerabilidade em nível de sistema que facilita a realização de ataques Blind In/On-Path. Como os provedores de VPN não têm privilégios de root no Android, não podemos resolver esse problema em sua origem. Embora o Linux compartilhe vulnerabilidades semelhantes com o Android, os provedores de VPN possuem privilégios de root nesta plataforma, permitindo-nos implementar medidas de proteção. E para macOS, iOS e Windows, ainda não encontramos a mesma vulnerabilidade explorável.

Apenas certos provedores de VPN são afetados?

Não. Essa preocupação com a segurança não decorre de certos problemas de produtos, mas sim de um risco em nível de plataforma no Android. Nossa verificação limitada revelou os mesmos problemas de segurança em outros VPNs populares, levando-nos a concluir que o problema é generalizado.

Isso significa que o X-VPN em si não é seguro?

Não, o X-VPN em si é seguro. Nossa criptografia de transmissão, proteção de privacidade e práticas de segurança diárias permanecem consistentemente eficazes e continuamente fortalecidas, garantindo que os dados dos usuários permaneçam protegidos contra acesso não autorizado. Em relação à recente vulnerabilidade do Android, estamos trabalhando ativamente com os fabricantes para facilitar correções e melhorar as medidas de mitigação do lado do cliente para minimizar os riscos para nossos usuários.