Recentemente, uno studio accademico ha menzionato che X-VPN per Android potrebbe essere esposto ad attacchi Blind In/On-Path, il che ha attirato l’attenzione e portato a alcune interpretazioni errate in alcuni media.

Prendiamo questa questione molto seriamente e abbiamo immediatamente avviato un’indagine interna e test di riproduzione. Nello spirito di trasparenza e responsabilità, condivideremo i fatti principali, l’ambito di impatto e le azioni che stiamo intraprendendo successivamente.

Table of Contents

Le nostre scoperte chiave

Durante l’indagine sul fenomeno osservato, abbiamo seguito il modello di attacco in tre fasi descritto nella letteratura pubblica, Blind In/On-Path Attacks and Applications to VPNs, e abbiamo convalidato le affermazioni di sicurezza contro X-VPN in un ambiente di test controllato.

Sulla base di una verifica incentrata sulla conformità, abbiamo raggiunto le seguenti conclusioni:

- Abbiamo determinato che questa preoccupazione per la sicurezza deriva dalla configurazione/comportamento della rete a livello della piattaforma Android, rappresentando un rischio a livello di piattaforma piuttosto che un difetto di sicurezza intrinseco in un singolo prodotto VPN.

- Poiché questo problema è legato alla configurazione del sistema, non può essere risolto fondamentalmente solo a livello di applicazione; né abbiamo i permessi per modificare o applicare patch alle impostazioni del kernel di Android direttamente.

- Per esplorare potenziali mitigazioni con una mentalità di apprendimento, abbiamo eseguito gli stessi esperimenti su diversi altri provider VPN mainstream. Tuttavia, abbiamo osservato lo stesso rischio, inclusi ExpressVPN, NordVPN, Surfshark, Norton VPN e Proton VPN.

- Durante la verifica, abbiamo osservato lievi variazioni nei dettagli di riproduzione, che potrebbero essere correlate a cambiamenti funzionali nel sistema.

A causa di considerazioni di sicurezza ed etiche, non divulgheremo pubblicamente alcun dettaglio tecnico che potrebbe essere utilizzato per replicare, sfruttare o amplificare i rischi. Tutte le informazioni e le osservazioni necessarie per la riproduzione sono state inviate a Google attraverso procedure di divulgazione responsabile affinché la piattaforma possa valutare e affrontare il problema.

Cosa sono gli attacchi Blind In/On-Path?

Gli attacchi Blind In/On-Path sono un tipo di attacco: quando un attaccante, in grado di osservare o controllare parzialmente il segmento di rete a cui sei connesso, può identificare una connessione attiva sondando e osservando le risposte del dispositivo—e, quando le condizioni lo consentono, interromperla o cercare di iniettare pacchetti falsificati.

Il termine “cieco” qui non si riferisce a una disabilità fisica: significa che l’attaccante non può vedere o decrittare il contenuto della comunicazione, ma può dedurre fatti utili misurando le differenze nel comportamento della rete.

Come Funzionano gli Attacchi In/On-Path Ciechi Durante una Sessione VPN?

Quando ti connetti a un servizio VPN, viene stabilito un tunnel crittografato tra il tuo dispositivo e il server VPN per abilitare la trasmissione sicura dei dati. Questo tunnel agisce come un mantello nero e impenetrabile che avvolge i tuoi dati, proteggendo efficacemente il contenuto originale da letture o manomissioni. Le persone non sapranno chi sei, non vedranno quale messaggio invii e non potranno accedere direttamente ai dati del modulo che invii.

Tuttavia, anche se il contenuto è crittografato, un certo traffico di probe può suscitare risposte osservabili dal tuo dispositivo. Queste risposte di per sé non rivelano i dati crittografati, ma possono essere osservate dal proprietario di un punto di accesso di rete malevolo (come un Wi-Fi malevolo) e utilizzate per dedurre ulteriori informazioni, come se stai utilizzando un VPN o quale sito web stai visitando.

Basandosi su quanto sopra, ora possiamo delineare la meccanica degli attacchi Blind In/On-Path. Immagina di lavorare sul tuo telefono in un caffè, con il tuo VPN attivato e connesso a quella che sembra essere la Wi-Fi gratuita del caffè (che in realtà è stata impostata da un attaccante).

Dopo di ciò, un attacco Blind In/On-Path può essere eseguito attraverso i seguenti due passaggi:

Passo 1. Identificazione

Passo 2. Sfruttamento/ Interruzione

In sintesi, l’essenza degli attacchi Blind In/On-Path risiede nella loro dipendenza dall’osservazione esterna piuttosto che dalla decrittazione diretta. Di conseguenza, questa classe di attacco non è necessariamente causata dal fornitore di VPN che gestisce la crittografia dei dati. Gli attacchi Blind In/On-Path dipendono spesso da alcune vulnerabilità a livello di sistema o piattaforma che rendono l’identificazione significativamente più facile. Questo è anche l’argomento della sezione successiva.

Piattaforme e ambito interessati

Dopo aver ricevuto segnalazioni che X-VPN potrebbe essere vulnerabile ad attacchi Blind In/On-Path, abbiamo prontamente avviato indagini di sicurezza su tutte le piattaforme. Attraverso test pratici, abbiamo scoperto i seguenti risultati:

Per Android:

Meccanismo di vulnerabilità

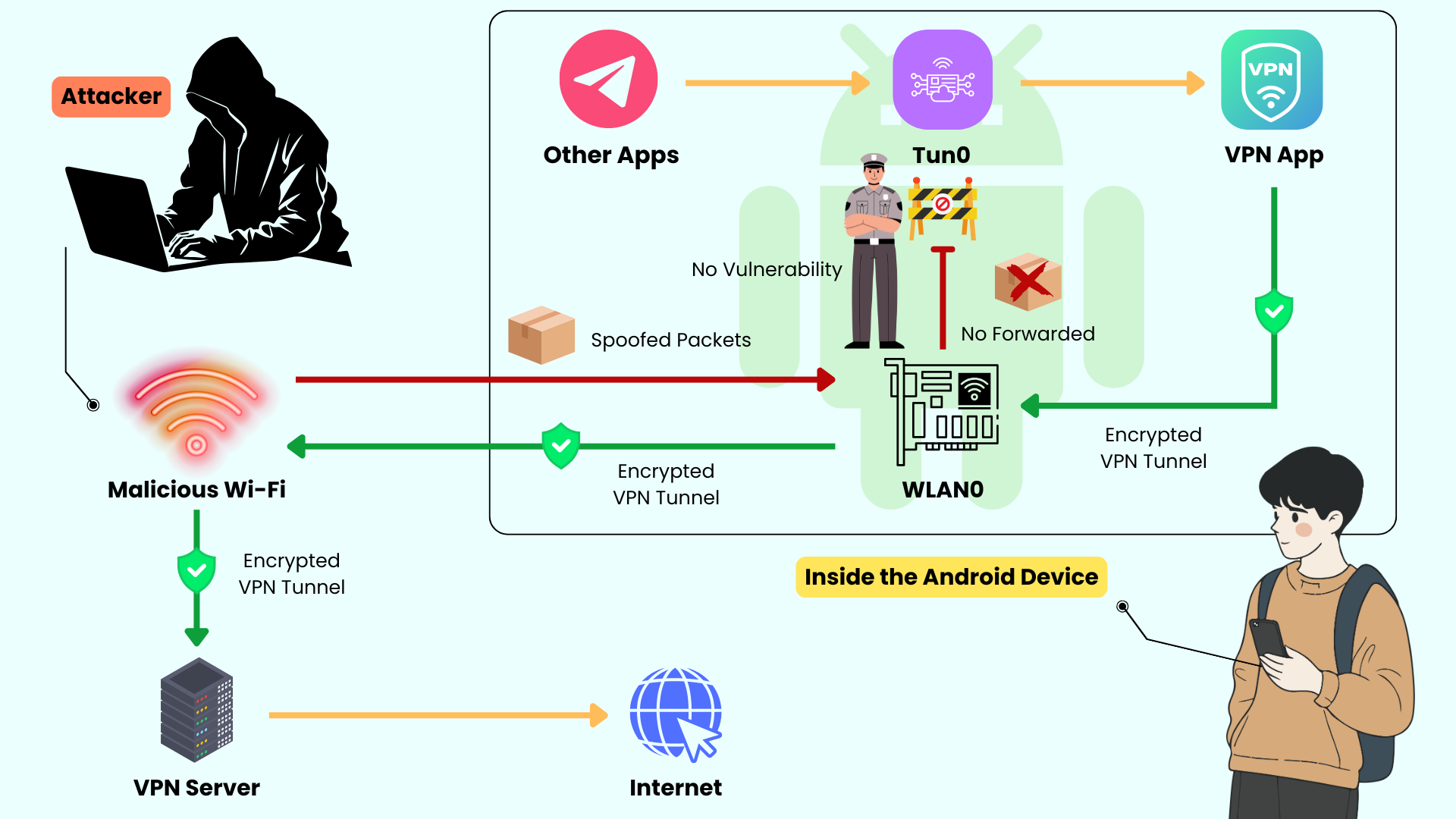

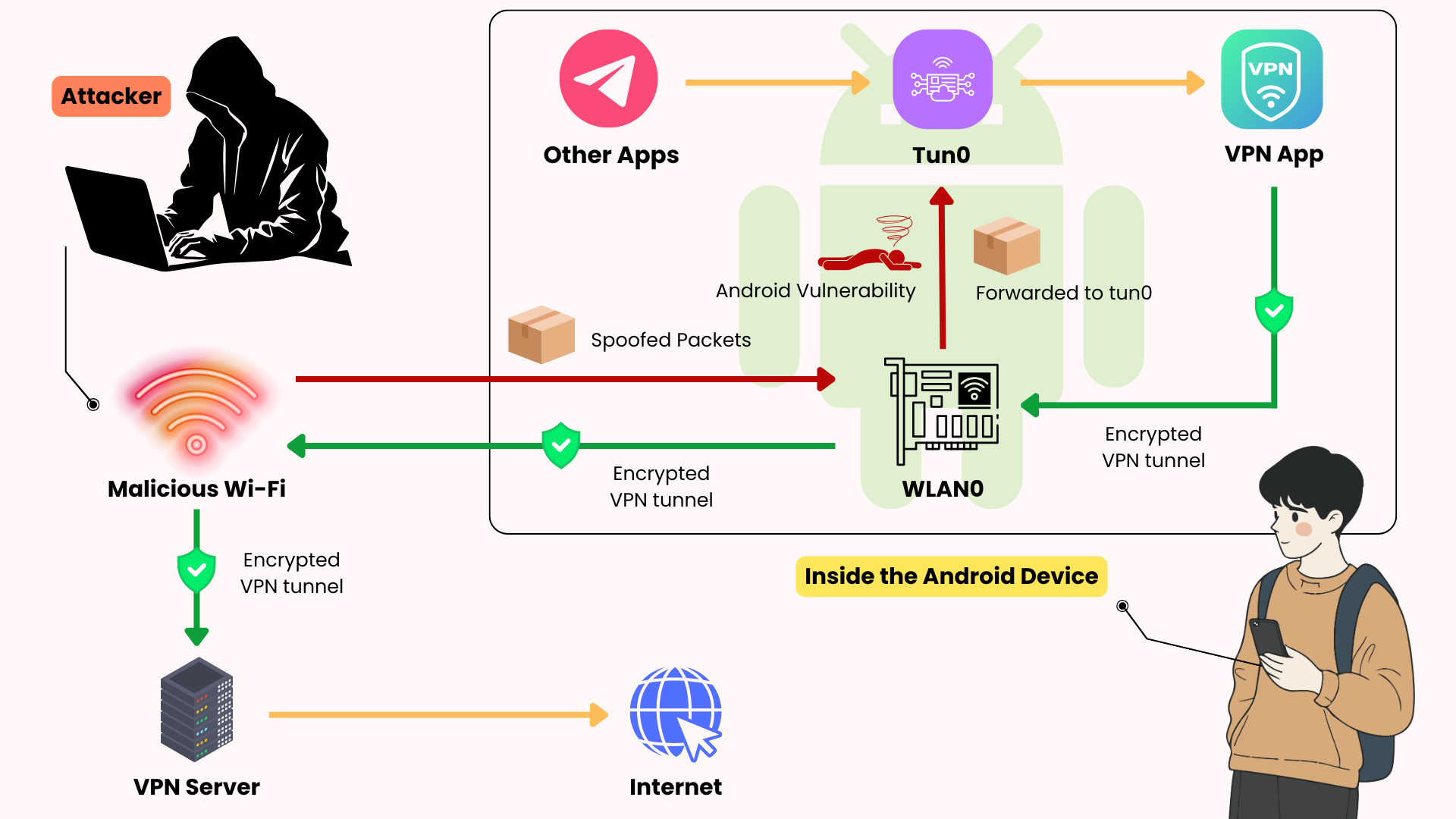

Android è più suscettibile agli attacchi Blind In/On-Path a causa di una vulnerabilità a livello di piattaforma.

La causa sottostante è che Android non abilita il filtraggio rigoroso del percorso inverso (cioè, il parametro di sistema net.ipv4.conf.all.rp_filter non è impostato su 1). In questa configurazione, Android non verifica il percorso sorgente dei pacchetti in arrivo; il traffico che arriva su qualsiasi interfaccia di rete può essere inoltrato all’interfaccia di destinazione e suscitare una risposta.

Su Android, quando ci si connette a un servizio VPN, le app utilizzano l’API VpnService per richiedere al sistema operativo di creare un’interfaccia di rete virtuale chiamata Tun. Successivamente, il traffico del dispositivo attraversa questa interfaccia Tun nel client VPN, quindi viene instradato attraverso un tunnel crittografato verso il server VPN. Questo costituisce il meccanismo fondamentale con cui le VPN proteggono i dati degli utenti su Android.

Ora supponi di essere connesso a una rete Wi-Fi falsa impostata da un attaccante. L’attaccante può creare pacchetti falsificati il cui indirizzo IP di destinazione è uguale all’indirizzo dell’interfaccia Tun.

Quando si elaborano pacchetti di questo tipo, il sistema ha due opzioni: scartarli o inoltrarli e rispondere. Poiché il rp_filter non è attivato in modo rigoroso, Android sceglie la seconda opzione: inoltra questi pacchetti falsificati dall’interfaccia WLAN all’interfaccia Tun e attiva una risposta. Di conseguenza, l’attaccante può dedurre lo stato di comunicazione dell’interfaccia di rete della vittima attraverso queste risposte e, in determinate condizioni, interrompere le connessioni o iniettare/manipolare il contenuto della comunicazione.

Baseline (strict rp_filter=1) vs. Vulnerable (loose/disabled RPF)

Assumendo che il nome dell’interfaccia di rete virtuale VPN sia Tun0, e assumendo che il nome dell’interfaccia di rete Wi-Fi del dispositivo sia WLAN0.

Origine della vulnerabilità

Abbiamo osservato che questa vulnerabilità è originata dal documento Blind In/On-Path Attacks and Applications to VPNs ed è stata assegnato il numero CVE CVE-2019-14899.

Gli autori segnalano una vulnerabilità osservata su Linux, FreeBSD, OpenBSD, macOS, iOS e Android che consente a un punto di accesso malevolo o a un utente adiacente di determinare se un obiettivo sta utilizzando un VPN, fare inferenze attive sui siti web visitati e identificare i corretti numeri di sequenza e di riconoscimento TCP. Questo, a sua volta, può consentire a un attaccante di iniettare dati nel flusso TCP, fornendo le condizioni necessarie per dirottare connessioni attive all’interno di un tunnel VPN.

Correzione della vulnerabilità

Dopo aver identificato la vulnerabilità, abbiamo tentato di implementare una soluzione. Tuttavia, sui sistemi Android, la nostra app non ha privilegi di root, rendendo impossibile risolvere completamente il problema.

In effetti, già nel 2019, Proton ha emesso una dichiarazione ufficiale riguardo a CVE-2019-14899, affermando similmente che la causa principale di tali problemi deriva dai metodi di elaborazione a livello di piattaforma/sistema o da difetti di configurazione. Questi richiedono correzioni da parte dei fornitori della piattaforma, non errori di design all’interno di una specifica app VPN. In altre parole, la risoluzione richiede patch da parte del fornitore o modifiche alla configurazione a livello di sistema; le soluzioni a livello di app da sole sono poco probabili per risolvere completamente il problema.

Tuttavia, sulla base dei nostri attuali risultati dei test, questa vulnerabilità non sembra essere completamente rimediata sui dispositivi Android. Siamo stati ancora in grado di riprodurre parzialmente il problema; inoltre, dopo aver regolato alcuni dettagli dell’attacco, siamo stati in grado di replicare completamente la vulnerabilità, ovvero raggiungere gli obiettivi dell’attacco in tre fasi descritti in Blind In/On-Path Attacks and Applications to VPNs.

Per Linux:

Durante i test sulla piattaforma Linux, abbiamo anche rilevato comportamenti a livello di sistema simili a quelli osservati su Android. Tuttavia, Linux consente agli utenti di possedere privilegi di root, permettendoci di mitigare tali vulnerabilità regolando i parametri di rete del kernel o implementando protezioni a livello di sistema nei punti di ingresso per filtrare o scartare il traffico falsificato che non dovrebbe raggiungere le interfacce di rete virtuali.

Per macOS & iOS & Windows:

Nell’ambito della documentazione pubblica e dei nostri test di conformità, macOS e iOS non hanno mostrato modelli di risposta sfruttabili identici a quelli osservati in alcune implementazioni di Android. Allo stesso modo, Windows non ha mostrato un comportamento problematico equivalente nei nostri test pubblici e nella revisione della letteratura. In altre parole, macOS, iOS e Windows attualmente non sono colpiti da questa vulnerabilità.

Cosa abbiamo fatto finora

Nonostante i risultati della nostra indagine indichino che la vulnerabilità sia originata a livello di sistema/piattaforma piuttosto che da un difetto del software X-VPN, rimaniamo impegnati a dare priorità alla sicurezza degli utenti e abbiamo intrapreso le seguenti azioni in risposta a questo rischio di sicurezza:

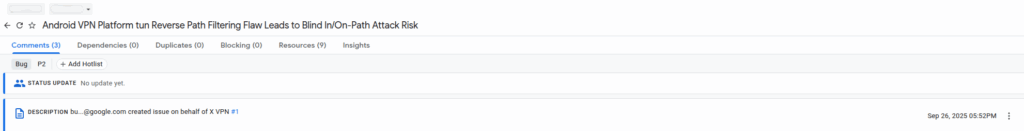

1. Segnalato a Google: Abbiamo seguito un processo di divulgazione responsabile tramite l’ufficiale intake delle vulnerabilità di Google, presentando dati di riproduzione chiari, note di osservazione, ambito di impatto e tutti gli artefatti pertinenti. Stiamo collaborando attivamente con il processo di valutazione della piattaforma.

2. Mitigazione Linux completata: Abbiamo implementato misure protettive sulle piattaforme Linux configurando iptables per rifiutare tutto il traffico di terze parti diretto al nostro IP dell’interfaccia tun0.

3. Esplorare le mitigazioni a livello di app su Android: Attingendo a ricerche e documentazione pubbliche, stiamo esplorando strategie di mitigazione non basate su root su Android, come il monitoraggio e la protezione contro comportamenti di rilevamento anomali. Sebbene tali approcci possano mitigare i rischi in determinate situazioni, non costituiscono una soluzione fondamentale. Possono anche introdurre instabilità di connessione e potenziali vulnerabilità di denial-of-service. Per ora, la ricerca è in corso.

4. Chiarire le comunicazioni esterne e affrontare i malintesi dei media: Stiamo chiarendo i fatti attraverso il canale ufficiale agli utenti, ai partner e ai media. Continueremo a condividere aggiornamenti in modo trasparente e responsabile per evitare allarmismi inutili o conclusioni fuorvianti.

In parallelo, X-VPN continua a rafforzare la privacy e la sicurezza a livello ingegneristico e comunitario:

1. Audit del Codice e Scansioni di Vulnerabilità Regolari: Effettuiamo regolarmente audit del codice e scansioni di vulnerabilità periodiche per garantire che il nostro cliente raggiunga un solido equilibrio tra funzionalità e sicurezza.

2. Programma di Bug Bounty: X-VPN collabora attivamente con gli utenti, accogliendo e incentivando i ricercatori di sicurezza a inviare rapporti di sicurezza responsabili attraverso il nostro canale ufficiale. Ricompensiamo problemi validi e riproducibili con un bug bounty per migliorare la sicurezza complessiva del nostro ecosistema.

Raccomandazioni per gli utenti

Naturalmente, fino a quando Google non rilascerà una soluzione di correzione a livello di sistema o non svilupperemo una soluzione di mitigazione stabile e non basata su root, gli utenti Android devono adottare misure di auto-protezione efficaci per ridurre i rischi per la privacy e la sicurezza. Ecco alcune semplici raccomandazioni pratiche:

- Evita le reti Wi-Fi pubbliche non affidabili su Android; dai priorità alle reti affidabili o ai dati mobili in ambienti sconosciuti.

- Dai priorità ai siti e alle app crittografati con HTTPS/TLS; evita di trasmettere informazioni sensibili—compresi nomi utente/password, nomi reali, indirizzi e numeri di carte di credito—su HTTP in chiaro.

- Abilita l’autenticazione a più fattori (MFA) per operazioni di account sensibili alla privacy o critiche per aggiungere un ulteriore livello di protezione.

- Mantieni il tuo sistema e le tue app aggiornati per beneficiare dei miglioramenti della sicurezza a livello di piattaforma (ad es., aggiornamenti ufficiali di correzione dei bug di Android).

- Se incontri un comportamento anomalo della rete durante la navigazione—come disconnessioni frequenti o reindirizzamenti a pagine sospette, evita qualsiasi operazione sensibile su quella rete e disconnettiti immediatamente.

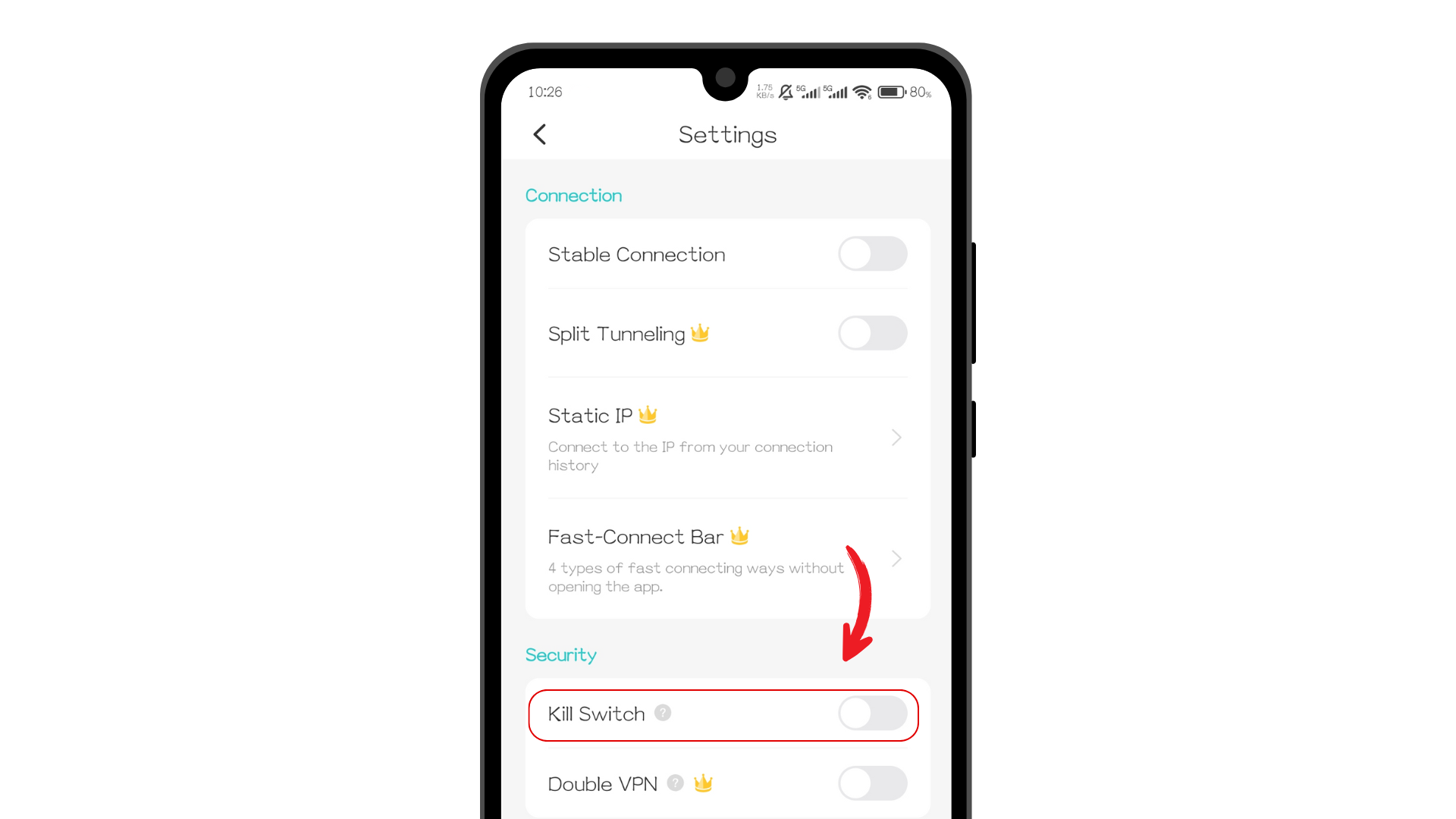

Inoltre, X-VPN per Android offre una funzione Kill Switch per tutti gli utenti. Raccomandiamo di attivare questa funzione in ambienti di rete pubblici o non affidabili: anche gli utenti gratuiti possono utilizzarla per disconnettersi immediatamente dalla rete se il VPN si disconnette inaspettatamente, riducendo al minimo i potenziali rischi di esposizione dei dati.

Prossimi passi & Contatto

In futuro, monitoreremo da vicino le valutazioni e i progressi di rimedio dei fornitori di piattaforme pertinenti come Google, mantenendo la consapevolezza e la sicurezza degli utenti come nostra massima priorità.

Fermo restando che la divulgazione esterna non comporti rischi per la sicurezza, rilasceremo prontamente qualsiasi informazione disponibile al pubblico o indicazioni utili per gli utenti non appena saranno disponibili. Se Google rilascia patch di sistema, X-VPN preparerà e invierà simultaneamente gli aggiornamenti necessari per i client e le istruzioni operative per aiutare i nostri utenti a ottenere la massima protezione il prima possibile.

Contemporaneamente, stiamo portando avanti un audit di sicurezza indipendente di terze parti per migliorare la trasparenza e convalidare i nostri impegni per la protezione della privacy e la Politica No-log. Al termine, condivideremo pubblicamente i risultati dell’audit con tutti gli utenti.

Questa dichiarazione si basa sulla nostra replicazione e analisi su varie piattaforme e dispositivi. Tuttavia, a causa delle differenze tra le piattaforme e dell’incertezza degli aggiornamenti futuri, alcuni scenari potrebbero rimanere non coperti o le interpretazioni potrebbero variare. Se identifichi errori, informazioni aggiuntive o suggerimenti correttivi fattibili, ti preghiamo di contattarci a: security@xvpn.io.

Sinceri ringraziamenti a tutti gli utenti per il vostro supporto,

Il team di X-VPN

FAQ

Perché X-VPN non condivide i dettagli del test?

Non divulghiamo procedure di test specifiche o dettagli di riproduzione principalmente per motivi di sicurezza degli utenti e responsabilità nel settore. Rendere pubblicamente disponibili dettagli operativi sfruttabili fornirebbe agli attori malintenzionati un vettore d’attacco “da manuale”, amplificando così i rischi. Per questo motivo, inviamo solo le informazioni necessarie ai fornitori di piattaforme attraverso canali controllati e conformi.

Perché Android è attualmente l’unica piattaforma vulnerabile agli attacchi Blind In/On-Path?

La nostra ricerca indica che Android ha una vulnerabilità a livello di sistema che rende più facili da realizzare gli attacchi Blind In/On-Path. Poiché i fornitori di VPN non hanno privilegi di root su Android, non possiamo affrontare questo problema alla sua radice. Sebbene Linux condivida vulnerabilità simili con Android, i fornitori di VPN possiedono privilegi di root su questa piattaforma, consentendoci di implementare misure protettive. E per macOS, iOS e Windows, non abbiamo ancora trovato la stessa vulnerabilità sfruttabile.

Solo alcuni fornitori di VPN sono interessati?

No. Questa preoccupazione per la sicurezza non deriva da problemi specifici del prodotto, ma piuttosto da un rischio a livello di piattaforma su Android. La nostra verifica limitata ha rivelato gli stessi problemi di sicurezza in altri VPN mainstream, portandoci a concludere che il problema è diffuso.

Significa che X-VPN stesso non è sicuro?

No, X-VPN stesso è sicuro. La nostra crittografia delle trasmissioni, protezione della privacy e pratiche di sicurezza quotidiane rimangono costantemente efficaci e continuamente rafforzate, garantendo che i dati degli utenti rimangano protetti da accessi non autorizzati. Per quanto riguarda la recente vulnerabilità di Android, stiamo lavorando attivamente con i produttori per facilitare le correzioni e migliorare le misure di mitigazione lato client per ridurre al minimo i rischi per i nostri utenti.