مؤخراً، ذكرت دراسة أكاديمية أن X-VPN لنظام Android قد يكون معرضاً لهجمات Blind In/On-Path، مما جذب الانتباه وأدى إلى بعض التفسيرات الخاطئة في بعض وسائل الإعلام.

نحن نأخذ هذه المسألة على محمل الجد وقد بدأنا على الفور تحقيقًا داخليًا واختبارات إعادة إنتاج. بروح الشفافية والمساءلة، سنشارك الحقائق الأساسية، ونطاق التأثير، والإجراءات التي نتخذها بعد ذلك.

Table of Contents

نتائجنا الرئيسية

أثناء التحقيق في الظاهرة الملحوظة، اتبعنا نموذج الهجوم المكون من ثلاث مراحل الموصوف في الأدبيات العامة، الهجمات العمياء في/على المسار والتطبيقات على الشبكات الافتراضية الخاصة، وقمنا بالتحقق من المطالبات الأمنية ضد X-VPN في بيئة اختبار محكومة.

استنادًا إلى التحقق الذي يركز على الامتثال، توصلنا إلى الاستنتاجات التالية:

- لقد حددنا أن هذه المشكلة الأمنية تنبع من تكوين الشبكة/سلوكها في طبقة منصة Android، مما يمثل خطرًا على مستوى المنصة بدلاً من كونه عيبًا أمنيًا جوهريًا في أي منتج VPN واحد.

- نظرًا لأن هذه المشكلة تتعلق بتكوين النظام، فلا يمكن حلها بشكل أساسي فقط على مستوى التطبيق؛ كما أنه ليس لدينا الأذونات لتعديل أو تصحيح إعدادات نواة أندرويد مباشرة.

- لاستكشاف التخفيفات المحتملة بعقلية تعلم، قمنا بإجراء نفس التجارب على العديد من مزودي VPN الرئيسيين الآخرين. ومع ذلك، لاحظنا نفس المخاطر، بما في ذلك ExpressVPN و NordVPN و Surfshark و Norton VPN و Proton VPN.

- خلال التحقق، لاحظنا اختلافات طفيفة في تفاصيل الاستنساخ، والتي قد تكون مرتبطة بالتغييرات الوظيفية في النظام.

نظرًا للاعتبارات الأمنية والأخلاقية، لن نقوم بالإفصاح علنًا عن أي تفاصيل تقنية يمكن استخدامها لتكرار أو استغلال أو تضخيم المخاطر. تم تقديم جميع المعلومات والملاحظات اللازمة للتكرار إلى Google من خلال إجراءات الإفصاح المسؤولة لتقييم المشكلة ومعالجتها.

ما هي هجمات Blind In/On-Path؟

الهجمات العمياء في/على المسار هي نوع من الهجمات: عندما يكون المهاجم، القادر على مراقبة أو التحكم جزئيًا في جزء الشبكة الذي تتصل به، قادرًا على تحديد اتصال نشط من خلال الاستقصاء ومراقبة استجابات الجهاز – وعندما تسمح الظروف، لتعطيله أو محاولة حقن حزم مزيفة.

المصطلح “أعمى” هنا لا يشير إلى الإعاقة الجسدية – بل يعني أن المهاجم لا يمكنه رؤية أو فك تشفير محتوى الاتصال، ولكنه يمكنه استنتاج حقائق مفيدة من خلال قياس الاختلافات في سلوك الشبكة.

كيف تعمل هجمات المسار الأعمى أثناء جلسة VPN؟

عند الاتصال بخدمة VPN، يتم إنشاء نفق مشفر بين جهازك وخادم VPN لتمكين نقل البيانات بشكل آمن. يعمل هذا النفق كعباءة سوداء داكنة، غير قابلة للاختراق، تحيط ببياناتك، مما يحمي المحتوى الأصلي من القراءة أو التلاعب. لن يعرف الناس من أنت، أو يروا الرسالة التي ترسلها، أو يصلوا مباشرة إلى بيانات النموذج التي تقدمها.

ومع ذلك، على الرغم من أن المحتوى مشفر، يمكن أن يؤدي بعض حركة المرور الاستقصائية إلى استجابات ملحوظة من جهازك. هذه الاستجابات نفسها لا تكشف عن البيانات المشفرة، ولكن يمكن ملاحظتها من قبل مالك نقطة الوصول الشبكية الخبيثة (مثل الواي فاي الخبيث) واستخدامها لاستنتاج معلومات إضافية، مثل ما إذا كنت تستخدم VPN أو أي موقع ويب تزوره.

استنادًا إلى ما سبق، يمكننا الآن توضيح آلية هجمات Blind In/On-Path. تخيل أنك تعمل على هاتفك في مقهى، مع تفعيل VPN الخاص بك ومتصل بما يبدو أنه شبكة الواي فاي المجانية للمقهى (والتي تم إعدادها في الواقع من قبل مهاجم).

بعد ذلك، يمكن تنفيذ هجوم Blind In/On-Path من خلال الخطوتين التاليتين:

الخطوة 1. التعرف

الخطوة 2. الاستغلال / التعطيل

باختصار، جوهر هجمات Blind In/On-Path يكمن في اعتمادها على المراقبة الخارجية بدلاً من فك التشفير المباشر. وبالتالي، فإن هذه الفئة من الهجمات ليست بالضرورة ناتجة عن مزود VPN الذي يتعامل مع تشفير البيانات. غالبًا ما تعتمد هجمات Blind In/On-Path على بعض نقاط الضعف على مستوى النظام أو المنصة التي تجعل التعرف عليها أسهل بكثير. هذا هو أيضًا محور القسم التالي.

المنصات المتأثرة والنطاق

عند تلقي تقارير تفيد بأن X-VPN قد يكون عرضة لهجمات Blind In/On-Path، بدأنا على الفور تحقيقات أمنية عبر جميع المنصات. من خلال الاختبارات العملية، اكتشفنا النتائج التالية:

لنظام Android:

آلية الثغرات الأمنية

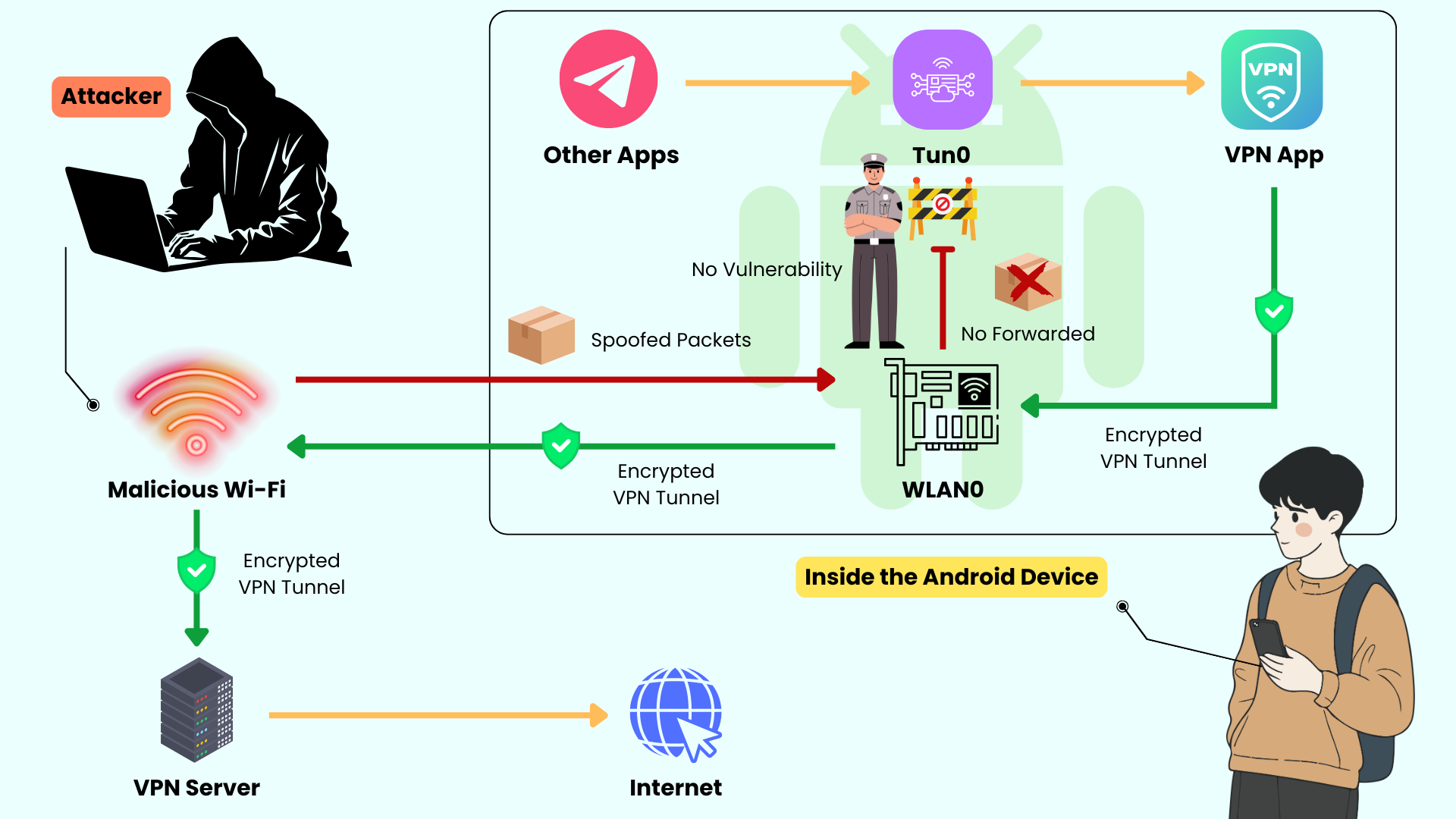

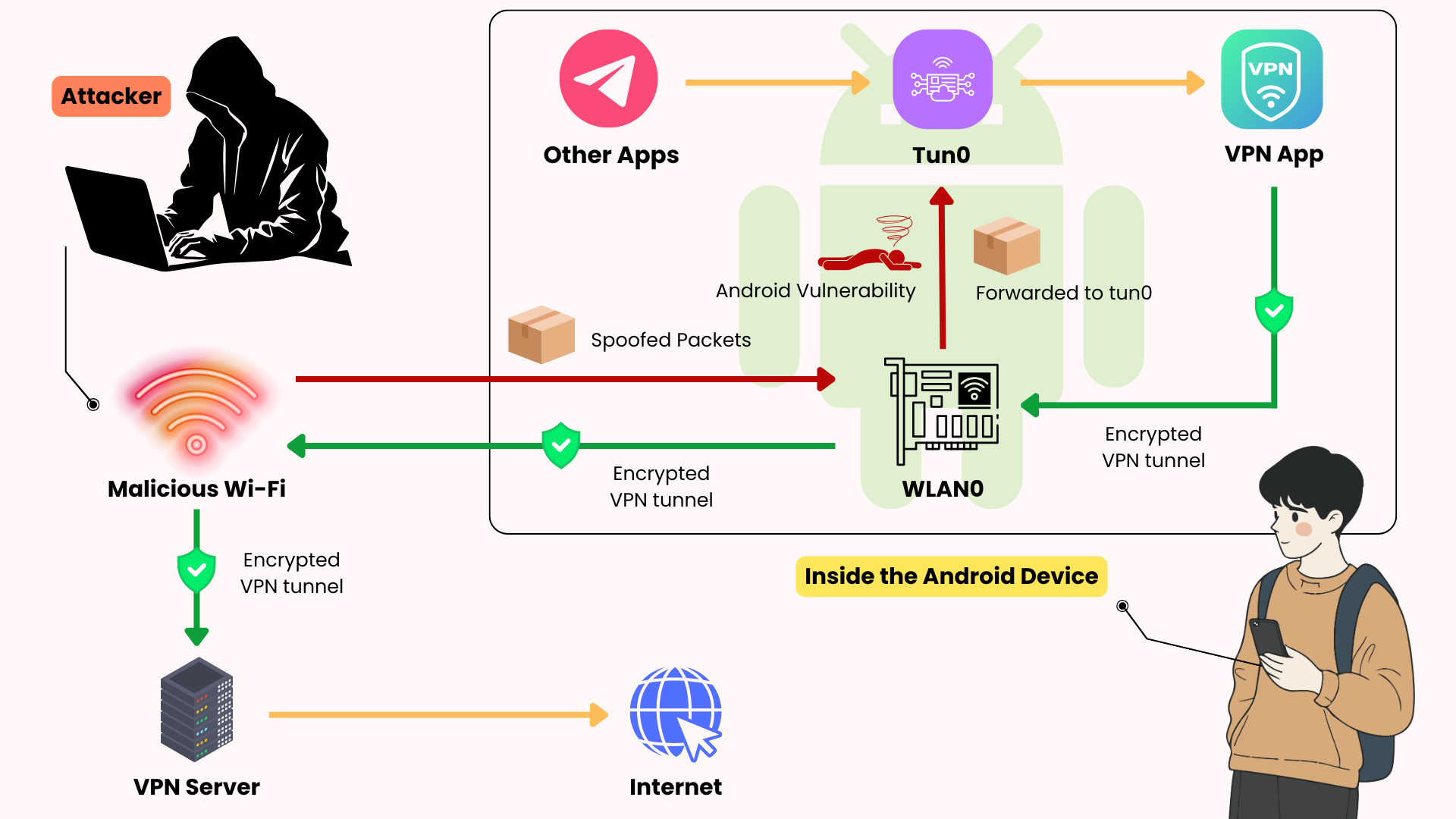

أندرويد أكثر عرضة لهجمات Blind In/On-Path بسبب ثغرة على مستوى النظام الأساسي.

السبب الجذري هو أن Android لا يمكّن تصفية المسار العكسي الصارمة (أي أن معلمة النظام net.ipv4.conf.all.rp_filter ليست مضبوطة على 1). في هذا التكوين، لا يتحقق Android من مسار المصدر للحزم الواردة؛ يمكن توجيه حركة المرور التي تصل إلى أي واجهة شبكة إلى واجهة الهدف وتثير استجابة.

على نظام Android، عند الاتصال بخدمة VPN، تستخدم التطبيقات واجهة برمجة التطبيقات VpnService لطلب من نظام التشغيل إنشاء واجهة شبكة افتراضية تُسمى Tun. بعد ذلك، يمر حركة المرور من الجهاز عبر هذه الواجهة Tun إلى عميل VPN، ثم يتم توجيهها عبر نفق مشفر إلى خادم VPN. يشكل هذا الآلية الأساسية التي تحمي بها VPN بيانات المستخدم على Android.

الآن افترض أنك متصل بشبكة واي فاي مزيفة تم إعدادها بواسطة مهاجم. يمكن للمهاجم إنشاء حزم مزيفة يكون عنوان وجهتها مساوياً لعنوان واجهة Tun.

عند معالجة مثل هذه الحزم، لدى النظام خياران: إما إسقاطها أو إعادة توجيهها والاستجابة. نظرًا لأن rp_filter غير مفعل بشكل صارم، تختار أندرويد الخيار الثاني – حيث تعيد توجيه هذه الحزم المزيفة من واجهة WLAN إلى واجهة Tun وتثير استجابة. ونتيجة لذلك، يمكن للمهاجم استنتاج حالة الاتصال لواجهة الشبكة الخاصة بالضحية من خلال هذه الاستجابات، وتحت ظروف معينة، تعطيل الاتصالات أو حقن/تلاعب بمحتوى الاتصال.

الخط الأساسي (rp_filter=1 صارم) مقابل الضعيف (RPF فضفاض/معطل)

بافتراض أن اسم واجهة الشبكة الافتراضية VPN هو Tun0، وبافتراض أن اسم واجهة شبكة Wi-Fi للجهاز هو WLAN0.

أصل الثغرة

لقد لاحظنا أن هذه الثغرة نشأت من الورقة الهجمات غير المرئية في المسار والتطبيقات على الشبكات الافتراضية الخاصة وتم تعيين رقم CVE CVE-2019-14899.

يبلغ المؤلفون عن ثغرة تم ملاحظتها عبر Linux و FreeBSD و OpenBSD و macOS و iOS و Android، والتي تسمح لنقطة وصول خبيثة أو مستخدم مجاور بتحديد ما إذا كان الهدف يستخدم VPN، وإجراء استنتاجات نشطة حول المواقع التي يتم زيارتها، وتحديد أرقام تسلسل TCP وأرقام الإقرار الصحيحة. وهذا بدوره يمكن المهاجم من حقن البيانات في تدفق TCP، مما يوفر الظروف اللازمة لاختطاف الاتصالات النشطة داخل نفق VPN.

إصلاح الثغرات الأمنية

بعد تحديد الثغرة، حاولنا تنفيذ إصلاح. ومع ذلك، على أنظمة Android، يفتقر تطبيقنا إلى صلاحيات الجذر، مما يجعل من المستحيل حل المشكلة تمامًا.

في الواقع، في وقت مبكر من عام 2019، أصدرت بروتون بيانًا رسميًا بشأن CVE-2019-14899، مشيرةً إلى أن السبب الجذري لمثل هذه المشكلات ينشأ من طرق المعالجة على مستوى النظام/المنصة أو عيوب التكوين. تتطلب هذه المشكلات إصلاحات من بائعي المنصات، وليس أخطاء تصميم داخل تطبيق VPN معين. بعبارة أخرى، يتطلب الإصلاح تصحيحات من جانب البائع أو تغييرات في تكوين النظام؛ من غير المحتمل أن تحل الحلول البديلة على مستوى التطبيق المشكلة بالكامل.

ومع ذلك، استنادًا إلى نتائج الاختبار الحالية لدينا، لا يبدو أن هذه الثغرة قد تم معالجتها بالكامل على أجهزة Android. لا يزال بإمكاننا إعادة إنتاج المشكلة جزئيًا؛ علاوة على ذلك، بعد تعديل بعض تفاصيل الهجوم، تمكنا من تكرار الثغرة بالكامل – أي تحقيق أهداف الهجوم الثلاثة الموصوفة في الهجمات العمياء في/على المسار والتطبيقات على الشبكات الافتراضية الخاصة.

لنظام Linux:

أثناء الاختبار على منصة Linux، اكتشفنا أيضًا سلوكيات على مستوى النظام مشابهة لتلك التي لوحظت على Android. ومع ذلك، يسمح Linux للمستخدمين بامتلاك صلاحيات الجذر، مما يمكننا من التخفيف من هذه الثغرات عن طريق ضبط معلمات الشبكة في النواة أو نشر حماية على مستوى النظام عند نقاط الدخول لتصفية أو إسقاط حركة المرور المزيفة التي لا ينبغي أن تصل إلى واجهات الشبكة الافتراضية.

لنظام macOS و iOS و Windows:

في حدود الوثائق العامة واختبارات الامتثال الخاصة بنا، لم تظهر أنظمة macOS وiOS أنماط استجابة قابلة للاستغلال مماثلة لتلك التي لوحظت في بعض تطبيقات Android. وبالمثل، لم تعرض Windows سلوكًا مشكلًا مكافئًا في اختباراتنا العامة ومراجعة الأدبيات. بعبارة أخرى، فإن macOS وiOS وWindows غير متأثرة حاليًا بهذه الثغرة.

ماذا فعلنا حتى الآن

على الرغم من أن نتائج تحقيقنا تشير إلى أن الثغرة نشأت في طبقة النظام/المنصة بدلاً من عيب في برنامج X-VPN، إلا أننا نلتزم بالاستمرار في إعطاء الأولوية لأمان المستخدم وقد اتخذنا الإجراءات التالية استجابةً لهذا الخطر الأمني:

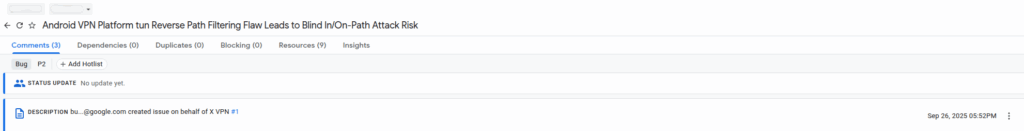

1. تم الإبلاغ إلى Google: لقد اتبعنا عملية الكشف المسؤولة عبر نموذج الإبلاغ الرسمي عن الثغرات في Google، حيث قدمنا بيانات استنساخ واضحة، وملاحظات المراقبة، ونطاق التأثير، وجميع العناصر ذات الصلة. نحن نتعاون بنشاط مع عملية تقييم المنصة.

2. تم الانتهاء من التخفيف على Linux: لقد قمنا بتنفيذ تدابير وقائية على منصات Linux من خلال تكوين iptables لإسقاط جميع حركة المرور من الأطراف الثالثة الموجهة إلى عنوان IP الخاص بواجهة tun0 لدينا.

3. استكشاف تدابير التخفيف على مستوى التطبيق في أندرويد: استنادًا إلى الأبحاث العامة والوثائق، نحن نستكشف استراتيجيات التخفيف غير المعتمدة على الجذر في أندرويد، مثل المراقبة والحماية ضد سلوكيات الكشف غير الطبيعية. بينما قد تخفف هذه الأساليب المخاطر في سيناريوهات معينة، إلا أنها لا تشكل حلاً جذريًا. قد تؤدي أيضًا إلى عدم استقرار الاتصال وإمكانية وجود ثغرات في خدمات الحرمان. في الوقت الحالي، لا يزال البحث جاريًا.

4. توضيح الاتصالات الخارجية ومعالجة سوء الفهم الإعلامي: نحن نوضح الحقائق من خلال القناة الرسمية للمستخدمين والشركاء ووسائل الإعلام. سنواصل مشاركة التحديثات بشفافية ومسؤولية لتجنب القلق غير الضروري أو الاستنتاجات المضللة.

في الوقت نفسه، تواصل X-VPN تعزيز الخصوصية والأمان على المستويين الهندسي والمجتمعي:

1. تدقيق الشيفرة والفحوصات الدورية للثغرات: نقوم بانتظام بإجراء تدقيقات للشيفرة وفحوصات دورية للثغرات لضمان تحقيق عميلنا توازنًا قويًا بين الوظائف والأمان.

2. برنامج مكافأة الأخطاء: تتعاون X-VPN بنشاط مع المستخدمين، مرحبةً ومحفزةً الباحثين في مجال الأمن لتقديم تقارير أمنية مسؤولة من خلال قناتنا الرسمية. نحن نكافئ القضايا الصالحة والقابلة للتكرار بمكافأة الأخطاء لتعزيز الأمان العام لنظامنا البيئي.

توصيات للمستخدمين

بالطبع، حتى تطلق Google إصلاحًا على مستوى النظام أو نطور حلاً مستقرًا غير قائم على الجذر، يجب على مستخدمي Android اتخاذ تدابير فعالة لحماية أنفسهم لتقليل مخاطر الخصوصية والأمان. إليك بعض التوصيات البسيطة والقابلة للتنفيذ:

- تجنب الشبكات العامة غير الموثوقة على أندرويد؛ أعطِ الأولوية للشبكات الموثوقة أو بيانات الهاتف في البيئات غير المألوفة.

- قم بإعطاء الأولوية للمواقع والتطبيقات المشفرة باستخدام HTTPS/TLS؛ وتجنب نقل المعلومات الحساسة – بما في ذلك أسماء المستخدمين/كلمات المرور، الأسماء الحقيقية، العناوين، وأرقام بطاقات البنك – عبر HTTP غير المشفر.

- قم بتمكين المصادقة متعددة العوامل (MFA) للعمليات الحساسة للخصوصية أو الحسابات الحرجة لإضافة طبقة إضافية من الحماية.

- احتفظ بنظامك وتطبيقاتك محدثة للاستفادة من تحسينات الأمان على مستوى النظام الأساسي (أي، تحديثات إصلاح الأخطاء الرسمية لنظام Android).

- إذا واجهت سلوكًا غير طبيعي في الشبكة أثناء التصفح – مثل الانقطاعات المتكررة أو إعادة التوجيه إلى صفحات مشبوهة، فقط تجنب أي عمليات حساسة على تلك الشبكة وانقطع عنها على الفور.

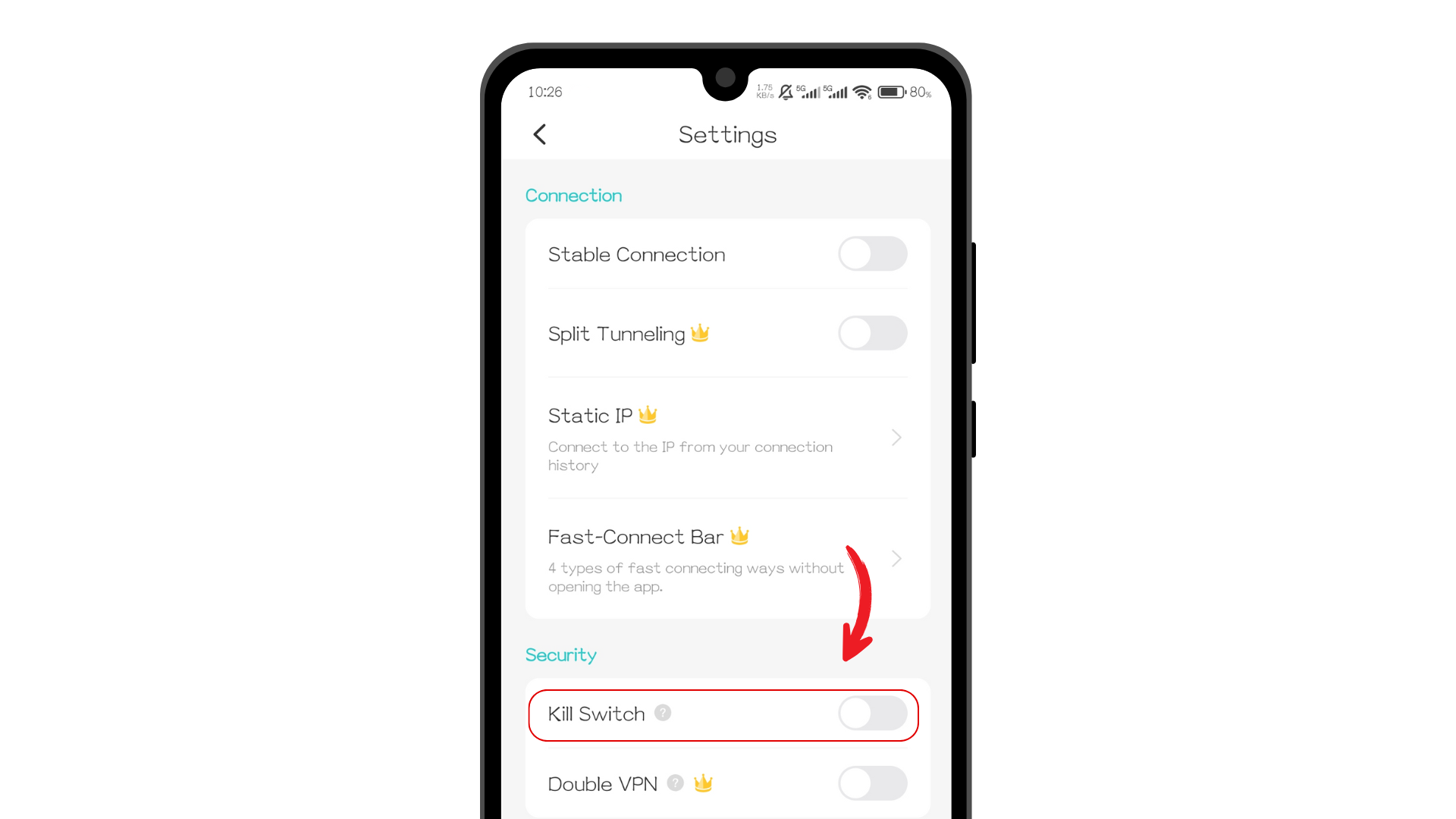

بالإضافة إلى ذلك، يوفر X-VPN لنظام Android ميزة Kill Switch لجميع المستخدمين. نوصي بتمكين هذه الميزة في البيئات الشبكية العامة أو غير الموثوقة – حتى المستخدمين المجانيين يمكنهم استخدامها للانفصال عن الشبكة على الفور إذا انقطع الاتصال بشبكة VPN بشكل غير متوقع، مما يقلل من مخاطر تعرض البيانات المحتملة.

الخطوات التالية & الاتصال

في المستقبل، سنقوم بتتبع تقييمات Google وغيرها من بائعي المنصات المعنية وتقدم الإصلاحات عن كثب، مع الحفاظ على وعي المستخدم وسلامته كأولوية قصوى.

بشرط ألا تشكل الإفصاحات الخارجية مخاطر أمنية، سنقوم على الفور بإصدار أي معلومات متاحة للجمهور أو إرشادات قابلة للتنفيذ للمستخدمين بمجرد توفرها. إذا أصدرت Google تصحيحات للنظام، ستقوم X-VPN في الوقت نفسه بإعداد ودفع التحديثات اللازمة للعملاء وتعليمات التشغيل لمساعدة مستخدمينا في الحصول على حماية كاملة في أقرب وقت ممكن.

في الوقت نفسه، نحن نتقدم بتدقيق أمني مستقل من طرف ثالث لتعزيز الشفافية والتحقق من التزاماتنا بحماية الخصوصية وسياسة عدم التسجيل. عند الانتهاء، سنشارك نتائج التدقيق علنًا مع جميع المستخدمين.

هذا البيان مستند إلى تكرارنا وتحليلنا عبر منصات وأجهزة مختلفة. ومع ذلك، نظرًا لاختلافات المنصات وعدم اليقين بشأن التحديثات المستقبلية، قد تظل بعض السيناريوهات غير مغطاة أو قد تختلف التفسيرات. إذا كنت قد حددت أي أخطاء أو معلومات إضافية أو اقتراحات تصحيحية قابلة للتنفيذ، يرجى الاتصال بنا على: security@xvpn.io.

شكرًا جزيلًا لجميع المستخدمين على دعمكم،

فريق X-VPN

الأسئلة الشائعة

لماذا لا تشارك X-VPN تفاصيل الاختبار؟

نحن لا نكشف عن إجراءات الاختبار المحددة أو تفاصيل الاستنساخ بشكل أساسي من منطلق اعتبار سلامة المستخدم والمسؤولية الصناعية. إن جعل تفاصيل التشغيل القابلة للاستغلال متاحة للجمهور سيوفر للجهات الخبيثة “نموذجًا” لهجوم، مما يزيد من المخاطر. لهذا السبب، نحن نقدم فقط المعلومات الضرورية لموردي المنصات من خلال قنوات خاضعة للرقابة ومتوافقة.

لماذا تعتبر أندرويد حاليًا النظام الأساسي الوحيد المعرض لهجمات Blind In/On-Path؟

تشير أبحاثنا إلى أن نظام Android يحتوي على ثغرة على مستوى النظام تجعل من السهل تنفيذ هجمات Blind In/On-Path. نظرًا لأن مزودي VPN يفتقرون إلى صلاحيات الجذر على Android، لا يمكننا معالجة هذه المشكلة من مصدرها. بينما تشترك Linux في ثغرات مشابهة مع Android، يمتلك مزودو VPN صلاحيات الجذر على هذه المنصة، مما يمكننا من تنفيذ تدابير وقائية. وبالنسبة لنظام macOS وiOS وWindows، لم نجد نفس الثغرة القابلة للاستغلال بعد.

هل تتأثر فقط بعض مزودي خدمات VPN؟

لا. هذه المشكلة الأمنية لا تنبع من بعض مشكلات المنتج، بل من خطر على مستوى المنصة في أندرويد. لقد كشفت تحققنا المحدود عن نفس المشكلات الأمنية في خدمات VPN الرئيسية الأخرى، مما يقودنا إلى استنتاج أن المشكلة واسعة الانتشار.

هل يعني هذا أن X-VPN نفسه غير آمن؟

لا، X-VPN نفسه آمن. تظل تشفير النقل لدينا، وحماية الخصوصية، وممارسات الأمان اليومية فعالة باستمرار وقيد التعزيز المستمر، مما يضمن حماية بيانات المستخدمين ضد الوصول غير المصرح به. فيما يتعلق بالثغرة الأمنية الأخيرة في Android، نحن نعمل بنشاط مع الشركات المصنعة لتسهيل الإصلاحات وتعزيز تدابير التخفيف من جانب العميل لتقليل المخاطر على مستخدمينا.