Kürzlich erwähnte eine akademische Studie, dass X-VPN für Android möglicherweise Blind In/On-Path-Angriffen ausgesetzt sein könnte, was Aufmerksamkeit erregte und zu einigen Fehlinterpretationen in bestimmten Medien führte.

Wir nehmen diese Angelegenheit sehr ernst und haben sofort eine interne Untersuchung sowie Reproduktionstests eingeleitet. Im Sinne von Transparenz und Verantwortung werden wir die wesentlichen Fakten, den Umfang der Auswirkungen und die nächsten Schritte, die wir unternehmen, mitteilen.

Table of Contents

Unsere wichtigsten Erkenntnisse

Während wir das beobachtete Phänomen untersuchten, folgten wir dem in der öffentlichen Literatur beschriebenen dreistufigen Angriffsmodell, Blind In/On-Path Attacks and Applications to VPNs, und validierten die Sicherheitsansprüche gegen X-VPN in einer kontrollierten Testumgebung.

Basierend auf einer compliance-orientierten Überprüfung kamen wir zu den folgenden Schlussfolgerungen:

- Wir haben festgestellt, dass dieses Sicherheitsproblem aus der Netzwerkconfiguration/-verhalten auf der Android-Plattformebene resultiert, was ein plattformweites Risiko darstellt und nicht einen inhärenten Sicherheitsfehler in einem einzelnen VPN-Produkt.

- Da dieses Problem mit der Systemkonfiguration zusammenhängt, kann es nicht grundlegend nur auf Anwendungsebene gelöst werden; außerdem haben wir nicht die Berechtigungen, um die Einstellungen auf Kernel-Ebene von Android direkt zu ändern oder zu patchen.

- Um potenzielle Minderung mit einer lernenden Denkweise zu erkunden, haben wir die gleichen Experimente mit mehreren anderen gängigen VPN-Anbietern durchgeführt. Dennoch haben wir dasselbe Risiko beobachtet, einschließlich ExpressVPN, NordVPN, Surfshark, Norton VPN und Proton VPN.

- Während der Überprüfung haben wir leichte Abweichungen in den Reproduktionsdetails festgestellt, die möglicherweise mit funktionalen Änderungen im System zusammenhängen.

Aus Sicherheits- und ethischen Überlegungen werden wir keine technischen Details öffentlich bekannt geben, die zur Replikation, Ausnutzung oder Verstärkung von Risiken verwendet werden könnten. Alle erforderlichen Reproduktionsinformationen und Beobachtungen wurden über verantwortungsvolle Offenlegungsverfahren an Google übermittelt, damit die Plattform das Problem bewerten und angehen kann.

Was sind Blind In/On-Path Angriffe?

Blind In/On-Path Angriffe sind eine Art von Angriff: Wenn ein Angreifer, der in der Lage ist, das Netzwerksegment, mit dem Sie verbunden sind, zu beobachten oder teilweise zu kontrollieren, eine aktive Verbindung identifizieren kann, indem er die Antworten des Geräts abfragt und beobachtet – und, wenn die Bedingungen es zulassen, diese stören oder versuchen kann, gefälschte Pakete einzuschleusen.

Der Begriff „blind“ bezieht sich hier nicht auf eine körperliche Behinderung – er bedeutet, dass der Angreifer die Kommunikationsinhalte nicht sehen oder entschlüsseln kann, aber nützliche Fakten ableiten kann, indem er Unterschiede im Netzwerkverhalten misst.

Wie funktionieren Blind In/On-Path-Angriffe während einer VPN-Sitzung?

Wenn Sie sich mit einem VPN-Dienst verbinden, wird ein verschlüsselter Tunnel zwischen Ihrem Gerät und dem VPN-Server eingerichtet, um eine sichere Datenübertragung zu ermöglichen. Dieser Tunnel wirkt wie ein pechschwarzer, undurchdringlicher Umhang, der Ihre Daten umhüllt und effektiv den ursprünglichen Inhalt vor dem Lesen oder Manipulieren schützt. Die Leute werden nicht wissen, wer Sie sind, sehen nicht, welche Nachricht Sie senden, oder direkt auf die Formulardaten zugreifen, die Sie einreichen.

Allerdings kann, obwohl der Inhalt verschlüsselt ist, bestimmter Probeverkehr beobachtbare Reaktionen von Ihrem Gerät hervorrufen. Diese Reaktionen selbst offenbaren nicht die verschlüsselten Daten, können jedoch vom Eigentümer eines bösartigen Netzwerkzugangspunkts (wie einem bösartigen Wi-Fi) beobachtet werden und verwendet werden, um zusätzliche Informationen abzuleiten, wie zum Beispiel, ob Sie ein VPN verwenden oder welche Website Sie besuchen.

Aufbauend auf dem Vorherigen können wir nun die Mechanik von Blind In/On-Path-Angriffen umreißen. Stellen Sie sich vor, Sie arbeiten in einem Café an Ihrem Telefon, mit aktiviertem VPN und verbunden mit dem, was wie das kostenlose WLAN des Cafés aussieht (das tatsächlich von einem Angreifer eingerichtet wurde).

Danach kann ein Blind In/On-Path-Angriff durch die folgenden zwei Schritte durchgeführt werden:

Schritt 1. Identifikation

Schritt 2. Ausbeutung/ Störung

Zusammenfassend lässt sich sagen, dass die Essenz von Blind In/On-Path-Angriffen in ihrer Abhängigkeit von externen Beobachtungen und nicht von direkter Entschlüsselung liegt. Folglich wird diese Angriffsart nicht unbedingt durch den VPN-Anbieter verursacht, der die Datenverschlüsselung übernimmt. Blind In/On-Path-Angriffe hängen oft von bestimmten system- oder plattformbezogenen Schwächen ab, die die Identifizierung erheblich erleichtern. Dies ist auch der Schwerpunkt des nächsten Abschnitts.

Betroffene Plattformen & Umfang

Nach Erhalt von Berichten, dass X-VPN möglicherweise anfällig für Blind In/On-Path-Angriffe ist, haben wir umgehend Sicherheitsuntersuchungen auf allen Plattformen eingeleitet. Durch praktische Tests haben wir die folgenden Ergebnisse entdeckt:

Für Android:

Schwachstellenmechanismus

Android ist anfälliger für Blind In/On-Path-Angriffe aufgrund einer plattformweiten Schwachstelle.

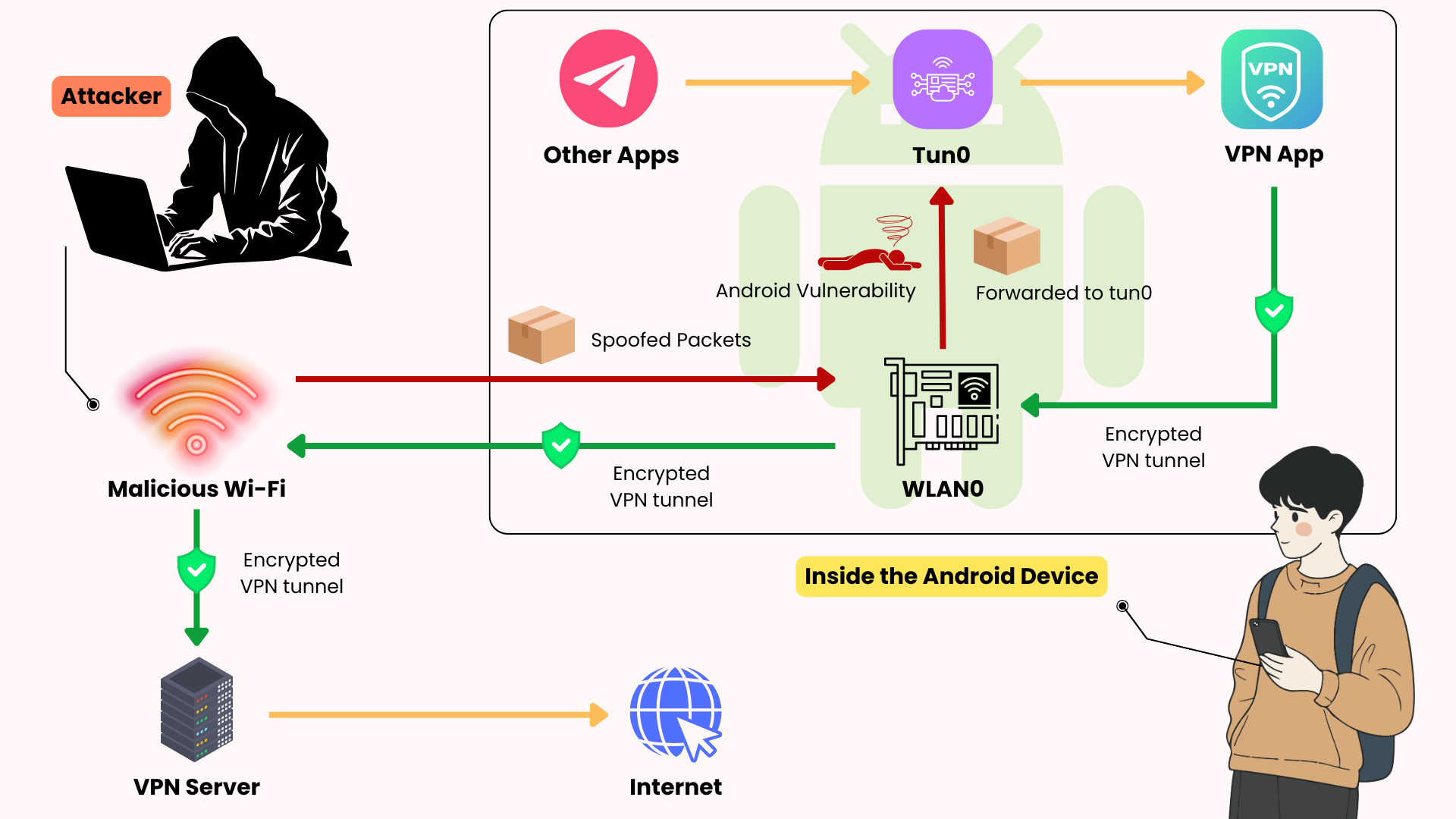

Die zugrunde liegende Ursache ist, dass Android die strikte Rückwegfilterung (d.h. der Systemparameter net.ipv4.conf.all.rp_filter ist nicht auf 1 gesetzt) nicht aktiviert. Unter dieser Konfiguration überprüft Android den Quellpfad eingehender Pakete nicht; der Datenverkehr, der über eine beliebige Netzwerkschnittstelle ankommt, kann an die Zielschnittstelle weitergeleitet werden und eine Antwort hervorrufen.

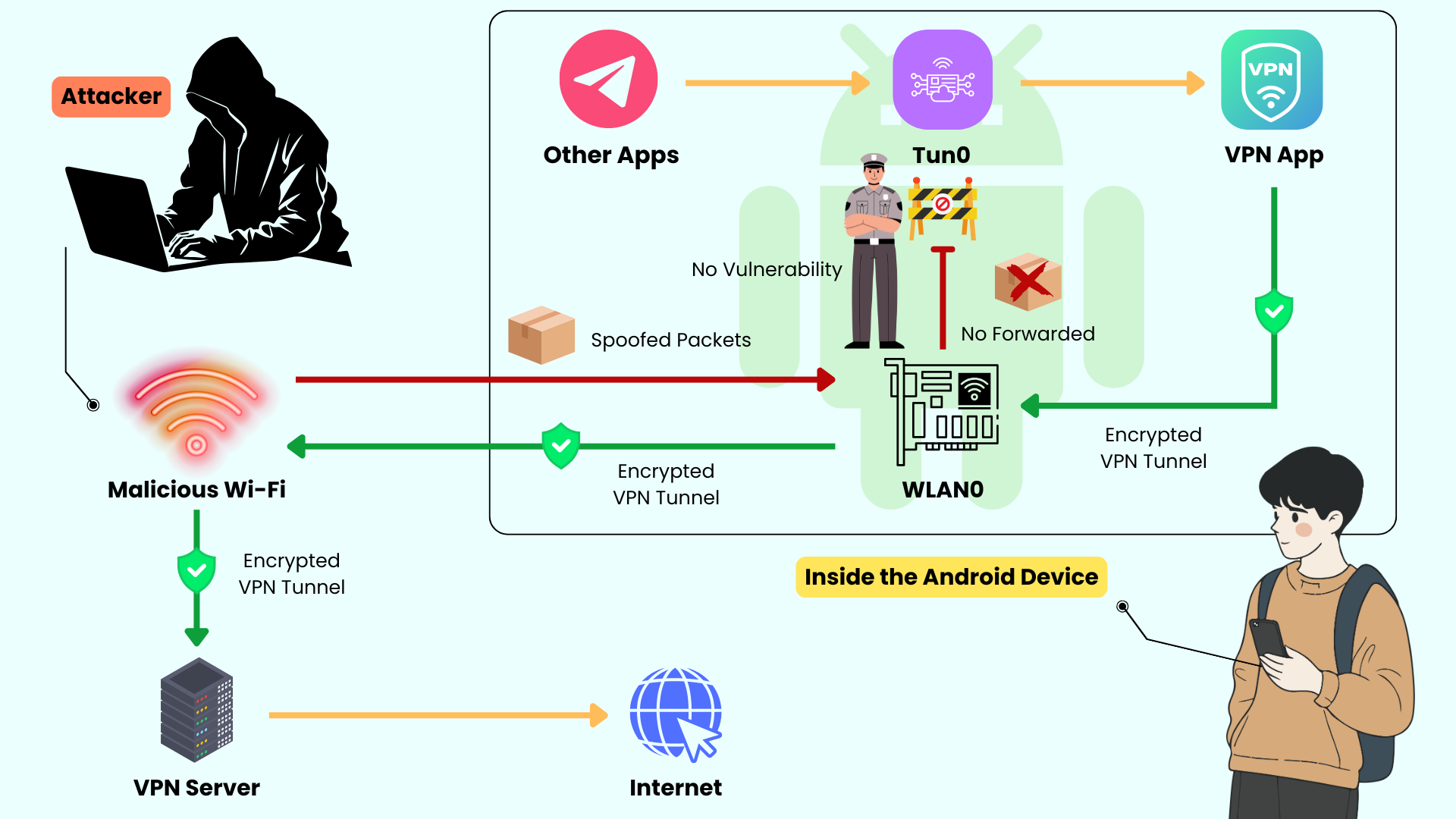

Auf Android verwenden Apps die VpnService-API, um das Betriebssystem aufzufordern, ein virtuelles Netzwerkinterface mit dem Namen Tun zu erstellen, wenn sie sich mit einem VPN-Dienst verbinden. Anschließend durchläuft der Datenverkehr des Geräts dieses Tun-Interface in den VPN-Client und wird dann durch einen verschlüsselten Tunnel zum VPN-Server geleitet. Dies stellt den grundlegenden Mechanismus dar, durch den VPNs Benutzerdaten auf Android schützen.

Jetzt nehmen wir an, Sie sind mit einem gefälschten Wi-Fi-Netzwerk verbunden, das von einem Angreifer eingerichtet wurde. Der Angreifer kann gefälschte Pakete erstellen, deren Ziel-IP der Adresse des Tun-Interfaces entspricht.

Beim Verarbeiten solcher Pakete hat das System zwei Optionen: sie verwerfen oder sie weiterleiten und darauf reagieren. Da der rp_filter nicht strikt aktiviert ist, wählt Android Letzteres – es leitet diese gefälschten Pakete von der WLAN-Schnittstelle zur Tun-Schnittstelle weiter und löst eine Antwort aus. Folglich kann der Angreifer den Kommunikationsstatus der Netzwerkschnittstelle des Opfers durch diese Antworten ableiten und unter bestimmten Bedingungen Verbindungen stören oder Kommunikationsinhalte injizieren/manipulieren.

Baseline (strikter rp_filter=1) vs. Verwundbar (lockere/deaktivierte RPF)

Vorausgesetzt, der Name der VPN-virtuellen Netzwerk-Schnittstelle ist Tun0, und der Name der WLAN-Netzwerkschnittstelle des Geräts ist WLAN0.

Schwachstellenursprung

Wir haben festgestellt, dass diese Schwachstelle aus dem Papier Blind In/On-Path Attacks and Applications to VPNs stammt und die CVE-Nummer CVE-2019-14899 zugewiesen wurde.

Die Autoren berichten von einer Schwachstelle, die in Linux, FreeBSD, OpenBSD, macOS, iOS und Android beobachtet wurde und es einem böswilligen Zugangspunkt oder benachbarten Benutzer ermöglicht, festzustellen, ob ein Ziel ein VPN verwendet, aktive Rückschlüsse auf die besuchten Websites zu ziehen und die korrekten TCP-Sequenz- und Bestätigungsnummern zu identifizieren. Dies kann es einem Angreifer ermöglichen, Daten in den TCP-Stream einzuspeisen, wodurch die notwendigen Bedingungen geschaffen werden, um aktive Verbindungen innerhalb eines VPN-Tunnels zu übernehmen.

Sicherheitsanfälligkeit beheben

Nachdem wir die Schwachstelle identifiziert hatten, versuchten wir, einen Fix zu implementieren. Allerdings fehlt unserer App auf Android-Systemen die Root-Berechtigung, was es unmöglich macht, das Problem vollständig zu beheben.

Tatsächlich hat Proton bereits 2019 eine offizielle Erklärung zu CVE-2019-14899 abgegeben, in der ebenfalls festgestellt wird, dass die Ursache solcher Probleme auf plattform- oder systembedingte Verarbeitungsmethoden oder Konfigurationsfehler zurückzuführen ist. Diese erfordern Korrekturen von den Plattformanbietern, nicht von Designfehlern innerhalb einer bestimmten VPN-App. Mit anderen Worten, die Behebung erfordert Patches auf der Anbieterseite oder Änderungen an der Systemkonfiguration; alleinige Workarounds auf App-Ebene werden wahrscheinlich das Problem nicht vollständig lösen.

Basierend auf unseren aktuellen Testergebnissen scheint diese Schwachstelle jedoch auf Android-Geräten nicht vollständig behoben zu sein. Wir konnten das Problem teilweise reproduzieren; darüber hinaus waren wir nach der Anpassung bestimmter Angriffsdetails in der Lage, die Schwachstelle vollständig zu replizieren – d.h. die drei Phasenangriffsziele zu erreichen, die in Blind In/On-Path Attacks and Applications to VPNs beschrieben sind.

Für Linux:

Während der Tests auf der Linux-Plattform haben wir auch systemweite Verhaltensweisen festgestellt, die denen auf Android ähnlich sind. Linux ermöglicht es den Benutzern jedoch, Root-Rechte zu besitzen, was es uns ermöglicht, solche Schwachstellen zu mindern, indem wir die Netzwerkparameter des Kernels anpassen oder systemweite Schutzmaßnahmen an den Einstiegspunkten implementieren, um gefälschten Datenverkehr zu filtern oder zu blockieren, der nicht die virtuellen Netzwerkinterfaces erreichen sollte.

Für macOS & iOS & Windows:

Im Rahmen der öffentlichen Dokumentation und unserer Compliance-Tests haben macOS und iOS keine ausnutzbaren Antwortmuster gezeigt, die mit denen in bestimmten Android-Implementierungen identisch sind. Ebenso zeigte Windows in unseren öffentlichen Tests und Literaturüberprüfungen kein entsprechendes problematisches Verhalten. Mit anderen Worten, macOS, iOS und Windows sind derzeit von dieser Schwachstelle nicht betroffen.

Was wir bisher getan haben

Trotz unserer Untersuchungsergebnisse, die darauf hindeuten, dass die Schwachstelle auf der System-/Plattformebene und nicht aufgrund eines X-VPN-Softwarefehlers entstanden ist, bleiben wir verpflichtet, die Sicherheit der Benutzer zu priorisieren, und haben die folgenden Maßnahmen als Reaktion auf dieses Sicherheitsrisiko ergriffen:

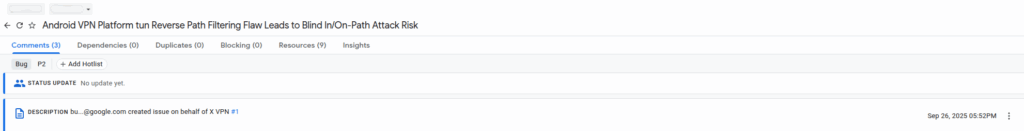

1. An Google gemeldet: Wir haben einen verantwortungsvollen Offenlegungsprozess über Googles offizielle Schwachstellenmeldung verfolgt, indem wir klare Reproduktionsdaten, Beobachtungsnotizen, den Umfang der Auswirkungen und alle relevanten Artefakte eingereicht haben. Wir arbeiten aktiv mit dem Bewertungsprozess der Plattform zusammen.

2. Linux-Minderung abgeschlossen: Wir haben Schutzmaßnahmen auf Linux-Plattformen implementiert, indem wir iptables so konfiguriert haben, dass sämtlicher Drittanbieterverkehr, der an unsere tun0-Schnittstellen-IP gerichtet ist, verworfen wird.

3. Erforschung von App-Schicht-Minderungsmaßnahmen auf Android: Basierend auf öffentlichen Forschungen und Dokumentationen untersuchen wir nicht-root-basierte Minderungsstrategien auf Android, wie z.B. die Überwachung und den Schutz gegen abnormale Erkennungsverhalten. Während solche Ansätze in bestimmten Szenarien Risiken mindern können, stellen sie keine grundlegende Lösung dar. Sie können auch Verbindungsinstabilität und potenzielle Denial-of-Service-Schwachstellen einführen. Derzeit läuft die Forschung weiter.

4. Klärung externer Kommunikation und Ansprache von Missverständnissen in den Medien: Wir klären Fakten über den offiziellen Kanal für Nutzer, Partner und Medien. Wir werden weiterhin transparent und verantwortungsbewusst Updates teilen, um unnötige Alarmierungen oder irreführende Schlussfolgerungen zu vermeiden.

Parallel dazu verstärkt X-VPN weiterhin den Datenschutz und die Sicherheit auf technischer und gemeinschaftlicher Ebene:

1. Code-Audits und regelmäßige Schwachstellenscans: Wir führen routinemäßig Code-Audits und regelmäßige Schwachstellenscans durch, um sicherzustellen, dass unser Kunde ein solides Gleichgewicht zwischen Funktionalität und Sicherheit erreicht.

2. Bug-Bounty-Programm: X-VPN arbeitet aktiv mit Nutzern zusammen und begrüßt sowie belohnt Sicherheitsforscher, die verantwortungsvolle Sicherheitsberichte über unseren offiziellen Kanal einreichen. Wir belohnen gültige und reproduzierbare Probleme mit einer Bug-Bounty, um die allgemeine Sicherheit unseres Ökosystems zu verbessern.

Empfehlungen für Benutzer

Natürlich müssen Android-Nutzer bis Google ein systemweites Update veröffentlicht oder wir eine stabile, nicht auf Root basierende Lösung entwickelt haben, effektive Selbstschutzmaßnahmen ergreifen, um Datenschutz- und Sicherheitsrisiken zu reduzieren. Hier sind einige einfache, umsetzbare Empfehlungen:

- Vermeiden Sie untrusted öffentliche Wi-Fi-Netzwerke auf Android; priorisieren Sie vertrauenswürdige Netzwerke oder mobile Daten in unbekannten Umgebungen.

- Priorisieren Sie HTTPS/TLS-verschlüsselte Websites und Apps; vermeiden Sie die Übertragung sensibler Informationen – einschließlich Benutzernamen/Passwörter, echte Namen, Adressen und Bankkartennummern – über unverschlüsseltes HTTP.

- Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA) für datenschutzempfindliche oder kritische Kontovorgänge, um eine zusätzliche Schutzebene hinzuzufügen.

- Halten Sie Ihr System und Ihre Apps auf dem neuesten Stand, um von plattformweiten Sicherheitsverbesserungen (d.h. offiziellen Android-Bugfix-Updates) zu profitieren.

- Wenn Sie beim Surfen auf abnormalen Netzwerkverhalten stoßen – wie häufigen Verbindungsabbrüchen oder Umleitungen zu verdächtigen Seiten, vermeiden Sie einfach alle sensiblen Operationen in diesem Netzwerk und trennen Sie sofort die Verbindung.

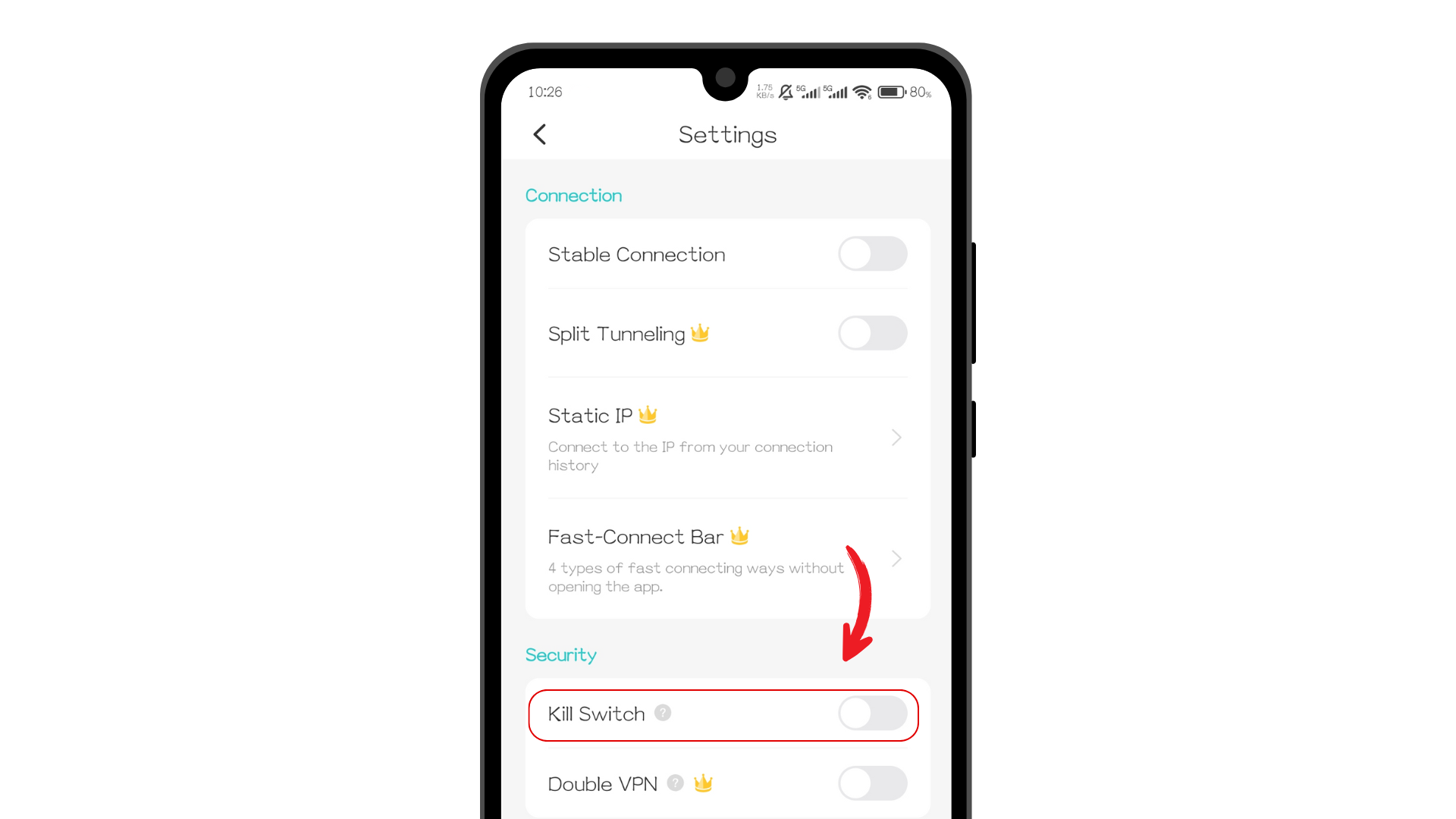

Darüber hinaus bietet X-VPN für Android eine Kill Switch-Funktion für alle Benutzer. Wir empfehlen, diese Funktion in öffentlichen oder untrusted Netzwerkumgebungen zu aktivieren – sogar kostenlose Benutzer können sie nutzen, um sich sofort vom Netzwerk zu trennen, wenn die VPN-Verbindung unerwartet abbricht, um potenzielle Datenexpositionsrisiken zu minimieren.

Nächste Schritte & Kontakt

In der Zukunft werden wir die Bewertungen und Fortschritte bei der Behebung von Google und anderen relevanten Plattformanbietern genau verfolgen und dabei die Benutzeraufklärung und Sicherheit als unsere oberste Priorität betrachten.

Vorausgesetzt, dass die externe Offenlegung keine Sicherheitsrisiken birgt, werden wir umgehend alle öffentlich verfügbaren Informationen oder umsetzbaren Benutzeranleitungen veröffentlichen, sobald sie verfügbar sind. Wenn Google System-Patches veröffentlicht, wird X-VPN gleichzeitig notwendige Client-Updates und Betriebsanweisungen vorbereiten und bereitstellen, um unseren Nutzern zu helfen, so schnell wie möglich vollen Schutz zu erhalten.

Gleichzeitig führen wir eine unabhängige Sicherheitsprüfung durch, um die Transparenz zu erhöhen und unser Engagement für den Datenschutz und die No-Log-Richtlinie zu validieren. Nach Abschluss werden wir die Ergebnisse der Prüfung öffentlich mit allen Nutzern teilen.

Diese Aussage basiert auf unserer Replikation und Analyse über verschiedene Plattformen und Geräte. Aufgrund von Plattformunterschieden und der Unsicherheit zukünftiger Updates können jedoch einige Szenarien unberücksichtigt bleiben oder die Interpretationen variieren. Sollten Sie Fehler, zusätzliche Informationen oder umsetzbare Korrekturvorschläge feststellen, kontaktieren Sie uns bitte unter: security@xvpn.io.

Aufrichtiges Dankeschön an alle Nutzer für Ihre Unterstützung,

Das X-VPN-Team

Häufig gestellte Fragen

Warum teilt X-VPN keine Testdetails?

Wir geben keine spezifischen Testverfahren oder Reproduktionsdetails bekannt, hauptsächlich aus Rücksicht auf die Sicherheit der Benutzer und die Verantwortung der Branche. Die öffentliche Bereitstellung ausnutzbarer Betriebsdetails würde böswilligen Akteuren einen „Lehrbuch“-Angriffsvektor bieten und somit die Risiken erhöhen. Aus diesem Grund übermitteln wir nur notwendige Informationen über kontrollierte und konforme Kanäle an Plattformanbieter.

Warum ist Android derzeit die einzige Plattform, die anfällig für Blind In/On-Path-Angriffe ist?

Unsere Forschung zeigt, dass Android eine systemweite Schwachstelle aufweist, die Blind In/On-Path-Angriffe erleichtert. Da VPN-Anbieter auf Android keine Root-Rechte haben, können wir dieses Problem nicht an der Quelle beheben. Während Linux ähnliche Schwachstellen wie Android aufweist, haben VPN-Anbieter auf dieser Plattform Root-Rechte, die es uns ermöglichen, Schutzmaßnahmen zu implementieren. Für macOS, iOS und Windows haben wir bisher keine vergleichbare ausnutzbare Schwachstelle gefunden.

Sind nur bestimmte VPN-Anbieter betroffen?

Nein. Dieses Sicherheitsproblem resultiert nicht aus bestimmten Produktproblemen, sondern vielmehr aus einem plattformweiten Risiko auf Android. Unsere begrenzte Überprüfung hat die gleichen Sicherheitsprobleme bei anderen gängigen VPNs aufgezeigt, was uns zu dem Schluss führt, dass das Problem weit verbreitet ist.

Bedeutet das, dass X-VPN selbst nicht sicher ist?

Nein, X-VPN selbst ist sicher. Unsere Übertragungsverschlüsselung, der Datenschutz und die täglichen Sicherheitspraktiken bleiben durchgehend effektiv und werden kontinuierlich verstärkt, um sicherzustellen, dass die Benutzerdaten vor unbefugtem Zugriff geschützt sind. In Bezug auf die kürzliche Android-Sicherheitsanfälligkeit arbeiten wir aktiv mit den Herstellern zusammen, um Lösungen zu erleichtern und die Maßnahmen zur Minderung auf der Client-Seite zu verbessern, um die Risiken für unsere Benutzer zu minimieren.