Son zamanlarda, bir akademik çalışma X-VPN for Android‘ın Blind In/On-Path saldırılarına maruz kalabileceğini belirtti, bu da dikkat çekti ve bazı medya organlarında yanlış anlamalara yol açtı.

Bu konuyu çok ciddiye alıyoruz ve hemen bir iç soruşturma ve yeniden üretim testleri başlattık. Şeffaflık ve hesap verebilirlik ruhuyla, temel gerçekleri, etki kapsamını ve sonraki adımları paylaşacağız.

Table of Contents

Anahtar Bulgularımız

Gözlemlenen fenomeni incelerken, kamu literatüründe tanımlanan üç aşamalı saldırı modelini izledik, Blind In/On-Path Attacks and Applications to VPNs, ve X-VPN’e karşı güvenlik iddialarını kontrollü bir test ortamında doğruladık.

Uyumluluk odaklı bir doğrulama temelinde, aşağıdaki sonuçlara ulaştık:

- Bu güvenlik endişesinin Android platform katmanındaki ağ yapılandırması/davranışından kaynaklandığını belirledik, bu durumun herhangi bir tek VPN ürünündeki içsel bir güvenlik açığından ziyade platform düzeyinde bir risk temsil ettiğini.

- Bu sorun sistem yapılandırmasıyla ilgili olduğundan, yalnızca uygulama katmanında temelde çözülemez; ayrıca Android çekirdek düzeyindeki ayarları doğrudan değiştirme veya yamanlama izinlerimiz de yok.

- Öğrenme zihniyetiyle potansiyel hafifletmeleri keşfetmek için, birkaç diğer ana akım VPN sağlayıcısında aynı deneyleri gerçekleştirdik. Yine de, ExpressVPN, NordVPN, Surfshark, Norton VPN ve Proton VPN dahil olmak üzere aynı riski gözlemledik.

- Doğrulama sırasında, sistemdeki işlevsel değişikliklerle ilgili olabilecek yeniden üretim detaylarında hafif farklılıklar gözlemledik.

Güvenlik ve etik nedenlerden dolayı, çoğaltma, istismar veya riskleri artırmak için kullanılabilecek herhangi bir teknik detayı kamuya açıklamayacağız. Gerekli tüm çoğaltma bilgileri ve gözlemler, platformun sorunu değerlendirmesi ve ele alması için sorumlu açıklama prosedürleri aracılığıyla Google’a iletilmiştir.

Blind In/On-Path Saldırıları nedir?

Blind In/On-Path Saldırıları, bir saldırı türüdür: bir saldırgan, bağlı olduğunuz ağ segmentini gözlemleyebilen veya kısmen kontrol edebilen biri, aktif bir bağlantıyı cihazın tepkilerini sorgulayarak ve gözlemleyerek tanımlayabilir ve koşullar uygun olduğunda bunu kesintiye uğratabilir veya sahte paketler enjekte etmeye çalışabilir.

Buradaki “kör” terimi fiziksel engeli ifade etmez – bu, saldırganın iletişim içeriğini göremediği veya şifrelerini çözemediği, ancak ağ davranışındaki farklılıkları ölçerek faydalı bilgiler çıkarabileceği anlamına gelir.

VPN oturumu sırasında kör içindeki/yolda saldırılar nasıl çalışır?

Bir VPN hizmetine bağlandığınızda, cihazınız ile VPN sunucusu arasında güvenli veri iletimini sağlamak için bir şifreli tünel oluşturulur. Bu tünel, verilerinizi saran, tamamen karanlık ve geçilemez bir pelerin gibi davranarak, orijinal içeriğin okunmasını veya değiştirilmesini etkili bir şekilde engeller. İnsanlar kim olduğunuzu bilmeyecek, gönderdiğiniz mesajı göremeyecek veya gönderdiğiniz form verilerine doğrudan erişemeyecek.

Ancak, içerik şifrelenmiş olsa da, belirli sorgu trafiği cihazınızdan gözlemlenebilir yanıtlar alabilir. Bu yanıtlar kendileri şifreli verileri ortaya çıkarmasa da, kötü niyetli bir ağ erişim noktası (kötü niyetli bir Wi-Fi gibi) sahibi tarafından gözlemlenebilir ve ek bilgiler çıkarmak için kullanılabilir, örneğin bir VPN kullanıp kullanmadığınız veya hangi web sitesini ziyaret ettiğiniz gibi.

Yukarıdakilere dayanarak, şimdi Blind In/On-Path Saldırıların mekaniklerini özetleyebiliriz. Bir kafede telefonunuzda çalıştığınızı, VPN’inizin etkin olduğunu ve kafedeki ücretsiz Wi-Fi’ye bağlı olduğunuzu hayal edin (bu aslında bir saldırgan tarafından kurulan bir ağdır).

Bundan sonra, bir Blind In/On-Path Saldırısı aşağıdaki iki adımda gerçekleştirilebilir:

Adım 1. Tanımlama

Adım 2. Sömürü/ Kesinti

Özetle, Blind In/On-Path Saldırıları’nın özü, doğrudan şifre çözme yerine dış gözlemlere dayanmasında yatmaktadır. Sonuç olarak, bu saldırı sınıfı, veri şifrelemesini yöneten VPN sağlayıcısından kaynaklanmak zorunda değildir. Blind In/On-Path saldırıları genellikle tanımlamayı önemli ölçüde kolaylaştıran bazı sistem veya platform düzeyindeki zayıflıklara dayanır. Bu, bir sonraki bölümün de odak noktasıdır.

Etkilenen Platformlar & Kapsam

X-VPN’in Blind In/On-Path saldırılarına karşı savunmasız olabileceğine dair raporlar aldıktan sonra, tüm platformlarda güvenlik araştırmalarına hızla başladık. Pratik testler aracılığıyla aşağıdaki sonuçları keşfettik:

Android için:

Zayıflık Mekanizması

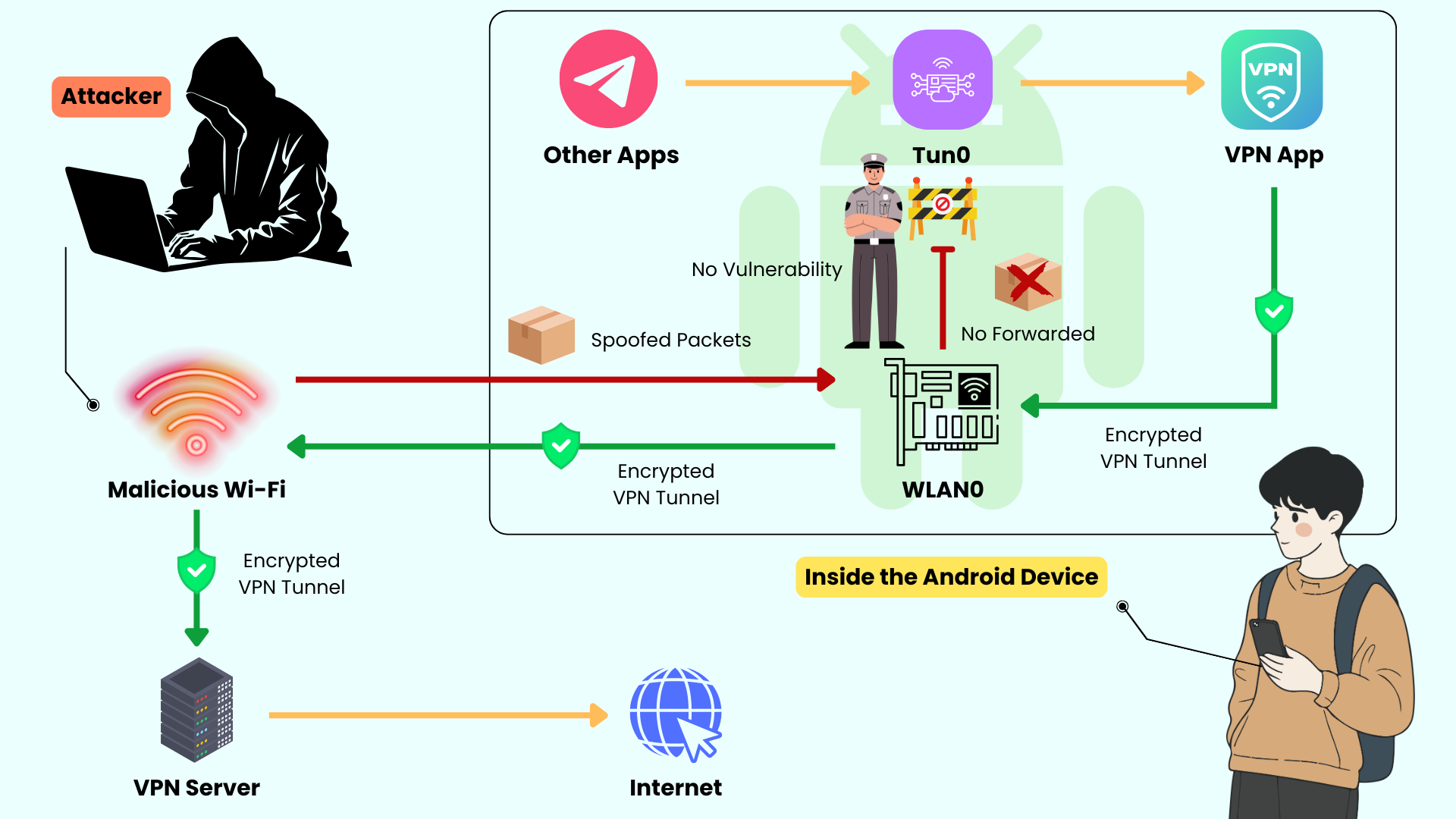

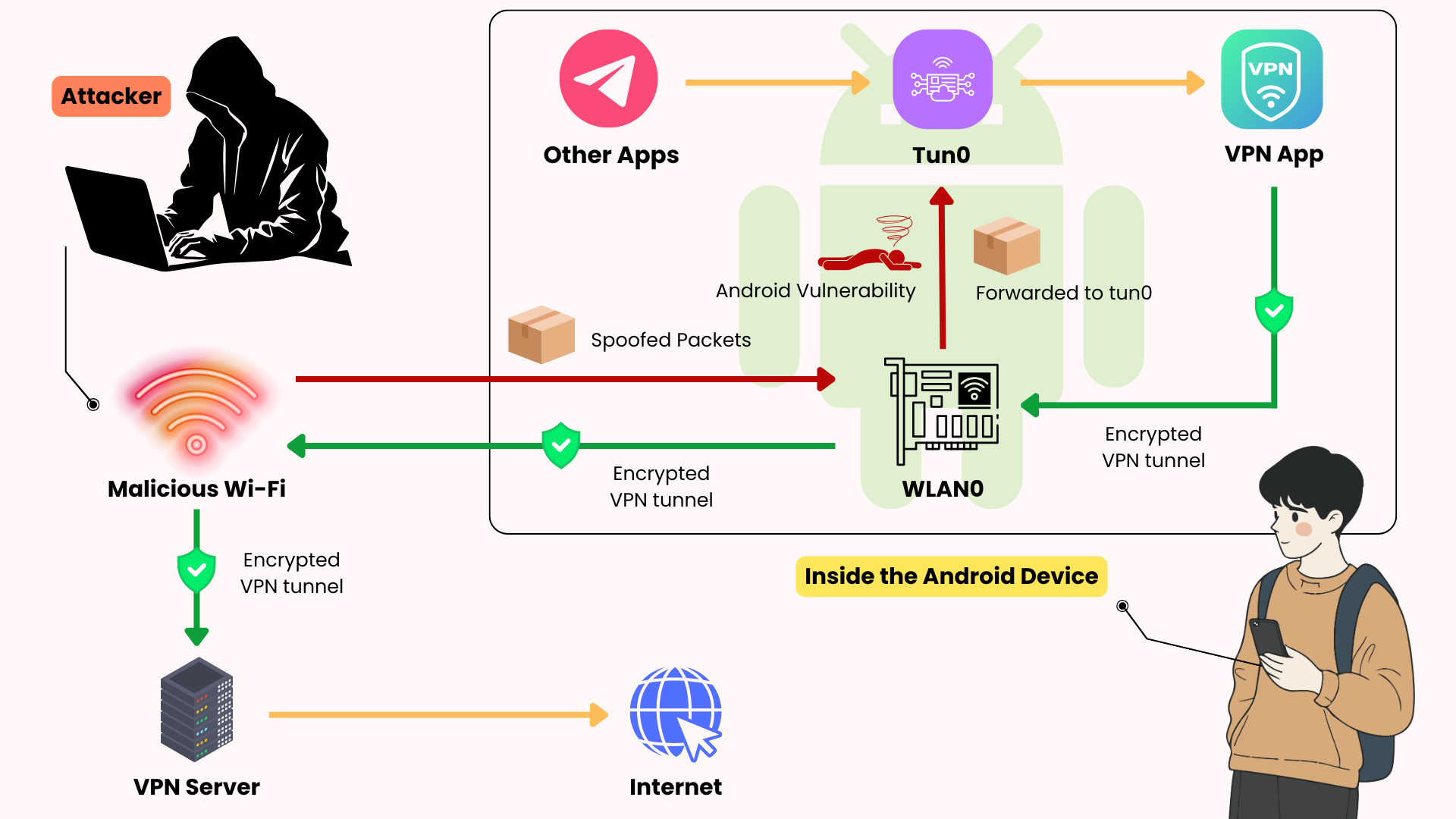

Android, platform düzeyindeki bir güvenlik açığı nedeniyle Blind In/On-Path saldırılarına daha yatkındır.

Temel neden, Android’in katı Ters Yol Filtrelemesini etkinleştirmemesidir (yani, sistem parametresi net.ipv4.conf.all.rp_filter 1’e ayarlanmamıştır). Bu yapılandırma altında, Android gelen paketlerin kaynak yolunu doğrulamaz; herhangi bir ağ arayüzünde gelen trafik hedef arayüze yönlendirilebilir ve bir yanıt alabilir.

Android’da bir VPN hizmetine bağlandığında, uygulamalar işletim sisteminden Tun adında sanal bir ağ arayüzü oluşturmasını istemek için VpnService API’sini kullanır. Ardından, cihazdan gelen trafik bu Tun arayüzü üzerinden VPN istemcisine geçer ve ardından şifreli bir tünel aracılığıyla VPN sunucusuna yönlendirilir. Bu, VPN’lerin Android’de kullanıcı verilerini koruma mekanizmasının temelini oluşturur.

Şimdi bir saldırgan tarafından kurulan sahte bir Wi-Fi ağına bağlı olduğunuzu varsayalım. Saldırgan, hedef IP’si Tun arayüzünün adresine eşit olan sahte paketler oluşturabilir.

Bu tür paketleri işlerken, sistemin iki seçeneği vardır: bunları düşürmek veya iletmek ve yanıt vermek. rp_filter kesin olarak etkinleştirilmediği için, Android ikincisini seçer – bu sahte paketleri WLAN arayüzünden Tun arayüzüne iletir ve bir yanıt tetikler. Sonuç olarak, saldırgan bu yanıtlar aracılığıyla kurbanın ağ arayüzünün iletişim durumunu çıkarabilir ve belirli koşullar altında bağlantıları kesebilir veya iletişim içeriğini enjekte/bozabilir.

Temel (katı rp_filter=1) vs. Hassas (gevşek/devre dışı RPF)

VPN sanal ağ arayüzünün adının Tun0 olduğunu ve cihazın Wi-Fi ağ arayüzü adının WLAN0 olduğunu varsayıyoruz.

Zafiyet Kaynağı

Bu zafiyetin Blind In/On-Path Attacks and Applications to VPNs makalesinden kaynaklandığını ve CVE-2019-14899 CVE numarasının verildiğini gözlemledik.

Yazarlar, kötü niyetli bir erişim noktası veya komşu bir kullanıcının bir hedefin VPN kullanıp kullanmadığını belirlemesine, ziyaret edilen web siteleri hakkında aktif çıkarımlar yapmasına ve doğru TCP sırası ve onay numaralarını tanımlamasına olanak tanıyan bir güvenlik açığını Linux, FreeBSD, OpenBSD, macOS, iOS ve Android üzerinde gözlemlediklerini bildirmektedir. Bu durum, bir saldırganın TCP akışına veri enjekte etmesine olanak tanıyabilir ve bir VPN tüneli içindeki aktif bağlantıları ele geçirmek için gerekli koşulları sağlayabilir.

Zafiyet Düzeltmesi

Açıklığı belirledikten sonra, bir düzeltme uygulamaya çalıştık. Ancak, Android sistemlerinde uygulamamızın kök ayrıcalıkları yok, bu da sorunu tamamen çözmeyi imkansız hale getiriyor.

Aslında, 2019 yılında Proton, CVE-2019-14899 ile ilgili resmi bir açıklama yaptı ve bu tür sorunların kök nedeninin platform/sistem düzeyindeki işleme yöntemleri veya yapılandırma hatalarından kaynaklandığını belirtti. Bu, platform satıcılarından düzeltmeler gerektirir, belirli bir VPN uygulaması içindeki tasarım hatalarından değil. Diğer bir deyişle, düzeltme, satıcı tarafı yamanmaları veya sistem düzeyinde yapılandırma değişiklikleri gerektirir; yalnızca uygulama düzeyindeki geçici çözümler sorunu tam olarak çözme olasılığı düşüktür.

Ancak, mevcut test sonuçlarımıza dayanarak, bu güvenlik açığının Android cihazlarda tamamen giderilmiş gibi görünmediği ortaya çıkıyor. Sorunu kısmen yeniden üretmeyi başardık; ayrıca, belirli saldırı detaylarını ayarladıktan sonra, güvenlik açığını tamamen yeniden oluşturmayı başardık—yani, Blind In/On-Path Attacks and Applications to VPNs başlıklı çalışmada tanımlanan üç aşamalı saldırı hedeflerine ulaşmayı.

Linux için:

Linux platformunda testler sırasında, Android’de gözlemlenenlere benzer sistem düzeyinde davranışlar da tespit ettik. Ancak, Linux kullanıcıların root ayrıcalıklarına sahip olmasına izin verdiğinden, bu tür güvenlik açıklarını azaltmak için çekirdek ağ parametrelerini ayarlayarak veya sanal ağ arayüzlerine ulaşmaması gereken sahte trafiği filtrelemek veya düşürmek için giriş noktalarında sistem düzeyinde korumalar uygulayarak önlem alabiliyoruz.

macOS & iOS & Windows için:

Kamu belgeleri ve uyum kapsamındaki testlerimiz çerçevesinde, macOS ve iOS, belirli Android uygulamalarında gözlemlenenle aynı sömürülebilir yanıt kalıplarını sergilememiştir. Benzer şekilde, Windows da kamu testlerimiz ve literatür incelememizde eşdeğer sorunlu davranışlar göstermemiştir. Diğer bir deyişle, macOS, iOS ve Windows şu anda bu güvenlik açığından etkilenmemektedir.

Şu Ana Kadar Ne Yaptık

Soruşturma bulgularımızın zafiyetin bir X-VPN yazılım hatasından ziyade sistem/platform katmanında kaynaklandığını göstermesine rağmen, kullanıcı güvenliğini önceliklendirmeye kararlıyız ve bu güvenlik riskine yanıt olarak aşağıdaki önlemleri aldık:

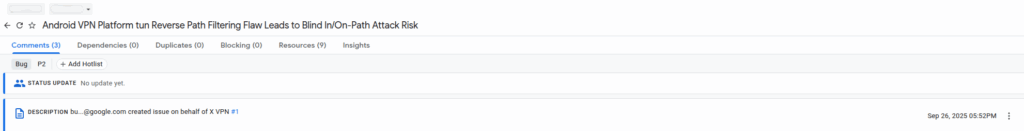

1. Google’a Bildirildi: Sorumlu bir ifşa sürecini Google’ın resmi güvenlik açığı kabulü aracılığıyla takip ettik, net yeniden üretim verileri, gözlem notları, etki kapsamı ve tüm ilgili belgeleri sunduk. Platformun değerlendirme süreciyle aktif olarak işbirliği yapıyoruz.

2. Linux Önleme Tamamlandı: tun0 arayüz IP’mize yönlendirilen tüm üçüncü taraf trafiğini düşürmek için iptables’ı yapılandırarak Linux platformlarında koruyucu önlemler aldık.

3. Android’da Uygulama Katmanı Önlemlerini Keşfetmek: Kamu araştırmalarından ve belgelerden yararlanarak, Android’de kök erişimi gerektirmeyen önleme stratejilerini, anormal tespit davranışlarına karşı izleme ve koruma gibi yöntemleri araştırıyoruz. Bu tür yaklaşımlar belirli senaryolarda riskleri azaltabilirken, temel bir çözüm oluşturmazlar. Ayrıca bağlantı istikrarsızlığı ve potansiyel hizmet reddi zafiyetleri de getirebilirler. Şu anda araştırmalar devam ediyor.

4. Dış İletişimleri Netleştirme ve Medya Yanlış Anlamalarını Ele Alma: Kullanıcılara, ortaklara ve medya kuruluşlarına resmi kanal aracılığıyla gerçekleri netleştiriyoruz. Gereksiz endişeleri veya yanıltıcı sonuçları önlemek için güncellemeleri şeffaf ve sorumlu bir şekilde paylaşmaya devam edeceğiz.

Paralel olarak, X-VPN mühendislik ve topluluk düzeyinde gizlilik ve güvenliği güçlendirmeye devam ediyor:

1. Kod Denetimleri ve Düzenli Güvenlik Taramaları: Müşterimizin işlevsellik ve güvenlik arasında sağlam bir denge sağlamasını temin etmek için düzenli olarak kod denetimleri ve periyodik güvenlik taramaları gerçekleştiriyoruz.

2. Hata Ödül Programı: X-VPN, kullanıcılarla aktif olarak işbirliği yapar, güvenlik araştırmacılarını resmi kanalımız aracılığıyla sorumlu güvenlik raporları sunmaya teşvik eder ve ödüllendirir. Geçerli ve yeniden üretilebilir sorunları, ekosistemimizin genel güvenliğini artırmak için hata ödülü ile ödüllendiriyoruz.

Kullanıcılar için Öneriler

Elbette, Google bir sistem düzeyinde düzeltme yayınlayana veya biz kararlı, kök tabanlı olmayan bir hafifletme çözümü geliştirmeye kadar, Android kullanıcıları gizlilik ve güvenlik risklerini azaltmak için etkili öz koruma önlemleri almalıdır. İşte bazı basit, uygulanabilir öneriler:

- Android’da güvenilir olmayan halka açık Wi-Fi ağlarından kaçının; tanıdık olmayan ortamlarda güvenilir ağları veya mobil veriyi önceliklendirin.

- HTTPS/TLS şifreli siteleri ve uygulamaları önceliklendirin; kullanıcı adları/şifreler, gerçek isimler, adresler ve banka kartı numaraları gibi hassas bilgileri düz metin HTTP üzerinden iletmekten kaçının.

- Gizlilik açısından hassas veya kritik hesap işlemleri için ek bir koruma katmanı eklemek amacıyla çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin.

- Sistemlerinizi ve uygulamalarınızı güncel tutun, böylece platform düzeyindeki güvenlik iyileştirmelerinden (yani, resmi Android hata düzeltme güncellemeleri) faydalanabilirsiniz.

- Tarayıcıda anormal ağ davranışlarıyla karşılaşırsanız—örneğin sık sık bağlantı kopmaları veya şüpheli sayfalara yönlendirme gibi, o ağda herhangi bir hassas işlem yapmaktan kaçının ve hemen bağlantıyı kesin.

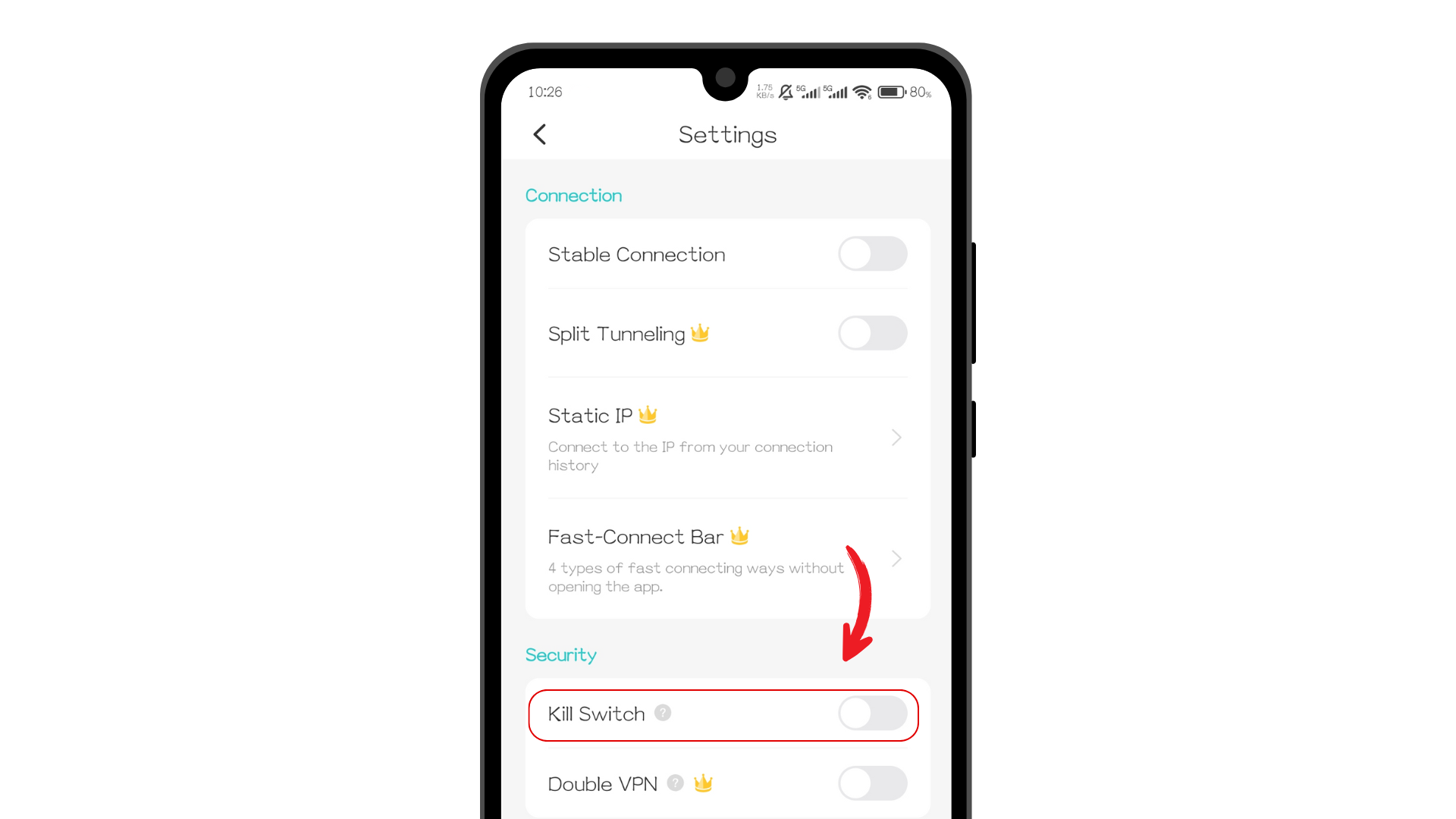

Ayrıca, Android için X-VPN, tüm kullanıcılar için bir Kill Switch özelliği sunmaktadır. Bu özelliğin, kamuya açık veya güvenilmeyen ağ ortamlarında etkinleştirilmesini öneriyoruz—ücretsiz kullanıcılar bile VPN beklenmedik bir şekilde düştüğünde ağdan hemen bağlantıyı kesmek için bunu kullanabilir, potansiyel veri maruziyeti risklerini en aza indirebilir.

Sonraki Adımlar & İletişim

Gelecekte, Google ve diğer ilgili platform tedarikçilerinin değerlendirmelerini ve iyileştirme ilerlemesini yakından takip edeceğiz, kullanıcı farkındalığını ve güvenliğini en öncelikli hedefimiz olarak tutacağız.

Güvenlik riskleri oluşturmadığı sürece, kamuya açık bilgileri veya uygulanabilir kullanıcı kılavuzlarını mevcut olur olmaz derhal yayınlayacağız. Google sistem yamanları yayınladığında, X-VPN gerekli istemci güncellemelerini ve kullanıcılarımızın mümkün olan en kısa sürede tam koruma elde etmelerine yardımcı olacak operasyonel talimatları aynı anda hazırlayıp iletecektir.

Aynı anda, şeffaflığı artırmak ve gizlilik koruma ile No-log Politikası’na olan taahhütlerimizi doğrulamak için üçüncü taraf bağımsız bir güvenlik denetimi gerçekleştiriyoruz. Tamamlandığında, denetim bulgularını tüm kullanıcılarla kamuya açık olarak paylaşacağız.

Bu ifade, çeşitli platformlar ve cihazlar üzerindeki çoğaltma ve analizimize dayanmaktadır. Ancak, platform farklılıkları ve gelecekteki güncellemelerin belirsizliği nedeniyle, bazı senaryolar kapsanmamış kalabilir veya yorumlar değişkenlik gösterebilir. Herhangi bir hata, ek bilgi veya uygulanabilir düzeltici öneriler tespit ederseniz, lütfen bizimle iletişime geçin: security@xvpn.io.

Tüm kullanıcılara destekleri için içten teşekkürler,

X-VPN Ekibi

SSS

X-VPN neden test detaylarını paylaşmıyor?

Belirli test prosedürlerini veya yeniden üretim detaylarını açıklamıyoruz, öncelikle kullanıcı güvenliği ve endüstri sorumluluğu açısından. Kullanılabilir operasyonel detayların kamuya açık hale getirilmesi, kötü niyetli aktörlere bir “ders kitabı” saldırı vektörü sağlayarak riskleri artırır. Bu nedenle, yalnızca gerekli bilgileri platform satıcılarına kontrollü ve uyumlu kanallar aracılığıyla sunuyoruz.

Neden Android şu anda Blind In/On-Path Saldırılarına karşı tek savunmasız platform?

Araştırmalarımız, Android’in Blind In/On-Path saldırılarını gerçekleştirmeyi kolaylaştıran bir sistem düzeyinde zafiyete sahip olduğunu göstermektedir. VPN sağlayıcıları Android’de kök ayrıcalıklarına sahip olmadığından, bu sorunu kaynağında çözemez. Linux, Android ile benzer zafiyetlere sahip olsa da, VPN sağlayıcıları bu platformda kök ayrıcalıklarına sahiptir, bu da koruyucu önlemler almamıza olanak tanır. macOS, iOS ve Windows için ise henüz aynı istismar edilebilir zafiyeti bulamadık.

Sadece belirli VPN sağlayıcıları mı etkilendi?

Hayır. Bu güvenlik endişesi belirli ürün sorunlarından değil, Android’deki bir platform düzeyindeki riskten kaynaklanmaktadır. Sınırlı doğrulamalarımız, diğer yaygın VPN’lerde de aynı güvenlik sorunlarını ortaya çıkardı ve bu da sorunun yaygın olduğu sonucuna varmamıza neden oldu.

Bu, X-VPN’in kendisinin güvenli olmadığı anlamına mı geliyor?

Hayır, X-VPN kendisi güvenlidir. İletim şifrelememiz, gizlilik korumamız ve günlük güvenlik uygulamalarımız sürekli olarak etkili kalmakta ve sürekli olarak güçlendirilmektedir, bu da kullanıcı verilerinin yetkisiz erişime karşı korunmasını sağlamaktadır. Son Android güvenlik açığı ile ilgili olarak, kullanıcılarımız için riskleri en aza indirmek amacıyla üreticilerle birlikte çalışarak düzeltmeleri kolaylaştırmakta ve istemci tarafı azaltma önlemlerini güçlendirmekteyiz.