Recientemente, un estudio académico mencionó que X-VPN para Android puede estar expuesto a ataques Blind In/On-Path, lo que ha atraído la atención y ha llevado a algunas interpretaciones erróneas en ciertos medios de comunicación.

Tomamos este asunto muy en serio y hemos iniciado de inmediato una investigación interna y pruebas de reproducción. En el espíritu de transparencia y responsabilidad, compartiremos los hechos fundamentales, el alcance del impacto y las acciones que estamos tomando a continuación.

Table of Contents

Nuestros hallazgos clave

Mientras investigábamos el fenómeno observado, seguimos el modelo de ataque de tres etapas descrito en la literatura pública, Blind In/On-Path Attacks and Applications to VPNs, y validamos las afirmaciones de seguridad contra X-VPN en un entorno de prueba controlado.

Basado en una verificación centrada en el cumplimiento, llegamos a las siguientes conclusiones:

- Hemos determinado que esta preocupación de seguridad proviene de la configuración/comportamiento de la red en la capa de la plataforma Android, representando un riesgo a nivel de plataforma en lugar de un defecto de seguridad inherente en ningún producto VPN en particular.

- Dado que este problema está relacionado con la configuración del sistema, no se puede resolver fundamentalmente solo a nivel de aplicación; tampoco tenemos los permisos para modificar o parchear directamente la configuración del nivel del kernel de Android.

- Para explorar posibles mitigaciones con una mentalidad de aprendizaje, realizamos los mismos experimentos en varios otros proveedores de VPN de renombre. Aún así, observamos el mismo riesgo, incluyendo ExpressVPN, NordVPN, Surfshark, Norton VPN y Proton VPN.

- Durante la verificación, observamos ligeras variaciones en los detalles de reproducción, que pueden estar relacionadas con cambios funcionales en el sistema.

Debido a consideraciones de seguridad y éticas, no divulgaremos públicamente ningún detalle técnico que pueda ser utilizado para replicar, explotar o amplificar riesgos. Toda la información y observaciones necesarias para la reproducción han sido enviadas a Google a través de procedimientos de divulgación responsable para que la plataforma evalúe y aborde el problema.

¿Qué son los ataques ciegos en el camino o en el camino?

Los ataques ciegos en el camino son un tipo de ataque: cuando un atacante, capaz de observar o controlar parcialmente el segmento de red al que estás conectado, puede identificar una conexión activa al sondear y observar las respuestas del dispositivo, y, cuando las condiciones lo permiten, interrumpirla o intentar inyectar paquetes falsificados.

El término «ciego» aquí no se refiere a una discapacidad física; significa que el atacante no puede ver ni descifrar el contenido de la comunicación, pero puede inferir hechos útiles al medir las diferencias en el comportamiento de la red.

¿Cómo funcionan los ataques ciegos en el camino durante una sesión de VPN?

Cuando te conectas a un servicio de VPN, se establece un túnel encriptado entre tu dispositivo y el servidor VPN para permitir la transmisión segura de datos. Este túnel actúa como una capa negra y impenetrable que envuelve tus datos, protegiendo efectivamente el contenido original de ser leído o manipulado. La gente no sabrá quién eres, no verá qué mensaje envías ni accederá directamente a los datos del formulario que envías.

Sin embargo, aunque el contenido está cifrado, cierto tráfico de sondeo puede provocar respuestas observables de tu dispositivo. Estas respuestas en sí mismas no revelan los datos cifrados, pero pueden ser observadas por el propietario de un punto de acceso de red malicioso (como un Wi-Fi malicioso) y utilizadas para inferir información adicional, como si estás utilizando un VPN o qué sitio web estás visitando.

Basado en lo anterior, ahora podemos esbozar la mecánica de los ataques Blind In/On-Path. Imagina que estás trabajando en tu teléfono en un café, con tu VPN habilitada y conectada a lo que parece ser el Wi-Fi gratuito del café (que en realidad ha sido configurado por un atacante).

Después de eso, se puede realizar un ataque ciego en el camino a través de los siguientes dos pasos:

Paso 1. Identificación

Paso 2. Explotación/ Disrupción

En resumen, la esencia de los ataques Blind In/On-Path radica en su dependencia de la observación externa en lugar de la descifrado directo. En consecuencia, esta clase de ataque no es necesariamente causada por el proveedor de VPN que maneja la encriptación de datos. Los ataques Blind In/On-Path a menudo dependen de alguna debilidad a nivel de sistema o plataforma que facilita significativamente la identificación. Este también es el enfoque de la siguiente sección.

Plataformas Afectadas y Alcance

Al recibir informes de que X-VPN podría ser vulnerable a ataques Blind In/On-Path, iniciamos de inmediato investigaciones de seguridad en todas las plataformas. A través de pruebas prácticas, descubrimos los siguientes resultados:

Para Android:

Mecanismo de vulnerabilidad

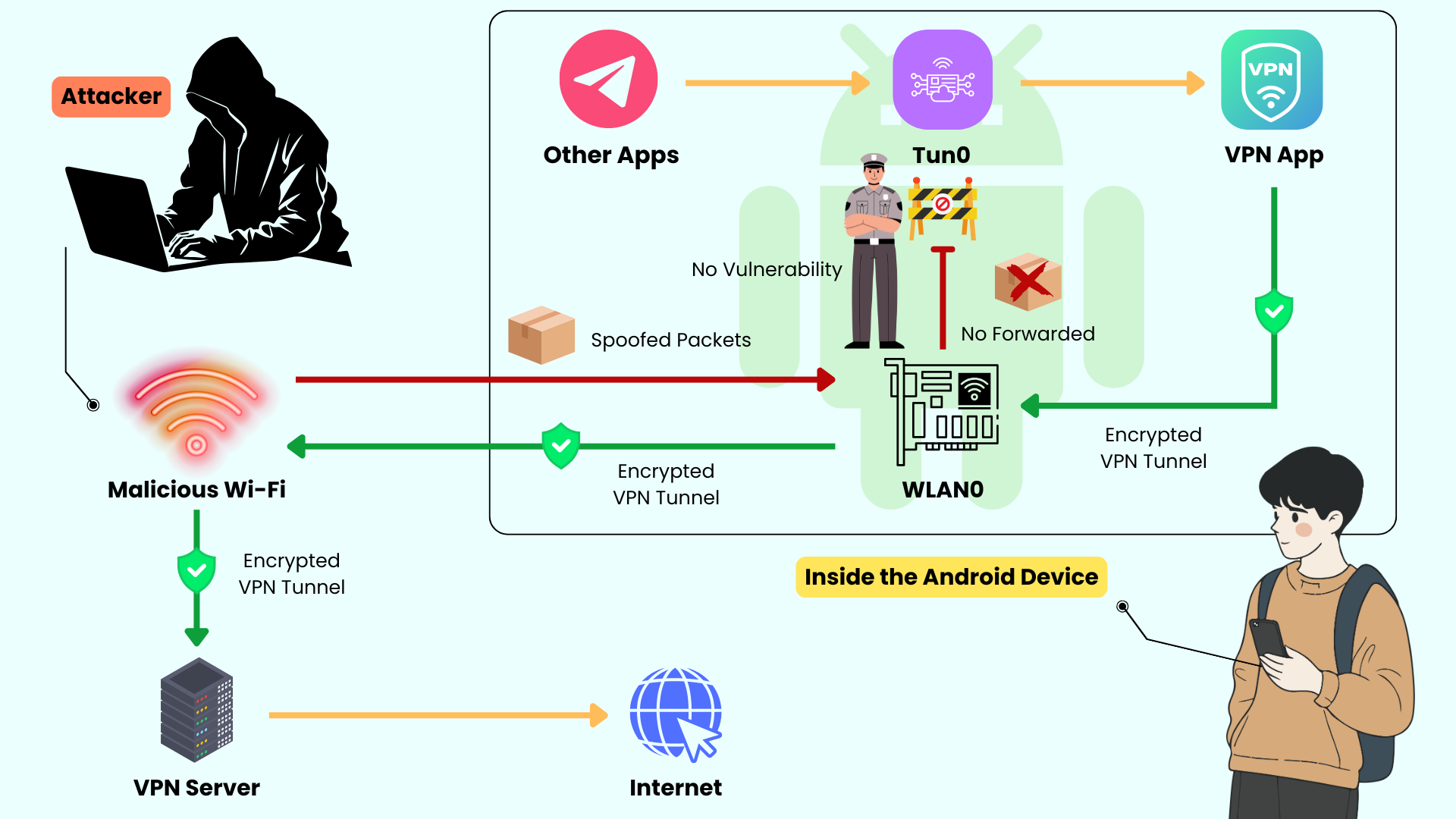

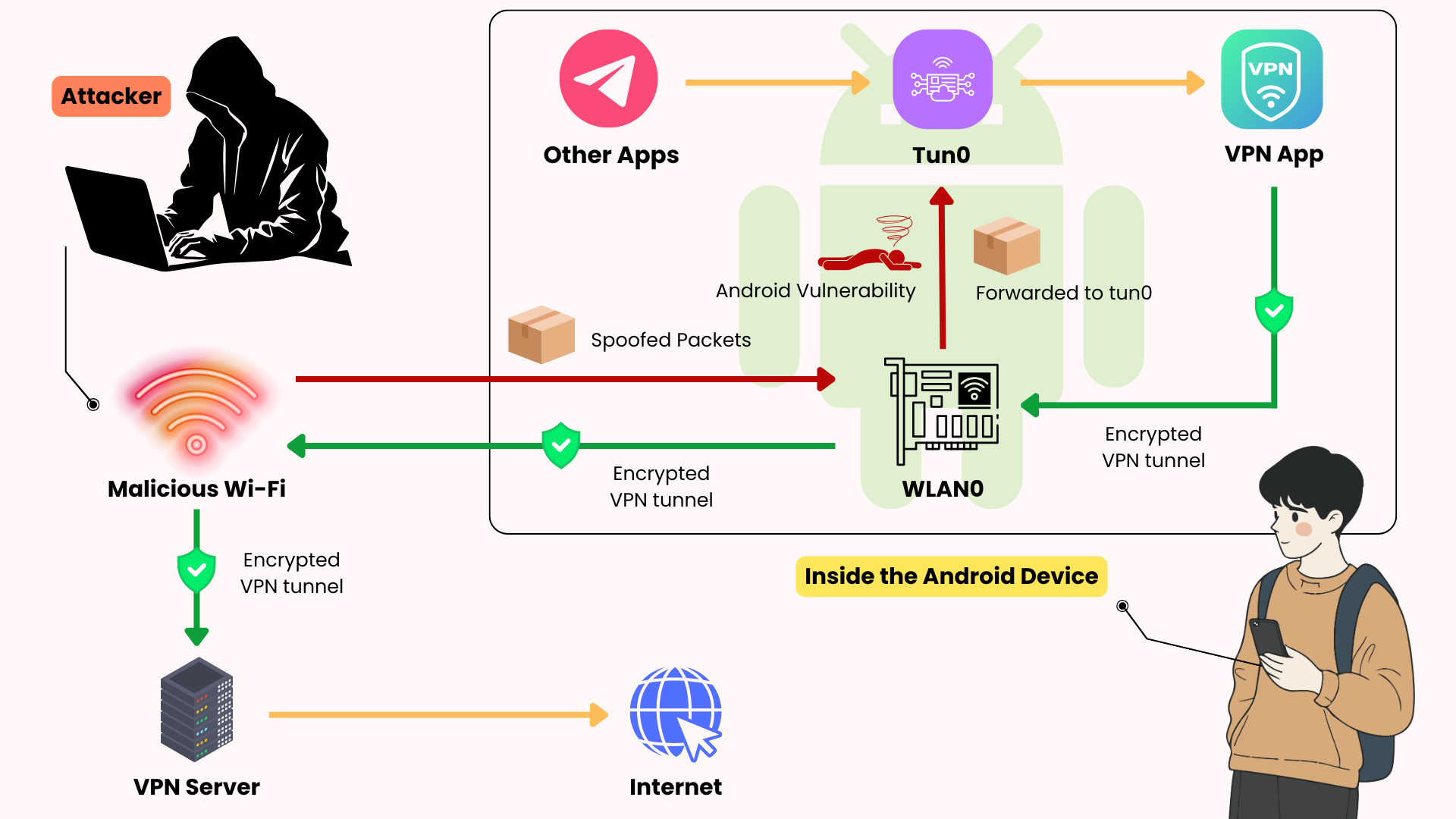

Android es más susceptible a ataques Blind In/On-Path debido a una vulnerabilidad a nivel de plataforma.

La causa subyacente es que Android no habilita el filtrado estricto de la ruta inversa (es decir, el parámetro del sistema net.ipv4.conf.all.rp_filter no está configurado en 1). Con esta configuración, Android no verifica la ruta de origen de los paquetes entrantes; el tráfico que llega a cualquier interfaz de red puede ser reenviado a la interfaz de destino y provocar una respuesta.

En Android, al conectarse a un servicio VPN, las aplicaciones utilizan la API VpnService para solicitar al sistema operativo que cree una interfaz de red virtual llamada Tun. Posteriormente, el tráfico del dispositivo atraviesa esta interfaz Tun hacia el cliente VPN, y luego se enruta a través de un túnel encriptado hacia el servidor VPN. Este constituye el mecanismo fundamental por el cual las VPN protegen los datos del usuario en Android.

Ahora supongamos que estás conectado a una red Wi-Fi falsa configurada por un atacante. El atacante puede crear paquetes falsificados cuyo IP de destino es igual a la dirección de la interfaz Tun.

Al procesar tales paquetes, el sistema tiene dos opciones: descartarlos o reenviarlos y responder. Debido a que el rp_filter no está habilitado estrictamente, Android elige la última opción: reenvía estos paquetes falsificados desde la interfaz WLAN a la interfaz Tun y activa una respuesta. En consecuencia, el atacante puede inferir el estado de comunicación de la interfaz de red de la víctima a través de estas respuestas y, bajo ciertas condiciones, interrumpir conexiones o inyectar/manipular el contenido de la comunicación.

Baseline (rp_filter estricto=1) vs. Vulnerable (RPF suelto/deshabilitado)

Asumiendo que el nombre de la interfaz de red virtual VPN es Tun0, y asumiendo que el nombre de la interfaz de red Wi-Fi del dispositivo es WLAN0.

Origen de la vulnerabilidad

Observamos que esta vulnerabilidad se originó en el documento Blind In/On-Path Attacks and Applications to VPNs y se le asignó el número CVE CVE-2019-14899.

Los autores informan sobre una vulnerabilidad observada en Linux, FreeBSD, OpenBSD, macOS, iOS y Android que permite a un punto de acceso malicioso o a un usuario adyacente determinar si un objetivo está utilizando un VPN, hacer inferencias activas sobre los sitios web que se están visitando e identificar los números de secuencia y de reconocimiento TCP correctos. Esto, a su vez, puede permitir a un atacante inyectar datos en el flujo TCP, proporcionando las condiciones necesarias para secuestrar conexiones activas dentro de un túnel VPN.

Corrección de vulnerabilidades

Después de identificar la vulnerabilidad, intentamos implementar una solución. Sin embargo, en los sistemas Android, nuestra aplicación carece de privilegios de root, lo que hace imposible resolver el problema por completo.

De hecho, ya en 2019, Proton emitió una declaración oficial sobre CVE-2019-14899, afirmando de manera similar que la causa raíz de tales problemas proviene de métodos de procesamiento o fallos de configuración a nivel de plataforma/sistema. Estos requieren soluciones por parte de los proveedores de la plataforma, no errores de diseño dentro de una aplicación VPN específica. En otras palabras, la remediación requiere parches del lado del proveedor o cambios en la configuración a nivel de sistema; las soluciones alternativas a nivel de aplicación por sí solas son poco probables que resuelvan completamente el problema.

Sin embargo, basándonos en nuestros resultados de prueba actuales, esta vulnerabilidad no parece estar completamente remediada en dispositivos Android. Aún pudimos reproducir parcialmente el problema; además, después de ajustar ciertos detalles del ataque, pudimos replicar completamente la vulnerabilidad, es decir, lograr los objetivos del ataque en tres etapas descritos en Blind In/On-Path Attacks and Applications to VPNs.

Para Linux:

Durante las pruebas en la plataforma Linux, también detectamos comportamientos a nivel de sistema similares a los observados en Android. Sin embargo, Linux permite a los usuarios poseer privilegios de root, lo que nos permite mitigar tales vulnerabilidades ajustando los parámetros de red del kernel o implementando protecciones a nivel de sistema en los puntos de entrada para filtrar o descartar el tráfico falsificado que no debería llegar a las interfaces de red virtuales.

Para macOS & iOS & Windows:

Dentro de los límites de la documentación pública y nuestras pruebas de cumplimiento, macOS e iOS no han mostrado patrones de respuesta explotables idénticos a los observados en ciertas implementaciones de Android. De manera similar, Windows no mostró un comportamiento problemático equivalente en nuestras pruebas públicas y revisión de literatura. En otras palabras, macOS, iOS y Windows actualmente no se ven afectados por esta vulnerabilidad.

Lo que hemos hecho hasta ahora

A pesar de que nuestros hallazgos de investigación indican que la vulnerabilidad se originó en la capa del sistema/plataforma en lugar de ser un defecto del software X-VPN, seguimos comprometidos a priorizar la seguridad del usuario y hemos tomado las siguientes acciones en respuesta a este riesgo de seguridad:

1. Reportado a Google: Seguimos un proceso de divulgación responsable a través de la entrada oficial de vulnerabilidades de Google, enviando datos claros de reproducción, notas de observación, alcance de impacto y todos los artefactos relevantes. Estamos cooperando activamente con el proceso de evaluación de la plataforma.

2. Mitigación de Linux completada: Hemos implementado medidas de protección en plataformas Linux configurando iptables para descartar todo el tráfico de terceros dirigido a nuestra IP de interfaz tun0.

3. Explorando mitigaciones a nivel de aplicación en Android: Basándonos en investigaciones y documentación pública, estamos explorando estrategias de mitigación sin acceso root en Android, como la monitorización y protección contra comportamientos de detección anormales. Si bien tales enfoques pueden mitigar riesgos en ciertos escenarios, no constituyen una solución fundamental. También pueden introducir inestabilidad en la conexión y posibles vulnerabilidades de denegación de servicio. Por ahora, la investigación está en curso.

4. Aclarando las Comunicaciones Externas y Abordando los Malentendidos de los Medios: Estamos aclarando los hechos a través del canal oficial a usuarios, socios y medios de comunicación. Continuaremos compartiendo actualizaciones de manera transparente y responsable para evitar alarmas innecesarias o conclusiones engañosas.

En paralelo, X-VPN continúa fortaleciendo la privacidad y la seguridad a nivel de ingeniería y comunidad:

1. Auditorías de Código y Escaneos de Vulnerabilidades Regulares: Realizamos auditorías de código y escaneos de vulnerabilidades periódicos para garantizar que nuestro cliente logre un sólido equilibrio entre funcionalidad y seguridad.

2. Programa de Recompensas por Errores: X-VPN colabora activamente con los usuarios, dando la bienvenida e incentivando a los investigadores de seguridad a enviar informes de seguridad responsables a través de nuestro canal oficial. Recompensamos problemas válidos y reproducibles con una recompensa por errores para mejorar la seguridad general de nuestro ecosistema.

Recomendaciones para los usuarios

Por supuesto, hasta que Google lance una solución a nivel de sistema o desarrollemos una solución de mitigación estable y sin acceso root, los usuarios de Android deben tomar medidas efectivas de autoprotección para reducir los riesgos de privacidad y seguridad. Aquí hay algunas recomendaciones simples y prácticas:

- Evita redes Wi-Fi públicas no confiables en Android; prioriza redes confiables o datos móviles en entornos desconocidos.

- Prioriza los sitios y aplicaciones cifrados con HTTPS/TLS; evita transmitir información sensible, incluidos nombres de usuario/contraseñas, nombres reales, direcciones y números de tarjetas bancarias, a través de HTTP en texto plano.

- Habilite la autenticación multifactor (MFA) para operaciones de cuenta sensibles a la privacidad o críticas para agregar una capa adicional de protección.

- Mantén tu sistema y aplicaciones actualizados para beneficiarte de las mejoras de seguridad a nivel de plataforma (es decir, actualizaciones oficiales de corrección de errores de Android).

- Si encuentras un comportamiento anormal de la red mientras navegas, como desconexiones frecuentes o redirecciones a páginas sospechosas, simplemente evita cualquier operación sensible en esa red y desconéctate de inmediato.

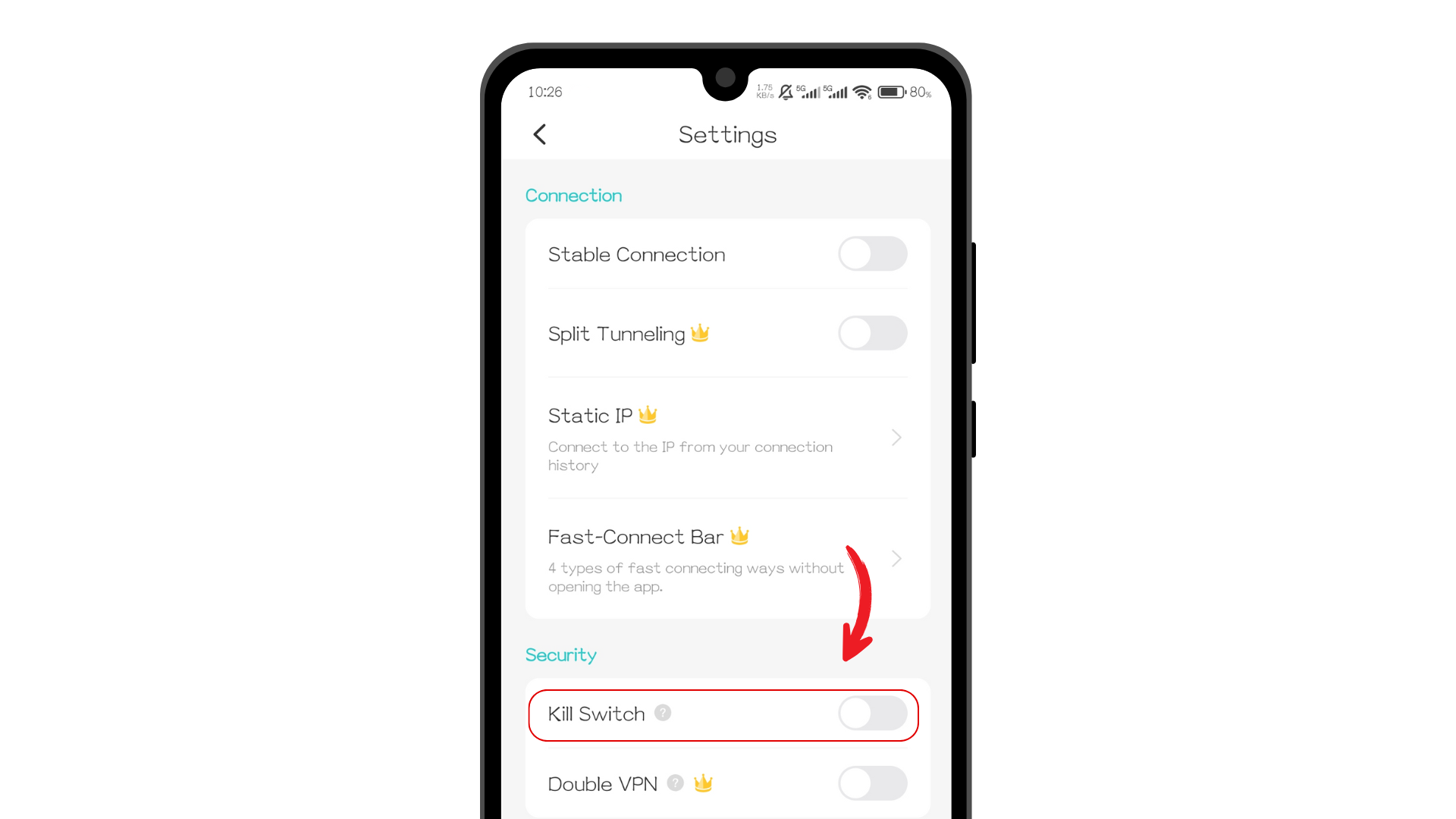

Además, X-VPN para Android ofrece una función de Kill Switch para todos los usuarios. Recomendamos habilitar esta función en entornos de red públicos o no confiables; incluso los usuarios gratuitos pueden utilizarla para desconectarse inmediatamente de la red si el VPN se desconecta inesperadamente, minimizando los riesgos potenciales de exposición de datos.

Próximos pasos y contacto

En el futuro, seguiremos de cerca las evaluaciones y el progreso de remediación de Google y otros proveedores de plataformas relevantes, manteniendo la conciencia y la seguridad del usuario como nuestra máxima prioridad.

Siempre que la divulgación externa no represente riesgos de seguridad, publicaremos de inmediato cualquier información disponible públicamente o guía de usuario útil tan pronto como esté disponible. Si Google lanza parches del sistema, X-VPN preparará y enviará simultáneamente las actualizaciones necesarias del cliente y las instrucciones operativas para ayudar a nuestros usuarios a obtener la máxima protección lo antes posible.

Al mismo tiempo, estamos llevando a cabo una auditoría de seguridad independiente de terceros para mejorar la transparencia y validar nuestros compromisos con la protección de la privacidad y la Política de No Registros. Una vez finalizada, compartiremos públicamente los hallazgos de la auditoría con todos los usuarios.

Esta declaración se basa en nuestra replicación y análisis en varias plataformas y dispositivos. Sin embargo, debido a las diferencias entre plataformas y la incertidumbre de futuras actualizaciones, algunos escenarios pueden permanecer sin cubrir o las interpretaciones pueden variar. Si identifica algún error, información adicional o sugerencias correctivas viables, comuníquese con nosotros en: security@xvpn.io.

Sinceros agradecimientos a todos los usuarios por su apoyo,

El equipo de X-VPN

Preguntas frecuentes

¿Por qué X-VPN no comparte los detalles de la prueba?

No divulgamos procedimientos de prueba específicos ni detalles de reproducción principalmente por consideración a la seguridad del usuario y la responsabilidad de la industria. Hacer que los detalles operativos explotables estén disponibles públicamente proporcionaría a los actores maliciosos un vector de ataque «de libro», amplificando así los riesgos. Por esta razón, solo enviamos la información necesaria a los proveedores de plataformas a través de canales controlados y conformes.

¿Por qué Android es actualmente la única plataforma vulnerable a ataques Blind In/On-Path?

Nuestra investigación indica que Android tiene una vulnerabilidad a nivel de sistema que facilita la realización de ataques Blind In/On-Path. Dado que los proveedores de VPN no tienen privilegios de root en Android, no podemos abordar este problema en su origen. Aunque Linux comparte vulnerabilidades similares con Android, los proveedores de VPN poseen privilegios de root en esta plataforma, lo que nos permite implementar medidas de protección. Y para macOS, iOS y Windows, aún no hemos encontrado la misma vulnerabilidad explotable.

¿Solo ciertos proveedores de VPN se ven afectados?

No. Esta preocupación de seguridad no proviene de ciertos problemas del producto, sino más bien de un riesgo a nivel de plataforma en Android. Nuestra verificación limitada ha revelado los mismos problemas de seguridad en otros VPNs populares, lo que nos lleva a concluir que el problema es generalizado.

¿Significa esto que X-VPN en sí no es seguro?

No, X-VPN en sí mismo es seguro. Nuestra encriptación de transmisión, protección de la privacidad y prácticas de seguridad diarias siguen siendo efectivas y se fortalecen continuamente, asegurando que los datos de los usuarios permanezcan protegidos contra accesos no autorizados. Con respecto a la reciente vulnerabilidad de Android, estamos trabajando activamente con los fabricantes para facilitar soluciones y mejorar las medidas de mitigación del lado del cliente para minimizar los riesgos para nuestros usuarios.