Недавно в академическом исследовании упоминалось, что X-VPN для Android может быть подвержен атакам Blind In/On-Path, что привлекло внимание и привело к некоторым неправильным интерпретациям в некоторых средствах массовой информации.

Мы очень серьезно относимся к этому вопросу и немедленно начали внутреннее расследование и тесты на воспроизведение. В духе прозрачности и подотчетности мы поделимся основными фактами, масштабом воздействия и действиями, которые мы предпримем дальше.

Table of Contents

Наши ключевые выводы

При исследовании наблюдаемого явления мы следовали трехступенчатой модели атаки, описанной в публичной литературе, Blind In/On-Path Attacks and Applications to VPNs, и подтвердили заявленные меры безопасности против X-VPN в контролируемой тестовой среде.

На основе проверки, ориентированной на соблюдение, мы пришли к следующим выводам:

- Мы определили, что эта проблема безопасности возникает из-за конфигурации/поведения сети на уровне платформы Android, представляя собой риск на уровне платформы, а не врожденный недостаток безопасности в каком-либо отдельном продукте VPN.

- Поскольку эта проблема связана с конфигурацией системы, ее нельзя в корне решить только на уровне приложения; у нас также нет разрешений на прямое изменение или патчинг настроек уровня ядра Android.

- Чтобы исследовать потенциальные меры смягчения с обучающим подходом, мы провели те же эксперименты с несколькими другими основными провайдерами VPN. Тем не менее, мы наблюдали тот же риск, включая ExpressVPN, NordVPN, Surfshark, Norton VPN и Proton VPN.

- Во время проверки мы заметили незначительные изменения в деталях воспроизведения, которые могут быть связаны с функциональными изменениями в системе.

Из-за соображений безопасности и этики мы не будем публично раскрывать какие-либо технические детали, которые могут быть использованы для воспроизведения, эксплуатации или усиления рисков. Вся необходимая информация о воспроизведении и наблюдения была передана Google через процедуры ответственного раскрытия, чтобы платформа могла оценить и решить проблему.

Что такое слепые атаки в/на пути?

Слепые атаки в/на пути — это тип атаки: когда злоумышленник, способный наблюдать или частично контролировать сетевой сегмент, к которому вы подключены, может идентифицировать активное соединение, проверяя и наблюдая за ответами устройства, и, когда условия позволяют, нарушить его или попытаться внедрить поддельные пакеты.

Термин «слепой» здесь не относится к физической инвалидности — это означает, что атакующий не может видеть или расшифровывать содержание коммуникации, но может делать полезные выводы, измеряя различия в поведении сети.

Как работают слепые атаки в/на пути во время сеанса VPN?

Когда вы подключаетесь к VPN-сервису, устанавливается зашифрованный туннель между вашим устройством и VPN-сервером для обеспечения безопасной передачи данных. Этот туннель действует как pitch-black, непроницаемый плащ, окутывающий ваши данные, эффективно защищая оригинальное содержимое от чтения или подделки. Люди не будут знать, кто вы, не увидят, какое сообщение вы отправляете, и не смогут напрямую получить доступ к данным формы, которые вы отправляете.

Однако, даже если содержимое зашифровано, определенный трафик зондирования может вызвать наблюдаемые реакции вашего устройства. Эти реакции сами по себе не раскрывают зашифрованные данные, но их может наблюдать владелец злонамеренной точки доступа к сети (например, злонамеренного Wi-Fi) и использовать для вывода дополнительной информации, такой как то, используете ли вы VPN или какой сайт вы посещаете.

Основываясь на вышеизложенном, мы теперь можем описать механику слепых атак In/On-Path. Представьте, что вы работаете на своем телефоне в кафе, с включенным VPN и подключены к тому, что кажется бесплатным Wi-Fi кафе (который на самом деле настроен злоумышленником).

После этого можно выполнить атаку Blind In/On-Path, следуя следующим двум шагам:

Шаг 1. Идентификация

Шаг 2. Эксплуатация/ Нарушение

В заключение, суть атак Blind In/On-Path заключается в их зависимости от внешнего наблюдения, а не от прямого расшифрования. Следовательно, этот класс атак не обязательно вызван провайдером VPN, который обрабатывает шифрование данных. Атаки Blind In/On-Path часто зависят от некоторых уязвимостей на уровне системы или платформы, что значительно упрощает их идентификацию. Это также является темой следующего раздела.

Затронутые платформы и объем

Получив сообщения о том, что X-VPN может быть уязвим к атакам Blind In/On-Path, мы незамедлительно начали расследования по безопасности на всех платформах. В ходе практического тестирования мы обнаружили следующие результаты:

Для Android:

Механизм уязвимости

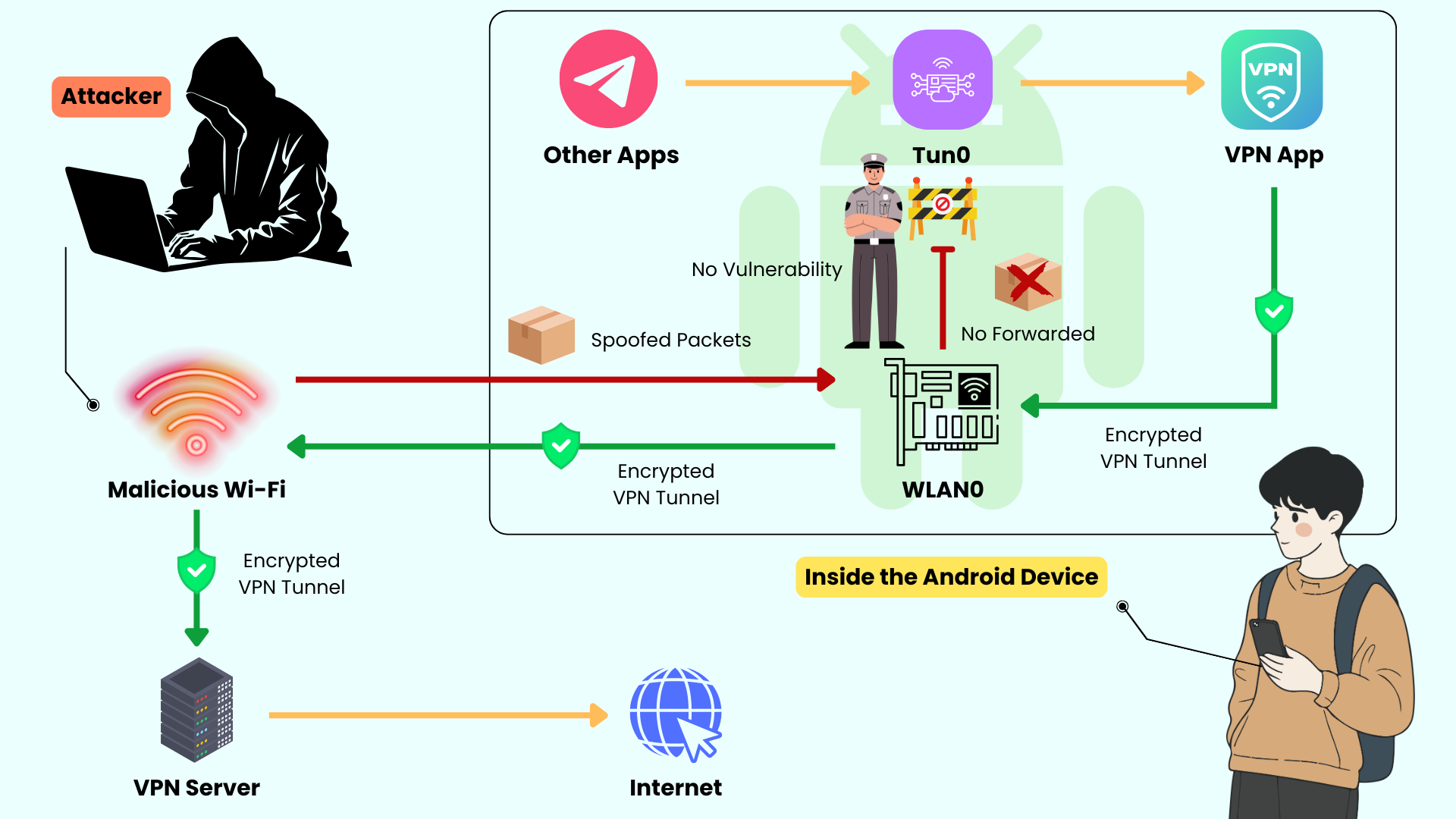

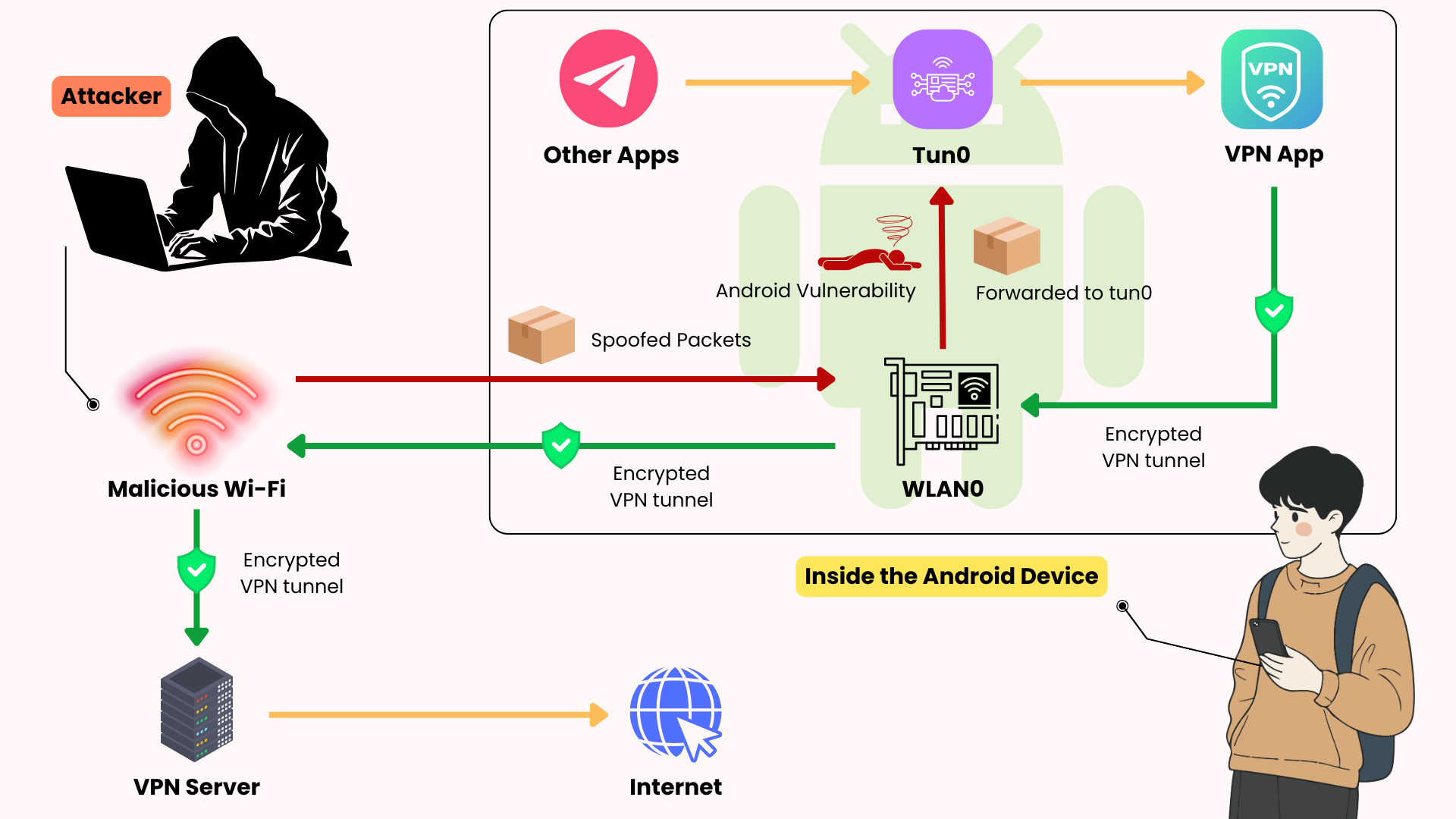

Android более подвержен атакам Blind In/On-Path из-за уязвимости на уровне платформы.

Основная причина заключается в том, что Android не включает строгую фильтрацию обратного пути (т.е. системный параметр net.ipv4.conf.all.rp_filter не установлен на 1). В этой конфигурации Android не проверяет исходный путь входящих пакетов; трафик, поступающий на любой сетевой интерфейс, может быть перенаправлен на целевой интерфейс и вызвать ответ.

На Android, при подключении к VPN-сервису, приложения используют API VpnService для запроса у ОС создания виртуального сетевого интерфейса с именем Tun. Впоследствии трафик с устройства проходит через этот интерфейс Tun в клиент VPN, а затем маршрутизируется через зашифрованный туннель к серверу VPN. Это составляет основную механику, с помощью которой VPN защищают данные пользователей на Android.

Теперь предположим, что вы подключены к фальшивой Wi-Fi сети, созданной злоумышленником. Злоумышленник может создавать поддельные пакеты, адрес которых соответствует адресу интерфейса Tun.

При обработке таких пакетов система имеет два варианта: отбросить их или переслать и ответить. Поскольку rp_filter не строго включен, Android выбирает второй вариант — он пересылает эти поддельные пакеты с интерфейса WLAN на интерфейс Tun и инициирует ответ. В результате злоумышленник может определить статус связи сетевого интерфейса жертвы по этим ответам и, при определенных условиях, нарушить соединения или внедрить/изменить содержимое связи.

Базовый (строгий rp_filter=1) против Уязвимого (слабый/отключенный RPF)

Предполагая, что имя виртуального сетевого интерфейса VPN — Tun0, и предполагая, что имя сетевого интерфейса Wi-Fi устройства — WLAN0.

Происхождение уязвимости

Мы наблюдали, что эта уязвимость возникла из статьи Blind In/On-Path Attacks and Applications to VPNs и была присвоена номер CVE CVE-2019-14899.

Авторы сообщают о уязвимости, наблюдаемой в Linux, FreeBSD, OpenBSD, macOS, iOS и Android, которая позволяет злонамеренной точке доступа или соседнему пользователю определить, использует ли цель VPN, делать активные выводы о посещаемых веб-сайтах и идентифицировать правильные номера последовательности и подтверждения TCP. Это, в свою очередь, может позволить злоумышленнику внедрять данные в TCP-поток, создавая необходимые условия для перехвата активных соединений внутри VPN-туннеля.

Исправление уязвимости

После выявления уязвимости мы попытались внедрить исправление. Однако на системах Android наше приложение не имеет прав суперпользователя, что делает невозможным полное решение проблемы.

На самом деле, еще в 2019 году Proton выпустил официальное заявление по поводу CVE-2019-14899, в котором также утверждалось, что коренная причина таких проблем заключается в методах обработки на уровне платформы/системы или в конфигурационных ошибках. Для их исправления требуются решения от поставщиков платформ, а не ошибки проектирования в конкретном VPN-приложении. Другими словами, для устранения проблемы необходимы патчи со стороны поставщика или изменения конфигурации на уровне системы; обходные решения на уровне приложения вряд ли полностью решат проблему.

Однако, основываясь на наших текущих результатах тестирования, эта уязвимость, похоже, не была полностью устранена на устройствах Android. Мы все еще смогли частично воспроизвести проблему; более того, после корректировки некоторых деталей атаки мы смогли полностью воспроизвести уязвимость — т.е. достичь целей трехступенчатой атаки, описанных в Blind In/On-Path Attacks and Applications to VPNs.

Для Linux:

Во время тестирования на платформе Linux мы также обнаружили системные поведения, аналогичные тем, что наблюдаются на Android. Однако Linux позволяет пользователям иметь права суперпользователя, что позволяет нам смягчить такие уязвимости, настраивая параметры сети ядра или развертывая системные защиты на входных точках для фильтрации или блокировки поддельного трафика, который не должен достигать виртуальных сетевых интерфейсов.

Для macOS & iOS & Windows:

В рамках публичной документации и нашего тестирования в области соблюдения норм, macOS и iOS не продемонстрировали уязвимых паттернов ответов, идентичных тем, что наблюдаются в некоторых реализациях Android. Аналогично, Windows не проявил эквивалентного проблемного поведения в нашем публичном тестировании и обзоре литературы. Другими словами, в настоящее время macOS, iOS и Windows не подвержены этой уязвимости.

Что мы сделали до сих пор

Несмотря на то, что результаты нашего расследования указывают на то, что уязвимость возникла на уровне системы/платформы, а не из-за дефекта программного обеспечения X-VPN, мы по-прежнему привержены приоритету безопасности пользователей и предприняли следующие действия в ответ на этот риск безопасности:

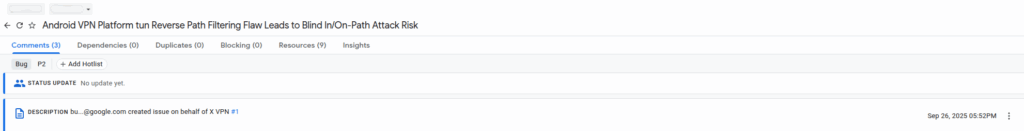

1. Сообщено в Google: Мы следовали процессу ответственного раскрытия информации через официальный прием уязвимостей Google, предоставив четкие данные для воспроизведения, заметки наблюдений, объем воздействия и все соответствующие артефакты. Мы активно сотрудничаем с процессом оценки платформы.

2. Завершена защита Linux: Мы внедрили защитные меры на платформах Linux, настроив iptables для блокировки всего стороннего трафика, направленного на наш IP интерфейса tun0.

3. Изучение мер смягчения на уровне приложений в Android: Основываясь на публичных исследованиях и документации, мы исследуем стратегии смягчения, не требующие рут-доступа, на Android, такие как мониторинг и защита от аномальных поведений обнаружения. Хотя такие подходы могут снизить риски в определенных сценариях, они не являются фундаментальным решением. Они также могут привести к нестабильности соединения и потенциальным уязвимостям для отказа в обслуживании. В настоящее время исследование продолжается.

4. Уточнение внешних коммуникаций и устранение недопонимания со стороны СМИ: Мы уточняем факты через официальный канал для пользователей, партнеров и средств массовой информации. Мы будем продолжать делиться обновлениями прозрачно и ответственно, чтобы избежать ненужной паники или вводящих в заблуждение выводов.

Параллельно X-VPN продолжает укреплять конфиденциальность и безопасность на инженерном и общественном уровнях:

1. Аудиты кода и регулярные сканирования уязвимостей: Мы регулярно проводим аудиты кода и периодические сканирования уязвимостей, чтобы гарантировать нашим клиентам надежный баланс между функциональностью и безопасностью.

2. Программа вознаграждения за уязвимости: X-VPN активно сотрудничает с пользователями, приветствуя и поощряя исследователей безопасности за подачу ответственных отчетов о безопасности через наш официальный канал. Мы вознаграждаем действительные и воспроизводимые проблемы с помощью вознаграждения за уязвимости, чтобы повысить общую безопасность нашей экосистемы.

Рекомендации для пользователей

Конечно, до тех пор, пока Google не выпустит системное исправление или мы не разработаем стабильное решение для смягчения, не основанное на руте, пользователи Android должны принимать эффективные меры самозащиты, чтобы снизить риски для конфиденциальности и безопасности. Вот несколько простых, практических рекомендаций:

- Избегайте ненадежных общественных Wi-Fi сетей на Android; отдавайте предпочтение доверенным сетям или мобильным данным в незнакомых условиях.

- Приоритизируйте сайты и приложения с шифрованием HTTPS/TLS; избегайте передачи конфиденциальной информации, включая имена пользователей/пароли, настоящие имена, адреса и номера банковских карт, по незащищенному HTTP.

- Включите многофакторную аутентификацию (MFA) для операций с учетной записью, чувствительных к конфиденциальности или критических, чтобы добавить дополнительный уровень защиты.

- Держите вашу систему и приложения обновленными, чтобы воспользоваться улучшениями безопасности на уровне платформы (т.е. официальными обновлениями исправлений ошибок Android).

- Если вы столкнулись с аномальным поведением сети во время серфинга — например, частыми отключениями или перенаправлением на подозрительные страницы, просто избегайте любых чувствительных операций в этой сети и немедленно отключитесь.

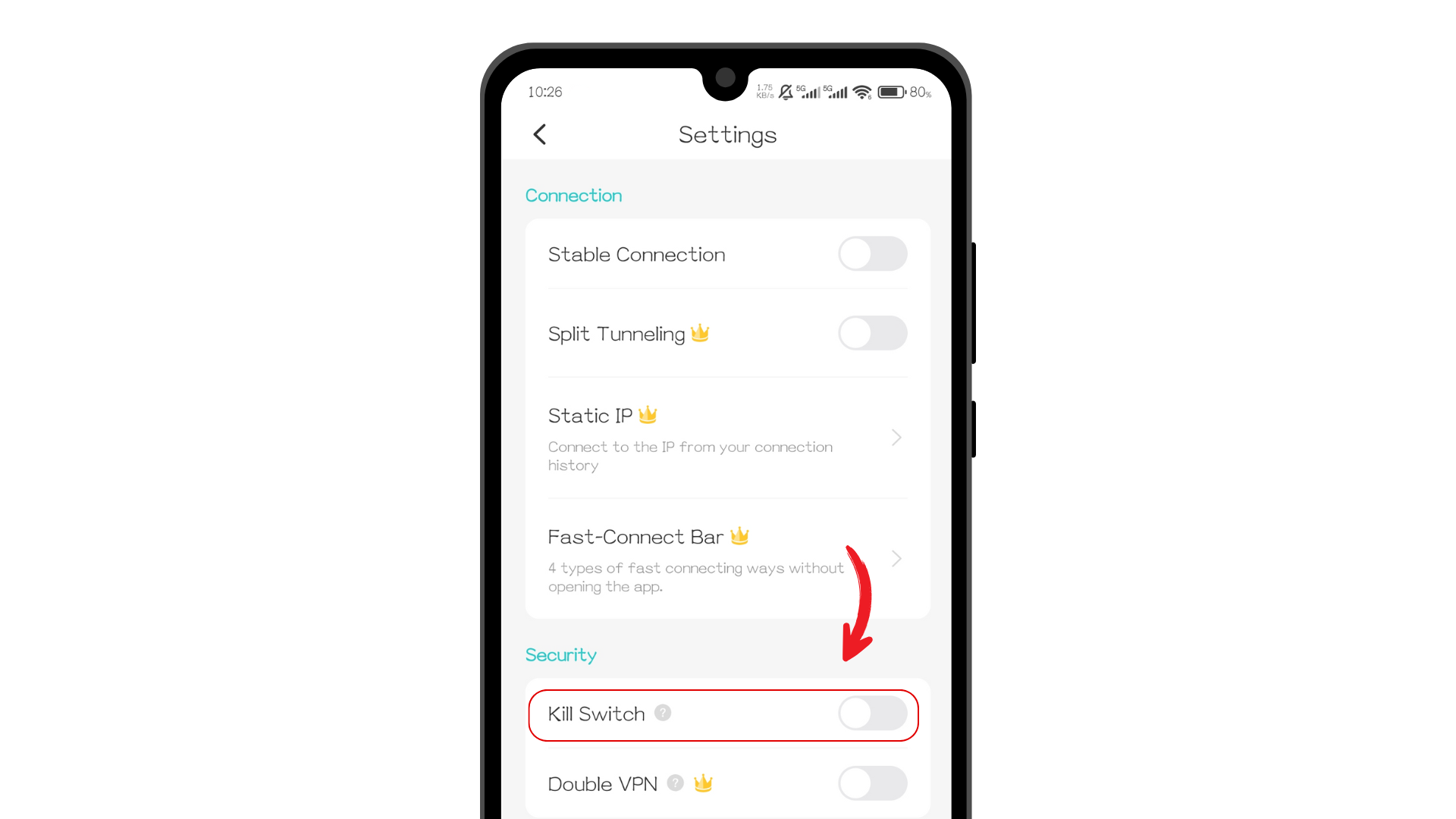

Кроме того, X-VPN для Android предоставляет функцию Kill Switch для всех пользователей. Мы рекомендуем включить эту функцию в общественных или ненадежных сетевых средах — даже бесплатные пользователи могут использовать ее для немедленного отключения от сети, если VPN неожиданно отключается, минимизируя потенциальные риски утечки данных.

Следующие шаги и контакт

В будущем мы будем внимательно отслеживать оценки и прогресс по устранению проблем от Google и других соответствующих поставщиков платформ, при этом безопасность и осведомленность пользователей будут нашим главным приоритетом.

При условии, что внешнее раскрытие не представляет угрозы безопасности, мы незамедлительно опубликуем любую доступную информацию или практическое руководство для пользователей, как только они станут доступны. Если Google выпустит системные патчи, X-VPN одновременно подготовит и выпустит необходимые обновления клиента и операционные инструкции, чтобы помочь нашим пользователям получить полную защиту как можно скорее.

В то же время мы проводим независимый аудит безопасности третьей стороны, чтобы повысить прозрачность и подтвердить наши обязательства по защите конфиденциальности и политике отсутствия логов. По завершении мы публично поделимся результатами аудита со всеми пользователями.

Это заявление основано на нашем воспроизведении и анализе на различных платформах и устройствах. Однако, из-за различий между платформами и неопределенности будущих обновлений, некоторые сценарии могут оставаться неохваченными или интерпретации могут различаться. Если вы обнаружите какие-либо ошибки, дополнительную информацию или возможные предложения по исправлению, пожалуйста, свяжитесь с нами по адресу: security@xvpn.io.

Искренние благодарности всем пользователям за вашу поддержку,

Команда X-VPN

Часто задаваемые вопросы

Почему X-VPN не делится деталями теста?

Мы не раскрываем конкретные процедуры тестирования или детали воспроизведения, в первую очередь из соображений безопасности пользователей и ответственности в отрасли. Публикация эксплуатационных деталей могла бы предоставить злоумышленникам «учебный» вектор атаки, тем самым увеличивая риски. По этой причине мы предоставляем только необходимую информацию поставщикам платформы через контролируемые и соответствующие каналы.

Почему Android в настоящее время является единственной платформой, уязвимой к атакам Blind In/On-Path?

Наше исследование показывает, что Android имеет уязвимость на уровне системы, которая облегчает выполнение атак Blind In/On-Path. Поскольку у провайдеров VPN нет прав суперпользователя на Android, мы не можем решить эту проблему в ее источнике. Хотя Linux имеет аналогичные уязвимости с Android, провайдеры VPN обладают правами суперпользователя на этой платформе, что позволяет нам внедрять защитные меры. А для macOS, iOS и Windows мы пока не обнаружили аналогичной уязвимости, которую можно было бы использовать.

Затронуты только некоторые провайдеры VPN?

Нет. Эта проблема безопасности возникает не из-за определенных проблем с продуктом, а скорее из-за рисков на уровне платформы в Android. Наши ограниченные проверки выявили те же проблемы безопасности в других популярных VPN, что позволяет нам заключить, что проблема является широко распространенной.

Это значит, что сам X-VPN не является безопасным?

Нет, сам X-VPN безопасен. Наша шифровка передачи, защита конфиденциальности и ежедневные меры безопасности остаются постоянно эффективными и постоянно усиливаются, обеспечивая защиту данных пользователей от несанкционированного доступа. Что касается недавней уязвимости Android, мы активно работаем с производителями, чтобы облегчить исправления и улучшить меры смягчения на стороне клиента, чтобы минимизировать риски для наших пользователей.