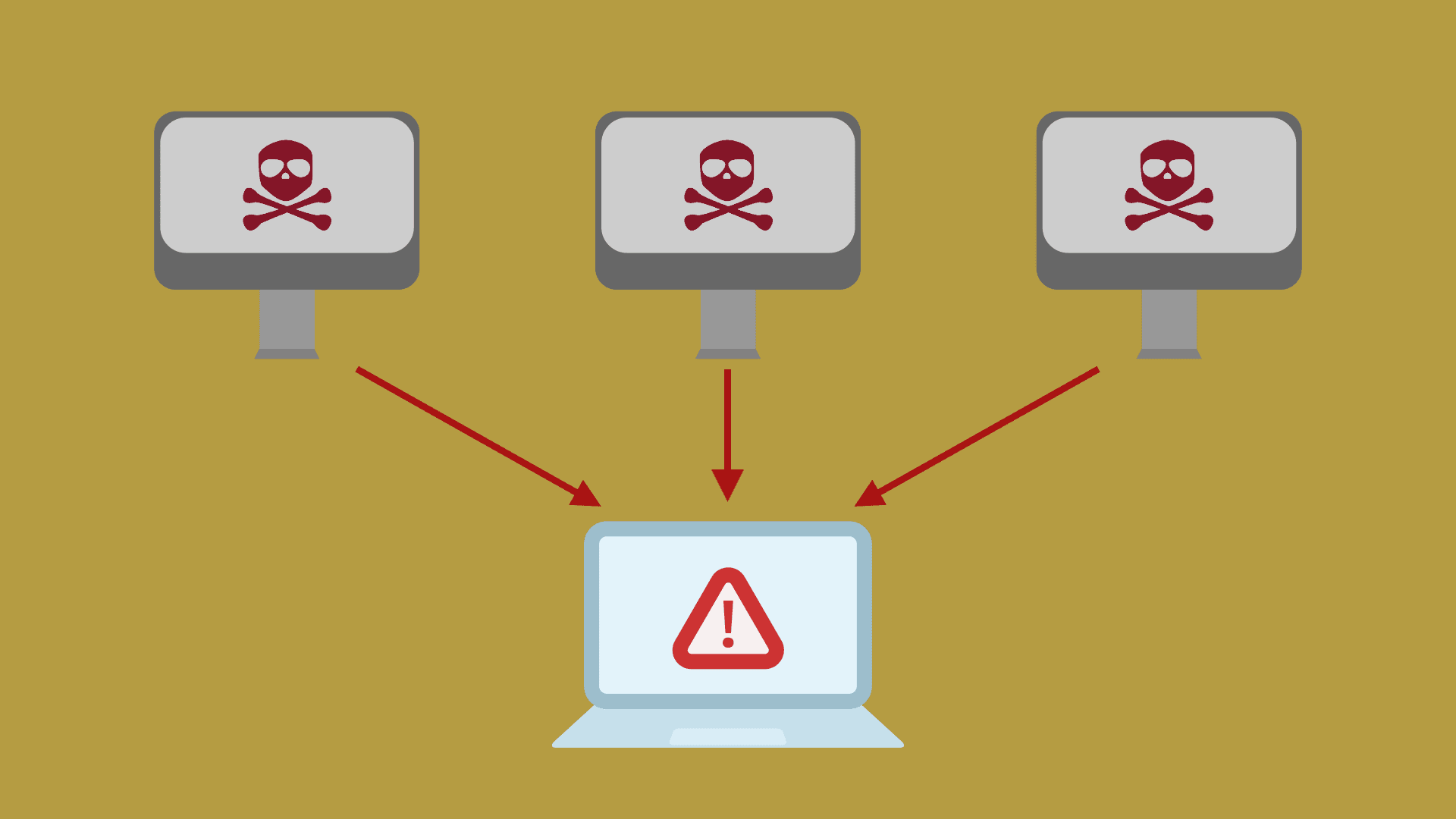

DDoS (Distributed Denial of Service), birden fazla saldırganın aynı anda bir veya birkaç hedefe saldırı düzenlediği bir dağıtık hizmet reddi saldırısıdır veya bir saldırgan farklı yerlerde bulunan çeşitli bilgisayarları kontrol eder. Bu, web sitesi kesintisi, çökme, içerik değiştirme ve daha ciddi zararlara neden olabilir.

DDoS saldırıları, DoS saldırılarından geliştirilmiştir. Ancak, saldırı prensipleri ve yöntemlerindeki farklılıklara göre, ana ortak olanlar ağ katmanı tabanlı DDoS saldırıları ve uygulama katmanı tabanlı DDoS saldırılarıdır.

Bu, bazı ağ protokolleri ve işletim sistemi hatalarını kullanarak aldatma ve kamuflaj stratejileri kullanarak ağ saldırıları gerçekleştirir. Web sitesi sunucusu, yanıt gerektiren ve ağ bant genişliğini veya sistem kaynaklarını tüketen çok miktarda bilgi ile sular altında kalır. Ağı veya sistemi aşırı yükleyerek felç eder ve düzenli ağ hizmetlerini sağlamayı durdurur.

Table of Contents

Ağ Katmanı Saldırıları Nedir?

SYN Flood saldırısı

SYN Flood saldırısı, mevcut ağ üzerindeki en yaygın DDoS saldırısıdır ve TCP protokolünün uygulanmasındaki bir kusuru sömürür. Sonuç olarak, hedef sunucu, ağ servisinin bağlantı noktasına sahte kaynak adresleriyle birçok saldırı paketi gönderilerek işgal edilir, bu da diğer normal kullanıcıların erişmesini engeller.

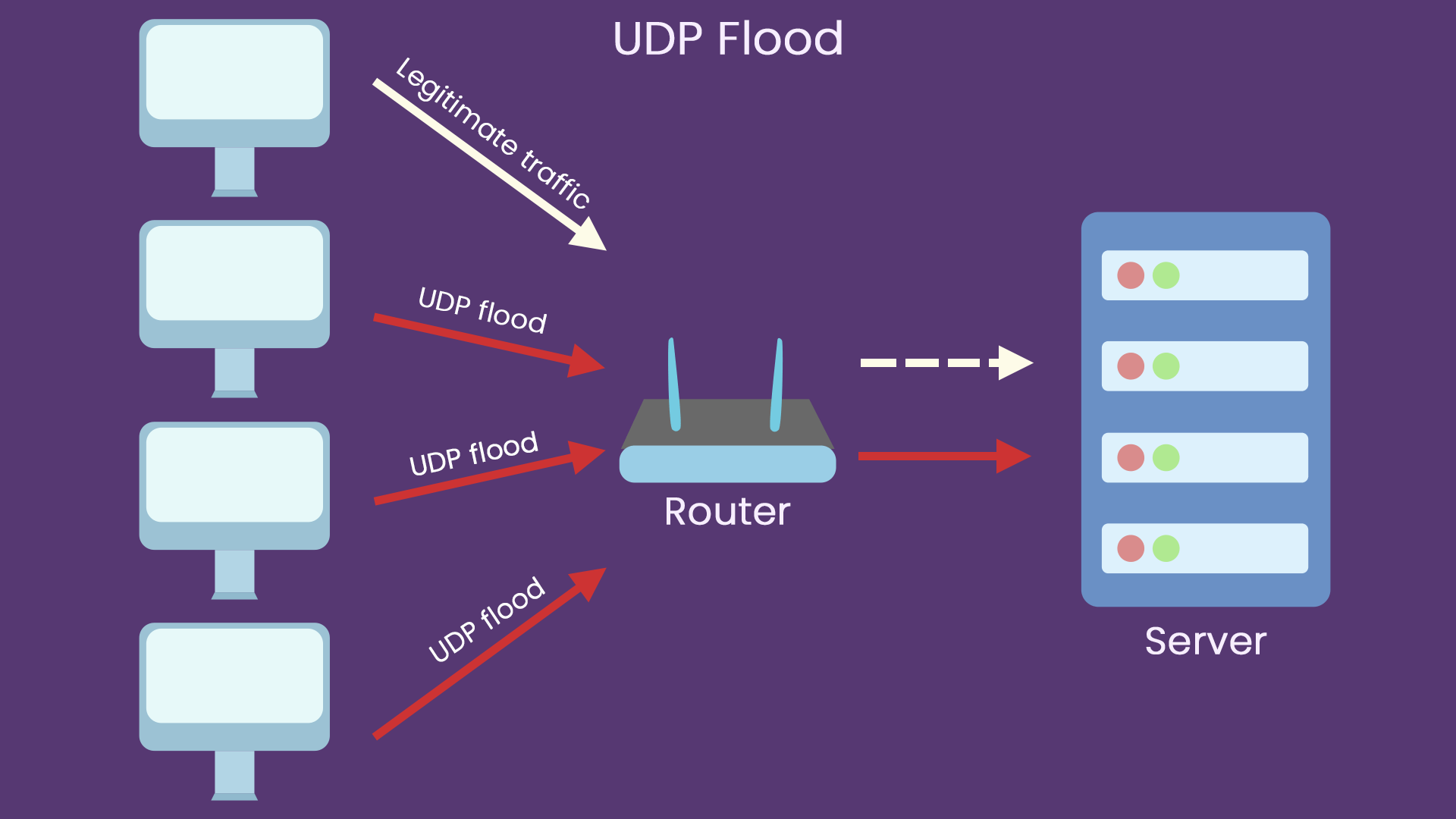

UDP sel saldırısı

UDP Flood, trafik tabanlı bir DDoS saldırısıdır. İlkesi, DNS sunucularını veya akış video sunucularını etkilemek için birçok UDP paketi kullanmaktır. UDP protokolü bağlantısız bir hizmet olduğu için, saldırgan, sahte kaynak IP adresleriyle birçok küçük UDP paketi gönderebilir.

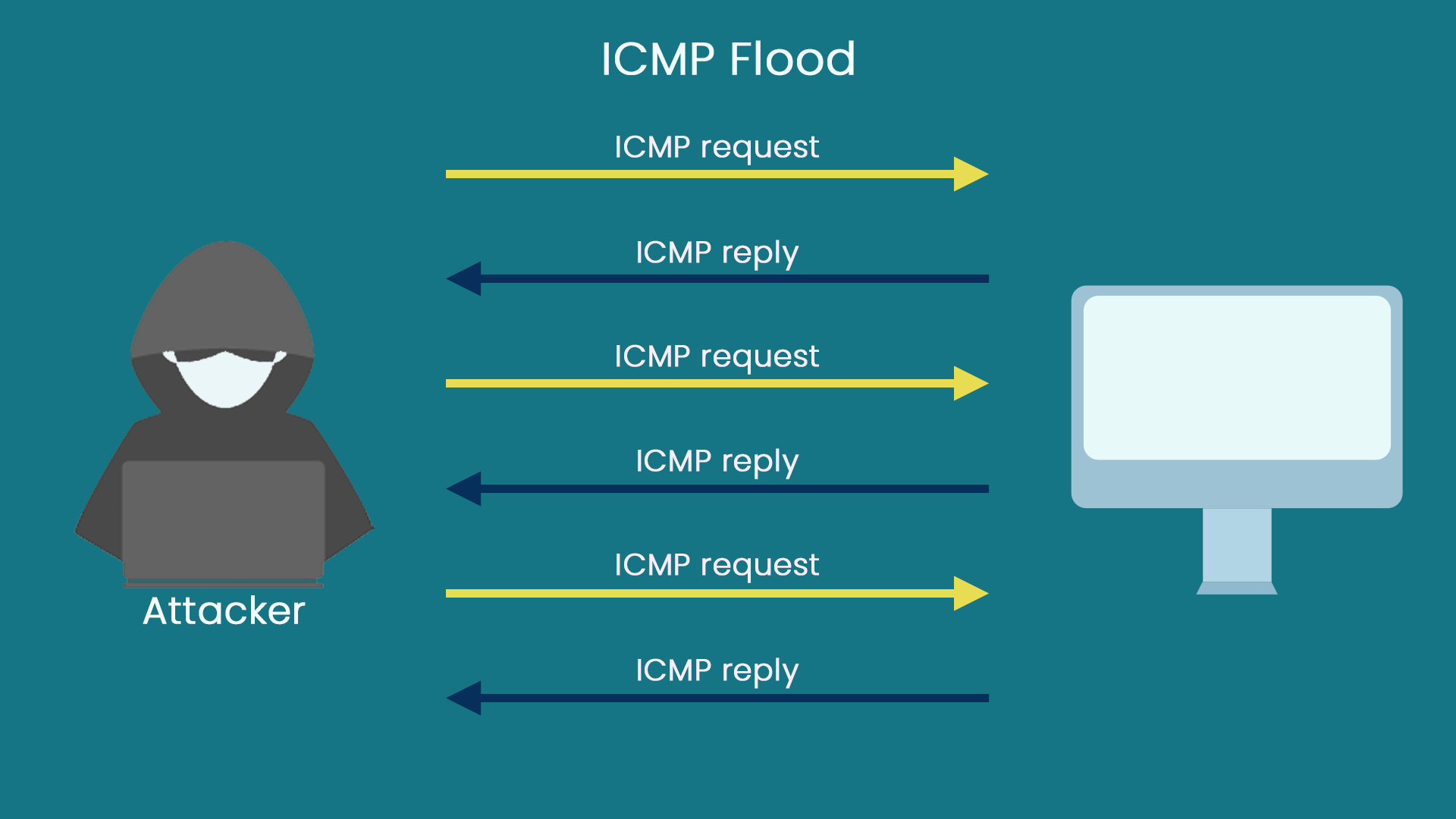

ICMP sel baskını saldırısı

ICMP sel baskını, sunucuya büyük bir yük getirmek ve sunucunun standart hizmetini etkilemek için önemli trafik kullanan bir trafik tabanlı saldırı yöntemidir.

Uygulama Katmanı Saldırıları Nedir?

HTTP Get Saldırısı

Bir HTTP GET Seli saldırısında, saldırgan bir saldırı aracı kullanarak hedef sunucuya çok sayıda HTTP GET paketi gönderir, bu da birçok sistem kaynağını tüketir. Sonuç olarak, sunucu kaynakları tükenir ve standart isteklere yanıt veremez.

HTTP Post Flood

Bir HTTP POST sel saldırısında, saldırgan bir saldırı aracı kullanarak hedef sunucuya çok sayıda HTTP POST paketi gönderir, sunucu kaynaklarını tüketir ve sunucunun rutin isteklere cevap verememesine neden olur.

Uygulama Katmanı Saldırıları ile Ağ Katmanı Saldırıları Arasındaki Farklar Nelerdir?

Ağ katmanı DDoS saldırıları daha düşük katmanlarda meydana gelirken, uygulama katmanı DDoS saldırıları daha yüksek katman protokollerini kullanır.

Ağ katmanı DDoS saldırılarının tipik saldırı modu, saldırganın sahte bir IP adresi kullanarak saldırı düğümünü kontrol etmesidir. Kontrol edilen saldırı düğümü, hedef ana bilgisayara UDP ve ICMP gibi birçok saldırı paketi gönderir.

Bu saldırı yöntemi, TCP üç yönlü el sıkışma mekanizmasının zayıflıklarından faydalanır. Var olmayan IP adreslerinden gelen bağlantı isteklerini aldıktan sonra birçok CPU ve bellek kaynağını tüketir. Sonuç olarak, saldırı hedefi kullanıcılara hizmet sağlayamaz.

Uygulama katmanı DDoS saldırılarından farklı olarak, uygulama katmanı DDoS saldırıları daha yüksek protokoller kullanır. Bu koleksiyon, standart TCP bağlantıları ve IP paketlerine dayanmaktadır. Geçerli TCP bağlantıları sahte IP adresleri kullanamaz.

DDos Saldırılarıyla Nasıl Başa Çıkılır?

DDoS korumasındaki temel faktörler, savunmanın gücü ve saldırının savunulma hızıdır.

1. Gereksiz hizmetleri ve portları filtreleyin

Routera gereksiz hizmetleri ve portları filtreleyin ve sahte IP’leri filtreleyin.

2. Anormal trafik temizleme ve filtreleme

Veri trafiği temizleme ve anormal trafiği filtreleme ve veri paketlerinin kural filtreleme yoluyla anormal trafiği engelleme, veri akışı parmak izi tespiti ve filtreleme ve veri paketi içeriğinin özelleştirilmiş filtrelemesi yoluyla filtreleme.

3. Dağıtılmış küme savunması

Bu, şu anda büyük ölçekli DDOS saldırılarıyla başa çıkmanın en etkili yoludur. Dağıtılmış küme savunması, her düğüm sunucusunda birden fazla IP adresinin yapılandırılması (yük dengeleme) ile karakterize edilir.

Bir düğüm saldırıya uğrarsa ve hizmet sağlayamaz hale gelirse, öncelik ayarına göre sistem otomatik olarak başka bir düğüme geçer ve sunucu saldırganın verilerini gönderir. Paketlerin hepsi gönderme noktasına geri döner, saldırı kaynağı felç olur.