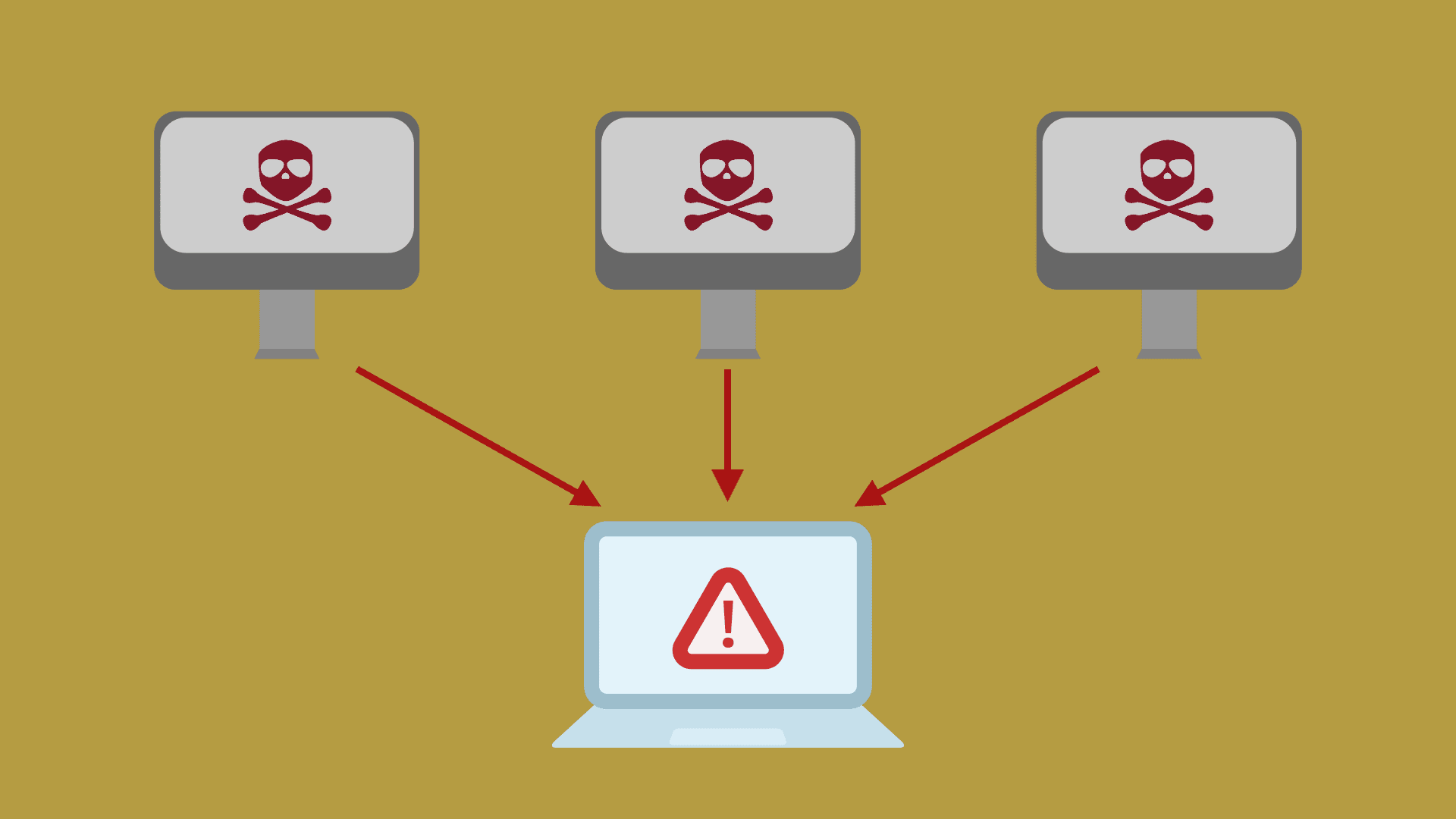

DDoS (Distributed Denial of Service) é um ataque distribuído de negação de serviço, o que significa que vários atacantes lançam ataques em um ou vários alvos simultaneamente, ou um atacante controla vários computadores localizados em lugares diferentes. Isso pode causar tempo de inatividade do site, falhas, adulteração de conteúdo e danos sérios adicionais.

Ataques DDoS são desenvolvidos a partir de ataques DoS. No entanto, de acordo com a diferença nos princípios e métodos de ataque, os principais comuns são os ataques DDoS baseados na camada de rede e os ataques DDoS baseados na camada de aplicação.

Ele usa alguns protocolos de rede e defeitos de sistemas operacionais para realizar ataques de rede usando estratégias de engano e camuflagem. O servidor do site é inundado com muitas informações que exigem uma resposta e consomem largura de banda ou recursos do sistema. Causa sobrecarga e paralisação da rede ou do sistema e impede a prestação de serviços de rede regulares.

Table of Contents

O que são ataques de camada de rede?

Ataque de Flood SYN

O ataque de Flood SYN é o ataque DDoS mais comum na rede atual, que explora uma falha na implementação do protocolo TCP. Como resultado, o servidor alvo é ocupado pelo envio de muitos pacotes de ataque com endereços de origem falsificados para a porta do serviço de rede, impedindo assim que outros usuários normais acessem.

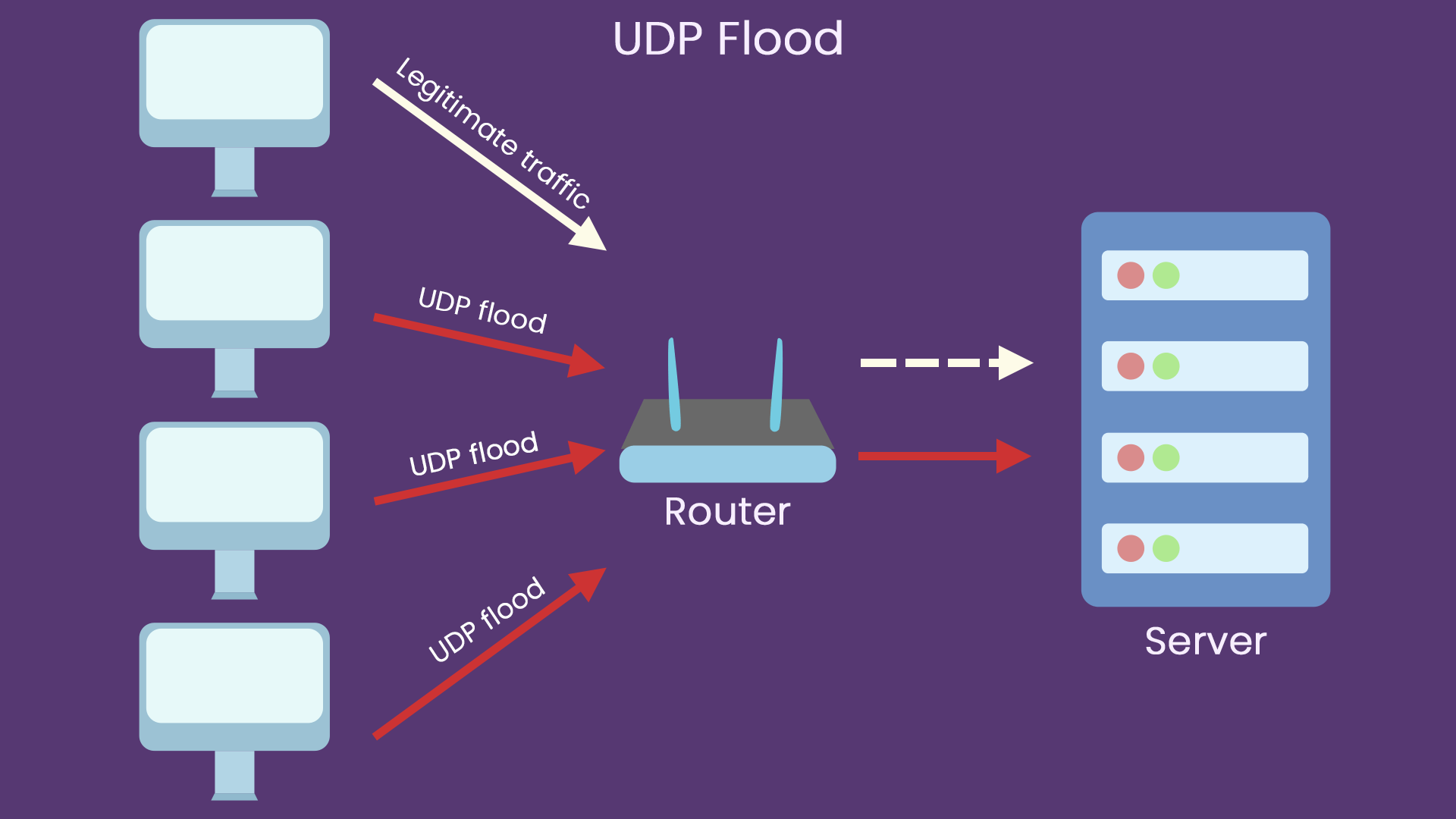

Ataque de inundação UDP

UDP Flood é um ataque DDoS baseado em tráfego. O princípio é usar muitos pacotes UDP para impactar servidores DNS ou servidores de vídeo em streaming. Como o protocolo UDP é um serviço sem conexão, um atacante pode enviar muitos pequenos pacotes UDP com endereços IP de origem falsificados em um ataque de inundação UDP.

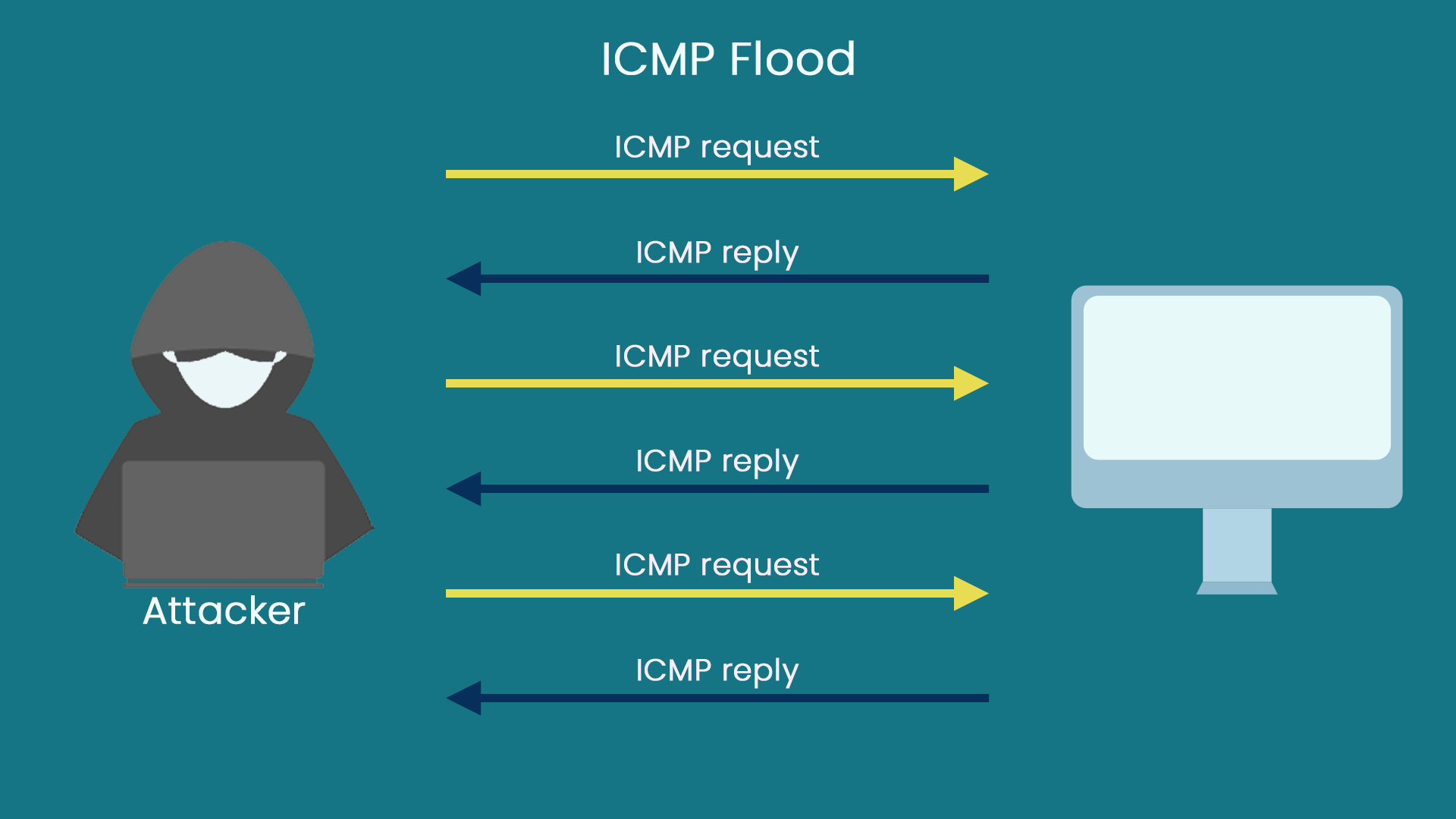

Ataque de inundação ICMP

O ataque de inundação ICMP é um método de ataque baseado em tráfego que utiliza um tráfego significativo para sobrecarregar o servidor e afetar o serviço padrão do servidor.

O que são ataques de camada de aplicação?

HTTP Get Flood

Em um ataque de inundação HTTP GET, um atacante usa uma ferramenta de ataque para enviar muitos pacotes HTTP GET para o servidor de destino, consumindo muitos recursos do sistema. Como resultado, os recursos do servidor são esgotados e não podem responder a solicitações padrão.

HTTP Post Flood

Num ataque de inundação HTTP POST, um atacante usa uma ferramenta de ataque para enviar muitos pacotes HTTP POST para o servidor alvo, consumindo os recursos do servidor e fazendo com que o servidor falhe em responder a solicitações rotineiras.

Quais são as diferenças entre ataques de camada de aplicação e ataques de camada de rede?

Ataques DDoS na camada de rede ocorrem em camadas inferiores, enquanto os ataques DDoS na camada de aplicação utilizam protocolos de camada superior.

O modo de ataque típico dos ataques DDoS da camada de rede é o seguinte: o atacante usa um endereço IP falso para controlar o nó de ataque. O nó de ataque controlado envia muitos pacotes de ataque, como UDP e ICMP, para o host de destino.

Este método de ataque aproveita a fraqueza do mecanismo de aperto de mão de três vias do TCP. Ele consome muitos recursos de CPU e memória após receber solicitações de conexão de endereços IP inexistentes. Como resultado, o alvo do ataque não consegue fornecer serviços aos usuários.

Diferente dos ataques DDoS de camada de aplicação, os ataques DDoS de camada de aplicação usam protocolos mais elevados. Esta coleção é baseada em conexões TCP padrão e pacotes IP. Conexões TCP válidas não podem usar endereços IP falsos.

Como lidar com ataques de DDoS?

Os fatores essenciais na proteção contra DDoS são a força da defesa e a velocidade com que o ataque é defendido.

1. Filtrar serviços e portas desnecessários

Filtre os serviços e portas desnecessários e filtre os IPs falsos no roteador.

2. Limpeza e filtragem de tráfego anormal

Limpeza e filtragem de tráfego anormal e proibição da filtragem de tráfego anormal através da filtragem de regras de pacotes de dados, detecção e filtragem de impressões digitais de fluxo de dados e filtragem personalizada do conteúdo do pacote de dados.

3. Defesa de cluster distribuída

Esta é atualmente a forma mais eficaz de lidar com ataques DDOS em larga escala. A defesa distribuída em cluster é caracterizada pela configuração de vários endereços IP (balanceamento de carga) em cada servidor de nó.

Suponha que um nó seja atacado e não consiga fornecer serviços. De acordo com a configuração de prioridade, o sistema mudará automaticamente para outro nó, e o servidor enviará os dados do atacante. Os pacotes são todos devolvidos ao ponto de envio, deixando a fonte do ataque paralisada.