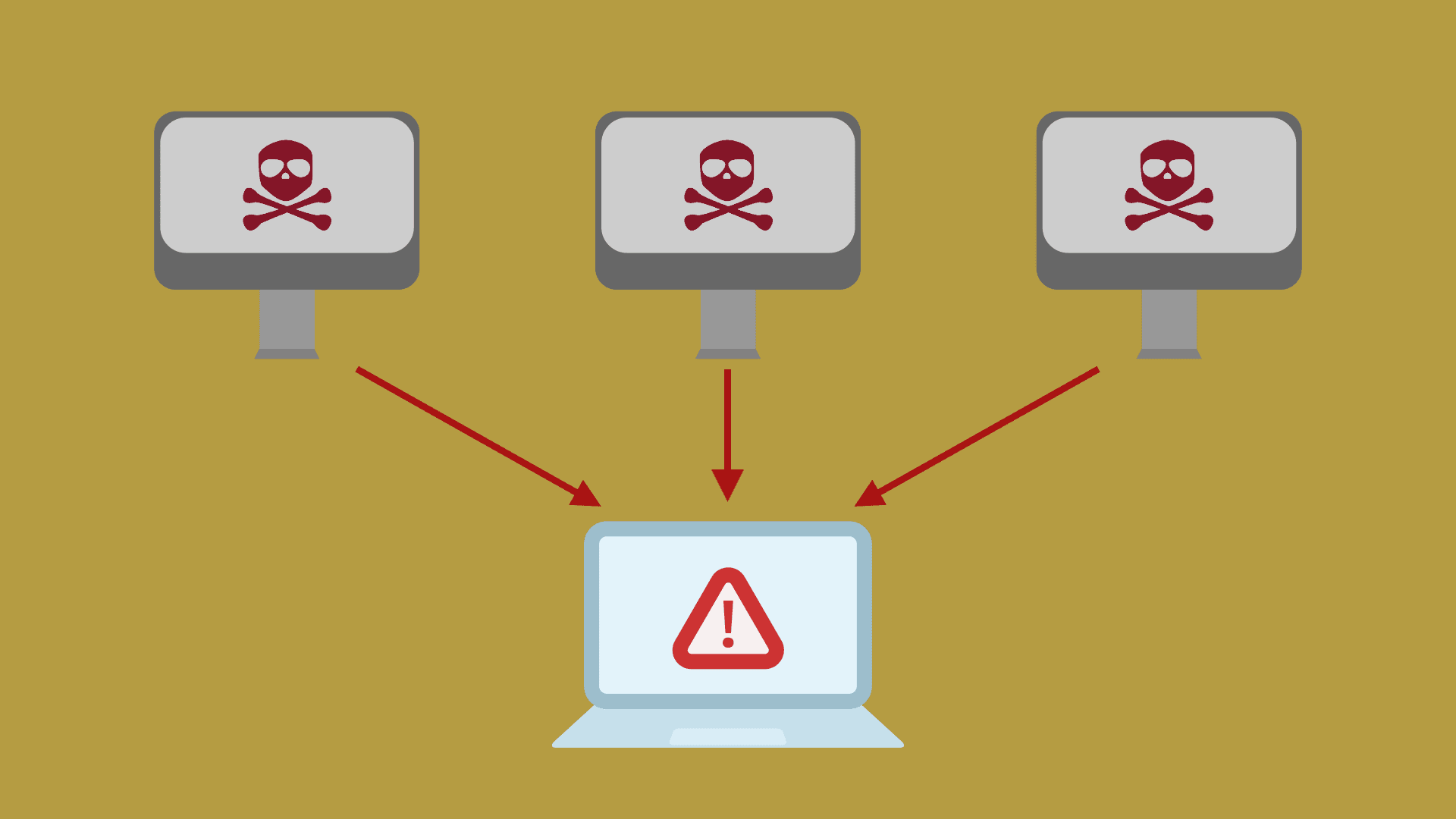

DDoS (Distributed Denial of Service) ist ein verteilter Denial-of-Service-Angriff, bei dem mehrere Angreifer gleichzeitig Angriffe auf ein oder mehrere Ziele starten oder ein Angreifer verschiedene Computer an verschiedenen Orten kontrolliert. Es kann zu Ausfallzeiten von Websites, Abstürzen, Manipulation von Inhalten und weiteren schwerwiegenden Schäden führen.

DDoS-Angriffe werden aus DoS-Angriffen entwickelt. Die Hauptunterschiede liegen jedoch in den Angriffsprinzipien und -methoden. Die häufigsten sind netzwerkbasierte DDoS-Angriffe und anwendungsbasierte DDoS-Angriffe.

Es verwendet einige Netzwerkprotokolle und Betriebssystemfehler, um Netzwerkangriffe mit Täuschungs- und Tarnungsstrategien durchzuführen. Der Website-Server wird mit vielen Informationen überflutet, die eine Antwort erfordern und Netzwerkbandbreite oder Systemressourcen verbrauchen. Dadurch wird das Netzwerk oder das System überlastet und lahmgelegt und kann keine regulären Netzwerkdienste mehr bereitstellen.

Table of Contents

Was sind Netzwerkschicht-Angriffe?

SYN Flut Angriff

Der SYN Flood-Angriff ist der häufigste DDoS-Angriff im aktuellen Netzwerk, der eine Schwachstelle in der Implementierung des TCP-Protokolls ausnutzt. Als Folge davon wird der Zielserver durch das Senden vieler Angriffspakete mit gefälschten Quelladressen an den Port des Netzwerkdienstes besetzt, wodurch andere normale Benutzer daran gehindert werden, darauf zuzugreifen.

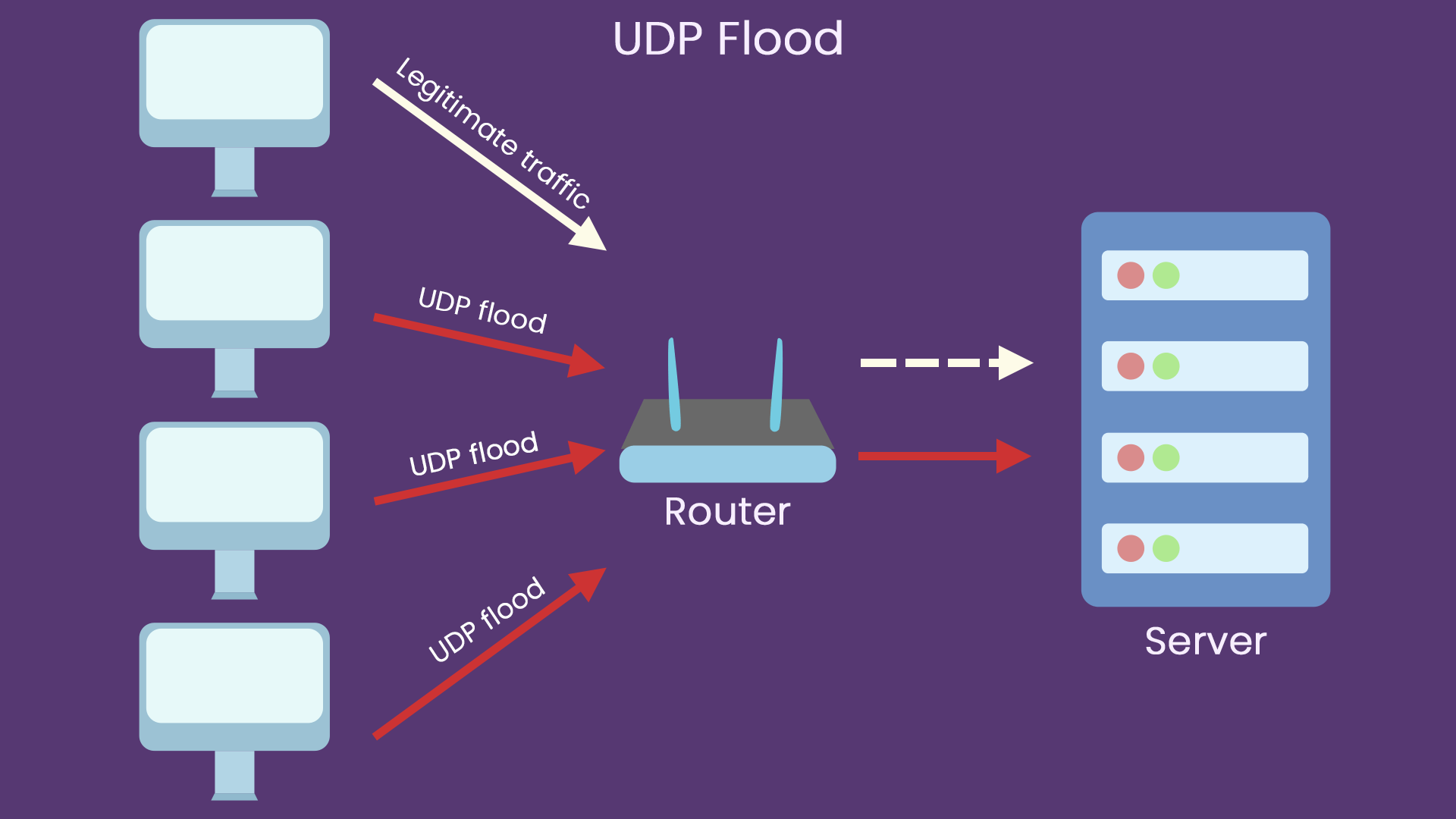

UDP Flutangriff

UDP Flood ist ein verkehrsbasierter DDoS-Angriff. Das Prinzip besteht darin, viele UDP-Pakete zu verwenden, um DNS-Server oder Streaming-Video-Server zu beeinträchtigen. Da das UDP-Protokoll ein verbindungsloser Dienst ist, kann ein Angreifer viele kleine UDP-Pakete mit gefälschten Quell-IP-Adressen in einem UDP-Flood-Angriff senden.

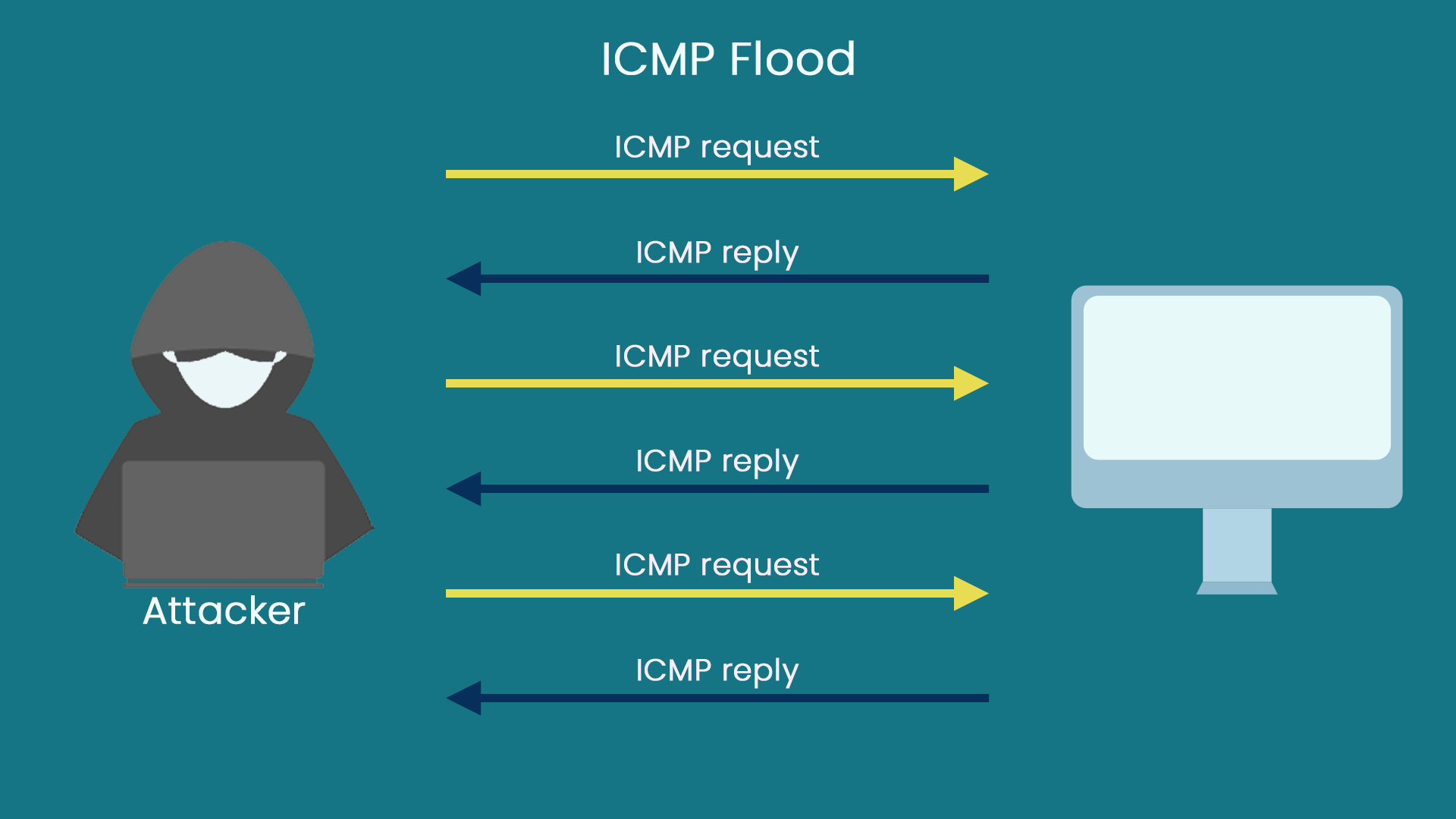

ICMP Flutangriff

Der ICMP-Flood-Angriff ist eine verkehrsbezogene Angriffsmethode, die erheblichen Verkehr nutzt, um eine große Last auf den Server zu bringen und den normalen Service des Servers zu beeinträchtigen.

Was sind Angriffe auf die Anwendungsschicht?

HTTP Get Flut

Bei einem HTTP GET Flood-Angriff verwendet ein Angreifer ein Angriffswerkzeug, um viele HTTP GET-Pakete an den Zielserver zu senden und dabei viele Systemressourcen zu verbrauchen. Als Folge werden die Serverressourcen erschöpft und können nicht auf Standardanfragen antworten.

HTTP Post Flut

Bei einem HTTP POST Flood-Angriff verwendet ein Angreifer ein Angriffswerkzeug, um viele HTTP POST-Pakete an den Zielserver zu senden. Dadurch werden Serverressourcen verbraucht und der Server kann nicht mehr auf normale Anfragen antworten.

Was sind die Unterschiede zwischen Angriffen auf Anwendungsebene und Angriffen auf Netzwerkebene?

Netzwerkschicht DDoS-Angriffe treten auf niedrigeren Schichten auf, während Anwendungsschicht DDoS-Angriffe höhere Schichtprotokolle nutzen.

Der typische Angriffsmodus von Netzwerkschicht-DDoS-Angriffen besteht darin, dass der Angreifer eine gefälschte IP-Adresse verwendet, um den Angriffsknoten zu steuern. Der gesteuerte Angriffsknoten sendet viele Angriffspakete, wie z.B. UDP und ICMP, an den Zielhost.

Diese Angriffsmethode nutzt die Schwachstelle des TCP-Drei-Wege-Handshake-Mechanismus aus. Sie verbraucht viele CPU- und Speicherressourcen, nachdem sie Verbindungsanfragen von nicht vorhandenen IP-Adressen erhalten hat. Als Folge kann das Angriffsziel keine Dienste für Benutzer bereitstellen.

Anders als Angriffe auf Anwendungsebene verwenden Angriffe auf Anwendungsebene höhere Protokolle. Diese Sammlung basiert auf standardmäßigen TCP-Verbindungen und IP-Paketen. Gültige TCP-Verbindungen können keine gefälschten IP-Adressen verwenden.

Wie man mit DDoS-Angriffen umgeht?

Die wesentlichen Faktoren beim DDoS-Schutz sind die Stärke der Verteidigung und die Geschwindigkeit, mit der der Angriff abgewehrt wird.

1. Filteren Sie unnötige Dienste und Ports

Filtern Sie unnötige Dienste und Ports und filtern Sie gefälschte IPs auf dem Router.

2. Reinigung und Filterung von abnormalem Verkehr

Reinigung und Filterung des abnormalen Verkehrs und Verbot der Filterung des abnormalen Verkehrs durch Regelung der Filterung von Datenpaketen, Erkennung und Filterung von Datenfluss-Fingerabdrücken sowie individuelle Filterung des Inhalts der Datenpakete.

3. Verteidigung im verteilten Cluster

Dies ist derzeit die effektivste Methode, um mit groß angelegten DDOS-Angriffen umzugehen. Die verteilte Cluster-Verteidigung zeichnet sich durch die Konfiguration mehrerer IP-Adressen (Lastenausgleich) auf jedem Knotenserver aus.

Angenommen, ein Knoten wird angegriffen und kann keine Dienste bereitstellen. Gemäß der Prioritätseinstellung wechselt das System automatisch zu einem anderen Knoten, und der Server sendet die Daten des Angreifers. Die Pakete werden alle zum Sendepunkt zurückgeschickt, wodurch die Angriffsquelle gelähmt wird.