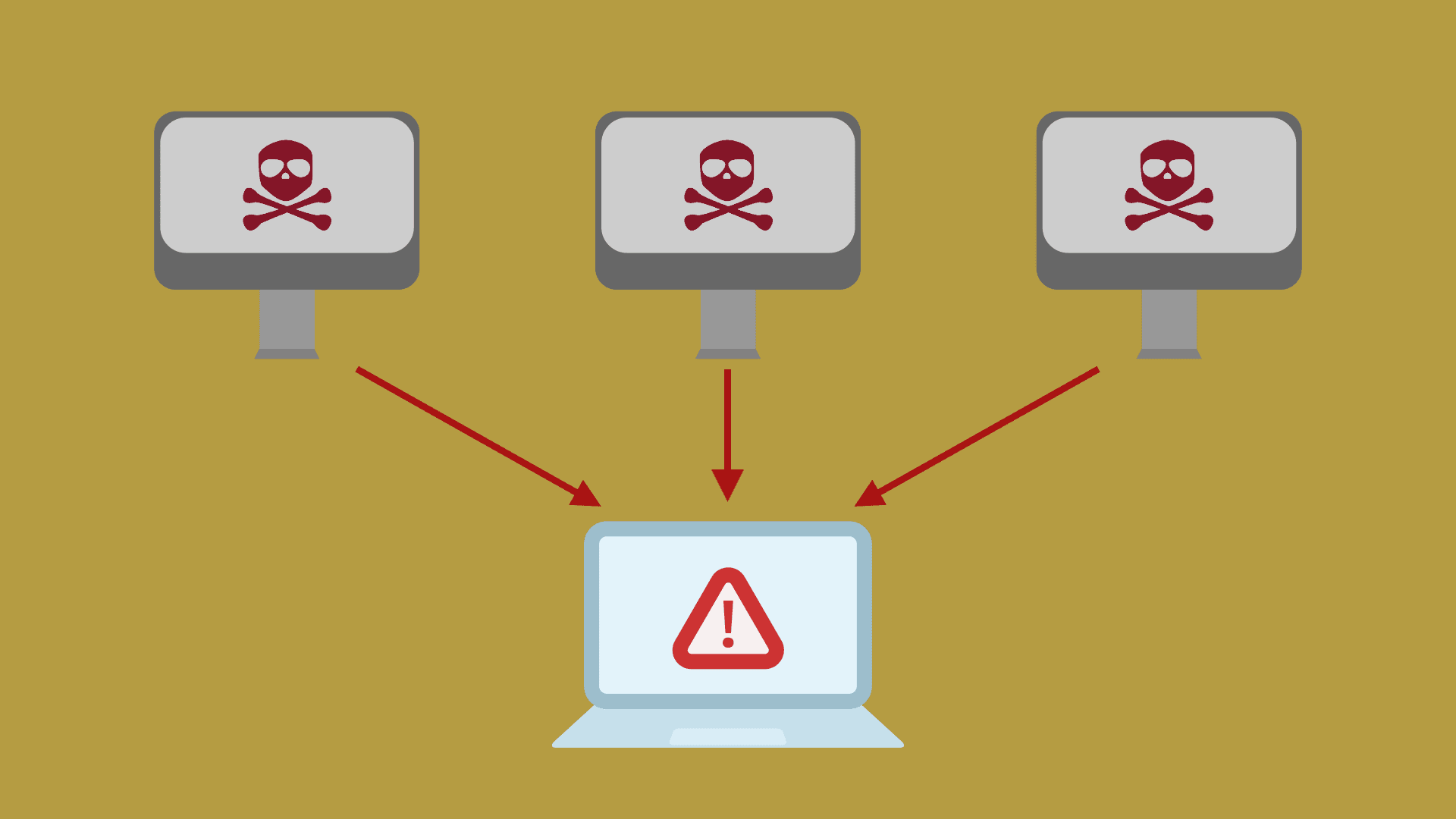

DDoS (Distributed Denial of Service) es un ataque de denegación de servicio distribuido, lo que significa que múltiples atacantes lanzan ataques en uno o varios objetivos simultáneamente, o un atacante controla varias computadoras ubicadas en diferentes lugares. Puede causar tiempo de inactividad del sitio web, bloqueo, manipulación de contenido y otros daños graves.

Los ataques DDoS se desarrollan a partir de los ataques DoS. Sin embargo, según la diferencia en los principios y métodos de ataque, los principales comunes son los ataques DDoS basados en la capa de red y los ataques DDoS basados en la capa de aplicación.

Utiliza algunos protocolos de red y defectos de sistemas operativos para llevar a cabo ataques de red utilizando estrategias de engaño y camuflaje. El servidor del sitio web se ve inundado con mucha información que requiere una respuesta y consume ancho de banda de red o recursos del sistema. Esto causa una sobrecarga y paraliza la red o el sistema, impidiendo la provisión de servicios de red regulares.

Table of Contents

¿Qué son los ataques de capa de red?

Ataque de inundación SYN

El ataque de inundación SYN es el ataque DDoS más común en la red actual, que explota una falla en la implementación del protocolo TCP. Como resultado, el servidor objetivo se ve ocupado al enviar muchos paquetes de ataque con direcciones de origen falsificadas al puerto del servicio de red, lo que impide que otros usuarios normales accedan.

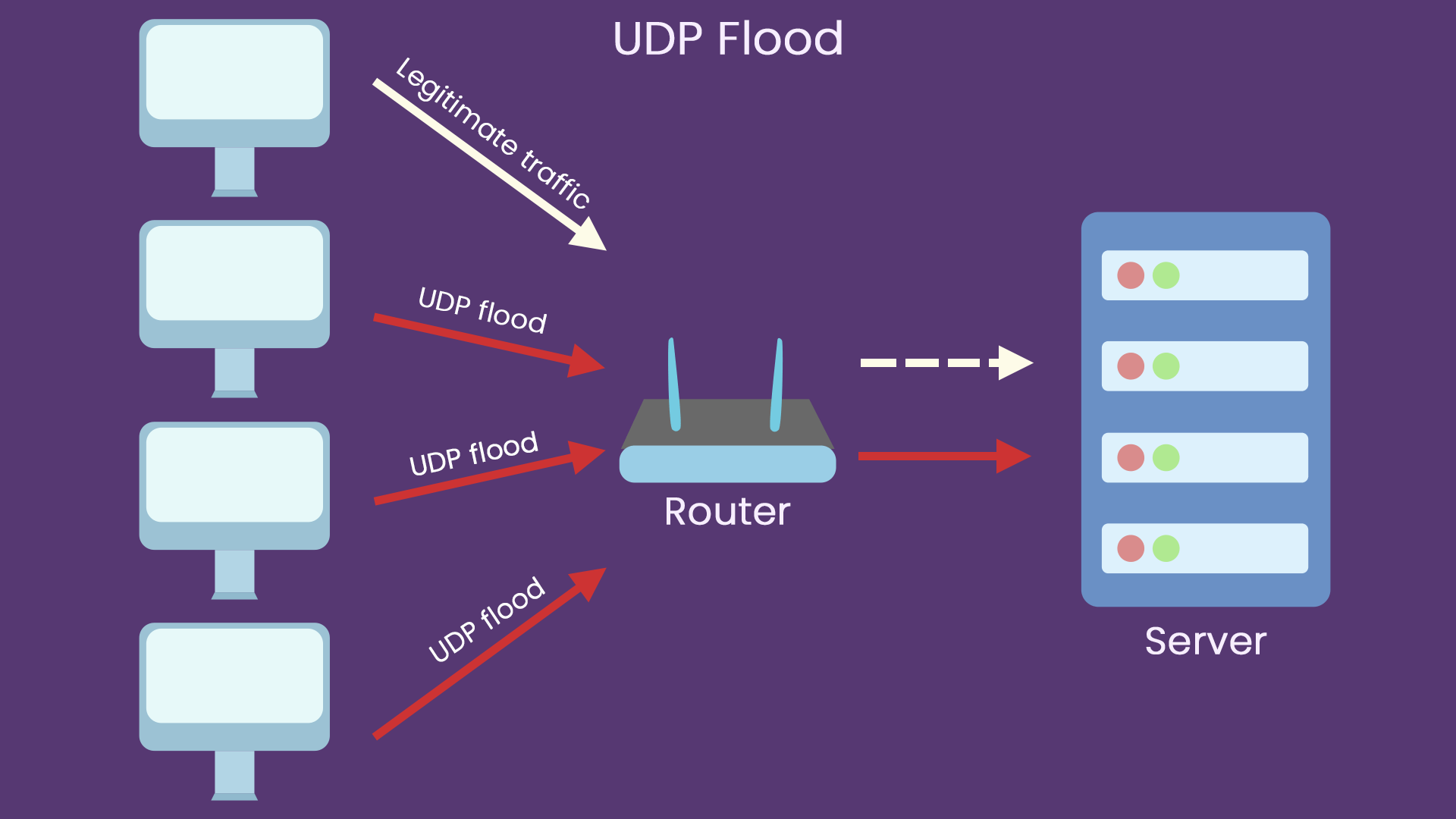

Ataque de inundación UDP

El UDP Flood es un ataque DDoS basado en tráfico. El principio es utilizar muchos paquetes UDP para afectar a los servidores DNS o servidores de video en streaming. Dado que el protocolo UDP es un servicio sin conexión, un atacante puede enviar muchos paquetes UDP pequeños con direcciones IP de origen falsificadas en un ataque de inundación UDP.

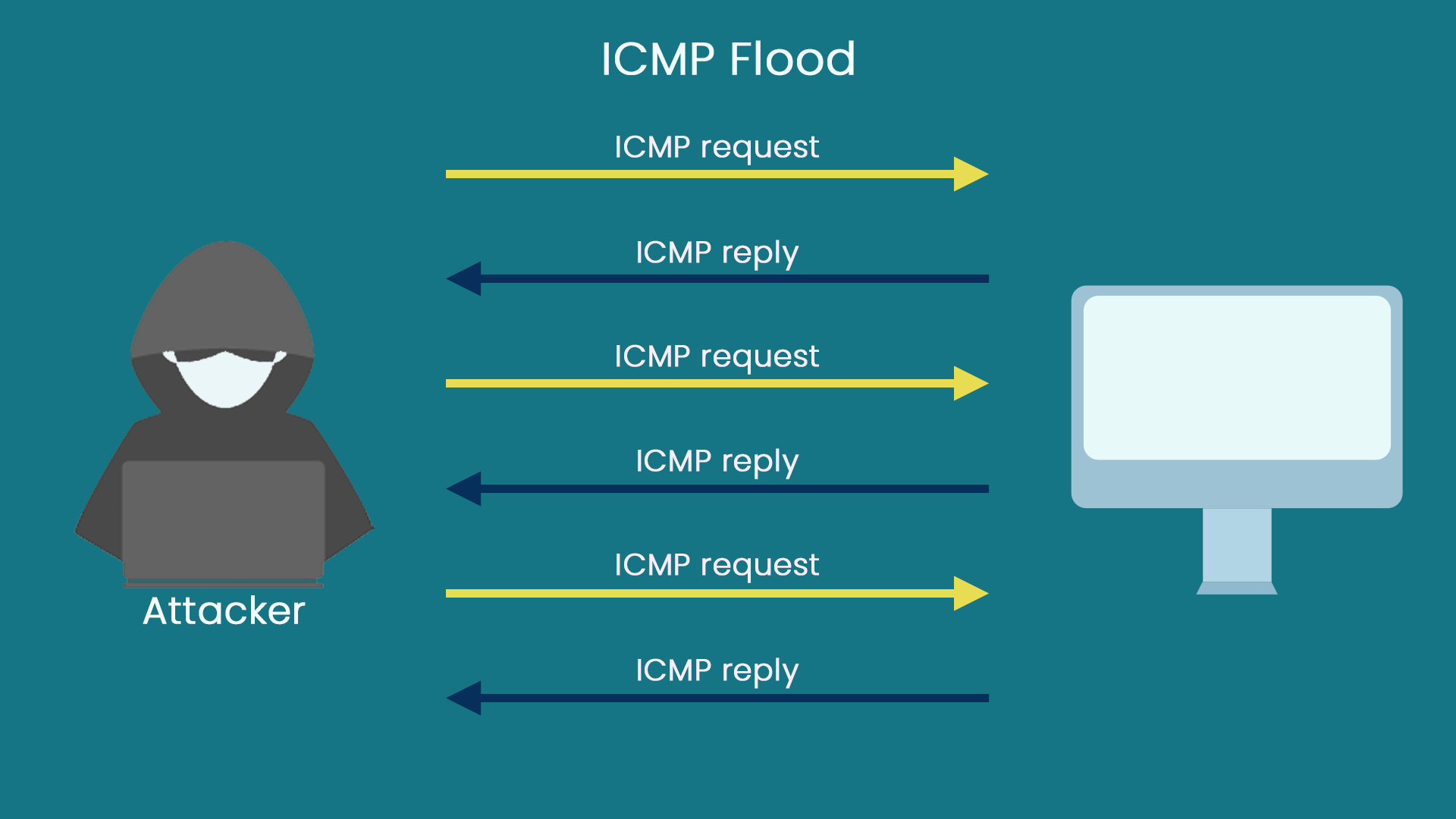

Ataque de inundación ICMP

El ataque de inundación ICMP es un método de ataque basado en tráfico que utiliza un tráfico significativo para llevar una carga gigante al servidor y afectar el servicio estándar del servidor.

¿Qué son los ataques de la capa de aplicación?

HTTP Get Inundación

En un ataque de inundación HTTP GET, un atacante utiliza una herramienta de ataque para enviar muchos paquetes HTTP GET al servidor objetivo, consumiendo muchos recursos del sistema. Como resultado, los recursos del servidor se agotan y no puede responder a las solicitudes estándar.

HTTP Post Inundación

En un ataque de inundación HTTP POST, un atacante utiliza una herramienta de ataque para enviar muchos paquetes HTTP POST al servidor objetivo, consumiendo los recursos del servidor y causando que el servidor no responda a las solicitudes rutinarias.

¿Cuáles son las diferencias entre los ataques de capa de aplicación y los ataques de capa de red?

Los ataques DDoS de capa de red ocurren en capas inferiores, mientras que los ataques DDoS de capa de aplicación utilizan protocolos de capa superior.

El modo de ataque típico de los ataques DDoS de capa de red es que el atacante utiliza una dirección IP falsa para controlar el nodo de ataque. El nodo de ataque controlado envía muchos paquetes de ataque, como UDP e ICMP, al host objetivo.

Este método de ataque aprovecha la debilidad del mecanismo de tres pasos del TCP. Consuma muchos recursos de CPU y memoria después de recibir solicitudes de conexión de direcciones IP inexistentes. Como resultado, el objetivo del ataque no puede proporcionar servicios a los usuarios.

A diferencia de los ataques DDoS de capa de aplicación, los ataques DDoS de capa de aplicación utilizan protocolos superiores. Esta colección se basa en conexiones TCP estándar y paquetes IP. Las conexiones TCP válidas no pueden utilizar direcciones IP falsas.

Cómo lidiar con los ataques DDoS?

Los factores esenciales en la protección contra DDoS son la fortaleza de la defensa y la velocidad a la que se defiende el ataque.

1. Filtrar servicios y puertos innecesarios

Filtrar servicios y puertos innecesarios y filtrar IPs falsas en el enrutador.

2. Limpieza y filtrado de tráfico anormal

Limpieza y filtrado de tráfico anormal y prohibición del filtrado de tráfico anormal a través del filtrado de reglas de paquetes de datos, detección y filtrado de huellas dactilares de flujo de datos y filtrado personalizado del contenido del paquete de datos.

3. Defensa de clúster distribuido

Esta es actualmente la forma más efectiva de lidiar con ataques DDOS a gran escala. La defensa distribuida en clúster se caracteriza por configurar múltiples direcciones IP (balanceo de carga) en cada servidor de nodo.

Supongamos que un nodo es atacado y no puede proporcionar servicios. Según la configuración de prioridad, el sistema cambiará automáticamente a otro nodo y el servidor enviará los datos del atacante. Todos los paquetes son devueltos al punto de envío, dejando paralizada la fuente del ataque.