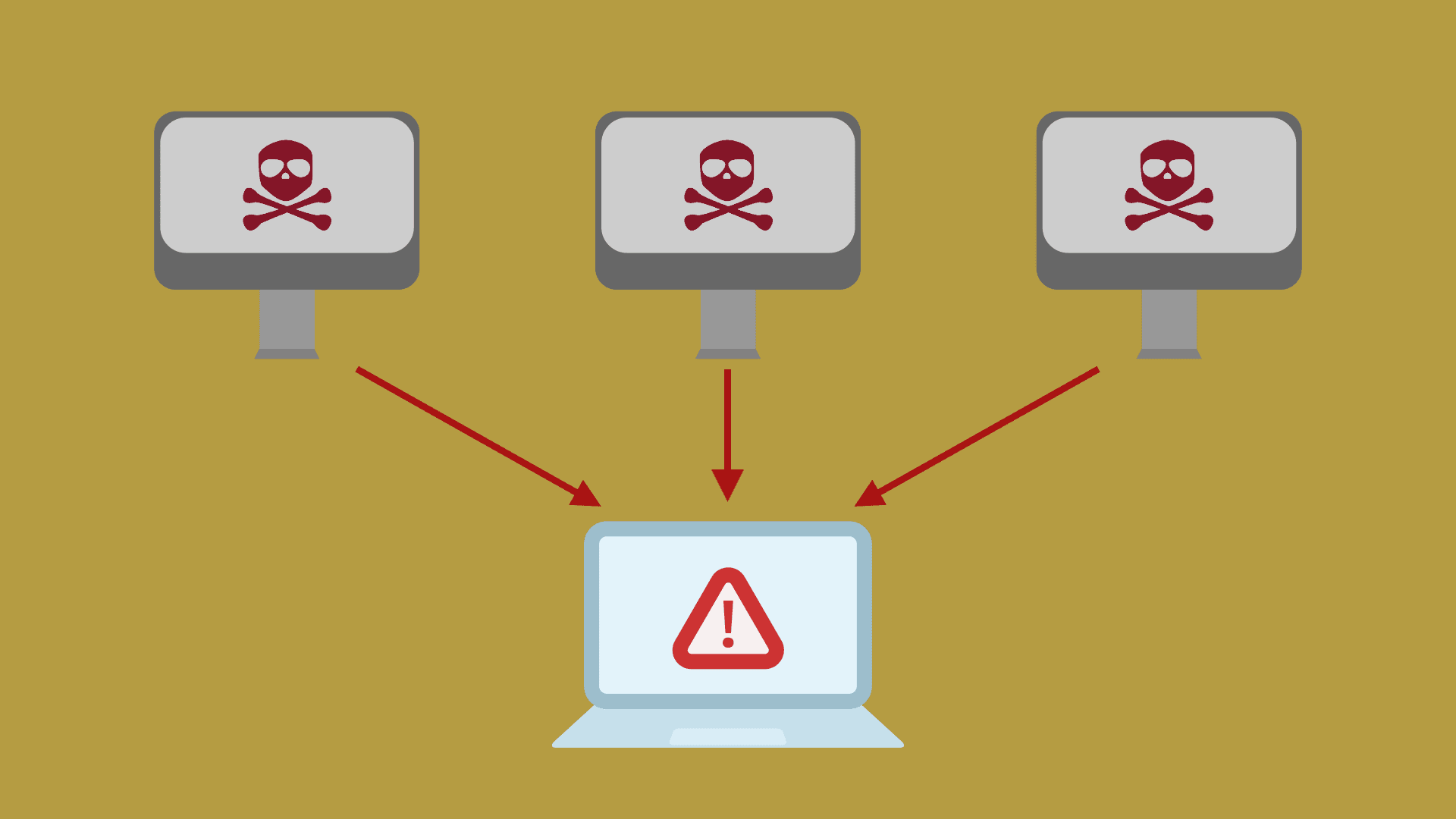

DDoS (Distributed Denial of Service) est une attaque de déni de service distribué, ce qui signifie que plusieurs attaquants lancent des attaques sur une ou plusieurs cibles simultanément, ou qu’un attaquant contrôle divers ordinateurs situés à différents endroits. Cela peut entraîner une indisponibilité du site web, un crash, une altération du contenu et d’autres dommages graves.

Les attaques DDoS sont développées à partir des attaques DoS. Cependant, selon la différence de principes et de méthodes d’attaque, les principales attaques communes sont les attaques DDoS basées sur la couche réseau et les attaques DDoS basées sur la couche application.

Il utilise certains protocoles réseau et des défauts des systèmes d’exploitation pour mener des attaques réseau en utilisant des stratégies de tromperie et de camouflage. Le serveur du site web est inondé de nombreuses informations qui nécessitent une réponse et consomment la bande passante du réseau ou les ressources du système. Cela entraîne une surcharge et une paralysie du réseau ou du système, empêchant la fourniture de services réseau réguliers.

Table of Contents

Qu’est-ce que les attaques de la couche réseau ?

Attaque SYN Flood

L’attaque SYN Flood est l’attaque DDoS la plus courante sur le réseau actuel, qui exploite une faille dans la mise en œuvre du protocole TCP. En conséquence, le serveur cible est occupé en envoyant de nombreux paquets d’attaque avec des adresses source falsifiées au port du service réseau, empêchant ainsi les autres utilisateurs normaux d’y accéder.

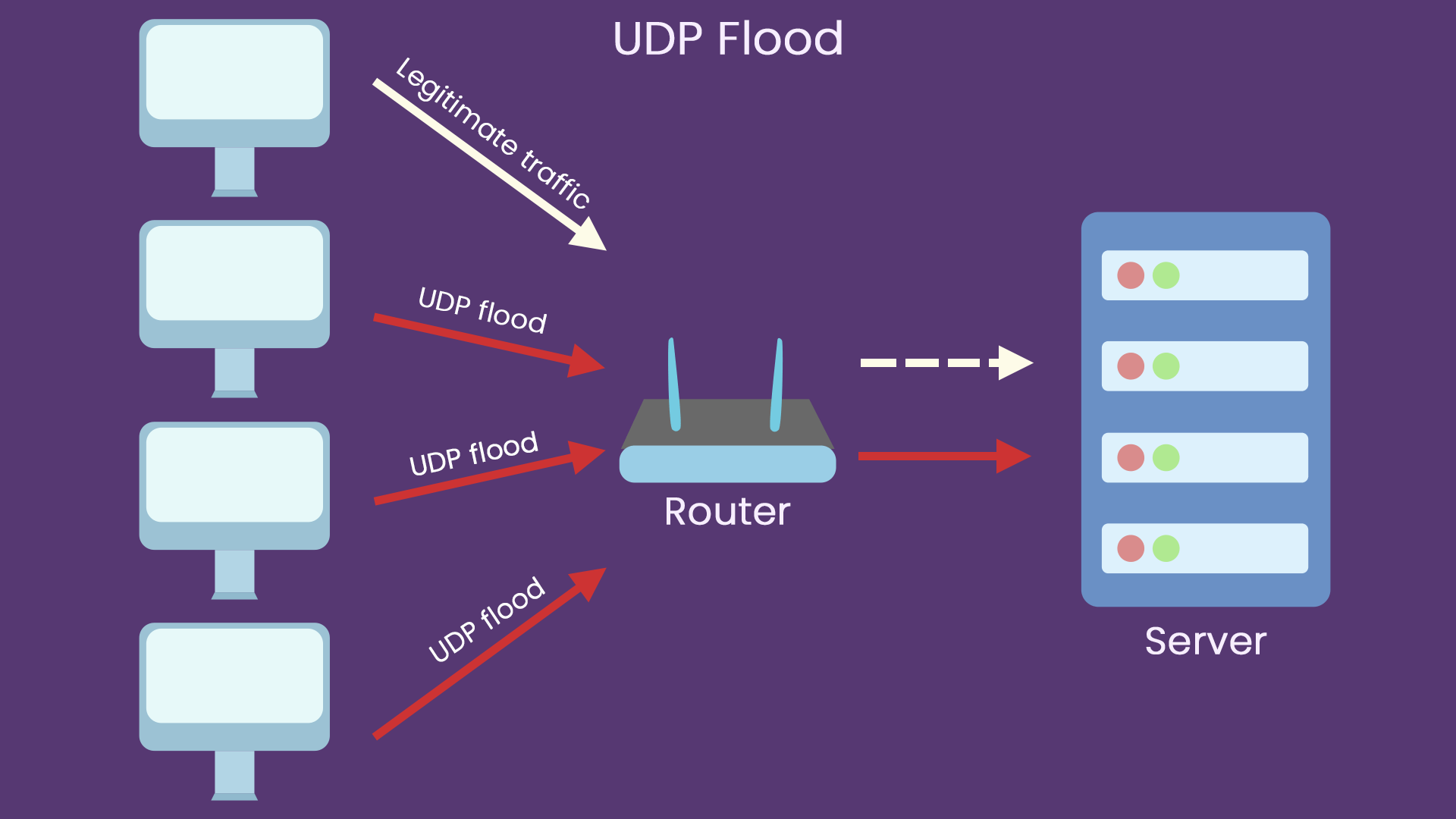

Attaque par inondation UDP

L’attaque UDP Flood est une attaque DDoS basée sur le trafic. Le principe est d’utiliser de nombreux paquets UDP pour impacter les serveurs DNS ou les serveurs de vidéo en streaming. Étant donné que le protocole UDP est un service sans connexion, un attaquant peut envoyer de nombreux petits paquets UDP avec des adresses IP source falsifiées lors d’une attaque UDP flood.

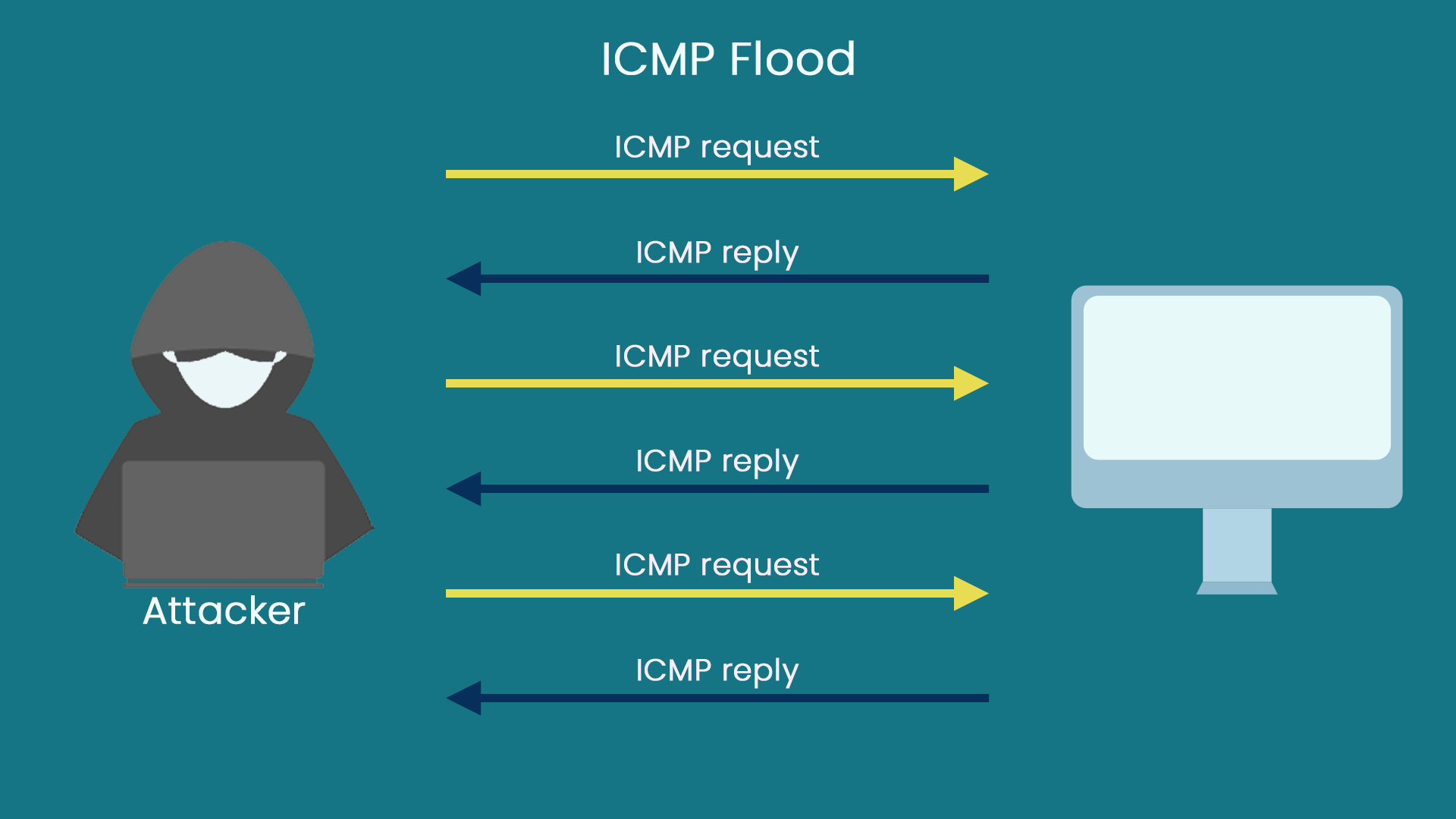

Attaque par inondation ICMP

L’attaque par déni de service ICMP est une méthode d’attaque basée sur le trafic qui utilise un trafic important pour surcharger le serveur et affecter le service standard du serveur.

Qu’est-ce que les attaques de la couche application ?

HTTP Get Inondation

Dans une attaque par déni de service HTTP GET, un attaquant utilise un outil d’attaque pour envoyer de nombreux paquets HTTP GET au serveur cible, consommant ainsi de nombreuses ressources système. En conséquence, les ressources du serveur sont épuisées et ne peuvent pas répondre aux demandes standard.

HTTP Post Inondation

Dans une attaque par inondation HTTP POST, un attaquant utilise un outil d’attaque pour envoyer de nombreux paquets HTTP POST au serveur cible, consommant les ressources du serveur et empêchant le serveur de répondre aux demandes habituelles.

Quelles sont les différences entre les attaques de la couche d’application et les attaques de la couche réseau?

Les attaques DDoS de la couche réseau se produisent aux couches inférieures, tandis que les attaques DDoS de la couche application utilisent des protocoles de couche supérieure.

Le mode d’attaque typique des attaques DDoS de la couche réseau consiste à utiliser une adresse IP falsifiée pour contrôler le nœud d’attaque. Le nœud d’attaque contrôlé envoie de nombreux paquets d’attaque, tels que UDP et ICMP, vers l’hôte cible.

Cette méthode d’attaque exploite la faiblesse du mécanisme de poignée de main à trois voies du TCP. Elle consomme de nombreuses ressources CPU et mémoire après avoir reçu des demandes de connexion provenant d’adresses IP inexistantes. En conséquence, la cible de l’attaque ne peut pas fournir de services aux utilisateurs.

Différents des attaques DDoS de la couche application, les attaques DDoS de la couche application utilisent des protocoles plus élevés. Cette collection est basée sur des connexions TCP standard et des paquets IP. Les connexions TCP valides ne peuvent pas utiliser de fausses adresses IP.

Comment faire face aux attaques DDoS ?

Les facteurs essentiels dans la protection contre les attaques DDoS sont la force de la défense et la vitesse à laquelle l’attaque est contrée.

1. Filtrer les services et les ports inutiles

Filtrer les services et les ports inutiles et filtrer les fausses adresses IP sur le routeur.

2. Nettoyage et filtrage du trafic anormal

Nettoyage et filtrage du trafic anormal et interdiction du filtrage du trafic anormal grâce au filtrage des règles des paquets de données, à la détection et au filtrage des empreintes de flux de données, et au filtrage personnalisé du contenu des paquets de données.

3. Défense en cluster distribué

C’est actuellement la manière la plus efficace de lutter contre les attaques DDOS à grande échelle. La défense en cluster distribué se caractérise par la configuration de plusieurs adresses IP (équilibrage de charge) sur chaque serveur de nœud.

Supposons qu’un nœud soit attaqué et ne puisse pas fournir de services. Selon le paramétrage de priorité, le système basculera automatiquement vers un autre nœud et le serveur enverra les données de l’attaquant. Les paquets sont tous renvoyés au point d’envoi, ce qui paralyse la source de l’attaque.