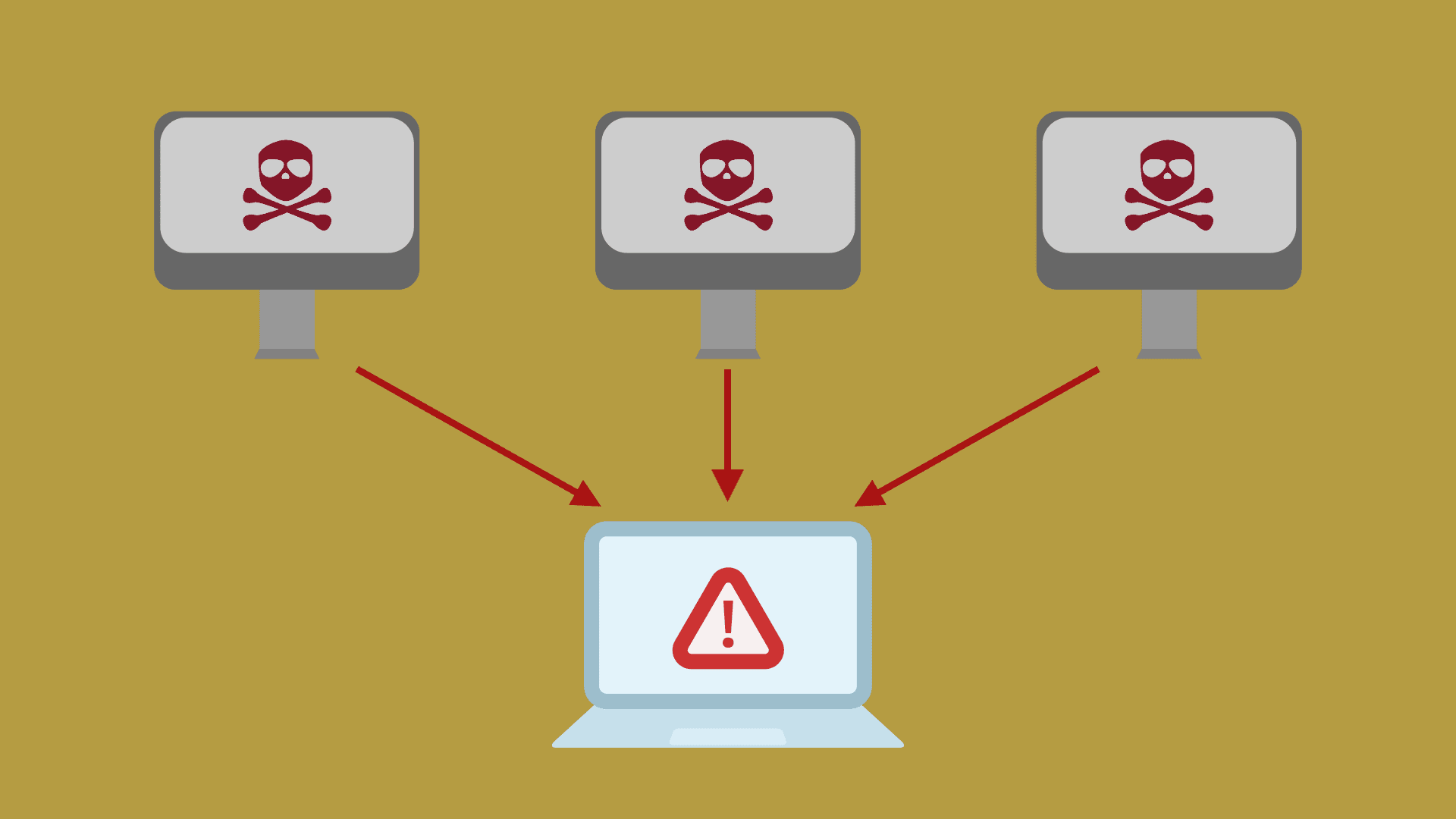

DDoS (распределенная отказ в обслуживании) – это атака распределенного отказа в обслуживании, что означает, что несколько злоумышленников одновременно запускают атаки на одну или несколько целей, или один злоумышленник контролирует различные компьютеры, расположенные в разных местах. Это может вызвать простой в работе веб-сайта, сбой, изменение содержимого и дальнейшие серьезные повреждения.

DDoS-атаки развиваются из атак DoS. Однако, согласно различиям в принципах и методах атаки, основные общие – это атаки DDoS на основе сетевого уровня и атаки DDoS на основе прикладного уровня.

Он использует некоторые сетевые протоколы и уязвимости операционных систем для проведения сетевых атак с использованием стратегий обмана и маскировки. Сервер веб-сайта затопляется большим количеством информации, требующей ответа, что приводит к расходу сетевой пропускной способности или ресурсов системы. Это вызывает перегрузку и парализацию сети или системы, прекращая предоставление обычных сетевых услуг.

Table of Contents

Что такое атаки на сетевой уровень?

Атака SYN Flood

Атака SYN Flood является наиболее распространенной атакой DDoS в текущей сети, которая эксплуатирует уязвимость в реализации протокола TCP. В результате целевой сервер занят отправкой множества атакующих пакетов с поддельными исходными адресами на порт сетевой службы, тем самым препятствуя доступу других обычных пользователей.

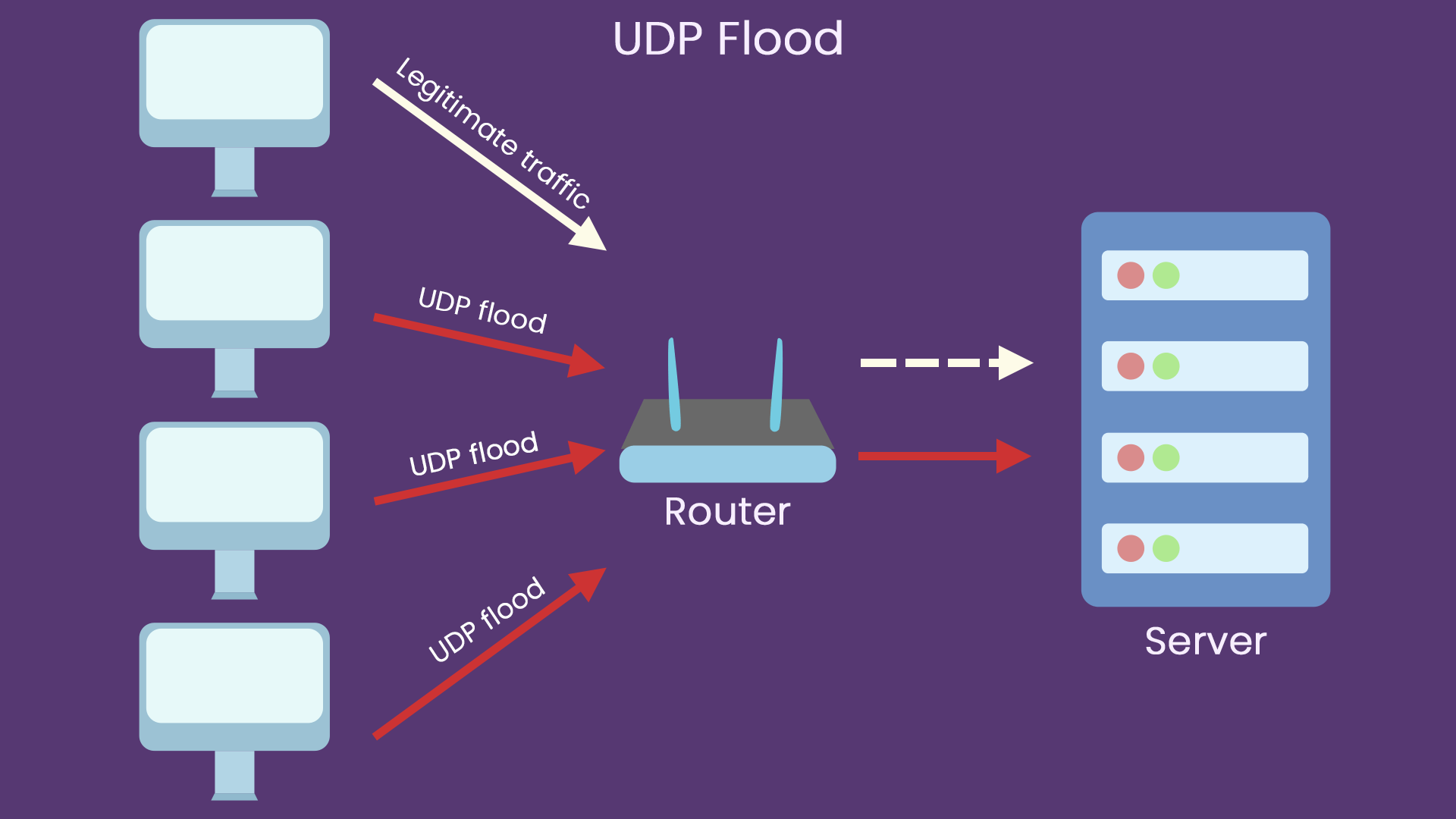

Атака UDP flood

UDP Flood – это атака DDoS на основе трафика. Принцип заключается в использовании множества UDP-пакетов для воздействия на серверы DNS или видеосерверы потоковой передачи. Поскольку протокол UDP является безсоединительным сервисом, злоумышленник может отправлять множество маленьких UDP-пакетов с поддельными IP-адресами источника в атаке UDP Flood.

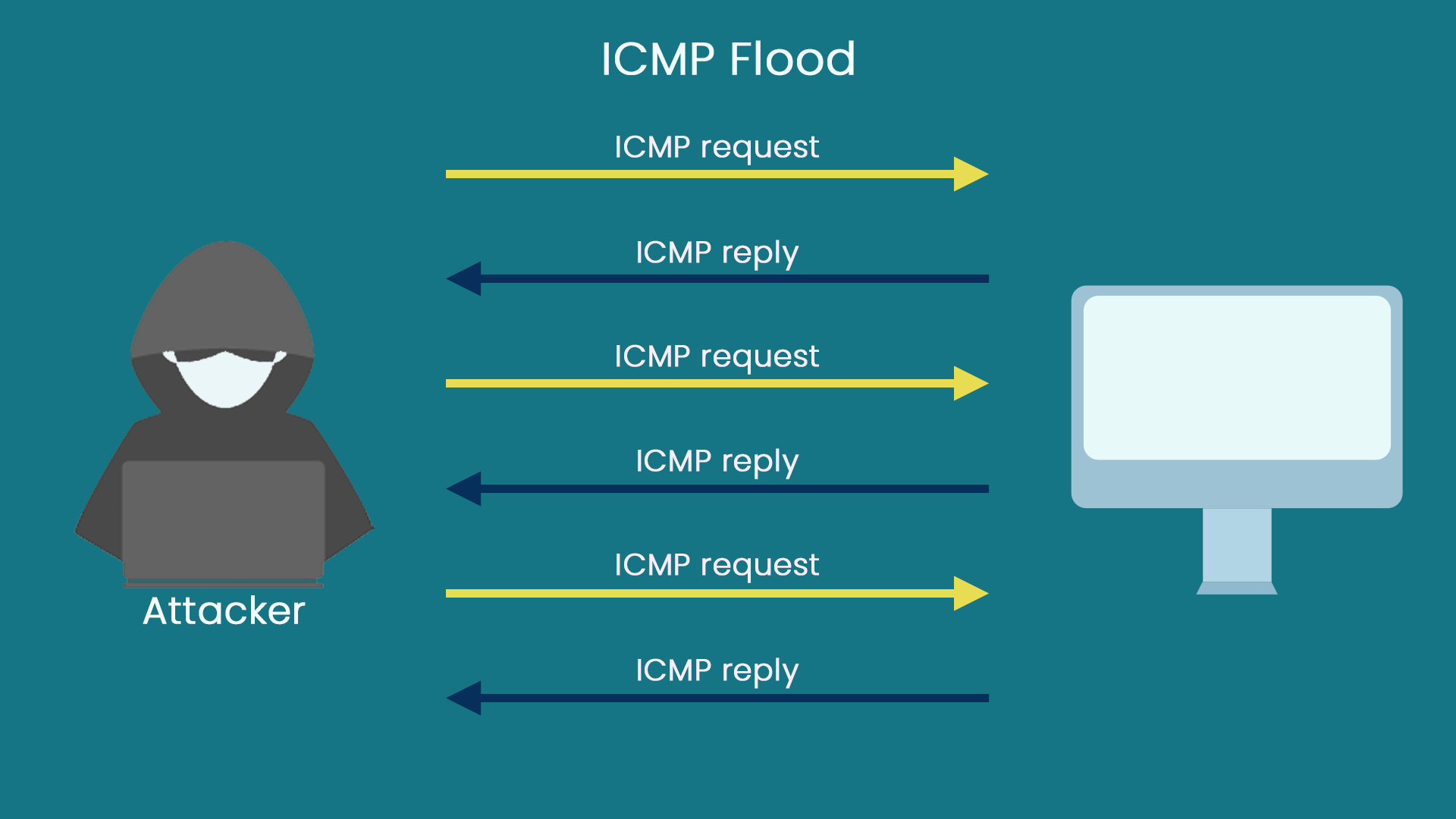

Атака ICMP flood

Атака ICMP flood – это метод атаки на основе трафика, который использует значительный трафик для создания огромной нагрузки на сервер и влияния на стандартное обслуживание сервера.

Что такое атаки на уровне приложений?

HTTP Get Flood

В атаке HTTP GET Flood злоумышленник использует инструмент атаки для отправки большого количества пакетов HTTP GET на целевой сервер, что приводит к истощению системных ресурсов. В результате серверные ресурсы исчерпываются и не могут отвечать на стандартные запросы.

HTTP Post Flood

В атаке HTTP POST flood злоумышленник использует инструмент атаки для отправки большого количества пакетов HTTP POST на целевой сервер, что приводит к использованию ресурсов сервера и вызывает отказ сервера в ответе на обычные запросы.

Чем отличаются атаки на уровне приложения от атак на уровне сети?

Сетевые атаки DDoS на уровне сети происходят на более низких уровнях, в то время как атаки DDoS на уровне приложения используют протоколы более высокого уровня.

Типичный режим атаки сетевого уровня DDoS-атак заключается в том, что злоумышленник использует поддельный IP-адрес для управления атакующим узлом. Управляемый атакующий узел отправляет множество пакетов атаки, таких как UDP и ICMP, на целевой хост.

Этот метод атаки использует уязвимость механизма трехстороннего TCP-согласования. Он потребляет большое количество ресурсов ЦП и памяти после получения запросов на подключение от несуществующих IP-адресов. В результате цель атаки не может предоставлять услуги пользователям.

В отличие от атак DDoS на уровне приложения, атаки DDoS на уровне приложения используют более высокие протоколы. Эта коллекция основана на стандартных TCP-соединениях и IP-пакетах. Действительные TCP-соединения не могут использовать поддельные IP-адреса.

Как бороться с атаками DDoS?

Важными факторами в защите от DDoS-атак являются сила защиты и скорость, с которой атака отражается.

1. Фильтровать ненужные сервисы и порты

Фильтруйте ненужные сервисы и порты, а также фильтруйте поддельные IP-адреса на маршрутизаторе.

2. Очистка и фильтрация аномального трафика

Очистка и фильтрация аномального трафика и запрет фильтрации аномального трафика через фильтрацию правилами пакетов данных, обнаружение и фильтрацию отпечатков данных и настраиваемую фильтрацию содержимого пакетов данных.

3. Распределенная кластерная защита

Это в настоящее время самый эффективный способ борьбы с масштабными атаками DDOS. Распределенная кластерная защита характеризуется настройкой нескольких IP-адресов (балансировка нагрузки) на каждом узле сервера.

Предположим, что узел подвергается атаке и не может предоставлять услуги. В соответствии с настройками приоритета, система автоматически переключится на другой узел, и сервер отправит данные атакующего. Все пакеты будут возвращены в отправную точку, что приведет к парализации источника атаки.