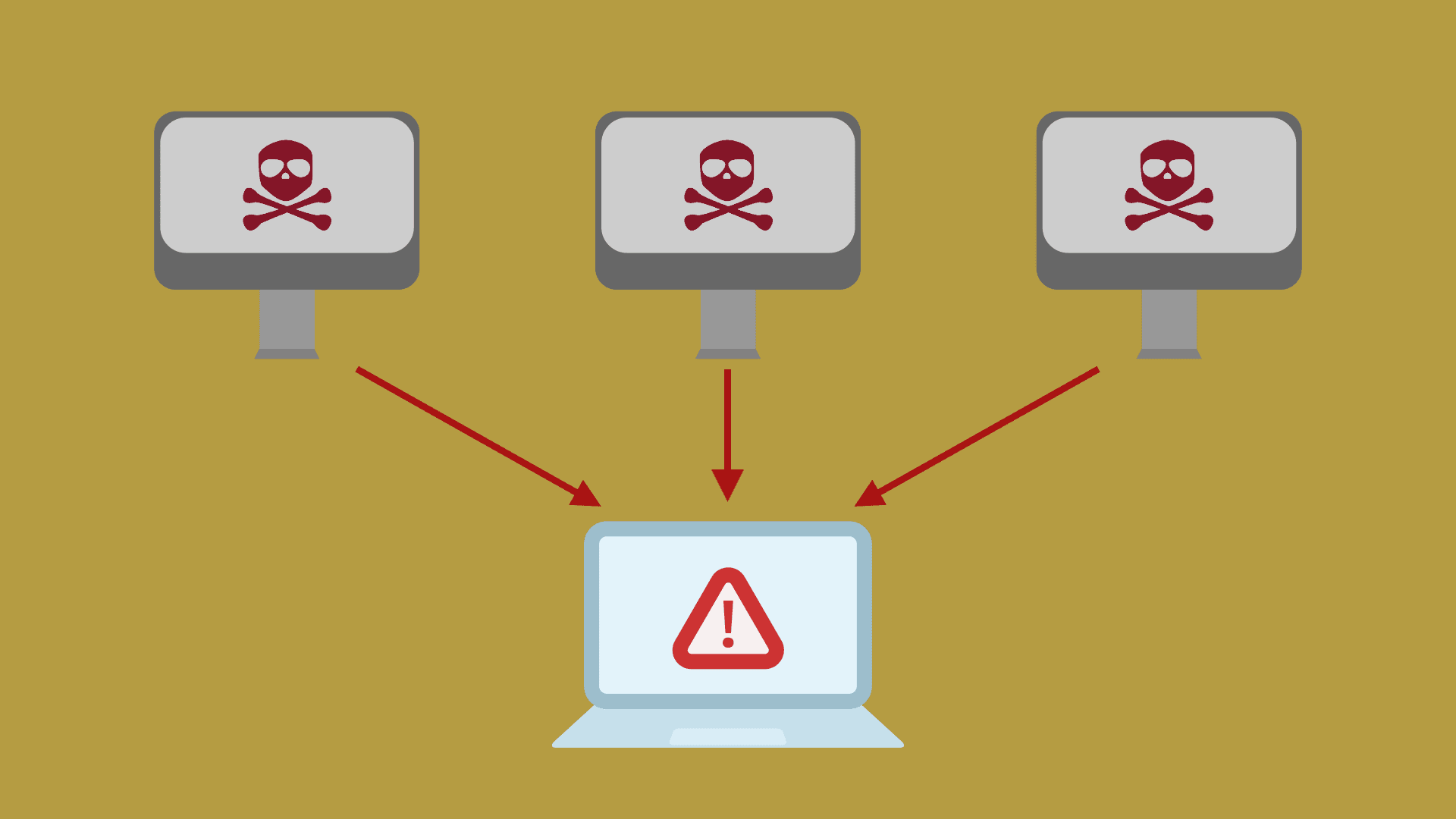

DDoS (توزیع شده از سرویس انکار سرویس) یک حمله توزیع شده از سرویس انکار سرویس است، که به این معنی است که چند حمله کننده به صورت همزمان حملاتی را بر روی یک یا چند هدف انجام میدهند، یا یک حمله کننده کنترلهای مختلفی را در مکانهای مختلف دارد. این میتواند باعث قطعی وبسایت، خرابی، دستکاری محتوا و آسیبهای جدی دیگر شود.

حملات DDoS از حملات DoS توسعه مییابند. با این حال، بر اساس تفاوت در اصول و روشهای حمله، مهمترین مشترکها حملات DDoS مبتنی بر لایه شبکه و حملات DDoS مبتنی بر لایه برنامه هستند.

از برخی از پروتکلهای شبکه و نقصهای سیستم عامل برای انجام حملات شبکه با استفاده از استراتژیهای فریب و مخفی کاری استفاده میکند. سرور وب سایت با اطلاعات زیادی که نیاز به پاسخ دارد و پهنای باند یا منابع سیستم را مصرف میکند، غرق میشود. باعث بارگذاری و فلج شدن شبکه یا سیستم و متوقف کردن ارائه خدمات شبکه منظم میشود.

Table of Contents

شماچه حملات لایه شبکه چیست؟

حمله SYN Flood

حمله SYN Flood حمله DDoS رایج ترین حمله در شبکه های کنونی است که از ضعف در اجرای پروتکل TCP بهره می برد. در نتیجه، سرور هدف با ارسال بسته های حمله با آدرس منبع جعلی به پورت سرویس شبکه، اشغال می شود و از دسترسی سایر کاربران عادی جلوگیری می کند.

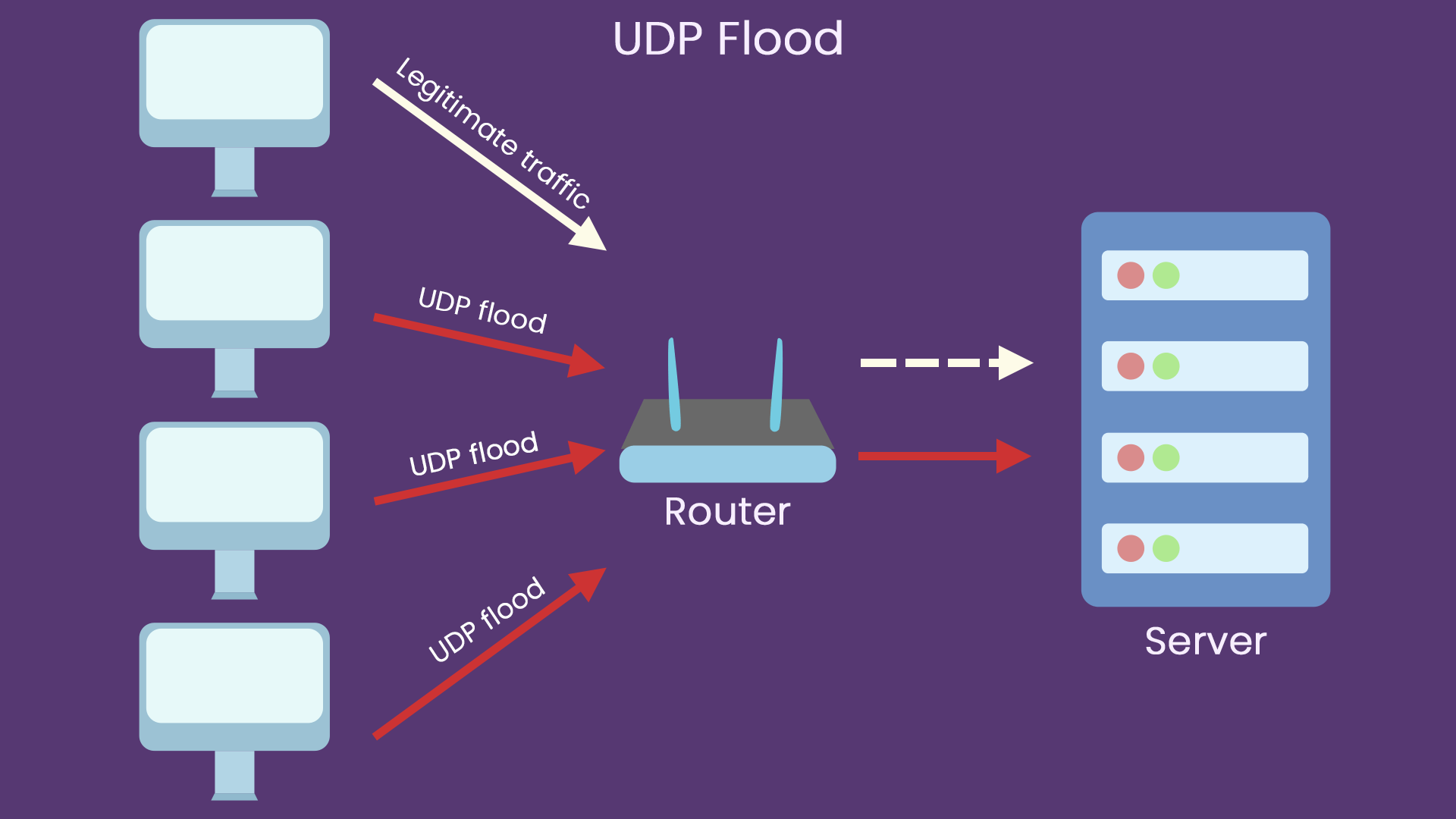

حمله UDP flood

حمله UDP Flood یک حمله DDoS مبتنی بر ترافیک است. اصل این حمله استفاده از بسیاری از بستههای UDP برای تأثیرگذاری بر سرورهای DNS یا سرورهای ویدیویی استریمینگ است. از آنجا که پروتکل UDP یک سرویس بدون اتصال است، یک حمله UDP flood میتواند با ارسال بسیاری از بستههای کوچک UDP با آدرس IP منبع جعلی انجام شود.

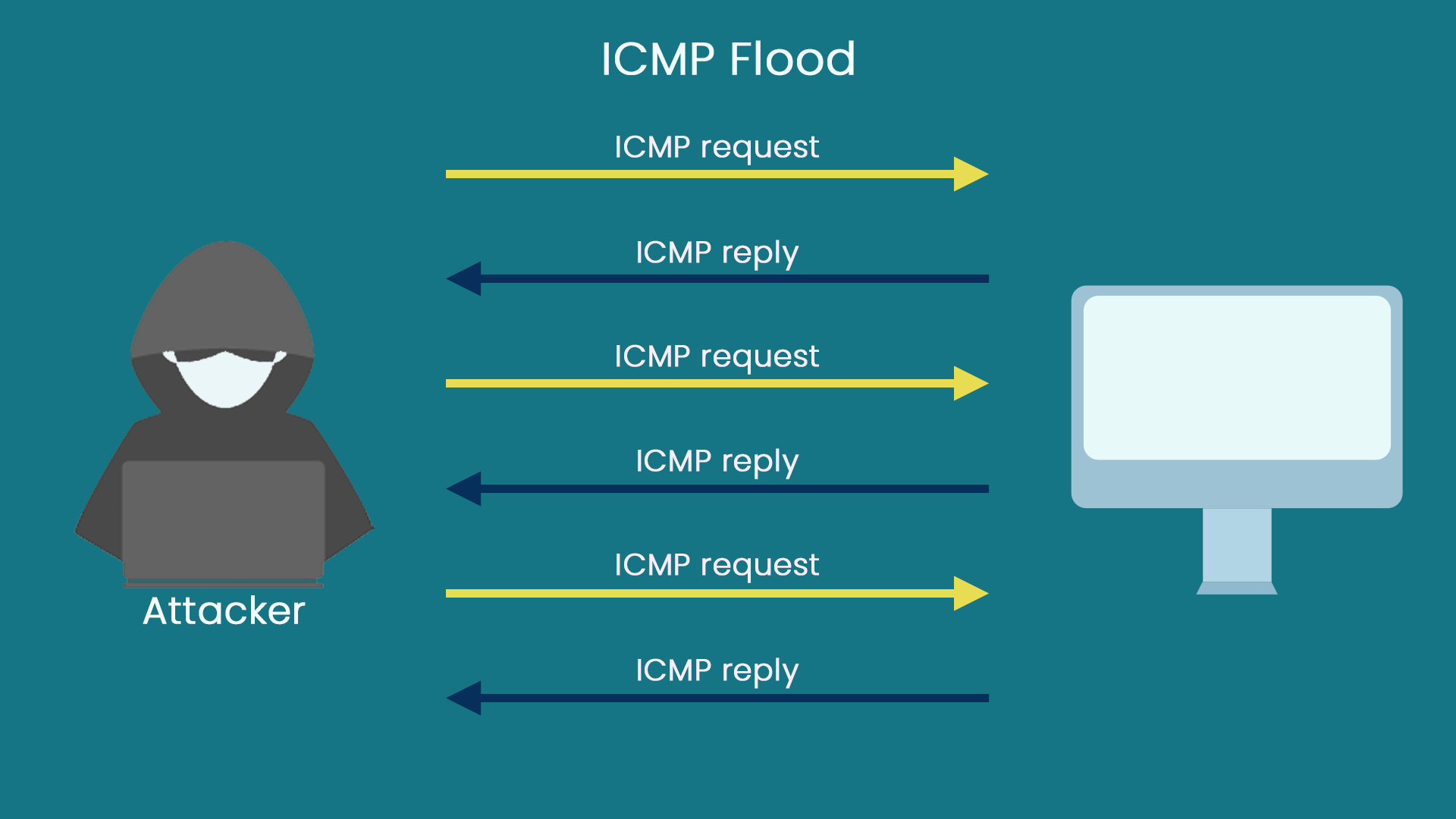

حمله آبشاری ICMP

حمله سیل ICMP یک روش حمله مبتنی بر ترافیک است که از ترافیک قابل توجهی استفاده می کند تا بار عظیمی را به سرور بیاورد و خدمات استاندارد سرور را تحت تأثیر قرار دهد.

چه حملات لایه برنامهها هستند؟

درخواست HTTP Get سیلابی

در یک حمله HTTP GET Flood، یک حملهکننده از یک ابزار حمله برای ارسال بستههای HTTP GET به سرور هدف استفاده میکند که منابع سیستم بسیاری را مصرف میکند. به عبارتی، منابع سرور به طور کامل بهکار گرفته میشوند و قادر به پاسخ به درخواستهای استاندارد نمیباشد.

HTTP پست سیلاب

در یک حمله HTTP POST flood، یک حملهکننده از یک ابزار حمله برای ارسال بستههای HTTP POST بسیار زیاد به سرور هدف استفاده میکند، که منابع سرور را مصرف میکند و باعث میشود سرور به درخواستهای روزمره پاسخ ندهد.

تفاوتهای حملات لایه برنامه و حملات لایه شبکه چیست؟

حملات DDoS للطبقة الشبكية تحدث في الطبقات الأدنى، بينما تستخدم حملات DDoS للطبقة التطبيقية بروتوكولات الطبقة العليا.

حالت حمله معمول از حملات DDoS لایه شبکه، استفاده از یک آدرس IP جعلی توسط حمله کننده برای کنترل گره حمله است. گره حمله کنترل شده بسته های حمله زیادی مانند UDP و ICMP را به میزبان هدف ارسال می کند.

این روش حمله از ضعف مکانیزم سه مرحله ای TCP استفاده می کند. پس از دریافت درخواست های اتصال از آدرس های IP وجود ندارد، منابع CPU و حافظه زیادی را مصرف می کند. به عبارتی، هدف حمله قادر به ارائه خدمات به کاربران نمی باشد.

متفاوت از حملات DDoS لایه برنامه، حملات DDoS لایه برنامه از پروتکلهای بالاتر استفاده میکنند. این مجموعه بر اساس اتصالات استاندارد TCP و بستههای IP است. اتصالات معتبر TCP نمیتوانند از آدرسهای IP جعلی استفاده کنند.

چگونه با حملات DDoS برخورد کنیم؟

عوامل اساسی در حفاظت در برابر حملات DDoS، قدرت دفاع و سرعت دفاع در برابر حمله است.

۱. فیلتر کردن سرویسها و پورتهای غیرضروری

فیلتر کردن سرویسها و پورتهای غیرضروری و فیلتر کردن آیپیهای جعلی در روتر.

۲. تمیز کردن و فیلتر کردن ترافیک غیرطبیعی

تمیز کردن و فیلتر کردن ترافیک غیر عادی و ممنوع کردن فیلتر کردن ترافیک غیر عادی از طریق فیلتر کردن قوانین بسته های داده، تشخیص و فیلتر کردن اثر انگشت جریان داده و فیلتر کردن سفارشی محتوای بسته های داده.

۳. دفاع خوشه توزیع شده

این در حال حاضر کارآمدترین روش برای مقابله با حملات DDOS بزرگ مقیاس است. دفاع از خوشه توزیع شده به تنظیم چندین آدرس IP (توازن بار) بر روی هر سرور گره ای مشخص میشود.

فرض کنید یک گره مورد حمله قرار گرفته و نمیتواند خدمات را ارائه دهد. طبق تنظیم اولویت، سیستم به طور خودکار به گره دیگری تغییر میدهد و سرور دادههای حمله کننده را ارسال میکند. بستهها همگی به نقطه ارسال بازگشت مییابند و منجر به فلج شدن منبع حمله میشوند.